疑似博彩团伙持续针对企业员工的攻击行动剖析

背景

安恒威胁情报中心近期监测到一起活跃钓鱼攻击,我们对之进行了分析和溯源,疑似为某博彩团伙的攻击行动。捕获到的样本所使用的手法相似,都是利用“白加黑”手段躲避杀毒引擎的查杀,最终释放出远控木马以控制受害机。

样本分析

本次事件所使用的钓鱼邮件多为公司文件主题,攻击对象也多为公司上班族,这些诱饵有极大的可能被上班族用户点击并运行:

| 文件名 | Hash |

| 3月员工薪资涨幅及上下班调整表.exe | 8e06538334efed19b2135daa7c15e8cf |

| 六月调班报表详细.exe | 3da3ec8051c84e38e0a20ddd64716130 |

| 公司提成调整通知.exe | f676270b4359c4518cfe1c47dbf519ca |

| 端午节假期值班调整通知.com | 0e2716a51b29119e49072c3f55466dca |

| 三方报表20200107.exe | 3e535ff845b5d9f7d8bf58675bfbc79a |

| 公司六月员工早晚班换班名单00(4).exe | 19fbb58585ac79615cf713a780f91d7a |

| 节日假期安排.exe | a2d767f3ce7caee2ea46486f1093c687 |

| 三方下发账单20200104.exe | 3b11151df71177112a2ab6a252216792 |

| 公司4月起上下班调整及工资涨幅报告.exe | 1b42c9b1b59e3458f6b02ae75c9e9959 |

| 公司重要调整通知(重点).exe | 8835439d9f7ad0fc2cb718a9e0ef821f |

| 调班详细表通知.exe | 3dd603bc6c3f78a605611894b8d6c45c |

| 公司员工3月薪资涨幅福利表.exe | 3a6b7fa1c85223963947844ac12df5f7 |

| 后台出入款账单. xlsx ..exe | 89e7176c6d51bfcadf5f07ec22d23202 |

| 公司被处罚人员公告.exe | cc50ab0347fbded9d24d913a0d87e272 |

| 公司四月份上下班及人员调整..exe | ee29e478a6784dd807cb7e091f25fe1e |

| 公司员工补贴及昼夜班调整.txt | aa45abaad1c6d96b38476c0962f979d0 |

如捕获的样本在VT上的检测率是8/75,编译时间为2020-06-29 16:57:26,检测率较低。

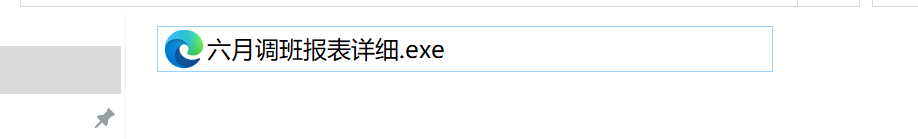

我们分析的样本md5为3da3ec8051c84e38e0a20ddd64716130,图标伪装成了微软最新的Edge浏览器,文件名伪装成“六月调班报表详细.exe”,引导受害者点击。

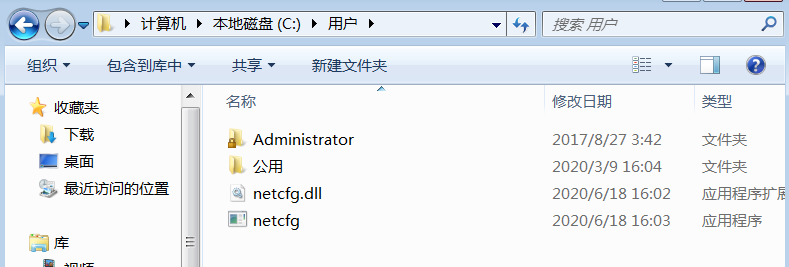

第一阶段样本目的是释放执行后续步骤的文件,对于所寄生的文件,本身的功能并不影响后续攻击步骤。样本被打开后,会在”C:\Users\”目录释放两个文件,netcfg.exe和netcfg.dll。

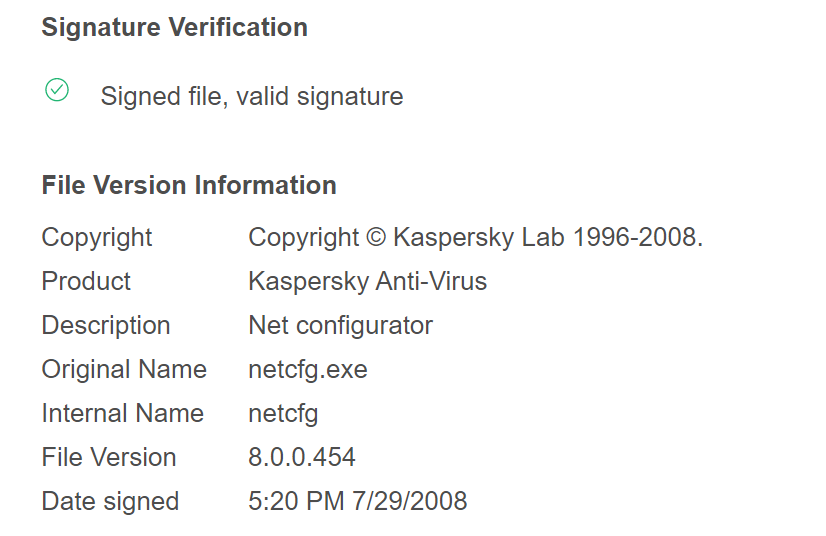

netcfg.exe是有合法数字签名的白文件,而netcfg.dll是被篡改过的“黑”dll。

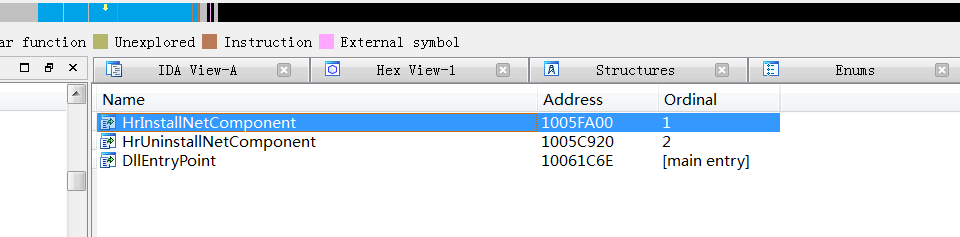

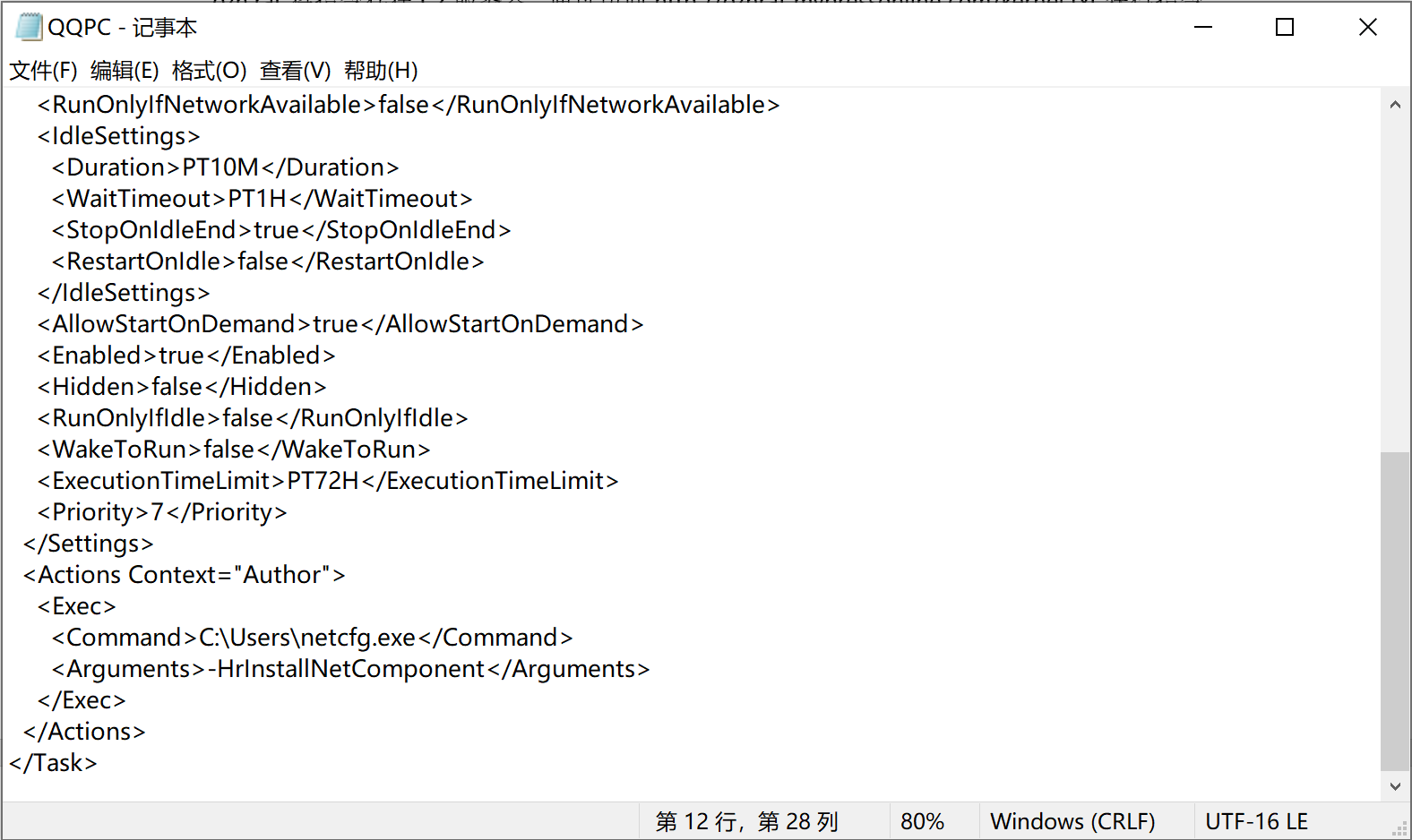

样本以”C:\Users\netcfg.exe”/HrInstallNetComponent启动参数来调用netcfg.dll里的恶意代码以释放出最终的远控程序。

提取出的最终远控程序md5:95ca09a86c43eea35e433bd9c5bf685e

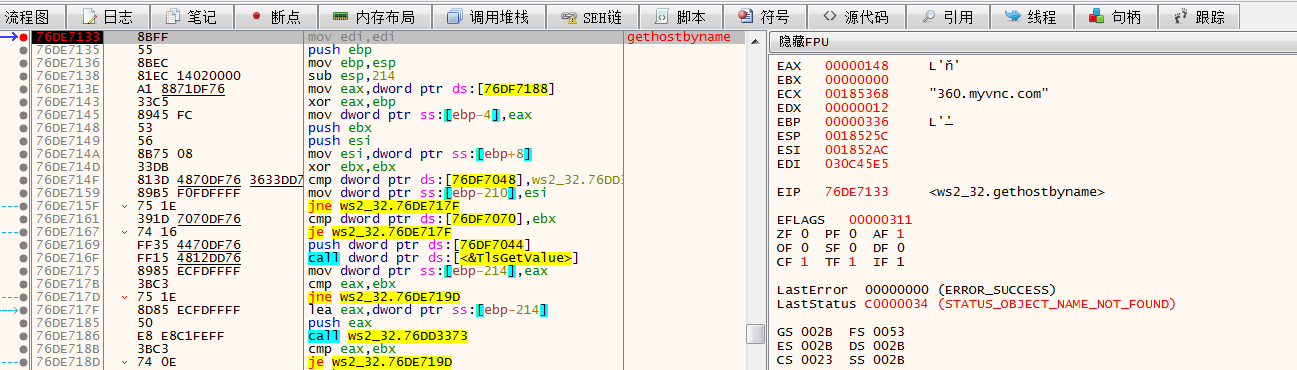

与C2域名通信,此样本的C2为360.myvnc.com。

在<system32>\tasks目录下创建计划文件,QQPC,以此实现开机启动。

该远控大致有按键记录器、清除日志内容、创建反向Shell、弹窗广告、修改注册表、文件上传下载等功能。从最终释放的木马的代码结构和功能不难看出,这是一个类Gh0st远控。

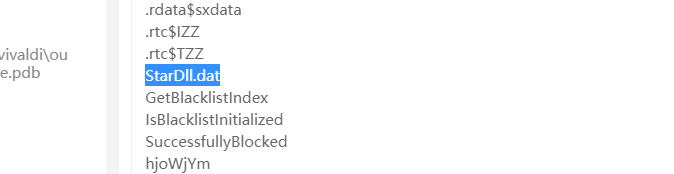

经过对样本的分析,最终判断该样本最终释放的载荷为StarRat的魔改版本,作者在项目中将自己魔改的载荷命名为StarDll,利用此命名方式和样本中的代码特征关联,可以找到一系列同类样本,这些样本的TTPs相似,可以判断为同一团伙制作的恶意木马

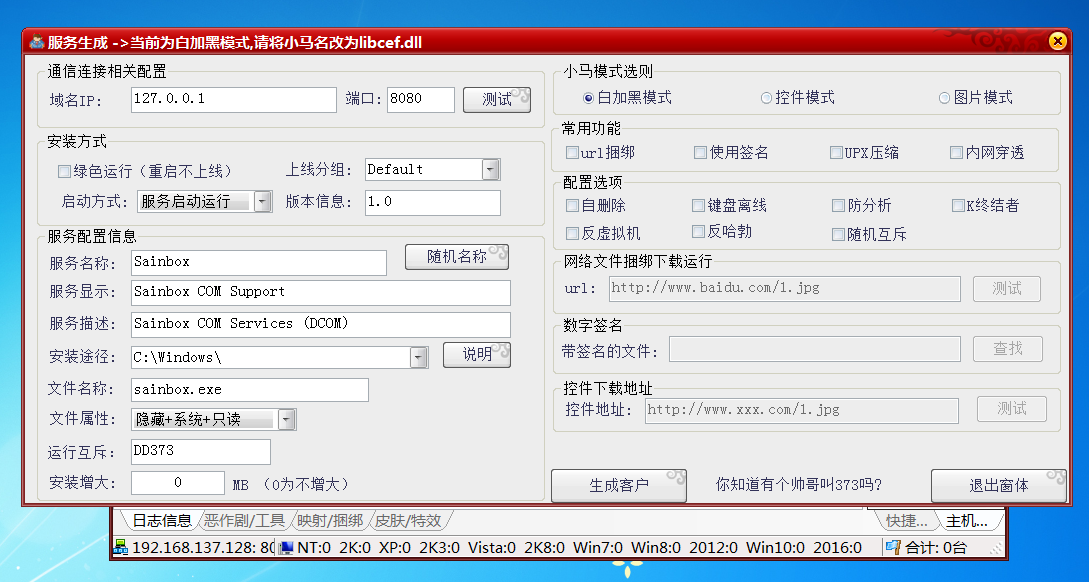

StarRat的生成工具界面如下,可以看到利用在免杀论坛上流传StarRat就能够简单制作”白加黑”的木马,本次分析的样本中的二阶段载荷也是通过这种方式制作而成,不过相比于论坛里流传的生成木马,本次事件木马免杀的效果更优秀,危害更大

溯源分析

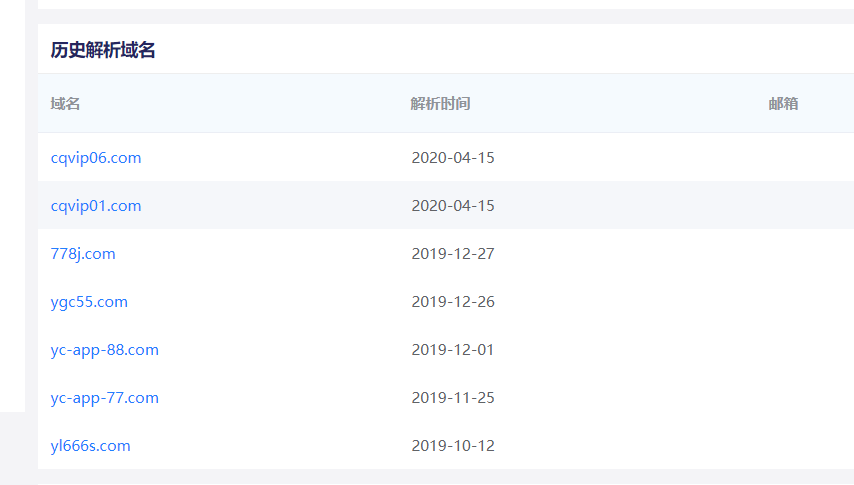

通过安恒威胁情报中心对其中一个样本的回连地址27.124.40.145进行关联性查询,可以查到有不少博彩域名解析到此IP

打开cqvip01.com会重定向到亚博的网站,目前此域名仍解析到27.124.40.145地址

打开yc-app-88.com,也是博彩网站。大致可以判断这一系列的攻击之后,是一个博彩团伙

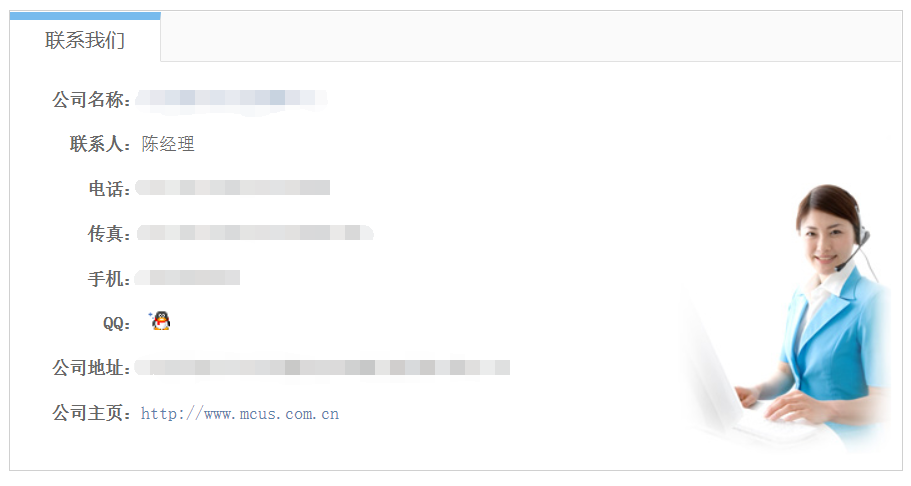

通过客服QQ可以查到下面的信息,这个QQ号也出现在多个博彩网站的客服QQ上

公司主页:http://www.mcus.com.cn

点开打开公司主页会重定向到https://www.ob30.com/register,同样是个博彩网站

到这里可以看出本次攻击似自国内的博彩背景团队。

防御建议与总结

技术层面上来说,此系列的攻击所使用的样本所使用的技术并不新颖,与之前发现的黑产木马基本一脉相承,体现出迭代化的演进。由于巨大的利益驱动,黑产始终保有对技术和机会的高度敏感,成熟可靠的漏洞利用技术及躲避检测的方案几乎肯定会立刻被黑产所使用传播。这些年在黑产和博彩的攻击活动中,经常能看见Gh0st类远控的身影。Gh0st类远控丰富的功能,也为黑产团伙进一步获取利益提供了便利,利用远控软件,黑产团伙可以很轻松进行恶意广告、加密勒索、信息窃取等恶意行为。

截止本文写成前,该团伙仍积极地向更多的目标投递钓鱼邮件,所以在网络上应当注重培养自身安全意识,加强安全意识培训,不要点击来历不明的exe,不要上不正规的网站,不要浏览博彩网站。

目前安恒威胁情报中心已能够识别该恶意远控,我们也将持续关注国内外黑色产业的技术动态。

IOCs

MD5:

1591db3d7a409c339d013590c6fea20e

19fbb58585ac79615cf713a780f91d7a

1b42c9b1b59e3458f6b02ae75c9e9959

3a6b7fa1c85223963947844ac12df5f7

3b11151df71177112a2ab6a252216792

3dd603bc6c3f78a605611894b8d6c45c

3da3ec8051c84e38e0a20ddd64716130

3e535ff845b5d9f7d8bf58675bfbc79a

6f9ebfe2b2b158411787b7c03d721e45

8835439d9f7ad0fc2cb718a9e0ef821f

89e7176c6d51bfcadf5f07ec22d23202

8e06538334efed19b2135daa7c15e8cf

a2d767f3ce7caee2ea46486f1093c687

aa45abaad1c6d96b38476c0962f979d0

bab56b527808460618b7718e405cdb76

cc50ab0347fbded9d24d913a0d87e272

de1777c14bf765c14bb10b725bcd1f4d

ee29e478a6784dd807cb7e091f25fe1e

f98f1b63a9e0e9216367de53cdd1e6ec

f676270b4359c4518cfe1c47dbf519ca

0e2716a51b29119e49072c3f55466dca

Domains:

666.myddns.me

999.myvnc.com

360.myvnc.com

IPs:

27.124.40.145

202.95.8.149