国内某知名数字货币交易机构相关人员被定向攻击

前言

在2019年内,与数字货币相关安全事件达数十余起,覆盖交易所攻击、数字货币洗钱、挖矿勒索、丢币盗币、数字货币欺诈等,统计总损失达数十亿美元之巨。

2020年数字货币安全事件仍在持续发生,并有愈演愈烈的趋势。

近期安恒威胁情报中心捕获到一起以“上币申请”为主题的攻击活动,针对目标似与数字货币交易机构有一定的关联。

诱饵伪装定向攻击

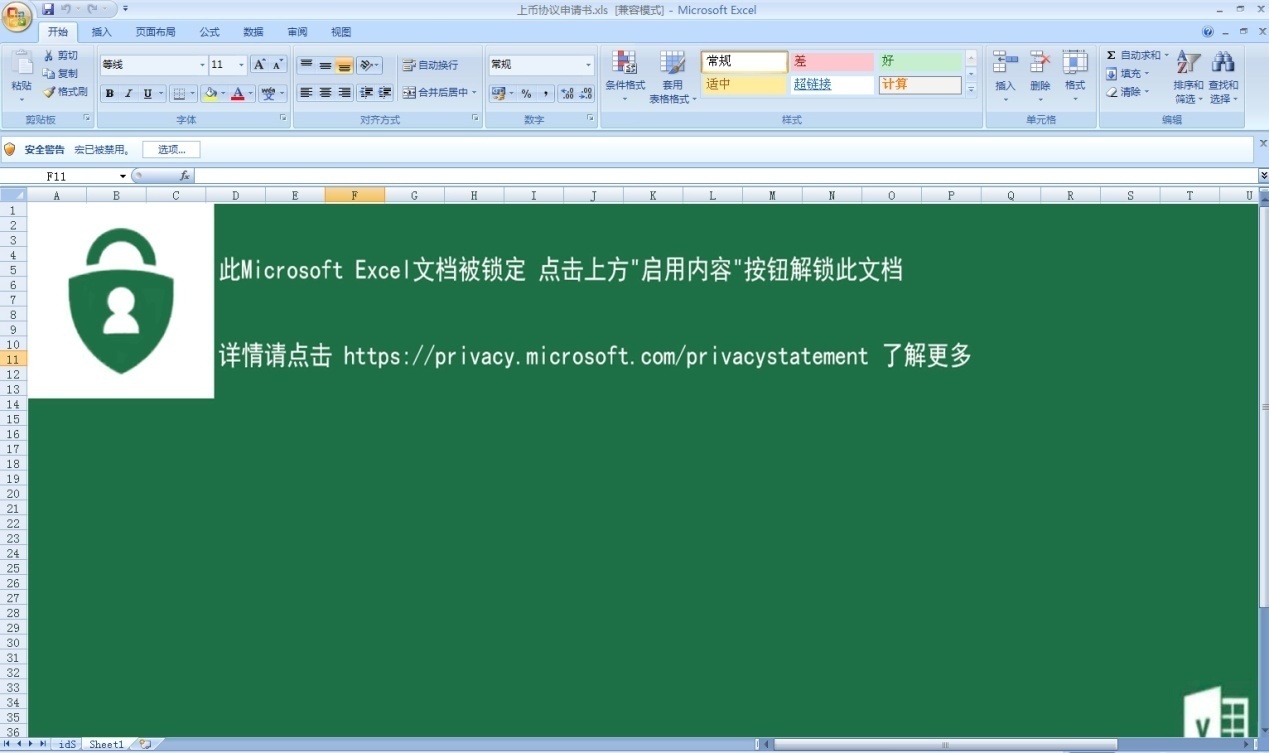

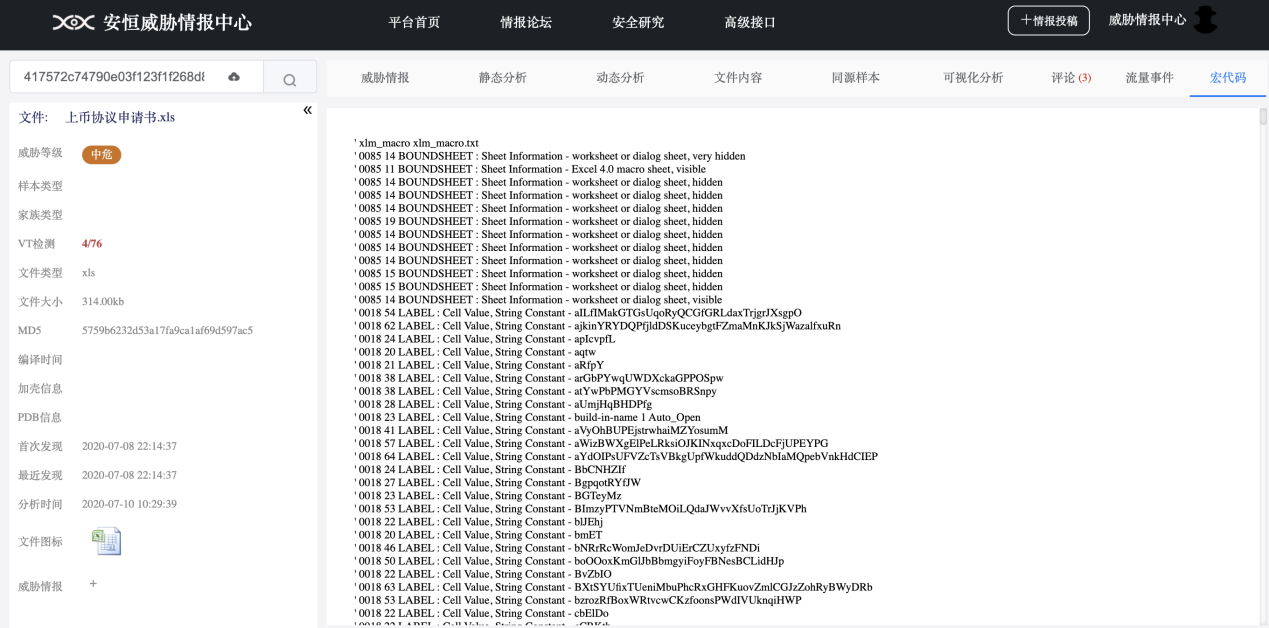

此次攻击活动投递载荷为“上币协议申请书修改第二版.rar”,压缩包内包含了名为“上币协议申请书.xls”的诱饵文档,

文档包含恶意宏代码,

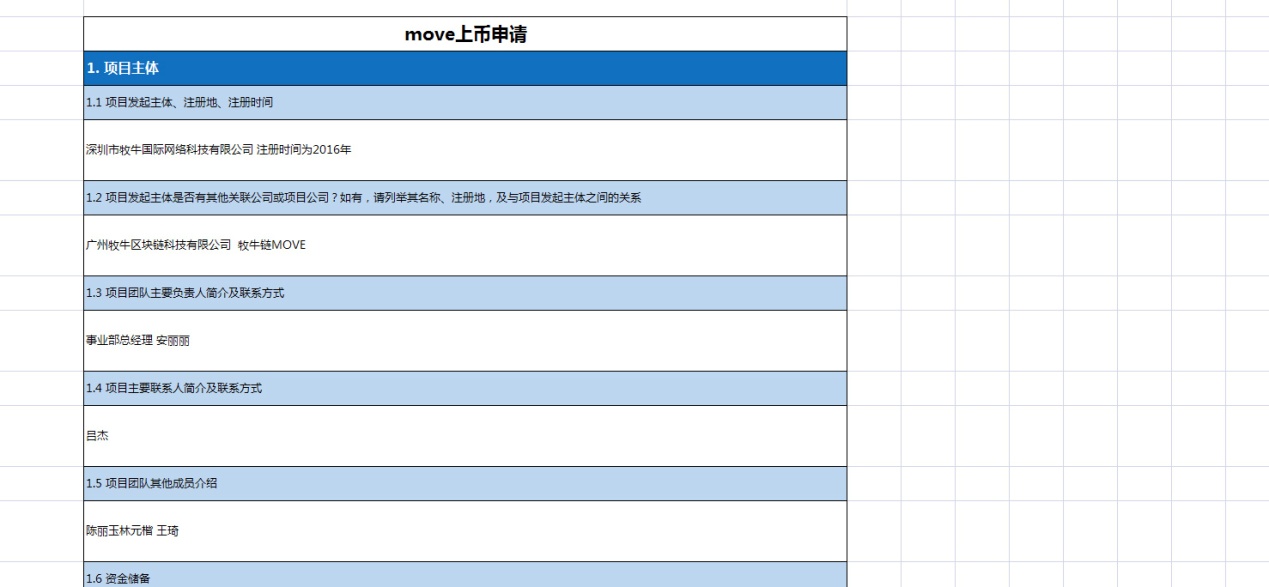

运行后会展示伪装内容,诱饵伪装内容为move上币申请表格。

并且执行后会访问

- http://47.106.112[.]106:8032/app/logo.gif

远程地址下载恶意文件到

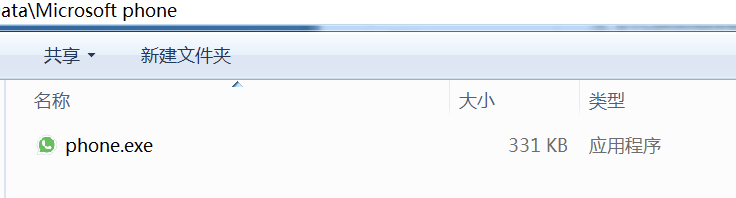

- C:\ProgramData\Microsoft phone\phone.exe,

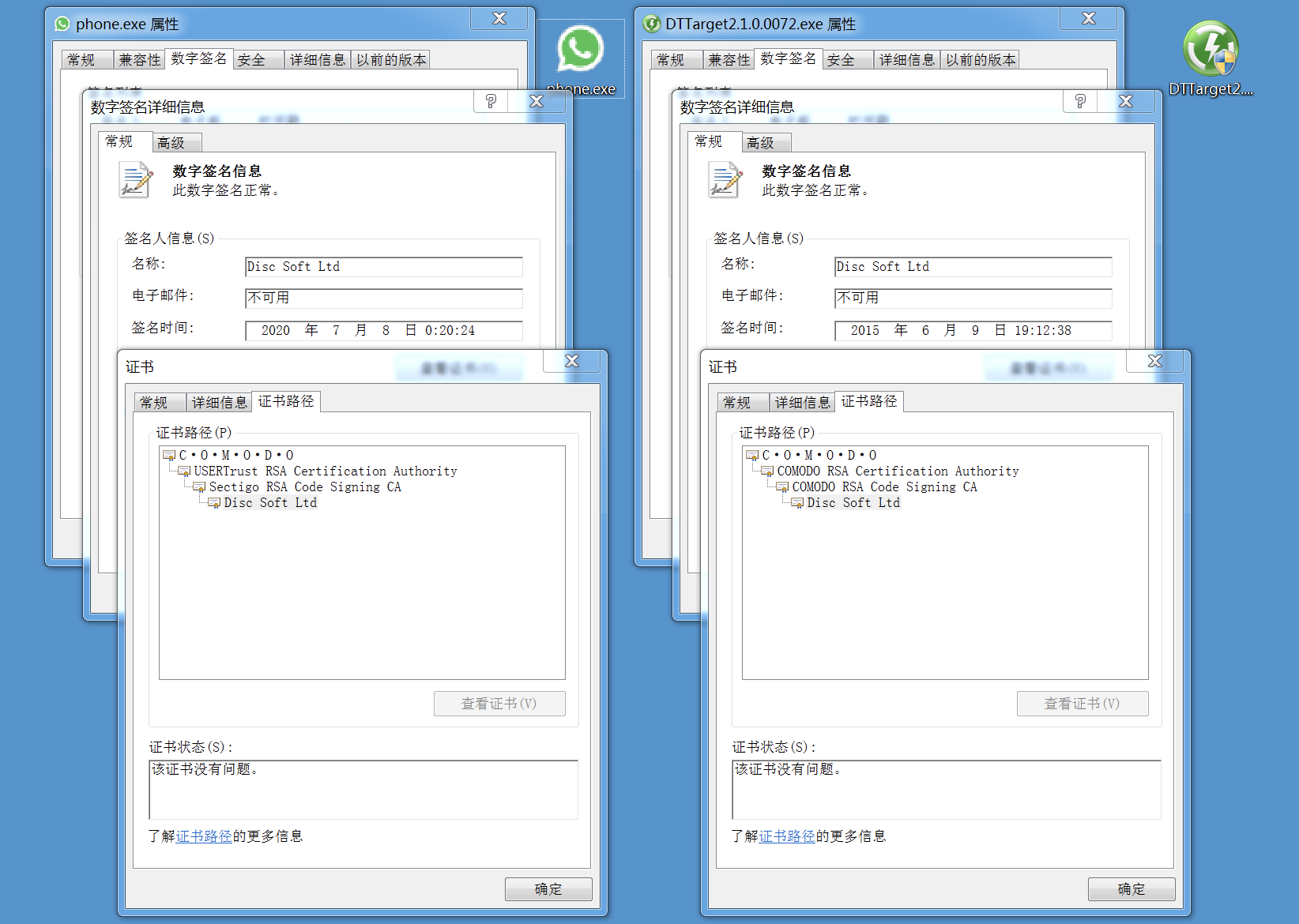

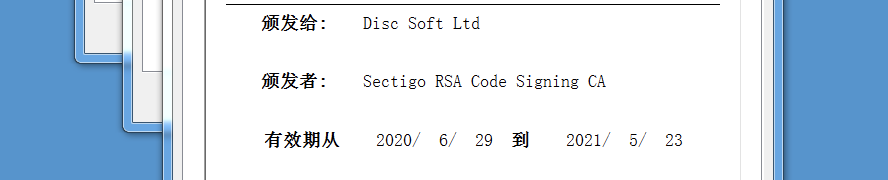

值得注意的是,该文件带有有效的数字证书,签名人信息为“Disc Soft Ltd”。

该签名意图冒充国外disc公司。

并且从签名有效期看该证书刚获取不久。

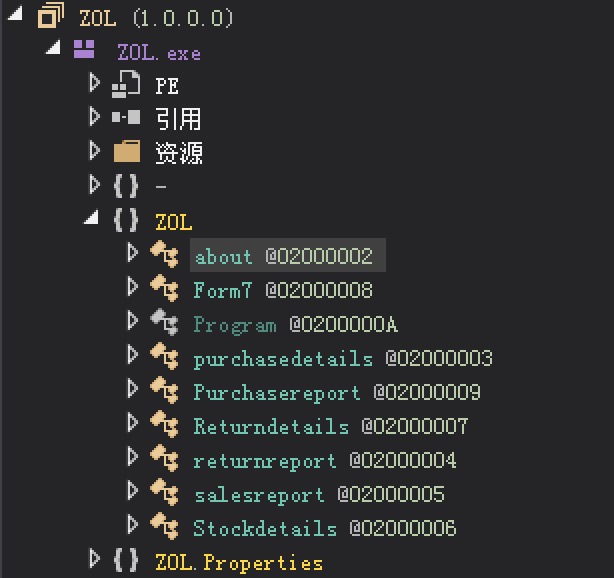

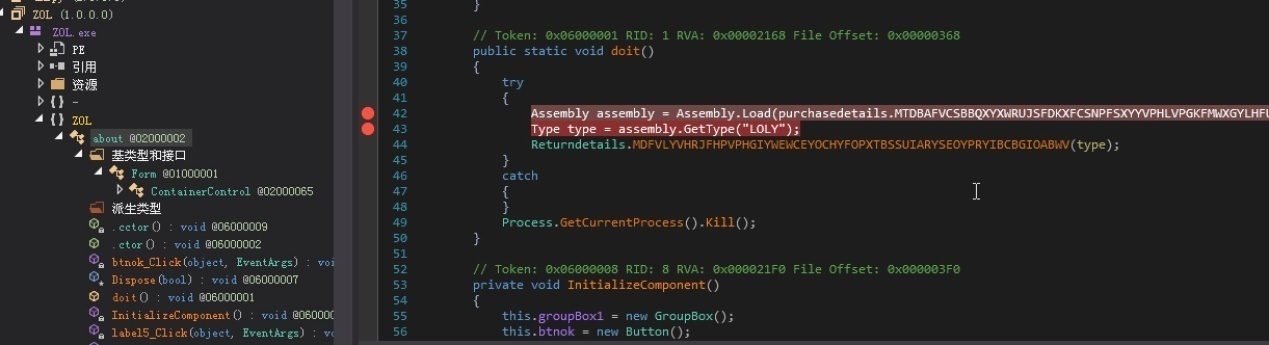

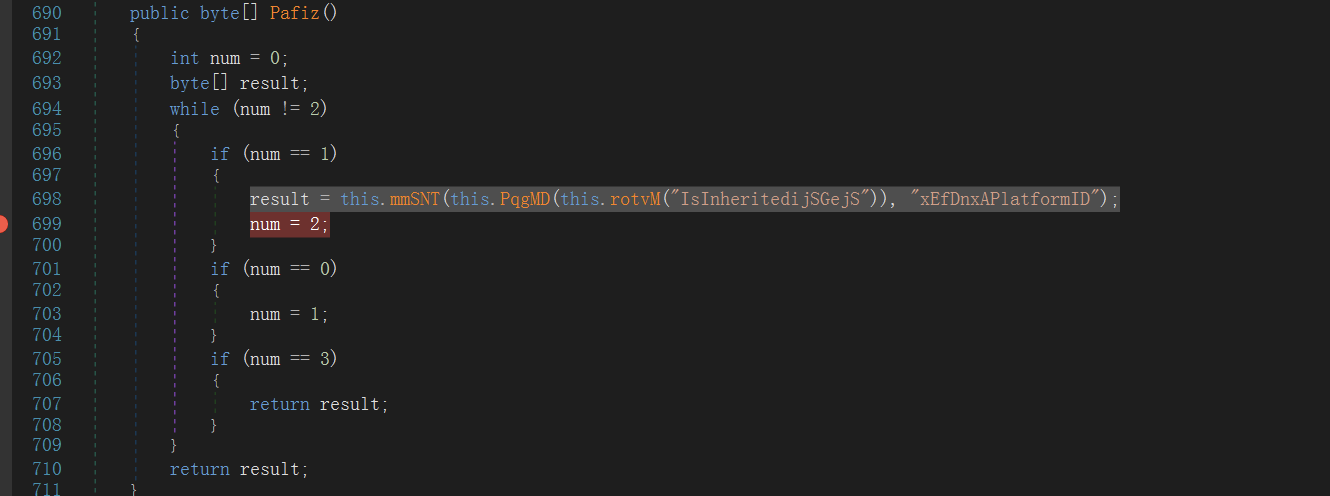

样本为C#程序,原始工程名称为ZOL.exe

该样本是个Loader程序,加入了许多无关内容进行混淆,

似为使用开源程序进行伪装或免杀处理。

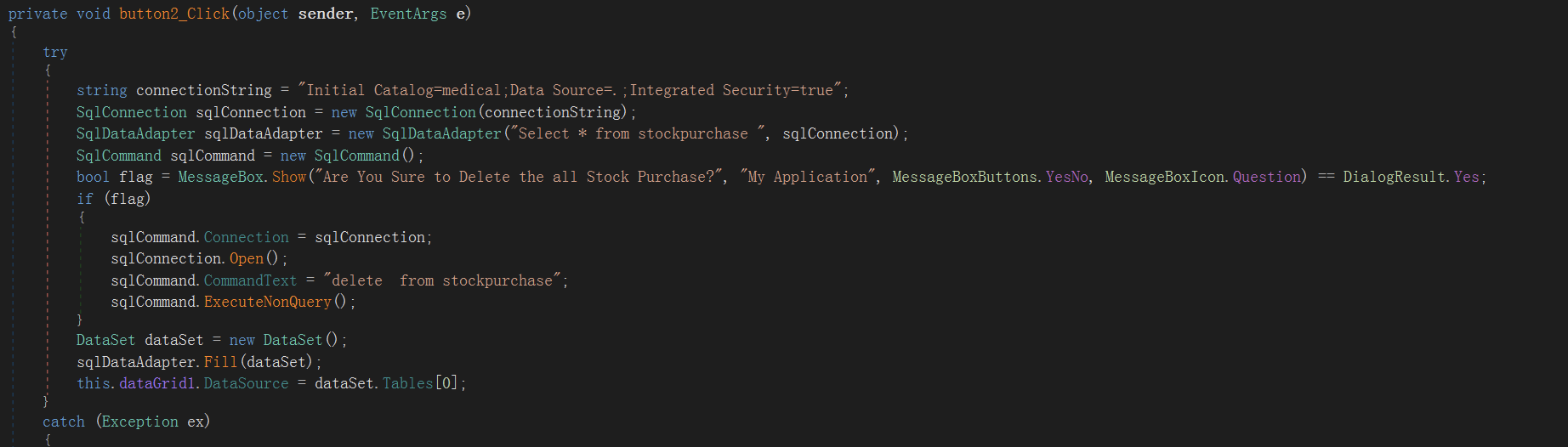

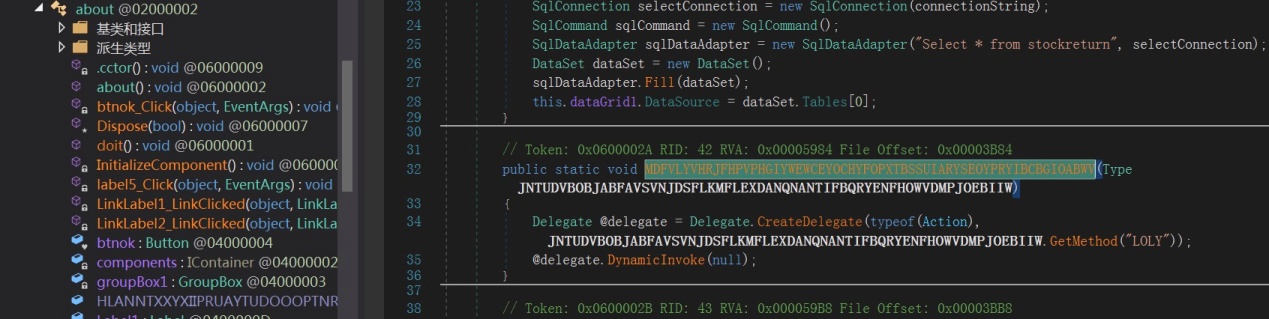

样本实际为解密出要加载的DLL程序,

并使用委托事件反射调用DLL,并执行功能函数“LOLY”

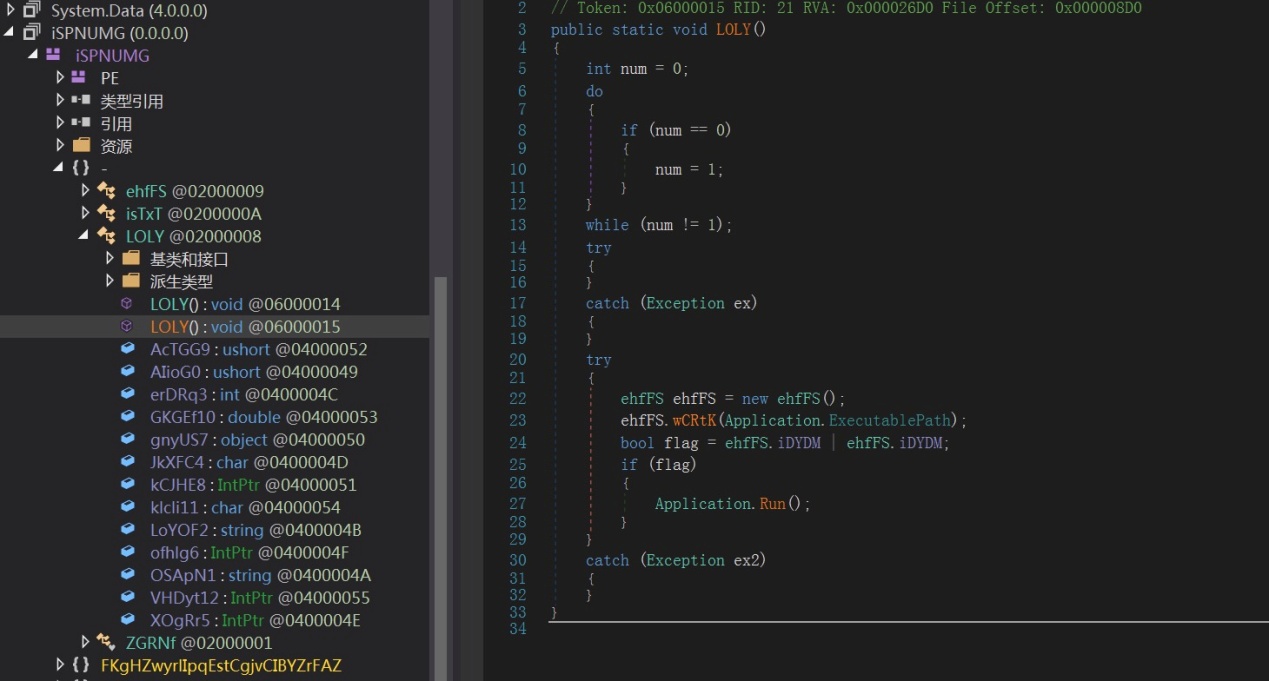

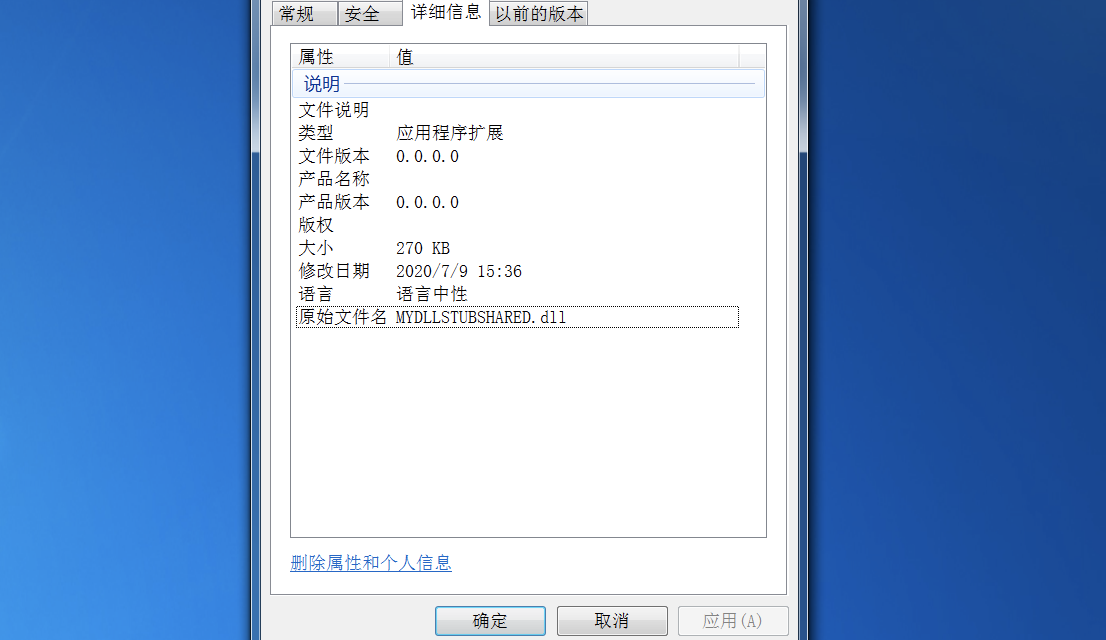

解密出的DLL样本代码被大量混淆,

并且存在原始文件名“MYDLLSTUBSHARED.dll”,

这个DLL实则为第二阶段Loader程序,会解密出最终载荷并执行,

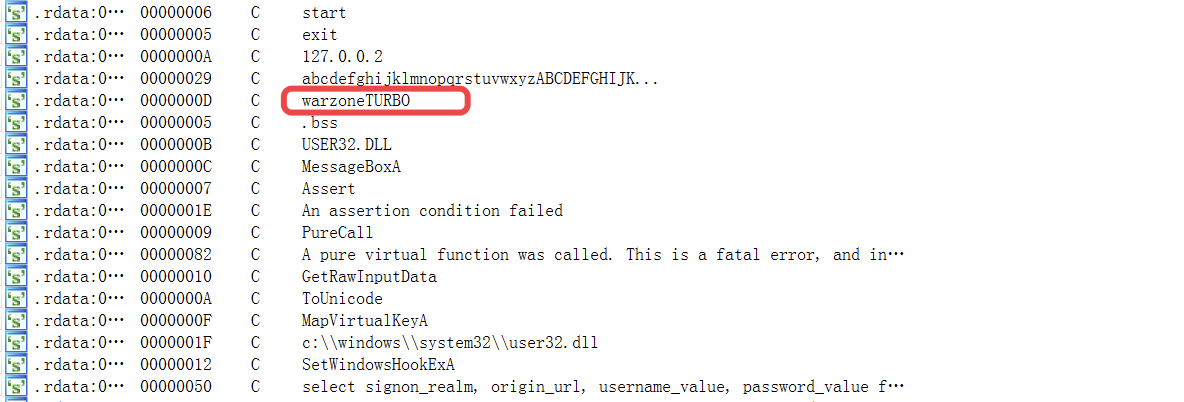

解密出的最终载荷似为Warzone RAT,该远控存在官网且公开售卖。

并且包含pdb信息

- C:\Users\W7H64\source\repos\Ring3 CRAT x64\Ring3 CRAT x64\nope.pdb

样本最终回连到update.office365excel[.]org。

被黑站点挂马

我们看到样本下载地址

- http://47.106.112[.]106:8032/app/logo.gif

这个IP为中国-广东省-深圳市(阿里云),并且有域名历史解析记录cbecitt[.]com,

并且目前仍能访问,并仍指向该IP。该域名曾或目前属于深圳一家公司,

似为长期未进行维护,并且似存在漏洞被攻击者利用。

回连域名

再来看看回连域名

update.office365excel[.]org 解析到23.106.123[.]236,

在该IP上还解析了另一域名update.huobibtc[.]net,也极具伪装性,并且和huobi相关。

这波攻击从文档内容、回连域名等可以看出针对目标和某数字货币交易机构有一定的关联性。

小结

此次攻击活动样本具有一定的免杀效果,从文档到恶意程序仅有为数不多的杀软能够检测。并且恶意可执行程序使用了签名,以及其它攻击武器装备的配置,说明攻击者做了一定投入。

利益驱使之下数字货币行业也受到一些黑客黑产组织的青睐,不乏针对数字货币企业相关的攻击事件。数字货币企业仍不可掉以轻心。

IOC

| 类型 | 指标 |

| Hash | ee1b31a7db54e4d278f16b3e2e7cc44a

5759b6232d53a17fa9ca1af69d597ac5 77d841b3bba3ad68c82214eb7bd58aa2 6068cc2c4ab5cab2a1f2cd7f923e020f e0c59fa890997411b4fb3d323c20e4ff |

| Domain | update.office365excel[.]org

update.huobibtc[.]net |

| IP | 23.106.123[.]236 |

MITRE ATT&CK Matrix

| Tactic | Techniques |

| Initial Access | Spearphishing Attachment(T1566.001) |

| Execution | Malicious File(T1204.002)

Malicious Link(T1204.001) |

| Persistence | Registry Run Keys / Startup Folder(T1547.001) |

| Defense Evasion | Hidden Files and Directories(T1564.001)

Code Signing(T1553.002) |

| Command and Control | Remote Access Software (T1219) |