【安全资讯】Cyberium恶意软件托管域分发Mirai僵尸网络变体长达一年

研究人员观察到名为 Moobot 的Mirai变体僵尸网络正扫描 Tenda 路由器中已知但不常见的漏洞,导致遥测出现相当大的峰值,随后发现了一个恶意软件托管域Cyberium。Cyberium恶意软件托管域在过去的一年中一直在为几个已知的、但不同的僵尸网络提供Mirai变体,如 Moobot 和 Satori。

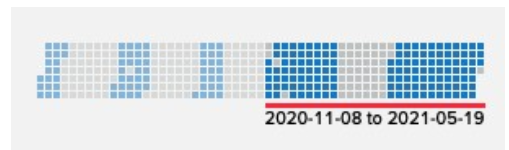

3 月底,研究人员观察到 Tenda 远程代码执行 (RCE) 漏洞 CVE-2020-10987 的利用尝试激增,这个漏洞可以通过请求的 URL 来识别,其中包括' setUsbUnload '和分配给脆弱参数' deviceName '的有效载荷。研究人员捕获了一些漏洞利用,发现他们似乎都从同一个恶意软件托管页面中提取恶意软件的下一次迭代:dns.cyberium[.]cc。在该域可用并传送恶意软件期间,研究人员发现了三种不同的 Mirai 变体:Moobot、Satori/Fbot 以及与这些僵尸网络无关的其他样本。该域的特点之一是在Miraii变体之间来回切换,同样的URL可能会在某天托管Satori,而在下周托管Moobot。Cyberium[.]cc 的 RiskIQ 热图如下:

Moobot 和 Satori 样本之间的相似性包括:

- 1.下载方式

- 2.loT设备中的漏洞扫描和目标

- 3.执行后打印的字符串 9xsspnvgc8aj5pi7m28p

- 4.隐藏在 (/var/Sofia) 后面的进程名称

Moobot 和 Satori 样本之间的差异性包括:

- 1.Satori 样本中不存在字符串“w5q6he3dbrsgmclkiu4to18npavj702f”

- 2.Satori 通知成功感染的 C2 域是 bin.rippr[.]cc,它以前与其他 Satori 活动相关联

- 3.Satori 样本中,代码没有被加密,无需任何额外操作就可以读取更多的字符串,而Moobot样本需要被编码才能减少纯文本中的字符串数量

研究人员提出以下建议措施:

1. 保持所有 IoT 设备更新。

2.监控网络流量已知的入侵。

3.监控到 Cyberium 或 ripper 域的出口和入口网络流量。

4.定期执行进程审计和记录,寻找可能隐藏僵尸网络的已知恶意进程名称。

失陷指标(IOC)5

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享