【安全资讯】Mirai物联网僵尸网络最新变体分析

研究人员一直在密切监控物联网僵尸网络威胁的当前状态,并将捕获到的攻击与Mirai相关的恶意软件家族联系起来。IoT恶意软件MIRAI的源代码在2016年末公布,导致了大量模仿者的出现,因此Mira创造了自己的IoT僵尸网络军队。IoT恶意软件会扫描使用默认或弱用户名和密码的 IoT 设备,试图利用已知的漏洞来增加获得访问权限的机会,下载并执行恶意二进制文件,使设备成为僵尸网络的一部分,然后展开分布式拒绝服务(DDOS)攻击,从而导致受害者的服务中断。一些攻击者者甚至将僵尸网络作为服务出售。

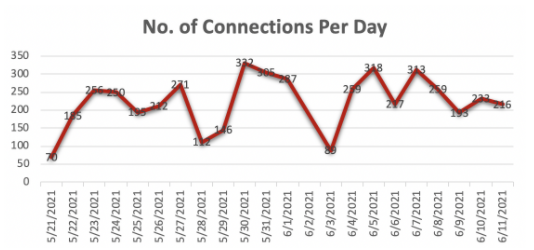

为了模拟新的物联网设备第一次连接到互联网的情况,研究人员设置了一个容易受到 telnet 凭证暴力攻击的新的蜜罐系统。经过三周的统计,这个蜜罐系统每天平均受到大约200次攻击,最终在短短三周内记录了近4700个 telnet连接。研究人员识别出近 4000 次攻击,并将它们与 Mirai 相关的恶意软件家族联系起来。 每天的telnet连接数量如下:

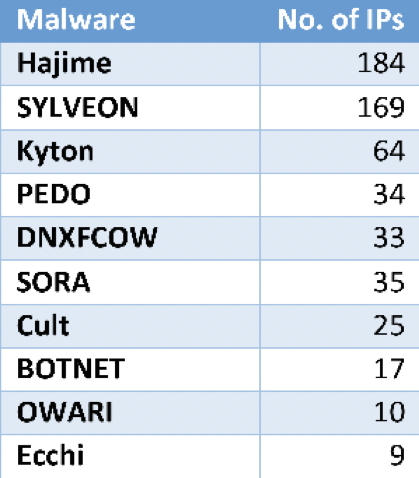

Mirai变体在二进制文件中使用独特的字符串,用于验证SSH或Telnet命令是否成功执行。研究人员一直大量使用这些字符串来对变体进行分类。然而在某些情况下,变体可能使用不同的令牌,但结果却是相同的恶意软件功能,甚至是由相同的黑客操作的。在这种情况下,分析下载到设备中的实际二进制文件将极大地有助于进一步定义现有变体的数量。根据蜜罐接收到的攻击,研究人员识别出的前10种变体如下:

随着已安装的物联网设备数量持续爆炸式增长,未来,物联网将成为恶意软件操作的温床。Mirai变体在攻击和开发方面仍然非常活跃,因此研究人员提出以下建议:

1.证书强制破解仍然是恶意软件进入物联网设备的主要方式,因此可以设置难以猜测的用户名和密码。

2.为了防止已知的漏洞,请及时更新设备软件。