新勒索软件Underground:独特的赎金票据

事件背景

加密货币和匿名化的网络使得勒索攻击犯罪团伙愈加猖獗,给个人和组织带来了巨大的风险和损失。新的勒索病毒变种不断演变,同时,勒索组织的数量也在不断增加,它们通过秘密网络交易平台提供勒索服务,甚至提供了定制化的攻击工具,勒索攻击事件的泛滥已经对全球网络安全形成了严重威胁和挑战。

近期一款名为“Underground”的新型勒索软件被发现,由于其独特的勒索信而受到关注。该勒索软件在勒索信中加入了此前未曾遇到的内容,除了承诺支付赎金后提供解密器外,还声称会给出受害者内部网络缺陷的描述和信息安全建议,如有必要,将为受害者提供数据恢复的援助。我们分析此举是为了让受害者尽快地交付赎金,但该承诺是否属实和有效还需谨慎和怀疑。

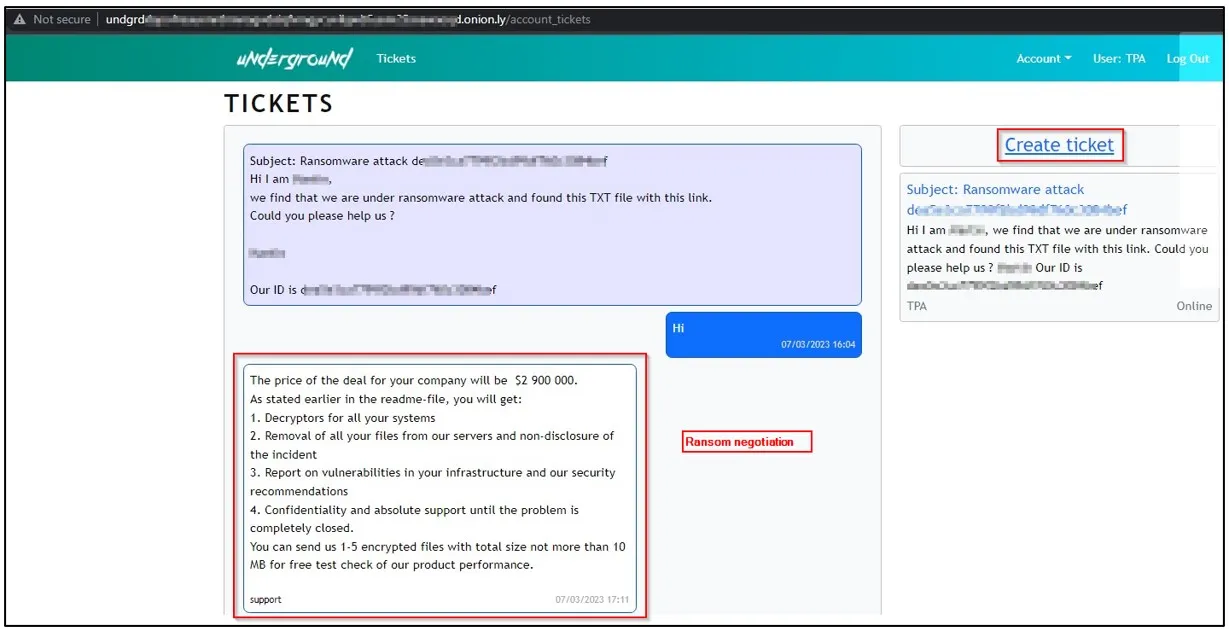

此外,在勒索信中还提及了受害者内部网络的相关IP和主机名,并表示攻击者从中窃取了敏感数据,这也意味着是一起针对特定组织实施的定向勒索攻击。Underground组织的网站登陆界面如下所示:

攻击分析

勒索病毒样本为Windows 64位的可执行程序,在加密文件前,执行一系列的预处理,包括删除卷影副本、停止特定的服务和修改注册表项。使用安恒云沙箱能够检测出上述的全部执行操作。

删除卷影副本:

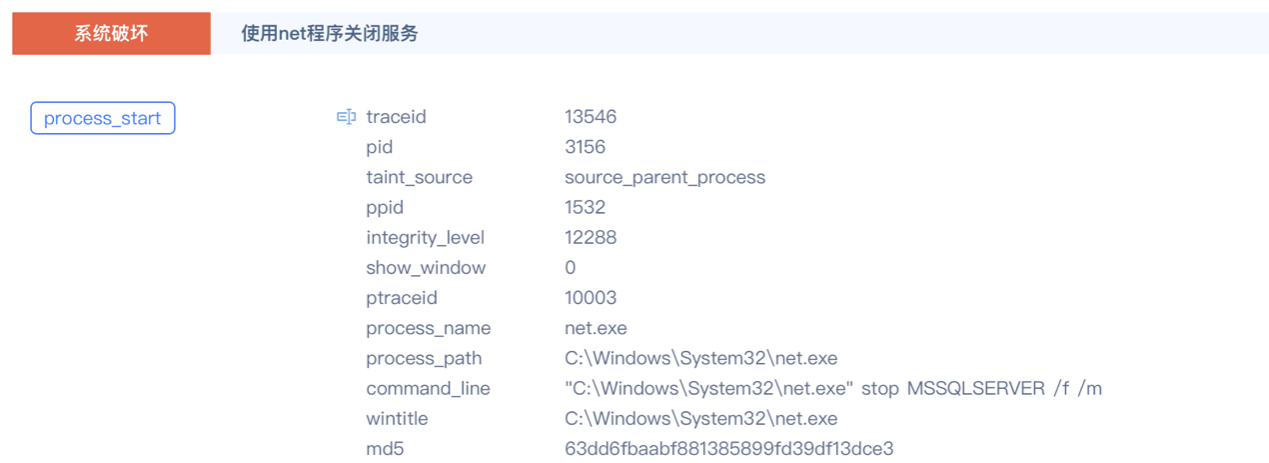

使用net.exe停止数据库相关的服务:

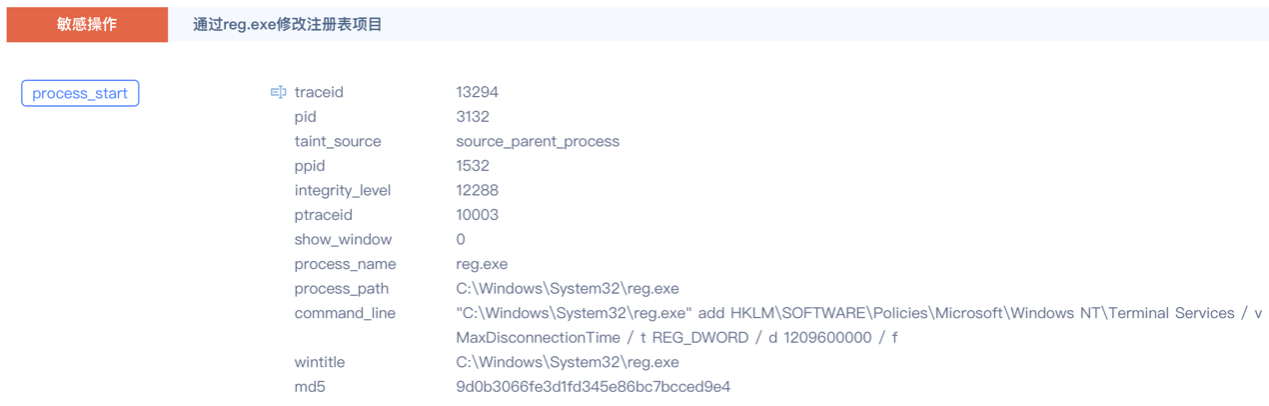

修改注册表,调整远程会话保持活动状态所允许的最长持续时间:

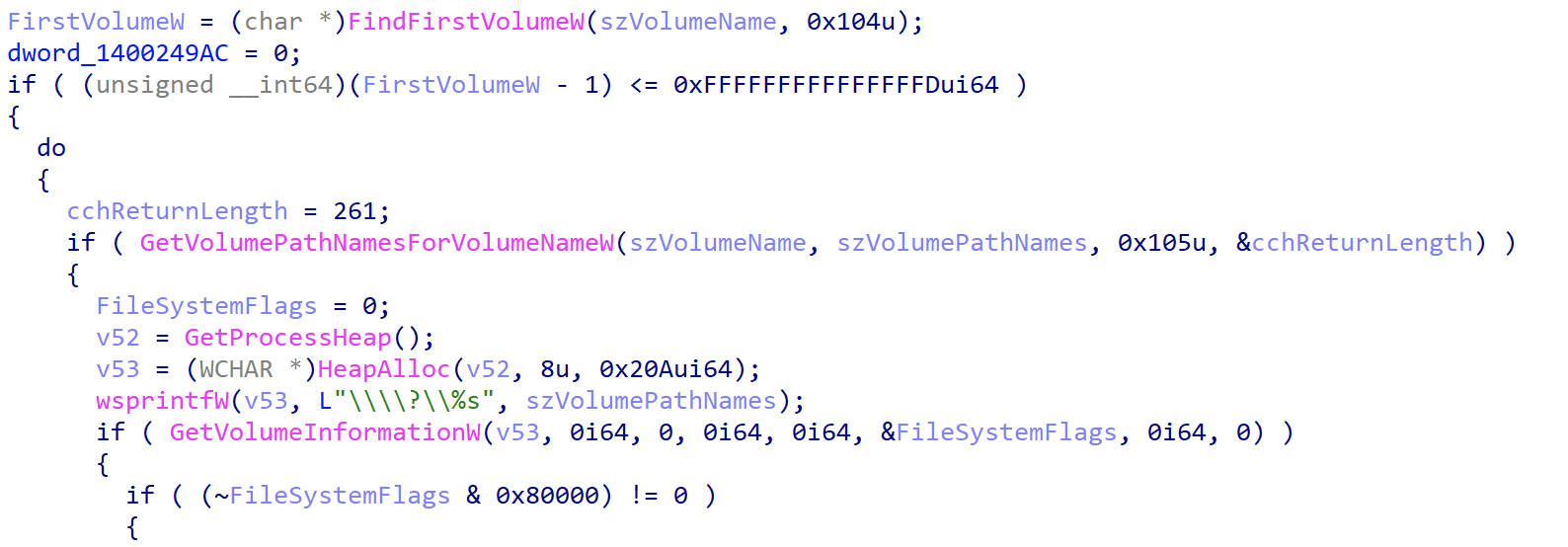

从上述修改注册表项的操作看,攻击者的初始访问很可能是通过RDP远程桌面进入内部网络。之后,程序创建新的线程,以遍历受害主机上的磁盘驱动:

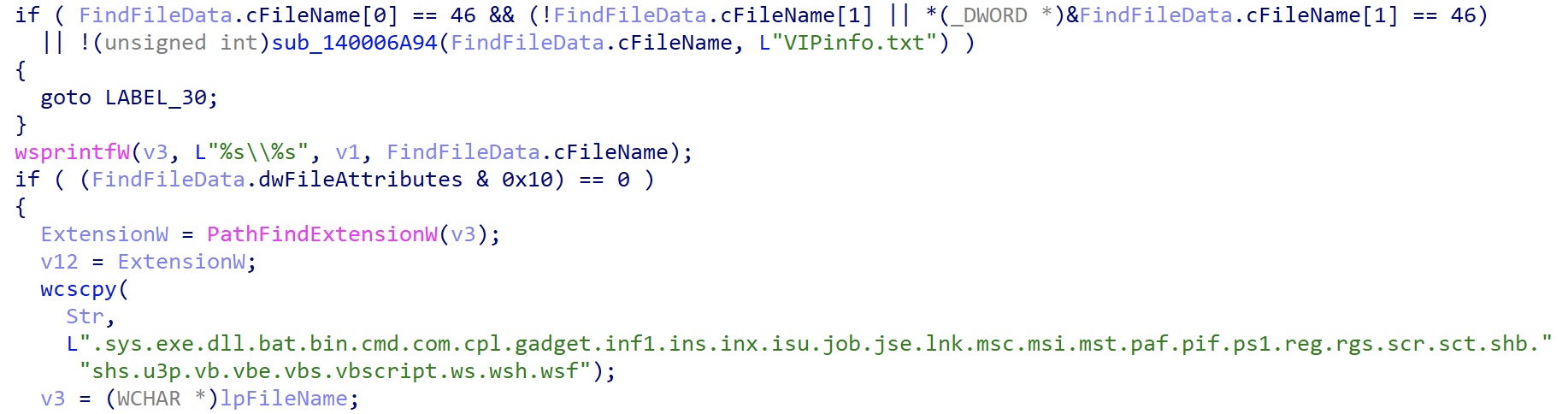

并且为每个磁盘创建加密线程,对文件进行遍历和加密,在这过程中,排除加密特定文件扩展名和文件夹。

该勒索程序加密文件后,并不更改文件名和后缀。在每个文件夹下,放置名为“!!readme!!!.txt”的勒索信,安恒云沙箱通过勒索场景化分析,提取出了勒索信息如下所示。

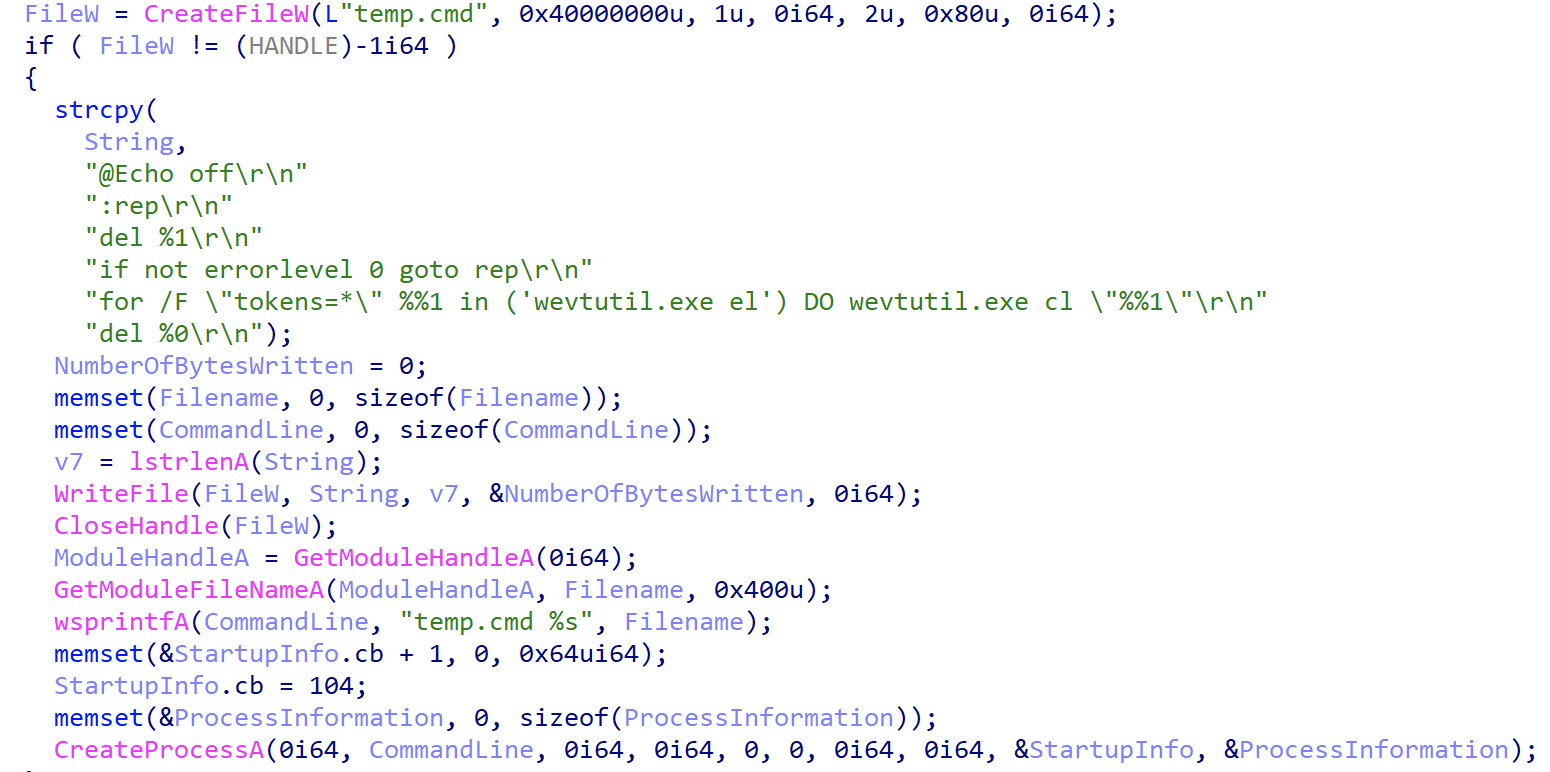

在加密结束后,释放一个temp.cmd文件,用来删除指定的文件和清除事件日志,以达到销毁攻击痕迹的目的。

登陆勒索信提供的账号信息,可以与攻击者联系,其要求近300万美元的赎金。截止目前,针对的特定受害者尚未清楚,并且没有相关的数据泄露事件发生。

思考总结

文件加密和数据泄露是当前勒索组织的主流做法,匿名网络和加密货币服务为网络犯罪提供了极大的便利性,同时,也进一步凸显了保护网络安全面临的风险和挑战。近几年,勒索攻击索要的赎金上限不断被拉高,高额的利润也吸引众多犯罪分子加入到勒索生态当中。出现诸如Underground此类,声称可以提供帮助的勒索组织时,应当保持谨慎和怀疑的态度审视对方的行动。勒索组织的目的主要出于经济利益,其真实意图未必与受害者的利益相符。

防范建议

建议安装防病毒软件定期对系统进行扫描,并删除检测到的威胁;

确保及时更新系统补丁;

不点击来历莫名的邮件附件和链接;

重要的数据做好备份工作。

若遇到可疑文件,可以通过安恒云沙箱

(https://sandbox.dbappsecurity.com.cn)进行检测。

安恒云沙箱能够在安全执行环境下对勒索等恶意软件的行为进行深度检测和场景化分析,并关联海量威胁情报,提供专业的安全服务。

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成:

安恒产品已集成能力:

针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

(1)AiLPHA分析平台V5.0.0及以上版本

(2)AiNTA设备V1.2.2及以上版本

(3)AXDR平台V2.0.3及以上版本

(4)APT设备V2.0.67及以上版本

(5)EDR产品V2.0.17及以上版本

安恒云沙箱已集成了该事件中的样本特征。用户可通过云沙箱:https://sandbox.dbappsecurity.com.cn,对可疑文件进行免费分析,并下载分析报告。

IOC

059175be5681a633190cd9631e2975f6