2023年勒索新趋势——基于Babuk泄露源码的新勒索不断涌现

Babuk源码泄露事件

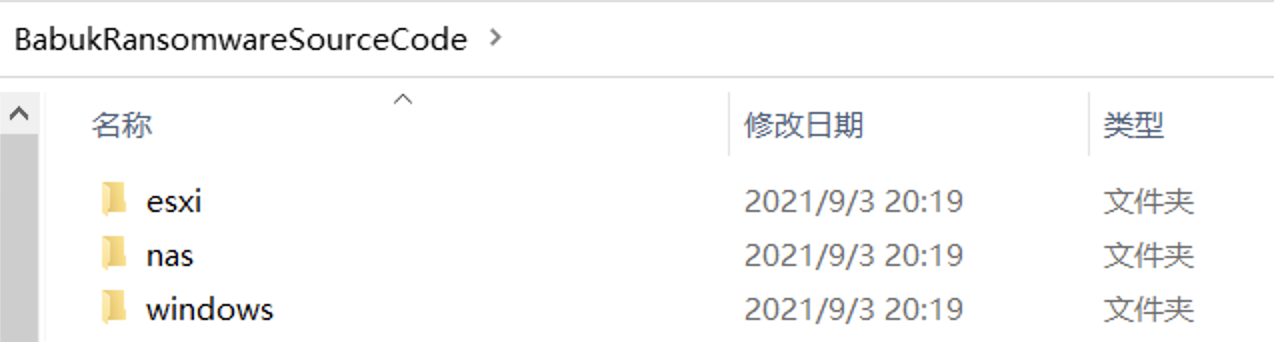

2021年,Babuk小组的一名成员在一个俄语黑客论坛上声称自己患有晚期癌症,并发布了Babuk勒索软件的完整源代码。Babuk Locker又称Babyk,是2021年1月开始运营的勒索软件。在攻击了华盛顿特区警察局后,Babuk Locker运营商于2021年4月就停止了运营。该成员泄露的信息包含了创建功能性勒索软件可执行文件所需的所有内容,文件包含了适用于VMware ESXi、NAS和Windows加密器的不同Visual Studio Babuk勒索软件项目。

泄露的babuk源码助长了勒索新浪潮

在泄露事件发生后的将近2年时间里,不断有数个基于babuk泄露源码的新勒索变体涌现,例如Play、Rorschach、Lock4和RTM Locker、Ra Group等。尤其针对VMware ESXi系统的新勒索,这表明恶意软件团伙对babuk源码的利用呈现上升趋势。Sentinel Labs在一份新的技术报告中说,在过去的一年里,泄露的源代码被用来创建至少10个专门针对VMware ESXi服务器的勒索软件。

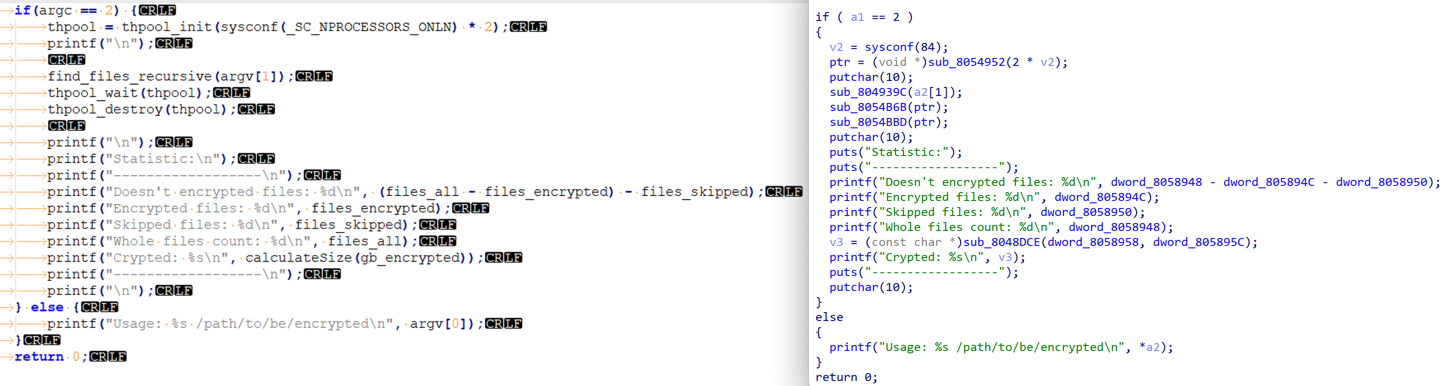

下图为Babuk的ESXi源码与Play勒索软件家族已知第一个linux版本变体反汇编部分代码对比。

Babuk近期变体分析——RA Group勒索

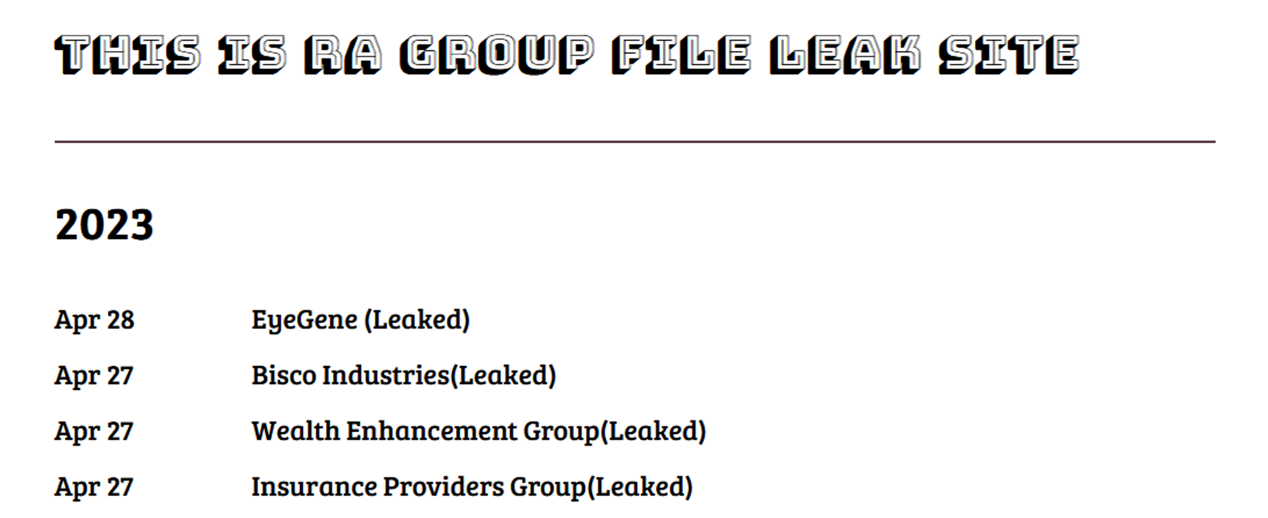

2023年4月下旬,一款名为“RA Group”的新勒索软件组织针对美国和韩国的制药、保险、财富管理和制造公司发起攻击,截至目前已经入侵了美国的三个组织和韩国的一个组织。RA Group实施双重勒索,运营着一个数据泄漏站点,若受害者未能在三天内联系,则在泄漏站点公布窃取的数据。

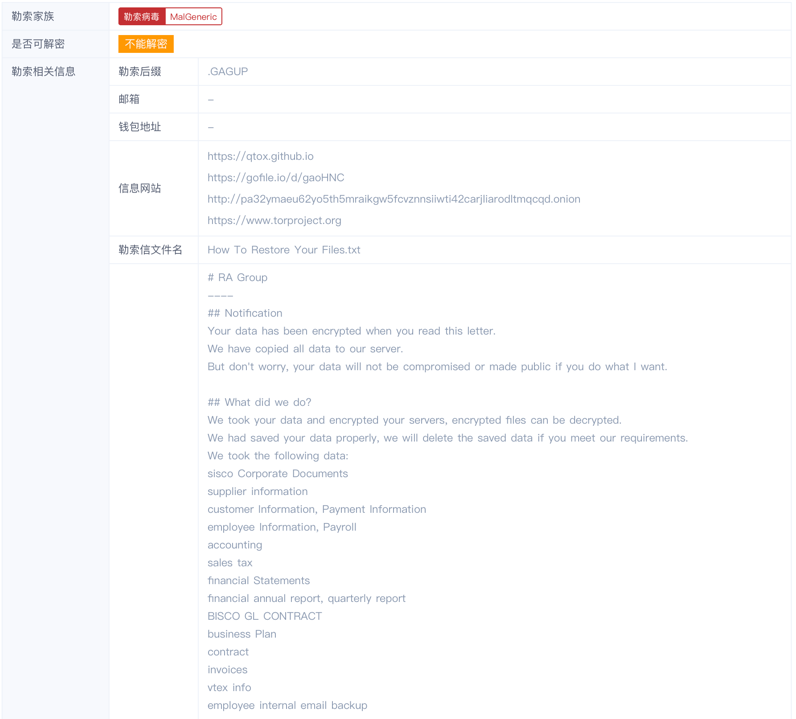

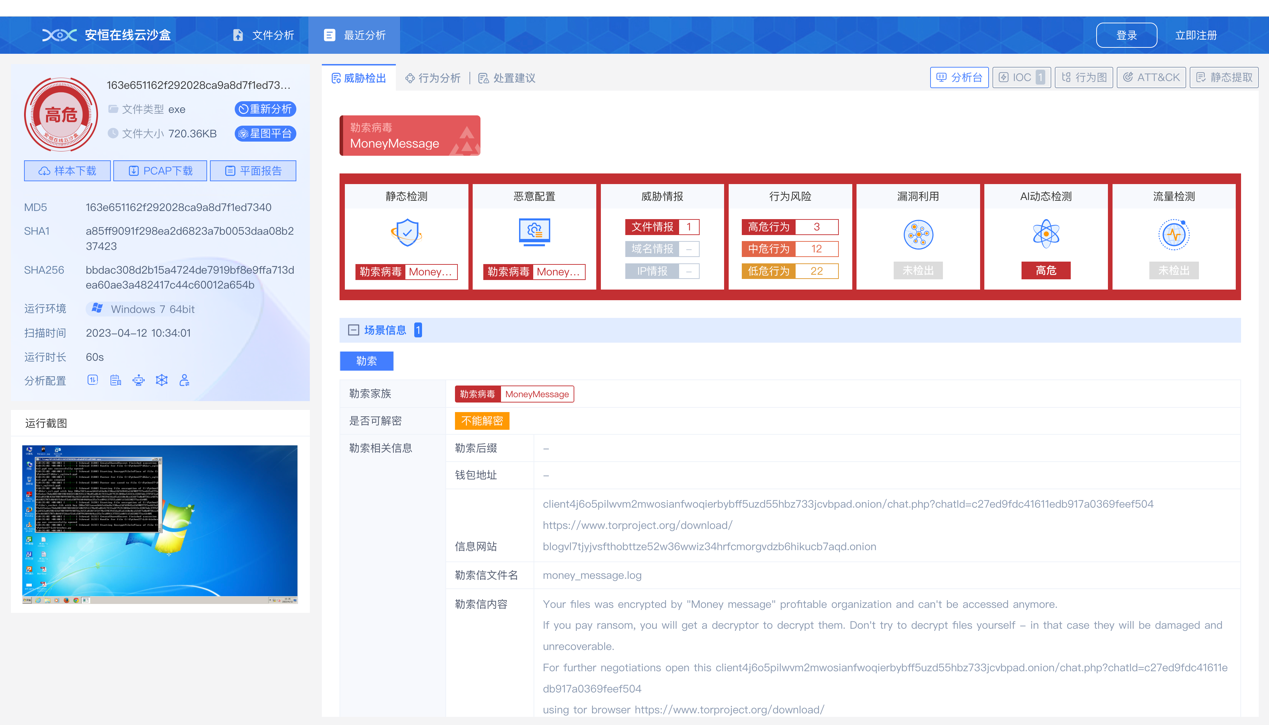

使用安恒云沙箱对勒索样本进行分析,利用独有的勒索场景化分析,可以得到RaGroup勒索家族的基本信息如下:

被RaGourp勒索加密的文件扩展名为.GAGUP,并提供了联系链接和Tor网址用于沟通和胁迫受害者支付赎金。通过安恒云沙箱的自动化分析,已经检测出其与Babuk勒索之间存在联系

在勒索软件的行为上也与之前的Babuk保持着一致,从安恒云沙箱的行为分析结果可以看出这一点,例如在加密前有清空回收站的操作:

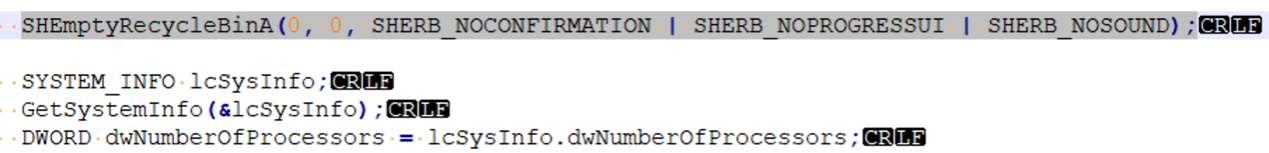

在Babuk源码中同样调用了SHEmptyRecycleBinA函数:

若对样本进一步分析,可以发现其还存在Babuk相关的PDB以及同样的互斥量名称等信息。

新趋势总结

越来越多的勒索团伙使用babuk泄露的源码开发构建针对Linux和ESXi的勒索软件,一方面是由于勒索团伙在Linux开发的专业化程度不如Widnows系统,大多数会选择复用泄露的源码,应用尽用。另一方面,ESXi对于勒索病毒的防护相比较而言存在诸多不足,预计针对VMware ESXi服务器的针对性攻击依然会增加。

总而言之,Babuk泄露的源码,为恶意团伙们提供了一种简单的方法来扩大其影响范围以同时涵盖Linux和VMware ESXi。与此同时,随着复用babuk源码团伙数量的增加,对于勒索软件的归因分析也将变得越来越复杂。此外,除了ESXi版本外,Babuk中泄露的NAS源码同样值得引起关注,其采用Go语言编写,更易于躲避检测和被勒索团伙掌握。

针对勒索病毒的防范建议

- 及时备份重要数据。

- 不随意打开来源不明的程序。

- 不访问未知安全性的网站等。

- 使用合格的安全产品

- 定期检查系统日志中是否有可疑事件

- 重要资料的共享文件夹应设置访问权限控制,并进行定期离线备份, 关闭不必要的文件共享功能

7.不要轻信不明邮件,提高安全意识

若遇到可疑文件,可以通过安恒云沙箱进行检测。安恒云沙箱能够在安全执行环境下对勒索等恶意软件的行为进行深度分析和检测,并关联海量威胁情报,提供专业的安全服务。

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成:

安恒产品已集成能力:

针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

(1)AiLPHA分析平台V5.0.0及以上版本

(2)AiNTA设备V1.2.2及以上版本

(3)AXDR平台V2.0.3及以上版本

(4)APT设备V2.0.67及以上版本

(5)EDR产品V2.0.17及以上版本

安恒云沙箱已集成了该事件中的样本特征。用户可通过云沙箱:https://sandbox.dbappsecurity.com.cn,对可疑文件进行免费分析,并下载分析报告。

参考文献

https://blog.talosintelligence.com/ra-group-ransomware/

https://www.sentinelone.com/labs/hypervisor-ransomware-multiple-threat-actor-groups-hop-on-leaked-babuk-code-to-build-esxi-lockers/