疑似REvil勒索软件回归?发现新的勒索Cylance Ransomware

事件背景

近期,安恒信息猎影实验室在日常监测运营中捕获了一种新的勒索软件Cylance Ransomware。勒索软件执行后,快速加密文件并添加扩展名.Cylance,在目录下放置勒索信文件CYLANCE_README.txt,并在信中自称Cylance Ransomware。该勒索可配置多种命令行参数,设置灵活,支持自定义的间歇性加密方式,能够更快地加密文件和有效规避检测。Cylance勒索勒索信格式与REvil高度相似,并都采用Curve25519和salsa20加密算法组合加密文件的方式,拥有快速加密和全加密两种加密模式。但在整体功能上有所差异,例如参数配置更为丰富、针对数据库等特殊文件使用了间歇性加密模式,对于静态字符串没有REvil复杂的混淆加密处理,不涉及地区豁免等。

REvil也被称为Sodinokibi,是最早实施双重勒索的组织之一,自 2019年被发现以来,因其备受瞩目的攻击而臭名昭著。REvil 在2021年上半年达到了成功的顶峰,在Kaseya MSP供应链攻击中损害了数千家公司,要求计算机制造商宏碁支付50万美元,并使用被盗的尚未发布的设备蓝图勒索苹果。在执法部门的巨大压力下,REvil勒索软件团伙于 2021年10月关闭。

2022年,研究人员根据加密器中的代码相似性,将相对较新的Cartel勒索和BlogXX勒索与REvil 团伙联系起来。此次发现的Cylance Ransomware同样在加密方式和勒索信格式上与REvil存在类似性,因此可能是REvil勒索的品牌重塑或原组织内部人员启用的新勒索软件。

Cylance勒索软件分析

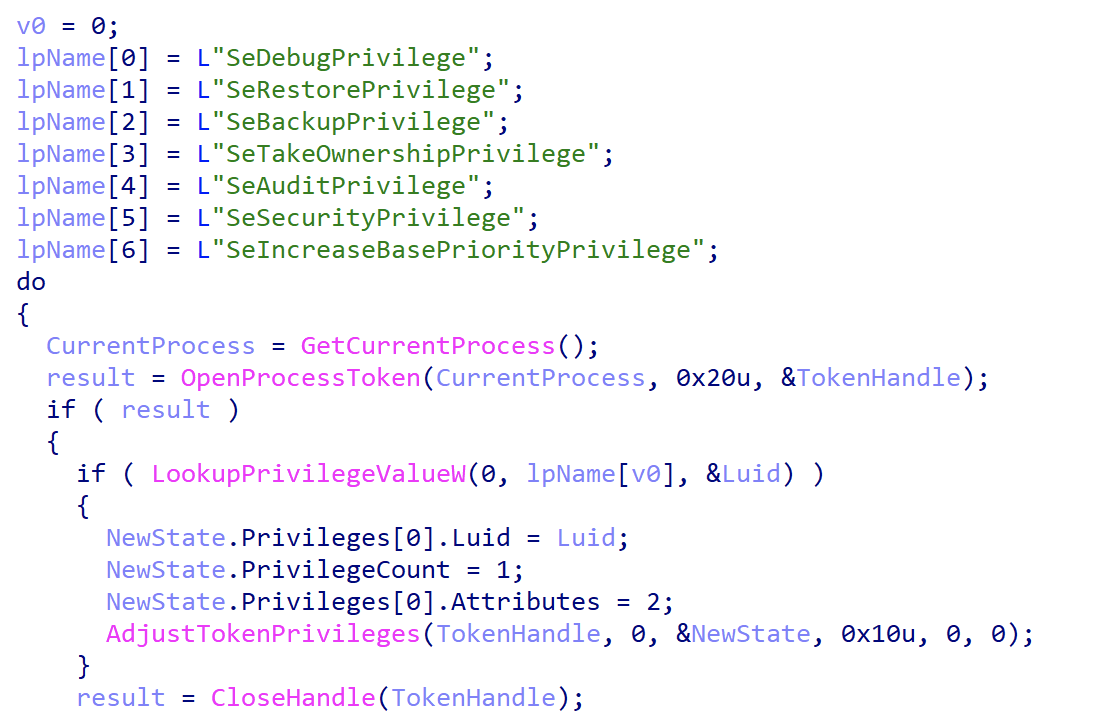

1.提升权限

Cylance勒索软件运行后调用AdjustTokenPrivileges等API提升自身权限。

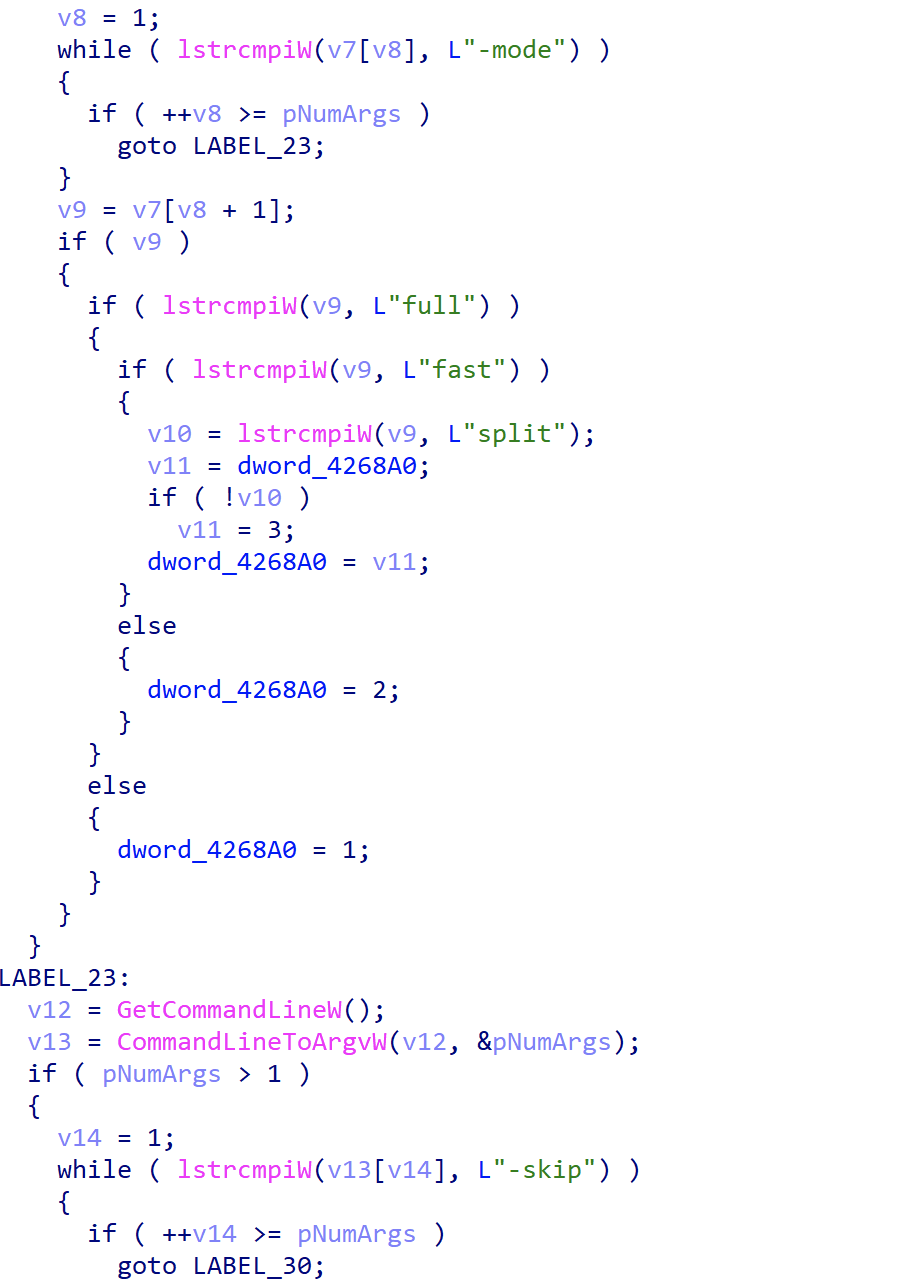

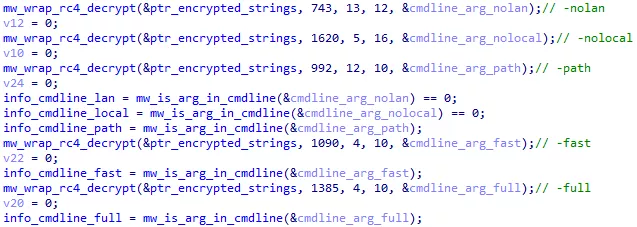

2.命令行参数

该勒索支持多种命令行参数配置,可灵活设置自定义的加密策略,具体如下:

-path 需要加密的路径

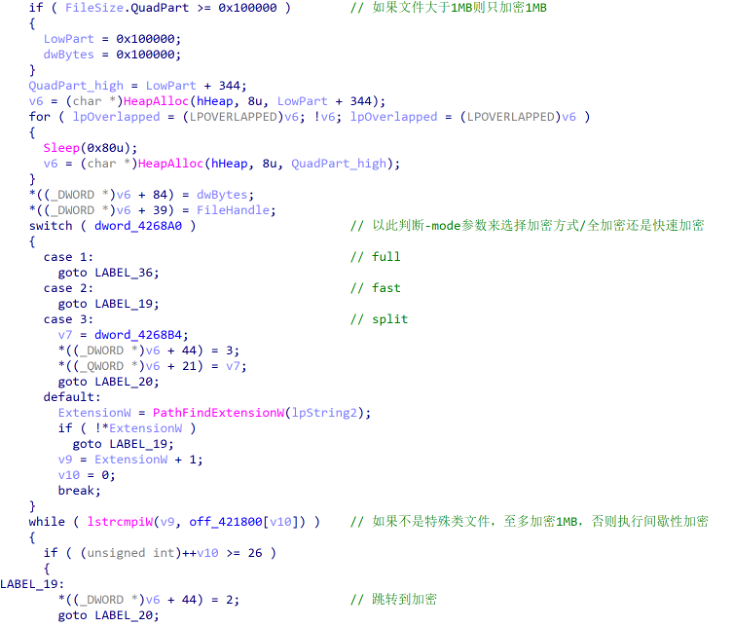

-mode 加密的模式,包括三种方式:

full 全部加密,所有文件类型无论文件大小,文件中的数据全部加密

fast 快速加密,所有文件类型至多加密开头1MB

split 间歇性加密,所有文件类型都采用间歇性加密,需配合-skip使用

若未设置mode参数,则普通文件至多加密1MB,特殊文件类型(数据库等格式)采用间隙性加密策略。

-skip间歇性加密跳过的字节数

-power 执行结束后的电源选项,包含2个命令参数:

shutdown关机

restart 重启

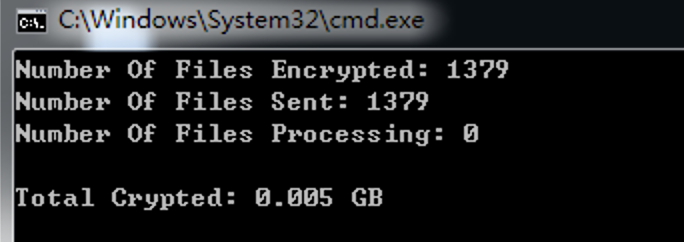

-console 在终端显示勒索执行的统计信息

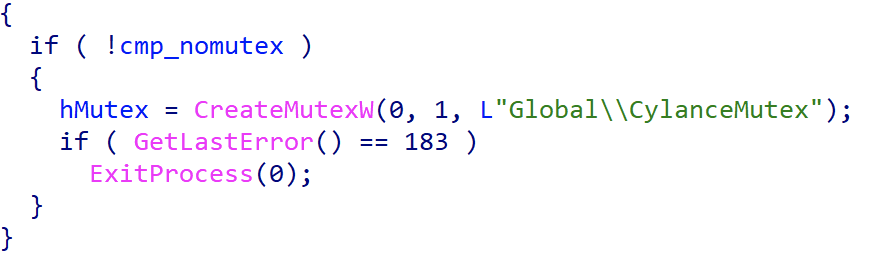

-nomutex 执行时不创建互斥量

-nonetdrive不加密网络磁盘

-selfdel自我删除 加密结束后删除程序本身

3.创建互斥量

若输入命令不含“-nomutex”,则创建互斥量CylanceMutex,保证加密时只有一个实例在运行。

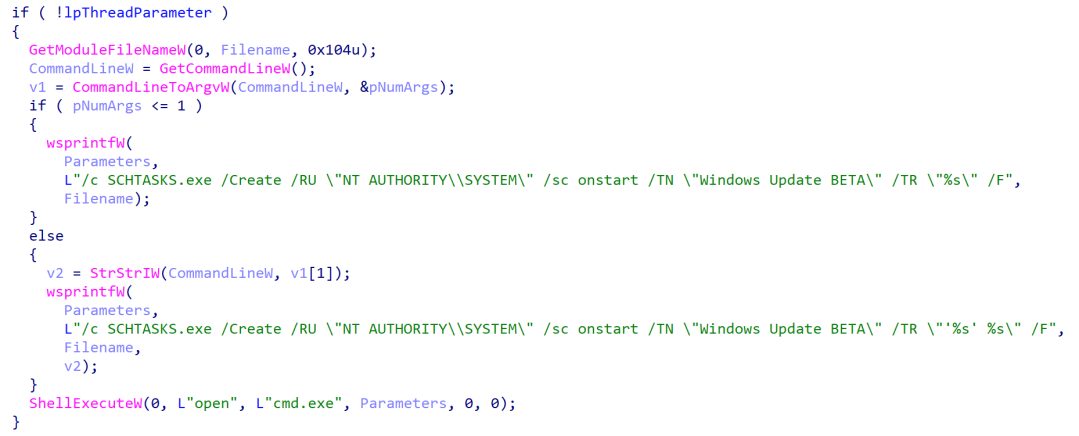

4.创建任务计划

在系统上创建任务计划,指定系统启动时运行,任务名称伪装成“Windows Update BETA”。

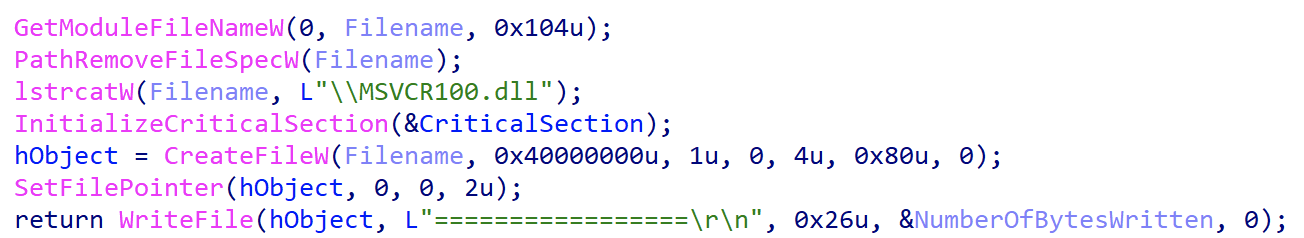

5.创建运行日志文件

在程序的同目录创建文件”MSVCR100.dll”,伪装成系统dll文件,其实质为文本文件,记录的是勒索软件的运行日志。

6.删除卷影副本

在加密前。通过WMI命令删除系统上的卷影副本备份,以免受害者通过卷影还原数据。

7.文件加密

运行时不含-path参数,则遍历A-Z磁盘依次进行加密操作。

遍历过程中在目录放置勒索信文件

Cylance勒索会忽略特定的文件夹、文件名和扩展名不进行加密。

应忽略加密的文件夹名称:

| “Windows”,”$Windows.~bt”,”$windows.~ws”,”windows.old”,”windows nt”,

“All Users”, “Public”,”Boot”,”Intel”,”PerfLogs”,”System Volume Information”, “MSOCache”,”$RECYCLE.BIN”,”Default”,”Config.Msi”,”tor browser”,”microsoft”, “google”,”yandex” |

应忽略加密的文件名:

| “ntldr”,”ntuser.dat”,”bootsect.bak”,”ntuser.dat.log”,”autorun.inf”,”thumbs.db”,”iconcache.db”,”bootfont.bin”,”boot.ini”,”desktop.ini”,”ntuser.ini”,”bootmgr”,”BOOTNXT”,”CYLANCE_README.txt”,”LPW4.tmp”, “MSVCR100.dll”, “LLKFTP.bmp” |

应忽略加密的文件扩展名

| “dll”,”exe”,”sys”, “drv”, “efi”, “msi”, “lnk”,”Cylance” |

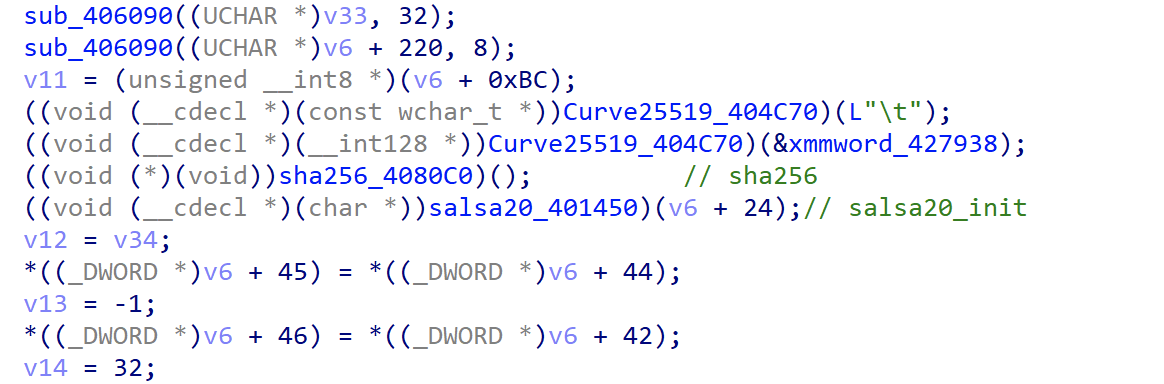

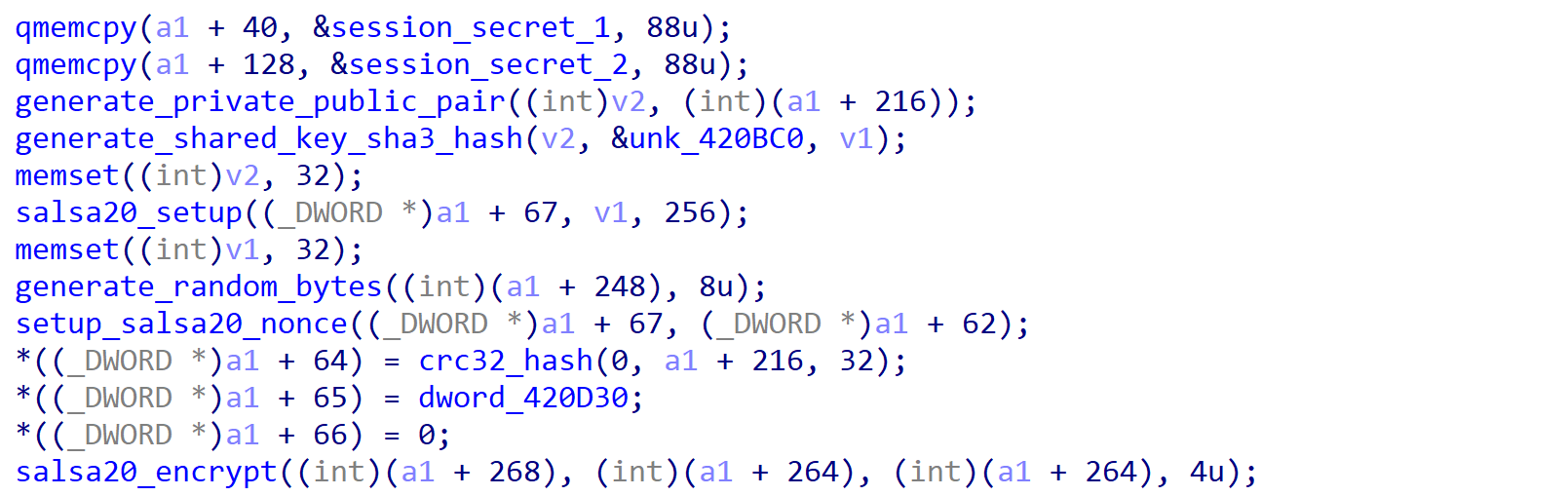

Cylance采用Curve25519和Salsa20加密算法加密文件,其中Curve25519生成密钥对,利用sha256摘要算法将共享密钥生成用于加密的Salsa20密钥,Salsa20是一种流加密算法,能够快速地加密数据。

在加密策略上,Cylance勒索默认无参数采用快速加密,即文件至多加密1MB,不过特殊的文件类型采用间歇性加密,这类文件主要是数据库和压缩文件,攻击者认为此类文件具有重要的数据价值,所以在勒索中往往重点关注。

特殊文件的具体类型如下:

| “mdf”,”ndf”,”edb”,”mdb”,”accdb”,”db”,”db2″,”db3″,”sql”,”sqlite”,”sqlite3″,”sqlitedb”,”database”,”zip”,”rar”,”7z”,”tar”,”whim”,”gz”,”xld”,”xls”,”xlsx”,”csv”,”bak”,”back”,”backup” |

对于特殊文件类型,不同文件大小的加密间隙不同

添加文件扩展名.Cylance

8.上传信息至远程服务器

在加密前,Cylance勒索上传受害主机的信息,包括用户名、主机名、系统版本号等。

加密后,将执行的相关信息包括未加密量、已加密量和执行时间等信息,同样上传至服务器。

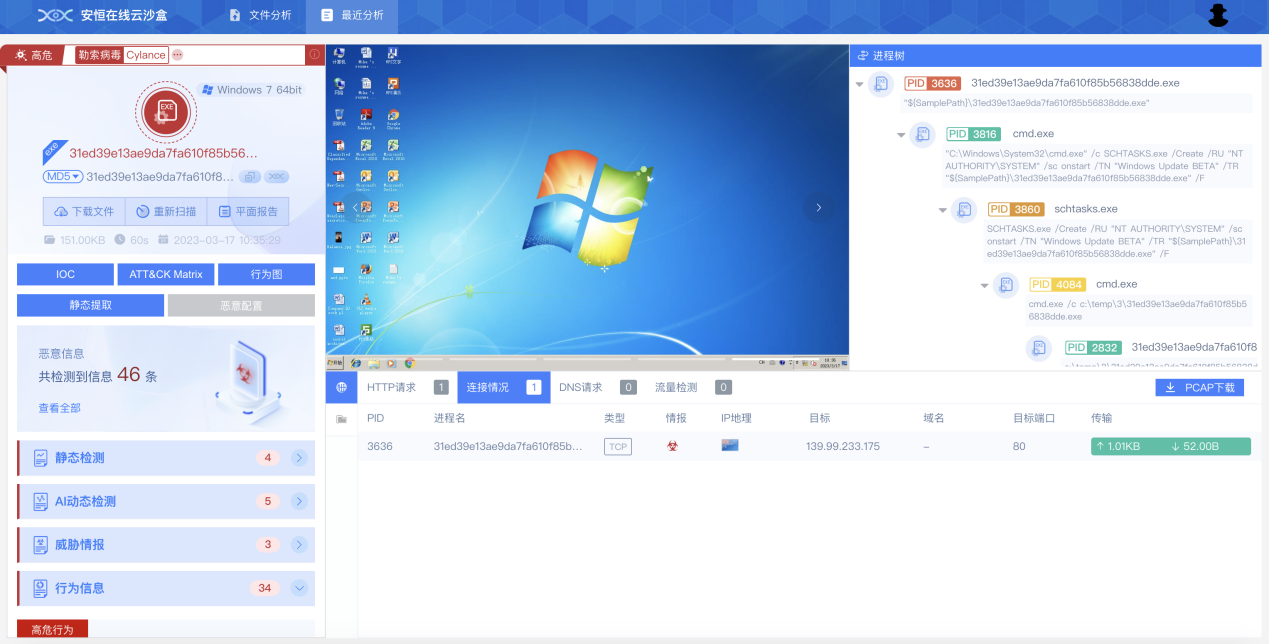

通过安恒在线云沙盒检测到远程C2服务器地址为139.99.233[.]175

安恒在线云沙盒支持对勒索等恶意软件的深度分析和检测。

Cylance和REvil比较分析

Cylance勒索在每个加密目录及其子目录放置勒索信文件,勒索信提及了受害者可以免费解密一个文件以验证可解密性,其次给出2个邮箱用于赎金支付的联系。文件内容如下图所示。

从勒索信格式上分析,Cylance勒索和2021年左右盛行的REvil勒索存在相似性, REvil勒索的勒索信如下:

对两种勒索进行比较分析

(1)与Cylance不同的是REvil在执行时会释放勒索本体文件,动态解密API。

(2)REvil勒索具有一定的混淆能力,其使用RC4算法加密静态的字符串等信息,并在执行时解密,Cylance勒索无任何混淆处理。

(3)REvil在执行时检测受感染计算机的语言,若属于特定的语言则不进行加密,在Cylance中并没有此种行为。

(4)相比较REvil勒索,都同样有快速加密和全加密两种加密类型,并快速模式都至多加密1MB的数据,但Cylance勒索具有更为多样的命令参数设置和自定义的间歇性加密策略。

REvil的参数配置

(4)从加密算法上看,二者都采用sasla20和Curve25519组合的加密算法,加密结构上存在一定相似性。

REvil勒索的加密结构:

Cylance勒索的加密结构:

思考总结

Cylance和REvil之间存在一些相似之处和技术重叠,尚不清楚是REvil分支的品牌重塑,还是Cylance有意模仿REvil勒索。相比较REvil,Cylance在代码保护性上略显不足,但拥有效率更高的间歇性加密方式和更为灵活的配置,这可能表明着Cylance的制作者正在积极开发,在参考REvil的同时,着力于在勒索速度方面的提升。

需要注意的是,在捕获到Cylance勒索软件样本时,其创建时间戳显示为2023年3月12日,虽暂未发现大肆传播和勒索攻击的迹象,但由于其与REvil之间的相似性,背后可能存在精于勒索攻击活动的操控者,应当密切关注和重视其发展进程。

防范建议

建议安装防病毒软件定期对系统进行扫描,并删除检测到的威胁;

确保及时更新系统补丁;

不点击来历莫名的邮件附件和链接;

重要的数据做好备份工作。

若遇到可疑文件,可以通过安恒在线云沙盒进行检测。安恒在线云沙盒能够在安全执行环境下对勒索等恶意软件的行为进行深度分析和检测,并关联海量威胁情报,提供专业的安全服务。

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成:

安恒产品已集成能力:

针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

(1)AiLPHA分析平台V5.0.0及以上版本

(2)AiNTA设备V1.2.2及以上版本

(3)AXDR平台V2.0.3及以上版本

(4)APT设备V2.0.67及以上版本

(5)EDR产品V2.0.17及以上版本

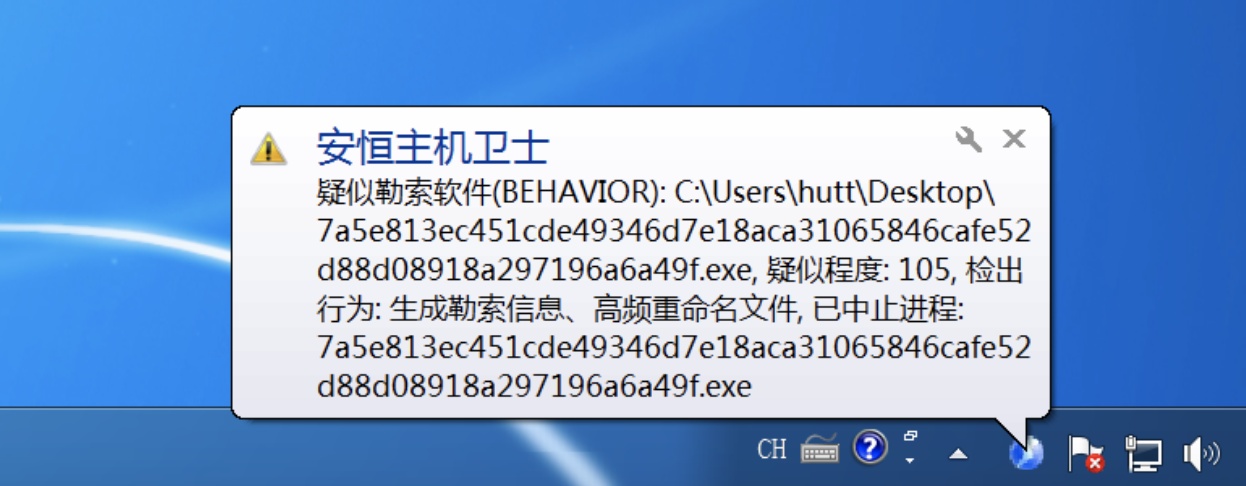

安恒EDR产品终端检测告警如下:

安恒云沙盒已集成了该事件中的样本特征。用户可通过云沙盒:https://ti.dbappsecurity.com.cn/sandbox,对可疑文件进行免费分析,并下载分析报告。

IOC

31ED39E13AE9DA7FA610F85B56838DDE

139.99.233[.]175/r1.php

139.99.233[.]175/r2.php