Evilnum组织近期网络资产扩充及大规模攻击活动

事件背景

近期安恒威胁情报中心猎影实验室捕获到一批Evilnum的最新域名资产及与之通信的样本。Evilnum组织活跃时间最早可追溯到2012年,该组织的行动主要受到利益驱使,针对欧洲的金融行业公司的已经有过多次针对性攻击。

样本分析

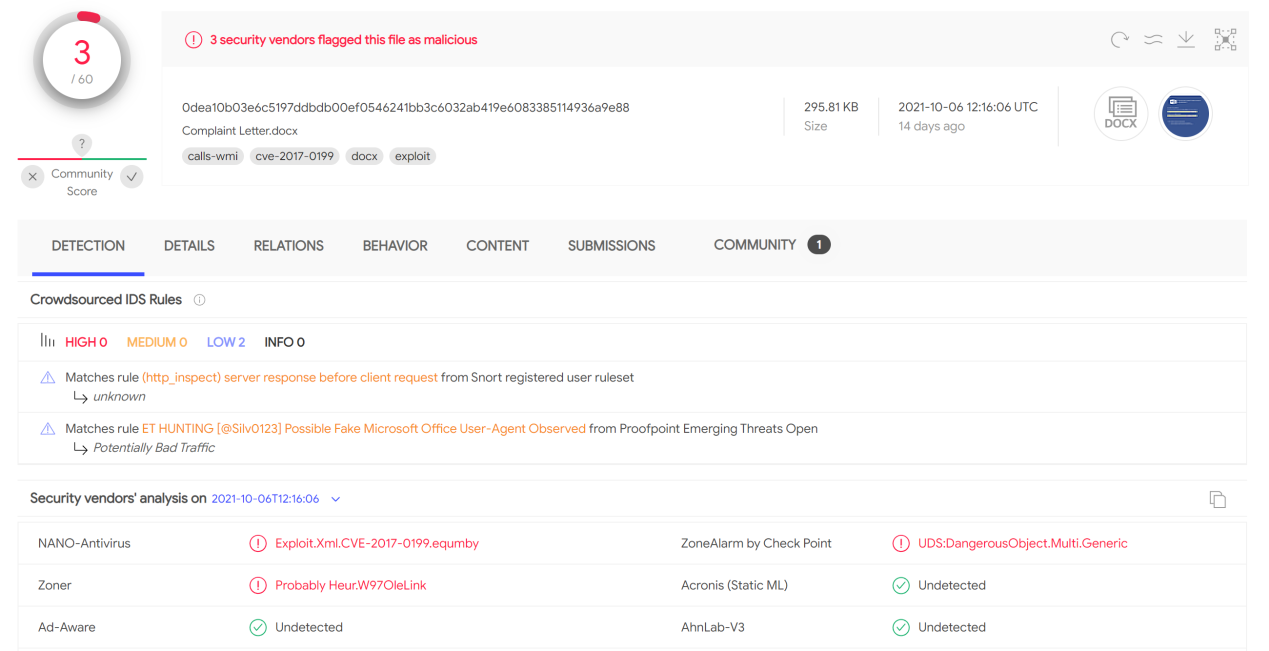

MD5:3768c4e3b3cbc0024958c7f22ebd7eac

文件名:Complaint Letter.docx

主题的选取上延续了Evilnum在之前的行动中诱饵文件使用过的类似文件名,意为投诉信。

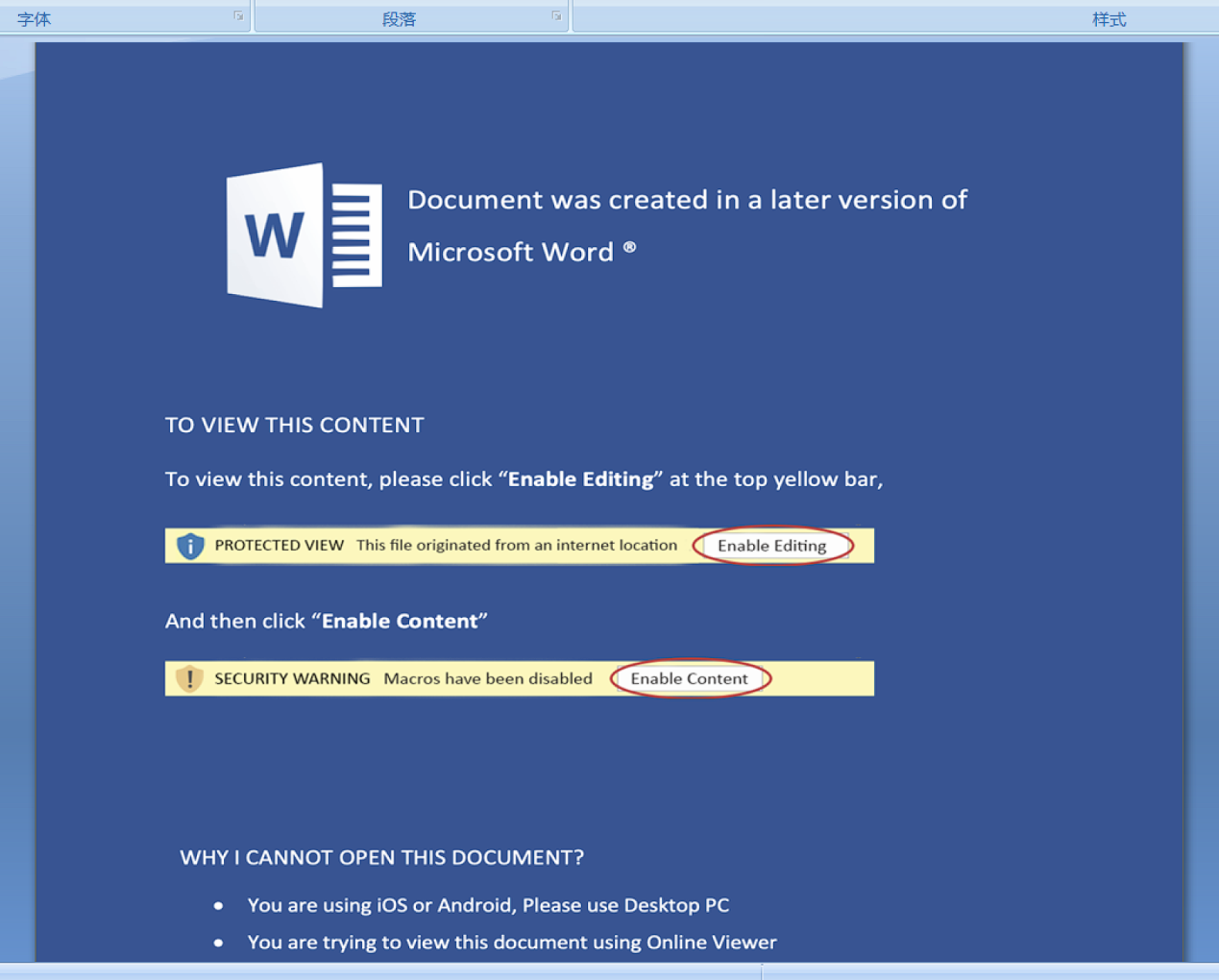

这些样本文档制作比较粗糙,包括本样本在内的一系列样本都是利用CVE-2017-0199来进行恶意行为执行,但内容一张却是诱导受害者打开Office宏的图。Evilnum在之前的行动中使用过这类诱导图片,不过本次未作修改就应用在这些样本中。

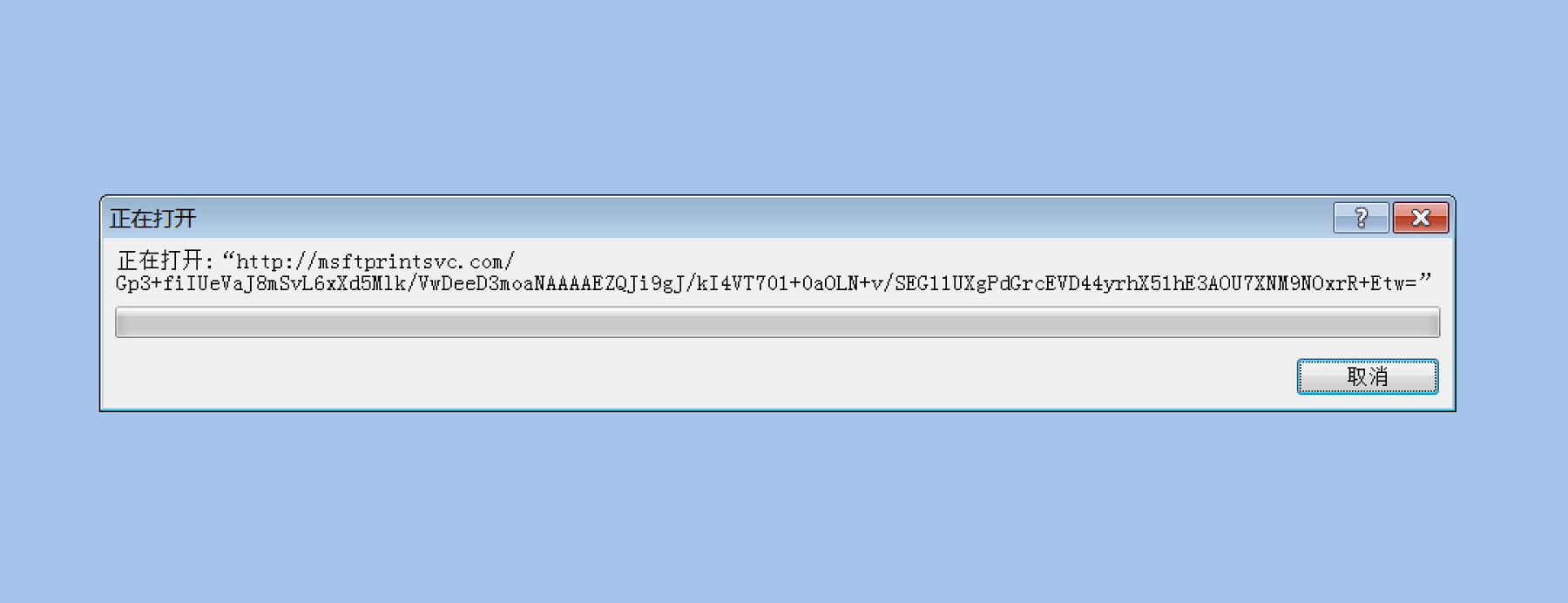

本样本打开后访问

http://msftprintsvc[.]com/Gp3%2BfiIUeVaJ8mSvL6xXd5Mlk%2FVwDeeD3moaNAAAAEZQJi9gJ%2FkI4VT701%2B0aOLN%2Bv%2FSEG11UXgPdGrcEVD44yrhX51hE3AOU7XNM9NOxrR%2BEtw%3D

下载模板,不过这些样本在目前都无法下载到后续阶段的模板

Evilnum在之前的活动中也未使用过CVE-2017-0199,从各方面来看,这些样本都处于制作初期。

资产分析

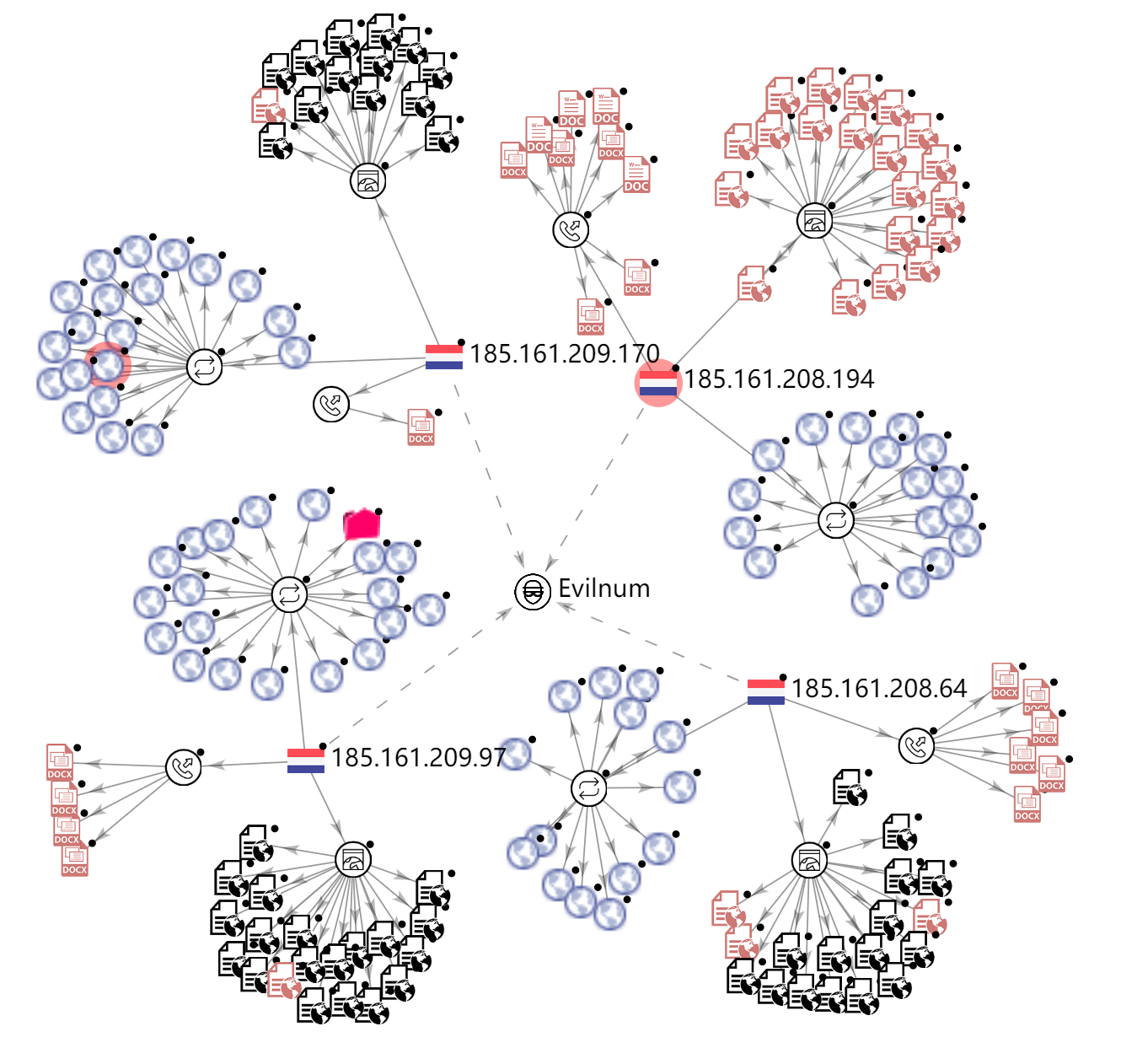

在Evilnum组织之前的活动中,使用的工具与C2的通信更倾向于直接与IP进行。从20年10月份的活动开始,Evilnum的工具逐渐与使用域名的C2通信,并且在这之后,Evilnum开始积累各种域名资产。本次捕获到的这批域名中,绝大多数的域名购买延续了Evilnum之前的规律,在这之外,也有部分值得关注的域名。

这些域名被注册在同一服务商的多个IP下,发现的四个都集中于185.161.208.0 – 185.161.209.255网段内,在过往Evilnum的行动中也有多个资产位于此网段。

Evilnum的往期攻击使用的域名中伪装成各类云服务以及API的域名,在这批新的域名中仍然占有很大的比例。

| 域名 | IP |

| apidevops[.]org | 185.161.208[.]64 |

| apple-sdk[.]com | 185.161.208[.]64 |

| apiygate[.]com | 185.161.208[.]64 |

| amzncldn[.]com | 185.161.208[.]194 |

| amazoncontent[.]org | 185.161.209[.]97 |

| amazonappservice[.]com | 185.161.209[.]97 |

| ……… | |

在Covid19全球大流行之后,疫情就一直是各类威胁组织在钓鱼活动中常利用的主题。这批捕获的Evilnum新注册的域名资产中,第一次出现了这类伪装域名,看来Evilnum也准备跟上这一“潮流”。

| 域名 | IP |

| covidsrc[.]com | 185.161.208[.]194 |

| covidsvcrc[.]com | 185.161.208[.]194 |

| covidgov[.]org | 185.161.209[.]170 |

| covidaff[.]org | 185.161.209[.]170 |

这批域名中出现了伪装支付宝的域名,alipayglobal[.]org,Evilnum之前的攻击目标集中于欧洲。

总结

Evilnum组织更新使用的工具频率很快,这是第一次捕获到他们使用CVE-2017-0199的记录。虽然制作的样本尚十分粗糙,但Evilnum以往的行动表明他们有着足够的实力对目标造成危害。

首次发现了疫情主题的伪装域名,Evilnum在未来的攻击中也可能会出现这类主题。

防御建议

目前为止,Evilnum的攻击仍然起始于钓鱼攻击,对于这类钓鱼攻击,企业和机构应当注重培养人员安全意识,不轻易打开未知来源的邮件及附件,不随意点击未知链接,不随意打开未验证可靠来源的文档。

安恒APT攻击预警平台能够发现已知或未知威胁,平台能实时监控、捕获和分析恶意文件或程序的威胁性,并能够对邮件投递、漏洞利用、安装植入、回连控制等各个阶段关联的木马等恶意样本进行强有力的监测。

同时,平台根据双向流量分析、智能的机器学习、高效的沙箱动态分析、丰富的特征库、全面的检测策略、海量的威胁情报等,对网络流量进行深度分析。检测能力完整覆盖整个APT攻击链,有效发现APT攻击、未知威胁及用户关心的网络安全事件。

安恒主机卫士EDR通过“平台+端”分布式部署,“进程阻断+诱饵引擎”双引擎防御已知及未知类型威胁。

IOC

IP:

185.161.208[.]64

185.161.208[.]194

185.161.209[.]97

185.161.209[.]170

域名:

zerobitfan[.]com

edwardpof[.]com

totaledgency[.]com

mainsingular[.]com

apidevops[.]org

cloudreg-email[.]com

mailservicenow[.]com

namereslv[.]org

apple-sdk[.]com

dnstotal[.]org

msftcrs[.]com

sysconfwmi[.]com

apiygate[.]com

plancetron[.]com

msftmnvm[.]com

azurecfd[.]com

msftprintsvc[.]com

amazonpmnt[.]com

cloudamazonft[.]com

covidsrc[.]com

covidsvcrc[.]com

deuoffice[.]org

alipayglobal[.]org

worldsiclock[.]com

printfiledn[.]com

global-imsec[.]com

amzncldn[.]com

iteamates[.]com

checkpoint-ds[.]com

cloudhckpoint[.]com

philipfin[.]com

eroclasp[.]com

azurecontents[.]com

amznapis[.]com

amazonappservice[.]com

ammaze[.]org

thismads[.]com

mullticon[.]com

amazoncontent[.]org

tomandos[.]com

wizdomofdo[.]com

refsurface[.]com

picodehub[.]com

musthavethisapp[.]com

dnserviceapp[.]com

cloudazureservices[.]com

anyfoodappz[.]com

anypicsave[.]com

cargoargs[.]com

navyedu[.]org

msftinfo[.]com

invgov[.]org

covidaff[.]org

printauthors[.]com

rombaic[.]com

covsafezone[.]com

amazoncld[.]com

msftcd[.]com

govtoffice[.]org

covidgov[.]org

questofma[.]com

realshbe[.]com

govdefi[.]com

dogeofcoin[.]com

borisjns[.]com

MD5:

3768c4e3b3cbc0024958c7f22ebd7eac Complaint Letter.docx

541bca08c7a891ea8546a8c52d8768b7 VantageFX Case.docx

bd5121d3275257250585e1c5fff7bded Onboarding Documents.docx

3a7b0ffd336402175bc432ebaebad424 compliance2021.docx

c5d0408bb1a34cb5e4c45205adaa7d2e HF_Documents.docx

58a411dab823c2306385c28254637d91 hfmarkets_Compliance.docx

73e30b5f680a046636ce788bc74b2e32 Compliance Documents.docx

4042b6f9befe39bd0f343c7766f9d06d livetraderfx case.docx

b4f6ecef8edd6047176210d21e50b75a Vantage.docx

478c405b60c30e9101dfc6b02296288a Documents (1).docx

b13572c63bbd93b531b1b0a6f79a6ae3 Investment documents.docx

24213a8e89e4f225dd7679fd5c6e9ea8 Trading Account.docx

c82a85238c70641b8f8919bb8ab001d6 1_Vantage Compliance.docx

0337030b2343898847fa1894319a06a2 9_Compliance 2021.docx

a6ccde0cd26e4af94dcfb62e8cbee1b7 Complaint Letter and evidence.docx

e8e3d6e1a80a8e9546da6d5a82d37b06

1a7332e04659410a10a249b4acd32ec0

fa4f7f53033c2504748be4da7ec91a46

8f9c59bccc1165abcf54942359c0f7a2