管中规豹:从Conti泄露事件探查勒索行业生态

事件背景

2021年8月5日,Conti勒索团伙的分支机构成员疑因劳资纠纷问题,报复性泄露了Conti团队内部的培训材料,泄露文件涉及该团伙渗透测试团队的操作技术手册和用于进行勒索攻击的工具,以及疑似其中一名操作员的相关信息。

一名ID为m1Geelka的用户在地下论坛发帖表示,作为附属机构的技术成员,在成功攻击后只获得极少(似只有1500美元)的赎金分成,并吐槽Conti团队招募笨蛋来瓜分赎金,在攻击成功后自己先分钱,然后用“受害者付钱后才知道你们能分多少钱”这种说法来打发他们,对此极为不满,于是报复性泄露团队内部文件。

该用户还披露Conti团伙托管 Cobalt Strike C&C服务器的IP地址截图,Conti附属成员通过这些服务器访问被黑的公司网络。

下面将简要介绍泄露文件的相关信息。

泄露文件分析

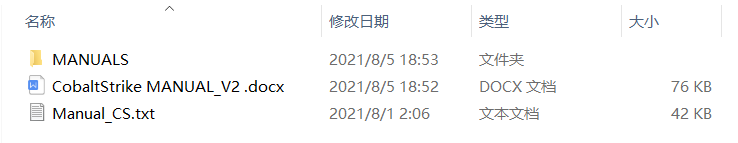

泄露压缩文件名为Мануали для работяг и софт.rar(工作者手册和软件),压缩文件内容如下,分别是MANUALS文件夹、CobaltStrike MANUAL_V2.docx文档和Manual_CS.txt文本

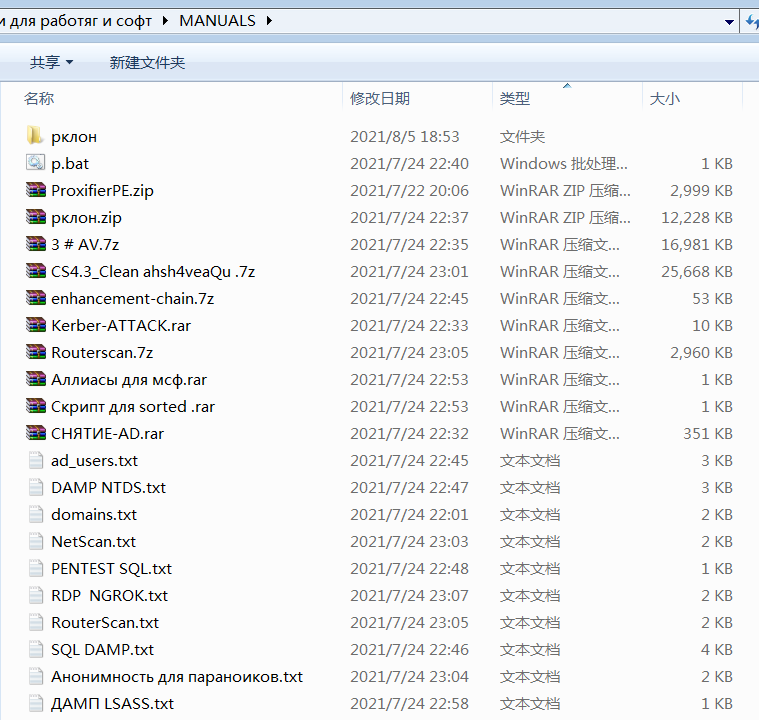

MANUALS文件夹内含51个文件,其中包括黑客工具和俄文指导文本。

MANUALS文件夹

经分析,部分文件功能如下。

| 文件 | 描述 |

| 压缩包 | |

| рклон.zip | 通过Rclone命令行程序与云存储提供商同步文件 |

| 3 # AV.7z | 杀软对抗相关文件 |

| CS4.3_Clean ahsh4veaQu .7z | CobaltStrike相关文件 |

| enhancement-chain.zip | 从github等开源社区收集的攻击方法脚本,主要用于检测目标系统杀毒软件安装情况等操作 |

| ProxifierPE.zip | 一款功能非常强大的socks5客户端 |

| 文本/脚本 | |

| ad_users.txt | 获取登录用户等信息 |

| DAMP NTDS.txt | 查询拷贝磁盘卷影副本相关操作 |

| domains.txt | 常用域列表 |

| NetScan.txt | NetScan网络扫描工具介绍 |

| p.bat | 对domains.txt文件中的所有域进行ping操作,结果输出到res.txt |

| PENTEST SQL.txt | 包含PowerUpSQL模块的github链接,PowerUpSQL模块是红队渗透测试工具 |

| RDP NGROK.txt | ngrok反向代理工具介绍 |

| RouterScan | RouterScan程序使用介绍 |

| PENTEST SQL.txt | 常用数据库操作使用说明 |

| Закреп AnyDesk.txt | 介绍如何使用Anydesk远程管理工具对受害者电脑进行上传下载和控制操作 |

| 程序 | |

| RMM_Client.exe | Splashtop RMM远程控制软件安装包,类似TeamViewer |

| ………. | |

MANUALS文件夹部分文件功能描述

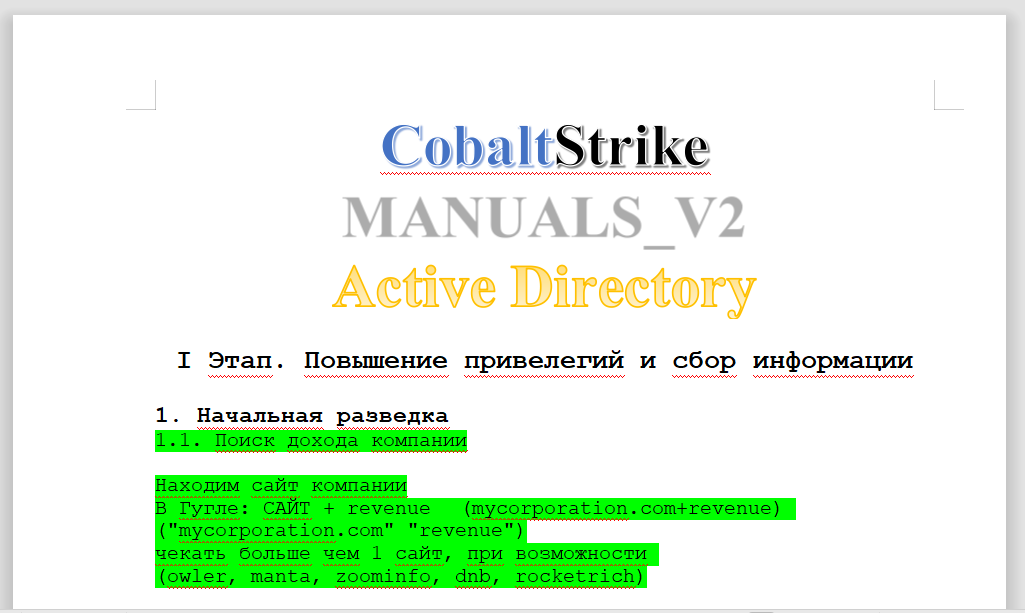

CobaltStrike MANUAL_V2 .docx文档是与CobaltStrike相关的渗透指导手册,内容涉及信息收集、权限提升、SMB破解、扫描路由器、漏洞利用、上传关键数据及对抗破坏、加密勒索等详细操作教程。

CobaltStrike MANUAL_V2 .docx文档内容

Manual_CS.txt则是记录详细的Cobalt Strike操作教程。

Manual_CS.txt文本内容

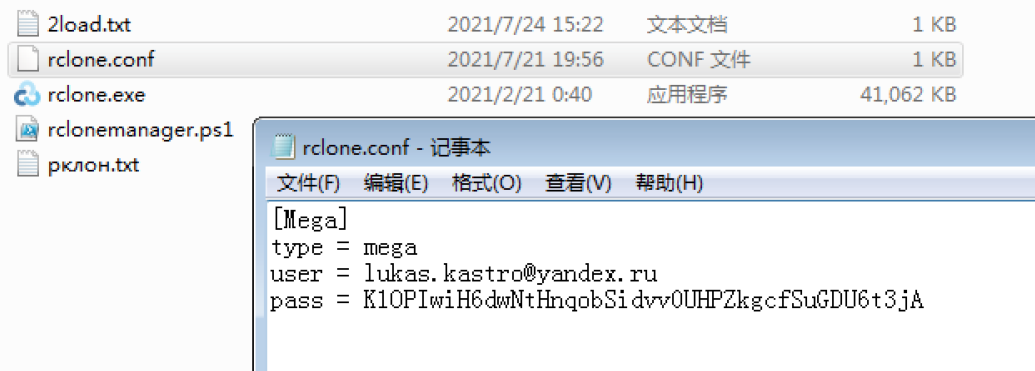

另外,还发现疑似名为lukas.kastro操作员的邮箱信息。

事件思考

Conti勒索软件在2019年12月首次被发现,并在2020年7月作为个人的勒索软件即服务(RaaS)模式开始运营,其核心团队负责管理恶意软件和 Tor 站点,而招募的附属机构则负责执行网络渗透和加密设备操作。

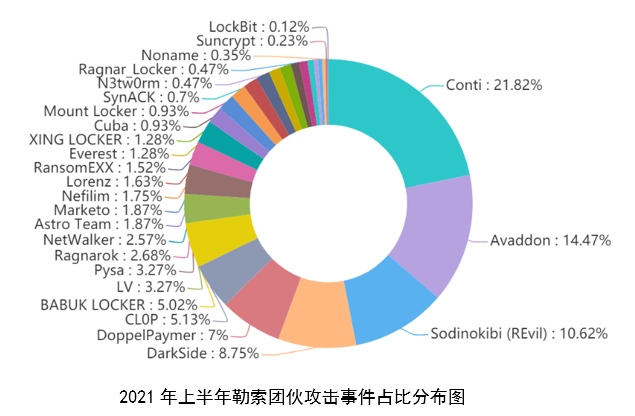

在猎影实验室发布的《2021年上半年全球勒索趋势报告》中的统计数据显示,Conti团伙在上半年的勒索攻击事件占比中排名第一。

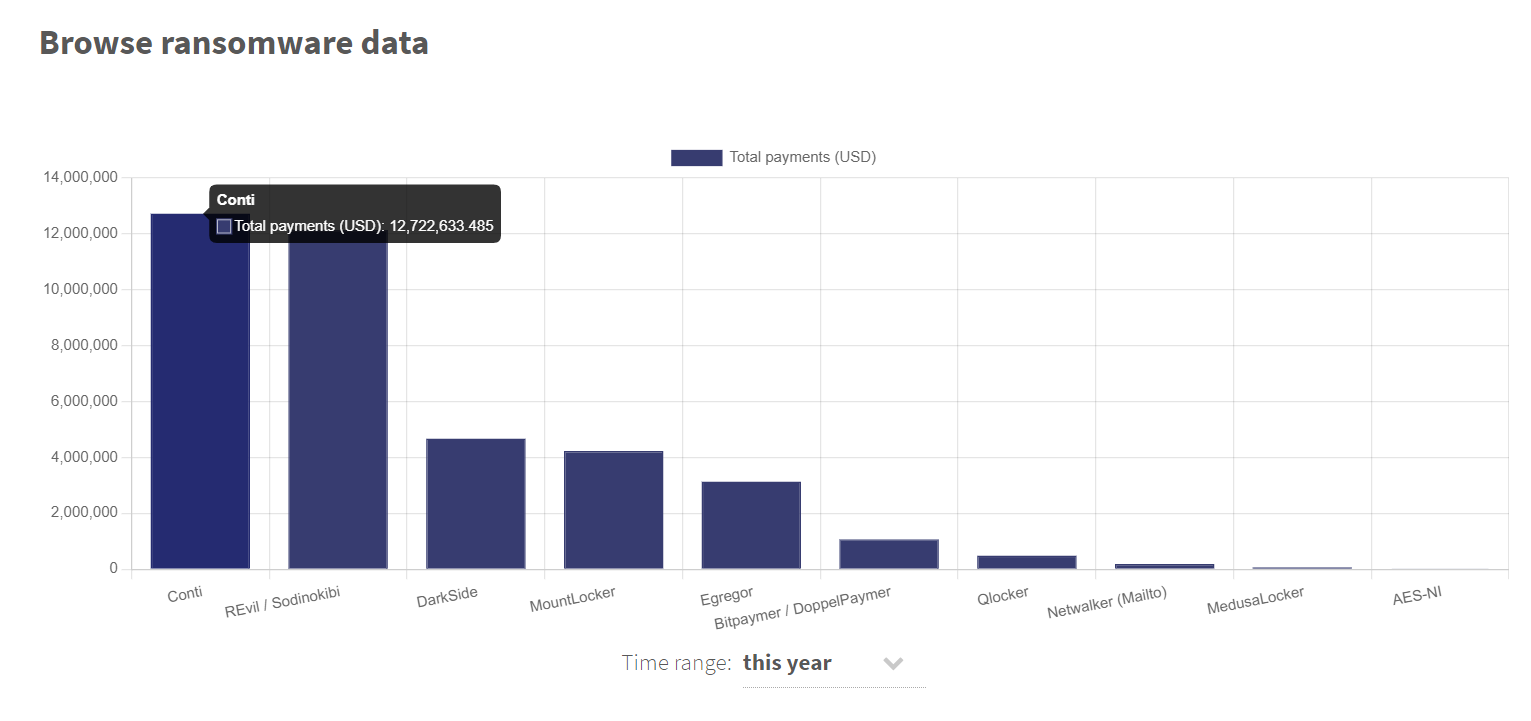

在过去的一年中,Conti勒索软件团伙袭击了美国至少16个医疗保健和紧急服务机构,影响了超过400个全球组织,其中290个受害组织位于美国。对于勒索软件行业而言,高频率的攻击通常也意味着有更多的收入,根据勒索软件付款信息数据库网站显示,今年Conti勒索团伙的收入位于第一,收取的赎金总计1272万美元。

由于该网站数据是在6月26日后才开始记录的,因此真实赎金数额可能会有所偏差,但这也足以凸显出conti团伙强大的敛财能力。根据数据统计,勒索事件的平均赎金在80万美元左右,通常勒索团伙以RaaS模式运营时,其核心成员可获得赎金的20%-30%,剩余赎金则归附属机构所有,按照这个比例分成,至少也能获得一笔不菲的赎金,所以因分成问题而发生的劳资纠纷是极其罕见的,属于勒索行业公开披露的首例,根据m1Geelka的说法,Conti团队并未对附属机构上报获取的真实赎金数额,有吞并附属机构应得赎金的嫌疑,而对于m1Geelka而言,东家不打打西家,对于勒索行业而言,从不缺乏橄榄枝,可以通过应聘其他的勒索团伙,继续其犯罪生涯。

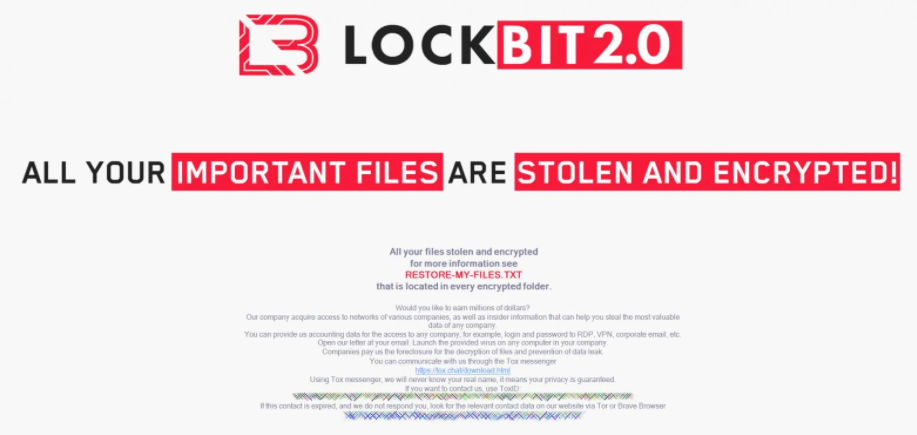

而近日LockBit 2.0 勒索软件团伙发布的招聘启事与m1Geelka的遭遇对比简直是天壤之别,招聘启事中表示,“我们正在积极招募企业内部人员来帮助破坏和加密目标网络,作为回报,内部人员将获得数百万美元的报酬”。

LockBit 2.0团伙发布的招募启事

若m1Geelka用户所言属实,不公的待遇将加速Conti团队的分裂,但不排除劳资纠纷问题只发生在m1Geelka个人身上。本次事件也突出了Conti团队的脆弱性。而美国政府近期宣布的奖励计划可能会激励低收入的附属机构攻击其他网络犯罪分子,以换取奖金改善生活。

结语

对于大多数网络犯罪分子而言,经济获益是其行动的主要目的,所谓的合作关系也是通过利益进行维持,一旦个人利益受到侵害,这种合作关系便迅速土崩瓦解,没有永恒的伙伴,只有永恒的利益。

对于Conti团队来说,此次泄露的文件将对其之后的运营造成严重的影响,安全公司可以通过其泄露文件制定完善的检测方案,本次泄露文件揭露了勒索软件行业生态的一部分,为我们之后的研究做了不少的贡献,猎影实验室将持续跟踪事件。