白象APT组织武器库新增CVE-2019-0808提权模块

摘要

“白象”又名“Patchwork”,“摩诃草”,来自南亚某国,自2012年以来持续针对中国、巴基斯坦等国进行网络攻击。近期威胁情报中心监测到多个白象APT的攻击活动样本,攻击活动中依然使用了CVE-2017-0261 EPS漏洞,并且在近期使用的样本中使用了CVE-2019-0808提权模块。

中印边境主题攻击活动

其中一个样本为“中印边境争端.docx”,意图十分明显,样本生成时间在6月初期,攻击活动时间应该也在这个时间左右,此时正是中印边境白热化阶段。

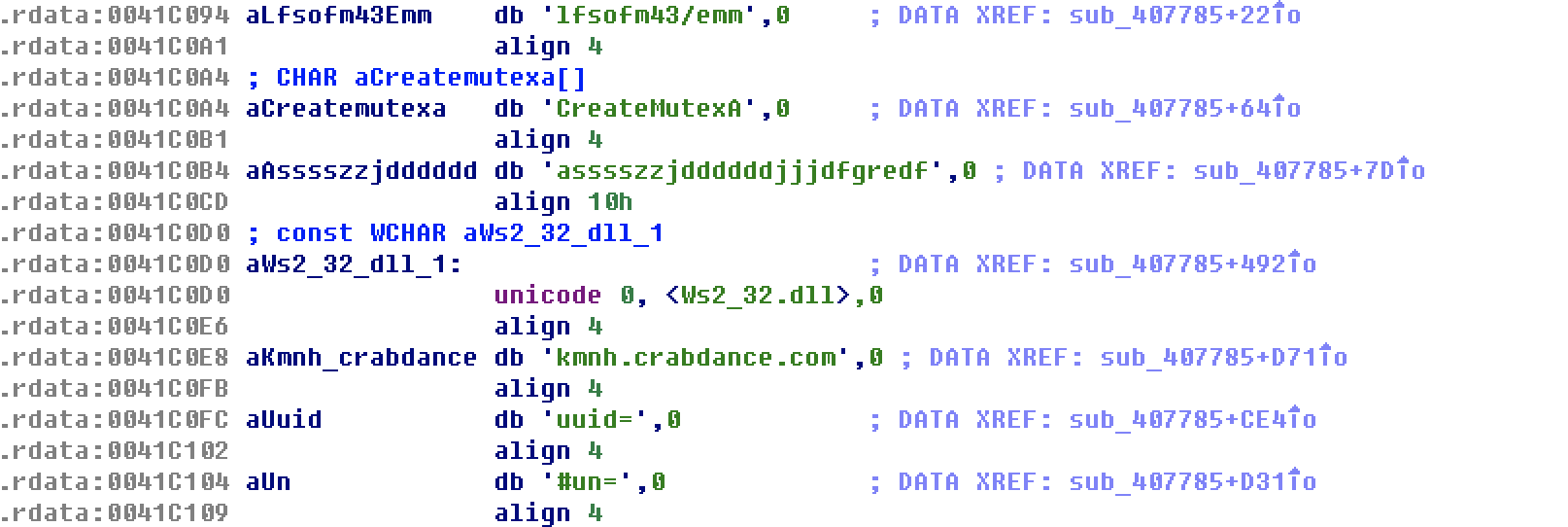

样本使用了EPS UAF漏洞(CVE-2017-0261)和Win32k.sys本地权限提升漏洞(CVE-2016-7255)的组合套路,依然使用VMwareCplLauncher.exe进行侧加载,最终载荷也是白象常使用的木马。回连C2为kmnh.crabdance[.]com。

再观察EPS文件,这个版本中,攻击链中用到的载荷并未被加密,可直接dump出。

对巴基斯坦的攻击活动

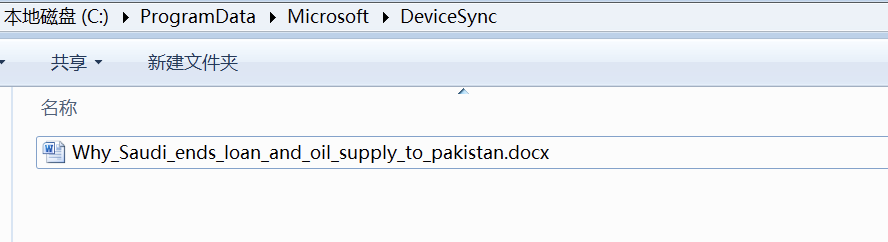

另一个样本“why_saudi_ends_loan_and_oil_supply_to_Pakistan.docx”,为近期的攻击活动,主题为沙特阿拉伯终止对巴基斯坦的贷款和石油供应,原因是该南亚国家批评沙特领导的伊斯兰合作组织(OIC)在克什米尔问题上的努力不足以向印度施加压力,这标志着两国关系恶化的新里程碑。文档素材来自新闻网站。

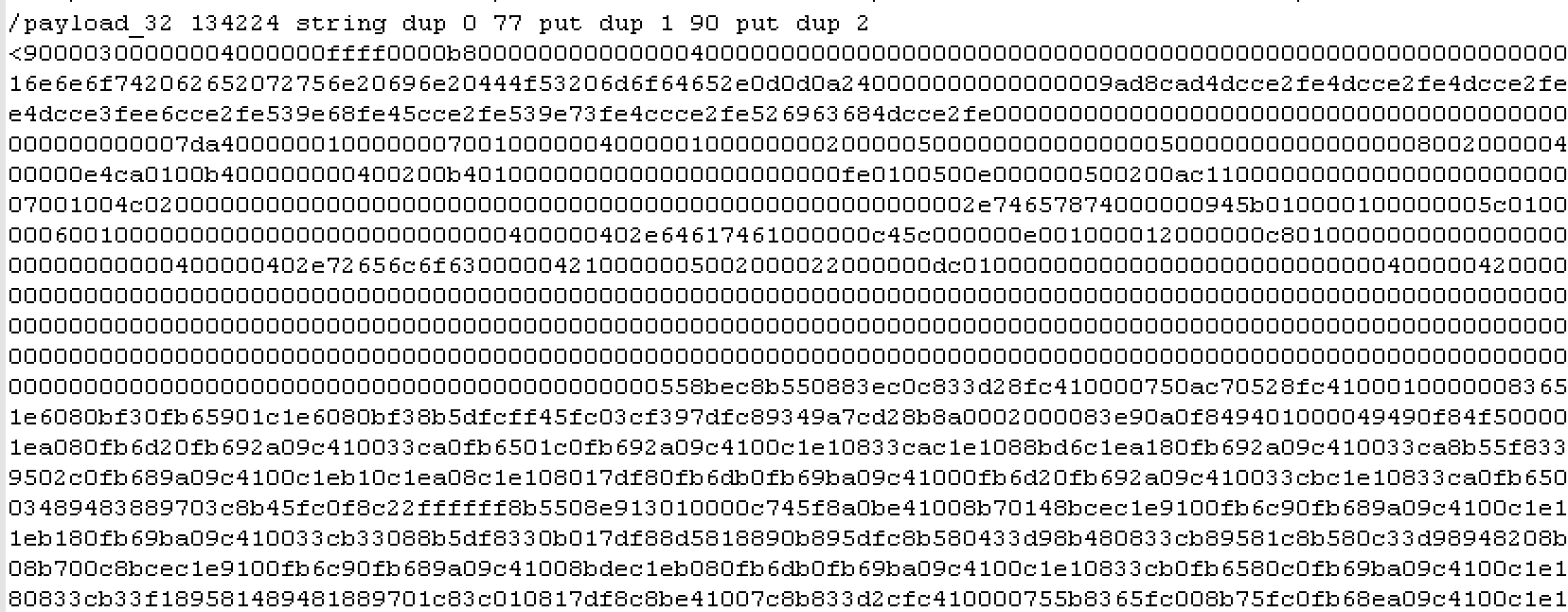

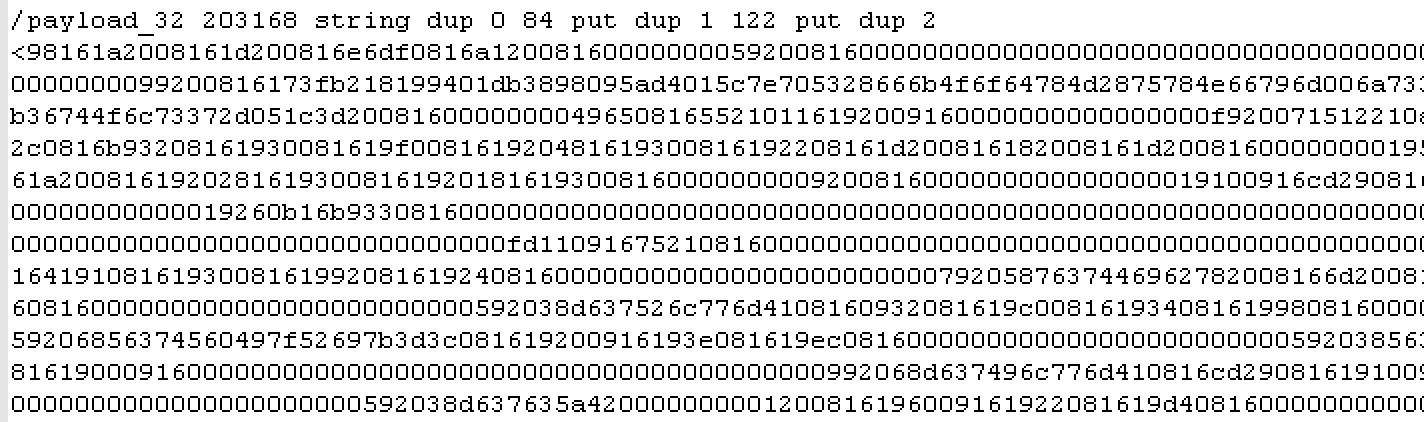

该样本中的EPS文件,Payload内容是被加密的,这种加密方式在2019年的攻击活动中就已经存在了。

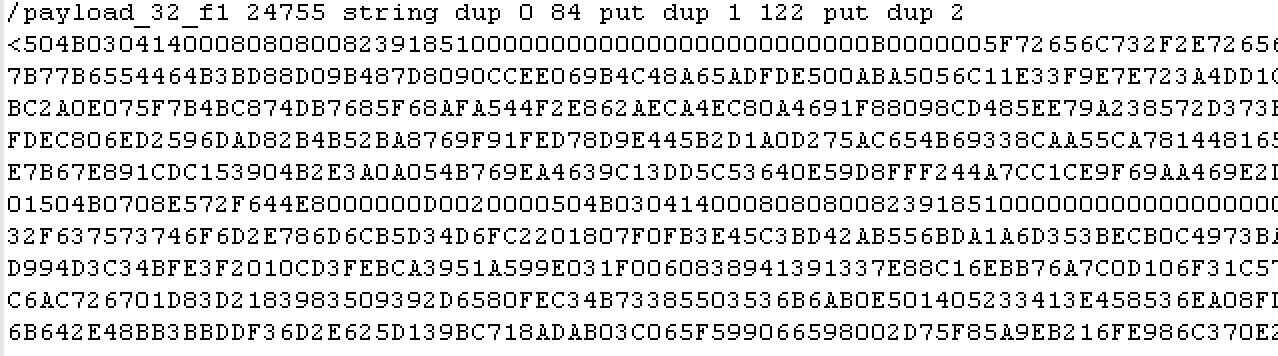

与上一个样本中不同的是,此样本未使用VMwareCplLauncher.exe白加黑模式,而是将EPS文件中的payload_32_f1直接替换为了白诱饵文件,

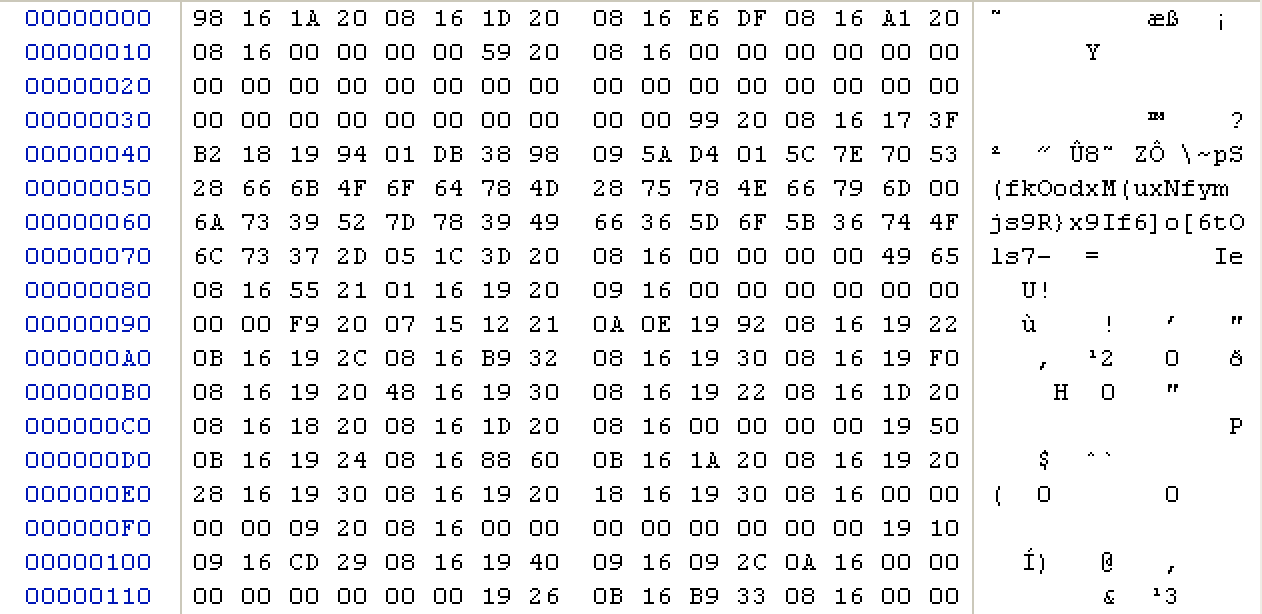

此样本对应的EPS文件中的payload_32部分通过0x2019,0x1608进行了异或加密,

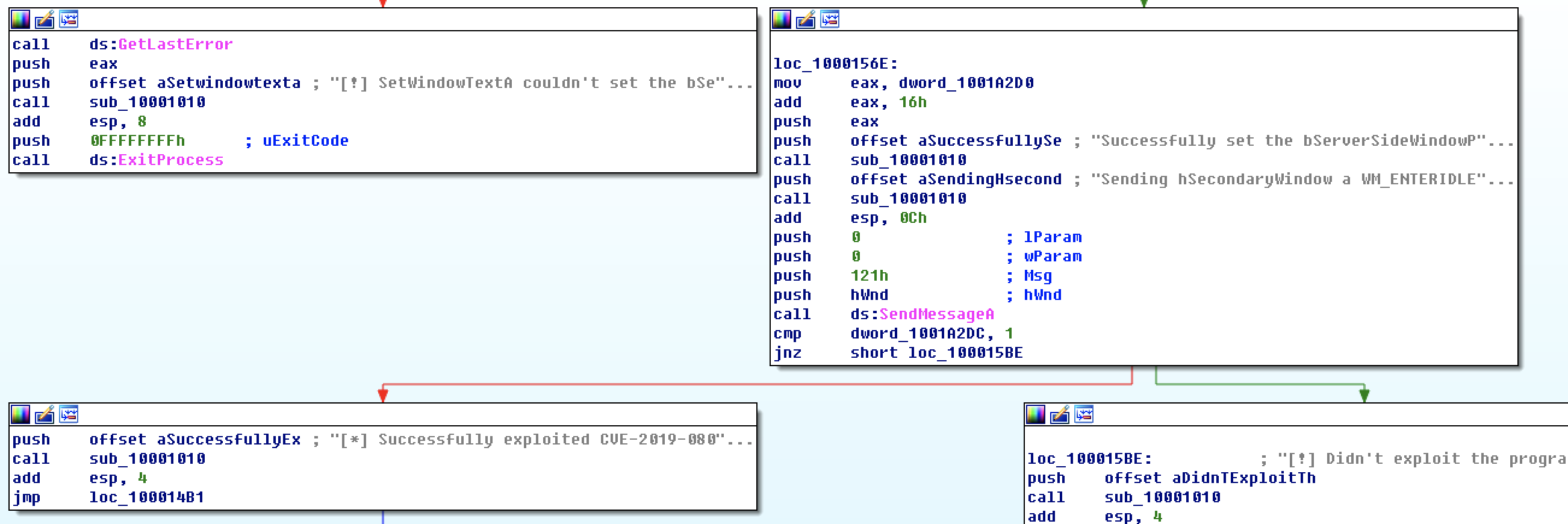

进一步分析后发现,这个样本同样使用了CVE-2017-0261,CVE-2016-7255,并且新加入了CVE-2019-0808 win32k提权漏洞利用。

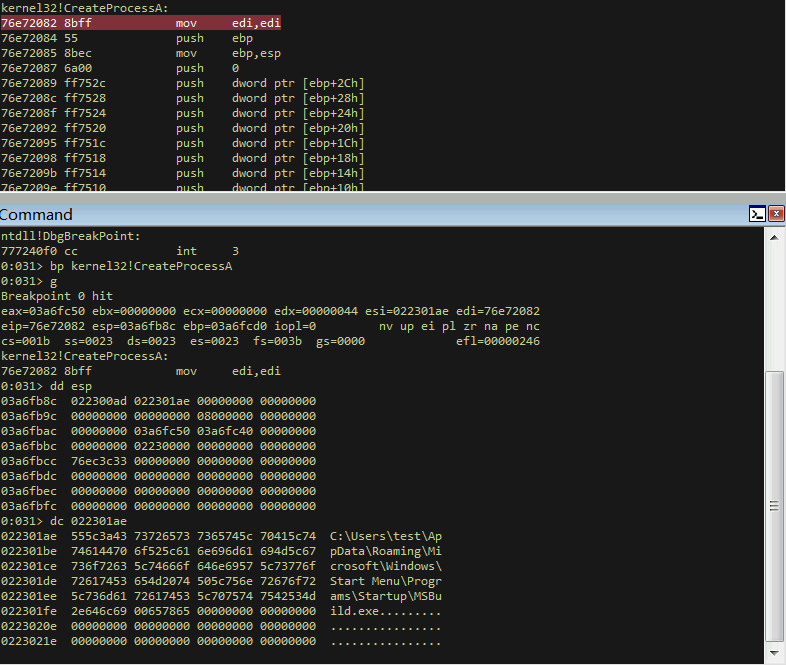

通过动态调试,可以发现这个样本在office 2007上延用了之前的漏洞利用套路:触发漏洞CVE-2017-0261漏洞后,借助EPSIMP32.dll的CloseFileFunc函数内的一处虚函数调用进行控制流转换,从而执行构造好的ROP代码,ROP代码的主要作用是调用kernel32!VirtualProtect函数将ShellCode所在区域的代码设为可执行,

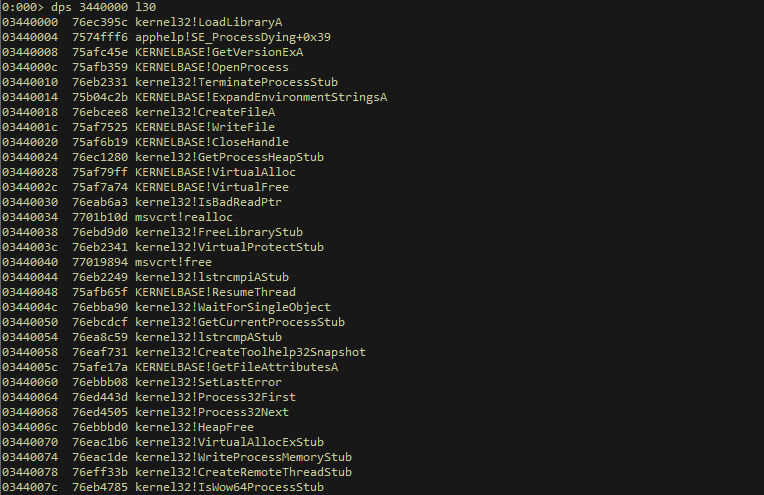

在Shellcode内部,会动态获取一些功能功能函数,

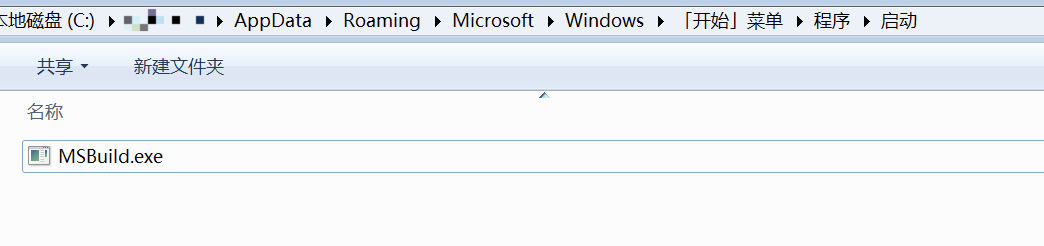

随后借助上述功能函数往特定目录写入一个白文档和一个名为MSBuild.exe的PE文件,

通过关联分析,可以获知写入启动项的MSBuild.exe即EPS文件中payload_32部分解密释放后的内容。

完成文件释放后,ShellCode最终调用CreateRemoteThread等功能函数在explorer.exe进程中创建一个远程线程,借助explorer.exe进程启动MSBuild.exe执行Payload,

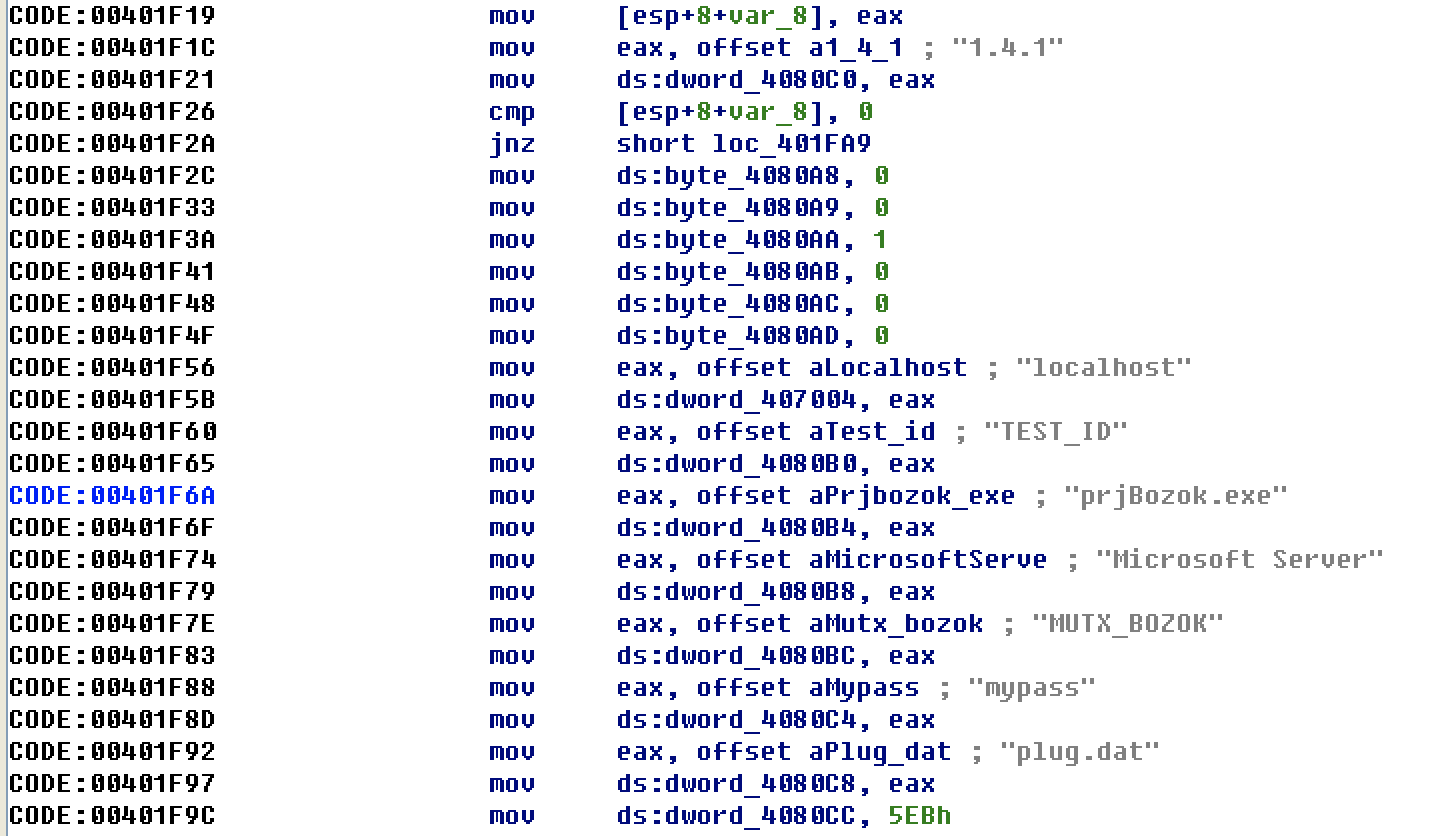

Payload依然使用了以往使用过的Bozok RAT远控程序,回连C2为wase.chickenkiller[.]com。

有意思的是该样本在office 2010上运行时与在office 2007上行为不一致,在office 2010上执行时,会在C:\ProgramData\Microsoft\DeviceSync目录下释放并加载一个pri.dll,经分析确认为CVE-2019-0808的提权代码,推测是为了对fltldr.exe进程进行沙箱逃逸,但我们并未在office 2010环境上观察到进一步行为。

总结

白象APT组织持续活跃,善于使用热点事件为主题进行钓鱼攻击,并且武器库也在进行更新,包括漏洞利用武器和远控武器。所以仍需提高警惕,尤其是不明来源的递送文档,可疑链接等。培养良好的安全防范意识,防范于未然。

IOC

6c507f13f23df3f7c7c211858dbae03d

7e74d8708c118c133e6e591ae0fac33b

ce7d11ae0bd385ca9044543c618ce616

a9d5531737a51c2416a20fb1690b9d19

03f4cea14cb8114df74e0ce2e5af6d7c

445ffc320568b09148490e594ee6c54d

kmnh.crabdance[.]com

wase.chickenkiller[.]com