定向攻击微星等知名企业!新勒索“Money Message”威胁泄露数据并索要巨额赎金!

事件背景

安恒信息猎影实验室在日常监测运营中发现近期出现的新勒索软件MoneyMessage大肆攻击全球知名企业,窃取数据并索要巨额赎金。该勒索软件采用定向攻击的方式,目标主要针对大型企业实施勒索攻击,窃取和加密数据。这些企业通常拥有大量敏感信息和数据,一旦遭到攻击,可能导致公司运营受阻、客户数据泄露等严重后果。

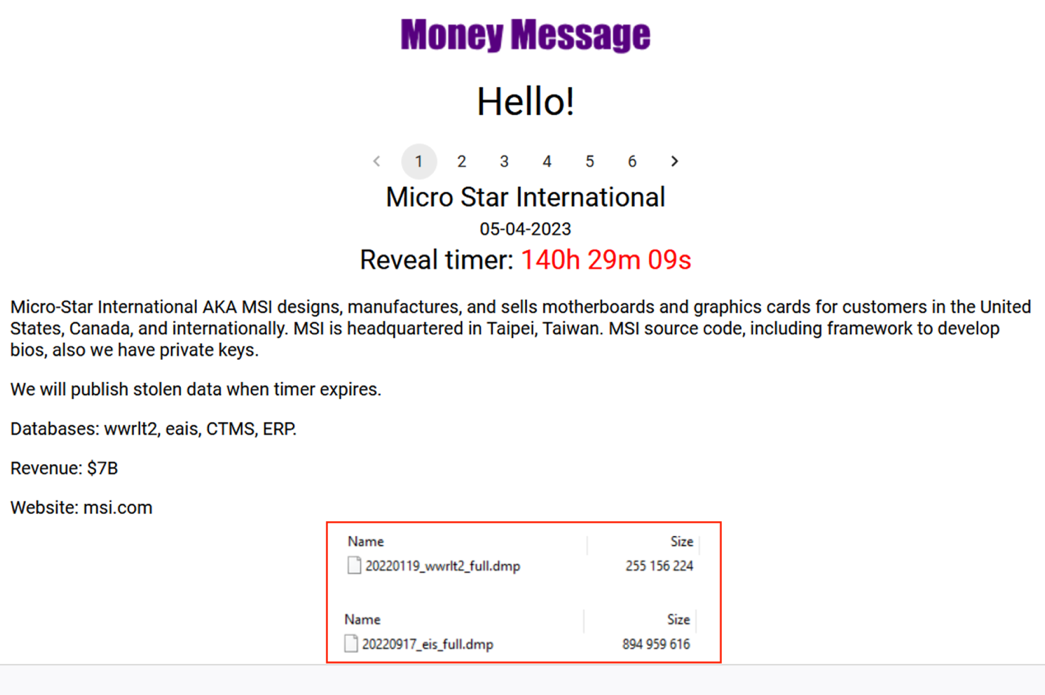

截止4月12日,在勒索组织的博客上显示了有多家大型企业受到攻击,并遭受数据泄露的威胁,其中包括年收入近十亿美元的孟加拉国家航空公司(Biman airlines),还有世界知名的计算机硬件提供商微星国际(MSI)。MSI在全球120多个国家拥有广泛的业务,是全球前三大主板厂商和显卡生产商之一。MoneyMessage在其博客中声称若不支付赎金,则公开泄露从微星国际窃取的源代码、BIOS开发框架和私钥。

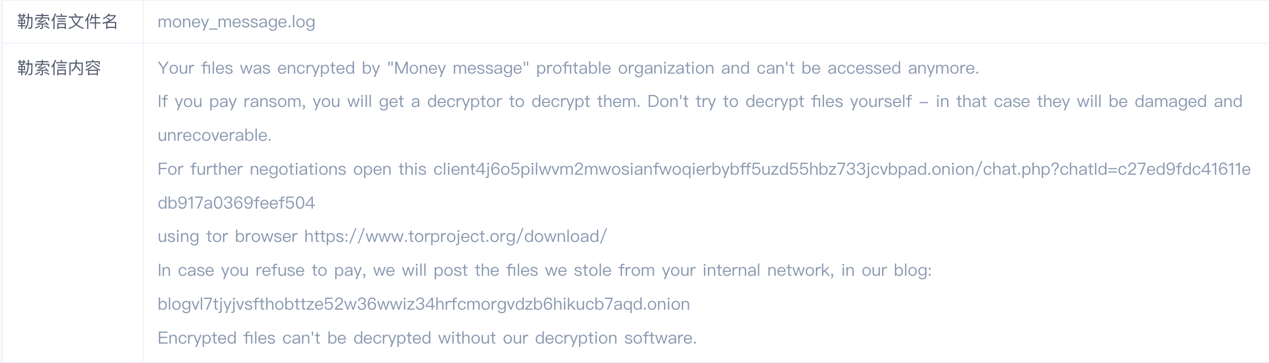

MoneyMessage勒索采用ECDH和ChaCha20组合的方式加密受害系统上的文件,并嵌入json格式的配置文件来灵活设置加密策略。该种组合的加密方案若无对应的密钥,则无法解密。此外,MoneyMessage勒索还通过内置的账户密码尝试登陆远程主机,并在内网进行横向感染,扩大勒索危害。该勒索加密执行结束后并不改变加密文件的后缀名,但创建一个名为money_message.log的勒索信文件用于提醒受害者,在勒索信内容中包含了该组织的暗网博客链接,表示不支付赎金则在其数据泄露网站公布窃取的数据。

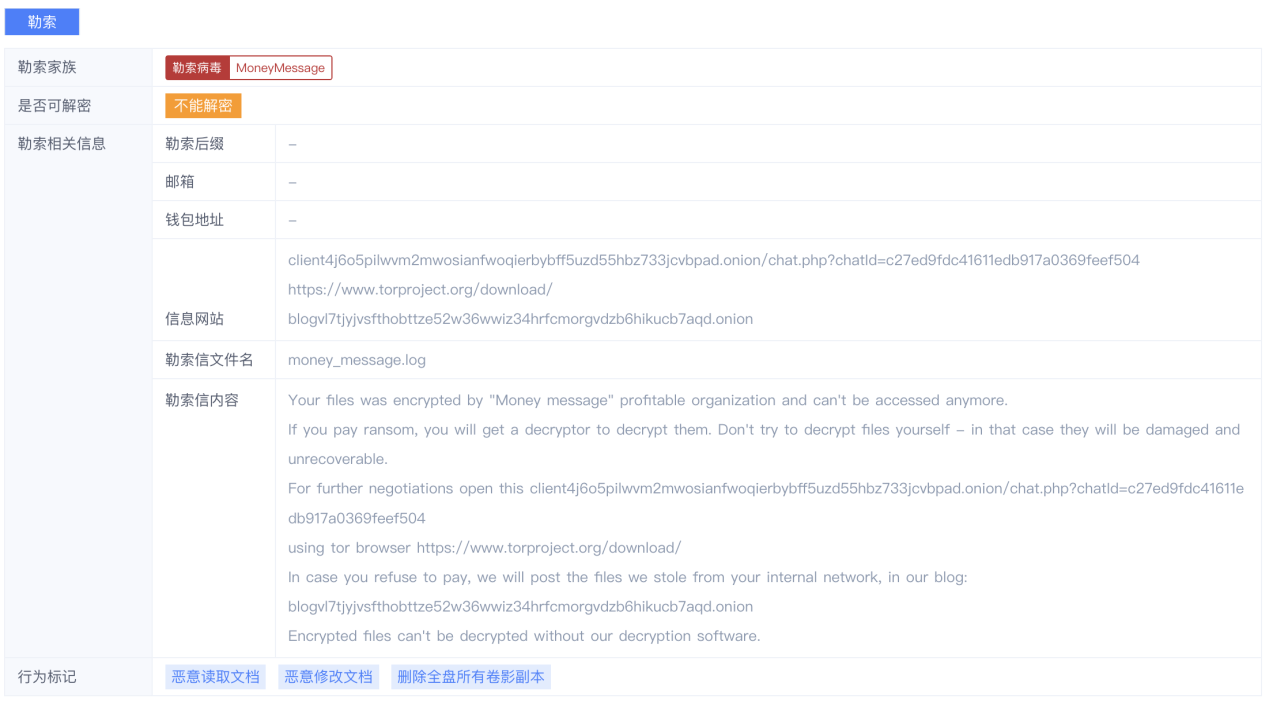

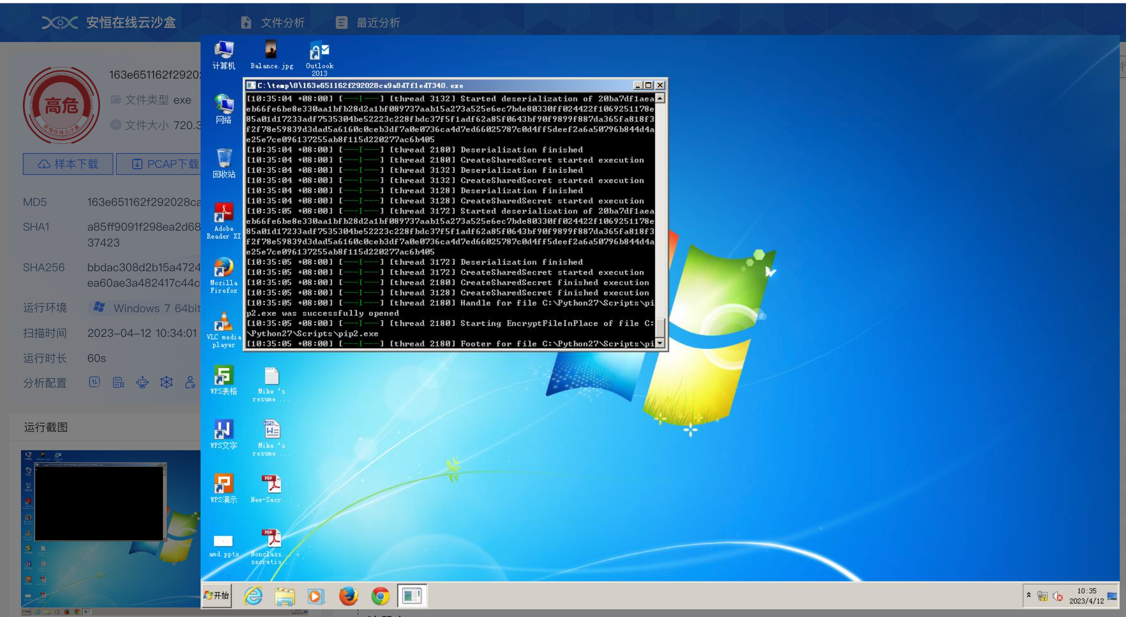

安恒在线云沙盒对勒索等恶意软件的行为能够进行深度分析和检测,并关联海量威胁情报,针对此事件中的勒索样本,综合检测如下:

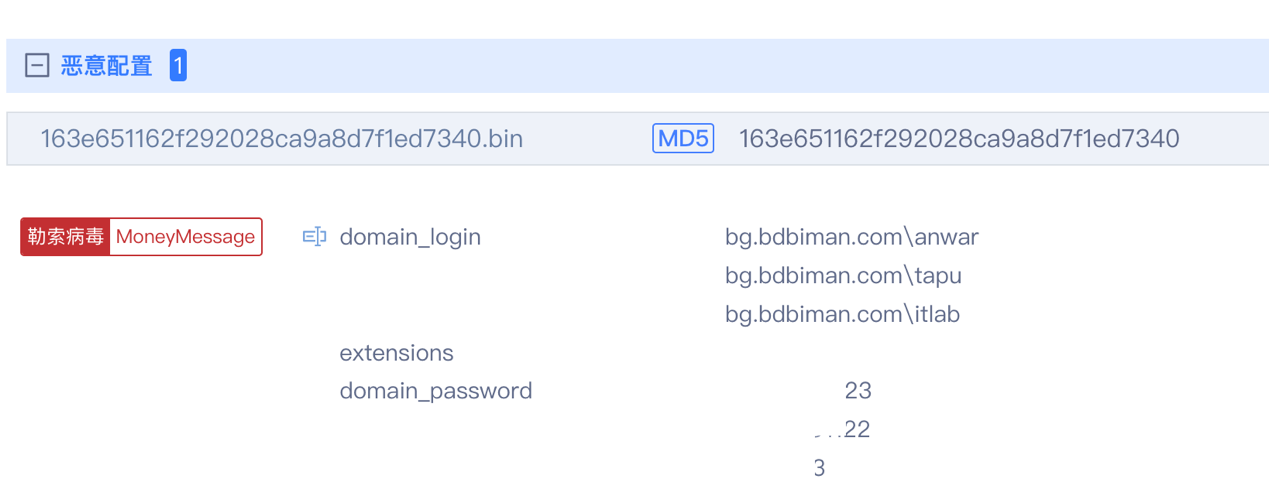

安恒在线云沙盒拥有勒索场景化能力,能够通过多项特征锁定勒索家族、整合出勒索后缀、钱包地址、联系邮箱、信息网站、勒索信文件内容等关键信息,并能够给与是否能够解密信息提示。如下所示,MoneyMessage勒索家族基本信息一览表:

MoneyMessage勒索样本分析

1.读取配置文件

在勒索可执行文件中含有一份json格式的配置文件,其中包括了勒索信内容(Base64加密)、互斥量名称、ECDH的硬编码公钥等信息。

通过安恒云沙盒,可自动识别文件中的恶意配置,并对Base64加密的内容进行自解密:

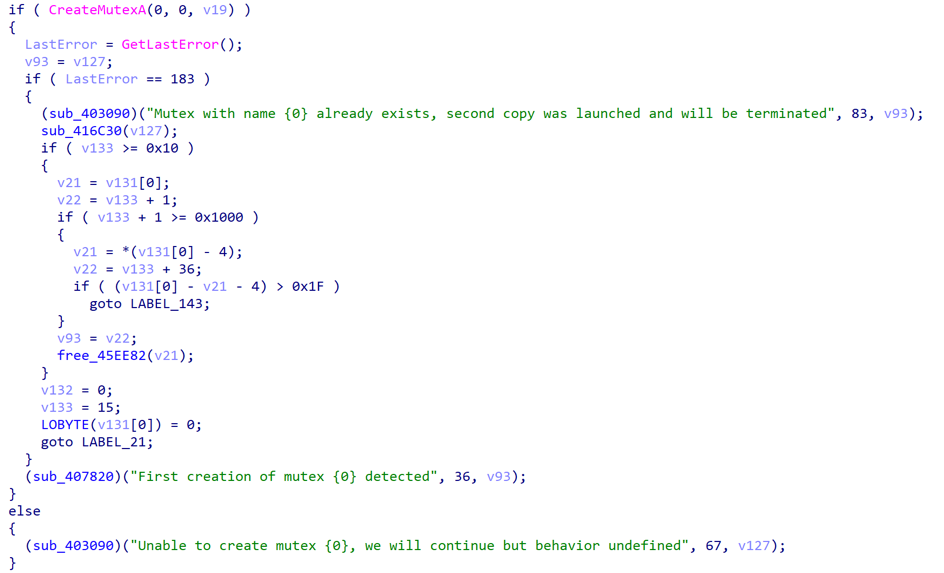

2.创建互斥量

Money Message勒索执行后创建互斥量,保证单一实例运行。在配置文件中内置了互斥量的名称为”12345-12345-12235-12354″。

3.终止服务和进程

该勒索在加密前,遍历系统上的进程和服务,终止和关闭特定的服务和进程。

终

安恒云沙盒对样本进行深度的行为分析,检测出敏感服务操作:

关闭的服务列表:

| “vss”,”sql”,”svc$”,”memtas”,”mepocs”,”sophos”,”veeam”,”backup”,”vmms” |

完整的终止的进程列表:

| “sql.exe”,”oracle.exe”,”ocssd.exe”,”dbsnmp.exe”,”synctime.exe”,”agntsvc.exe”,”isqlplussvc.exe”,”xfssvccon.exe”,”mydesktopservice.exe”,”ocautoupds.exe”,”encsvc.exe”,”firefox.exe”,”tbirdconfig.exe”,”mdesktopqos.exe”,”ocomm.exe”,”dbeng50.exe”,”sqbcoreservice.exe”,”excel.exe”,”infopath.exe”,”msaccess.exe”,”mspub.exe”,”onenote.exe”,”outlook.exe”,”powerpnt.exe”,”steam.exe”,”thebat.exe”,”thunderbird.exe”,”visio.exe”,”winword.exe”,”wordpad.exe”,”vmwp.exe” |

4.删除卷影副本

为防止受害者从系统的卷影副本中恢复数据,勒索软件还执行命令删除了系统上的卷影副本。

5.加密文件

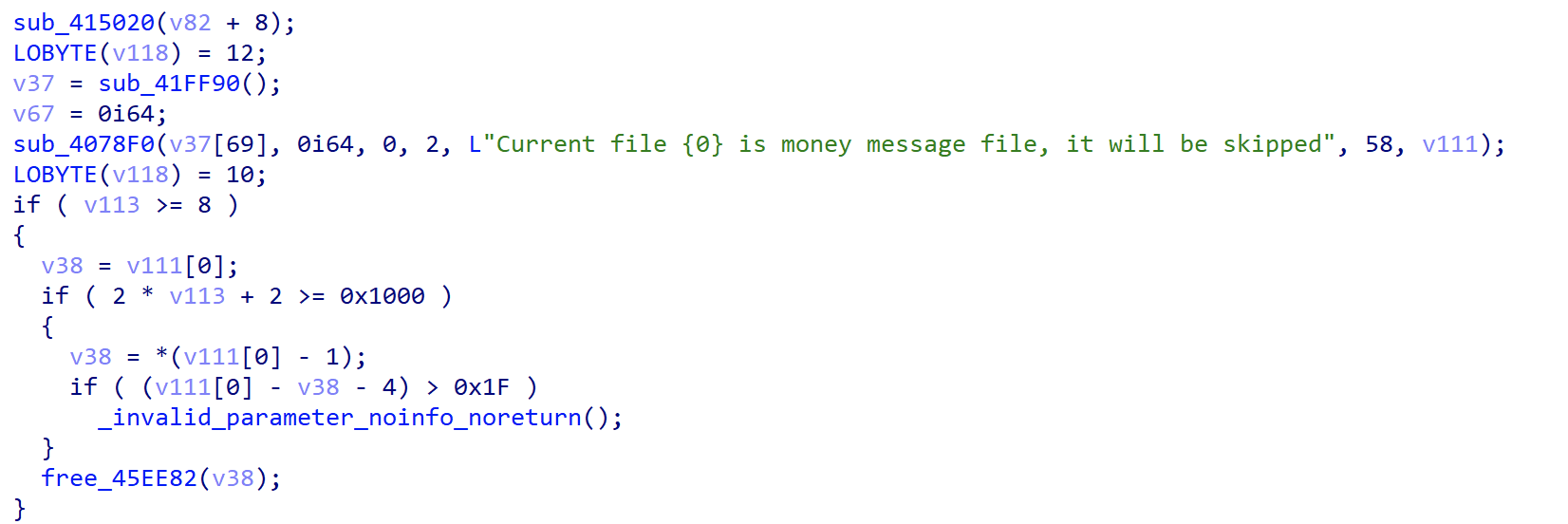

遍历本地磁盘文件,对文件进行加密。加密前会判断目录名和文件名,对特殊目录和文件不进行加密处理。

不加密的目录名:

| “C:\\msocache”,”C:\\$windows.~ws”,”C:\\system volume information”,

“C:\\perflogs”,”C:\\programdata”,”C:\\program files (x86)”, “C:\\program files”,”C:\\$windows.~bt”,”C:\\windows”,”C:\\windows.old”,”C:\\boot” |

不加密的文件名:

| “desktop.ini”,”ntuser.dat”,”thumbs.db”,”iconcache.db”,”ntuser.ini”,”ntldr”,

“bootfont.bin”,”ntuser.dat.log”,”bootsect.bak”,”boot.ini”,”autorun.inf” |

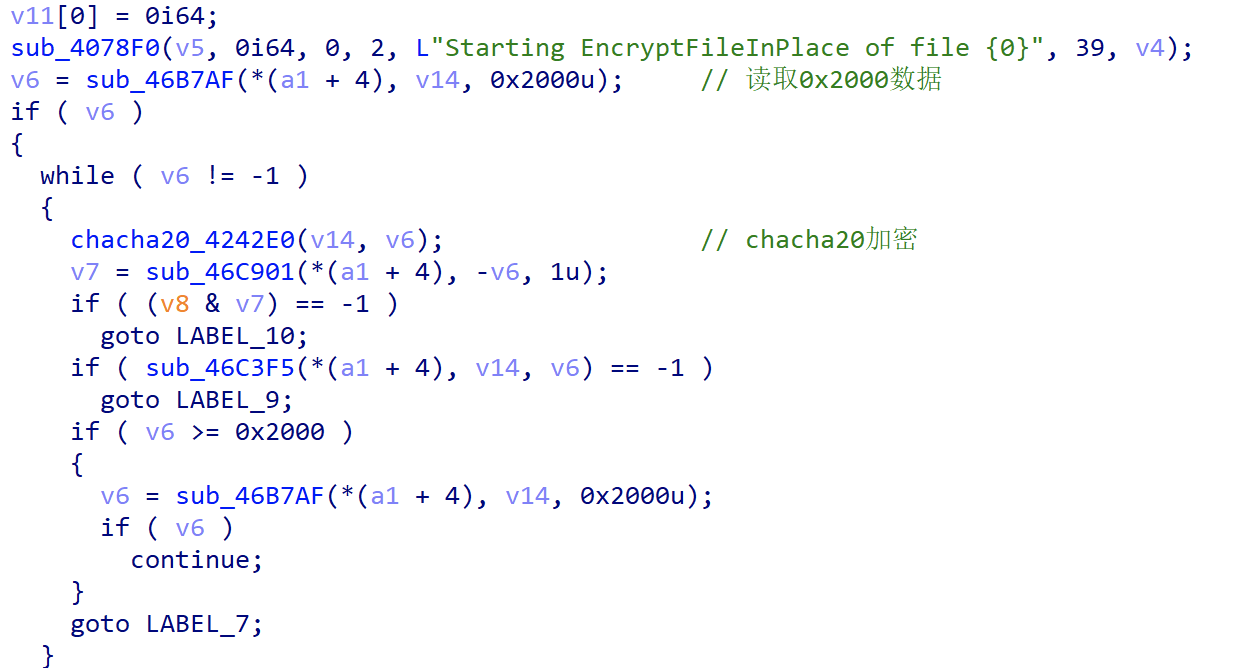

加密时,采用ECDH和chacha20加密算法组合的方式,ECDH的公钥硬编码在可执行文件中,公钥通过ECDH算法生成的共享密钥经过SHA256后作为chacha20的密钥,然后对文件进行加密。

读取数据进行加密:

该勒索整个执行过程都带有终端打印信息,安恒在线云沙盒捕获到运行时的截图如下:

6.定向攻击窃取信息

值得注意的是,除本地加密外,该勒索还会感染内网其他主机,并在json中配置域登录名和密码进行爆破。安恒在线云沙盒分析出的用户名和密码:

该样本中的域名bg.bdbiman[.]com属于孟加拉国航空公司,攻击者用配置的账号密码对受害系统内网的主机进行登陆,扩大勒索危害。这表明可能此前该勒索组织已对目标进行过侦察,或者在暗网中购买到访问凭证。据此推测Money Message勒索针对每个受害者可能定向制定攻击样本以增强精准打击能力。

勒索软件执行结束后,并不改变文件扩展名,在加密目录释放勒索信文件,文件名为money_message.log,勒索信如下图所示:

在勒索信中,胁迫受害者支付赎金,否则公开泄露数据,所有受害者会在勒索组织Tor博客中展出。

思考总结

近年,数量惊人的勒索软件组织如雨后春笋般涌现,勒索攻击是全球网络安全面临的重大威胁之一。MoneyMessage勒索来势汹汹,近日连续攻陷多家大型企业并要求巨额赎金。在此次的MoneyMessage勒索事件中出现了针对受害者的定向攻击样本,表明勒索组织在攻防博弈过程中不断进化,愈发专业化和系统化。勒索组织对目标提前侦察,并根据已有信息定向开发勒索软件,这能够提高攻击的成功率和精准度,窃取到更多有价值的数据,以使之增加谈判筹码和赎金利润。在巨大利润的驱使下,勒索攻击的生态系统逐渐完善,加之双重勒索的运营模式屡试不爽,进一步加剧了全球网络犯罪的肆虐和数据泄露的风险。

防范建议

建议安装防病毒软件定期对系统进行扫描,并删除检测到的威胁;

确保及时更新系统补丁;

不点击来历莫名的邮件附件和链接;

重要的数据做好备份工作。

若遇到可疑文件,可以通过安恒在线云沙盒进行检测。安恒在线云沙盒能够在安全执行环境下对勒索等恶意软件的行为进行深度分析和检测,并关联海量威胁情报,提供专业的安全服务。

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成:

安恒产品已集成能力:

针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

(1)AiLPHA分析平台V5.0.0及以上版本

(2)AiNTA设备V1.2.2及以上版本

(3)AXDR平台V2.0.3及以上版本

(4)APT设备V2.0.67及以上版本

(5)EDR产品V2.0.17及以上版本

安恒云沙盒已集成了该事件中的样本特征。用户可通过云沙盒:https://ti.dbappsecurity.com.cn/sandbox,对可疑文件进行免费分析,并下载分析报告。

IOC

163e651162f292028ca9a8d7f1ed7340