最新Windows内核漏洞已出现在野利用,目前杀软检出率极低

情况简述

近期安恒安全数据部猎影实验室捕获到较新的Windows内核1Day漏洞样本,样本利用了clfs.sys驱动中的一个类型混淆漏洞(CVE-2022-24481),该漏洞影响Windows 7 ~ Windows 11的所有版本,可以导致本地提权。漏洞已在2022年4月被修复。

由于漏洞4月份才出补丁,相对较新,且检出率极低,影响系统范围广,而且能够稳定利用,所以极有可能在真实攻击中使用,需要警惕。

本次捕获的两个样本为:

|

SHA256 |

文件名称 |

|

f949**** |

winrun.exe |

|

8dc7**** |

24521.exe |

这两个样本的检出率在发现之时都非常低,其中winrun.exe样本,在发现之时多个杀毒软件对其都不能检出,检出率为0。

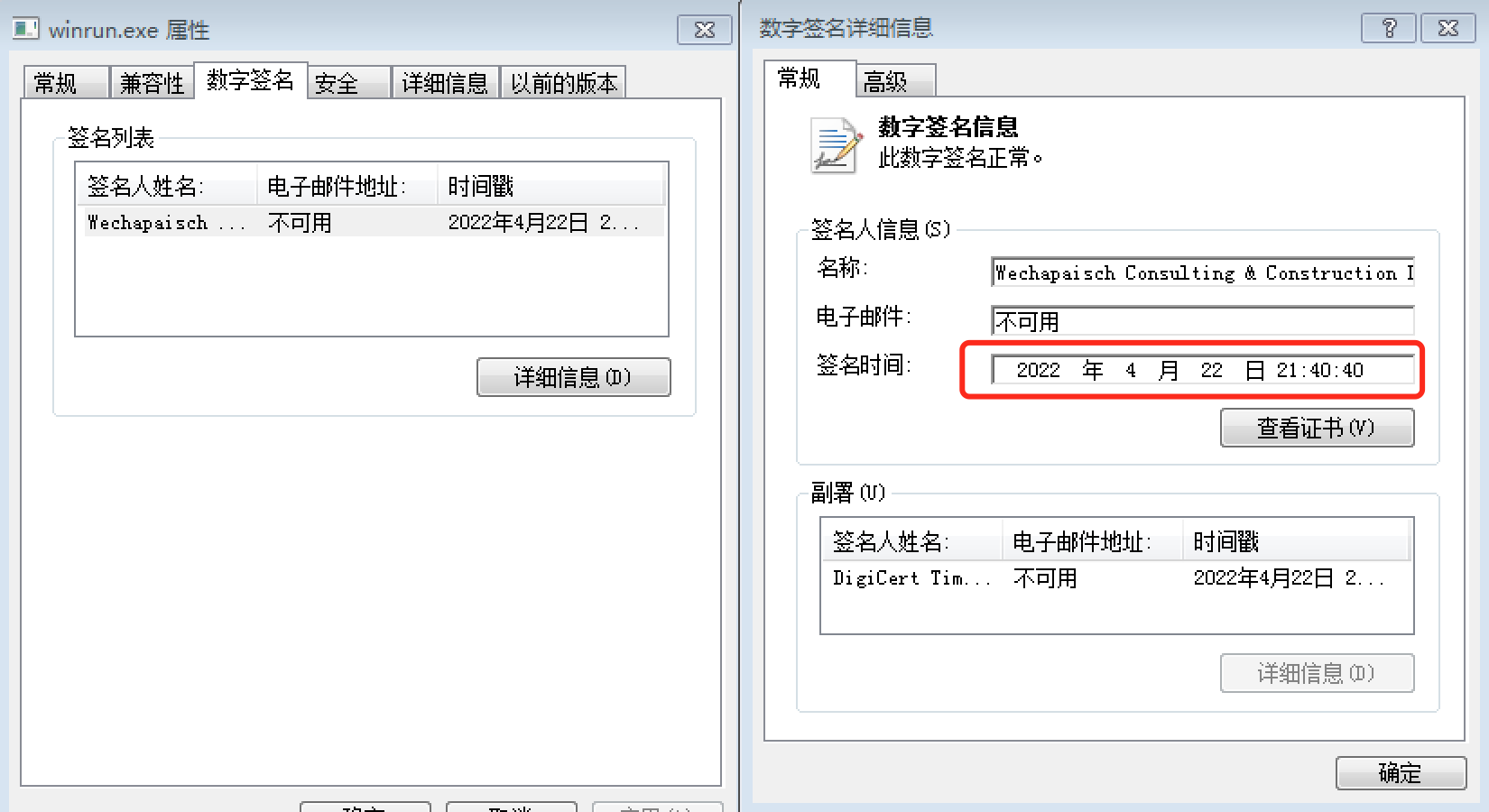

并且发现其还加了一个数字签名,签名时间为2022年4月22日。

漏洞成因

经过分析测试,上述样本利用了clfs.sys驱动中的一个类型混淆漏洞(CVE-2022-24481),该漏洞影响Windows 7 ~ Windows 11的所有版本,可以导致本地提权。漏洞已在2022年4月被修复。

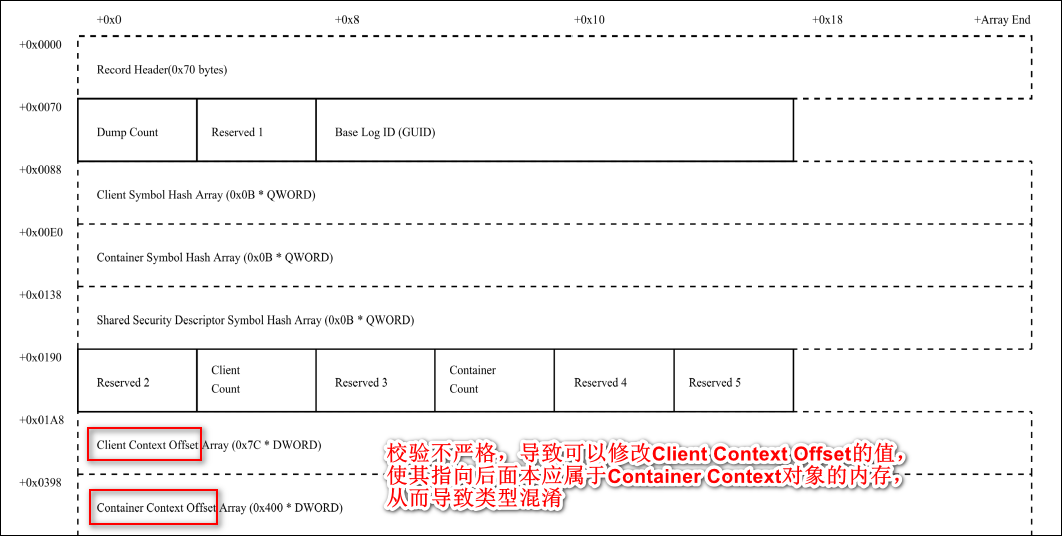

该漏洞的成因为clfs.sys驱动在解析ClientContext和ContainerContext对象的数据时校验不严格。

样本行为

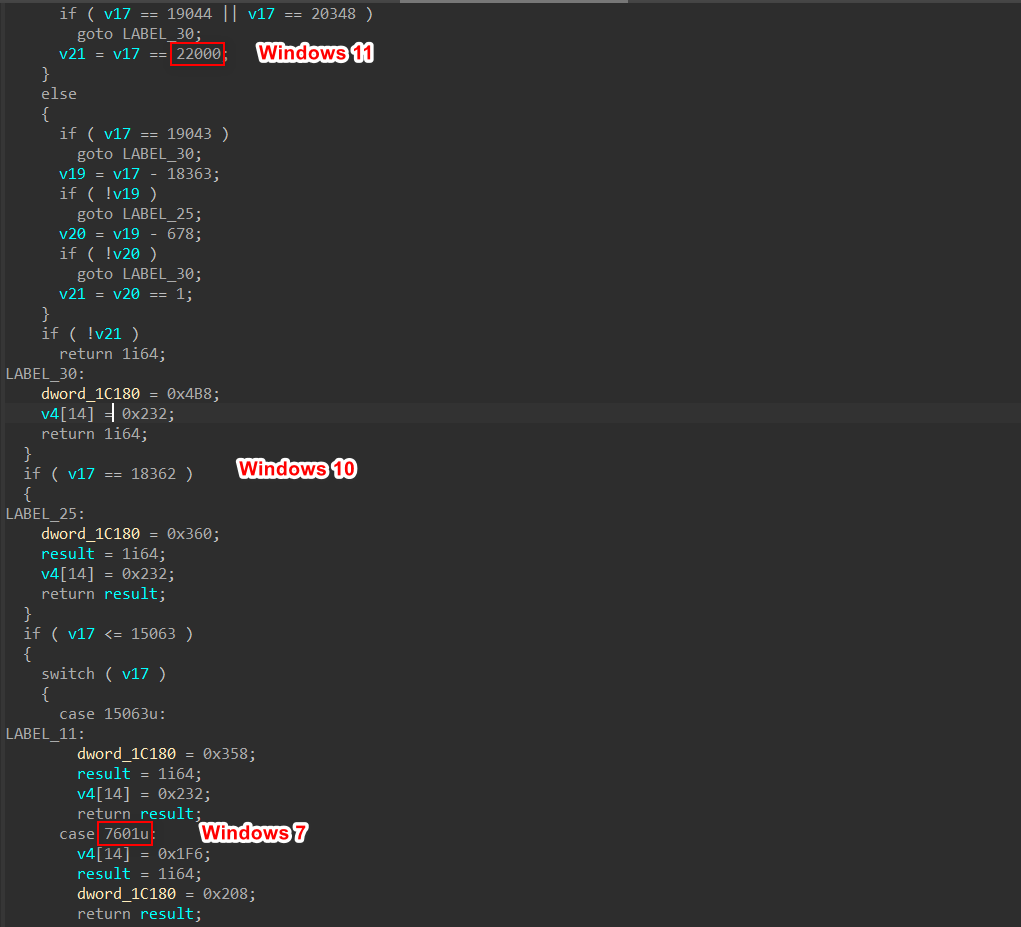

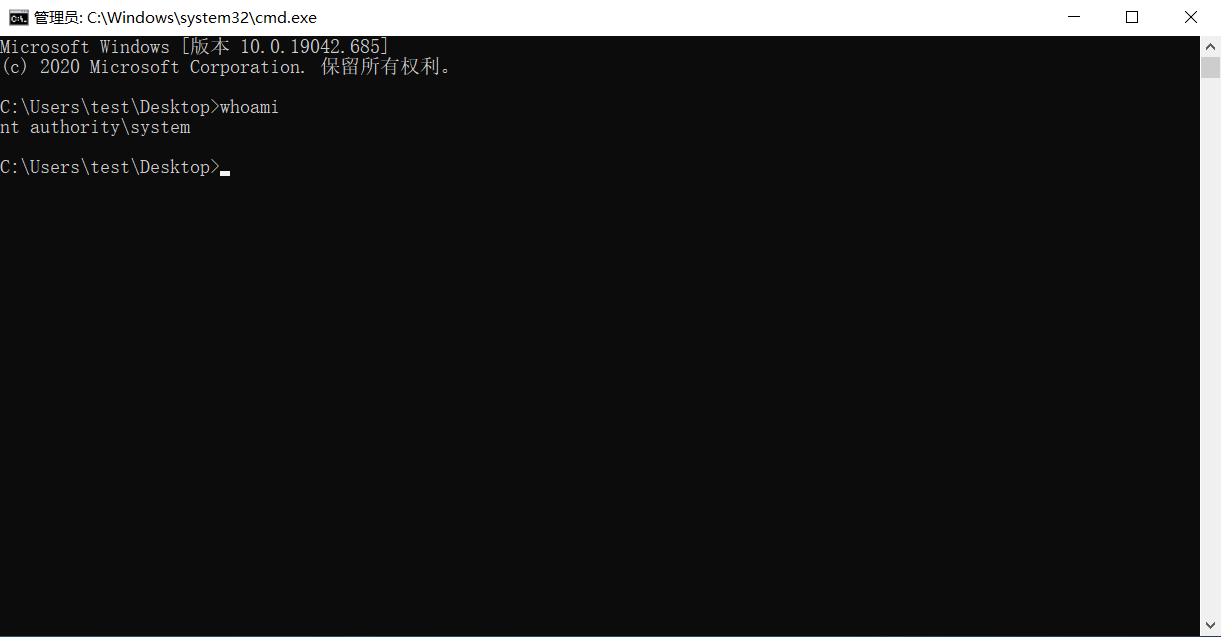

上述样本可在Windows 7 ~ Windows 11的所有64位版本上稳定提升到最高权限。在提升到system权限后,样本会启动一个cmd子进程,此外无其他行为。

PDB信息

两个样本含有类似的pdb编译路径,疑似为同一份源代码所编译,由于网上暂无相关源代码,且两个样本的上传地点不一致,有一定的理由推测该漏洞的源代码在隐秘传播。

C:\Users\123\source\repos\cve_2022_24521 (1)\CVE_2022_24521\x64\Release\CVE_2022_24521_clfs.pdb

C:\Users\admin\source\repos\CVE_2022_24521_clfs\x64\Release\CVE_2022_24521_clfs.pdb

虽然原始pdb文件中指出该漏洞编号为CVE-2022-24521,但经仔细调试确认,可以确定该漏洞点更像2022年4月修复的另一个漏洞CVE-2022-24481。这可能是作者在微软4月补丁公告后随机选取了一个clfs漏洞的编号对源代码项目进行命名导致的。

其他关联

经过逆向分析,发现上述样本用到的漏洞利用开发框架使用了之前朝鲜APT组织开源的CVE-2021-26868漏洞源码的代码框架,甚至还保留有原来的字符串。

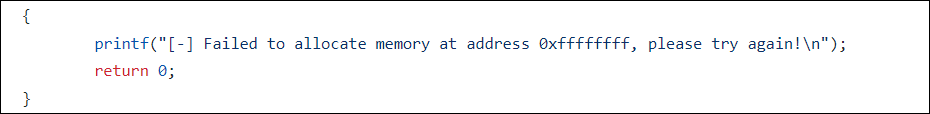

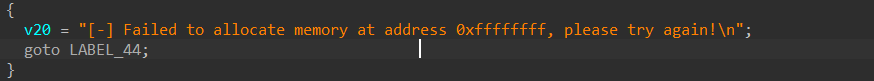

原始代码字符串(部分):

本次代码字符串(部分):

防范建议

针对如此类新出现的提权漏洞利用程序,杀毒软件存在特征库更新不及时,造成检出效果较不理想的情况,安恒自研检测机制能够在无需频繁更新检测策略的状态下即可长周期保持特定检出。并可配合多环境,响应提炼精准策略。

目前安恒信息各产品已支持相关漏洞及利用工具的检测监测防御能力。由于为近期新出现的漏洞且已出现在野利用,请更新安全补丁及相关安全产品检测防护规则。

01

针对该事件中的相关检测,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新。

(1)APT产品 V2.0.69-22050701及以上版本

(2)AiNTA设备V1.2.2及以上版本

(3)APT设备V2.0.67及以上版本

(4)EDR产品V2.0.17及以上版本

(5)AiLPHA&AXDR平台探针规则版本1.1.634及以上版本

02

针对该漏洞的扫描,明鉴漏洞扫描系统将策略库升级至V1.0.3132.0版本

升级方法:

(1)在线升级方式:在系统的【系统管理-系统服务-系统升级】,选择立即升级后,可通过网络在线升级至最新版本。

(2)离线升级方式:在系统的【系统管理-系统服务-系统升级】,选择上传离线包进行升级,升级成功后策略库为最新版本;策略库离线包下载地址:http://www.websaas.com.cn:18081/pages/productInfo.html?id=8302404e-0328-57e1-c54b-30418a16acab

03

安恒云沙盒已集成了该事件中的样本特征,用户可通过云沙盒:

https://ti.dbappsecurity.com.cn/sandbox,对可疑文件进行免费分析,并下载分析报告。

补丁链接

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-24481

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-24521