近期需警惕的两个在野利用的Nday漏洞

摘要

朝鲜APT组织的攻击从未停歇,今年年初至今,与朝鲜APT组织相关的攻击事件已达三十余起,攻击范围包括韩国、美国、俄罗斯及欧洲国家等,目标行业包括政府部门、国防军工、航空航天、核工业、金融机构等,意图十分明显。

同时,朝鲜攻击组织也在不断的更新其攻击手法和武器库。在近期的攻击活动中就使用了两个Nday(虽然是Nday,但是漏洞还是比较新的),并且使用的exploit代码并未在网络上公开。

两个Nday

- CVE-2020-9715

| Adobe Reader Use-After-Free漏洞

Adobe Acrobat和Reader版本2020.009.20074及更早版本、 2020.001.30002、2017.011.30171及更早版本和 2015.006.30523及更早版本 存在释放后使用漏洞。成功利用可以导致任意代码执行。 |

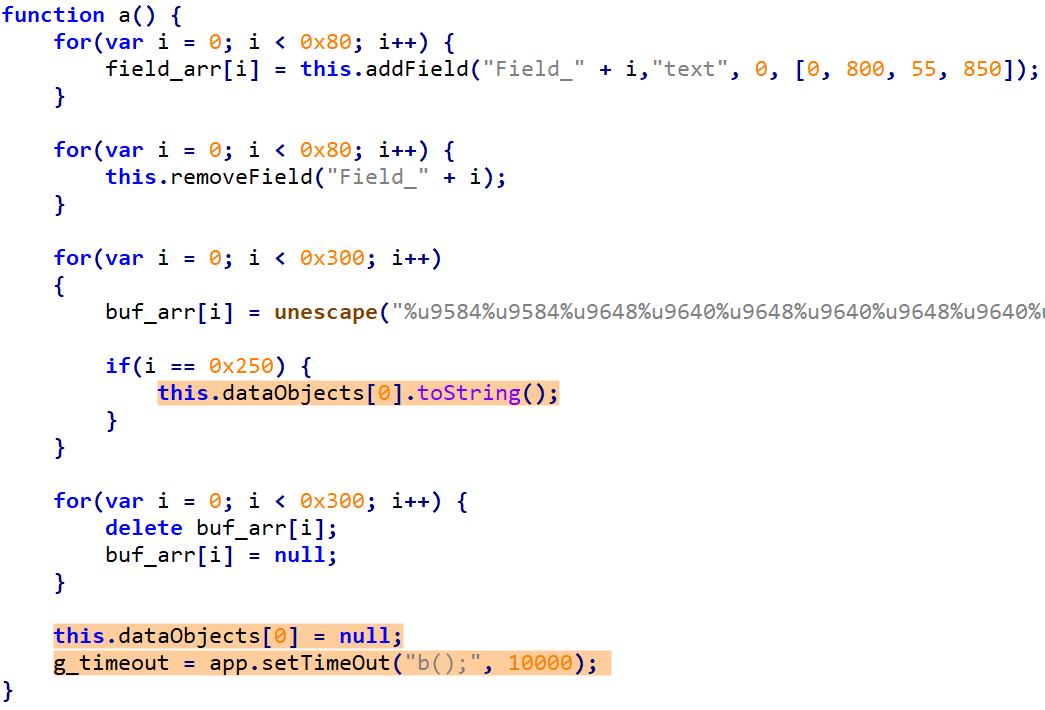

某朝鲜APT组织最近的一些PDF样本使用了一个网上没有公开exploit代码的Nday漏洞,经确认漏洞编号为CVE-2020-9715,以下为从某样本中提取出来的部分漏洞利用代码,可以看到相关特征与网上公开的CVE-2020-9715概念验证代码高度一致:

图:本次攻击所使用的漏洞利用代码

图:网上公开的CVE-2020-9715概念验证代码

- CVE-2020-0986

| Windows 内核提权漏洞

受影响的版本:Windows 10 1909/1903、KB4556799 及其它更早版本 当Windows内核未能正确处理内存中的对象时,存在权限提升的漏洞。成功利用此漏洞的攻击者可以在内核模式下运行任意代码。 |

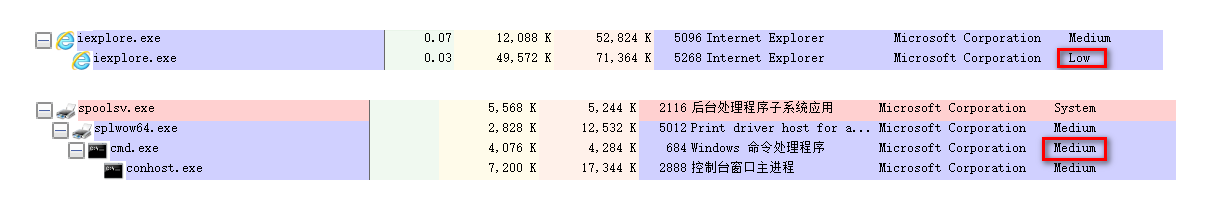

除上面这个漏洞之外,某朝鲜APT组织在从7月份开始的部分攻击中还使用了使用了另一个网上没有公开exploit代码的Nday提权漏洞,该漏洞可以实现从Low权限提升到Medium权限,因此可以逃逸IE浏览器的沙箱。经过仔细验证,我们确认该漏洞编号为CVE-2020-0986,这是一个Windows打印机组件的提权漏洞。在实际攻击中,攻击者使用的是一个模块化的提权组件,该提权组件配合一个用来加载的DLL,可以实现在IE浏览器中执行任意恶意代码的目的。从下图的复现图中可以看到,通过在IE浏览器中点击一次恶意链接,该提权组件成功弹出了一个权限为Medium的cmd窗口,从而绕过了IE的保护模式(保护模式下的权限为Low)。

图:借助CVE-2020-0986提权组件绕过IE浏览器保护模式

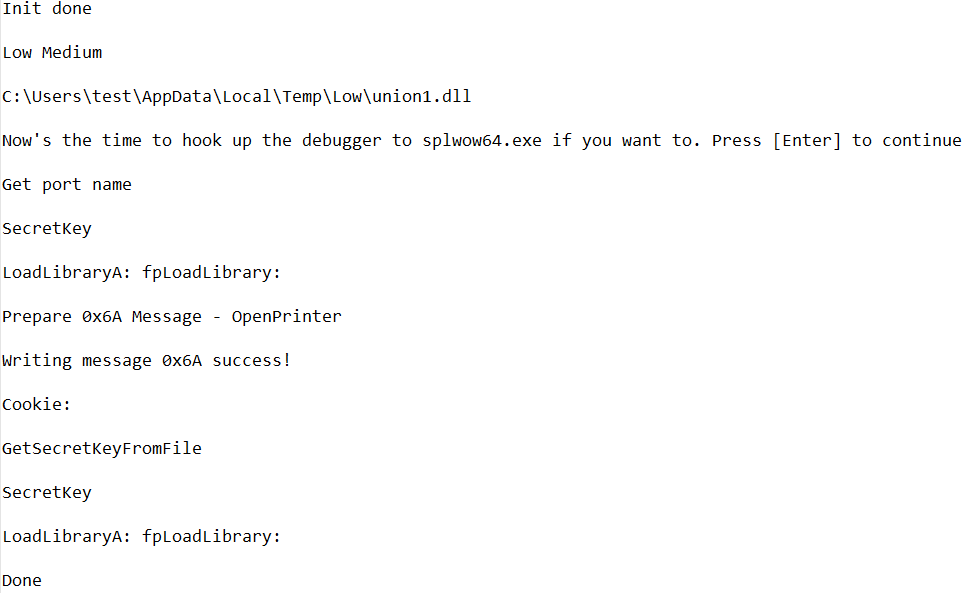

有意思的是,该提权组件成功运行后还会记录完整的利用日志,某次成功利用漏洞后的日志如下:

图:示例,提权漏洞成功利用后生成的log.log日志

上述输出的日志里面有一部分CVE-2021-1648公开poc中的字符串,然而经过严格的补丁验证,我们确信该提权组件利用的漏洞为CVE-2020-0986,而不是CVE-2021-1648,更不是CVE-2019-0880。

猜想

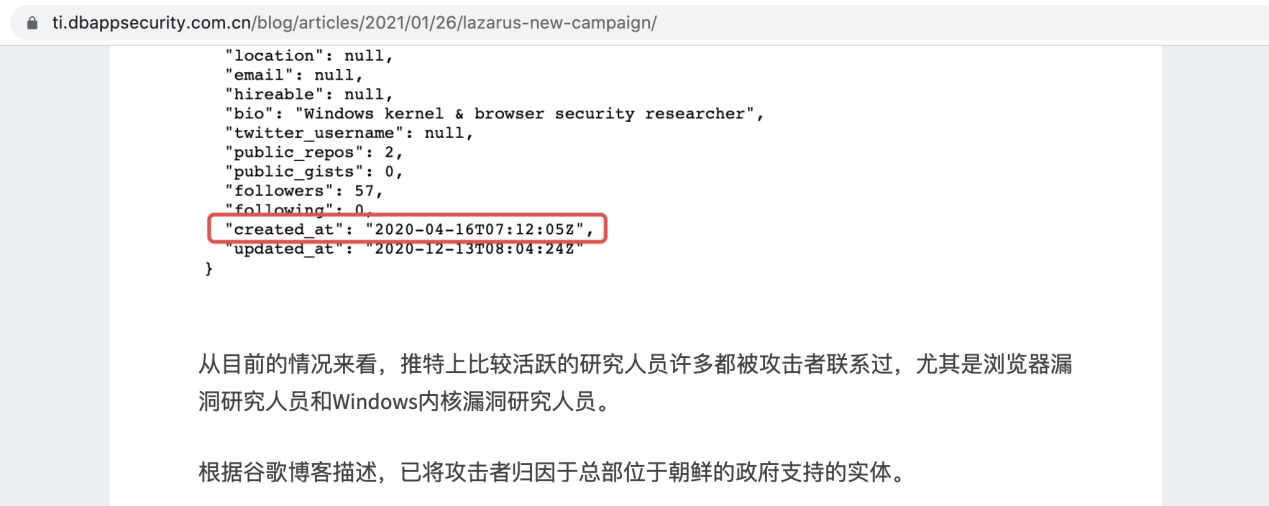

朝鲜APT组织在最近几个月的攻击行动中越来越多地使用一些网上没有公开资料的主流软件Nday漏洞利用组件,这和该组织以往的特点不相符。我们猜测其有可能招募了有能力的人开发这类漏洞武器,也有可能从别处购买了这类漏洞武器,最后一种可能是,联系到今年年初朝鲜黑客对Twitter上二进制漏洞研究员的大面积攻击,不排除该组织和之前进行攻击的组织之间存在联系,他们在使用从其他研究员那里窃取的漏洞武器来进行攻击。

图:防不胜防,黑客利用VISUAL STUDIO编译器特性定向攻击二进制漏洞安全研究员截图[3]

防御建议

安恒威胁情报中心猎影实验室建议:

- 及时打补丁

- 部署检测防御类产品及时防御

- 不要随意点开未知来源的文件

IOC

CVE-2020-9715 PDF漏洞攻击样本:

359ab5e0b57da0307ca9472e5b225dcd0f9dc9bf2efd2f15b1ca45b78791b6bc

512ad244c58064dfe102f27c9ec8814f3e3720593fe1e3ed48a8cb385d52ff84

5ea7a724d99fab3f05f50dccd57db59451334ac8640c532d426df319dad55c9e

7900ca98a6fbed74aa5a393758c43ad7abc9d8c73c3fbab7af93bae681065f4e

83292ba7a1ddda6acf32181c693aa85b9e433fcb908a94ebccbed0f407a1a021

87ac78a96a221ebf61f90011cadb4e7a2ee9575758e6ffa20912464bf5d1f6ca

CVE-2020-0986 打印机组件提权漏洞样本:

c70c2fa91a457953cd6316b0f46ef4fe37cec00fa53aeec7e6650804a43ee38c

40d9e6a34942f0e93fa4d2b72eab8223fc9da3815e990966487caca9af13dc3b

7ce9be1bd5f31c688924b3b81d83d7a7e8d3bf92b83b414eae49d63b2da727e4

参考

[1]

https://securelist.com/ie-and-windows-zero-day-operation-powerfall/97976/

[2]

https://bugs.chromium.org/p/project-zero/issues/detail?id=2096

[3]

https://ti.dbappsecurity.com.cn/blog/articles/2021/01/26/lazarus-new-campaign/