蔓灵花APT组织最新攻击事件分析

事件背景

“蔓灵花”又名“BITTER”,一个长期针对中国及巴基斯坦的政府、军工、电力、核等部门发动网络攻击,窃取敏感资料,具有较强的政治背景的APT组织。

安恒威胁情报中心猎影实验室通过对该组织进行持续的监控与追踪,发现了该组织近期通过原有攻击武器发起的新一轮网络攻击活动。

样本分析

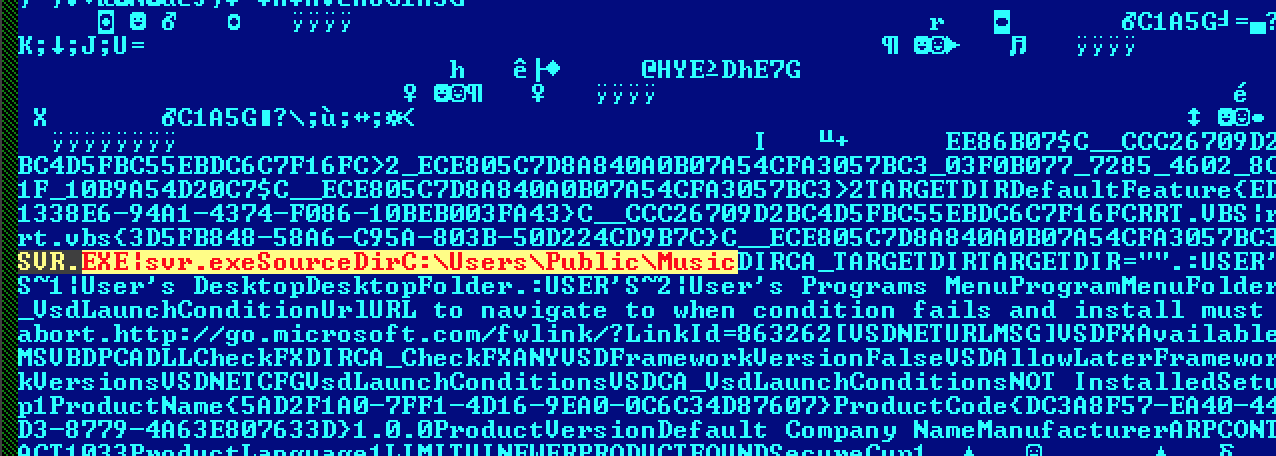

本次捕获的蔓灵花系列攻击样本与安恒威胁情报中心猎影实验室之前曾发布的披露文章(参考1)非常相似,其主体程序是一个msi格式的安装文件,该安装文件通过以下url下发获取:http://msisspsvc[.]net/sgi/sgi.msi。安恒威胁情报中心平台已对其打上了“Bitter”组织标签。

执行安装文件后,会在系统目录:”C:\Users\Public\Music\svr.exe”,释放可执行文件。

通过分析svr.exe,发现其就是后门下载器(Downloader),该下载器在蔓灵花组织之前的攻击活动中被多次使用,其主要功能为收集上传用户信息,并根据返回数据下载执行其它攻击模块。

本次请求的模块地址为:http://162.0.229[ . ] 203/RguhsT/RguhsT/rgdl ,熟悉的该apt组织的人都知道早期版本下载附件名称是regdl,和rgdl类似

通过安恒威胁情报中心平台对IP地址:162.0.229[.]203和其对应的C2域名地址:netactivesvcunq[.]net进行分析,根据我们掌握的一些情况,关联到多个相关攻击模块组件

对攻击主程序与各攻击模块功能进行分析汇总,如下表所示::

| 样本名称 | MD5 | 功能描述 |

| Sgi.msi | b2cbcc1beea28ea743f1dd2829460c86 | 主程序:用于释放执行svr.exe |

| Svr.exe | 868157228b5bf0faeac5e31aa682e8a5 | 下载器:上传用户数据,根据返回值下载执行后续攻击模块 |

| Rgdl.exe | 99dd93a189fd734fb00246a7a37014d3 | 组件:设置audiodq程序Run注册表自启动 |

| Dlhost | 868157228b5bf0faeac5e31aa682e8a5 | 下载器:与svr.exe为同一个程序。 |

| Igfxsrvk.exe | 6778b6b56f4aebd73f78e4f7da4ac9aa | 组建:键盘记录器 |

| Sht.exe | f6b250aff0e2f5b592a6753c4fdb4475 | 组建:解密字符串执行关机操作 |

| Lsap.exe | 660a678cd7202475cf0d2c48b4b52bab | 组建:信息收集,将收集到的数据上传到C2服务器:72.11.134.216 |

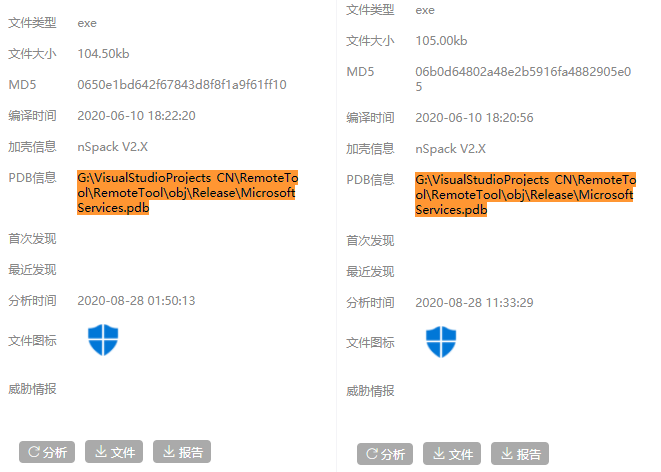

| MSAServices.exe | 0650e1bd642f67843d8f8f1a9f61ff10 | 远控RAT:主要功能为上传用户数据并接收C2指令执行 |

| MSAServicet.exe | 06b0d64802a48e2b5916fa4882905e05 | 远控RAT:功能与MSAServices一致 |

其中“MSAServices.exe”与“MSAServicet.exe”PDB信息一致,且编译日期也极为接近,应该是同一时间编译。

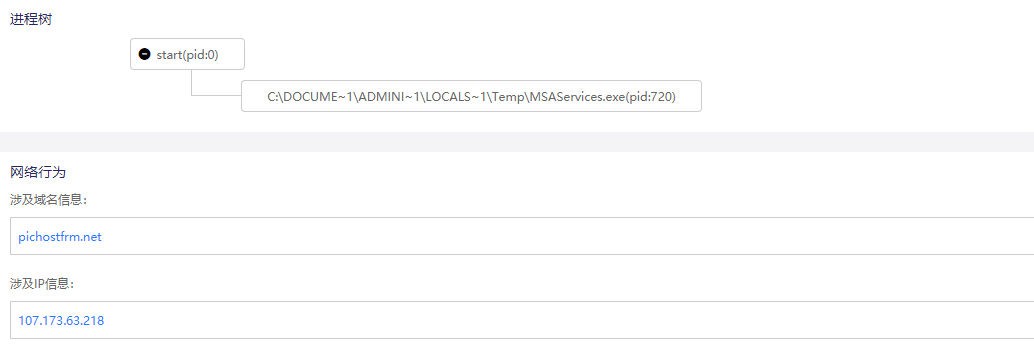

通过安恒明御APT攻击预警平台的动态沙箱分析该C#后门,发现其后门通讯地址为:pichostfrm[.]net

事实上,我们在不久前的攻击活动中发现,还存在着以动态链接库(.dll)形式出现的下载器。

| 文件名称 | dlldown.dll |

| 文件大小 | 126 KB (129,024 字节) |

| 文件格式 | Dll |

| MD5 | 6bffeb1a60a14be4ac5e47ab9564d387 |

| C2 | dnsqw[.]com |

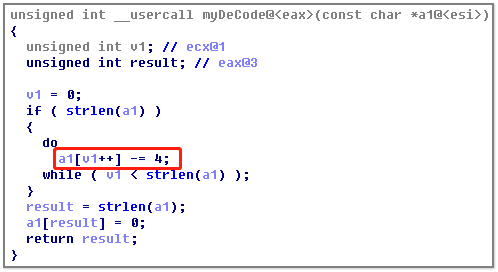

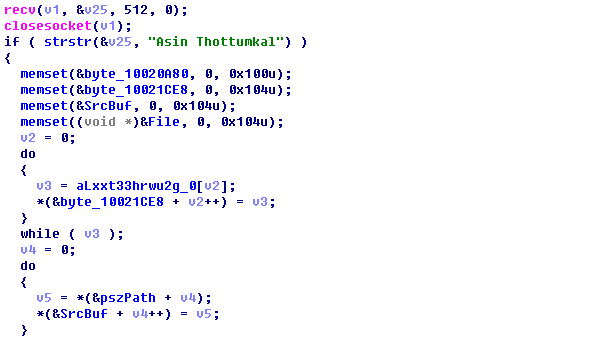

该下载器代码流程与执行功能和以往出现的exe版本(常见名称audiodq.exe )基本相同,只有解密算法部分做了简单修改,而根据对蔓灵花组织以往武器变种形式判断,该特点完全符合其修改变种的特征。

有趣的是,在对服务器返回数据进行检查,判断其是否包含“Asin Thottumkal”字符串

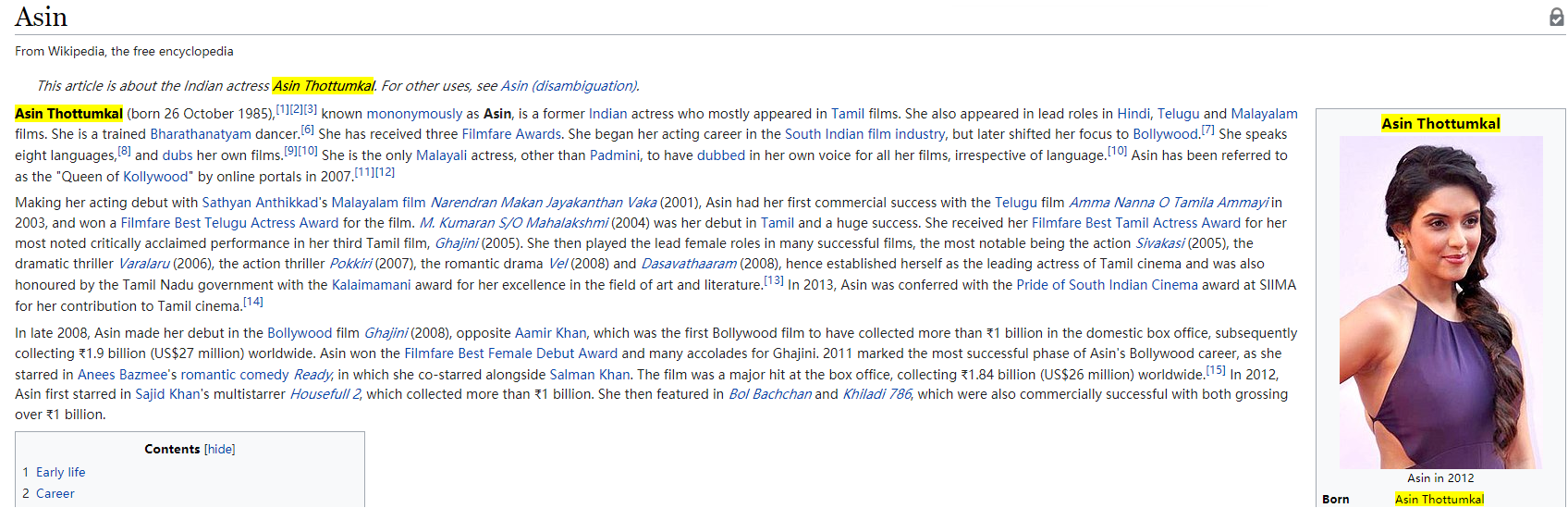

我们通过维基百科对该字符串进行搜索,发现其是一位印度前女演员的名字。

这再次说明,该组织的成员对印度有一定熟悉程度。

总结

蔓灵花组织长期针对我国和巴基斯坦的重要政企部门和敏感单位进行定向攻击。虽然国内外各安全厂商都曾对其攻击活动有过披露,但却并未阻止该其停止攻击的脚步。因此提醒国内相关企业和单位务必要引起重视,加强自身安全防御措施,减少不必要的损失。

IOCS

162.0.229[.]203

72.11.134[.]216

netactivesvcunq[.]net

pichostfrm[.]net

dnsqw[.]com

b2cbcc1beea28ea743f1dd2829460c86

868157228b5bf0faeac5e31aa682e8a5

99dd93a189fd734fb00246a7a37014d3

6778b6b56f4aebd73f78e4f7da4ac9aa

f6b250aff0e2f5b592a6753c4fdb4475

660a678cd7202475cf0d2c48b4b52bab

0650e1bd642f67843d8f8f1a9f61ff10

06b0d64802a48e2b5916fa4882905e05