【安全资讯】MalSmoke组织利用微软签名验证,部署Zloader恶意软件

引言

Zloader(又名 Terdot 和 DELoader)是一种银行恶意软件,最早于 2015 年被发现,可以从受感染系统中窃取帐户凭据和各种类型的敏感信息。研究人员发现,MalSmoke组织正利用 Microsoft 的数字签名验证来部署Zloader恶意软件负载,窃取来自 111 个国家的数千名受害者的用户凭据。

简况

此次活动疑似始于2021年11月初,攻击者利用合法的企业远程监控和管理应用程序 Atera 对目标机器进行初始访问。Atera 可以安装代理,并使用包含所有者电子邮件地址的唯一 .msi 文件将端点分配给特定帐户。一旦代理安装在机器上,攻击者就可以完全访问系统并能够上传或下载文件、运行脚本等。与之前的 Zloader 活动一样,该文件模仿Java文件安装,但目前尚不清楚攻击者分发文件的方式。

攻击者在目标计算机上执行两个 .bat 文件,以更改 Windows Defender 设置并从外部服务器加载其余恶意软件。恶意安装程序中包含的批处理脚本会执行一些用户级别的检查以确保它们具有管理员权限、向 Windows Defender 添加文件夹排除项并禁用“cmd.exe”和任务管理器等工具。

接下来将以下附加文件下载到 %AppData% 文件夹中:

- 9092.dll – 主要负载,Zloader。

- adminpriv.exe – Nsudo.exe,允许以提升的权限运行程序。

- appContast.dll – 用于运行 9092.dll 和 new2.bat。

- reboot.dll – 同样用于运行 9092.dll。

- new2.bat – 禁用“管理员批准模式”并关闭计算机。

- auto.bat – 用于实现持久性。

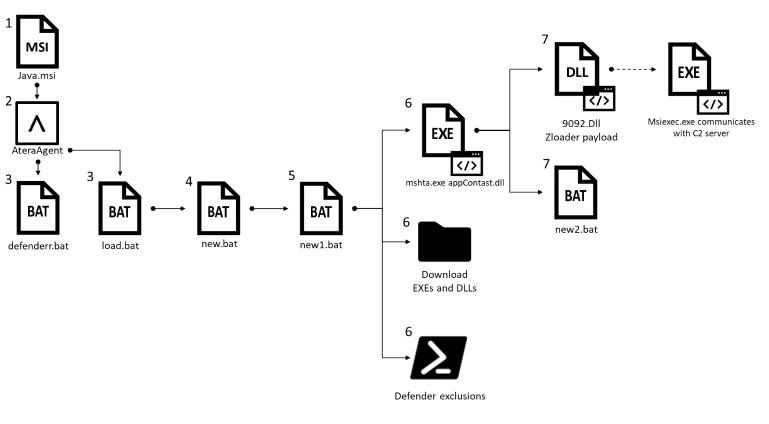

Zloader 使用“regsvr32.exe”执行并注入“msiexec.exe”进程,该进程与C2服务器(lkjhgfgsdshja[.]com)通信。最后,“new2.bat”脚本编辑注册表,将所有应用程序的权限设置为管理员级别。要使此更改生效,需要重新启动,因此恶意软件此时会强制重启受感染的系统。活动感染链如下图:

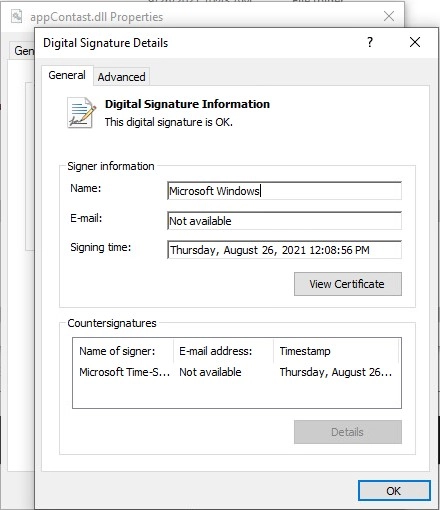

执行 Zloader 负载和注册表编辑脚本的 appContast.dll 带有有效的代码签名,将修改后的 DLL 与Atera的DLL进行比较,发现校验和和签名大小略有修改。但这些细微的变化不足以影响电子签名的有效性。有效代码签名如下图:

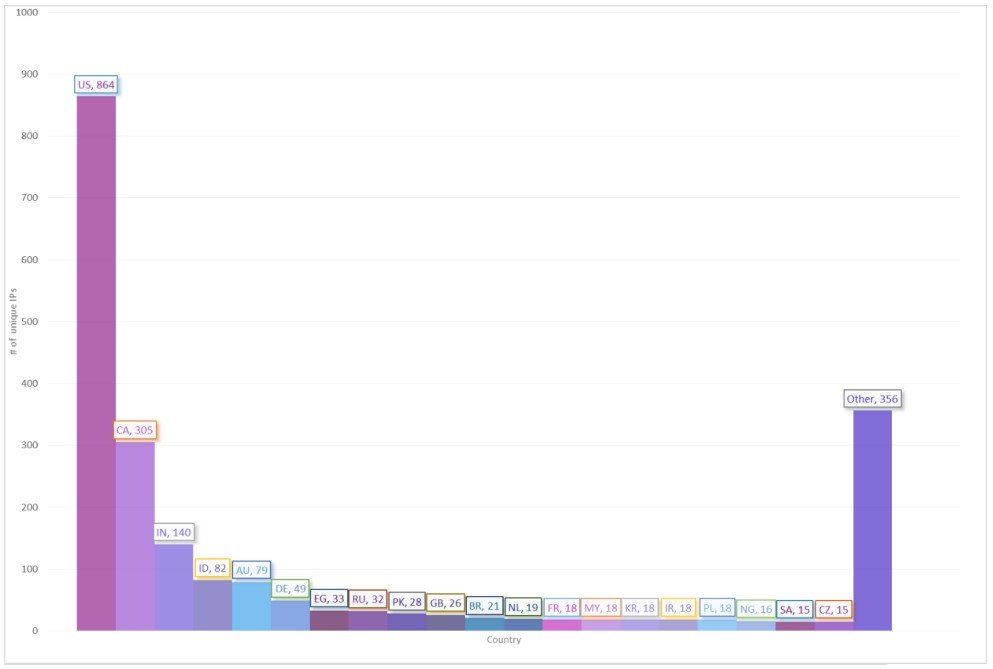

由于此次活动与 MalSmoke 之前的攻击活动有一些相似之处,因此研究人员认为MalSmoke组织是这次活动背后的攻击者。截至 2021 年 1 月 2 日,最新的 Zloader 活动已感染了 2,170 个系统,其中 864 个是美国的 IP 地址,另外 305 个来自加拿大。尽管受害者的数量似乎并不多,但这些攻击具有高度针对性,可能对受害者造成重大损害。最新活动受害者图表如下图:

总结

恶意软件利用微软的数字签名验证方法将其有效载荷注入到签名的系统 DLL 中,以进一步逃避系统的防御。这表明,Zloader 活动的攻击者在防御规避方面付出了巨大努力,并且仍在不断更新其技术。