【安全资讯】ZLoader银行木马针对澳大利亚和德国金融机构用户

引言

ZLoader(又名Terdot)于 2016 年首次被发现,是ZeuS 银行木马的分支,通过网络注入来窃取 cookie、密码和敏感信息。研究人员发现,新的ZLoader攻击活动具有更隐蔽的分发机制,通过禁用 Windows Defender 来隐藏恶意活动。该活动针对澳大利亚和德国金融机构的用户,其主要目标是拦截用户对银行门户的 Web 请求并窃取银行凭据。

简况

ZLoader 是一种典型的银行木马,于2016年首次被发现,是Zeus 银行木马的一个分支。它通过网络注入来窃取 cookie、密码和敏感信息,攻击世界各地金融机构的用户,还被用于提供勒索软件家族,如Egregor和Ryuk。它还提供后门功能并充当通用加载程序来传播其他形式的恶意软件。较新的版本实现了一个 VNC 模块,允许用户打开一个隐藏的通道,使操作员可以远程访问受害系统。ZLoader 主要依靠动态数据交换 (DDE) 和宏混淆来通过精心设计的文档交付最终有效负载。

新的ZLoader攻击活动通过禁用 Windows Defender 并依靠本地二进制文件和脚本 (LOLBAS) 来逃避检测,从而展示了更高级别的隐蔽性。最新一波攻击针对澳大利亚和德国金融机构的用户,其主要目标是拦截用户对银行门户的 Web 请求并窃取银行凭据。

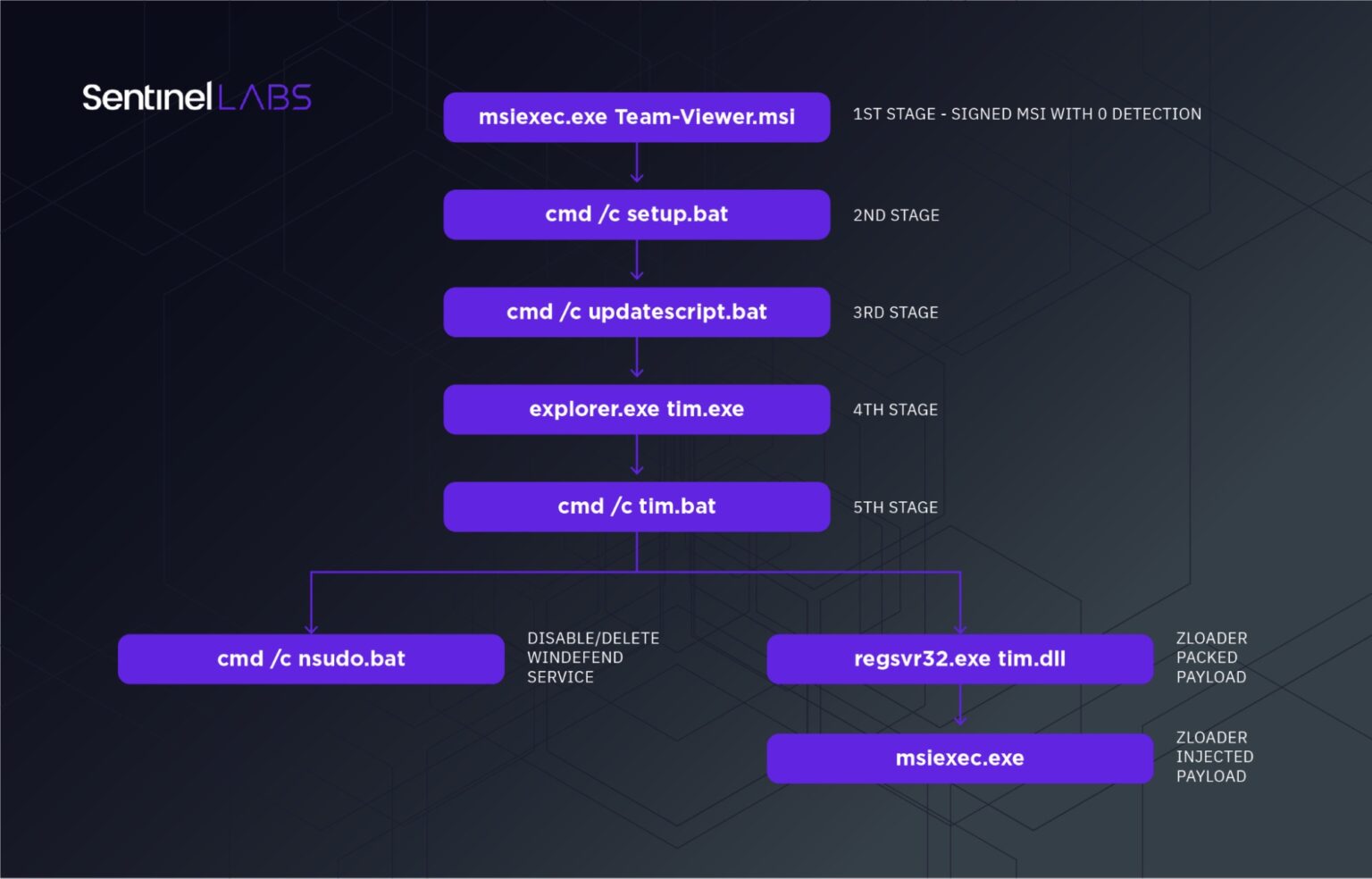

该恶意软件是从通过 Google Adwords 发布的 Google 广告中下载的,用户在 www.google.com 上搜索以找到下载所需软件的网站,随后点击谷歌在搜索结果页面上显示的广告,并被重定向到攻击者控制下的虚假 TeamViewer 站点,下载带有签名的 MSI 格式的恶意软件变体("Team-Viewer.msi")。安装程序充当第一阶段释放器,触发一系列操作,包括下载旨在削弱机器防御的下一阶段释放器,并最终下载 ZLoader DLL 负载(“tim.dll”)。ZLoader的感染链概述如下图:

总结

本研究中分析的攻击链显示了新的 ZLoader攻击活动的复杂性和更高的隐蔽水平,第一阶段 dropper已从经典的恶意文档更改为隐蔽的、已签名的 MSI 有效负载,它使用后门二进制文件和一系列 LOLBAS 来削弱防御并代理其有效负载的执行。此外,研究人员还发现了模仿 Discord 和 Zoom 等流行应用程序的其他工件,这表明攻击者除了利用 TeamViewer 之外,可能还进行了多项其他活动。