【安全资讯】Raccoon Stealer窃密软件分析

引言

Raccoon Stealer是一款窃密软件,首次出现于2019年4月,可以窃取用户的敏感信息,如登录凭据、cookie、浏览器存储的密码、信用卡 (CC) 信息、加密钱包和其他敏感详细信息。研究人员发现了Raccoon Stealer的最新变种,该恶意软件可以在 32 位和 64 位系统上运行而无需 .NET 依赖项,并且日志收集在 RAM 中而不是磁盘中。

简况

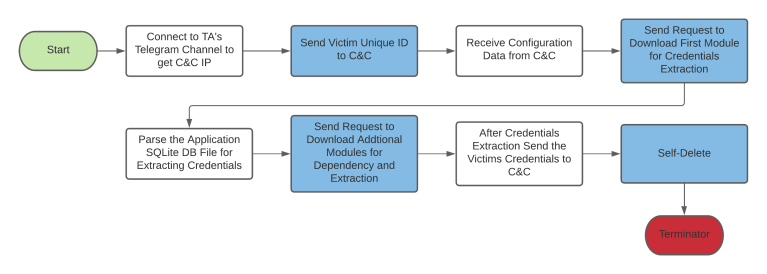

Raccoon最初连接到攻击者的Telegram 频道以获取命令和控制 (C&C) IP。此外,恶意软件会下载配置数据和其他有效负载/模块,以从受害者的设备中提取凭据并进行数据泄露。Raccoon窃取程序恶意软件的高级执行流程如下:

研究人员分析了Raccoon Stealer最新变种的样本,恶意软件是 x86 架构的可执行二进制文件,用 C/C++ 编写并于 2020-06-24 05:58:17 编译。 恶意软件试图使用 Telegatt[.]top 提供的服务访问 Telegram 上的“jdiamond13”频道。数据泄露完成后,窃密软件通过删除恶意软件二进制文件和数据文件来消除其立足点。 Raccoon窃取恶意软件的感染流程如下图:

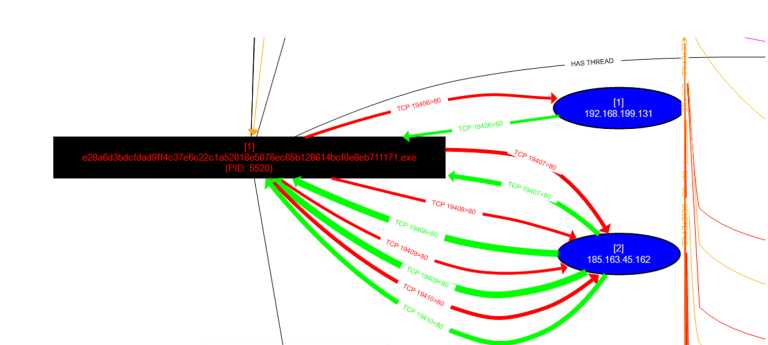

在代码分析过程中,研究人员发现恶意软件已被打包。恶意软件在执行过程中解密每个段,执行自注入,并进行动态导入加载。此外,恶意软件会向 telegatt[.]top/jdiamond13 执行 GET 请求,以访问 Telegram bot 配置文件页面。如果 Telegatt 服务关闭,它会使用其他硬编码域来访问配置文件。

解析配置文件后,恶意软件会提取第一个模块的 URL 路径,并发送下载该模块的请求。收到 PE 文件作为响应后,恶意软件使用 CreateFile/WriteFile 应用程序编程接口 (API) 将二进制文件作为“sqlite3.dll”写入“AppData\LocalLow”位置。在这个阶段,Raccoon恶意软件从受害机器中的浏览器等应用程序位置复制各种 SQLite DB 文件,然后使用“sqlite3.dll”从 DB 文件中解析和提取敏感内容。

总结

攻击者使用类似于Raccoon Stealer的恶意软件从受害设备窃取敏感数据,Raccoon恶意软件通常通过盗版软件和网络钓鱼活动进行传播。目前,这些窃取软件已在全球范围内被攻击者滥用,以达到窃取目标敏感信息的目的。