【安全资讯】恶意软件即服务:窃取Cookie、加密货币的Raccoon Stealer窃密器

引言

近日,Raccoon Stealer的作者将恶意软件以服务形式向犯罪分子出售,并对服务内容进行了更新,包括从目标计算机中提取加密货币的工具,以及增加用于投放恶意软件和获取文件的新远程访问功能。Raccoon Stealer是一个窃取者即服务(Stealer-as-a-service)平台,可以帮助黑客获取用户的敏感信息,例如登录凭据、cookie和浏览器存储的密码,该平台的客户通常是新手黑客。

简况

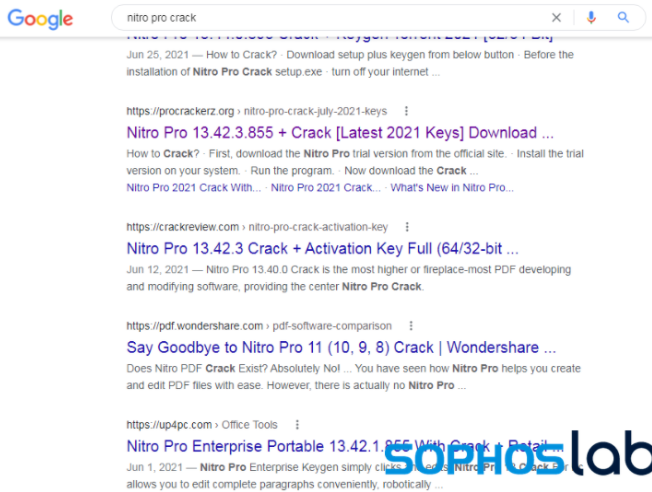

目前,Raccoon Stealer 已从基于收件箱的感染转向利用 Google 搜索的感染。攻击者已经掌握了针对 Google 搜索结果优化恶意网页的方法。在此活动中,引诱受害者的诱饵是软件盗版工具,例如破解版软件或生成注册密钥以解锁许可软件的“keygen”密钥生成器程序。在 Google 上搜索破解版软件包,则会出现指向盗版软件站点的链接,如下图:

虽然这些网站将自己标榜为‘破解’合法软件包的存储库,但所提供的文件实际上是伪装的释放器。单击指向连接到 Amazon Web Services 上托管的一组重定向器 JavaScript 的下载链接,将受害者分流到多个下载位置中的一个,提供不同版本的投放器。

Raccoon Stealer的攻击活动通常从下载存档文件开始。受害者下载档案的第一阶段有效载荷。该存档包含另一个受密码保护的存档和一个文本文档,其中包含稍后在感染链中使用的密码。因为受密码保护,安装可执行文件在解压后可以轻松绕过恶意软件扫描。打开可执行文件会提供自解压安装程序,包含自解压工具的签名,例如WinZIP SFX 或7Zip。

传送给受害者的恶意软件可能包括:

1.加密矿工

2.“Clippers”(窃取加密货币的恶意软件)

3.恶意浏览器扩展程序

4.YouTube click诈骗机器人

5.Djvu/Stop(针对家庭用户的勒索软件)

6.Stealer-as-a-Service 平台的基础设施

攻击者使用Telegram平台,利用 RC4 加密密钥进一步混淆通信,以掩盖与 Raccoon“客户”相关的配置 ID。Raccoon使用硬编码的 RC4 密钥解密C2 '门' 的地址。对 Raccoon Stealer 基础设施的研究显示,域 xsph[.]ru 下有 60 个子域,其中 21 个最近活跃并通过俄罗斯托管服务提供商 SprintHost[.]ru 注册。

结语

Raccoon 活动背后的犯罪分子能够部署恶意软件、窃取 cookie 和凭据,并在犯罪市场上出售这些被盗凭据。自 2020 年 10 月以来,Raccoon Stealer 的有效载荷已经分发了 18 个不同的恶意软件版本,窃取了价值约 13,200 美元的比特币,经营非法企业的成本约为 1,250 美元。