【安全资讯】【PDF下载】安全威胁情报周报2022年(2022.7.30~8.5)

【恶意软件】

虚假Atomic钱包网站分发Mars Stealer

Mars Stealer是最近出现的恶意软件,可以窃取存储在 Web 浏览器、加密货币扩展和钱包以及双因素身份验证插件上的帐户凭据。一位研究人员披露了一个虚假的 Atomic 钱包网站,该网站分发了 Mars Stealer恶意软件的副本。攻击者通过社交媒体上的恶意广告、各种平台上的消息、SEO 中毒或垃圾邮件推送该网站。尝试下载该软件的访问者若单击 Windows 按钮,将下载一个名为“Atomic Wallet.zip”的 ZIP 文件,其中包含安装 Mars Stealer 感染的恶意代码。加载程序从 Discord 服务器下载 Mars Stealer 的副本并将其放在主机上的 %LOCALAPPDATA% 上。安装后,恶意软件启动并开始从受感染的设备中窃取数据。

参考链接:https://ti.dbappsecurity.com.cn/info/3720

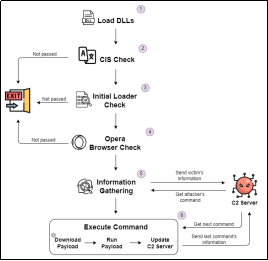

Matanbuchus恶意加载程序分析

Matanbuchus 是一种恶意软件即服务加载程序,用于在目标环境中下载和执行恶意软件负载,如 Qbot 和 Cobalt Strike beacon。Matanbuchus由两个阶段组成:初始加载程序(第一阶段)和主加载程序(第二阶段)。第一阶段主要执行检查以确保当前环境不受监控,第二阶段的主要目标是加载攻击者的有效载荷。

参考链接:https://ti.dbappsecurity.com.cn/info/3711

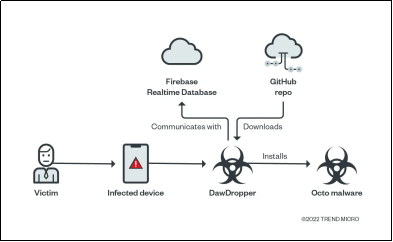

DawDropper恶意软件释放四种银行木马

2021年下半年,研究人员发现了一项恶意活动,该活动涉及一种新的 dropper 变体,研究人员将其称为DawDropper。DawDropper伪装成文档扫描仪、二维码阅读器、VPN 服务和通话记录器等应用程序。DawDropper变体可以释放四种银行木马,包括 Octo、Hydra、Ermac 和 TeaBot。所有 DawDropper 变体都使用 Firebase 实时数据库作为其命令和控制 (C&C) 服务器,并在 GitHub 上托管恶意负载。

参考链接:https://ti.dbappsecurity.com.cn/info/3710

Raccoon Stealer v2新变体分析

Raccoon是一个功能强大的窃取程序,其开发者于2022 年 7 月上旬发布了该恶意软件的新变种Raccoon Stealer v2。与以前主要用 C++ 编写的版本不同,新变种是用C语言和汇编语言编写的。Raccoon Stealer v2使用受攻击者控制的服务器的硬编码 IP 地址来获取C2服务器的列表,从中下载下一阶段的有效负载。

参考链接:https://ti.dbappsecurity.com.cn/info/3705

Google Play商店中的恶意软件影响100万用户

研究人员在 Google Play 商店中发现了新的恶意软件,这些恶意软件伪装成系统清理器或优化器,声称可以删除垃圾文件或优化电池以进行设备管理。此类恶意软件会在没有交互的情况下执行恶意服务。为了防止被用户注意到,开发者将恶意程序的图标更改为用户熟悉的 Google Play 图标,并将其名称更改为“Google Play”或“设置”。该恶意软件及其变种影响了广泛的国家/地区,包括韩国、日本和巴西。

参考链接:https://ti.dbappsecurity.com.cn/info/3704

AMETROLL Android银行木马分析

“AMEXTROLL”是一个Android银行木马,又名BRATA,于 2021 年 6 月下旬首次被发现,通过针对意大利银行的不同诈骗和网络钓鱼活动进行分发。AMEXTROLL的开发者目前正在地下网络犯罪论坛上宣传该恶意软件。开发者声称,此恶意软件经过加密、混淆和持久化,具有强大的功能,Beta 版的租金为 3500 美元/月,测试版 APK 的售价为 300 美元。安装恶意软件后,系统会提示用户启用辅助功能服务。一旦用户授予此权限,恶意软件就会开始滥用辅助功能服务功能来执行恶意活动。该恶意软件使用虚拟网络计算 (VNC) 来捕获受害者设备的屏幕,监控目标应用程序以窃取凭据。此外,恶意软件根据从控制和命令 (C&C) 服务器接收到的命令收集受害者的 SMS 数据,攻击者可以使用这些SMS 数据执行多种恶意活动,如窃取联系方式、绕过双重身份验证等。

参考链接:https://ti.dbappsecurity.com.cn/info/3693

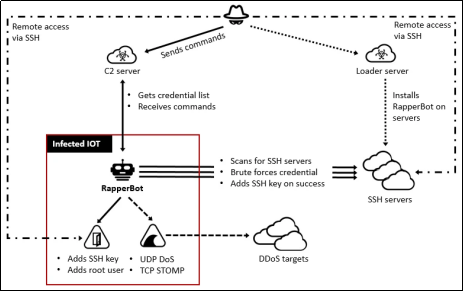

RapperBot:专注于暴力破解SSH服务器的僵尸网络

自 2022 年 6 月中旬以来,一个名为“RapperBot”的新僵尸网络快速发展,该软件基于 Mirai 木马,但具有自己的命令和控制 (C2) 协议、独特的功能和非典型的妥协后活动。RapperBot专注于暴力破解,进入 Linux SSH 服务器以在设备上建立立足点。在过去一个半月中,RapperBot僵尸网络使用了全球 3,500 多个唯一 IP 来扫描并尝试暴力破解 Linux SSH 服务器。

参考链接:https://ti.dbappsecurity.com.cn/info/3722

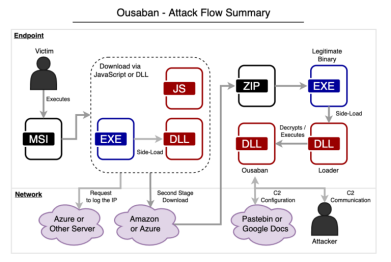

Ousaban:滥用云服务的拉丁美洲银行恶意软件

Ousaban(又名Javali )是 2017 年至 2018 年间出现的一种银行恶意软件,其主要目标是从巴西的金融机构窃取敏感数据。研究人员发现了Ousaban的最新样本,这些样本在攻击流程中滥用云服务,例如使用Amazon 或 Azure来下载其有效负载并记录受害者的 IP,以及使用 Pastebin 来检索 C2 配置。该恶意软件通过 JavaScript 或 Delphi DLL 通过 MSI 文件下载,目标是巴西的 50 多家金融机构。此外,研究人员还在恶意软件代码中发现了 Telegram 滥用,可能用于通过 Webhooks 进行 C2 通信。

参考链接:https://ti.dbappsecurity.com.cn/info/3723

【热点事件】

GitHub存储库被Fork后用于托管恶意软件

“8月3日,一位软件工程师发现,数千个 GitHub 存储库被Fork,其副本被更改为包含恶意软件。虽然克隆开源存储库是一种常见的开发实践,但此次发现涉及攻击者创建合法项目的副本,并使用恶意代码污染这些副本,以利用他们的恶意克隆来瞄准毫无戒心的开发人员。GitHub 在收到工程师的报告后已经清除了大部分恶意存储库。

参考链接:https://ti.dbappsecurity.com.cn/info/3718

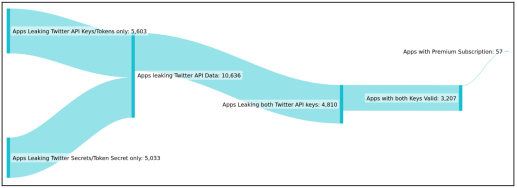

超过 3200 个应用程序泄露 Twitter API 密钥

8月1日,研究公司披露称发现了 3207 个应用程序,这些应用程序泄露了 Twitter API 密钥,可用于访问或接管 Twitter 帐户。应用程序的下载量在5万到500万次之间,包括城市交通伙伴、无线电调谐器、图书阅读器、事件记录器、报纸、电子银行应用程序、自行车GPS应用程序等。

参考链接:https://ti.dbappsecurity.com.cn/info/3714

黑客声称入侵了欧洲导弹制造商MBDA

一个昵称为Adrastea的攻击者声称已经入侵了欧洲跨国导弹制造商MBDA。Adrastea称在MBDA公司基础设施中发现了严重漏洞,并窃取了 60 GB 的机密数据,包括公司员工参与军事项目、商业活动、合同协议以及与其他公司的通信信息。Adrastea 分享了一个受密码保护的链接,其中包含与项目和通信相关的内部文件。目前尚不清楚Adrastea攻击者是否只入侵了该公司的一个部门,黑客没有透露攻击的更多细节。

参考链接:https://ti.dbappsecurity.com.cn/info/3708

【勒索专题】

德国半导体制造商Semikron遭LV勒索软件攻击

德国电力电子制造商Semikron声称遭到了勒索软件攻击,导致公司的 IT 系统和文件被部分加密。Semikron在德国、巴西、中国、法国、印度、意大利、斯洛伐克和美国设有 24 个办事处和 8 个生产基地,拥有 3,000 多名员工。据悉,赎金记录表明此次事件为LV勒索软件攻击,攻击者窃取了价值 2TB 的文件。目前,Semikron正在调查数据泄露的说法是否属实。

参考链接:https://ti.dbappsecurity.com.cn/info/3717

Industrial Spy勒索软件分析

Industrial Spy是一个相对较新的勒索软件组织,于 2022 年 4 月出现。Industrial Spy 使用3DES算法加密每个文件的内容,然后使用硬编码的 RSA 公钥对每个 3DES 密钥和初始化向量 (IV) 进行加密。目前,在野外观察到的工业间谍勒索软件样本并不多,该组织每月在其数据泄露门户上增加大约两到三个新受害者。

参考链接:https://ti.dbappsecurity.com.cn/info/3715

BlackCat勒索软件攻击欧洲能源供应商

7月22日至23日,中欧国家天然气管道和电力网络运营商 Creos Luxembourg SA遭到了网络攻击。Creos 的所有者 Encevo 在 5 个欧盟国家担任能源供应商,此次攻击导致Encevo和Creos的客户门户无法访问,但服务并未中断。BlackCat勒索团伙声称对此次攻击负责。BlackCat威胁称要公开180000个盗取的文件,总大小为150GB,包括合同、协议、护照、账单和电子邮件。

参考链接:https://ti.dbappsecurity.com.cn/info/3709

英国Wooton Upper学校遭到Hive勒索软件攻击

英国贝德福德郡的Wooton Upper学校遭到了Hive勒索软件攻击,勒索团伙提出了50万英镑的赎金要求。此次攻击还影响了金伯利学院(Kimberley college),这两个组织都是Wooton学院信托的一部分。在成功发起攻击后,Hive勒索软件团伙还通知了学生和家长,称几周前已经入侵了Wooton信托的网络,窃取了家庭地址、银行信息、医疗记录,甚至学生的心理评估。

参考链接:https://ti.dbappsecurity.com.cn/info/3707

LockBit 勒索软件滥用 Windows Defender 加载 Cobalt Strike

LockBit勒索软件攻击者正在利用Microsoft Defender的命令行工具“MpCmdRun.exe”,来侧载恶意DLL,以解密和安装Cobalt Strike信标。最初的网络入侵都是通过利用易受攻击的 VMWare Horizon Server上的 Log4j 漏洞运行 PowerShell 代码来进行的。执行时,MpCmdRun.exe 将加载一个名为“mpclient.dll”的合法 DLL,执行的代码从“c0000015.log”文件加载和解密加密的 Cobalt Strike 有效载荷,该文件与攻击早期阶段的其他两个文件一起释放。

参考链接:https://ti.dbappsecurity.com.cn/info/3706

GwisinLocker:针对韩国工业和制药公司的勒索软件

GwisinLocker是一个新的勒索软件家族,针对韩国工业和制药公司发起攻击。该软件由Gwisin 勒索软件组织操作,以Linux 操作系统为目标。据悉,Gwisin勒索团伙只攻击韩国公司,并在赎金记录中明确警告受害者不要联系韩国执法部门或政府机构,如韩国警方、韩国国家情报局和 KISA。

参考链接:https://ti.dbappsecurity.com.cn/info/3724

【国防行业】

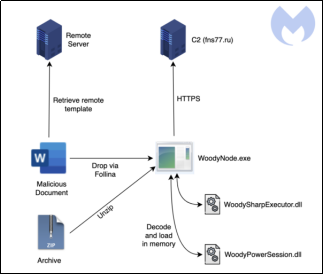

俄罗斯国防实体遭到新型Woody RAT恶意软件攻击

Woody Rat是一种新的远程访问特洛伊木马,已在野至少存在一年。未知攻击者正使用Woody Rat瞄准一个名为OAK的俄罗斯航空航天和国防实体。Woody Rat使用两种不同的格式分发:存档文件和使用 Follina 漏洞的 Office 文档。

参考链接:https://ti.dbappsecurity.com.cn/info/3721

【恶意活动】

针对企业用户的大规模AitM攻击

近期,研究人员发现了一种新的大规模网络钓鱼活动,该活动使用中间对手 (AitM) 技术以及多种规避策略,旨在绕过传统的电子邮件安全和网络安全解决方案。该活动专门针对使用微软电子邮件服务的企业用户而设计,针对的目标包括美国、英国、新西兰和澳大利亚等区域的一些关键行业垂直领域,如金融科技、贷款、保险、能源和制造业。

参考链接:https://ti.dbappsecurity.com.cn/info/3719

【APT组织事件】

Charming Kitten组织增加了新的工具和策略

Charming Kitten(又名Yellow Garuda、PHOSPHORUS、UNC788)是来自伊朗的APT组织,自 2012 年以来一直很活跃。研究人员发现了Charming Kitten 在 2021 年底使用的新工具,其中一种工具用于从目标 Telegram 帐户中获取数据,与 Charming Kitten 使用的 Android 恶意软件 PINEFLOWER 的功能重叠。此外,自 2022 年 3 月以来,Charming Kitten组织使用启用宏的 Word 文档模板文件传播恶意软件,这是该组织使用的一种新策略。

参考链接:https://ti.dbappsecurity.com.cn/info/3716

GAMAREDON组织加紧对乌克兰的网络攻势

Gamaredon是一个俄罗斯APT组织,从今年第二季度起开始频繁使用多种不同类型的攻击方式对乌克兰赫尔松州、顿涅茨克州等地区的军方和警方目标进行网络攻击。研究人员分析了Gamaredon组织近期的三类攻击活动,发现该组织在7月之后明显加强了攻击频度,且攻击趋势呈现以下两个方面:

1.Gamaredon增加了对恶意htm附件鱼叉攻击流程和SFX自解压文件攻击流程的依赖;

攻击者使用的诱饵内容,从早期的新闻类信息逐渐转向现在的军事类信息。

2.一方面,Gamaredon常用的一种恶意SFX自解压文件攻击流程,在4月底和7月底出现了两次明显的高峰,流程中携带的诱饵也逐渐统一为各式俄罗斯军方文档;另一方面,一种包含恶意htm附件和lnk文件的鱼叉式攻击也在7月中下旬迎来攻击高峰,此类鱼叉邮件的诱饵内容也更多聚焦于乌克兰军方信息和网络安全类信息。

参考链接:https://ti.dbappsecurity.com.cn/info/3712

APT32(海莲花)组织近期攻击活动样本分析

APT32(海莲花)组织是目前对我国进行攻击窃密行为最为活跃的APT组织之一,该组织主要针对我国及其他东亚国家(地区)政府、海事机构、海域建设部门、科研院所和航运企业等国家重要行业部门的核心关键单位进行攻击,具有强烈的政治背景。研究人员捕获了该组织最新的一次攻击活动,此次捕获的木马有如下3个新的特征:

1.使用Nim语言编写的开源loader NimPacket

2.未使用原始的NimPacket的有bug的获取进程方法,通过自定义的createprocess方法来获取进程,说明该组织对nimpacket进行了研究并非简单的使用

3.NimPacket loader中默认加入Shellycoat,用于unhook安全软AV/NGAV/EDR/Sandboxes/DLP等,以此做到免杀。

参考链接:https://ti.dbappsecurity.com.cn/info/3713

安全威胁情报资讯周报7月30日-8月5日.pdf (文件大小:882.56KB)

安全威胁情报资讯周报7月30日-8月5日.pdf (文件大小:882.56KB)