“图穷之刃”团伙针对国内用户的多款软件SEO投毒攻活动分析

事件背景

近期,安恒信息中央研究院猎影实验室监测发现黑灰产团伙针对国内用户进行SEO投毒攻击,团伙通过购买搜索引擎广告,将多个伪造的软件下载页面置顶于搜索结果中,攻击者通过将恶意软件与正常软件捆绑在安装包中,运行后在显示正常的安装包的同时,执行恶意软件。经分析捕获的样本发现,样本版本更新速度快,执行流程复杂,采用多种手法对抗检测和调试,最终将加载FatalRAT窃取用户敏感信息。

由于该团伙的样本执行过程最终都会通过读取一个图片文件数据得到最终的远控模块,安恒猎影实验室以成语“图穷匕见”之意将该团伙命名为“图穷之刃”,内部追踪代号“GRP-LY-1003”

“图穷之刃”团伙组织画像如下:

|

团伙性质 |

黑产团伙 |

|

活跃时间 |

2022年4月至今 |

|

攻击动机 |

信息窃取 |

|

攻击来源 |

未知 |

|

攻击目标 |

包括国内 |

|

常用工具 |

FatalRAT |

|

传播方式 |

搜索引擎广告、钓鱼网站 |

|

技术流程 |

初始样本为msi文件,包含一个正常的安装包和一个木马加载器,木马加载器通过多种方式加载木马,最终都会通过读取图片文件,通过base64解码+LZNT1或者与指定字节异或+加和运算解密出FatalRAT。 |

攻击手法分析

目前,安恒猎影实验室监测发现“图穷之刃”团伙的伪造下载网站的软件包括WPS、Potato、Skype和Whatsapp等,搜索相关软件,搜索引擎结果如下:

|

搜索关键词 |

搜索引擎结果 |

钓鱼网站 |

|

WPS |

|

hxxps://wp.whkoyhns[.]club/  hxxps://wps-office-hua[.]com/  hxxps://vvtele.my.canva[.]site/wpsoffice?gclid=Cj0KCQjw756lBhDMARIsAEI0AgnvaNXtdZ4zAM7f2N5J8OORfijkbIymn_luc71bxTBRb8m9P9G25UcaAmNdEALw_wcB  hxxps://office.wps-pc[.]cc/index.html |

|

Potato |

|

hxxps://web-potato[.]com/ |

|

Skype |

|

hxxps://sk23.my.canva[.]site/?gclid=CjwKCAjw5MOlBhBTEiwAAJ8e1gdpjET6aDtjKF6QTDCDNRiR_zfcVVydm39lQaQOgBv5-PgNotUoHBoCInIQAvD_BwE |

样本分析

类型一

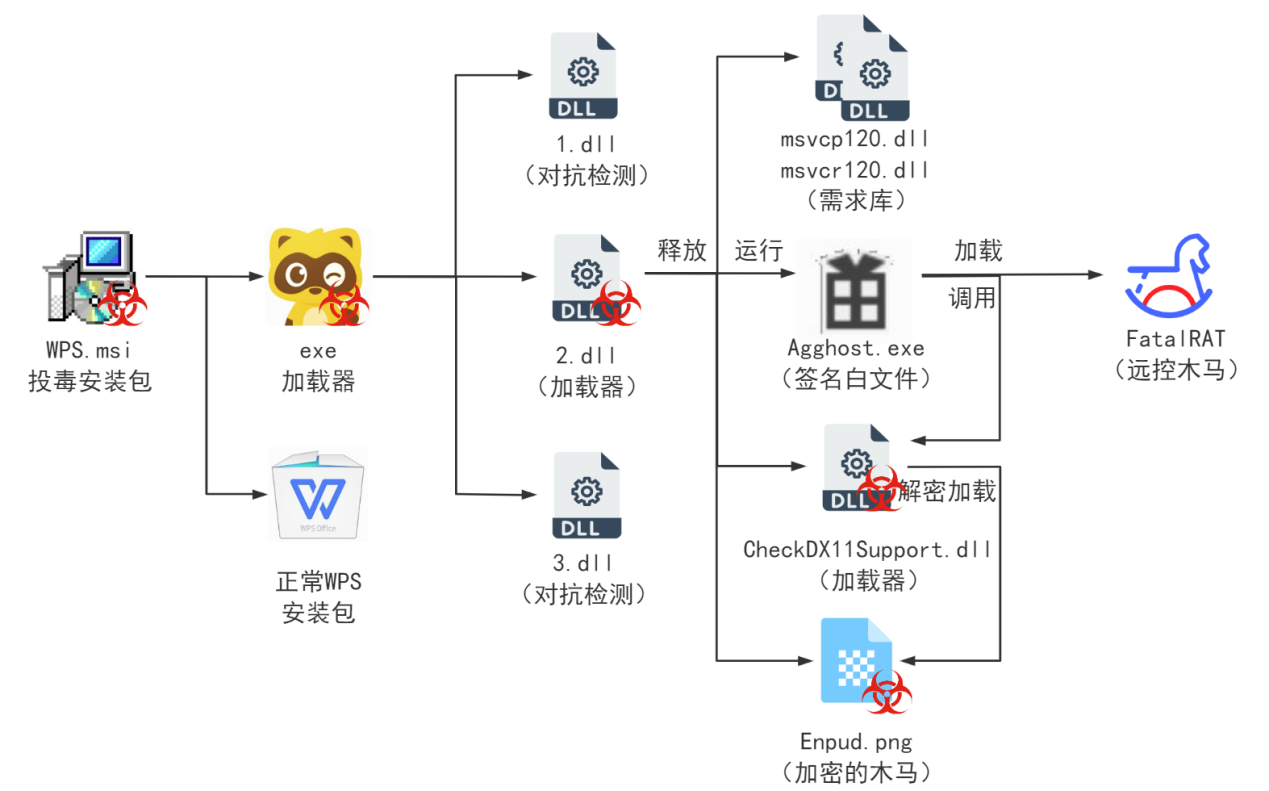

类型一样本加载流程如下:

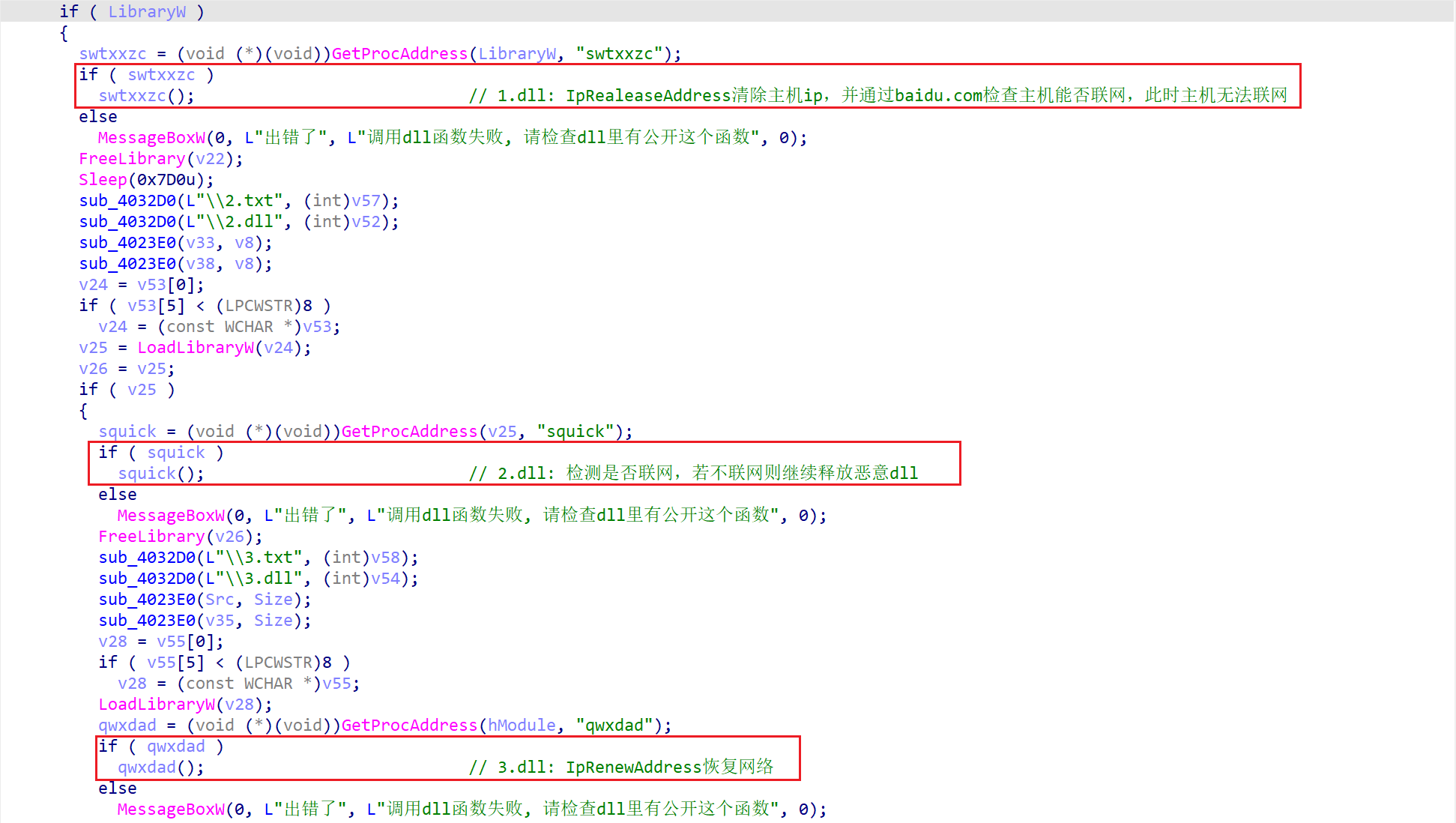

样本下载后将运行正常的WPS安装包和木马加载器,木马加载器首先读取资源节数据,使用自定义异或算法将资源数据解密。并在C:\Users\Public\Videos\study06目录下分别写入并调用1.dll、2.dll和3.dll,其中1.dll和2.dll使用vmp加壳保护,1.dll运行后将通过调用IpRealeaseAddress释放主机ip,使得主机无法联网,2.dll将检测主机是否联网,如果联网则进入循环直至再次无法联网,无法联网时将释放并运行恶意文件,随后3.dll通过IpRenewAddress恢复主机网络。这一过程即能触发沙箱的防断网机制,使其在沙箱中无法继续运行,又能够绕过杀毒软件的云查杀。

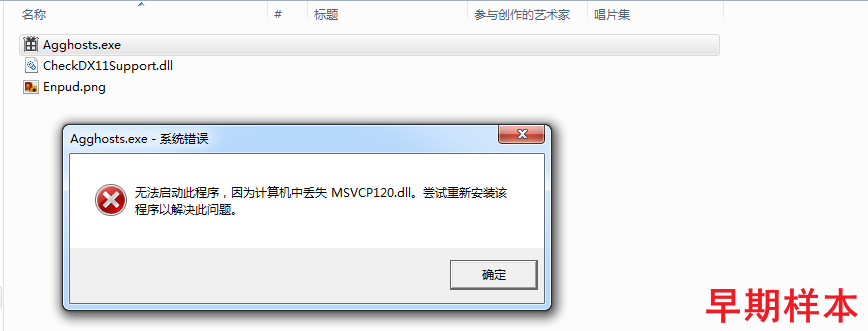

2.dll首先向主机的C:\Users\Public\Music\CCTV【三个随机字母】\【三个随机字母】文件夹下释放文件Agghosts.exe、CheckDX11Support.dll、Enpud.png、msvcp120.dll和msvcr120.dll。并通过连接https://www.baidu.com/检查主机的联网状态,若主机处于非联网状态,则通过COM对象启动进程Agghosts.exe。

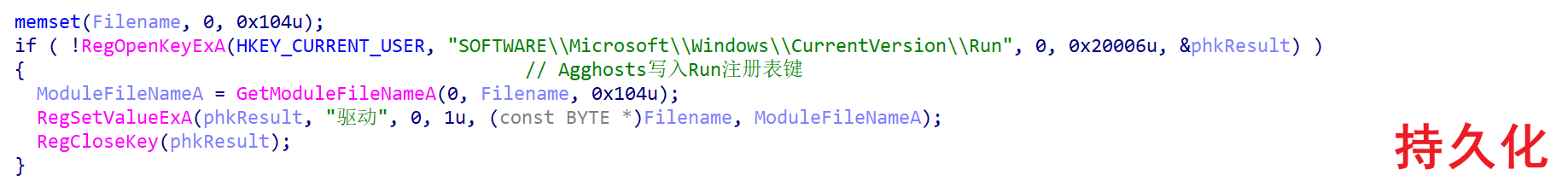

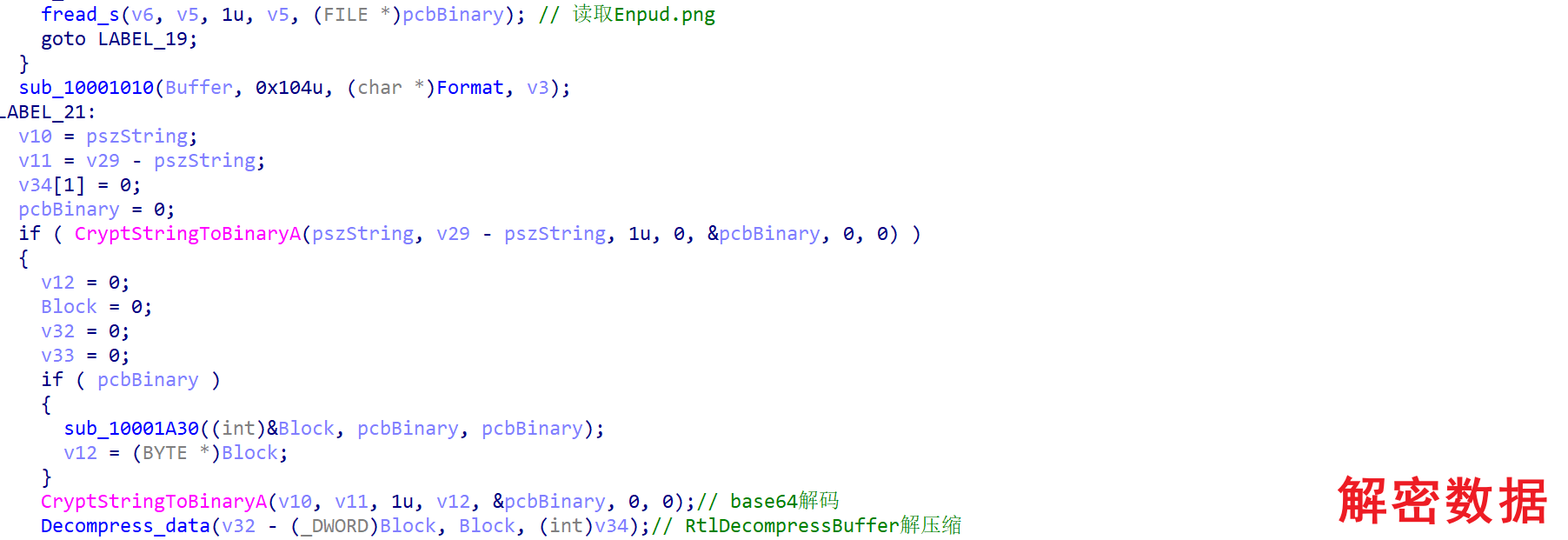

Agghosts.exe通过白加黑加载方式加载CheckDX11Support.dll的KuGouBeautyInitialize函数,该函数将Agghosts.exe写入Run注册表键,并读取Enpud.png数据,将数据经过base64解码和解压缩处理后得到dll形式的FatalRAT加载器。

解密后调用dll的andleCallback函数,该函数将一段加密的数据解密为dll后调用SVP7函数,这个解密的dll为FatalRAT。

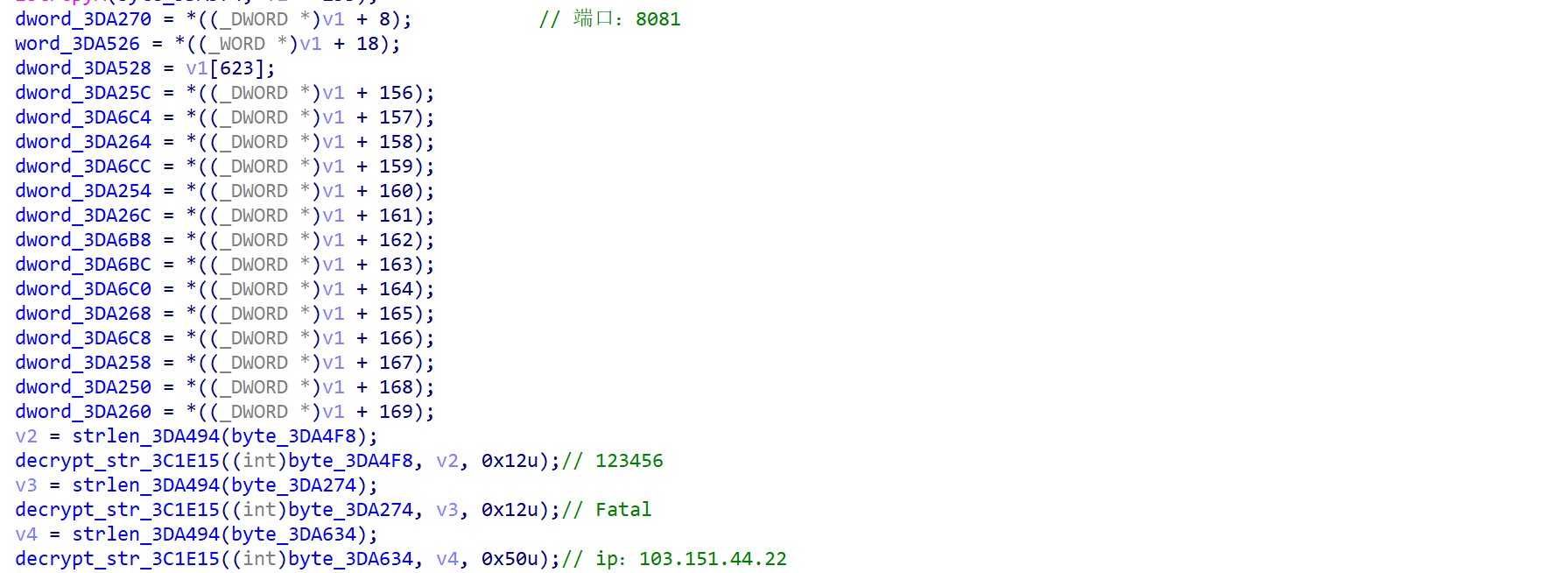

在FatalRAT的初始化过程中,设置的回连ip和端口为103.151.44.22:8081,其通讯特征能够被安恒云沙箱识别。

经分析该FatalRAT支持屏幕截图、键盘记录、清除各种浏览器缓存、文件上传下载、命令执行和运行插件等多种功能,具体如下:

|

指令 |

功能 |

|

0 |

结束指定进程 |

|

1 |

卸载自身 |

|

2 |

service注册表下创建Remark键 |

|

3 |

service注册表下创建Group键 |

|

4 |

清除应用日志、安全日志和系统日志 |

|

5 |

下载并运行指定文件 |

|

6 |

下载文件至指定目录 |

|

7 |

自身复制到ProgramFile目录下 |

|

8 |

前台打开网页 |

|

9 |

后台打开网页 |

|

0xA |

开启击键记录 |

|

0xB |

AppData目录下释放svp7.exe,运行uac.exe |

|

0xC |

AppData目录下释放uac.exe |

|

0xD |

弹出消息框 |

|

0xE |

查找指定进程 |

|

0xF |

查找指定窗口 |

|

0x10 |

打开代理 |

|

0x11 |

关闭代理 |

|

0x12 |

加载插件 |

|

0x6B |

开启键盘记录并上传键盘记录信息 |

|

0x6C-0x71 |

加载插件 |

|

0x7c |

窗口和鼠标操作 |

|

0x8A |

上传击键记录信息 |

|

0x8C |

更改分辨率和色彩深度 |

|

0x8E |

切换为管理员权限 |

|

0x8F |

启动谷歌浏览器 |

|

0x90 |

终止explorer.exe进程 |

|

0x91 |

清除Internet Explorer浏览器的历史记录、缓存、cookie等 |

|

0x92 |

删除谷歌浏览器用户数据 |

|

0x93 |

删除Skype用户数据 |

|

0x94 |

删除Firefox用户数据 |

|

0x95 |

删除360浏览器用户数据 |

|

0x96 |

删除qq浏览器用户数据 |

|

0x97 |

删除搜狗浏览器用户数据 |

|

0x98 |

弹出消息框 |

|

0x99 |

下载并安装UltraViewer.exe远程控制软件 |

|

0x9A |

下载安装AnyDesk远控软件设置访问密码为123456 |

|

0x9B |

执行指定cmd命令 |

|

0x9C |

暴力破解弱用户名和密码 |

类型二

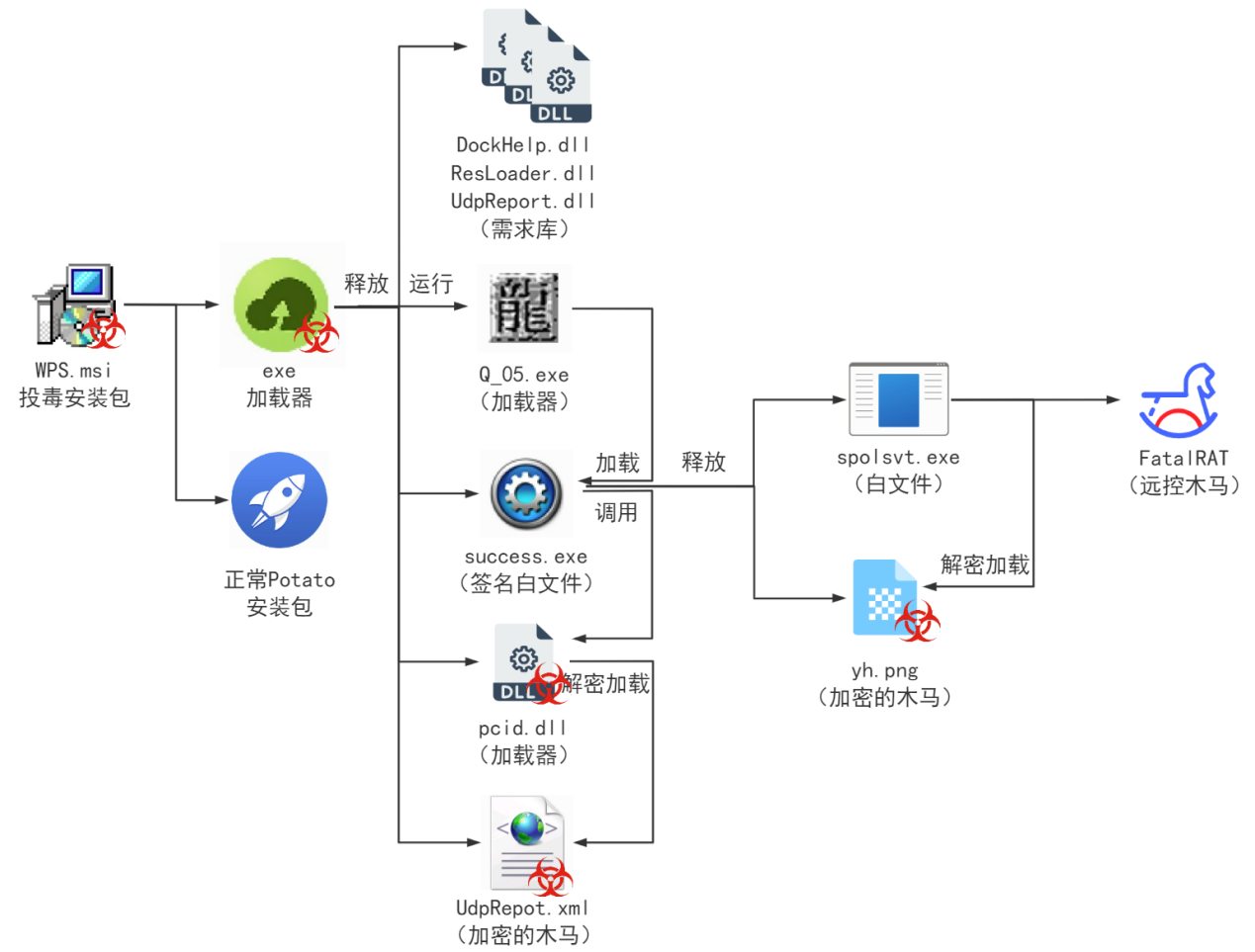

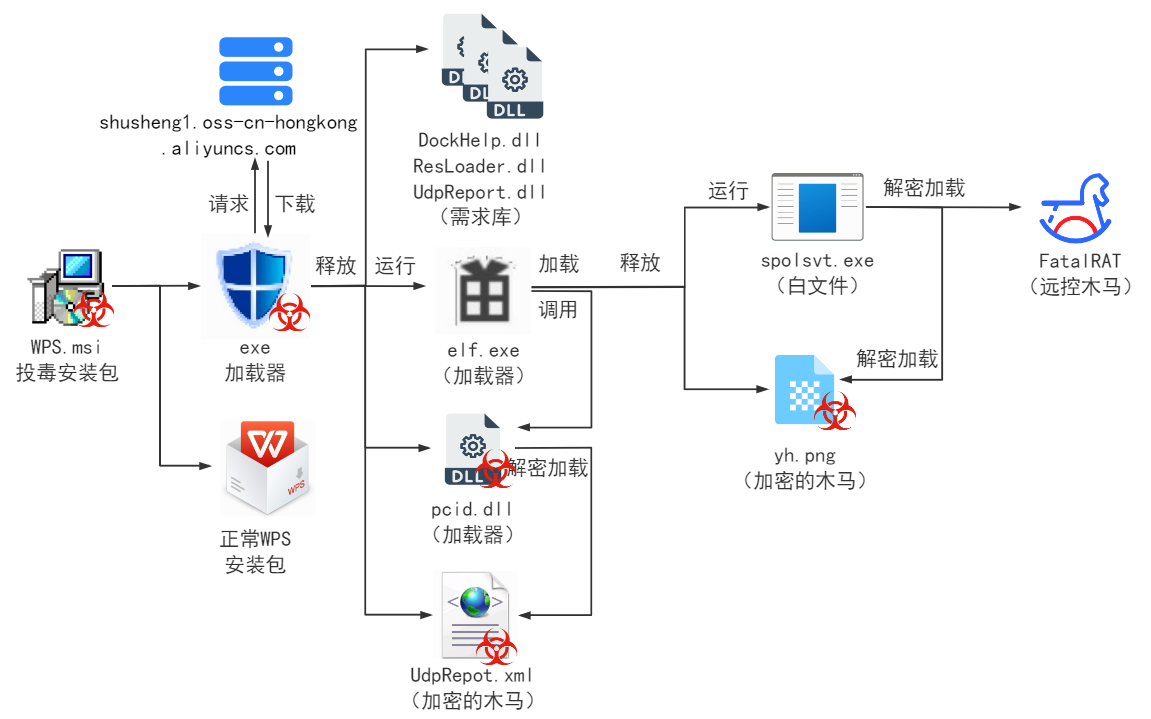

类型二样本加载流程如下:

样本下载后将运行正常的Potato安装包和木马加载器,木马加载器将在目录C:\Program Files\aiwor\下释放文件success.exe、UdpRepot.xml、pcid.dll、UdpReport.dll、ResLoader.dll和DockHelp.dll,并在目录C:\Users\Public\Documents\123\下释放文件Q_05.exe,其中Q_05.exe使用Themida/Winlicense加壳,pcid.dll使用Safengine Shielden加壳。随后运行Q_05.exe并删除自身。

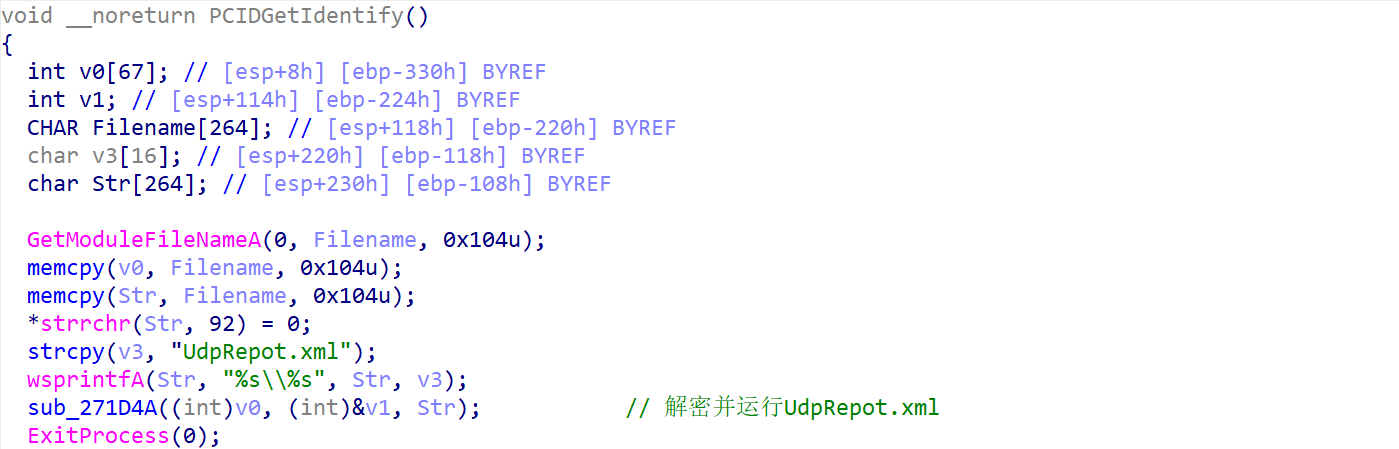

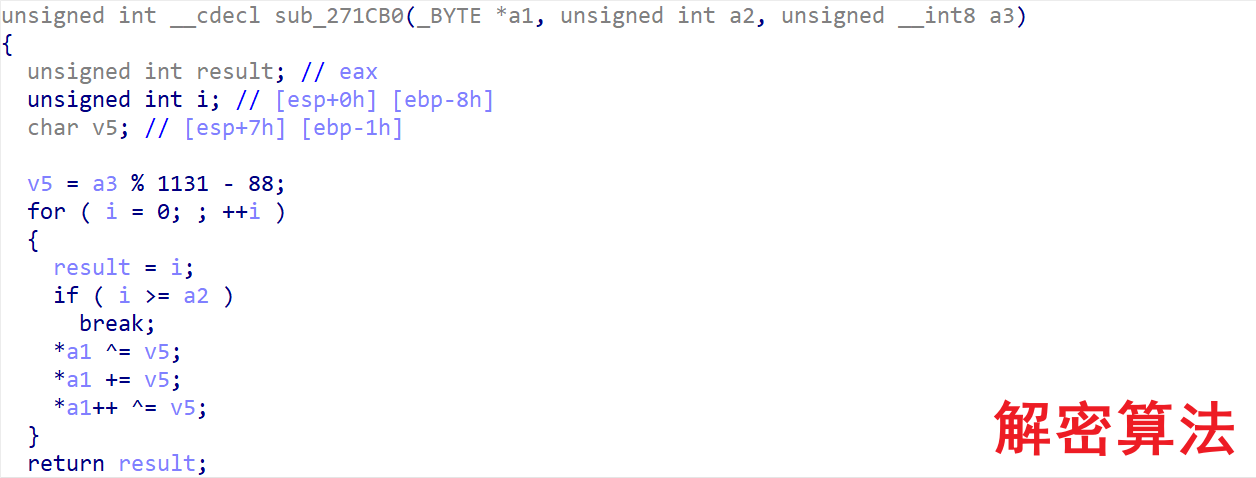

Q_05.exe将运行success.exe进程,success.exe会加载pcid.dll的PCIDGetIdentify函数,该函数主要功能为读取UdpRepot.xml数据解密,并运行,解密算法为数据与指定字节异或、加和、再异或。

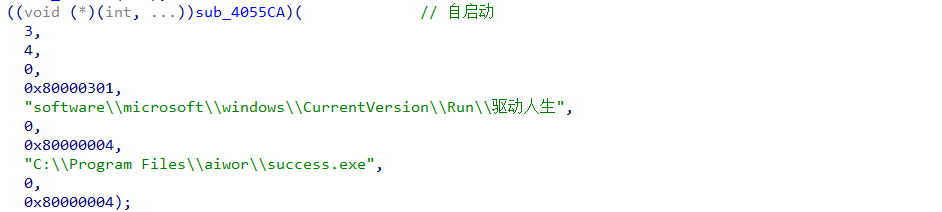

UdpRepot.xml的数据经过解密运行,首先将success.exe通过Run注册表设置自启动:

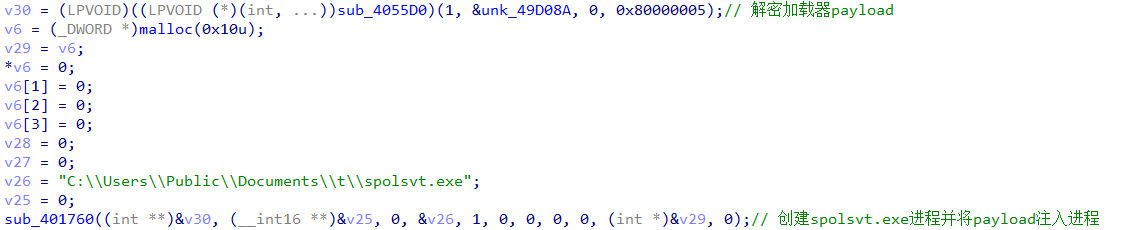

然后分别将数据写入文件C:\Users\Public\Documents\t\yh.png和C:\\Users\\Public\\Documents\\t\\spolsvt.exe,并以挂起状态运行进程spolsvt.exe,通过hollowing注入将yh.png文件解密并注入该进程,并恢复线程。

spolsvt.exe再次解密一段数据,并将该段数据以dll形式加载,并调用其中的“SVP7”函数,该dll为FatalRAT,与类型一样本的功能完全相同。回连地址和端口为hao11.wccabc[.]com:3927

类型三

类型三样本加载流程与类型二加载流程基本相同,不同的是msi中的加载器使用vmp加壳,并且没有通过本地释放相关文件,而是通过从攻击者的服务器下载文件。

关联分析

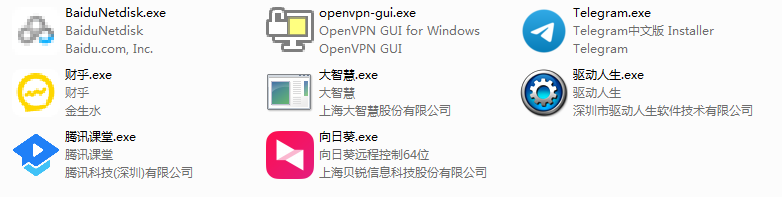

通过样本相关特征,我们关联到该团伙曾经投递的样本,通过这些样本的文件信息发现,该团伙曾经将木马装成OpenVPN GUI、百度网盘、大智慧、财乎、向日葵远控软件、腾讯课堂、驱动人生、Telegram等多款软件进行投递,样本加载流程与近期捕获样本加载流程相似,样本最早上传时间为2022年4月。

此外,在早期投递的样本中,由于木马编写者的失误,没有考虑到部分版本操作系统缺失白文件运行所需的库,运行时将报错导致木马无法成功加载,在后期的样本中加入的所需的库文件。

思考总结

在图穷之刃团伙活动的一年多时间里,团伙在不断投入精力加强样本对抗检测和对抗分析能力,回连C2也在频繁更换,团伙对SEO投毒的样本如此下功夫,说明这种攻击方式效果显著,收益颇高。

SEO投毒是APT组织和黑灰产团伙常见的传播木马手段,早在去年6月,安恒猎影实验室就追踪到一起针对Telegram用户的SEO投毒攻击(详见《警惕!黑帽SEO投毒,搜索引擎成为帮凶[https://mp.weixin.qq.com/s/Q7lmOcVzrZD_-sa0xW-zmw]》,今年1月报告了一起加密货币行业知名博主遭受SEO投毒,损失惨重的事件(详见《针对加密货币行业的SEO投毒攻击,9万粉丝博主疑似中招》[https://mp.weixin.qq.com/s/FZgLQiv1wST6395QtyBo3A])。此类事件层出不穷的原因之一是用户网络安全意识薄弱,缺乏对互联网中存在的潜在危险进行辨别的能力。安恒信息再次提醒广大用户,在使用搜索引擎时应多加留意搜索结果中是否有广告,在安装软件时应尽量从官方渠道下载安装包。如有需要,请上传至安恒云沙箱进行后续判断。

IOC

…