深信服VPN事件专题(2) — 深信服SSL VPN被黑客利用事件背后的攻击组织与APT28的关联性探究

提要

近日,某黑客组织通过非法手段控制部分深信服SSL VPN设备,下发恶意文件到客户端,威胁用户安全。经深信服官方描述,该事件的始作俑者为某黑客组织,其通过密码爆破等手段控制少量深信服SSL VPN设备,并利用SSL VPN客户端升级漏洞下发恶意文件到客户端。

经过分析研究,可能存在多方攻击者通过该方式进行攻击活动。其中一方已经被友商已判断为DarkHotel所为,目前看来,友商似基于样本文件md5:c682d295b524fede3979383d75e522d8进行判别。

安恒威胁情报中心猎影实验室通过对该事件的另一类(基于文件md5:c5d5cb99291fa4b2a68b5ea3ff9d9f9a)样本进行关联分析,发现另一波攻击者可能与APT28(据称与俄罗斯军事情报机构GRU相关)存在关联。

关于APT28

APT28,也被称作Fancy Bear(奇幻熊)、Pawn Storm、Sofacy、Sednit、STRONTIUM、SNAKEMACKEREL等,是一个长期从事网络间谍活动并与俄罗斯军方情报机构相关的APT组织,其攻击活动最早可追溯到2004年,攻击目标包括政府、军事、外交、安全部门、金融等。以获取国家利益为目的而进行行动。

根据资料表明,多个重大事件被归因于该组织,如入侵民主党全国委员会电子邮件试图影响美国2016年总统选举,入侵德国、法国政要或机构试图影响两国大选,攻击国际奥委会、世界反兴奋剂机构、国际田联等影响体坛等。

APT28此前还通过命名为VPNFilter的恶意程序构建IOT僵尸网络,使50万部设备受控。美国FBI于2018年将之破坏。

就在近期,俄罗斯黑客组织“数字革命”(一个反俄罗斯联邦政府的组织)入侵俄罗斯联邦安全局(FSB)的承包商,并将窃取的部分资料和数据公之于众,泄露的信息包含了多个项目,其中名为Fronton的项目,旨在构建一个庞大的IOT僵尸网络,并似乎是从Mirai汲取了灵感。攻击目标包括安全摄像头,路由器,数字录像机(NVR)等物联网设备。

虽然安全人员表示Fronton和VPNFilter似乎无关,但可以看出俄罗斯安全部门对物联网及僵尸网络的重视,通过这类僵尸网络可以执行有效DDoS攻击,亦或是收集海量数据提供给情报部门等等用途。

今年3月国外友商的报告[1]中表明,APT28去年已开始对整个Internet进行扫描,以在TCP端口445和1433上搜索易受攻击的Webmail和Microsoft Exchange Autodiscover服务器。以此接管获取的电子邮件账户启动网络钓鱼操作。表明APT28对各网络基础实施的关注。

分析

此次事件攻击者通过控制部分深信服SSL VPN设备,植入升级程序SangforUD.exe(如md5: c5d5cb99291fa4b2a68b5ea3ff9d9f9a)。

相关分析与关联可详见https://ti.dbappsecurity.com.cn/informationDetail?id=364

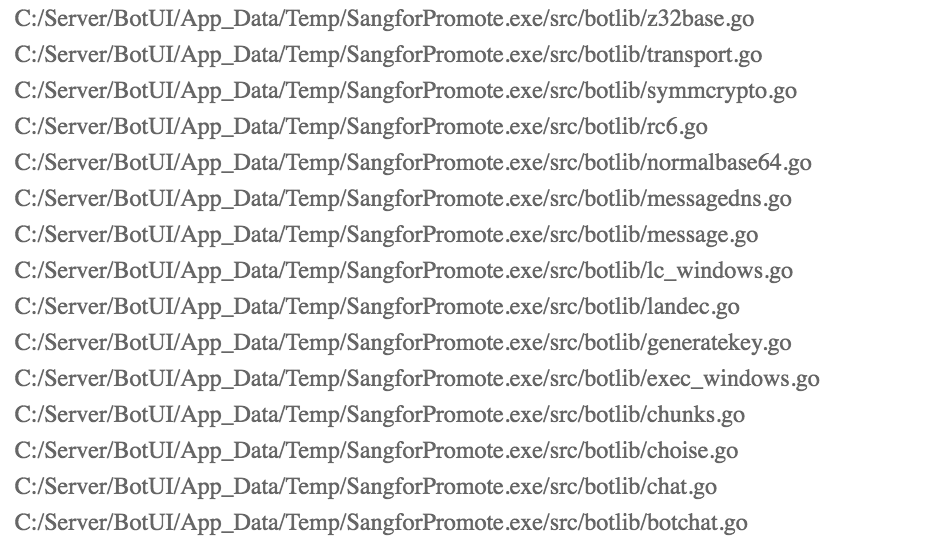

分析发现与C2地址103.216.221[.]19有多个样本,其中包含有go语言编写的botlib样本(md5: 429be60f0e444f4d9ba1255e88093721),可以观察到项目名称为SangforPromote.exe,很明显是针对深信服做定制开发。

并且可以关联到类似样本如2018年出现的md5为6fd56f2df05a77bdfd3265a4d1f2abac的样本,其在2018年被日本CERT曝光[2],确认在日本的一些机构中发现了这类样本,并将这系列命名为“WellMess”(程序中包含有wellmess功能函数)。

“WellMess”包含多个平台的版本,包括Golang&ELF、Golang&PE、.Net&PE。

在elf版本的样本(MD5:efda5178286678794b40987e66e686ce)中使用的C2地址为

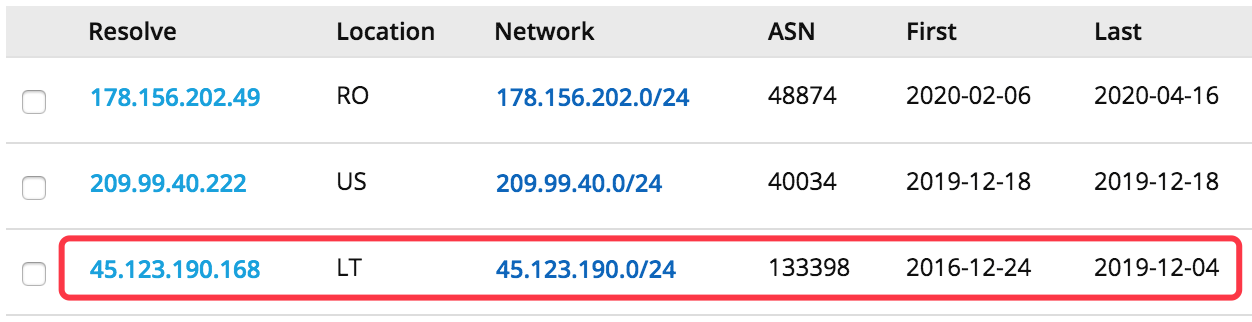

45.123.190[.]168

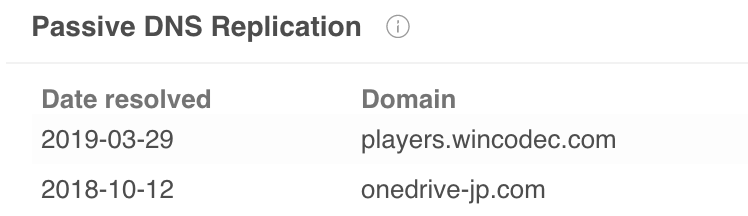

将此IP在安恒威胁情报中心平台上查询,可以看到在历史域名解析中存在记录,并已被标记为APT28。

另一个域名onedrive-jp[.]com,并未被披露,但我们发现APT28使用的历史域名中包含有数个与onedrive相关的域名,APT28善于使用这类伪装度较高的域名作为C2。而

onedrive-jp[.]com极有可能是该组织在这一时期针对日本的攻击活动中使用的C2之一。

以及从内外部域名解析时间,以及日本CERT披露时间点上看,与该组织持有此资产的时间重合度也较高。

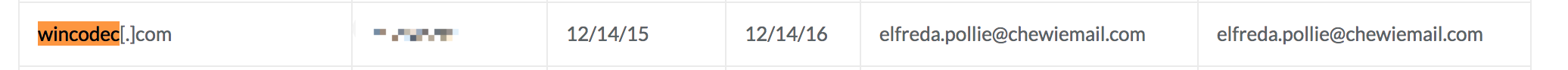

wincodec[.]com于2016年被披露,最早注册时间和2015年12月14日,最早过期时间为2016年12月14日,之后是否更换过注册人,持有者是否仍是APT28。

我们看到players.wincodec[.]com的历史记录,在45.123.190[.]168长期维持。说明45.123.190[.]168这个IP长期被一个组织使用。

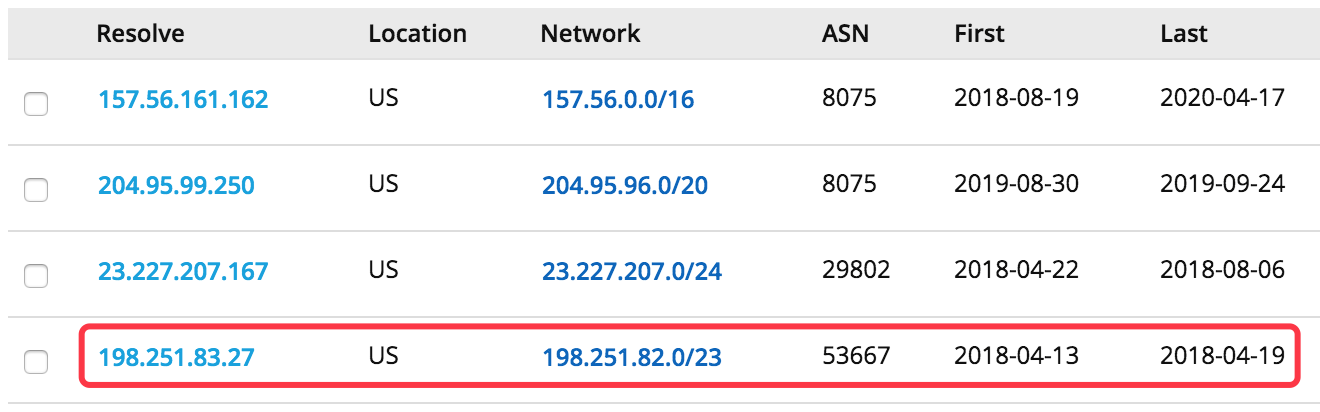

在此IP上的另一域名onedrive-jp[.]com(注册时间为2017-11-21),可以发现还指向了另一个IP:198.251.83[.]27,

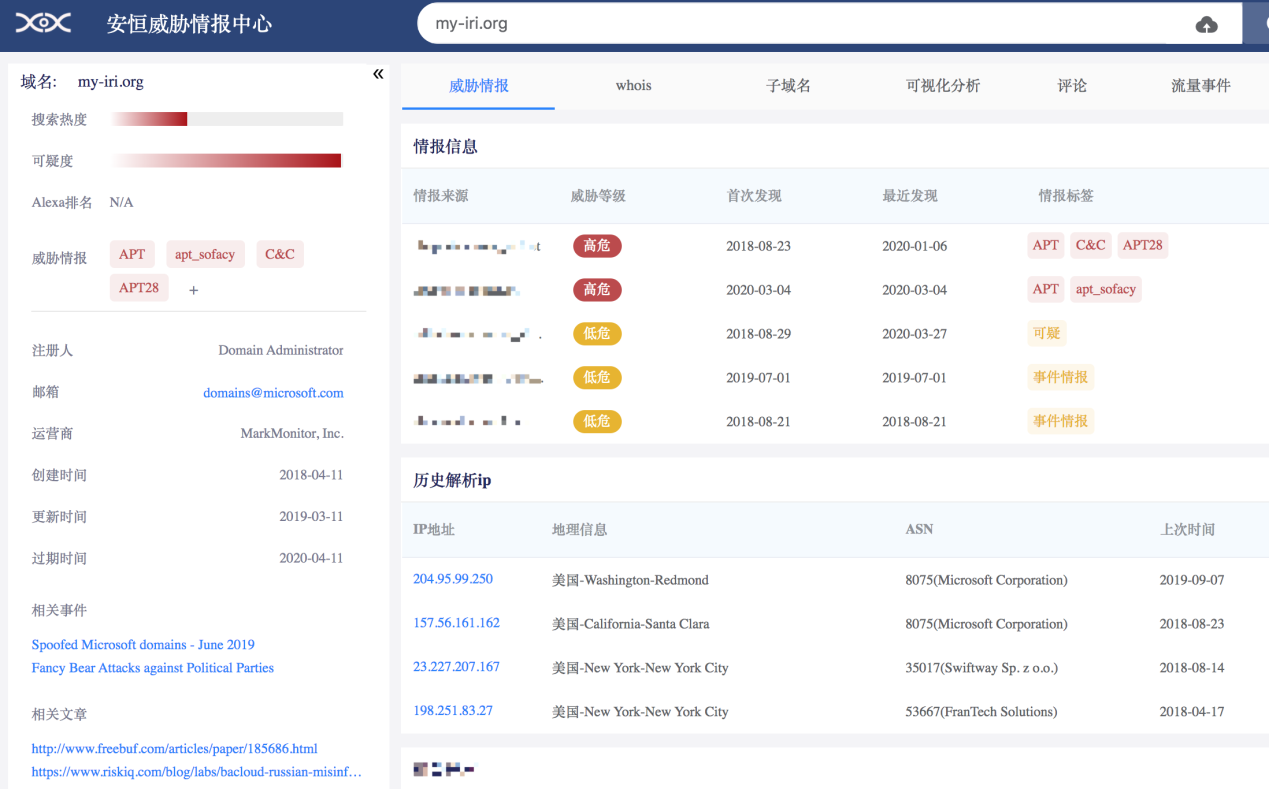

通过分析发现,有一域名my-iri[.]org(注册时间为2018-04-11),也指向过198.251.83[.]27,

并且时间点包含于onedrive-jp[.]com指向该IP的时间点。

而my-iri[.]org已被标记为APT28,该域名被微软披露,相关事件为APT28在2018年美国中期选举前夕疑似对美国国际共和研究所(International Republican Institute,IRI)和哈德逊研究所(Hudson Institute)两家智库的网络钓鱼邮件活动。

那么通过使用的资产再次将之与APT28联系在了一起。

另外一个,在已知组织中使用Go语言的并不多见,APT28就是其中一个。

小结

从以上内容可以有一定理由怀疑此次事件与APT28有所关联,当然也有可能现有数据有限的情况下导致偏差。

IOC

MD5

c5d5cb99291fa4b2a68b5ea3ff9d9f9a

967fcf185634def5177f74b0f703bdc0

a93ece16bf430431f9cae0125701f527

e58b8de07372b9913ca2fbd3b103bb8f

429be60f0e444f4d9ba1255e88093721

c682d295b524fede3979383d75e522d8

b919bf87f8ae4dbee13e8408ef60e495

IP

103.216.221[.]19

185.198.56[.]191

参考链接

[1] https://documents.trendmicro.com/assets/white_papers/wp-pawn-storm-in-2019.pdf

[2] https://blogs.jpcert.or.jp/en/2018/07/malware-wellmes-9b78.html

[3] https://mp.weixin.qq.com/s/lKp_3kPNEycXqfCnVPxoDw

[4] https://mp.weixin.qq.com/s/XoIREe26Ap1_rfvgXP9NJQ