【样本分享】再次出现的"快Go矿工"病毒分析

一、病毒信息

|

序号

|

文件名

|

文件类型

|

所属类型/家族

|

反病毒引擎

|

|

1

|

dwm.exe

|

exe

|

PsKill

|

50/74

|

|

2

|

1.exe

|

exe

|

Miner

|

52/75

|

|

3

|

2.exe

|

exe

|

|

65/72

|

|

4

|

3.exe

|

exe

|

|

54/75

|

分子实验室——https://www.molecule-labs.com

二、病毒概述

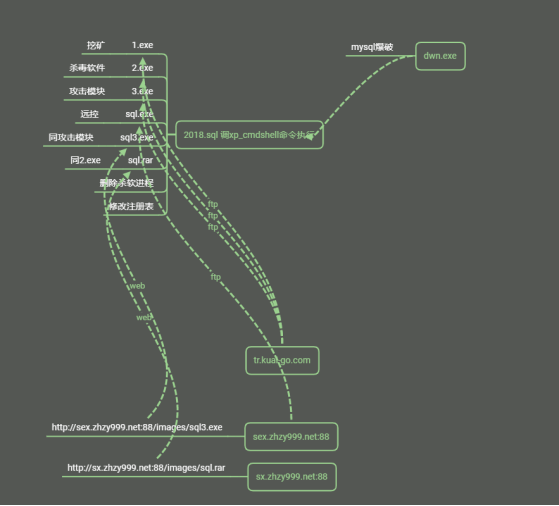

病毒为”快Go矿工”挖矿病毒的变种。快Go矿工最新变种将挖矿程序伪装成系统进程WinInit.exe。同时,病毒在攻陷机器上植入的gh0st远控木马,具有搜集信息、上传下载文件、键盘记录、执行任意程序等多种功能,被攻陷的电脑还会面临机密信息泄露的风险。

三、感染状态

文件系统变化

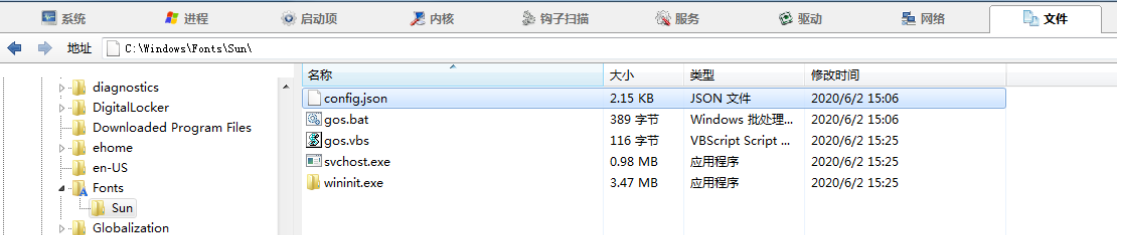

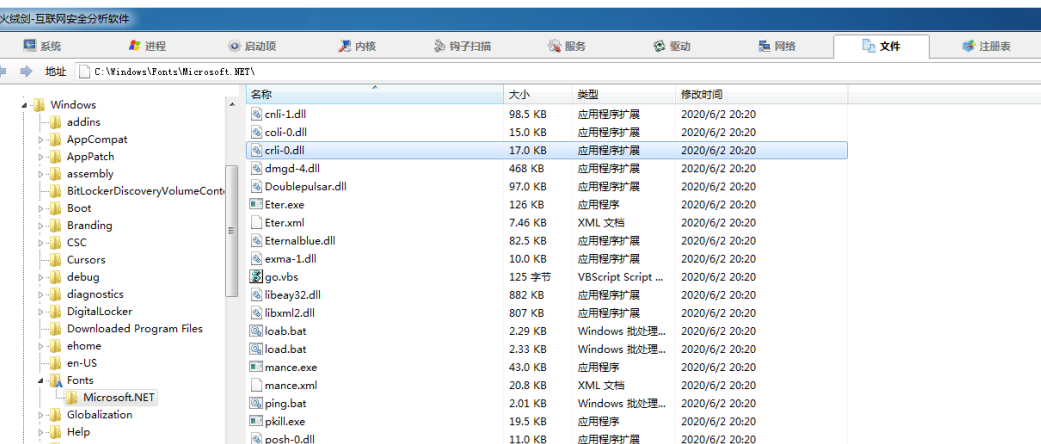

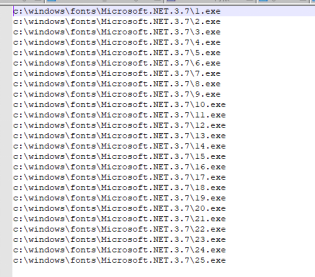

Windows字体文件夹fonts下创建Sun,Microsoft.NET.3.7,Microsoft.NET文件夹

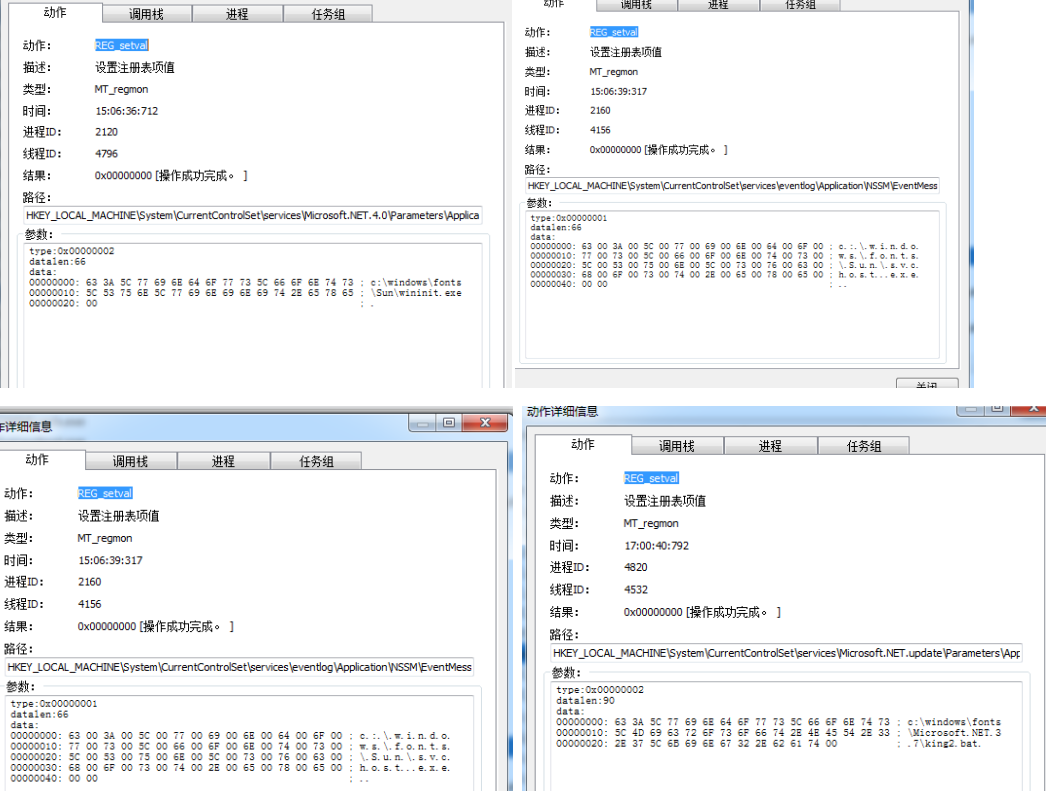

注册表变化

将蠕虫释放的exe文件常驻

执行过程

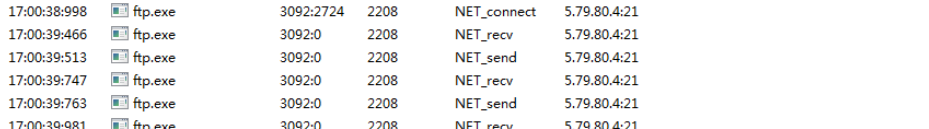

网络症状

四、详细分析

|

文件名

|

dwm.exe

|

|

文件大小

|

753.14kb

|

|

文件类型

|

exe

|

|

壳信息

|

无壳

|

|

文件md5信息

|

7fe9560643da48eef31bf1eb766888f5

|

|

文件sha1信息

|

b56d9a0750ebd4332d9208e358c4f0bae93458e8

|

|

文件sha256信息

|

5e74c63d6f05be93da1e379f14a1f5cb7b4b0f163a8435d297b83b2df9739358

|

|

文件名

|

1.exe

|

|

文件大小

|

4.01M

|

|

文件类型

|

exe

|

|

壳信息

|

无壳

|

|

文件md5信息

|

62a5c2965aca0f2a9f5ceb5550d6af27

|

|

文件sha1信息

|

10a71d7e5fa40ff9f8a45415264d59dbe1fc2396

|

|

文件sha256信息

|

b8cd75dbe32b41cf49020d3f71037abf1e475e6d4b3cd592145aa4cce2a0d5dd

|

|

文件名

|

2.exe

|

|

文件大小

|

112.00kb

|

|

文件类型

|

exe

|

|

壳信息

|

无壳

|

|

文件md5信息

|

86e8cc59a8b338ae94b850a8c052c767

|

|

文件sha1信息

|

53b9443bf9aea3e69ad5cf79358a493978b96507

|

|

文件sha256信息

|

bd7785480ecb6b5bd326a566b4cc9b576258cfe64a23da67c6f4d1923778300b

|

|

文件名

|

3.exe

|

|

文件大小

|

2.02M

|

|

文件类型

|

exe

|

|

壳信息

|

无壳

|

|

文件md5信息

|

b8cc4456fb2716b3ccb80e6a0ec6add4

|

|

文件sha1信息

|

6a78024a84168a90b56edc31454c72d7423ad928

|

|

文件sha256信息

|

1ea02f1c9272cb00d9f589cb2f6e2b229cb2304baaeda8e3048948d3f4295b62

|

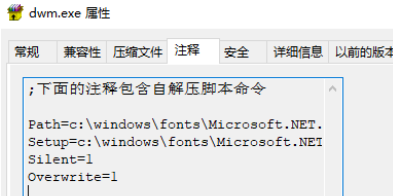

dwm.exe

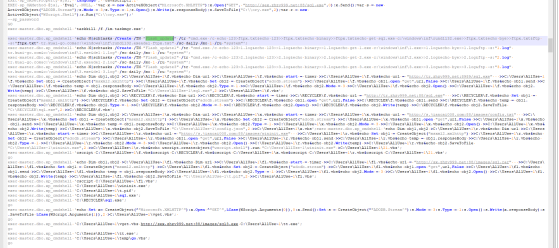

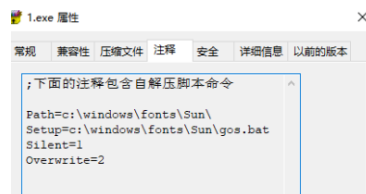

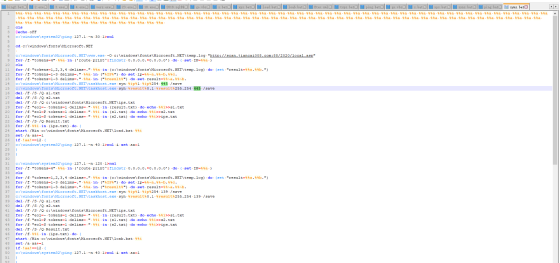

dwm.exe文件为自解压脚本命令

Svchost.exe先使用cmd执行go.bat

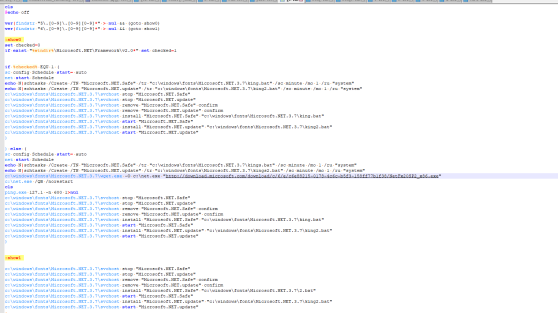

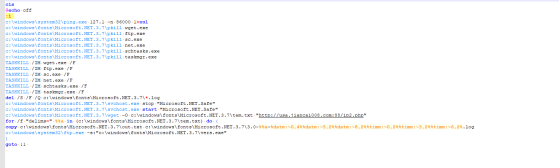

go.bat内容如下:

go.bat批处理命令中,又执行了2.bat,king.bat,king2.bat批处理命令,命令如下:

2.bat 批处理命令:

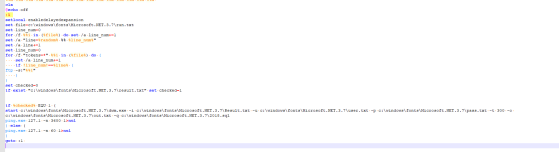

读取run.txt, 然后执行.run.txt内容如下:

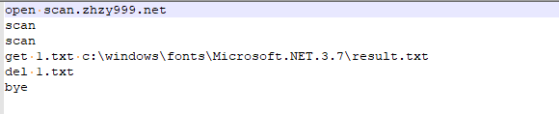

这些xx.exe 内容为获取【s】【c】【a】【n】.【z】【h】【z】【y】【9】【9】【9】.【n】【e】【t】, 然后扫描获取xx.txt,然后删除该txt如下:

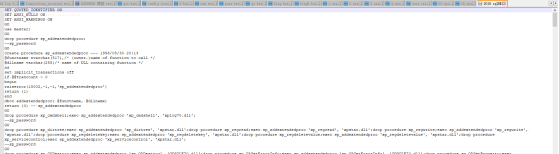

然后执行2018.sql,内容如下:

2018.sql下载的sql.exe植入gh0st远控木马

设置计划任务”Flash_Update”、”Update”、”Update_windows”,删除旧服务和计划任务“Microsoft_Update”。之后判断系统版本,利用NSSM(services.exe)分别将smss.exe和explorer.exe安装服务至32位和64位系统上,使用的服务名称为“Microsoft_Update”。

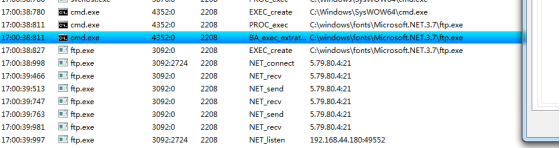

然后cmd会执行ftp.exe

King.bat 批处理命令 :

King2.bat 批处理命令:

1.exe

1.exe文件为自解压脚本命令

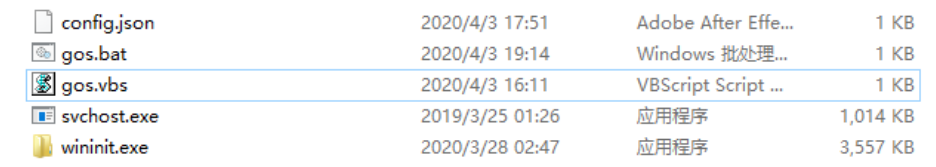

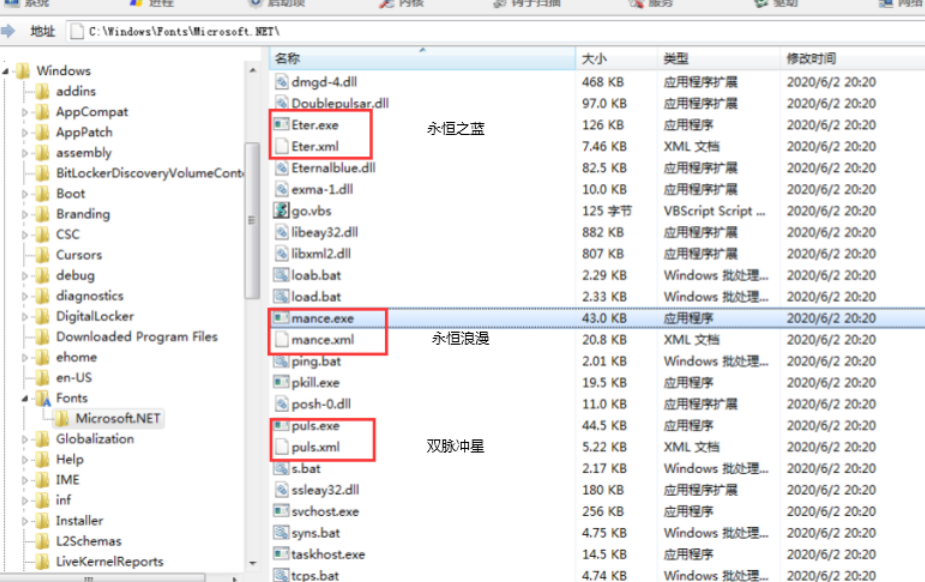

执行病毒将会在Windows/fonts/文件夹释放以下

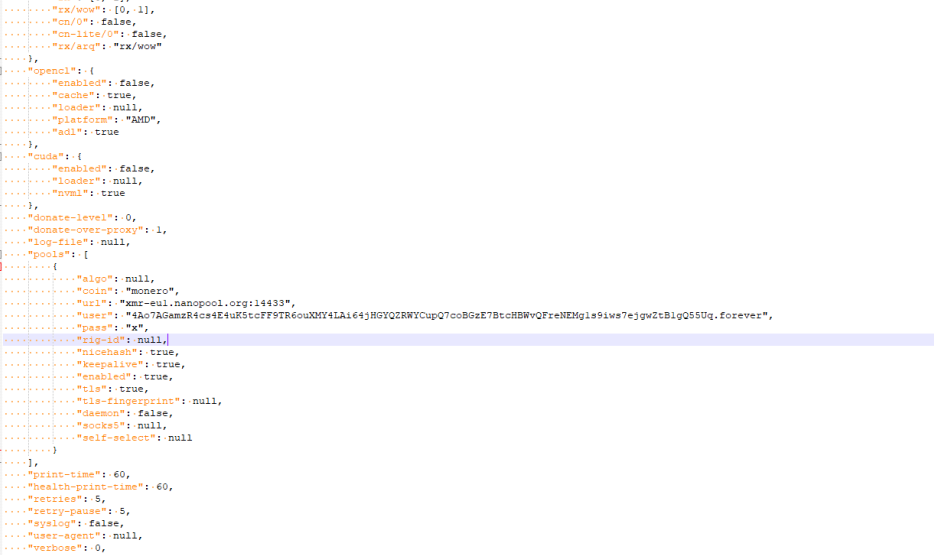

Config里为矿池信息与机器信息

svchost.exe病毒将注册表项改为释放出来的文件,wininit.exe将电脑信息写入config.json

Config.josn内容如下:

随后与矿池xmr-ue1.nanopool.org网络关联

2.exe

执行后释放dll文件,随后自我删除

DLL注册动态服务库

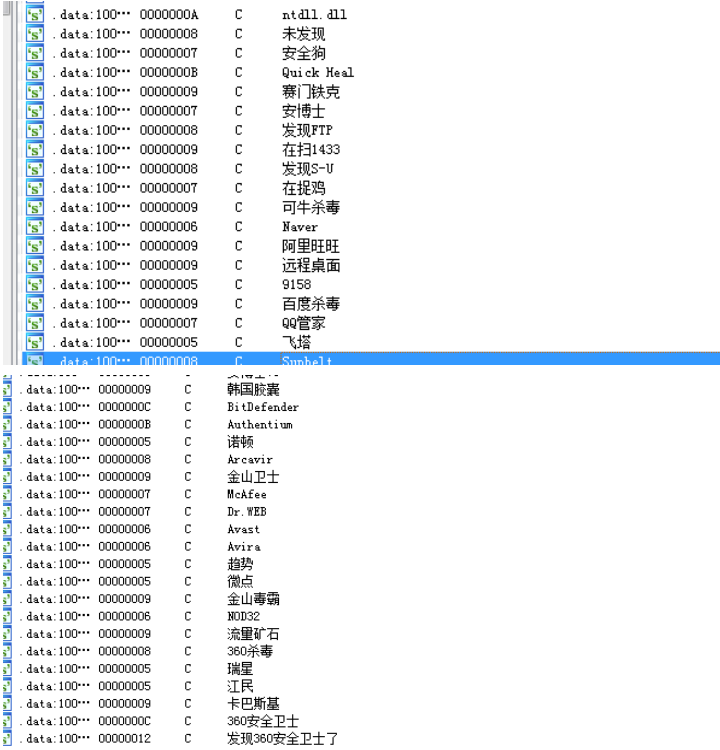

Dll文件中存在查找杀软行为

3.exe

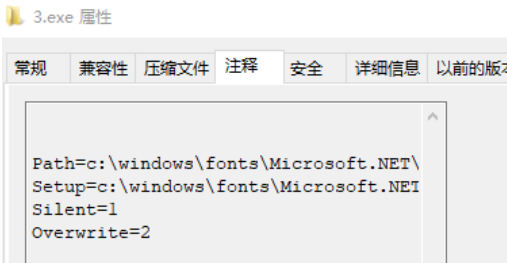

3.exe文件为自解压脚本命令

执行后释放双脉冲星、永恒浪漫、永恒之蓝等漏洞攻击工具

开始攻击后依次启动脚本go.vbs->s.bat->syns.bat,在syns.bat中完成机器出口IP查询、随机IP地址生成,然后通过分别针对局域网IP地址和外网随机IP地址进行445端口扫描。

五、总结

dwm.exe为病毒母体,该病毒会释放批处理命令与sql命令,随后从【s】【c】【a】【n】.【z】【h】【z】【y】【9】【9】【9】.【n】【e】【t】获取ip列表进行扫描爆破,成功后使用2018.sql执行命令下载”快go矿工”其他模块,1.exe为挖矿模块,2.exe为检测杀软模块,3.exe为攻击模块,sql.exe为远控模块.