【安全资讯】黑客组织Winnti瞄准韩国博彩公司(同步ESET收集winnti的IOCs)

分子实验室——https://www.molecule-labs.com

时间:20200422

情报来源 :https://securityaffairs.co/wordpress/102012/apt/winnti-hit-south-korean-gaming-firm.html

1. 情报内容

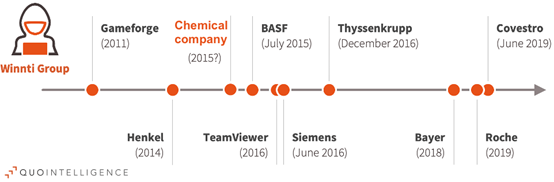

根据QuoIntelligence(QuoINT)安全专家报道,与中国有联系的Winnti APT组织针对韩国视频游戏公司Gravity开展APT攻击。Winnti APT组织最早于2013年首次被卡巴斯基发现,但据称其团伙早在2007年开始就一直活跃。

国外专家认为在Winnti组织下 ,有几个APT组,包括 Winnti,Gref,PlayfullDragon,APT17, ViceDog,Axiom, BARIUM,LEAD, PassCV,Wicked Panda,Group 72,Blackfly和APT41,以及 ShadowPad。

APT小组针对的行业包括航空,游戏,制药,技术,电信和软件开发行业。现在,Winnti APT组织已经瞄准了韩国视频游戏公司Gravity,该公司以开发流行的多人在线角色扮演游戏(MMORPG)Ragnarok Online而闻名。

ESET研究人员报告了多个针对游戏行业的Winnti 组织活动,其中一个运动名为ID GRA KR 0629的C2服务器 也参与了QuoINT的攻击。但QuoINT未给出更多证据证明两个活动之间的关联。QuoINT还报告了Winnti集团在2020年1月对德国一家化工公司的另一次攻击。

<lock v:ext="edit" aspectratio="t">

</lock>

Ø 该攻击中使用的恶意软件是2015年开发的,与针对Gravity的攻击中使用的恶意软件相同,该恶意软件在代码中嵌入了目标的名称。

Ø 虽然该恶意软件可能在几年前就已使用,但进一步分析表明其中使用的C2并未出现在Winnti Group的工具包中。其实现通信技术属于iodine自定义DNS隐蔽通信信道,(https://github.com/yarrick/iodine),有关iodine,是一个可以通过dns协议传输IPv4数据的软件。可以在防火墙接入互联网但允许dns查询的不同环境使用,已绕过检查。出了此技术特征之外,其安全专家还发现了一个以前未知的被盗的数字证书,用于对winnti相关组件进行数字签名,其同样用于Gravity的攻击。

在对德国的公司攻击中,其使用的恶意软件dsefix.exe可绕过驱动验证并安装自己的驱动。但其技术并不适用于现代的windows,表明其使用的恶意代码是几年前开发和使用的。还价还强调了使用DNS隧道进行C2通信。

“根据Winnti组织的能力,可以使用各种TTP和恶意软件工具破坏不同的组织并进行复杂的攻击操作,通常是处于APT和财务收益的动机。“QuoUNT总结。“尽管由于小组的复杂性,归属并不具体,但可以在行动之间建立联系,这表明声称攻击的威胁行为者很可能在Winnti小组内行动,或至少共享资源。”

相关活动

20200201 针对香港大学计算机系统的APT攻击事件:https://securityaffairs.co/wordpress/97111/apt/winnti-apt-hong-kong-universities.html

2. 情报梳理

找到了ESET 关于winnti的报告和IOCs汇总(https://www.welivesecurity.com/wp-content/uploads/2019/10/ESET_Winnti.pdf)

Winnti使用的恶意程序类型:

Win32/Winnti trojan

Win64/Winnti trojan

MSIL/Injector.UNL trojan

Win32/CoinMiner.DV potentially unwanted application

Win32/Spy.Agent.ORQ trojan

Win64/Agent.HE trojan

Win64/Agent.HH trojan

Win64/Agent.NM trojan

Win64/CoinMiner.DN potentially unwanted application

Win64/Injector.BS trojan

Win64/Injector.BT trojan

Win64/Packed.VMProtect.FH trojan

Win64/Packed.VMProtect.FI trojan

Win64/Spy.Agent.F trojan

Win64/TrojanDropper.Agent.AM trojan

Win64/TrojanDropper.Agent.CJ trojan

C2:

154.223.131[.]237

117.16.142[.]9

103.19.3[.]109

110.45.146[.]253

117.16.142[.]69

122.10.117[.]206

207.148.125[.]56

118.193.236[.]206

167.88.176[.]205

103.224.83[.]95

103.19.3[.]21

xp101.dyn-dns[.]com

svn-dns.ahnlabinc[.]com

dns1-1.7release[.]com

ssl.dyn-dns[.]com

请求头特征:

Server: Microsoft-IIS/ 10.0 Microsoft-HTTPAPI/2.0

后门文件MD5:

PortReuse backdoor

.NET injector

395E87C5BD00F78BF4C63880C6982A7941A2ECD0

VBS injector

08B825C87171500E694798527E17A849160B0A72

InnerLoader

97709D62531D12A6994BCE5787D519DB52435A62

252640016FAEFF97FA22EB2B736973ED16D73FBE

F5BA05240B1609D4131D5DCA7F5E6E90B5748004

NetAgent

E14A6A8447CE1D45494E613D6327430D9025A2E5

74A68DAD4BC87EACCA93106832F8B4AEE82843A2

5AB3461B17EE3806ABBB06B8966F6B0011F3D8F2

SK3

A1AED6FD6990A74590864F9D2A6E714A715FCE3E

E0F276ED16027ED2953A7B0E5274D3F563A75A9D

14C32D0C0346EF4A2B1993FDA9AAB670806B9284

Merged NetAgent & ProcTran

52A8C38890360D0B32993A44C9E94E660F3FA8F4

20CA6EAE9D6CF2275F9BFD24A0E07F75BEE119BA

DBE3EECE00C255A3FDF924B82621394377B0E865

UserFunction

A08922372042B4C3C0FAA120E9DD626823CDB3C7

93F623C91F579D33788F84A9A83478CD2E9646AA

ProcTran

44DDBF7AA256A4B0E25DE585E95EA520BF2C4891

75B7A4B7E01CECC9AFBDAB01C49E9D7FCCACFDC0

Payload md5:

82072CB53416C89BFEE95B239F9A90677A0848DF

634344FAFD6E16F171B0857962149659639FDF41

ED0C9354D34D6E9F09B7038D391E846CDD9E0EAE

E6D43344A354EB17E0E0E76AD391FBCAF9C34119

22B82AE0819DA2FD887BE55A8508FFB46D02CA99

F14694BDDE921B31030300CC9BDC5574BA3D9F74

971BB08196BBA400B07CF213345F55CE0A6EEDC8

438178A5816D3EF6AC02D4DB929A48FA558E514C

4DC5FADECE500CCD8CC49CFCF8A1B59BAEE3382A

C44D06F79E5E42B08BE17A8A7DBAF61400F1DE28

672BB391B92681ADCFCFB4F2F728EDF32F2FB8FE

端口重用(portreuse)后门样本md5

Payload in ADS

9E8883A6DE72D338E2C0C1A0E291D013A0CE9058

B09ADDDE1523C223C4F8FBF0E541C627E4A04400

Payload in Overlay

BD1F1494B8D18DAF07DE7D47549A7E27FF3FFD05

757FF5EC3DC53ABBB62391B14883EF460F6FD404

BDBADB2E3EEDD72DD6F8D9235699A139CAB69AAE

4D090E6B749D4D3D8E413F44EB2DE6925C78CD82

B4446480813D3BFC8DE4049A32A72CC0EB0D8094

Winnti droppers (Install.exe)

95A41FDDDC8CAF097902B484F8440BDDAD0C5B32

D9A54F79CA15C7E363DBE62B4D1C5C8D103103A2

DAF1CD345F44CB2BF1CFA8D68EECAF1961CBD51F

3DF753F56BB53F72D3DF735A898D7221C3B5272E

6C10C9D46531FBC5F0C2372A116AB31C730ED4B7

D74F1C8257409AD964DB22087A559609C2D0D978

E6677E5E2D68BC544B210E69D9C8DF6A2752C20A

EC0E4A6E2E630267C13B449ED4CF3F04598E40DF

F61403E7730D17B967DA3143BC7CB33EEBE826C0

FD9DED44C47585541B89FFD25907A9A2ED41A995

E0B1005DA5B35E31F09FC82A694F188A92CCA85D

CD36CAF7F7CD9F161743348D2EA69A9E0254C3B5

2C35E28FBA5D05F10430C4D70E4938426F38E228

1AE6FBAD7AF15FB7E60DBBFEA964F0E49372AE53

1EC1B5A902869ED5D51012826A34FFA9225853CB

Winnti

B08D72576B93687DFC61ABFA740DD39490D6A262

DE197A5DC5B38E4B72BC37C14CF38E577DDEB8B5

4EA2ED895111A70B9A59DF37343440E4A3A97A47

DE197A5DC5B38E4B72BC37C14CF38E577DDEB8B5

C452BDF6FF99243A12789FF4B99AC71A5DA5F696

B08D72576B93687DFC61ABFA740DD39490D6A262

24AA07A0B3665BF97A1545B0F2749CD509F1B4CA

E26B59789029D23BD9232FA6B1C90EC9379B9066

C262D297EAEC622E3FB8E1FC2A0017E28168879A

645720EC88C993B28D982C0AD89A5ACA79CE7E16

B6819C870DF88A973EB48B572AD1CFEAEB6A655A

8DF84B01B08EE983C66BECC59C0F361D246A96ED

723B27ABA08CBB3A9CA42F7E8350451D00829E5A

55155C3A7B993584A07ACDBF92F2200804C00E02

5105F3020B5E680FA66D664C7F8C811F072933CF

D62A0BD08C5B435D1B8A0505E8018D58A9667B2C

C262D297EAEC622E3FB8E1FC2A0017E28168879A

7B0AAE2AA17BD5712DD682F35C7A8E3E1CDCC57C

AceHash

47A262BAE22BB77850A1E3E38F8E529189D291F6

35C026F8C35BFCEECD23EACE19F09D3DF2FD72DA

43FF18CEB3814F1DAE940AD977C59A96BB016E76

D24BBB898A4A301870CAB85F836090B0FC968163

XMRig

70B21E3AC69F0220784228375BA6BEF37FE0C488

9BFB1C92489DA812DBE53B2A8E2CC2724CF74B4E

EE5FEB8E9428A04C454966F6E19E202CCB33545F