【安全资讯】网络钓鱼者和iPhone盗贼推出了数百万美元的业务

安恒分子实验室——www.molecule-labs.com专业犯罪分子针对Icloud的FindMyiPhone的电话锁应对技术分析。在IPhone刚到手的几小时内,攻击者通过开源代码工具判断用户的FindMyiPhone功能是否开启,并通过IMEI号码获取关于手机型号的具体信息,然后通过先受害者发送定制的SMS带有指向iCloud网络钓鱼网站的链接。这些SMS消息至少一个月都不会停止,试图长期诱骗受害者回应。

在相关的一个案例中,第一条样本消息是在2019年8月9日收到的,并定期进行至少进行到2019年9月11日。每条消息都是用的逼真的欺骗手段,敦促所有者尽快采取行动。

日期/时间1

指示发件人

短信内容

2019

年8月9日 1700 UTCSMS#1 –鱼叉式网络钓鱼

指示发送者:未记录

查找我的iPhone

“您丢失的iPhone XS Max现已找到。在https://icloud.com.map-live.us/?AppID=2824“

Apple上查看上一个已知位置2019年8月22日

0202 UTCSMS#2 –鱼叉式网络钓鱼

指示的发件人:

applesupport@apple.com-trackdevice.live尊贵的客户

您丢失的iPhone已退回Apple Store。请回复安排它的回归

苹果Support.Copyright©2019苹果▫ 2公司

保留所有权利。八月

24,2019 0212世界标准时间SMS#3 –鱼叉式网络钓鱼

指示的发件人:

applesupport@apple.com-trackdevice.live安全警报

Apple

您的Apple ID用于在SeaDaddy的iPhone X上设置ApplePay。

如果不是,请回复“未经授权”2019年8月26日

2104 UTCSMS#4 –鱼叉式网络钓鱼

指示发送者:

844-44 4查找我的iPhone

您丢失的iPhone XS Max现已找到。

在

https://icloud.com-track.us/?AppID=2824 查看最后一个已知的位置2019年9月8日

2204 UTCSMS#5 –鱼叉式网络钓鱼

指示发送者:

525-48尊敬的客户,

您丢失的iPhone XS Max已打开,并在美国太平洋时间02:04 PM连接到网络。要查看你的iPhone XS最大的最后一个可用位置,请点击此链接:

www.appIeid.net/u98f6h

真诚,

Apple技术支持▫ 32019

年9月9日 1835 UTCSMS#6 –鱼叉式网络钓鱼

指示发送者:

525-48尊敬的客户,

您丢失的iPhone XS Max已打开,并在美国太平洋时间上午10:35连接到网络。要查看你的iPhone XS最大的最后一个可用位置,请点击此链接:

www.appIeid.net/u98f6h

真诚,

Apple技术支持▫ 32019年9月10日

2304 UTCSMS#7 –鱼叉式网络钓鱼

指示寄件者:

+1(866)703-7776Apple警报:

您丢失的iPhone XS Max是最近找到的。查看以下位置:

https : //icloud.com.rl1.live/T28372019年9月11日

0040 UTCSMS#8 –鱼叉式网络钓鱼

指示寄件者:

+1(866)703-7776Apple警报:

您丢失的iPhone XS Max是最近找到的。查看以下位置:

https : //icloud.com.rl1.live/T28372019

年9月11日 1751 UTCSMS#9 –鱼叉式网络钓鱼

指示寄件者:

+1(866)703-7776苹果警报:

iPhone XS Max上写了一条消息。

查看消息:

https : //icloud.com.rl1.live/T2837M1除给出确切时间外,时间仅是估计时间。

2,3在实际的SMS中,这个正方形实际上是Apple的“苹果”符号。

4简短代码格式,https://en.wikipedia.org/wiki/Short_code一些受害者在打开钓鱼网站并提交iCloud账户和密码之后导致账号直接被接管,并将设备从受害者账户中删除,并解锁iPhone。

根据IBM的X-Force IRIS分析,可以看到整个攻击流程:

<lock v:ext="edit" aspectratio="t">

</lock>1. iPhone在酒吧或者一个繁忙的地方被盗取

2. 偷盗者在线根据设备识别码确定设备信息并确认是否开启FindMyiPhone功能

3. 偷盗者伪造短信发送给受害者URL钓鱼

4. 受害者登录钓鱼网站并提交自己的iCloud信息

5. 偷盗者获取iCloud信息并解锁iPhone

6. 收集被盗并在黑市售卖

幕后,这是一个由假身份信息的运营整个网站,其中包括伪造的iCloud域名以及非法解锁服务,这些欺诈者每年帮助犯罪分子从被盗的iPhone转售中获利数百万元。

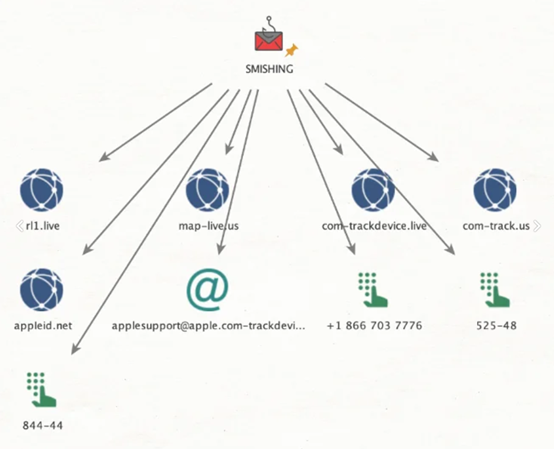

通过对SMiShing消息使IOCs的分析溯源可以看到5个最初的来源域rl1.live, map-live.us, com-trackdevice.live, com-track.us, applied.net

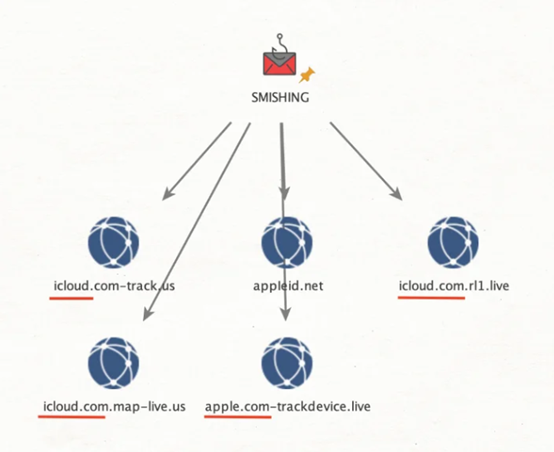

可以看到其中很多域名规避了品牌商标侵权监测注册了相近的域名。Icloud.com-track.us, applied.net, icloud.com.rl1.live, icloud.com.map-live.us, apple.com-trackdevice.live等。

<lock v:ext="edit" aspectratio="t">

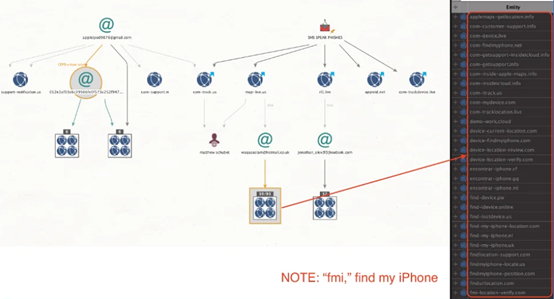

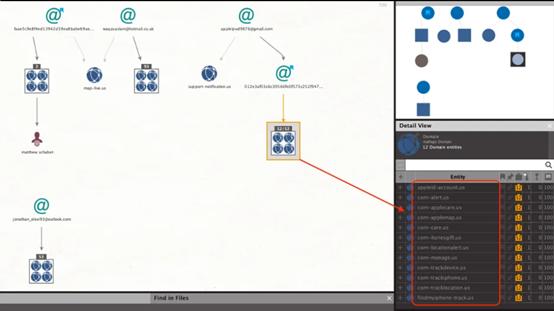

</lock>通过X-Force IRIS图形化分析(如,注册电子邮件地址,ssl证书),发现了数十个相关的虚假“apple”域名以及其他具有高价值的数据点。

攻击者注册名过去和现在的基础结构

攻击者的注册电子邮件地址指向其他以苹果为主题的网络钓鱼域

其他枢纽操作可识别出新的假苹果网络钓鱼基础设施

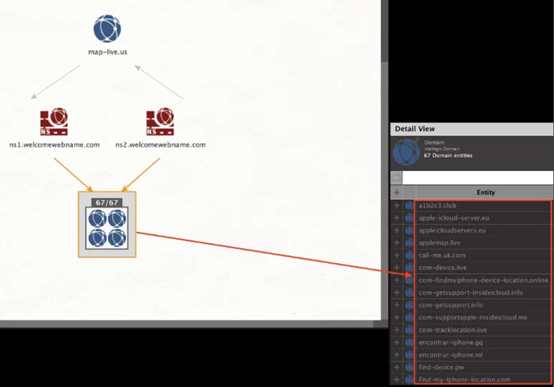

之后的发展看到了超过仿冒苹果域名的东西。可能是恶意dns和非法手机解锁服务。可能是恶意的域名dns服务器:welcomewebname.com不仅是原始五个SMiShing域之一的名称服务器(map-live.us),而且DNS SOA电一邮件地址是多个域公用的。

从该名称服务器的数据透视中发现了另外67个恶意apple域名,在调查之时,其中一些未被归类为恶意域。

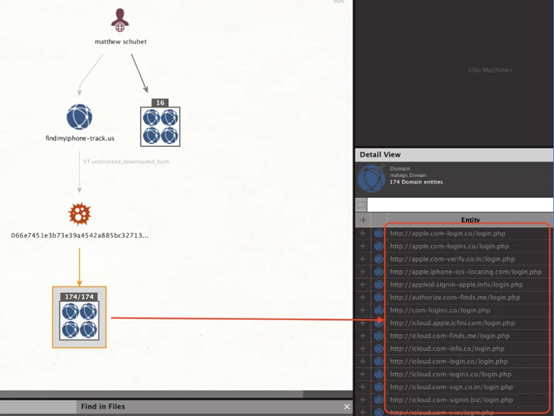

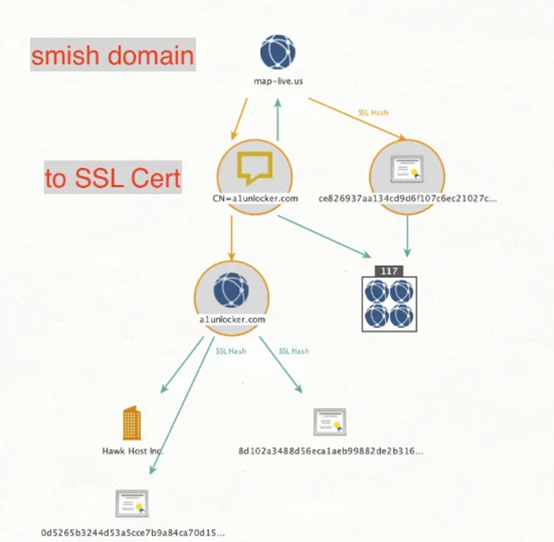

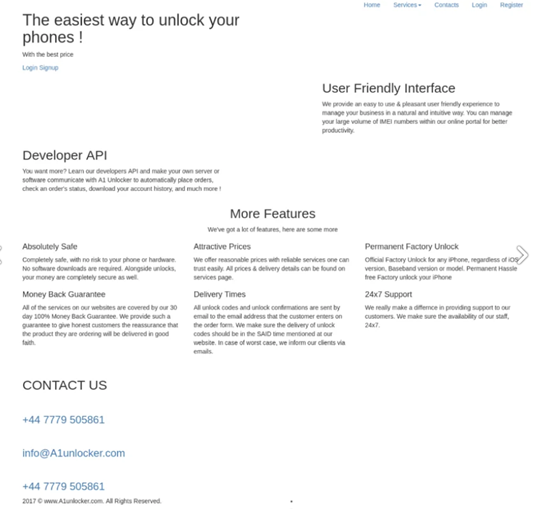

电话解锁服务应运而生,与SMiShing域不同的特征,该域向手机被盗的受害者发送SMS消息。其中一个域map-live.us使用了SSL证书,其主题中包含了字符串a1unlocker.com。另有116个域使用了同一证书,除了最初的a1unlocker.com之外,几乎这些域都是伪造的Apple域。

一个域的证书导致另外166个Apple网络钓鱼域。

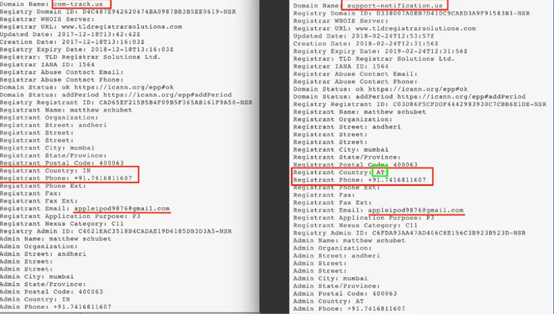

来自同一注册人的WHOIS数据

根据A1unlocker iPhone解锁服务还找到了一个缓存的页面,这个页面中累出了英国的联系电话,并在广告中宣传了该服务可以远程解锁电话的服务。

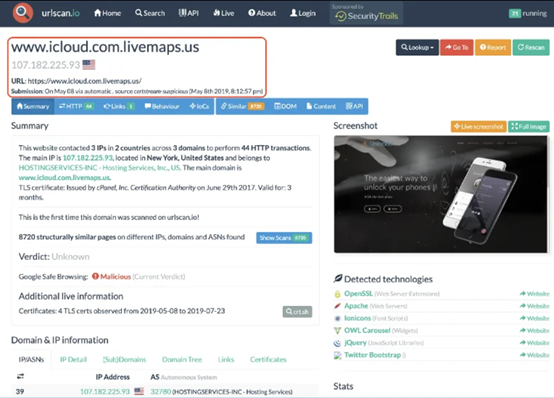

从一个原始Apple SMiShing域的SSL证书中可以看到116个伪造的Apple SMiShing域名。这些恶意域名之一icloud[.]com[.]livemaps[.]us(107.182.225.93)托管了A1unlocker网站。

在Urlscan.io中搜索,很快就能看到大量恶意Apple域名,而这些域名都重定向合法的Apple官网。表明在受害者 输入了登录信息之后信息重定向到了合法域。

有关A1unlocker的更过信息:

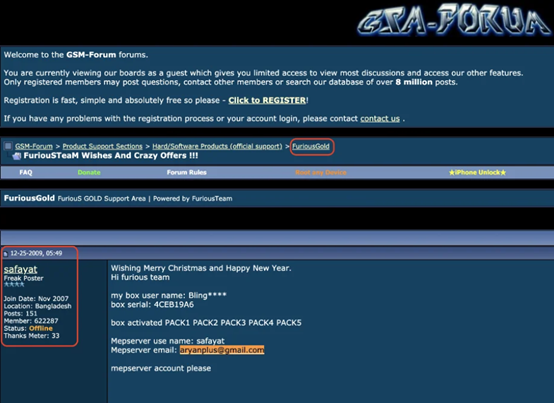

通过a1unocker.com的历史注册人数据显示,使用电子邮件aryanplus@gmail.com将域注册为名称为Safayat Hossain。通过该电子邮件可以看到GSM-Forum(GSMhosting.com)的论坛曾经发布了2009年的旧帖子。名为”safayat”的用户(孟加拉国)想名为“FuriouSTeaM”用户请求了MEP Server账户。

帖子中还提到了“FuriousGold”,一种可以解锁、刷机和维修700多手机型号的解决方案。

对于预防iPhone手机被盗技巧如下:

如果您的设备是公司分发的,则在盗窃后立即将其报告给公司安全团队。

在所有设备和帐户上使用多因素身份验证(MFA)。

设置较长的锁屏密码(8位数字)或使用生物特征识别解锁。

关闭锁定屏幕上的通知选项。

在设备上启用FindMyiPhone。

保持设备和应用程序更新。

手机被盗后会被抢走。如果收到手机丢失信息消息,请在点击或输入任何信息前仔细检查他们的真实性。

如果遇到含有Apple / iCloud链接,请检查它是否为真实域真实链接,或者在浏览器中键入正确的域,然后再输入您的账号密码。

可以利用密码管理器管理日常账户密码。